Fernando Garcia

Shared posts

Ya está disponible el Batch 310 SP3 de Dimoni v.7

La Liga está buscando un “técnico de antipiratería digital” en LinkedIn

La Liga de Fútbol Profesional española está buscando a alguien que se una a su equipo de área audiovisual para cumplir las funciones de lo que han llamado un "técnico/a de antipiratería digital".

Con la descripción de la oferta de trabajo que fue publicada en LinkedIn hace algunas semanas, suena a que buscan un vigilante que navegue la web en busca de de usuarios que estén viendo LaLiga sin permiso o sin pagar.

La misión de esta persona que tendrá funciones laborales de ingeniería, tecnología de la información y análisis, será "Detectar y analizar los diferentes métodos utilizados para el visionado de contenidos audiovisuales de forma ilícita".

Esta persona tendrá que dedicarse a "buscar e investigar los entornos digitales por donde se encuentran los usuarios que vulneran los derechos audiovisuales de LaLiga".

Lo más probable es que sea una persona que dirigirá los esfuerzos para luchas contra webs que transmitan el fútbol sin tener derechos y a aquellos que aprovechen esos sitios.

El puesto también requiere que el empleado cree acciones para "luchar contra la piratería" y denuncie a terceros la infracciones de propiedad intelectual. En resumen, el nuevo peor enemigo de los rojadirecta del mundo.

En Genbeta | 20 alternativas a Rojadirecta

También te recomendamos

11 millones de euros: esto es lo que podría haber llegado a ingresar el administrador de Rojadirecta

Qué son y cómo evitar los chicharros en la Bolsa

Cisco trabaja en un sistema para detener los streamings no autorizados

-

La noticia

La Liga está buscando un “técnico de antipiratería digital” en LinkedIn

fue publicada originalmente en

Genbeta

por

Gabriela González

.

Exploits de la NSA tan peligrosos como los que causaron WannaCry ahora funcionan en más de 40 versiones de Windows

Un investigador de seguridad ha portado EternalChampion, EternalRomance, y EternalSynergy a todas las versiones de Windows que han sido publicadas desde el 2000. Se trata de tres exploits de la NSA de los liberados por el famoso grupo The Shadow Brokers.

Si sus nombres te resultan familiares, es quizás por que suenan como el famoso EternalBlue, el mismo exploit de la NSA que aprovechó el ransomware WannaCry para causar estragos el año pasado, al igual que lo hicieran NotPetya y BadRabbit. Además de que está siendo usado activamente para minar criptomonedas sin que nadie sepa.

Los otros Eternal, menos populares porque funcionaban en menos versiones de Windows

A diferencia de EternalBlue, estos tres exploits no fueron tan populares precisamente porque funcionaban con pocas versiones de Windows, y ninguna reciente. Pero también formaban parte de los archivos obtenidos por los Shadow Brokers y liberados el año pasado.

El investigador de seguridad Sean Dillon, el mismo que portó EternalBlue a Windows 10 en 2017, ahora ha modificado el código de EternalChampion, EternalRomance, y EternalSynergy para que funcionen en 43 versiones de Windows, desde Windows 2000 hasta Windows 10.

Su objetivo es claramente ofrecer los ports dentro de su propio proyecto open source de pen-testing para ayudar a la investigación académica y al desarrollo de técnicas de defensa efectivas contra los exploits.

Sin embargo, publicados están los ports y junto a ellos un comunicado en el que no se hacen responsables por cualquier uso negativo que se le de al software. Así como Dillon crea los ports con objetivos nobles, sabemos que existen otros con intenciones menos loables.

Algo más que agradecer a las agencias gubernamentales de seguridad, sus programas espías y sus vulnerabilidades expuestas que no dejan de ser aprovechadas por los cibercriminales de los que tanto dicen querer protegernos.

Vía | Bleeping Computer

En Genbeta | Una enorme botnet que mina criptomonedas ha infectado más de 500.000 ordenadores con Windows y hecho más de 2 millones de dólares

También te recomendamos

The Shadow Brokers filtran otra herramienta para hackear Windows de las que robaron a la NSA

Salimos a correr con los auriculares Bluetooth Skullcandy Method

-

La noticia

Exploits de la NSA tan peligrosos como los que causaron WannaCry ahora funcionan en más de 40 versiones de Windows

fue publicada originalmente en

Genbeta

por

Gabriela González

.

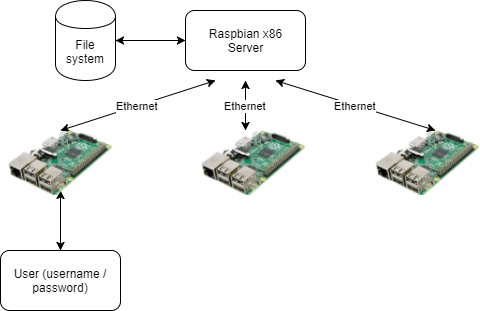

The Raspberry Pi PiServer tool

As Simon mentioned in his recent blog post about Raspbian Stretch, we have developed a new piece of software called PiServer. Use this tool to easily set up a network of client Raspberry Pis connected to a single x86-based server via Ethernet. With PiServer, you don’t need SD cards, you can control all clients via the server, and you can add and configure user accounts — it’s ideal for the classroom, your home, or an industrial setting.

Client? Server?

Before I go into more detail, let me quickly explain some terms.

-

Server — the server is the computer that provides the file system, boot files, and password authentication to the client(s)

- Client — a client is a computer that retrieves boot files from the server over the network, and then uses a file system the server has shared. More than one client can connect to a server, but all clients use the same file system.

- User – a user is a username/password combination that allows someone to log into a client to access the file system on the server. Any user can log into any client with their credentials, and will always see the same server and share the same file system. Users do not have sudo capability on a client, meaning they cannot make significant changes to the file system and software.

I see no SD cards

Last year we described how the Raspberry Pi 3 Model B can be booted without an SD card over an Ethernet network from another computer (the server). This is called network booting or PXE (pronounced ‘pixie’) booting.

Why would you want to do this?

- A client computer (the Raspberry Pi) doesn’t need any permanent storage (an SD card) to boot.

- You can network a large number of clients to one server, and all clients are exactly the same. If you log into one of the clients, you will see the same file system as if you logged into any other client.

- The server can be run on an x86 system, which means you get to take advantage of the performance, network, and disk speed on the server.

Sounds great, right? Of course, for the less technical, creating such a network is very difficult. For example, there’s setting up all the required DHCP and TFTP servers, and making sure they behave nicely with the rest of the network. If you get this wrong, you can break your entire network.

PiServer to the rescue

To make network booting easy, I thought it would be nice to develop an application which did everything for you. Let me introduce: PiServer!

PiServer has the following functionalities:

- It automatically detects Raspberry Pis trying to network boot, so you don’t have to work out their Ethernet addresses.

- It sets up a DHCP server — the thing inside the router that gives all network devices an IP address — either in proxy mode or in full IP mode. No matter the mode, the DHCP server will only reply to the Raspberry Pis you have specified, which is important for network safety.

- It creates usernames and passwords for the server. This is great for a classroom full of Pis: just set up all the users beforehand, and everyone gets to log in with their passwords and keep all their work in a central place. Moreover, users cannot change the software, so educators have control over which programs their learners can use.

- It uses a slightly altered Raspbian build which allows separation of temporary spaces, doesn’t have the default ‘pi’ user, and has LDAP enabled for log-in.

What can I do with PiServer?

Serve a whole classroom of Pis

In a classroom, PiServer allows all files for lessons or projects to be stored on a central x86-based computer. Each user can have their own account, and any files they create are also stored on the server. Moreover, the networked Pis doesn’t need to be connected to the internet. The teacher has centralised control over all Pis, and all Pis are user-agnostic, meaning there’s no need to match a person with a computer or an SD card.

Build a home server

PiServer could be used in the home to serve file systems for all Raspberry Pis around the house — either a single common Raspbian file system for all Pis or a different operating system for each. Hopefully, our extensive OS suppliers will provide suitable build files in future.

Use it as a controller for networked Pis

In an industrial scenario, it is possible to use PiServer to develop a network of Raspberry Pis (maybe even using Power over Ethernet (PoE)) such that the control software for each Pi is stored remotely on a server. This enables easy remote control and provisioning of the Pis from a central repository.

How to use PiServer

The client machines

So that you can use a Pi as a client, you need to enable network booting on it. Power it up using an SD card with a Raspbian Lite image, and open a terminal window. Type in

echo program_usb_boot_mode=1 | sudo tee -a /boot/config.txtand press Return. This adds the line program_usb_boot_mode=1 to the end of the config.txt file in /boot. Now power the Pi down and remove the SD card. The next time you connect the Pi to a power source, you will be able to network boot it.

The server machine

As a server, you will need an x86 computer on which you can install x86 Debian Stretch. Refer to Simon’s blog post for additional information on this. It is possible to use a Raspberry Pi to serve to the client Pis, but the file system will be slower, especially at boot time.

Make sure your server has a good amount of disk space available for the file system — in general, we recommend at least 16Gb SD cards for Raspberry Pis. The whole client file system is stored locally on the server, so the disk space requirement is fairly significant.

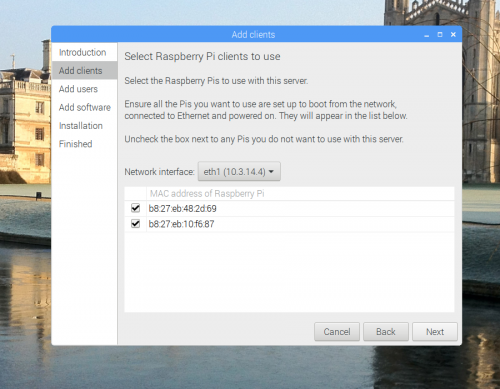

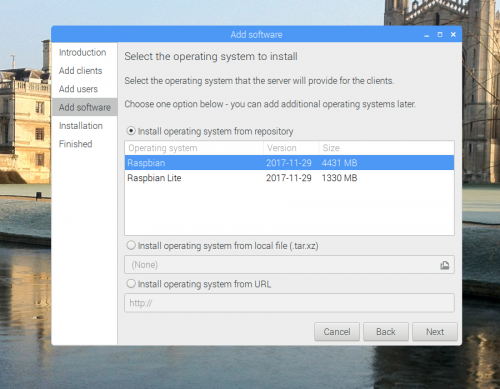

Next, start PiServer by clicking on the start icon and then clicking Preferences > PiServer. This will open a graphical user interface — the wizard — that will walk you through setting up your network. Skip the introduction screen, and you should see a screen looking like this:

If you’ve enabled network booting on the client Pis and they are connected to a power source, their MAC addresses will automatically appear in the table shown above. When you have added all your Pis, click Next.

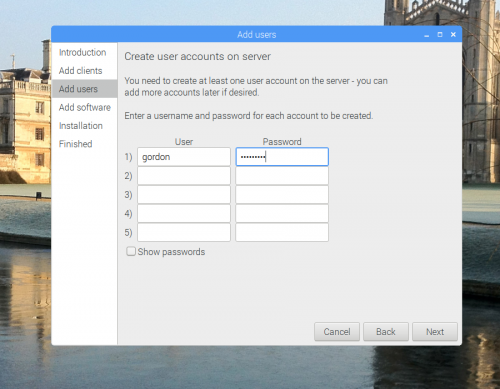

On the Add users screen, you can set up users on your server. These are pairs of usernames and passwords that will be valid for logging into the client Raspberry Pis. Don’t worry, you can add more users at any point. Click Next again when you’re done.

The Add software screen allows you to select the operating system you want to run on the attached Pis. (You’ll have the option to assign an operating system to each client individually in the setting after the wizard has finished its job.) There are some automatically populated operating systems, such as Raspbian and Raspbian Lite. Hopefully, we’ll add more in due course. You can also provide your own operating system from a local file, or install it from a URL. For further information about how these operating system images are created, have a look at the scripts in /var/lib/piserver/scripts.

Once you’re done, click Next again. The wizard will then install the necessary components and the operating systems you’ve chosen. This will take a little time, so grab a coffee (or decaffeinated drink of your choice).

When the installation process is finished, PiServer is up and running — all you need to do is reboot the Pis to get them to run from the server.

Shooting troubles

If you have trouble getting clients connected to your network, there are a fewthings you can do to debug:

- If some clients are connecting but others are not, check whether you’ve enabled the network booting mode on the Pis that give you issues. To do that, plug an Ethernet cable into the Pi (with the SD card removed) — the LEDs on the Pi and connector should turn on. If that doesn’t happen, you’ll need to follow the instructions above to boot the Pi and edit its

/boot/config.txtfile. - If you can’t connect to any clients, check whether your network is suitable: format an SD card, and copy

bootcode.binfrom/booton a standard Raspbian image onto it. Plug the card into a client Pi, and check whether it appears as a new MAC address in the PiServer GUI. If it does, then the problem is a known issue, and you can head to our forums to ask for advice about it (the network booting code has a couple of problems which we’re already aware of). For a temporary fix, you can clone the SD card on whichbootcode.binis stored for all your clients.

If neither of these things fix your problem, our forums are the place to find help — there’s a host of people there who’ve got PiServer working. If you’re sure you have identified a problem that hasn’t been addressed on the forums, or if you have a request for a functionality, then please add it to the GitHub issues.

The post The Raspberry Pi PiServer tool appeared first on Raspberry Pi.

Dejar un proceso en ejecución al salir de una sesión en GNU/Linux con nohup

Siguiendo con la tónica de los últimos artículos, va otro para administradores de sistemas, que de hecho la mayoría ya conocerán. Veremos cómo mantener un proceso en ejecución aunque salgamos de la terminal. Además...

La entrada Dejar un proceso en ejecución al salir de una sesión en GNU/Linux con nohup aparece primero en ochobitshacenunbyte.

GLPI – Gestión Libre del Parque Informático

El proyecto GLPI

GLPI es un Software francés desarrollado por INDEPNET para gestionar los recursos informáticos y fuertemente basado en ITIL.

GLPI es un Resource-Manager de información con una interfaz de administración adicional. Puede usarlo para crear una base de datos con un inventario para su empresa (computadora, software, impresoras ...). Tiene funciones mejoradas para facilitar la vida diaria de los administradores, como un sistema de seguimiento de trabajos con notificaciones por correo y métodos para crear una base de datos con información básica sobre su topología de red.

El artículo GLPI – Gestión Libre del Parque Informático aparece primero en GLPI – Gestión Libre del Parque Informático.

Mira cómo dos hackers roban un Mercedes en menos de un minuto engañando al sistema de llave inalámbrica

La policía de West Midlands, en Inglaterra, busca a los responsables de un robo que tuvo lugar en septiembre cerca de Birmingham. Era la 1 de la madrugada de un lunes cuando dos ladrones se bajaron de un coche, hackearon el sistema de llave inalámbrica de un Mercedes y se lo llevaron puesto sin hacer apenas ruido.

IotPOS un Punto de Venta sencillo ideal para Pymes

En los últimos días hemos estado muy sumergidos aprendiendo tecnologías que permitan a las Pymes ser más innovadoras, tener soluciones más sencilla y principalmente que puedan apostar al software libre como la herramienta de apalancamiento para que sus proyectos escalen y sean exitosos. Una de las herramientas que hemos estado utilizando es un Punto de […]

El artículo IotPOS un Punto de Venta sencillo ideal para Pymes aparece primero en IotPOS un Punto de Venta sencillo ideal para Pymes.

KODI 18 LEIA - Incluirá Modo JUEGOS

DiityTooth en iOS 11.0.3 y 11.1 aún funciona & cómo configurarlo en Raspberry Pi

|

| Figura 1: DiityTooth en iOS 11.3 aún funciona & cómo configurarlo en Raspberry Pi |

Figura 2: DirtyTooth en 8dot8 [Grabación no oficial]

En segundo lugar, os dejo la prueba que hemos hecho esta misma mañana con iOS 11.1 en la que se ve que sigue siendo vulnerable al DirtyTooth Hack.

Figura 3: DirtyTooth Hack en iOS 11.1. Sigue funcionando

Y por último, por si quieres aprender a montar exactamente lo que monté en la 8dot8 de Chile os dejo la Codetalk4Devs que explica cómo está programado y funciona DirtyTooth for Raspberry Pi.

Vembu: Configurar job de backup - Parte 1

Esta herramienta permite hacer videollamadas con 50 personas, gratis y sin descargar nada

En actualidad existen cientos de opciones disponibles cuando queremos realizar una videollamada: Skype, Hangouts, FaceTime, Google Duo, Facebook, Slack, etc. De todos modos, a la hora de hacer videollamadas grupales, el abanico se reduce y se complica.

Daily llega precisamente para ofrecer una manera de mantener videollamadas con hasta 50 personas, totalmente gratis y sin necesidad de descargar un software específico. Y eso es sólo el principio, ya que se han esforzado por agregar una gran cantidad de funcionalidades súper útiles.

Adiós al dilema de qué plataforma utilizar

Uno de los principales problemas a la hora de mantener una videollamada es elegir qué plataforma vamos a utilizar: "¿tienes hangouts?", "olvidé mi contraseña de Skype", y un largo etcétera. Con Daily sólo necesitaremos acceder a la URL a través de nuestro navegador, y todo estará listo para empezar la videoconferencia.

Hay que dejar claro que todavía está en fase beta, y actualmente sólo es compatible con Chrome. De todos modos, sus creadores aseguran que será compatible con Safari y Edge en un futuro próximo.

Aunque, repetimos, todavía está en fase beta, es impresionante todas las opciones que ya ofrece:

- Poder crear URLs personalizadas (por ejemplo 'genbeta.daily.co/noviembre')

- Dos personas pueden compartir pantalla al mismo tiempo

- 50 personas pueden estar en una llamada al mismo tiempo

- Números de llamada para cada una de las llamadas

- Sencillez a la hora de cambiar los permisos y organizar los equipos

- Totalmente gratis

Por si fuera poco, podrás acceder a una conferencia mediante una llamada de teléfono. Actualmente es compatible con 21 países, entre los que se encuentran España y México. Simplemente tendrás que establecer el país de llamada y ver el número específico para cada reunión.

Además, sus creadores también han anunciado que pronto será compatible con dispositivos móviles, haciendo que esta herramienta sea todavía más interesante. Lo mejor de todo es que aseguran que seguirá siendo gratuita.

Daily será muy útil en escenarios muy diferentes, pero me imagino siendo utilizada incluso para ofrecer pequeños cursos online, reuniones de trabajo, videoconferencias familiares, etc.

En Genbeta | Aplicaciones para gestionar tareas y dejar de procrastinar

También te recomendamos

Ring es un clon de Skype open source y multiplataforma enfocado en la privacidad

La conserva artesana: un mundo de sabores en cada pequeña latita

Skype lanza la versión 5.0 incluyendo integración con Facebook y videollamadas grupales

-

La noticia

Esta herramienta permite hacer videollamadas con 50 personas, gratis y sin descargar nada

fue publicada originalmente en

Genbeta

por

Santi Araújo

.

Así funciona KRACK en Android y Linux, el exploit que aprovecha las vulnerabilidades en WPA2

WPA2, el protocolo de seguridad más usado para proteger las redes WiFi ha sido vulnerado. Expertos en ciberseguridad han descubierto graves fallos que podrían permitir a un atacante interceptar absolutamente todo el tráfico que pasa entre un ordenador y el punto de acceso. La extensión del problema es tan grande que, básicamente, si tu dispositivo usa WiFi, es vulnerable.

El investigador Mathy Vanhoef, quien descubrió las vulnerabilidades en WPA2, ha creado una demostración a través de una prueba de concepto llamada 'KRACK' (Key Reinstallation Attacks), y nos muestra en vídeo cómo de devastador puede ser un ataque contra Linux y Android.

Vanhoef explica que, en el caso de Android y Linux, el problema es aún más grande, puesto que los sistemas pueden ser engañados para instalar una llave de cifrado de solo ceros, esto es, una llave de cifrado extremadamente débil, que, según el experto, haría que interceptar y manipular el tráfico enviado por dispositivos con Android sea completamente trivial.

En el vídeo se muestra un dispositivo Android conectado a una red WiFi protegida con WPA2, desde éste abre una web cuya conexión también está protegida con el protocolo HTTPS. Vanhoef pasa a utilizar KRACK para atacar el dispositivo y éste clona la red Wi-Fi en un canal diferente, asegurándose de que el usuario pase a usar ahora la red maliciosa.

La herramienta es además capaz de eliminar la protección adicional de HTTPS en un sitio mal configurado. Una vez que el usuario active el WiFi, Android buscará conectarse a la red, pero KRACK hará que en su lugar se conecte a la red maliciosa que se había clonado antes, básicamente teniendo un posición Man in the Middle entre el usuario y su conexión WiFi legítima.

Esto le permite al atacante manipular mensajes y llevar a cabo un ataque para reinstalar la clave de cifrado. Normalmente el sistema debería ser capaz de reinstalar la clave de cifrado segura, pero gracias a la vulnerabilidad en Linux, la clave que se instala es una muy débil, de solo ceros.

De esta forma, sin tener la contraseña de la red WiFi, el atacante puede leer todos los paquetes que la víctima envía. Y, si además el usuario entra en una web que no tenga HTTPS bien configurado, este también se habrá desactivado, y, por ende, dejando vulnerables los datos que ingrese en ese sitio si no se da cuenta que HTTPS no está funcionando. Algo en lo igual casi nadie se fija cuando navega.

No dejes de usar WPA2 por esto

41% de todos los dispositivos con Android son vulnerables a este tipo de ataque. La única forma que tiene el usuario de proteger sus datos es asegurarse de que está utilizando una conexión HTTPS siempre. Por lo demás, lo único que podemos hacer es esperar a que estas vulnerabilidades sean corregidas y nuestros dispositivos y sistema reciban los correspondientes parches de seguridad.

Sin embargo, el mismo investigador que descubrió estas vulnerabilidades explica que no necesitamos un WPA3 de momento, y que WPA2 puede ser actualizado y los problemas corregidos de forma retrocompatible. Y, ni se te ocurra dejar de usar WPA2 y cambiar a cosas como WEP que son infinitamente más inseguros.

En Genbeta | Qué significa que el protocolo Wi-Fi WPA2 tenga graves vulnerabilidades

En Xataka | Caos en la seguridad WiFi: un repaso a las vulnerabilidades de WEP, WPA, y WPA2

También te recomendamos

Naturaleza, arte y mar: siete originales planes para descubrir la provincia de Barcelona

Microsoft ya corrigió las vulnerabilidades de WPA2 en Windows, actualiza tu sistema

Qué significa que el protocolo Wi-Fi WPA2 tenga graves vulnerabilidades

-

La noticia

Así funciona KRACK en Android y Linux, el exploit que aprovecha las vulnerabilidades en WPA2

fue publicada originalmente en

Genbeta

por

Gabriela González

.

El protocolo WPA2 ha sido hackeado: la seguridad de las redes WiFi queda comprometida

Una serie de errores en el núcleo del protocolo WPA2 podrían dejar expuestas las conexiones que se realizan a través de tu WiFi. Esto permitiría que un atacante pudiera "escuchar" todo el tráfico que pasa entre los ordenadores y los puntos de acceso mediante un exploit diseñado para aprovecharlos.

Y de hecho el exploit ya existe, y ha sido desarrollado como prueba de concepto para demostrar que las vulnerabilidades son reales. Se llama KRACK, abreviatura de Key Reinstallation Attacks, y funciona explotando el "handshake de cuatro vías" de las WPA2. Los investigadores que lo han desarrollado han estado guardando en secreto estas vulnerabilidades para divulgadas de forma coordinada en unas horas.

El CERT de los Estados Unidos ya ha emitido un comunicado a cerca de 100 organizaciones advirtiéndoles de la investigación. Aquí lo tenéis:

US-CERT ha sido consciente de varias vulnerabilidades de administración clave en el protocolo de seguridad Wi-Fi Protected Access II (WPA2) de 4 vías. El impacto de la explotación de estas vulnerabilidades incluye descifrado, repetición de paquetes, secuestro de conexión TCP, inyección de contenido HTTP y otros. Tenga en cuenta que, como problemas de nivel de protocolo, la mayoría o todas las implementaciones correctas del estándar se verán afectadas. El CERT / CC y el investigador informante KU Leuven publicarán públicamente estas vulnerabilidades el 16 de octubre de 2017.

Cómo funciona la vulnerabilidad

Hasta dentro de unas horas no tendremos todos los detalles de cómo funciona este crack y qué vulnerabilidades aprovecha, pero por las informaciones iniciales parece aprovecharse del handshake a cuatro vías que se utiliza la primera vez que te conectas a una red con uan red WiFi, y mediante la que se establecen las claves con las que se cifra tu tráfico.

Durante el tercero de estos pasos la clave puede reenviarse múltiples veces, y las vulnerabilidades hacen que reenviándolas de determinadas maneras se puede socavar completamente el cifrado de la conexión. De esta manera, un atacante que esté físicamente cerca de tu red o router podría robarte la contraseña de la WiFi, consultar tu actividad en Internet, interceptar conexiones sin encriptar

Los investigadores ya han advertido a las empresas que les venden los puntos de acceso a corporaciones y gobiernos de la vulnerabilidad, de manera que estos ya han tenido tiempo para parchearlas o mitigarlas de manera que desvelarlas no suponga un peligro de seguridad para ellos. Sin embargo, los parches podrían tardar en llegar a nivel doméstico.

De momento no se han podido confirmar estas informaciones, por lo que habrá que esperar a que se publiquen más datos en las próximas horas. Eso sí, si una vez desvelada la información se confirma que los ataques de derivación de cifrado son fáciles de realizar en el protocolo WPA2, en pocos días los atacantes podrían empezar a espiar el tráfico de las WiFi cercanas.

En qué te podría afectar

Realmente estamos ante un problema bastante serio, pero no debe cundir el pánico. Para empezar, si alguien quiere explotar esta vulnerabilidad tiene que estar físicamente cerca de tu ordenador, por lo que cualquier cracker de Internet no podrá entrar en él. Y aunque lo haga sólo podrá acceder a información que esté desprotegida en tu red.

Y es que hay mucha otra información privada que no delega en los protocolos de WPA2. Por ejemplo, cada vez que entras en una web protegida con HTTPS tu navegador "negocia" una capa de cifrado independiente. Esto quiere decir que aunque tu WiFi se vea comprometida, la información que intercambies con webs seguras seguirá estando protegida.

En cualquier caso, no deja de ser un problema serio. Mediante estas vulnerabilidades se podrían interrumpir comunicaciones existentes dentro de una red, e incluso se podrían suplantar los otros nodos de una red. Vamos, que aunque no puedan entrar a la web de tu banco que estás mirando, sí que puede acceder a otros datos menos protegidos en tu red doméstica, y esto puede ser un serio problema a nivel empresarial.

Lo más probable ahora es que tu proveedor de router tenga que lanzar un parche de seguridad para solucionar estas vulnerabilidades. Hasta entonces, presta atención a todos los dispositivos conectados a la red y que envíen datos, ya que cualquier aparato smart-home puede ser susceptible de estas vulnerabilidades. Desde un altavoz hasta un termostato. De momento Microsoft ya ha actualizado Windows 10 para evitar este fallo, o sea que toca actualizar.

Imagen | Christiaan Colen

En Xataka | Caos en la seguridad WiFi: un repaso a las vulnerabilidades de WEP, WAP, y WAP2

En Xataka | Ataque Krack a redes WPA2: así actúa y así puedes protegerte

En Genbeta | Qué significa que el protocolo Wi-Fi WPA2 tenga graves vulnerabilidades

En Genbeta | Así funciona KRACK en Android y Linux, el exploit que aprovecha las vulnerabilidades en WPA2

En Genbeta | Microsoft ya corrigió las vulnerabilidades de WPA2 en Windows, actualiza tu sistema

También te recomendamos

El bob corto se perfila como el corte favorito de las pasarelas

Por qué y cómo cambiar el nombre y contraseña de tu red WiFi de casa

Caos en la seguridad WiFi: un repaso a las vulnerabilidades de WEP, WPA, y WPA2

-

La noticia

El protocolo WPA2 ha sido hackeado: la seguridad de las redes WiFi queda comprometida

fue publicada originalmente en

Xataka

por

Yúbal FM

.

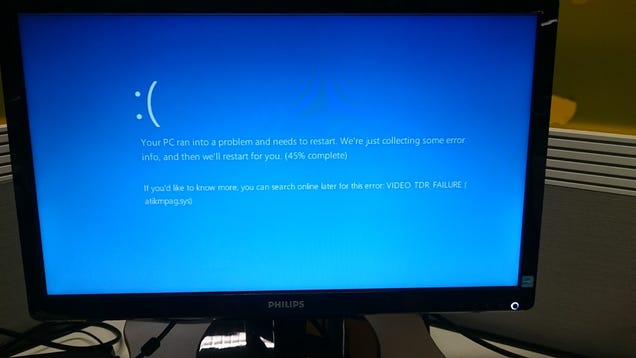

Una actualización de Windows 10 está haciendo que PCs en todo el mundo fallen con la "pantalla azul de la muerte"

Una nueva actualización de Windows 10 está ocasionando fallos en ordenadores de todo el mundo, especialmente en el caso de los PCs y servidores de uso empresarial o corporativo. Los usuarios han reportado en foros y redes sociales sus abundantes encuentros con la infame “pantalla azul de la muerte” (BSOD).

Cómo retrasar la actualización de la Windows 10 Fall Creators Update del próximo 17 de octubre

La próxima gran actualización de Windows 10 llegará el 17 de octubre. La Fall Creators Update trae consigo varias novedades interesantes de las que hemos hablado, incluyendo el tan esperado nuevo lenguaje de diseño Fluent.

Como es usual, la actualización irá llegando primero a los ordenadores compatibles que sean más nuevos y poco a poco se irá expandiendo hasta que esté disponible para todos. Una vez que lo haga se descargará e instalará en tu ordenador de forma automática, pero si no estás listo para ello, te contamos cómo puedes retrasarla.

Algunas de las quejas más comunes con cada actualización nueva de Windows 10, suelen ser las de usuarios que experimentan bajones de rendimiento, fallos en el sistema, y hasta se les rompe por completo.

A quienes les haya pasado esto antes, quizás estén más del lado de querer posponer en lugar de querer actualizar cuanto antes. Si eres uno de estos, por suerte tienes algunas opciones que ofrece el mismo Windows para esperar un poco. Aunque si usas Windows 10 Home tienes menos opciones que si usas Windows 10 Pro.

Posponer las actualizaciones en Windows 10 Pro

Si tienes esta versión de Windows 10 cuentas con dos opciones: pausar y posponer. Abre el panel de Configuración presionando la tecla de Windows + I, elige Actualización y seguridad, haz click en Windows Update y luego en Opciones avanzadas.

Ahí vas a encontrar que puedes elegir cuándo se instalarán las actualizaciones. Las actualizaciones con características y mejoras como la Fall Creators Update están por un lado y las de seguridad por otro, así que puedes posponer una sin tener que hacerlo con las otras.

Puedes posponer las actualizaciones por la cantidad de días que quieras entre 1 y 365. Hasta un año completo puedes hacerle esperar. O, puedes simplemente presionar el botón de pausa.

Si pausas las actualizaciones en tu dispositivo se pospondrán por los próximos 35 días y el panel te mostrará la fecha en la que estas se reanudarán.

Posponer las actualizaciones en Windows 10 Home

En Windows 10 Home no cuentas con opciones para pausar ni posponer las actualizaciones, pero puedes configurar horas activas y elegir una fecha en los siguientes 6 días para instalar las actualizaciones.

Abre el panel de Configuración presionando la tecla de Windows + I, elige Actualización y seguridad, haz click en Windows Update y luego en Opciones de reinicio.

Desde ahí podrás programar una hora para que Windows 10 termine de instalar las actualizaciones. Esto te da control sobre el momento exacto en el que se instalará la Fall Creators Update.

Puedes seleccionar un día de los próximos seis de la semana. Lo que en efecto te deja posponer la actualización por al menos esos días.

Posponer la actualización en Windows 10 Home usando una conexión de uso medido

Windows 10 tiene una opción de red que te permite establecer tu conexión WiFi como una de uso medido. Esto quiere decir que limita el uso de datos para que consumas menos en caso de que tengas un limite de megas por parte de tu ISP.

Con este pequeño "truco" puedes lograr básicamente lo mismo que con las opciones de posponer actualizaciones en Windows 10 Pro, pues el sistema no va a descargar actualizaciones si está usando una conexión de uso medido, pues consumiría demasiados datos.

Abre el panel de Configuración presionando la tecla de Windows + I, elige Red e Internet, haz click en Wi-Fi y selecciona la red inalámbrica a la que estás conectado.

Busca el botón para activar la conexión de uso medido y listo. Ten en cuenta que esto bloqueará la descargar de todas las actualizaciones de Windows 10, incluyendo las de las aplicaciones de la Tienda, y las de seguridad. Cuando estés listo para recibirlas, puedes simplemente desactivar la conexión medida siguiendo los mismos pasos.

En Genbeta | La última beta de Windows 10 incluye muchas novedades, y mucho Fluent Design

También te recomendamos

Algunos ordenadores que actualizaron a Windows 10 en 2015 se están quedando sin soporte

Cómo crear una máquina virtual con Windows 10 para probar las beta del programa Insider

-

La noticia

Cómo retrasar la actualización de la Windows 10 Fall Creators Update del próximo 17 de octubre

fue publicada originalmente en

Genbeta

por

Gabriela González

.

Doalitic, en CEEIM, lanza MOSS para automatizar la administración de servidores y website

Moss es una aplicación desarrollada por Doalitic que acaba de salir al mercado para mejorar la productividad de los equipos de desarrollo software, administrando automáticamente sus servidores y sitios web, y reduciendo para la pequeña empresa la barrera de entrada a las mejores prácticas y tecnologías en Internet, incluida la computación en la nube. Moss es un software innovador en la nube desarrollado por Doalitic, que administra y vigila permanentemente los servidores y sitios web de empresas con aplicaciones online, mediante un sistema de monitorización y alertas automáticas. La aplicación se integra con los principales proveedores cloud, de repositorios de código y de mensajería, cubriendo así las necesidades de los equipos de desarrollo web. Moss, la aplicación de Doalitic, supone una...

La entrada Doalitic, en CEEIM, lanza MOSS para automatizar la administración de servidores y website se publicó primero en Ceeim.es.

BlueBorne, así es la vulnerabilidad de Bluetooth que afecta a 5.000 millones de dispositivos

La empresa de seguridad Armis ha descubierto un conjunto de ocho exploits que permiten vulnerar las conexiones de prácticamente cualquier dispositivo Bluetooth. A este nuevo vector de ataque le han llamado BlueBorne, y puede afectar a cualquier dispositivo que utilices, tanto smartphones como portátiles o dispositivos IoT.

El ataque no requiere que la víctima interactúe con el dispositivo atacante. Esto quiere decir que pueden tomar el control de tu dispositivo sin necesidad de que te conectes a ningún sitio concreto con él. Los investigadores que han descubierto este fallo ya se han puesto en contacto con los fabricantes afectados, por lo que aunque se calcule que haya alrededor de 5.000 millones de dispositivos vulnerables las soluciones para la mayoría de ellos no deberían tardar en llegar.

Cómo funciona el ataque

Como vemos en este vídeo que ha sido publicado por Armis para explicar el vector de ataque, la gran diferencia con respecto a la gran mayoría de exploits es que no es necesario que la víctima se conecte a ninguna web, que descargue ningún archivo con el que infectarse, ni que se empareje a ningún dispositivo concreto.

Simplemente vale con que tengas activado el Bluetooth para que un atacante pueda conectarse a tu dispositivo sin que te des cuenta a infectarlo con el malware que desee. Esto quiere decir que un dispositivo infectado con BlueBorne puede infectar a cualquier otro que tenga habilitado el Bluetooth a su alrededor, y que incluso una vez infectados estos dispositivos pueden propagar a su vez y sin querer el malware.

El ataque parece sacado de una película o de series como Mr. Robot, ya que con este exploit se puede infectar cualquier dispositivo con un ransomware o cualquier otro malware sólo con estar cerca de él. Algo bastante preocupante en unos tiempos en los que dispositivos como los auriculares inalámbricos nos hacen llevar el Bluetooth casi siempre conectado.

En este otro vídeo podemos ver cómo un atacante necesita poco más de un minuto para conectarse a un móvil Android que tiene a su lado. Una vez conectado puede tomar el control del dispositivo, abrir aplicaciones como la cámara de fotos y llevarse las fotos que saque, o instalar cualquier aplicación o malware que quiera sin que el dueño del móvil se de cuenta.

El proceso es el siguiente. El vector de ataque empieza encontrando los dispositivos que tiene a su alrededor, obligándoles a ceder información sobre ellos, e incluso a mostrar sus contraseñas. A continuación sólo tiene que conectarse al dispositivo, y una vez lo hace ya tiene total control para hacer ataques "man-in-the-middle" o todo lo que quiera.

Tal y como han explicado los investigadores, el ataque es posible debido a vulnerabilidades en el Bluetooth Network Encapsulation Protocol (BNEP), que es el que permite compartir Internet a través de una conexión Bluetooth (conexión). Este fallo permite desencadenar una corrupción de la memoria y ejecutar código en el dispositivo otorgándole un control total

Vulnerables prácticamente todos los sistemas

En las pruebas internas realizadas por el grupo de investigación que descubrió la vulnerabilidad consiguieron tomar el control de dispositivos Android como los Google Pixel, Samsung Galaxy, Galaxy Tab, LG Watch Sport o el sistema Pumpkin de audio en el coche. También en otros dispositivos Linux como los Samsung Gear 3 o Smart TV de Samsung, todos los iPhone, iPad e iPod Touch con iOS 9.3.5 en adelante y dispositivos AppleTV con su versión 7.2.2.

También lo han probado con éxito en ordenadores con versiones de Windows a partir de Windows Vista, y con todos los dispositivos GNU/Linux a partir de la versión 3.3-rc1 del Kernel lanzada en octubre del 2011. Vamos, que en este caso no hay debate sobre qué sistema operativo es más seguro porque todos son vulnerables.

Los investigadores de Armis avisaron a Google y Microsoft el pasado 19 de abril, a Apple y el equipo de Linux en agosto, y a Samsung en repetidas ocasiones en abril, mayo y junio. Google, Microsoft y el equipo de seguridad del Kernel de Linux ya han respondido divulgando el problema de forma coordinada entre sus desarrolladores. Samsung por su parte todavía no ha respondido.

En cuanto a Apple, desde la empresa de Cupertino han asegurado que la vulnerabilidad no afecta a las últimas versiones de sus sistemas. Esto quiere decir que si tienes tu iPhone actualizado no deberías tener problemas, aunque si tienes un dispositivo que ya no recibe actualizaciones de software deberías extremar las precauciones.

Las soluciones están al llegar

Habiendo notificado a todas las empresas responsable del software de nuestros dispositivos móviles es sólo cuestión de tiempo que empiecen a llegar actualizaciones para solucionar el problema. De hecho, Armis no ha publicado la información sobre BlueBorne hasta que no se ha confirmado que ya están trabajando en ello para minimizar el riesgo de que alguien se aproveche del exploit.

Por lo tanto que no cunda el pánico. Eso sí, mientras te llega la inminente próxima actualización de seguridad deberías extremar las precauciones y estar atento a tu dispositivo. El lado positivo es que tu móvil se "despertará" si se conectan a él con este exploit, por lo que con un poco de atención puedes saber que algo raro está pasando y apagar el Bluetooth.

Esta vulnerabilidad es un claro ejemplo de los retos de seguridad a los que se enfrentan las nuevas tecnologías. Estamos en los tiempos del "todo conectado", una tendencia que seguirá con el Internet de las Cosas, por lo que vulnerabilidades como BlueBorne pueden afectar a millones de dispositivos.

En Xataka | Heartbleed, otro fallo extremadamente grave en una librería SSL

También te recomendamos

Cuidado con ese cajero automático: hackearlo es más fácil de lo que imaginas

¿Somos la última generación 100% humana?

-

La noticia

BlueBorne, así es la vulnerabilidad de Bluetooth que afecta a 5.000 millones de dispositivos

fue publicada originalmente en

Xataka

por

Yúbal FM

.

Go! Go online in flight! (Con tu VPN montada en una Raspeberry Pi)

|

| Figura 1: Go! Go Online in flight! (Con tu VPN montada en una Raspberry Pi) |

Muchas de aerolíneas que ofrecen acceso a Internet desde el avión ofrecen el servicio de una compañía llamada Gogo , como son British Airways, Iberia, American Airlines, Japan Airlines, etcétera. La forma de dar el servicio puede ser bien, enviando y recibiendo la señal tierra (ATG, Air-To-Ground) o desde un satélite, o una combinación de ambas. Una vez la señal llega al avión, es convertida al estándar Wi-Fi para poder ser consumido por los pasajeros del avión.

|

| Figura 2: Señal Wi-Fi dentro del avión |

Cuando el avión alcanza la altura adecuada, el servicio se activa y cualquiera que se conecte a la red wifi del avión llega a un portal donde la aerolínea ofrece la posibilidad de contratar varios paquetes, con un ancho de banda determinado. Algunas incluso permiten ver las películas del sistema de entretenimiento en nuestro móvil o tablet. Vino a mi cabeza un post que leí hace algunos meses en algún sitio de cómo funcionaban este tipo de servicios, en los que solamente los puertos 80 y 3128 parecían bloqueados.

|

| Figura 3:Portal de la aerolínea a través de la red Wi-Fi |

Por suerte, tenía en casa una Raspberry Pi, configurada con Open VPN con Pi-Hole por encima para bloquear publicidad y trackers, lo típico. Pero lo tenía escuchando a un puerto que no era ni el 80 ni el 3128. En el primer vuelo, al conectarme al Wi-Fi me permitía descargarme una app de App Store para ver las películas del avión desde el móvil, lo cual significaba que tenía salida a Internet. Pero, como era de esperar, la VPN no levantó. No obstante, podría navegar por Internet durante unos minutos gratis, el tiempo que el sistema estimaba oportuno que se tardaba en bajar la app.

Con un poco de tiempo en el hotel, reconfiguré el servidor VPN para que escuchase el puerto 3128. Y deseando estaba de que llegase la hora de subirme de nuevo al avión, a pesar de mi miedo a volar. Una vez el avión llegó a la altitud en la que los pasajeros de desabrochan los cinturones, encendí el Wi-Fi del móvil y probé a levantar la VPN.

|

| Figura 4: OpenVPN en un iPhone, antes de conectarse |

¡Funcionó! Como se puede ver en las siguientes capturas, la conexión se había establecido correctamente.

|

| Figura 5: Conexión VPN realizada correctamente |

Se ha conectado correctamente a la Raspberry Pi, que a su vez limpia publicidad y trackers con Pi-Hole (DNS primario).

|

| Figura 6: Log de conexión a la VPN |

La dirección IP del teléfono ya aparece como si fuera la de mi casa. A partir de ahí pude consultar el correo, refrescar los feed de noticias y decirle a mis padres que el vuelo iba bien.

|

| Figura 7: Dirección IP del terminal iPhone, situada en Madrid |

Dados los precios del servicio, me pregunté cuántas personas estarían conectadas al mismo, pero parece que fui el único que estaba enganchado en ese momento.

|

| Figura 8: Todo el ancho de banda para mí |

Y finalmente, probé a acceder por SSH a la Raspberry, cosa que funcionó también.

|

| Figura 9: Me sentía como en casa, literalmente |

Sirva esta experiencia para demostrar que incluso a diez mil metros de altura, los servicios y herramientas que las soportan necesitan una constante monitorización de seguridad, seguida de las medidas correctivas necesarias.

Autor: Miguel Gallego @_Mich

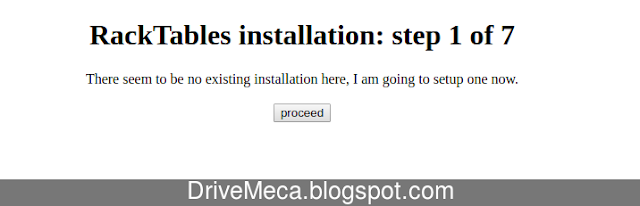

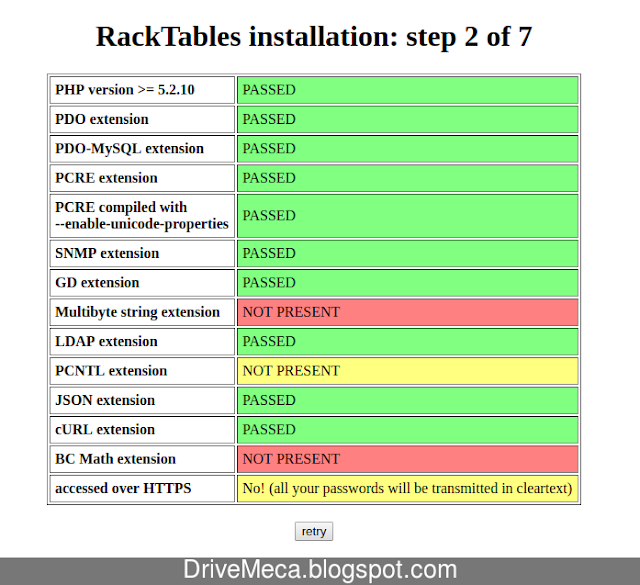

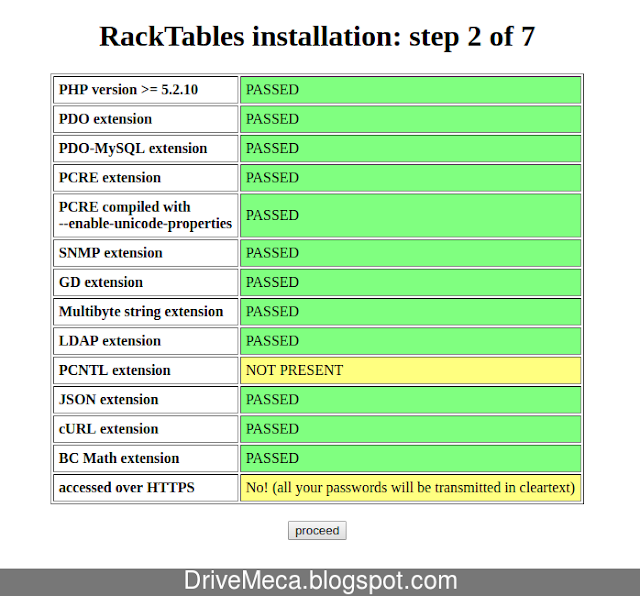

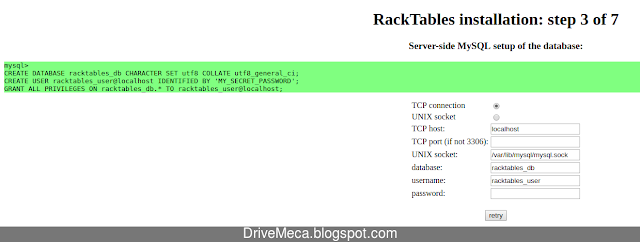

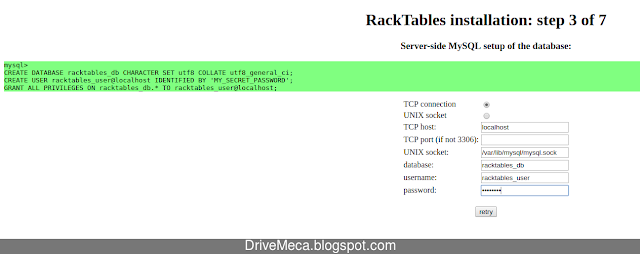

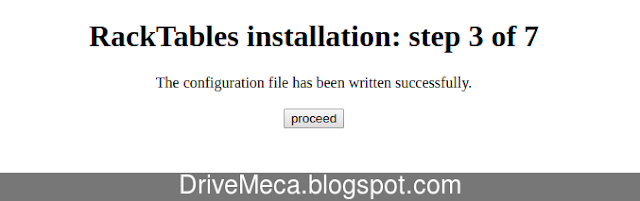

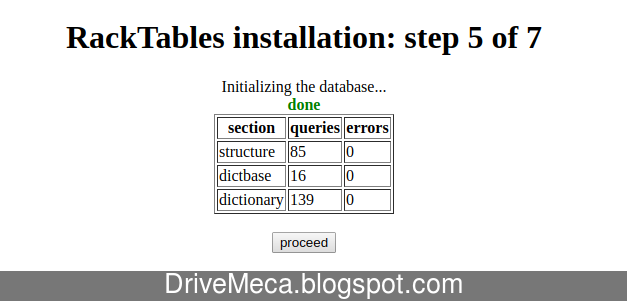

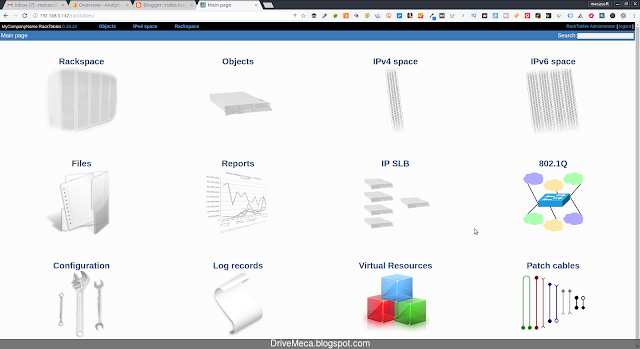

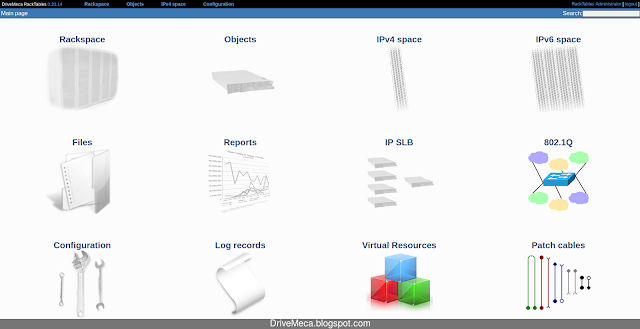

Como instalar y configurar Racktables en Linux Centos

Racktables es un desarrollo opensource que nos permitirá documentar nuestro datacenter facilitándonos su administración. Comencemos

Requerimientos para instalar Racktables en Linux Centos 7

Configuramos Racktables en Linux Centos

Articulo recomendado: Como conseguir e instalar un certificado SSL GRATIS en Linux

Ingresamos a Racktables en Linux Centos

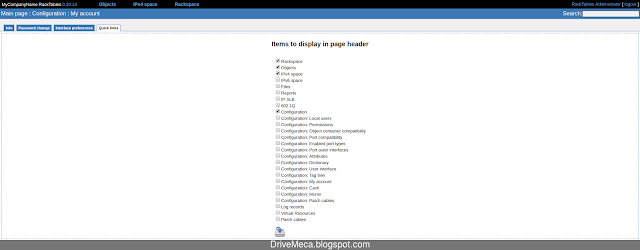

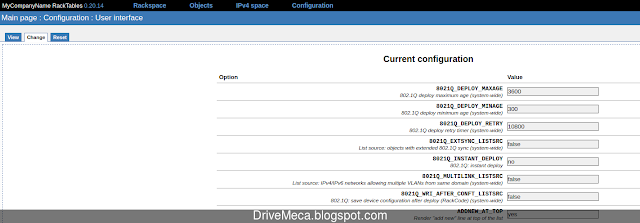

-Damos click a User interface

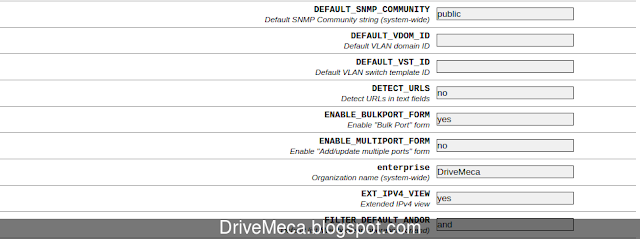

-Bajamos en la pagina y buscamos la opción enterprise, escribimos el nombre de nuestra compañia

-Guardamos cambios dando click al botón guardar

-Regresamos a la pagina principal de Racktables y ya nos aparece con nuestro nombre empresarial (esquina superior izquierda)

Ya contamos con una magnifica herramienta para administrar nuestro datacenter. Ya conocías Racktables, lo haz usado, que tal te ha parecido?

Artículos recomendados: Como instalar Nagios en Centos paso a paso

Como instalar MRTG en Linux

Como cambiar la contraseña de root en MySQL

Como instalar phpMyAdmin paso a paso

Sígueme en twitter , google+, facebook o email y podrás estar enterado de todas mis publicaciones.Como instalar y configurar #Racktables en #Linux #Centos https://t.co/Gz89XQIAJc pic.twitter.com/3vZZbFwq5z

— Manuel Cabrera C (@drivemeca) August 14, 2017

Qué ha pasado en LexNet y qué implicaciones tiene su grave fallo de seguridad

Un gravísimo fallo de seguridad ha provocado que durante horas o incluso días abogados o procuradores de España pudieran acceder libremente a todos los procedimientos judiciales del resto de profesionales del sector. Esta supone la enésima polémica de LexNet, el sistema telemático para el ámbito judicial impuesto en 2016 por Ministerio de Justicia.

Es posible que muchos de nosotros de nuestros lectores no sepan qué es exactamente LexNet. Por eso hoy os vamos a contar qué es exactamente esta plataforma, para qué se utiliza y qué implicaciones tiene este fallo de seguridad que el Ministerio de Justicia ha asegurado que ni siquiera ha existido.

Para ayudarnos a explicarlo todo de la mejor manera posible nos hemos puesto en contacto con José Muelas, uno de los primeros abogados en detectar el error y que acabó dando la voz de alarma en redes sociales al ver que el tiempo pasaba y no se solucionaba. También os vamos a contar otros de los pecados capitales que lleva meses y años arrastrando esta plataforma.

¿Qué es exactamente LexNet?

LexNet es la plataforma de intercambio de información y documentos que utilizan abogados, procuradores y administraciones empleamos para comunicarse con los órganos judiciales. A través de este sistema, los operadores jurídicos pueden enviar demandas, sentencias y cualquier otro tipo de documentos judiciales, incluidas pruebas de los casos en los que están trabajando.

La intención de esta plataforma es la de digitalizar gran parte de los servicios ofrecidos por la Administración de Justicia y ofrecerlos también a través de Internet. De esta manera no sólo se pretende ahorrar en papel, sino permitir que la administración funcione 24 horas los siete días de la semana con un sistema que se supone que debía ser seguro.

Para hacerse una cuenta en LexNet un abogado tiene que hablar con su colegio, y este le da tus datos al Consejo General de la Abogacía para que le den parte a quienes gestionan LexNet para crearte una ID única que le identifique como usuario. Vamos, que cualquiera no puede acceder al sistema si no es con las credenciales de algún trabajador del sector judicial.

Una vez hecho esto, el portal funciona como un webmail, aunque técnicamente es algo más complejo que eso (no se sabe cuánto porque no se han dado detalles al respecto). Te identificas con tu ID y contraseña, y entras a un perfil en el que puedes tienes un árbol de directorios desde el que acceder a tus notificaciones, expedientes guardados o cualquier tipo de documento que estés utilizando en tus procedimientos.

¿Qué ha pasado con LexNet esta semana?

A vueltas con #Lexnet. Añades a un compañero a tu libreta y el sistema te da su DNI sin necesidad de su permiso cc @josemuelas pic.twitter.com/azikFAWLFA

— Javier de la Cueva (@jdelacueva) 28 de julio de 2017

Y precisamente lo que ha pasado es que se ha descubierto una gravísima vulnerabilidad que permitía que cualquier usuario de la plataforma pudiera entrar en los perfiles de otros abogados y cuentas registradas, y acceder a todos sus documentos. Lo único que había que hacer es, cuando estás en tu perfil, cambiar en la barra de direcciones el número de tu ID por el de la persona cuyos datos quieres consultar.

Uno de los primeros en dar la voz de alarma en redes sociales fue el abogado José Muelas, que decidió hacerlo después de comprobar que la Administración de Justicia estaba tardando más de la cuenta en solucionar la vulnerabilidad después de que ya la hubiera reportado por medios internos varios días antes.

Tal y como nos ha contado el propio Muelas tras ponernos en contacto con él, otras personas le habían avisado ya de que esto era algo que se estaba pudiendo hacer, por lo que decidió verificar que efectivamente existía esta vulnerabilidad. Para ello le pidió permiso a compañeros suyos de su despacho, entrar sin permiso en los directorios de otro está prohibido, y confirmó de primera mano que desde su propia cuenta podía entrar a sus directorios y ver todos sus archivos.

Según un comunicado oficial del Ministerio de Justicia, tras actualizar LexNet a una nueva versión identificaron "un defecto en el control de accesos al sistema ocasionado por un error en la programación del código", el cual aseguran que fue solucionado antes de cinco horas.

También han asegurado que no han identificado acceso indebido alguno a los buzones de LexNet de un usuario que no fuera el legítimo. Vamos, que han dicho que lo que estaban diciendo varios abogados en redes sociales era mentira, una negación que ha enfadado bastante a quienes se han estado preocupando por el problema.

"Yo tengo la sospecha de que ese informe de que nadie ha accedido no es exacto".

"Al Ministerio tiene que salirle como accesos indebidos los míos y los de esta otra gente dos días antes por lo menos", nos explica José Muelas. "Que me digan que no ha habido ningún acceso indebido, lo que me están diciendo es que no tienen un sistema para detectar si alguien se ha metido, porque por lo menos tendrían que tener los míos. Yo tengo la sospecha de que ese informe de que nadie ha accedido no es exacto".

Otros abogados como Javier de la Cueva han verificado que este error ha sido real, e incluso organismos como FACUA han lanzado comunicados tildando de gravísima la negligencia cometida por el Ministerio de Justicia con LexNet. Además, en Twitter se ha lanzado el hashtag #LexNetNoSeguro en el que se centralizan decenas de críticas de usuarios y profesionales.

¿Qué implicaciones tiene este fallo de seguridad?

Las implicaciones de este fallo de seguridad, en palabras del propio José Muelas, "son todas las que tu imaginación le ponga". Por ejemplo, en LexNet tienen cuentas la Guardia Civíl o Policía Nacional, por lo que cualquier abogado podría acceder a la información de los atestados que están reportando en los juzgados.

Tal y como ha expuesto en Twitter el abogado Fabián Valero, esta vulnerabilidad puede haber permitido que los 150.000 usuarios de la plataforma hayan podido acceder a datos de terceros, como nombres, apellidos o DNI, que estén registrados en los procedimientos del resto de usuarios. También habrían tenido acceso a los datos fiscales o números de cuentas bancarias de los ciudadanos que tengan procedimientos judiciales iniciados.

5. Esto quiere decir que cualquiera de los 150.000 usuarios de #LEXNET ha podido acceder a datos de terceros (nombre, apellidos, DNI)

— FabianValeroABG (@FabianValeroABG) 27 de julio de 2017

Valero también asegura que en los procedimientos de LexNet no se oculta el nombre de las partes. Esto te permitiría descubrir, por ejemplo, los datos de mujeres maltratadas, de parejas en vía de divorcio, de trabajadores despedidos o los antecedentes penales de cualquier de cualquier ciudadano que haya pasado por cualquier juzgado.

"Puedes ingresar en la cuenta de un procurador o un abogado que esté llevando un caso de terceras personas y tú, como periodista, ilustrarte y enterarte de algo que no deberías saber", nos explica también José Muelas. "Y si en vez de periodista ya piensas en un grupo criminal pues entonces hasta lo que tu imaginación te lleve.

Otro ejemplo que nos pone Muelas es que si por ejemplo alguien quisiera informarse de procesos judiciales como la Púnica o Gürtel, sólo tendría que acceder a la cuenta de algún abogado y desde allí acceder al directorio del que esté llevando el caso. "Podría ver todos los autos que le ha notificado el juzgado, mas todos los escritos que le ha presentado, mas todas las copias de los escritos que le han dado las otras partes. Todo".

Separación de poderes y otros pecados capitales

Y por si todo esto no fuera suficiente, en el fondo de todo hay un debate aún mayor que tiene que ver con la separación de poderes en España. Y es que LexNet no está controlado por el Poder Judicial, sino que está en manos del Ministerio de Justicia, y son los políticos los que custodian los expedientes de los juzgados.

"El Gobierno, que está metido en varios juicios, es el que custodia los expedientes de los juicios", nos ha explicado Muelas, diciéndonos que a nivel provincial pasa lo mismo. "Por ejemplo imagínate Euskadi, ¿te parece normal que el Consejero de Justicia de Bildu custodie todos los expedientes judiciales?"

"Tenemos todos los expedientes judiciales en manos del poder ejecutivo o de las comunidades autónomas", concluye Muelas. "Deberían ser controlados por el Poder Judicial y no estar en manos de personas que pueden tener intereses directos en las causas a cuya información pueden acceder.

Además, alrededor de LexNet también hay mucho oscurantismo. Por poner el ejemplo más evidente, el Gobierno se gastó 7,28 millones de euros de dinero público en esta plataforma, y ni se sabe del todo quién está detrás de su desarrollo ni se han querido dar detalles sobre su funcionamiento interno.

Para colmo de males, cuando se impuso LexNet el año pasado ya era un programa viejo y obsoleto. Por poner un ejemplo, tiene un ancho de banda de sólo 15 megas, por lo que ni siquiera se pueden enviar fotos a color. El manual del portal les dice a los usuarios que tienen que escanear las fotos en blanco y negro y con baja resolución.

También está el hecho de que para funcionar vía web necesite un applet de Java que lo convierte un portal obsoleto. Tal y como nos ha contado el propio José Muelas, que lo usa a diario, ningún Chrome los soporta, Internet Explorer pronto dejará de hacerlo, y a final tienes que utilizar el Mozilla Firefox pero no en una de sus últimas versiones, sino en una anterior para que no te de problemas.

Y hay varios otros pecados capitales. Como hemos mencionado es totalmente opaco, también es poco neutral por sólo funcionar bien con Windows y no con otros sistemas operativos como los móviles. En definitiva, son tantos los problemas que ya arrastraba esta plataforma que su último gran error de privacidad ni siquiera ha pillado por sorpresa.

En Genbeta | Todos los errores que permitieron que LEXNet fuese un agujero online en la justicia española

También te recomendamos

Continúan los hackeos al Internet de las cosas, el nuevo blanco son las bombillas "inteligentes"

Un dispositivo USB es todo lo que se necesita para robar la contraseña de un ordenador

El juego, cuando es libre, es mejor: así influye en el desarrollo del bebé

-

La noticia

Qué ha pasado en LexNet y qué implicaciones tiene su grave fallo de seguridad

fue publicada originalmente en

Xataka

por

Yúbal FM

.

Mantener un proceso ejecutándose aunque la terminal SSH se cierre

Es una pregunta que ha formulado un chico en un canal de Slack y me picó la curiosidad. Gracias a DuckDuckGo que te muestra la respuesta en la misma página, pude averiguarlo en unos segundos.

# En vez de ejecutar el proceso con...

$ proc &

# Debes usar:

$ nohup proc &

El comando nohup previene que el proceso de detenga cuando se desconecte la sesión. Otra posibilidad es utilizando el comando screen. Tienes algunos ejemplos en la web de thegeekstuff.com.

Curso gratuito de Kali Linux para dominar su plataforma

No cesa de sorprendernos Kali Linux, posiblemente la distribución GNU/Linux más popular de todas las que se dedican al tema del pentesting y la seguridad informática. Un claro ejemplo de que una distro especializada, puede ser algo más que una simple colección de programas –de hacking en este caso– y dedicarse a innovar de vez en cuando.

Dirigido a estudiantes de nivel medio o intermedio, Kali Linux Revealed, se plantea como un medio conocimiento del sistema (recordemos que no todos los usuarios de Kali han pasado por otro Linux previamente, un Debian para ser más específicos). Incluyendo las diferentes maneras que este se puede desplegar o ejecutar: modo live con o sin persistencia, forense, virtual, etc.

No se trata por tanto de domar todas las herramientas que ofrece Kali (algo casi imposible), sino más bien de tener una comprensión general de la distro, para adaptarla a nuestras necesidades.

El curso hace hincapié por tanto en los fundamentos de Linux (uso de la linea de comandos por ej.), la gestión de paquetes, el modo de instalación incluyendo el cifrado de las particiones, así como la configuración de servicios (SSH, PostgreSQL, Apache), usuarios y grupos.

Además de las diferentes medidas de seguridad que se puede establecer en un portátil o servidor, entre ellas la configuración de cortafuegos.

A un nivel más avanzado se toca el asunto de la construcción de paquetes, la compilación personalizada del kernel o creación de imágenes personalizadas de Kali Linux. También se citan de pasada las vulnerabilidades más comunes y los tipos de ataque para cada caso.

Señalar por último que este curso también sirve de preparación para su certificación KLCP (Kali Linux Certified Professional), que en este caso si tiene un coste ($450).

Más información en la web de Kali Linux.

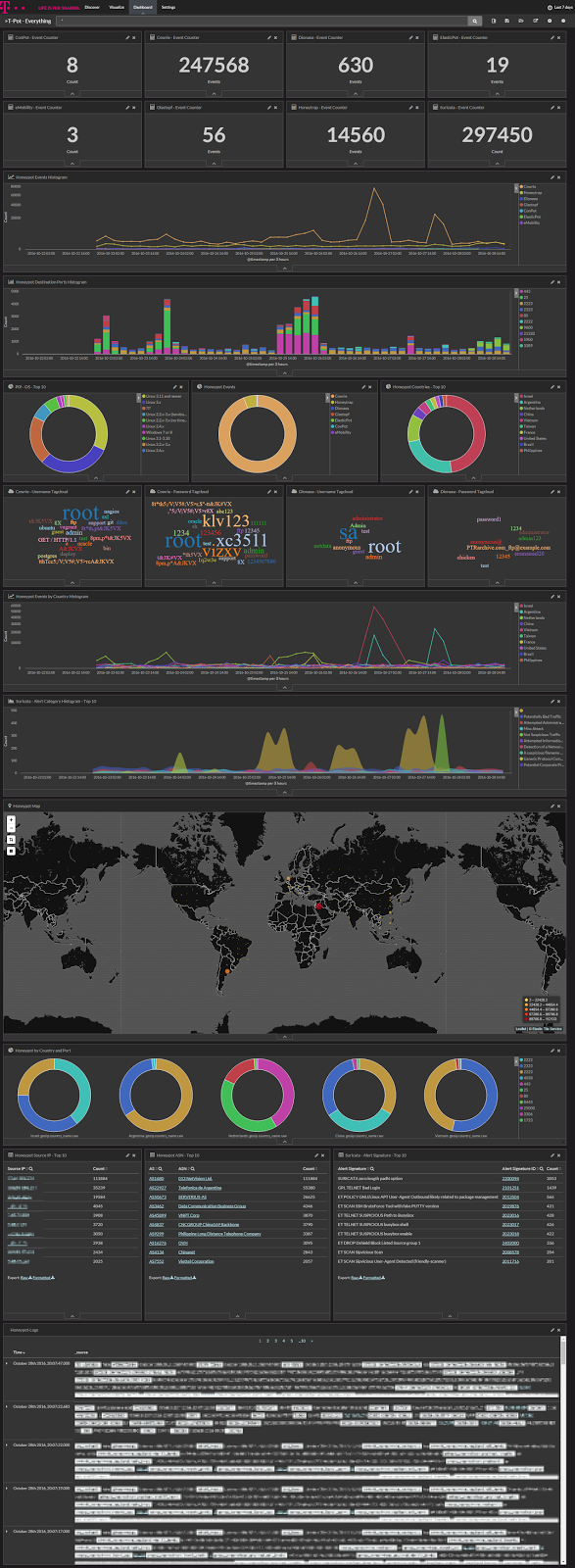

T-Pot: Una colmena de Honeypots para atraparlos a todos

|

| Figura 1: T-Pot: Una colmena de Honeypots para atraparlos a todos |

Por ejemplo, si necesitas un honeypot para monitoriza tu red de ordenadores, puedes elegir por ejemplo Cowrie (un fork de Kippo y uno de los más utilizados) y si necesitas monitorizar los ataques a una infraestructura industrial (ICS) puedes elegir, por ejemplo, Compot (ICS/SCADA).

Cada instalación de un Honeypot requiere configurarlo y adaptarlo para que parezca lo máximo posible un entorno real (una de las claves del éxito del Honeypot). Además, una vez hemos obtenido y recopilado todos los datos de los posibles ataques, será necesario procesarlos y analizarlos para sacar conclusiones sobre los mismos. Existen muchas herramientas que ayudan a este proceso, como por ejemplo Kippo-Graph (que funciona perfectamente con Cowrie).

T-Pot: Una colmena de Honeypots para atraparlos a todos

Pero existe una solución magnífica que nos permite tener varios Honeypots (incluidos los diseñados para simular ICS) dentro de una sola máquina virtual (o física, según sea necesario) y también nos permite visualizar la información de forma espectacular utilizando ELK.

|

| Figura 2: Dashboard de T-Pot |

T-Pot es una plataforma de Honeypots que tiene como base una distribución Linux Ubuntu Server 14.04.4 LTS. Esta plataforma incluye una gran variedad de honeypots ya preparados, configurados y listos para entrar en funcionamiento. Algunos de estos honeypots y herramientas que incluye son:

• Conpot: es un honeypot para ICS el cual permite simular un entorno industrial completo, capaz de hacer ver al atacante de que está accediendo a un entorno industrial.

• Cowrie: es un honeypot que simula un servidor con SSH y Telnet diseñado para monitorizar los ataques de acceso, así como la iteración con la Shell.

• Dionaea: otro honeypot de caracter general diseñado para simular vulnerabilidades de red y servicios como SMB, http, FTP, MSSQL e incluso VoIP.

• Elasticpot: es un honeypot basado en una versión simplificada de ElasticSearch.

• EMobility: otro honeypot de infraestructuras ICS que simula un centro de carga eléctrica de vehículos (incluso simula usuarios que están cargando los vehículos).Tiene una web central de gestión desde la cual el posible atacante tendría acceso a todos los nodos de carga de la falsa infraestructura.

• Glastopf: es un honeypot orietando a aplicaciones web como, por ejemplo, webmail, wikis, etc, cualquier aplicación en la que el cliente la ejecute desde su navegador web.

• Honeytrap: este honeypot se centra especialmente en observar ataques contra servicios TCP y UDP.

• Suricata: un monitor de seguridad de red para detectar intrusiones en tiempo real inspeccionando el tráfico de red.

• ELK: son tres herramientas en una, Elasticsearch (servidor de búsquedas), Logstash (administración de logs) y Kibana (visualización y gestión de los datos almacenados).La gran ventaja de esta distribución T-Pot es que los integra todo es una misma instalación (en el mismo servidor) y todos virtualizados con Docker. Esto permite tener en ejecución varios demonios actuando sobre la misma tarjeta de red sin problemas. Además, al tener cada Honeypot su entorno dockerizado, es muy sencillo su mantenimiento (actualizaciones, por ejemplo), gestión y personalización.

|

| Figura 3: Arquitectura de T-Pot |

Los puertos que serán utilizados por los Honeypot instalados en T-Pot tendremos que redireccionarlos hacia el Honeypot desde nuestro firewall o router si fuera necesario:

|

| Figura 4: Lista de puertos a utilizar por los diferentes servicios |

La instalación de T-Pot es bastante sencilla, simplemente se puede descargar la imagen ISO y montarla en un sistema virtual o uno físico. También crear la imagen ISO desde este enlace.

|

| Figura 5: Arranque de la ISO de T-Pot |

Las recomendaciones de hardware varían en función de si quieres activar todos los Honeypots y herramientas. En esta captura puedes ver las diferentes opciones que aparecerán durante el proceso de instalación. En nuestro caso hemos optado por la opción “E” (todo) en una máquina virtual:

|

| Figura 6: Opciones para elegir tipo de instalación |

Durante el proceso de instalación (el equipo se reiniciará dos veces) no se realizan apenas preguntas más allá de la configuración del teclado y el usuario y contraseña para el acceso vía web al panel del control (el usuario para acceder al servidor Linux con T-Pot es “tsec” y la contraseña “tsec”):

|

| Figura 7: Datos de inicio de sesión en T-Pot con el usuario "tsec" |

Para acceder al Honeypot de forma segura tendremos que hacerlo desde SSH. Desde Windows podemos utilizar OpenSSH y Putty como puedes ver en este video. Desde Linux o macOS podemos abrir un terminal y ejecutar:

ssh -p 64295 -l tsec -N -L8080:127.0.0.1:64296 192.168.56.100Ya solo tenemos que abrir el navegador utilizando http://127.0.0.1:64296

|

| Figura 8: Dashboard de T-Pot en la primera ejecución con todos los marcadores a cero |

Para comprobar el estado de los contenedores Docker podemos utilizar el plugin ya instalado “UI-For-Docker” el cual nos permite de forma fácil, controlar todos los parámetros de los contenedores como reiniciarlos, pararlos, configuración de red, puertos, etcétera:

|

| Figura 9: Control de todos los contenedores Docker desde T-Pot, "UI-For-Docker" |

Para ver el funcionamiento de T-Pot y también como organiza y muestra los resultados, vamos a realizar simular algunos intentos de acceso desde la red interna donde hemos ubicado el Honeypot (no está conectado a Internet para esta demostración) utilizando Kali Linux 2. Antes de continuar es importante decir que toda la información contenida en los Honeypot (contenedores Docker) se pierde cada vez que la aplicación falla o se produce un reinicio del servidor. Es posible activar la persistencia de esta información accediendo a la carpeta /etc/systemd y ajustar los parámetros individualmente de cada servicio para que mantenga la información.

|

| Figura 10: Ficheros con todos los servicios de cada Honeypot para su configuración individual |

Vamos a realizar un ataque por fuerza bruta utilizando Metasploit, en concreto utilizaremos el módulo ssh_login. De esta forma veremos cómo es la estructura del Honeypot una vez se ha conseguido acceso (Cowrie). Posteriormente accederemos al dashboard de T-Pot para ver cómo ha registrado el ataque:

Otro ejemplo sería la web del Honeypot eMobility, que simula centros de carga para vehículos eléctricos (sólo tendríamos que poner la IP del Honeypot con el puerto 8080):

|

| Figura 15: Acceso al Honeypot eMobility |

Los Honeypot en entornos ICS y IoT (hay que empezar a crear honeypots que simulen el hardware de los ordenadores de placa simple como Raspberry Pi por ejemplo) son una herramienta imprescindible para las instalaciones industriales. En este enlace encontraréis una estupenda selección de recursos para Honeypot que podríamos añadir añadir a T-Pot. Seguro que volveremos a hablar pronto de los Honeypot como parte de la Seguridad de los sistemas de control industriales y las infraestructuras críticas.

Autor: Fran Ramirez (@cyberhadesblog) escritor de libro "Microhistorias: anécdotas y curiosidades de la historia de la informática" e investigador en ElevenPaths.

Google Drive ya permite hacer una copia de seguridad completa del ordenador

La nueva aplicación de Copia de seguridad y sincronización de Google funciona en diferentes sistemas operativos de escritorio (MacOS, Windows) y permite hacer algo que mucha gente llevaba tiempo esperando: utilizar Google Drive para almacenar una copia de seguridad completa del contenido del ordenador – no solo las fotos o algunos documentos.

La app es fácil de descargar e instalar: básicamente requiere identificarse con la cuenta de Google que se vaya a usar (ventaja: incluye la verificación en dos pasos si está activada) y luego seleccionar las carpetas del ordenador de las que se quiere hacer una copia de seguridad. En el ordenador aparecerá una carpeta llamada «Google Drive» donde se podrá ver el contenido guardado online; también un icono en la barra para acceder más rápidamente.

Se puede elegir cualquier carpeta siempre que haya espacio suficiente en Google Drive para almacenar los contenidos. Otra ventaja: funciona tanto con cuentas personales de Google como con las «corporativas», que mucha gente también usa. Y cada vez que se hace algún cambio, la sincronización trabaja «de fondo» de forma bastante transparente y ágil sin que haya que tocar nada: simplemente se ve moverse el icono de actividad.

Si la velocidad de conexión es buena (algo cada vez más habitual con las conexiones por fibra óptica y wifi rápido) las copias y la sincronización van rápidas y ni se notan. El espacio gratuito que ofrece útil es de unos pocos GB, pero para la mayor parte de la gente será suficiente. También venden espacio adicional a un precio de unos 10 euros/mes por terabyte.

Microsoft regala 300 libros de Windows 10, Office y otras temáticas que puedes descargar gratis

Android Samba Client, la nueva forma ver tus archivos de PC en tu móvil

La compatibilidad entre móviles, tablets y ordenadores cada vez es mas amplia, y la verdad, para los que tenemos que utilizar varios dispositivos a la vez, el poder manejar nuestros archivos, ya sea porque los tengamos que mover de sitio o simplemente echarles un vistazo, nos facilita mucho la tarea.

Google se ha dado cuenta de ello, y ha decidido utilizar un protocolo de Windows para compartir archivos de sistemas basados en Linux para crear una aplicación que nos permitirá ver los archivos de tu ordenador desde tu móvil.

Con Android Samba Client, podrás ver los archivos de tu PC directamente en tu móvil.

El protocolo que utiliza esta aplicación está agrupado en Samba, juntando varios protocolos y servicios para que los directorios y subdirectorios de Linux puedan ser visibles, como si de una carpeta compartida de un equipo con Windows se tratara.

Aprovechando esta ventaja, Google ha decidido crear Android Samba Client, cuenta con una interfaz básica y su funcionamiento es extremadamente sencillo. Al descargar la aplicación, solo tendrás que introducir el directorio de tu servidor con su respectiva contraseña.

Tras esta pequeña configuración, se harán visibles los archivo que tengas en tu PC, dando la opción de modificar, eliminar o incluso reproducir vídeos.

Recuerda, esta app no permite el control remoto de nuestro pc

Aunque esta aplicación puede resultar muy útil para los que tienen que hacer uso de sus archivos fuera de casa, lo cierto es que no todo el mundo necesitará esta aplicación, teniendo a mano aplicaciones de almacenamiento en la nube como lo son Dropbox o Google Drive, ademas de la integración con Adobe, Evernote y Microsoft Office.

Ademas, existe un potente gestor de archivos con soporte para Samba, su nombre es Solid Explorer File Manager el cual tiene una versión Free con opción de compra de la versión Pro, el cual añade muchas mas funcionalidades

Ten en cuenta que, esta aplicación no es para el control remoto de nuestro ordenador, es simplemente para el manejo de archivos sin necesidad de acceder a ellos físicamente. Ambas aplicaciones se encuentran de manera gratuita en la Play Store

Android Samba Client (Free, Google Play) →

Solid Explorer File Manager (Free+, Google Play) →

La base de datos de Pordede ha sido hackeada, es hora de cambiar tu contraseña y dejar de usarla en otros servicios

Pordede, el servicio de streaming de series y películas mediante descarga directa, ha sido hackeado. Si eres uno de sus usuarios cambia inmediatamente tu contraseña.

FreeMind: Un panel de control para gestionar su servidor de archivos Samba

Acá en el blog hemos hablado en numerosas oportunidades sobre Samba, destacando la Introducción a Samba que compartió fico, el excelente tutorial compartido por el Ing. Jose Albert sobre como Armar un sencillo Servidor Samba con un Computador de bajo recursos y el antiguo pero muy importante artículo sobre Cómo instalar y configurar SAMBA en Ubuntu. Para seguir complementando toda […]

El artículo FreeMind: Un panel de control para gestionar su servidor de archivos Samba aparece primero en FreeMind: Un panel de control para gestionar su servidor de archivos Samba.