El proyecto pfSense Plus ha lanzado una nueva versión de su popular sistema operativo orientado a firewalls. La nueva versión pfSense Plus 24.03 dispone de una gran cantidad de mejoras y novedades, hay que tener en cuenta que, esta versión es una evolución de la anterior, pero no es una revolución con muchos cambios importantes. Si utilizas pfSense Plus, ya sea en un dispositivo de Netgate, comprando una licencia o bien la versión de laboratorio, podrás actualizar de forma completamente gratuita a esta nueva versión. ¿Quieres conocer todas las novedades y cambios?

Este sistema es uno de los mejores sistemas operativos orientados a firewall, con permiso del popular OPNsense que en los últimos tiempos está creciendo en número de usuarios muchísimo. Debido a los cambios de políticas con las licencias para HomeLab, muchos usuarios han decidido irse directamente a OPNsense en lugar de usar pfSense Plus o su versión gratuita. Por este motivo, nuestra recomendación si vas a instalar un firewall es que pruebes ambos sistemas operativos, y veas las diferencias que hay entre ellos. Os recomendamos leer nuestro tutorial sobre cómo instalar y configurar pfSense.

Cambios y características nuevas

Uno de los cambios más importantes de esta nueva versión, es que han realizado un cambio en el proceso de actualización mediante las instantáneas del sistema de archivos ZFS. Desde hace varios años, pfSense permite usar el sistema de archivos UFS de FreeBSD, o bien el popular ZFS que está más orientado a servidores NAS. En este caso, esta última versión introduce un mecanismo de actualización avanzado usando esta función de ZFS, que nos permite reforzar la estabilidad y minimizar el tiempo de inactividad del sistema operativo durante todo el proceso de actualización. Estas mejoras fortalacen la confiabilidad, ya que podremos realizar instantáneas del sistema en cualquier momento para realizar pruebas en producción sin riesgos a quedarnos sin sistema. De esta forma, podremos volver «hacia atrás» muy rápidamente, mejorando la gestión y resiliencia del firewall.

Otro cambio importante viene con la política de las contraseñas predeterminadas. Siguiendo las recomendaciones y mandatos de varios organismos reguladores de EEUU y la Unión Europea, cualquier intento de poner una clave predeterminada en el sistema, significará que se enviará un restablecimiento obligatorio de la clave para cambiarla. De esta forma, no podemos usar claves predeterminadas, sino que deberemos fijar una contraseña robusta y única, para mejorar la seguridad del sistema.

Esta nueva versión nos permitirá exportar el flujo de datos de paquetes, es compatible tanto con NetFlow V5 como también con el protocolo IPFIX. Gracias a esta funcionalidad, los administradores de red podrán extraer información valiosa del tráfico de la red, lo cual es esencial para una gestión eficaz de la red. Analizando los datos de flujo, podremos ver tiempos de respuesta de aplicaciones, ver el ancho de banda, crear patrones de tráfico, configurar el QoS de manera más efectiva y un largo etcétera de puntos fuertes.

En el caso de que utilices doble WAN en el firewall, ahora han mejorado el proceso de recuperación de la WAN, con opciones para restablecer las conexiones realizadas a través de la WAN secundaria mientras la WAN principal no estaba disponible. Esta característica permitirá la recuperación de la conexión a la WAN principal, después de un tiempo de inactividad, perfecto para conexiones donde los datos estén medidos como una conexión 4G/5G.

Las redes privadas virtuales (VPN) se usan habitualmente en las empresas, para conectar diferentes sedes entre sí. Ahora se ha mejorado la parte de VPN, añadiendo «Mobile Group Pools«, con esta mejora, los usuarios pueden acceder a una pestaña dedicada para configurar grupos de direcciones adicionales, e incluso un servidor DNS específico. Esta característica permitirá a las empresas que usan autenticación de grupo, proporcionar direccionamiento adicional, perfecto para mejorar la flexibilidad. Otra mejora en la parte de VPN viene relacionada con las mejoras en el rendimiento, ahora se ha mejorado la sobrecarga de procesamiento, actualizando el módulo del kernel IPsec-MB a la última versión 1.5 de Intel. Esta actualización permite que las CPU con AVX512 y AVX2 tengan una mayor eficiencia y todo funcione de forma fluida. Puedes visitar nuestro tutorial sobre cómo configurar OpenVPN en pfSense.

Si has instalado este sistema operativo en la nube de AWS, ahora podrás tener alta disponibilidad para el software pfSense Plus en AWS. Gracias a esta función, podremos realizar una conmutación por error de manera muy rápida, manteniendo la conectividad y cargas de trabajo desde la nube. Esta función se ha añadido para clientes empresariales y gobiernos que requieren servicios ininterrumpidos en sus implementaciones de AWS.

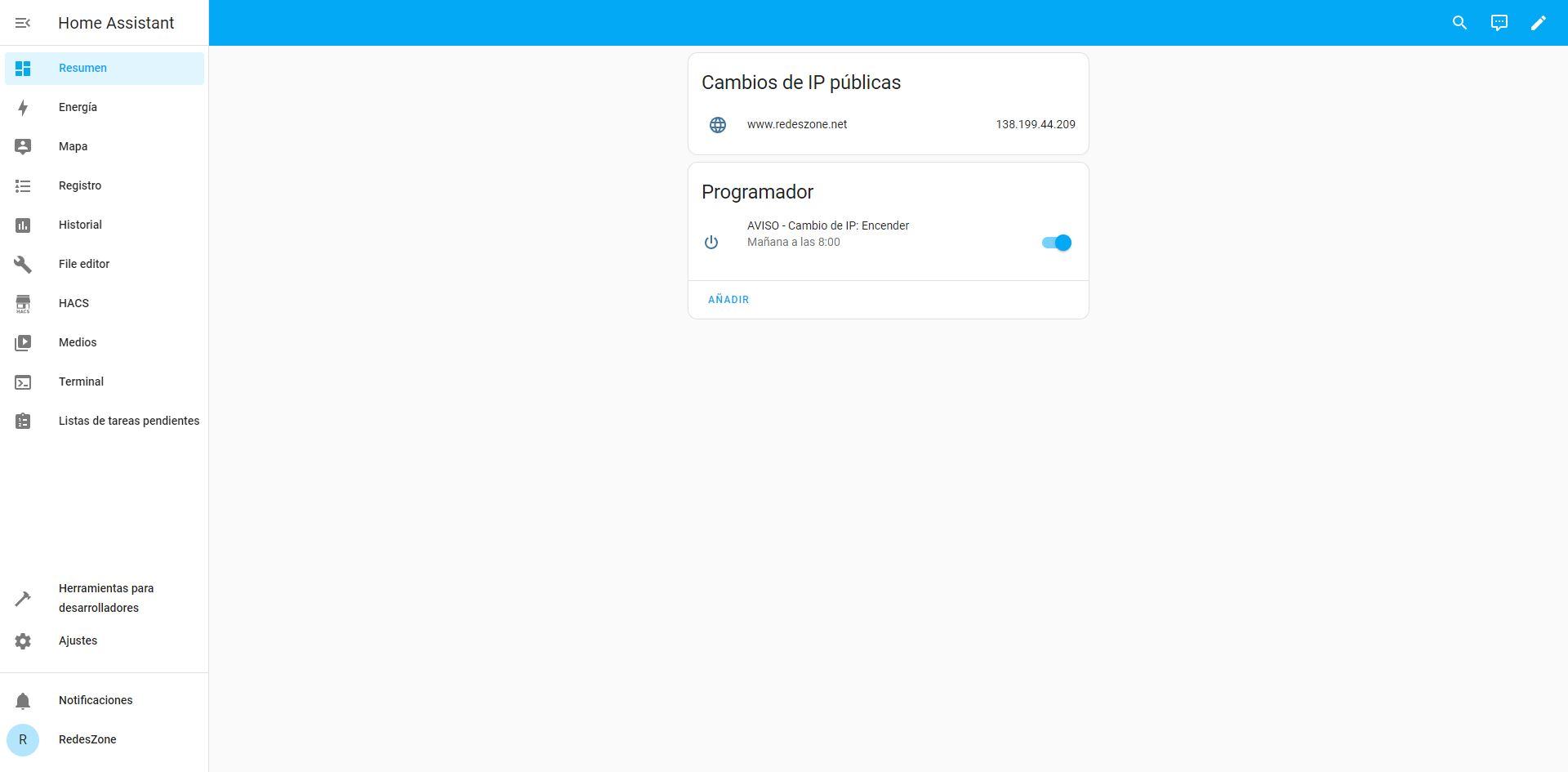

Cómo realizar la actualización

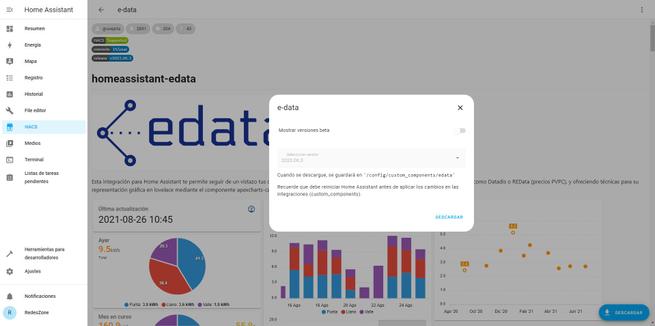

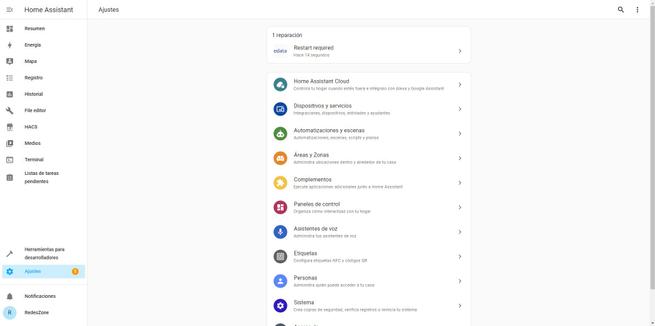

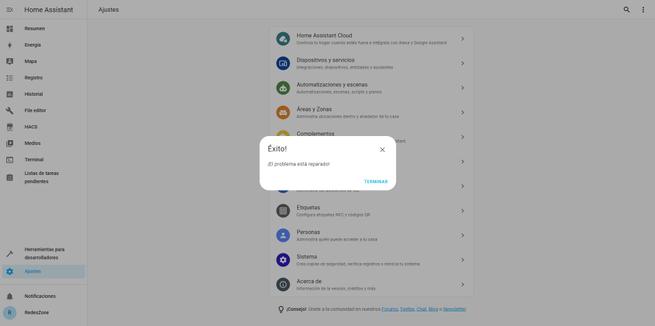

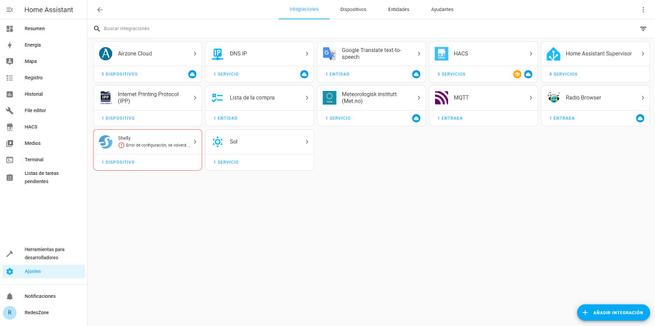

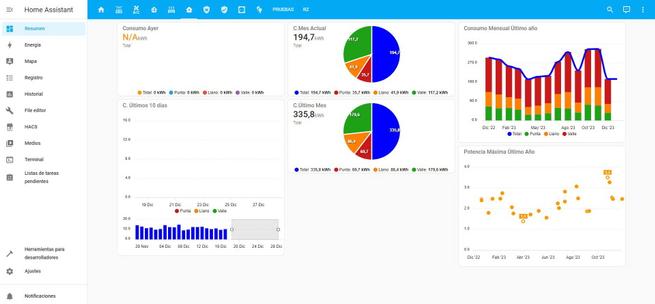

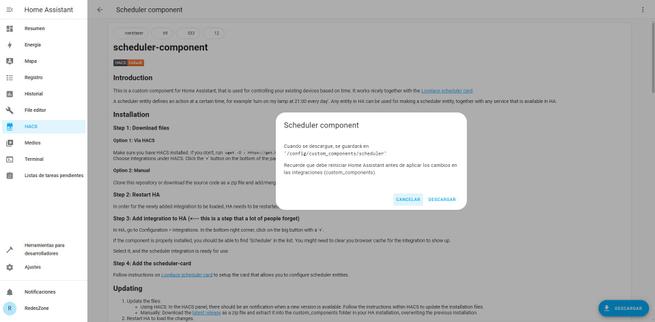

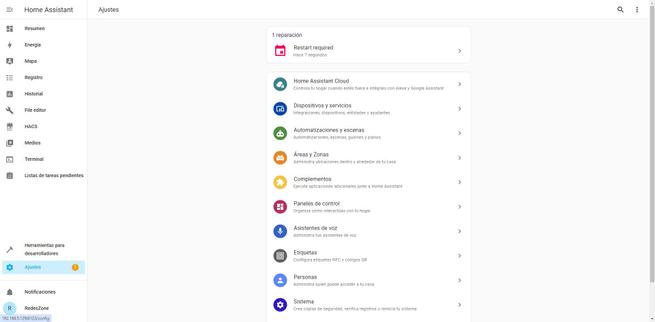

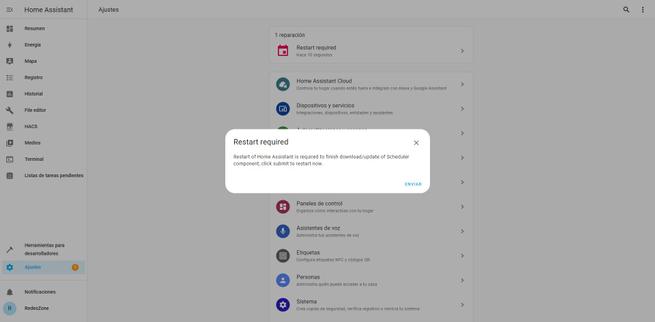

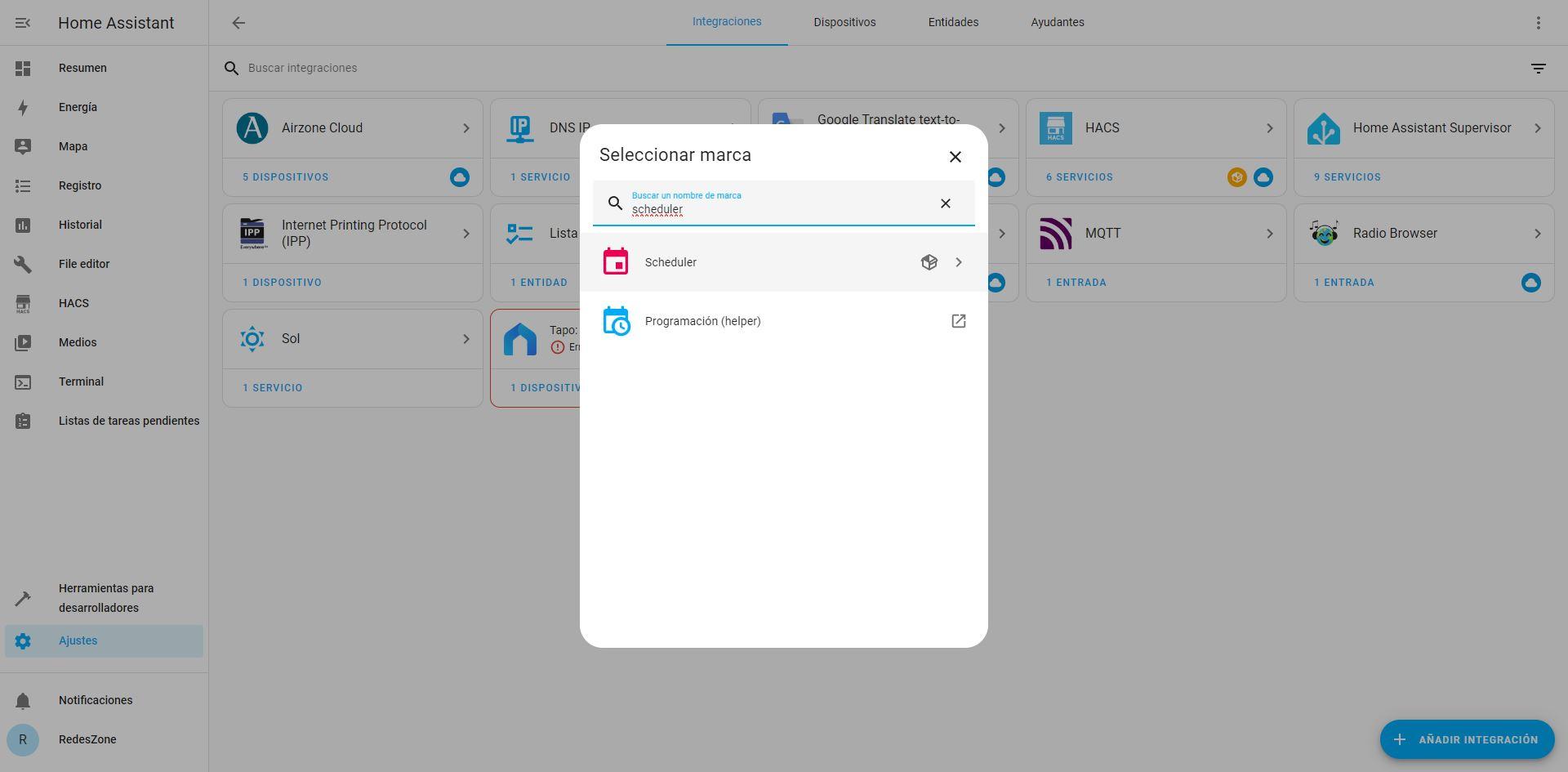

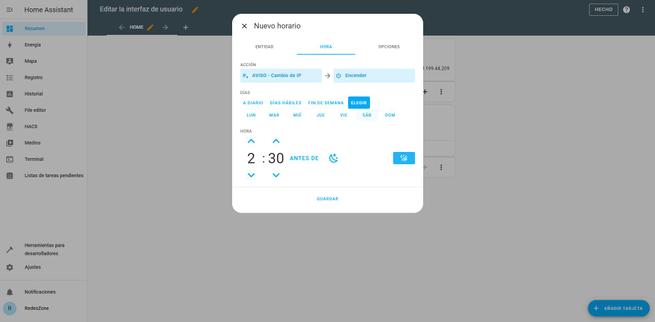

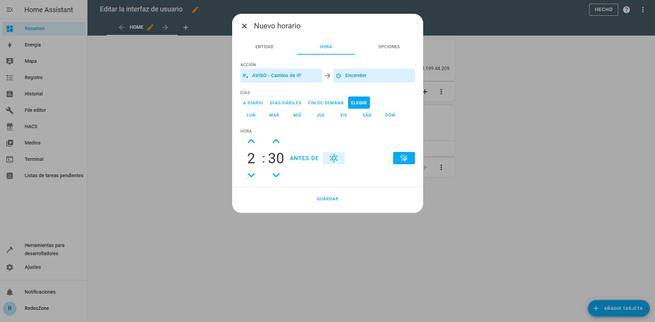

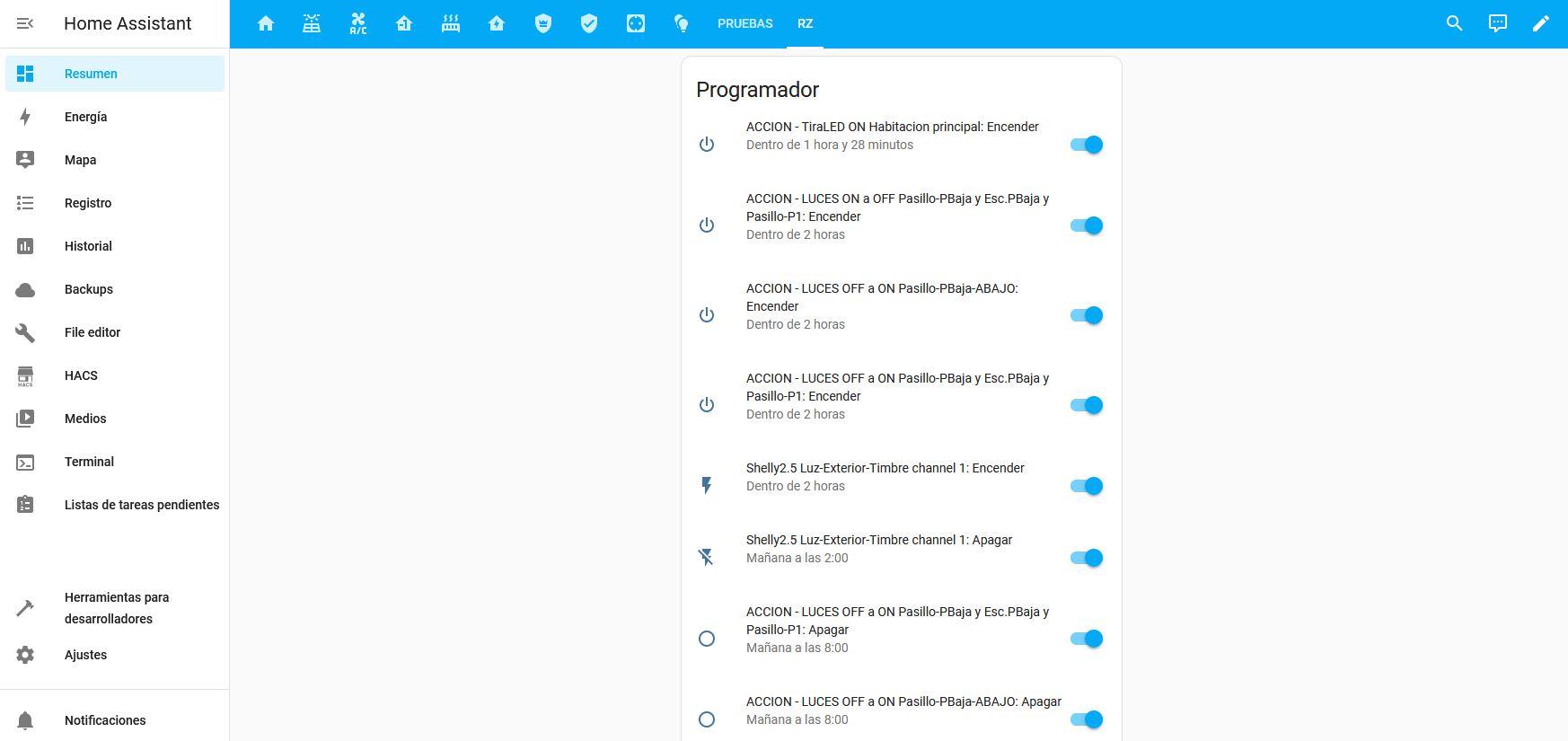

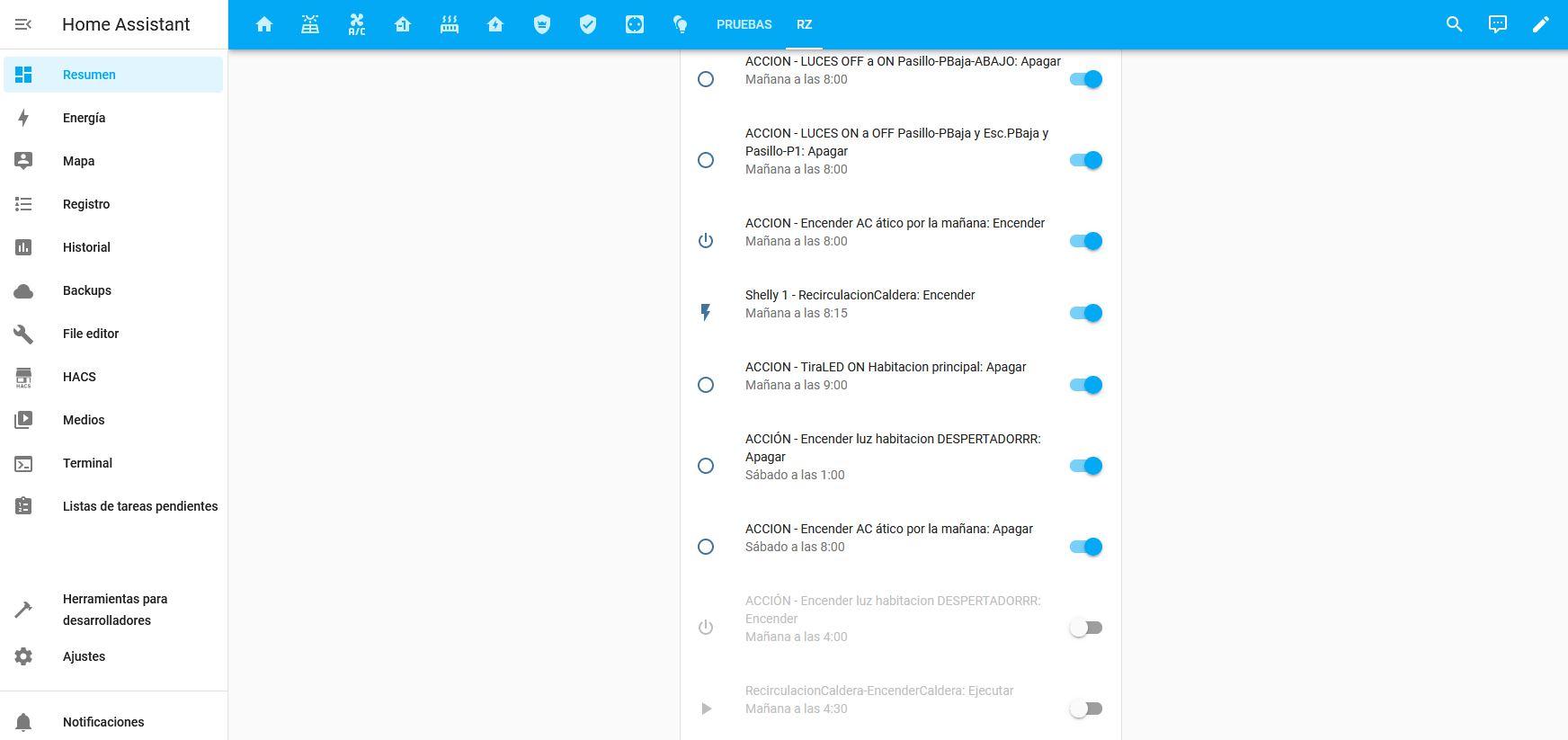

En el menú principal ya nos habrá aparecido que hay disponible una nueva actualización, concretamente la versión 24.03:

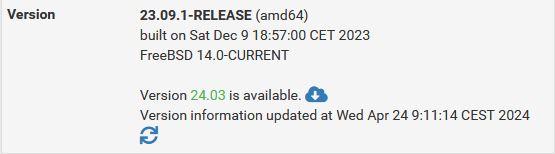

Si nos vamos a la sección de «System / Update«, veremos que en el menú de «Branch» ya podemos elegir la nueva versión estable 24.03, al seleccionarla cargará la nueva versión, y nos permitirá actualizar con tan solo pulsar el botón de «Confirm«. Si utilizas el sistema de archivos UFS, no tendrás disponible las novedades relacionadas con ZFS, es algo que debes tener en cuenta.

Como podéis ver, esta nueva actualización de pfSense Plus 24.03 es una evolución de lo que ya teníamos, importante la parte de las actualizaciones a partir de ahora, que serán más rápidas y fiables, gracias al uso de las instantáneas del sistema de archivos ZFS de pfSense. Recuerda que Netgate ha cambiado recientemente el uso de las licencias, ya no tenemos una licencia gratuita para Home&Lab, sino que todas las licencias ahora mismo deben pasar por caja, excepto las que ya fueran Home&Lab que no es necesario, al menos de momento.

La mejor alternativa a pfSense si no quieres pagar absolutamente nada es OPNsense, este sistema operativo orientado a firewall también está basado en FreeBSD, y su funcionamiento es realmente bueno. OPNsense tiene una gran comunidad detrás, la mayoría de ellos provienen del propio pfSense, por lo que poco a poco están aportando ideas e incluso código fuente para hacer más completo este último sistema operativo. OPNsense es el equivalente a pfSense CE (versión de la comunidad, que es siempre gratis), aunque dispone de una interfaz gráfica bastante más amigable que pfSense, aunque si estás acostumbrado a este último, es posible que te cueste un poco hacerte con todos los menús disponibles. En nuestro caso personal, usamos pfSense Plus Home&Lab virtualizado en un servidor NAS de QNAP, y llevamos usando este sistema operativo desde hace más de dos años, aunque no descartamos en un futuro pasarnos a OPNsense si vuelven a modificar su política de licencias como ya ha ocurrido en el pasado.

El artículo La nueva versión de pfSense Plus 24.03 ya está disponible, estas son las mejoras y cambios se publicó en RedesZone.

Pantalla principal de iteleflix

Pantalla principal de iteleflix

La mayoría de reproducciones se produce en las webs oficiales

La mayoría de reproducciones se produce en las webs oficiales

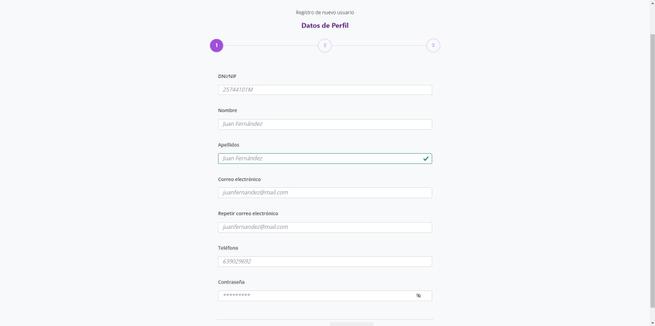

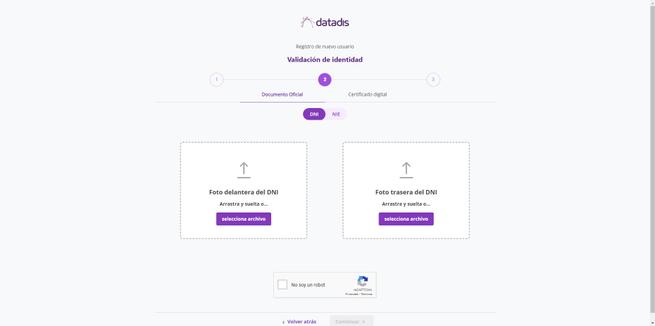

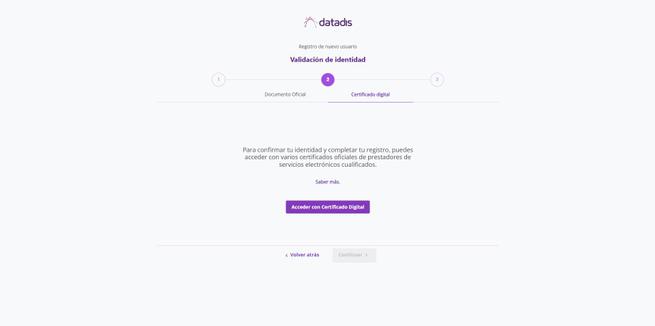

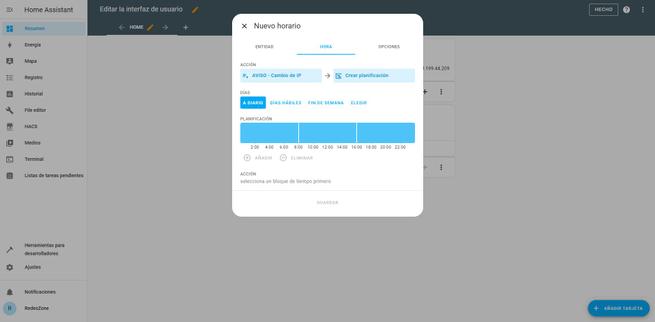

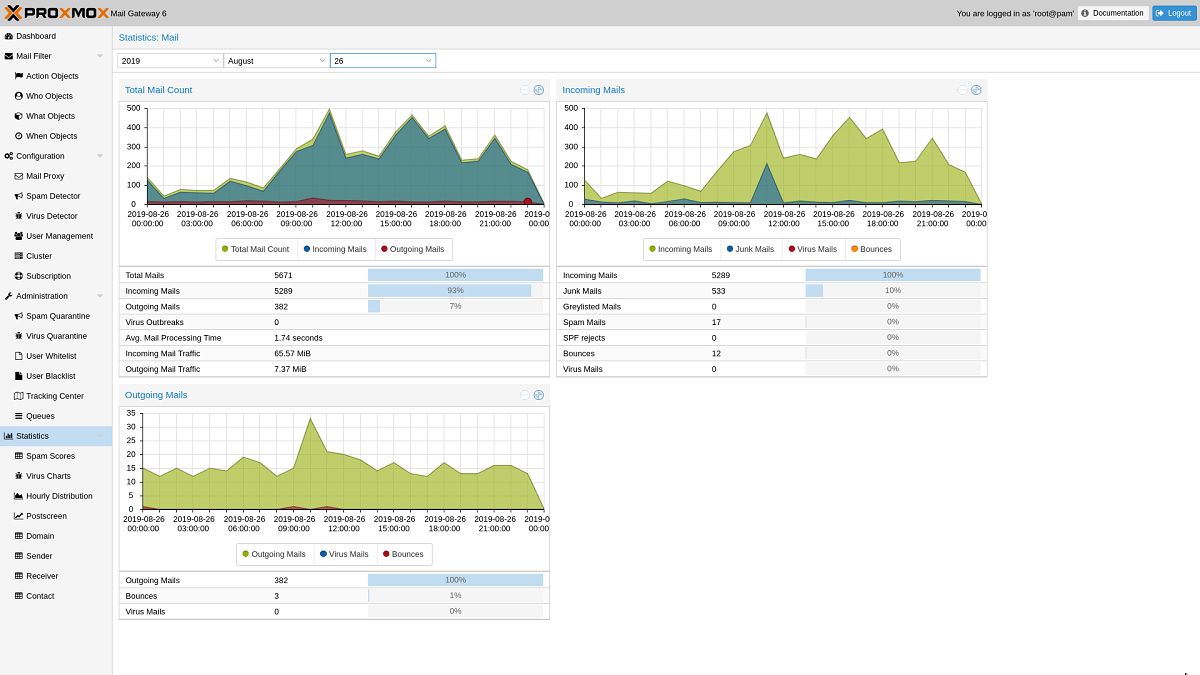

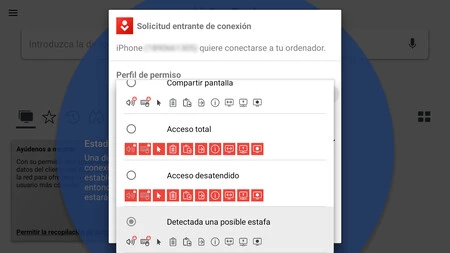

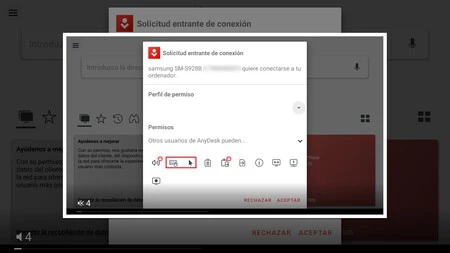

Por seguridad he cambiado los número

Por seguridad he cambiado los número

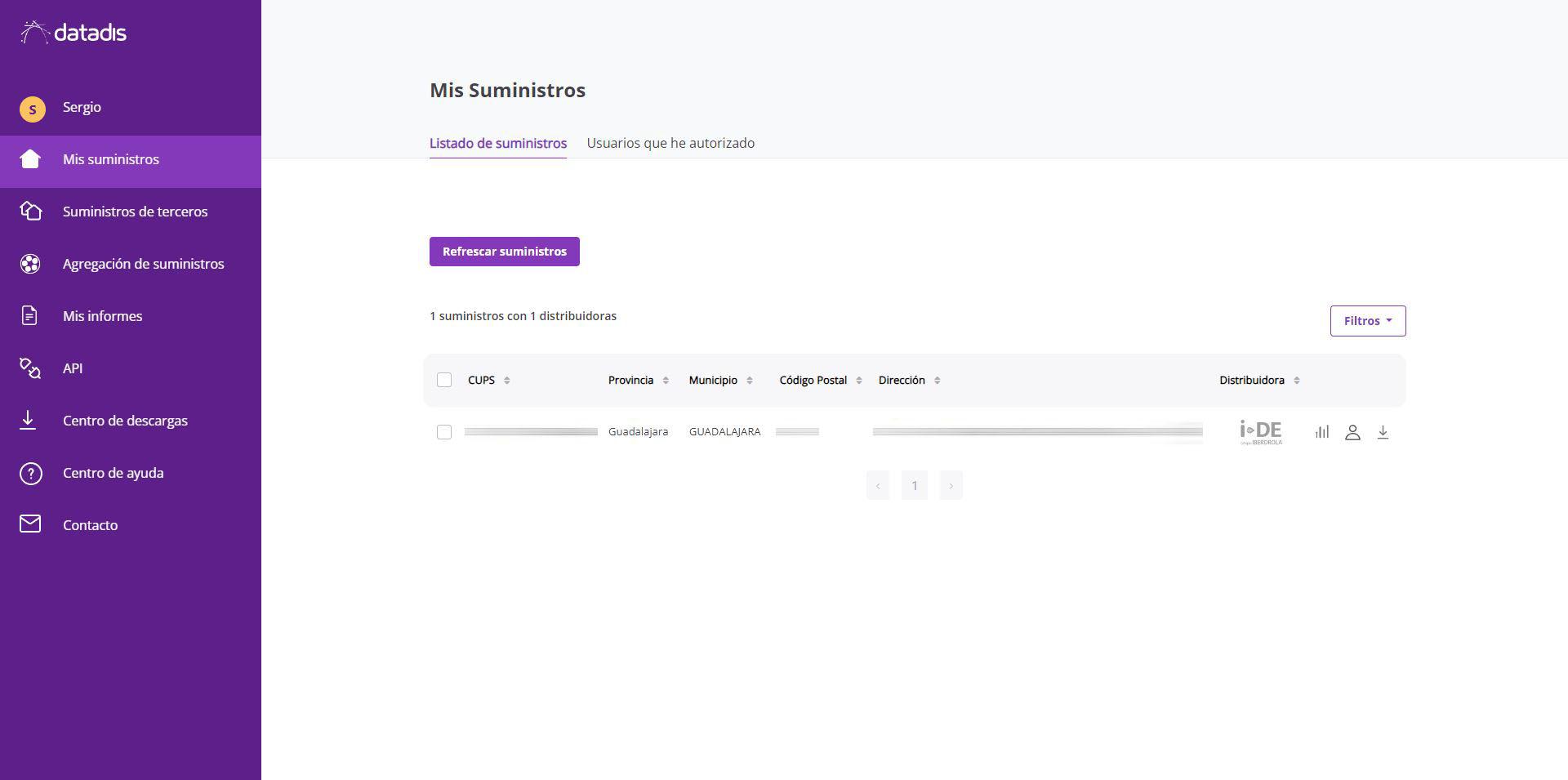

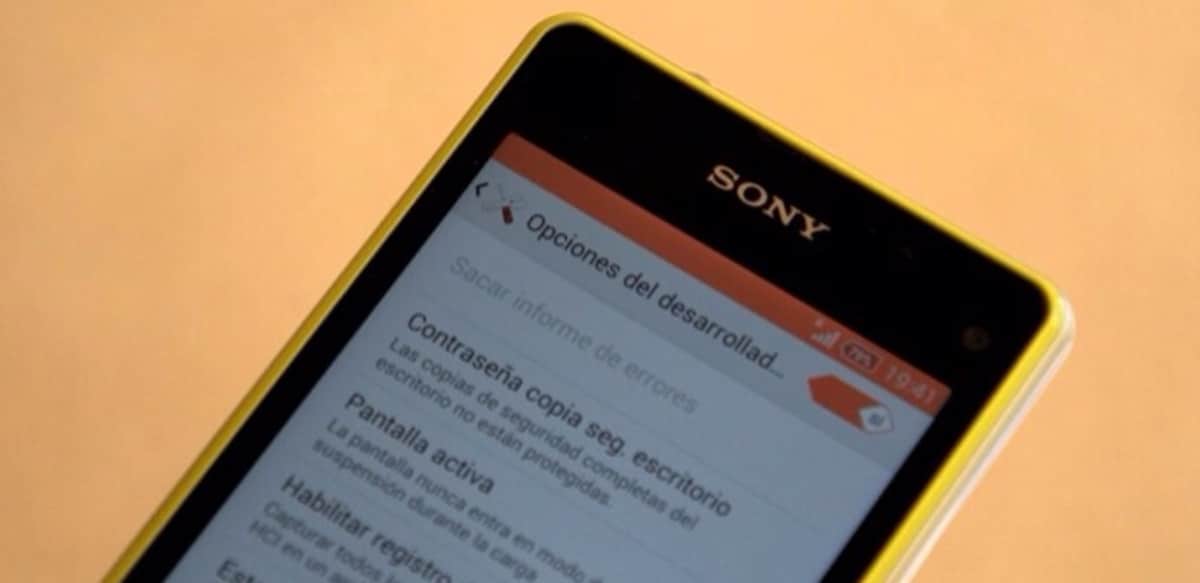

Con las funciones bloqueadas

Con las funciones bloqueadas

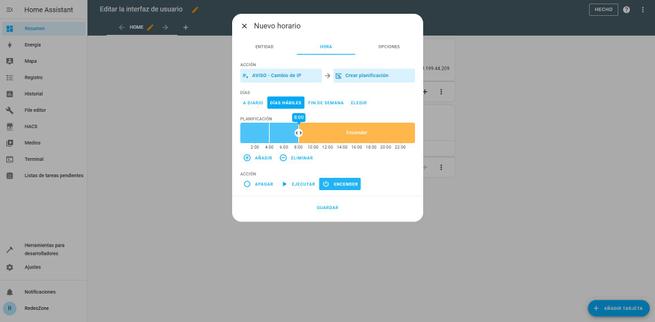

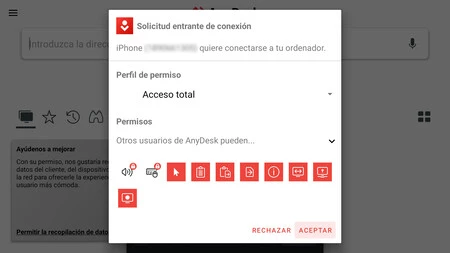

Con las funciones desbloqueadas

Con las funciones desbloqueadas

Vía 404 Media

Vía 404 Media