Un cursillo acelerado, un manual mastodóntico, de los que competían en peso y volumen con las Páginas Amarillas y —como ultimísimo recursos, solo ante emergencias— un teléfono de contacto para pedir ayuda. Cuando Javier García Tobío empezó su carrera como responsable de sistemas informáticos, en la década de 1970, le tocaba lidiar con computadoras UNIVAC 90/30 sin más guía que tres nociones básicas. Las justas para colocar las cintas de backup. Para todo lo demás debía echar mano del manual o las indicaciones que podía darle un técnico de la marca vía telefónica y desde kilómetros de distancia. Antes de vérselas con el UNIVAC, ya había tenido que trabajar con un IBM 1130 que empleaba cartuchos del tamaño de una caja de pizza. Cuando hace dos años se retiró, sin embargo, Javier tenía a su cargo en el CESGA (Centro de Supercomputación de Galicia) equipos capaces de realizar 22 billones de operaciones por segundo.

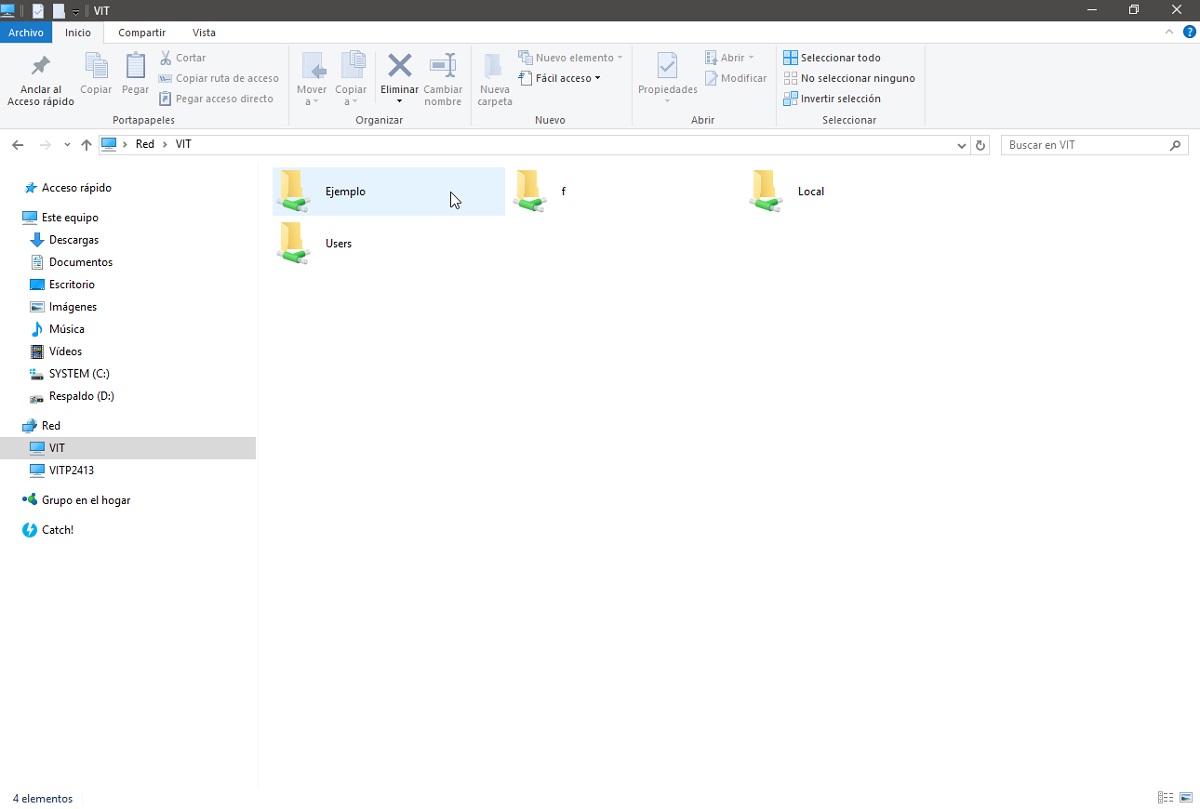

Entre ambas experiencias han pasado cuatro décadas durante las que el día a día de los responsables de sistemas informáticos ha dado un giro de 180 grados. O varios, quizás. Desde las décadas de los 70, 80 e incluso 90 ha cambiado la tecnología que tienen a su alcance, por supuesto, pero también su propio rol dentro de las empresas, sus tareas, cometidos y lo que esperan de ellos sus compañeros y jefes. Les ha tocado lidiar con la llegada de las intranets, Internet, la automatización, los retos de la ciberseguridad, el Big data o ver cómo sus compañías pasaban de ser casi “bunkers tecnológicos” a echar mano de grandes proveedores de servicios como Google o Microsoft.

En 30 años su labor se ha transformado.

García Tobío pertenece a la primera promoción de titulados en informática en España. Estudió en Deusto, trabajó en la desaparecida Caja de Ahorros Vizcaína y en 1975 tuvo que dejarlo todo para empezar la mili en Ceuta. Antes de terminar el servicio en el ejército le surgió un empleo en una tecnológica de A Coruña, donde llevó el área de sistemas y desarrollo de aplicaciones. Allí se topó con los UNIVAC. “En aquellos años, a mediados de la década de 1970, el técnico de sistemas tenía un papel importante en la gestión de la explotación, en que las impresoras funcionasen bien, que hubiese papel para facturas, cintas… No había incidencias difíciles de solventar”, señala: “No recuerdo que estuviéramos parados nunca por razones de software; de hardware, sí, que se estropeara la máquina o atascaran los lectores de tarjetas”.

“No recuerdo que estuviéramos parados nunca por razones de software; de hardware, sí, que se estropeara la máquina o atascaran los lectores de tarjetas”

De la tecnológica de A Coruña, García pasó a una empresa siderúrgica, también en Galicia, donde entró en contacto con el IBM 43XX, que además de ser mucho más compacto que los modelos 360 o 370, presentaba una mayor capacidad. “Había sistemas de comunicaciones realmente complejos. Los utilizábamos para todo; en mi opinión supuso un hito”, señala. Otro fue entrar en contacto, cuando empezó a trabajar para Fujitsu, en los años 80, con las computadoras personales. “Yo llevaba grandes sistemas. Para mí fue importante ver un PC en Japón. Tanto es así que me traje un par a Madrid. Con ayuda de otros técnicos de sistemas japoneses (porque estaban en idioma japonés) íbamos traduciendo y llegamos a hacer algunas aplicaciones”.

La expansión de las redes LAN e Internet

Los PC no supusieron la mayor "revolución" que detecta al rememorar aquellos comienzos como responsable de sistemas informáticos. García apunta aún otras dos. La primera fue la implantación de las redes LANs internas. “Apareció de nuevo otro mundo fantástico por su complejidad, por todos los elementos que lo componen y problemáticas, también”, señala el veterano informático. La segunda, “definitiva”, la marcó el “advenimiento” de Internet y los sistemas de correos.

“Cada vez podíamos disponer de más información y servicios; pero también nos creaba una tensión tremenda. Con los años pasamos de tener todo controlado en una habitación y abrirnos un poquito con las comunicaciones en batch, en las que mantenías el control en la instalación, a (ya con la implantación de LANs) disponer de un montón de cacharrería dispersa a la que le perdías la pista”, explica García. A ese nuevo escenario se añadía el “estrés importante” de tener que actualizarse y estar al tanto de una evolución tecnológica cada vez más acelerada.

Juan Claudio, vinculado a IBM desde los 90, tiene presente también los inicios de la Red en las compañías. “Recuerdo cuando Internet podía estar incluso mal visto dentro de las empresas, cuando la gente decía ‘¡Ah, es que va a ver el periódico!’ La irrupción del mundo exterior en las intranets. Hoy ha cambiado radicalmente. Los empleados esperan de un lado un acceso libre a Internet y del otro la colaboración con los clientes en herramientas como Dropbox u otras colaborativas, como Webex. Ya no puedes tener un fortín en tu compañía”, señala Claudio, quien no ha olvidado aún, por ejemplo, cuando BBVA decidió incorporar un correo basado en Google. “Se montó una muy grande. Hubo mucho ruido”, rememora el veterano informático.

Otro de los recuerdos que conserva García Tobío de sus inicios, en los años 70, es el aura que envolvía al departamento de sistemas en las empresas. “Era un mundo de gente extraña que manejaba la jerga electrónica. Nos tenían como a unos cerebritos, unos tipos raros que hablaban con terminología informática”, rememora. Hoy la realidad es bien distinta. “Ahora está más vulgarizado, más o menos todos saben algo de informática. Se ha extendido mucho el conocimiento”, comenta el antiguo empleado de Fujitsu y responsable del CESGA antes de tirar de ironía: “Incluso mis nietos manejan las tablets, PC, consolas… ¡De todo!”

De reparar equipos a trazar estrategias

De aquellos antiguos departamentos de “cerebritos” que trabajaban casi en una realidad paralela a la de la empresa, que velaban básicamente por que los equipos informáticos estuviesen en buenas condiciones, desarrollaban aplicaciones o acudían al escritorio de sus compañeros cada vez que había una incidencia con sus PC o la impresora, queda hoy muy poco. A medida que las compañías han ido comprendiendo la importancia de no perder el tren tecnológico y su potencial para mejorar tanto el producto como la cuenta de resultados, los responsables de sistemas han ido adquiriendo también un rol más estratégico e incluso ejecutivo.

Fernando Suárez Lorenzo, presidente del Colegio Profesional de Ingenieros en Informática de Galicia (CPEIG) y director del Área de Transparencia y Gobierno Abierto en la Diputación de Ourense, con algo más de 20 años de experiencia en la administración pública, ha vivido en sus propias carnes el proceso. “Antes los departamentos técnicos eran eso, meramente técnicos, como el lado friki de la entidad. Éramos un poco los chicos para todo”, rememora. El reflejo más ilustrativo de aquel rol es el apodo que usaba entre bromas con sus compañeros: Fernando-pues-ya-que-estás. “Porque ‘ya que estaba’ parecía que cualquier elemento que tuviera un enchufe quedaba bajo mi campo”, explica Fernando: “No se percibía en absoluto el valor, nos dedicábamos a que todos esos equipos tecnológicos funcionaran, pero sin que se percibiera que podían aportar valor a la organización”.

"Éramos un poco los chicos para todo”

“Hoy en día ha cambiado mucho la visibilidad. Ahora mismo, por ejemplo, en estos momentos de crisis con el coronavirus, se me consulta en todas las medidas que se toman en la entidad con carácter organizativo. Pasamos de ser quienes gestionábamos los aparatos que tenían enchufes a tener una posición muchísimo más estratégica. Creo que aún falta madurez, pero se nos consulta en todas esas decisiones estratégicas y críticas. Cambió incluso el rol. Antes era técnico y ahora es mucho más estratégico. Somos capaces de entender las necesidades del negocio, hablar un lenguaje técnico, más administrativo, de gestión, para trasladar las necesidades a la cúpula”, comenta el presidente del CPEIG.

“En los años 70 hasta más o menos mediados de los 80 un responsable de informática se dedicaba a soportar el negocio. A partir de comienzos de los 90 se empezó a tener control y a hablar sobre servicios IT. La informática ya no se veía como un mero soporte, sino como un servicio para apoyar al negocio. Al principio corrías a arreglar las incidencias cuando la máquina se caía y a partir de los 90 de lo que se hablaba era de gestión de los servicios”, concuerda Luis Sánchez, profesor de la Universidad Politécnica de Madrid y con una dilatada experiencia en el sector empresarial.

Para alcanzar esa transformación ha sido necesario un doble cambio de mentalidad. En la dirección de las empresas, que han tenido que ampliar sus miras sobre los departamentos de sistemas informáticos. Y por parte de los propios jefes de IT, a quienes les ha tocado adaptar su lenguaje y enfoque. “En la toma de decisiones estratégicas, sean las que sean, hay un componente tecnológico. Nosotros también estamos interiorizando hablar ese otro idioma más de negocio, de gestión, también contable y de inversiones… Las estratégicas que definíamos antes eran prácticamente de supervivencia, para que el equipo funcionara y poco más. Ahora tomamos decisiones mucho más a largo plazo, con mucho más impacto en la organización”, comparte Suárez.

“Antes el trabajo en un porcentaje muy elevado era delante del ordenador solucionando problemas. Ahora es mucho más de reunión, de concienciación, de motivación, de analizar líneas de otras áreas que nos hacen también tener una variedad de conocimientos mucho más amplia. En el caso de una administración pública, por ejemplo, tenemos que entender temas de contabilidad, de medio ambiente, de infraestructuras, servicios sociales… Saber cuál es la respuesta tecnológica a las necesidades que existen”, detalla el directivo del área IT la Diputación de Ourense.

Eso sí, el trabajo, en cierto modo, confiesa Suárez, resulta ahora más reconfortante que en la década de 1990. “Antes muchas veces se nos decía ‘Oye, mira, tengo este proyecto y tenéis que implantarlo’. Ahora no, se nos consulta, participamos en temas presupuestarios. Antes digamos que era un trabajo un poco más ingrato. Si no nos llamaban es que hacíamos bien nuestra labor. Solo se acordaban de nosotros cuando había problemas”.

"Antes el trabajo en un porcentaje muy elevado era delante del ordenador solucionando problemas. Ahora es mucho más de reunión, de concienciación, de motivación, de analizar líneas de otras áreas que nos hacen también tener una variedad de conocimientos mucho más amplia"

Más servicios externos y cambio de "chip"

La pregunta del millón es... ¿Cómo asumir ese cambio de perspectiva, que obliga a los jefes de IT a conocer mejor las interioridades del negocio, y mantenerse al mismo tiempo al tanto de todas las novedades tecnológicas? “Yo tengo una visión bastante particular. —reflexiona Suárez— Este ritmo cada vez es más vertiginoso, más pronunciado y tenemos que asumir que es imposible estar al tanto de todas las últimas novedades. Antes era algo que nos consumía y nos ocupaba mucho tiempo. Yo creo que ahora esta evolución del contexto tecnológico, pero también personal nuestra, nos permite, sin a lo mejor estar tan a la última de estos avances tecnológicos, entender cuáles son desde un modo o capa más alta y saber delegar”.

Al cambio ayuda en ocasiones el crecimiento de los propios departamentos de IT dentro de las empresas, con más personal y personal además con un mayor grado de especialización. “Hace años el informático era el chico para todo, sabía de infraestructuras, de bases de datos… Ahora mismo eso resulta impensable”. Otra clave, abunda Fernando Suárez, es el aumento de las compañías proveedoras ajenas al negocio. “Antes había empresas que eran prácticamente para todo; ahora hay muchas que prestan servicio dando valor, pero muy especializadas en distintos ámbitos. Ahí nos apoyamos muchas veces las secciones de IT”. "En los departamentos hay una funcionalidad más grande, pero por otro lado también hay una mayor externalización. Realmente, la gente decide con mucho cuidado quiénes tienen en sus áreas de IT y qué cosas compran, como por ejemplo los servicios", apostilla Claudio.

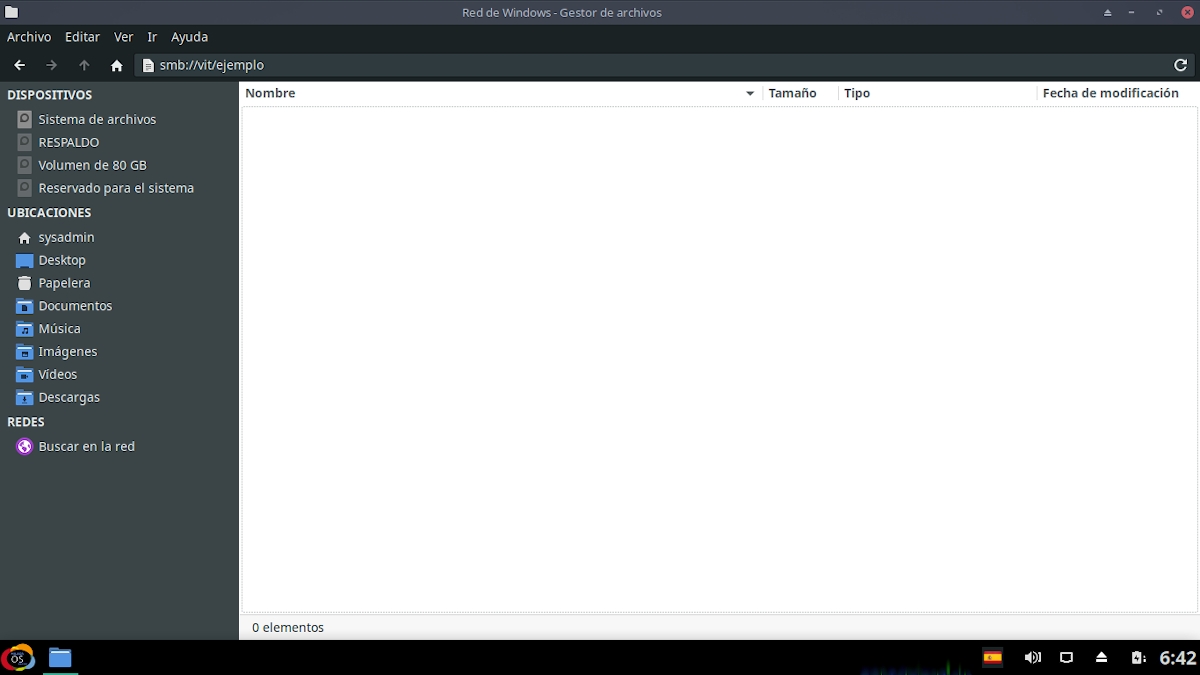

“Hace veinte o diez años se recurría muchísimo a consultoras para que te implantaran la solución. Esa tendencia de externalización continúa, pero ahora se añaden proveedores públicos. En muchos casos las empresas utilizan los servicios que proporcionan Google, Amazon, Microsoft o IBM. Es un cambio fundamental porque antes todo el mundo tenía que tener todos sus sistemas implantados en sus propias instalaciones. La tendencia era tener tus propios data center, tus propias máquinas… Y los proveedores locales a los que externalizabas servicios”, reflexiona Juan Antonio Piñuela, director del Máster en Dirección y Gestión de Tecnologías de la Información de la Escuela Universitaria Business & Tech de la Universidad Europea con IBM y que lleva en el sector desde finales de los 90.

Desde su perspectiva, en los últimos tiempos se han sucedido dos grandes giros en la labor de los jefes de IT. El primero fue la generalización de Internet en el mundo de los negocios y su “estandarización como manera de relacionarse con el cliente”. El segundo, la irrupción de empresas que prestan servicios en la nube. “La revolución del cloud, como la podríamos llamar, ha hecho que cada vez más gente empiece a externalizar servicios a nubes públicas”, comenta Piñuela, quien fecha esa segunda transformación hace cerca de cinco años. Además de su faceta docente, el experto ha trabajado en el sector privado con firmas como Conento o Antites.

Perfiles cada vez más definidos

Otra tendencia es la definición de perfiles. “Antes había solo el líder tecnológico, lo que sería el chief technology officer. Ahora en las empresas grandes se han desgranado, se han hecho los equipos más grandes, con más especialistas, y han crecido los departamentos de forma considerable”, apunta el profesor de la Universidad Europea. Consecuencia, al menos en las compañías de mayor tamaño: la proliferación de puestos como por ejemplo el de CTO (Chief Technology Officer), CISO (Chief Information Security Officer) o CIO (Chief Information Officer). El organigrama puede simplificarse en el caso de los negocios más pequeños, pero en último término —recuerda Piñuela— todos los usuarios aspiran a lo mismo: "Tener la experiencia final que se tiene con Amazon o con Google, que todo funcione 24/7, de una forma rápida y correcta”.

Al igual que García o Suárez, el profesor de la UE concuerda en que los responsables de IT han dejado atrás su antiguo papel reactivo para asumir uno mucho más proactivo. “Pasa de ser un puesto de respuesta a problemas y de soporte a ser un puesto de liderazgo completo en las compañías. Al tener un perfil técnico, tienes que defender la implantación de una tecnología ajustada a un retorno de inversión, sea para aumentar ingresos o reducir costes. Ya no eres una herramienta, eres motor de cambio y debes, sí o sí, construir un modelo”.

A pesar de los nuevos perfiles, de su peso cada vez mayor en la estrategia de negocio y del carácter ejecutivo que han asumido, los cargos del área de IT todavía ven ciertas limitaciones a la hora de ascender en los organigramas. “La responsabilidad de los sistemas de información está al máximo nivel. Por el contrario, el tradicional representante de los sistemas de información, el CIO, no siempre llega al máximo nivel de interlocución y reporta frecuentemente a otra figura”, comenta Claudio.

Ese interlocutor, señala, dispone de conocimientos tecnológicos, pero se encarga de “alinearlos” con los objetivos de negocio y la planificación de los costes. “No siempre viene desde dentro, de la construcción o gestión de SSII (Sistemas de Información), sino de otra función más amplia y con mayor visión de negocio, frecuentemente el COO (Chief Operating Officer)”, abunda: “La informática es clave por ejemplo en un Car to go, pero lo que se ve en los grandes bancos y la gente técnica es que tocan una especie de techo de cristal. La informática es vital. Sin embargo no se ha correspondido con una mayor señority de aquellos que antes estaban en esas funciones”.

Automatización y el reto de la seguridad

A los departamentos de sistemas informáticos les ha tocado también afrontar otro de los grandes procesos en los que están embarcadas las empresas desde hace ya tiempo, en especial las del sector industrial: la automatización. La bautizada como cuarta Revolución Industrial ha tomado fuerza en los últimos años y —según coinciden la mayoría de estudios, instituciones y gurús— lo hará aún más en el futuro próximo. Un informe divulgado en 2018 por la OCDE vaticinaba que el 14% de los empleos de su zona, que abarca 37 estados repartidos a lo largo de varios continentes, están en riesgo por la automatización y casi un tercio experimentarán "cambios importantes".

La automatización, el Big data, garantizar la seguridad de las empresas, trabajar en la nube, manejar grandes proveedores... Son algunos de los retos que han asumido los profesionales en los últimos años

"La tecnología y los sistemas se han vuelto algo súper crítico. Cualquier proceso de fabricación lleva por detrás tecnología", comenta José Luis Vega, que acumula más de dos décadas de experiencia en el departamento IT de la compañía CAPSA (Central Lechera Asturiana). Gracias a su puesto dispone de una amplia visión tanto sobre infraestructuras como seguridad. "Hay otro aspecto que ha variado y es que hemos tenido que ir absorbiendo parte de lo que llamábamos informática industrial, que antes estaba más dispersa". Durante ese tránsito, continúa Vega, los propios técnicos del área de sistemas informáticos se han visto en la tesitura de tener que "reconvertirse".

Operar en empresas muy automatizadas, prosigue Vega, "supone más trabajo y un reto importante". "En la parte de IT hay un montón de procedimientos de actividades que ya están muy estandarizadas, sobre todo en materia de seguridad, se ha avanzado mucho y digamos que todo el mundo lo tiene interiorizado. Sin embargo en la parte industrial venimos de un modelo en el que había como islas. Los equipos industriales no estaban conectados a Internet y de repente ha surgido la necesidad de explotar toda esa cantidad de datos que generan los autómatas", anota.

"Nadie asumía que la tecnología te podía ayudar tanto a la toma de decisiones. Todo el mundo la veía como una herramienta. Ahora tienes que rediseñar los procesos para aprovechar la tecnología. Por ejemplo, toda la tendencia de automatización de la que tanto se habla, de tener robots que vayan a hacer el trabajo de personas... No es tan fácil como coger y, tal cual lo estás haciendo ahora, pensar que lo van a hacer los robots. Tienes que rediseñar tus flujos de trabajo para que se puedan automatizar. Lo tienes que estandarizar, establecer reglas claras para que un robot con las capacidades cognitivas que hay ahora (no estamos hablando de una Inteligencia Artificial madura todavía) sea capaz de automatizar las tareas", incide el profesor de la UE.

El objetivo que persiguen las empresas es ahorrar costes, pero —basándose en las vivencias acumuladas a lo largo de años— Piñuela apunta otros matices. "En principio si tú planteas un proceso de automatización lo que vas a hacer es reducir costes. El trabajo que realizan personas lo empiezan a hacer robots. Mi experiencia es que esas tareas dejan de hacerlas personas, pero surgen nuevas cosas". La idea, incide, es focalizar el personal en labores "más productivas".

Otro de los grandes cambios es la atención y esfuerzo cada vez mayores que se destinan a proteger los negocios de amenazas externas. Como apunta Vega, en ocasiones las compañías dejaron de operar como "islas" a estar conectadas. "La inversión está en nube y en seguridad, seguridad para protegerse de los ataques, que cada vez son más grandes; pero también para poder moverse en ese mundo abierto de manera segura. Cuando llevas los datos a la nube, por ejemplo, necesitas asegurarte de que se mantiene la confidencialidad y la ley de protección", apunta Claudio.

La tarea no es sencilla. Aunque en los últimos años ha calado la importancia de apostar por la seguridad, llevarlo a la práctica no siempre resulta fácil. "Hemos pasado de hace 10 o 15 años, cuando en la parte industrial no se pensaba mucho en esos temas porque eran entornos aislados, a unos años en los que en la parte de IT está súper claro. La evolución ha sido bastante natural y rápida" —señala el técnico de CAPSA— "Sin embargo en la parte de OT (Tecnologías de la Operación) es más complicado porque al aplicar seguridad lo tienes que hacer sobre sistemas muy antiguos. Renovar tecnológicamente eso tiene un coste muy elevado". El objetivo por el que se "batalla" desde los departamentos de IT es que la seguridad sea una prioridad y se tenga en cuenta desde el inicio mismo de los proyectos, cuando resulta más fácil y práctico.

Imágenes: Leighklotz (Flickr), Tracie Hall (Flickr), AMTEC Photos, La Diapto (foto de Fernando Suárez)

-

La noticia

Qué era ser el responsable de sistemas de una empresa hace 30 años y qué es serlo hoy: de "mecánico" a estratega

fue publicada originalmente en

Xataka

por

Carlos Prego

.

Ejemplo de cuentas de usuarios de Zoom expuestas. Vía BleepingComputer.

Ejemplo de cuentas de usuarios de Zoom expuestas. Vía BleepingComputer.

Grabación del sorteo de turnos de preguntas publicada por 'eldiario.es'.

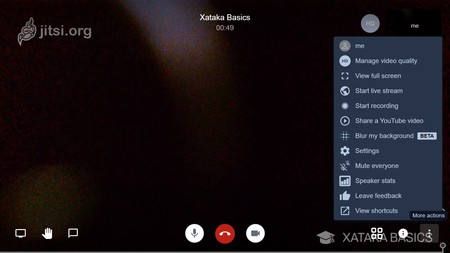

Grabación del sorteo de turnos de preguntas publicada por 'eldiario.es'.  Una reciente reunión del equipo de Jitsi.

Una reciente reunión del equipo de Jitsi.