En 2017 escribía un artículo sobre cómo si usabas Chrome y querías cambiar de navegador, Opera era quizás tu mejor opción. Aunque sigo considerando que Opera es uno de los navegadores más interesantes del mercado y una excelente opción para los que están acostumbrados a Chrome, para mí el mejor navegador de la actualidad es en definitiva Microsoft Edge.

Las razones son muchas, y de ellas hablaré más a fondo a lo largo de estas líneas. Sin embargo, a diferencia de lo que me ha pasado con otros navegadores que he usado en más o menos los últimos 10 años (y por mi línea de trabajo han sido muchos, incluyendo algunos bastante raros), con Edge, una vez que comencé a usarlo, nunca miré atrás. De hecho, este mes cumpliré tres años de haber dejado de usar Chrome por completo, y eso nunca me había pasado desde que el navegador de Google existe.

Adiós a la insatisfacción del navegador secundario

Cuando Firefox Quantum apareció, creí que había llegado el fin de mi yugo debajo de Chrome. La nueva versión del navegador de Mozilla era la mejor en años, se sentía más rápida y fluida que nunca, y parecía que iba en camino a convertirse en el rival que necesitaba Chrome. Durante muchos meses intenté usarlo como mi navegador principal, pero siempre volvía a usar Chrome por una razón u otra.

Con las siguientes actualizaciones fue a peor, Firefox es un vaivén de rendimiento que nunca te termina de ofrecer una experiencia consistente, a veces va muy rápido, otras se comporta de formas extrañas, se pone lento, alguna web no funciona bien, termina consumiendo demasiados recursos, o simplemente tiene alguna carencia que no existe en Chrome.

Es frustrante que básicamente la única alternativa actual que no está basada en Chromium siga sin vivir al máximo de su potencial, pero mi necesidad de obtener la mejor experiencia de uso, de perder la menor cantidad de tiempo lidiando con problemas o limitaciones, webs rotas o scroll con lag, supera mis principios y necesidad de mayor privacidad.

Es injusto, porque muchos de los problemas de Firefox no son su culpa, sino del dominio de Chrome en una web que cada vez está más hecha para el navegador de Google que se ha querido imponer como estándar, al punto de sabotear al resto.

Así que por un buen rato, Firefox quedó relegado a navegador secundario, con aspiraciones de subir al principal cada tantas actualizaciones que no terminaron de cambiar nada al final. Esto lo viví con Opera, con Vivaldi, incluso con Brave, al que le di una breve oportunidad en 2020. Hasta ahora la única excepción a la insatisfacción eterna que sentía al intentar conseguir un reemplazo para Chrome, ha sido Edge.

Por qué Edge y no otro navegador basado en Chromium

Comencé a usar Edge el mismo día que apareció en versión preliminar, y aunque ese primer mes lo probé de forma relativamente superficial porque después de todo, era un navegador muy verde, al poco tiempo se convirtió en mi navegador predilecto. Eso fue a mediados de 2019, y desde entonces nunca he vuelto a cambiar de navegador predeterminado ni en Windows 10 ni en macOS, a menos que cuentes pasar de Edge Canary a Edge Dev, luego a Edge Beta y finalmente a Edge estable.

Edge no tiene los problemas de Firefox, no extraño absolutamente nada de Chrome cuando lo uso, y su rendimiento y la experiencia de uso que me ha proporcionado estos dos años, está por encima de la que ofrece el navegador de Google, al menos en mi opinión.

Y, curiosamente si crees que porque Edge está basado en Chromium y es de una megacorporación como Microsoft, es la misma pesadilla de privacidad que Chrome, estarías equivocado.

Nada más basta con echar un ojo a las últimas etiquetas de privacidad de Apple en los navegadores más usados. Nadie recopila más datos que se pueden vincular con tu identidad que Chrome, y aunque Firefox es el que mejor sale parado en este aspecto (para la sorpresa de nadie), Edge está más al nivel de Safari, que de la gula de datos de Chrome.

Fichas de privacidad de Apple de los navegadores más usados

Para muchos depende menos de estos números y más de qué tanto confíes en una empresa u otra. A veces incluso es una decisión de elegir entre el menor de dos males, casi que como con tu red social favorita. Lamentablemente mucha de la comodidad actual que ofrece la tecnología, está sometida a cierta vigilancia, pero eso es otro tema.

pErO eS qUe EdGe eS uN cHrOme cOn uN sKiN dE mIcRoSoFt

Edge no solo no es "Chrome con un skin", sino que es un navegador cargado de funciones únicas y que además ha sido una de las mejores cosas que le ha pasado al mismo Chrome. Desde que Microsoft comenzó a colaborar con Chromium, se han hasta comenzado a ayudar a resolver varios de sus problemas de consumo de RAM.

Son muchos los navegadores actuales basados en Chromium y todos ofrecen experiencias diferentes, decir que todos son un Chrome con "skin" es una falta de respeto nivel dios al desarrollo de esos proyectos.

Es casi tan tonto como decir que Ubuntu es un "skin" de Debian, o Android es un "skin" de Linux. No porque compartan cierta cantidad de código base no quiere decir que los demás no aporten nada nuevo o diferente, no tengan su propia identidad, o no funcionen de otra manera.

El nuevo Edge combina lo mejor del Edge clásico con lo mejor de Chrome, y con el tiempo no ha parado de incluir mejoras que están ofreciendo una experiencia cada vez más completa y diferente. Es un trabajo que ha sido bien recibido entre los usuarios, Edge ya tiene más de 600 millones de estos según Microsoft.

No por venir instalado en Windows 10 por defecto se va a ganar a la gente, recordemos que el viejo Edge estuvo ahí más de cinco años y nunca despegó porque simplemente no era una opción competitiva frente a Chrome

Sí, ser el navegador por defecto en Windows 10 ayuda, pero hasta cierto punto. A los usuarios no les cuesta mucho hacer medio click en Google y ya de una vez te están diciendo que instales Chrome para la mejor experiencia. La gran mayoría de la gente sigue usando Chrome, pero Edge está ganando usuarios consísteteme, y ya es el segundo navegador más usado en el mundo. No es gratuito.

Edge tiene una larga lista de funciones útiles que pueden hacer maravillas por tu productividad, las colecciones, por ejemplo, son una de mis favoritas. Su papel en la continuidad entre Windows 10, 11 y Android también es un atractivo interesante, pero Edge también está en iOS y es una excelente opción si quieres integrar mejor tu móvil en caso de que uses Windows.

Lector envolvente en Chrome

Microsoft presume de algunas cosas que Edge tiene que no tienen los demás, y otras que lo complementan muy bien:

-

En Windows 10 y 11, Microsoft Edge es el único navegador que te permite ver 4K en Netflix, también es el único que admite Dolby Audio y Dolby Vision.

-

Edge cuenta con un Lector envolvente que facilita la lectura de las páginas web eliminando las distracciones de la pantalla.

-

Ese Lector envolvente de Edge también tiene una opción de lectura en voz alta en múltiples idiomas, con varias voces y velocidades, es excelente.

-

Edge ofrece una opción para usar pestañas verticales.

-

Ofrece 3 modos de prevención de seguimiento que nos van proporcionando progresivamente más control sobre lo que las webs pueden rastrear en nuestro equipo.

-

Tiene un monitor de contraseñas que nos avisa si la seguridad de nuestras contraseñas ha sido comprometida, y también tiene un gestor de contraseñas y un generador de contraseñas que sugiere automáticamente contraseñas seguras.

-

Edge suele ser menos demandante con tu CPU que Google Chrome, por lo que tiende a ofrecer más autonomía a las baterías del portátil.

-

La instalación de aplicaciones web es mucho más intuitiva y sencilla que en Chrome.

-

Cuentas con opciones para elegir que se borren todos tus datos de navegación al cerrar Edge.

-

También tiene un traductor integrado con Microsoft Translator, y usa el corrector ortográfico de Windows 10 y 11.

-

Tiene una función para ahorrar dinero, conseguir cupones y comparar precios.

-

Cuenta con sincronización en la nube de historial, favoritos, contraseñas, configuración y hasta de pestañas abiertas.

-

Tiene un modo compatibilidad con Internet Explorer 11 para que la gente no tenga que recurrir al terror del pasado y su inseguridad.

-

Tiene "pestañas durmientes" que se desactivan cuando no están en uso para ahorrar memoria.

-

Tiene integrado el que probablemente sea la mejor opción para anotar y subrayar PDF gratis en Windows 10.

Lo que opinan en Genbeta sobre Edge

No soy la única a la que Edge la ha conquistado estos últimos años, varios de mis compañeros de trabajo también han decidido darle una oportunidad al navegador de Microsoft y esto es lo que tienen que decir:

Tras años y años usando Safari, y contento, decidí darle una oportunidad a Edge por lo bien que vi que funcionaba en Windows y, sobre todo, porque gracias a usar algunas aplicaciones como Spotify, Slack o WhatsApp como PWAs instaladas, ahorro mucha memoria RAM gracias a evitar las instancias de Chromium de Electron.

Estoy muy satisfecho con el cambio a nivel de rendimiento y recursos, y creo que gestiona mejor que Safari los momentos en que tengo muchas pestañas abiertas (con 8 GB de RAM). Otro gran añadido es poder contar, por fin, con todas las extensiones de Chrome, tras las limitaciones en Safari.

No voy a quejarme por el rendimiento de Chrome, pero siempre me pareció un poco sobrecargado. Durante mucho tiempo, he estado siempre probando alternativas con la esperanza de que me convencieran, pero siempre les faltaba algo, y el primer Edge no era una excepción.

Sin embargo, conmigo alejándome cada vez más de los servicios de Google en favor de los de Microsoft, en cuanto Edge dio el salto a Chromium empecé a utilizar sus versiones beta. El amor fue instantáneo, con una interfaz que me gusta mucho más que la de Chrome, y un muy buen rendimiento.

Realmente, no hay nada que eche de menos de Chrome ahora mismo, sobre todo porque puedo instalar directamente sus extensiones. Además, Edge se integra perfectamente en Windows y los servicios de Microsoft, y tiene opciones que uso mucho como sus colecciones. Además, lo bien que se lleva con su versión móvil, que también es la que uso en iOS, hace que ya no me plantee volver a Chrome.

Han sido años y años de Chrome, pero un día me decidí en serio a probar Edge y fue una acertada decisión. No es lo mismo probarlo de vez en cuando que proponerse usarlo intensivamente como único navegador durante días. Y esa prueba de fuego fue la que hizo que me decidiese: me quedaba con la solución de Microsoft.

A ello me empujo tanto tu experiencia como la de Antonio al usar algunas aplicaciones como Slack o WhatsApp como PWA instaladas. Cuando pasas de Chrome a Edge no hay vuelta atrás.

¿Vale la pena cambiarse?

A ver, esa es tu decisión, si estás feliz con Chrome y no sientes la necesidad de cambiar nada en tu vida, ¿para qué molestarse?. Estas líneas son nuestras opiniones basadas en nuestra experiencia como usuarios, como especialistas en informar sobre software, como gente a la que le gusta probar cosas nuevas y busca siempre ese algo más.

Quizás lo menos atractivo de Edge es su insistencia en que uses Bing, pero el motor de búsqueda se cambia fácil en un par de clicks, y luego es otra de esas recomendaciones que puedes ignorar por siempre, como la que verás al usar Gmail y Google por el resto de tus días si no usas Chrome.

Si recomendamos algo es porque consideramos que es bueno, y hay un buen nicho de gente que quiere dejar de usar Chrome y sigue cazando alternativas constantemente. La de Microsoft es una de las mejores en la actualidad, y comprobarlo te cuesta lo mismo que no estar de acuerdo: nada.

-

La noticia

Por qué dejé de usar Google Chrome por completo: (spoiler) porque encontré un navegador mejor

fue publicada originalmente en

Genbeta

por

Gabriela González

.

La Policía está advirtiendo de una nueva técnica de robo en los coches que se está llevando a cabo en la actualidad, sobre todo en Madrid y Valencia. Se trata de un inhibidor que evita que cierres el coche; y el lugar suele ser los centros educativos en las horas de entrega o recogida de los pequeños de la casa, según recoge Autocasión. Y es que según alertan las autoridades, los ladrones aprovechan la confusión en la entrega o recogida de los menores, así como la elevada concentración de vehículos y personas en esos momentos, para llevar a cabo los robos en los coches estacionados.

Ahora los delincuentes colocan inhibidores de frecuencia en las zonas de estacionamiento, de manera que cuando los propietarios de los coches accionan el cierre automático a distancia, éste no se activa y los coches quedan abiertos, sin que los conductores sean conscientes de ello, lo que les facilita enormemente la tarea y sustraer rápidamente los objetos del interior.

Según revela la Policía, los delincuentes colocan los inhibidores en papeleras, jardineras o elementos que permitan el camuflaje de los mismos, todos ellos en zonas próximas al lugar donde están estacionados los vehículos. Así, los dejan activados o queda uno de los cómplices para hacerlo en el momento de la entrega o recogida de los niños.

Las autoridades recomiendan a los conductores que se aseguren de cerrar las puertas y ventanillas de su vehículo, no dejar las llaves de contacto puestas, ni dejar a la vista, ni ocultos en el interior, objetos, documentos que puedan llamar la atención de los delincuentes y provocar su actuación.

La Policía está advirtiendo de una nueva técnica de robo en los coches que se está llevando a cabo en la actualidad, sobre todo en Madrid y Valencia. Se trata de un inhibidor que evita que cierres el coche; y el lugar suele ser los centros educativos en las horas de entrega o recogida de los pequeños de la casa, según recoge Autocasión. Y es que según alertan las autoridades, los ladrones aprovechan la confusión en la entrega o recogida de los menores, así como la elevada concentración de vehículos y personas en esos momentos, para llevar a cabo los robos en los coches estacionados.

Ahora los delincuentes colocan inhibidores de frecuencia en las zonas de estacionamiento, de manera que cuando los propietarios de los coches accionan el cierre automático a distancia, éste no se activa y los coches quedan abiertos, sin que los conductores sean conscientes de ello, lo que les facilita enormemente la tarea y sustraer rápidamente los objetos del interior.

Según revela la Policía, los delincuentes colocan los inhibidores en papeleras, jardineras o elementos que permitan el camuflaje de los mismos, todos ellos en zonas próximas al lugar donde están estacionados los vehículos. Así, los dejan activados o queda uno de los cómplices para hacerlo en el momento de la entrega o recogida de los niños.

Las autoridades recomiendan a los conductores que se aseguren de cerrar las puertas y ventanillas de su vehículo, no dejar las llaves de contacto puestas, ni dejar a la vista, ni ocultos en el interior, objetos, documentos que puedan llamar la atención de los delincuentes y provocar su actuación.

Fuente: Tom's Hardware

Fuente: Tom's Hardware

Imagen:

Imagen:

La web del Ministerio de Justicia solicita un registro nada más entrar.

La web del Ministerio de Justicia solicita un registro nada más entrar.

Captura de la web de REvil. Vía The Record.

Captura de la web de REvil. Vía The Record.  Planos filtrados del supuesto próximo MacBook de Apple.

Planos filtrados del supuesto próximo MacBook de Apple.

Gráfico: Bloomberg.

Gráfico: Bloomberg.

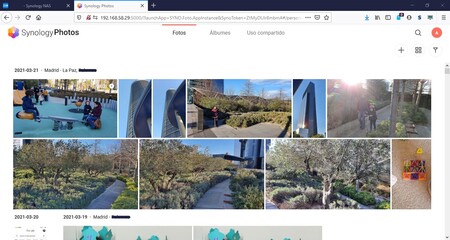

El interfaz web de Synology Photos recuerda bastante a Google Fotos

El interfaz web de Synology Photos recuerda bastante a Google Fotos

Captura de pantalla de Telegram WebK.

Captura de pantalla de Telegram WebK.

Captura de pantalla de Telegram WebK.

Captura de pantalla de Telegram WebK.