Algo muy común que nos suelen pedir es la posibilidad de conocer los logons y demás información interesante que pueda generar un usuario. En este post veremos cómo visualizar datos tan interesantes como: cuándo se han logueado, cuándo han cerrado la sesión, intentos de inicio de sesión incorrectos, cuándo se ha bloqueado un equipo, o […]

La entrada Auditoría de logon de los usuarios del Directorio Activo con Elasticsearch y Grafana apareció primero en Blog Bujarra.com.Fernando Garcia

Shared posts

Auditoría de logon de los usuarios del Directorio Activo con Elasticsearch y Grafana

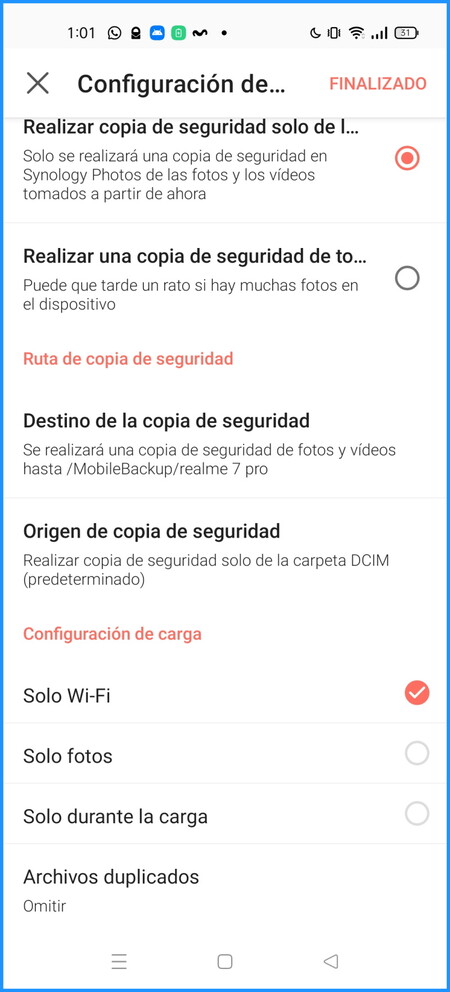

Conoce los mejores softwares para hacer copias de seguridad en Windows

Hoy en día las copias de seguridad o backups son realmente importantes para mantener nuestra información más valiosa a salvo. En caso de rotura de los discos duros o SSD donde almacenamos la información, si pierdes o te roban el ordenador portátil, o sufres un ataque de ransomware que cifra todos tus archivos y carpetas sin poder recuperar la información, tu seguro de vida son las copias de seguridad o backups que hayas realizado, con el objetivo de recuperar toda la información de forma fácil y rápida. Hoy en RedesZone os vamos a explicar cuáles son los mejores softwares para realizar copias de seguridad en Windows 10.

Recomendaciones al hacer una copia de seguridad

Realizar una copia de seguridad de todo nuestro sistema operativo con sus archivos y carpetas, así como de nuestros documentos más importantes, no es suficiente si queremos que nuestros datos permanezcan a salvo. Es tan importante realizar la copia de seguridad con un buen software que lo haga sin fallos, como también comprobar que esa copia de seguridad se ha creado de forma correcta y que podemos recuperar toda la información. Si realizamos una copia de seguridad y no comprobamos que se ha realizado correctamente, es posible que, cuando vayamos a necesitar esta copia de seguridad, no podamos recuperar su información por no haberlo revisado. La mejor forma de comprobar que la copia de seguridad se ha creado de forma correcta es restaurando dicha copia en un equipo de pruebas, con el objetivo de comprobar que toda la información sigue existiendo, y el proceso se ha realizado correctamente y sin contratiempos.

Nuestra recomendación es que realicéis una copia de seguridad 3-2-1, esto significa que tendremos que realizar un total de 3 copias de seguridad, 2 de ellas en lugares físicos diferentes para evitar desastres naturales o robos de los soportes de almacenamiento, y 1 de estas copias debería estar ubicada de forma offline (sin conexión a la red, por ejemplo, un disco duro externo).

Siguiendo estas recomendaciones básicas a la hora de realizar una copia de seguridad, estamos seguros de que vuestros backups estén bien hechos y puedan restaurar la información rápidamente y sin problemas. Una vez que ya sabemos la teoría a la hora de hacer copias de seguridad, vamos a ver cuáles son los mejores programas para hacer copias de seguridad si utilizamos sistemas operativos Windows, incluyendo la última versión del sistema operativo Windows 10.

Estos son los mejores programas para hacer backups

Elegir un buen programa para la realización de las copias de seguridad es una de las partes más importantes de los backups. Dependiendo del software elegido, podremos hacer copias de seguridad más o menos avanzadas, y cifrar nuestras copias de seguridad para que nadie, excepto nosotros que sabemos la contraseña de descifrado, pueda restaurarlas en otros equipos. Además, también tendremos la posibilidad de subir a la nube pública o a un servidor local estas copias de seguridad para que estén a salvo fuera de nuestro PC principal. Hoy en día esto es una característica fundamental, porque estamos combinando la nube pública con la nube privada, teniendo una nube híbrida para recuperar nuestras copias de seguridad cuando nosotros queramos. Por último, no debemos olvidar que el software elegido debe ser fácil de utilizar, tanto a la hora de realizar las copias de seguridad como también a la hora de restaurar dicha copia de seguridad.

Veeam

El programa de copia de seguridad y restauración Veeam, es un software que nos permite realizar protección de datos muy simple y rápida, sin necesidad de tener el PC inoperativo mientras se realiza la copia de seguridad. Este programa nos permite realizar la copia de seguridad en un entorno físico, en un entorno virtual y también directamente en el Cloud. Este software nos permite protegernos contra el ransomware y otros ciberataques que podríamos sufrir en nuestro equipo, haciendo copias de seguridad inmutables y seguras por diseño.

Este software de copia de seguridad y restauración está orientado a un entorno profesional, nos permitirá realizar copias de seguridad de las máquinas virtuales creadas con VMware vSphere, Microsoft Hyper-V y Nutanix AHV. Podremos realizar copias de seguridad en sistemas físicos que hagan uso de sistemas operativos Windows, Linux, Mac e incluso servidores NAS. Este software funciona de forma nativa con los Cloud de AWS, Azure y también Google. Por supuesto, tendremos la posibilidad de realizar copias de seguridad avanzadas de Oracle, SAP, MySQL, PostreSQL y otros sistemas de bases de datos donde hagamos uso de la virtualización con VMware y donde trabajemos con sistemas en la nube pública como AWS, Microsoft Azure y más.

Uranium Backup

El programa Uranium Backup es otro de los mejores para realizar copias de seguridad de todos nuestros datos, ya sea en un ámbito doméstico, en pequeñas oficinas y también a nivel profesional. Dependiendo de qué nos interese realizar la copia de seguridad, podremos adquirir diferentes versiones que se adaptarán perfectamente a nuestras necesidades. El elemento más atractivo de Uranium Backup es su asequibilidad: de hecho las licencias no prevén planes de abono y con solamente €80 se pueden aprovechar de todas las funcionalidades que os vamos a introducir. Las principales características de Uranium Backup son que nos permitirá realizar copias de seguridad de forma muy rápida y segura y, al mismo tiempo, podremos ver los informes de la creación de las mismas para comprobar si se han realizado correctamente. Esto es una característica muy importante, porque de nada sirve hacer un backup si luego no podemos realizar la recuperación de dicha copia de seguridad.

Otra funcionalidad muy importante de Uranium Backup, es que podremos hacer copias de seguridad de archivos y carpetas, imágenes de disco, correo electrónico de Exchange, bases de datos completas, máquinas virtuales de diferentes fabricantes y tipos y mucho más. Por supuesto, es posible enviar estas copias de seguridad a un servidor NAS local o remoto, configurar un servidor FTP local o remoto, e incluso poner como destino la nube pública. Este programa soporta la mayoría de servicios en la nube que existen, por ejemplo, podremos subir las copias de seguridad a Google Drive, Dropbox, Microsoft OneDrive, Microsoft Azure e incluso a Amazon S3. Debemos tener en cuenta que hoy en día, el acceso y el almacenamiento en la nube pública es bastante barato, por lo que es ideal que guardemos nuestros backups más importantes tanto en local como también en la nube pública.

Este programa ofrece un equipo de soporte a todos los suscriptores con licencia de asistencia técnica gratuita, con el objetivo de poder solucionar cualquier tipo de problema que tengamos a la hora de realizar la copia de seguridad, cuando ya la hemos realizado, e incluso cuando vamos a restaurarla porque hemos sufrido algún tipo de desastre (rotura de discos, ransomware etc.)

Antes de acabar, nos gustaría indicar que tenemos diferentes versiones de Uranium Backup, orientadas específicamente a resolver las demandas de sus usuarios, concretamente, disponemos de las siguientes versiones:

- Free: copias de seguridad básicas y en cualquier tipo de almacenamiento interno o externo.

- Base: esta versión es de pago, incluye soporte para copias de seguridad en servidores FTP/FTPS/SFTP y también en el Cloud.

- Pro Tape: incorpora la posibilidad de guardar las copias en unidades de cinta.

- Pro DB: está orientada a realizar las copias de seguridad de las bases de datos como MySQL, MariaDB y otras.

- Pro Shadow: esta versión permite hacer copias de seguridad de archivos bloqueados o en uso, también soporta las copias de seguridad de máquinas virtuales que estén en Windows como host.

- Pro Virtual: permite realizar copias de seguridad de VMware (vSphere o ESXi), de Hyper-V de Microsoft, VirtualBox y más.

- Gold: esta versión incluye todas las funcionalidades de las versiones anteriores.

Tal y como podéis ver, Uranium Backup es un software realmente completo que nos permitirá hacer copias de seguridad muy completas, rápidas y seguras.

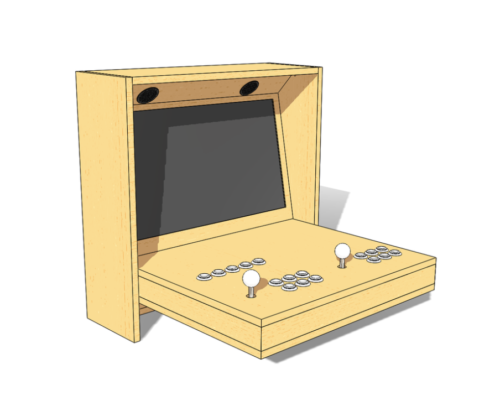

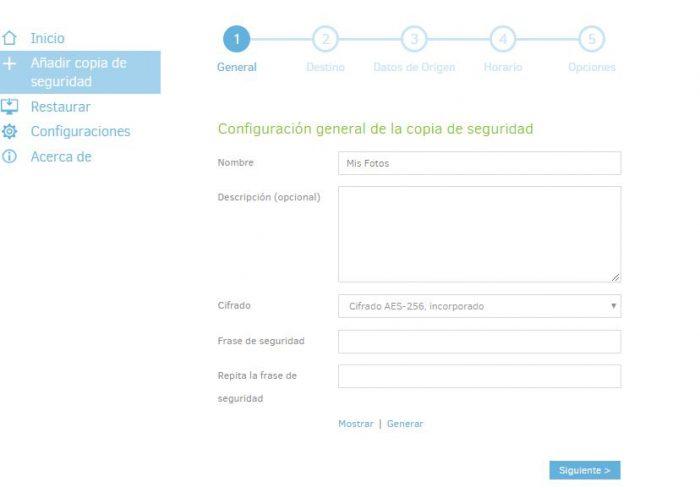

Duplicati

El programa Duplicati es otro software muy recomendable para realizar copias de seguridad. Este programa es completamente gratuito y no tiene versión de pago. Soporta la posibilidad de hacer copias de seguridad en sistemas operativos Windows, Linux y macOS. Desde el punto de vista de la seguridad, el programa permite cifrar todas las copias de seguridad con cifrado AES-256, así que estén completamente seguras y además, es posible también utilizar GPG para encriptar nuestra copia de seguridad. Duplicati nos permite realizar copias de seguridad de archivos y carpetas, hacer backups incrementales e incluso ahorrar mucho espacio gracias a la deduplicación que realiza.

Este programa nos permite administrar todas las copias de seguridad en el ordenador local a través de su interfaz vía web o por vía de comandos. Igualmente, incorpora un programador de copias de seguridad automático y un actualizador automático. Las copias de seguridad las puede almacenar de forma local en el PC donde se está realizando la copia o, en alternativa, es posible usar protocolos como FTP, SSH y WebDAV para guardar toda la información. Por último, podemos también dar de alta nuestras cuentas de la nube pública haciendo uso de Backblaze B2, Tardigrade, Microsoft OneDrive, Amazon S3, Google Drive, box.com, Mega, hubiC y otros servicios similares.

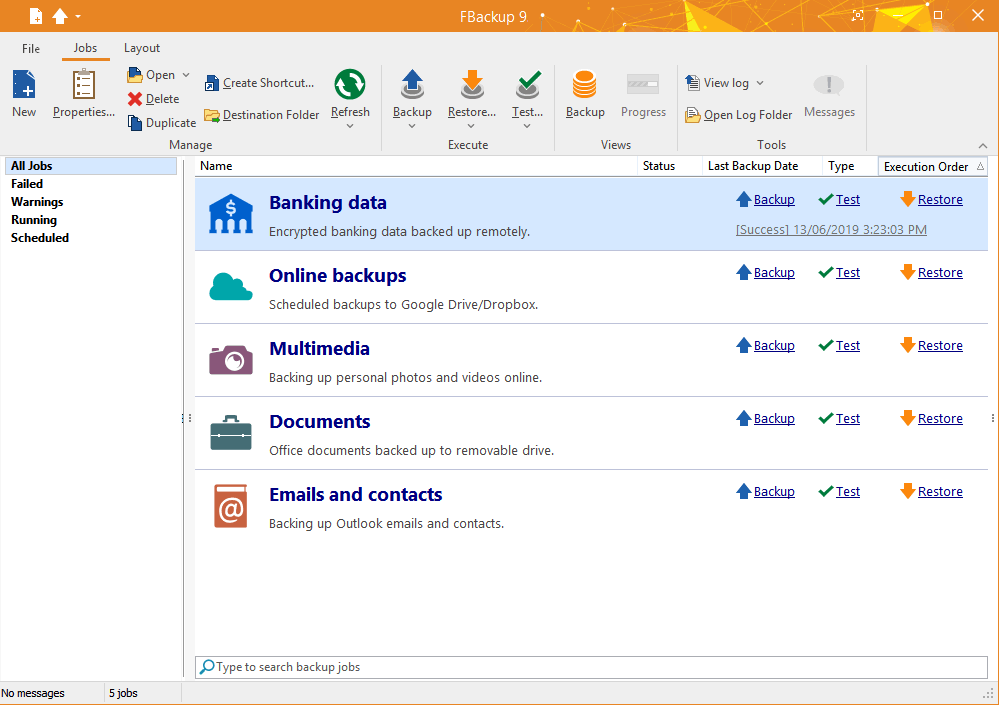

FBackup

Este programa FBackup es ampliamente utilizado en entornos domésticos, aunque también tenemos una versión profesional para entornos comerciales. Las principales características de este programa de copias de seguridad es que incorpora la posibilidad de realizar backups automatizados, en función de lo que nosotros configuremos, comprimir fácilmente la copia de seguridad utilizando ZIP64 y cifrarla con una contraseña para protegerla. En el caso de que no quieras almacenar los archivos en formato ZIP, también tenemos la posibilidad de usar un «mirror backup». Además, disponemos de copias de seguridad incrementales para copiar únicamente los archivos nuevos o modificados en lugar de todos.

Estas copias de seguridad creadas por FBackup podremos subirlas a servicios en la nube como Dropbox o Google Drive, de esta forma, podremos estar protegidos frente al ransomware, ya que estos servicios de almacenamiento en la nube permiten recuperar la información en versiones anteriores que hayamos subido. La facilidad de uso es otra característica muy importante, tendremos un asistente de copia de seguridad incorporado que nos irá guiando por las diferentes opciones disponibles, además, también podremos ejecutar el asistente de recuperación y nos irá indicando dónde queremos que se guarden los archivos de la copia. Por supuesto, este programa permite realizar backups en local usando diferentes soportes, en red y también en el Cloud con diferentes servicios compatibles.

Cobian Backup

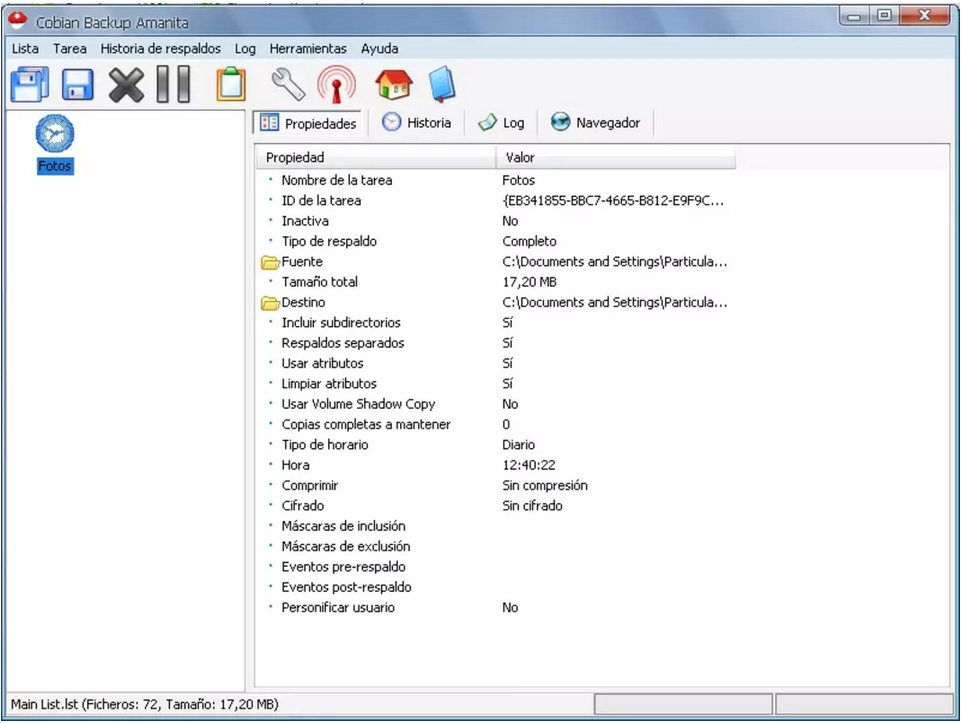

El programa Cobian Backup es otro de los más populares, este software es completamente gratuito y nos permitirá realizar copias de seguridad automáticas de nuestros archivos y carpetas. Puede funcionar como servicio en nuestro sistema operativo Windows 10, podremos realizar las copias de seguridad en el mismo PC (no se recomienda por seguridad, a no ser que sea en un disco duro externo offline), y también podremos hacer copias de seguridad en la red local, en un servidor FTP local o remoto y más.

Otras funcionalidades muy importantes de Cobian Backup son que permite compresión y cifrado de todos los datos, de esta forma, ahorraremos espacio y también protegeremos la copia de seguridad de restauraciones no permitidas. Este programa es compatible con Windows XP, 2003, Vista, 2008, Windows 7, Windows 8 y Windows 10. La última versión de este software es la Cobian Backup 11 (Gravity) que incorpora todas las novedades y mejoras realizadas en este proyecto.

Tal y como habéis visto, tenemos muchos softwares gratuitos y de pago para poder realizar copias de seguridad avanzadas y con las garantías de que protegerán nuestros datos y podremos recuperarlos frente a un desastre informático.

El artículo Conoce los mejores softwares para hacer copias de seguridad en Windows se publicó en RedesZone.

Mucha nube pero al final si se cae un servicio se cae medio Internet

Internet ha tenido tos durante una hora. Lo hemos visto esta mañana, cuando decenas de sitios y servicios web han estado inaccesibles. Spotify, Reddit o The New York Times (entre otros muchos) estaban caídos, y la razón era que todos ellos dependían de un mismo eslabón para distribuir sus contenidos.

Ese eslabón no era otro que Fastly —antes le pasó a Cloudflare—, y eso ha vuelto a plantear lo sorprendentemente "débil" que es internet. Algo malo estamos haciendo cuando con toda la tecnología que tenemos y todo lo que hemos avanzado, si se cae uno de esos eslabones se cae media internet.

Demasiados huevos y muy pocas cestas

El tuit de David Pierce, editor en Protocol, era realmente ilustrativo. En él hacía referencia a una famosa tira cómica titulada "Dependency" ("Dependencia") de Randall Munroe en xkcd.

You: Why did the internet go down?

— David Pierce (@pierce) June 8, 2021

Me: https://t.co/MPIVN0agsB pic.twitter.com/buDe185JUr

Esa viñeta refleja muy bien lo que ha pasado en Fastly: toda nuestra vasta infraestructura digital, esa que nos asombra y nos permite acceso casi instantáneo a todo tipo de información y servicios, depende a veces de eslabones débiles.

El problema se ha agravado por ese enfoque centralizado que ha hecho que tengamos muchos huevos (sitios y servicios web) en pocas cestas (infraestructuras en la nube y plataformas de servicios especializados como Cloudflare o Fastly).

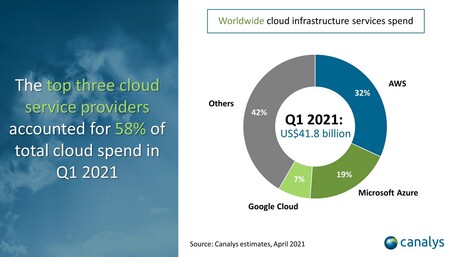

Hay desde luego diversas alternativas en todos los campos. Lo demuestra un reciente estudio de Canalys en el que "le sacaban una foto" a la situación actual en materia de infraestructuras en la nube.

Según esos datos, 6 de cada 10 sitios o servicios web en todo el mundo dependen de tan solo tres proveedores: Amazon Web Services, Microsoft Azure y Google Cloud. Hay otros participantes importantes en ese mercado (Alibaba, Oracle, IBM, Salesforce, Rackspace, VMWare) pero todos ellos aglutinan muchísimos proyectos y desarrollos usados por millones de personas.

No solo eso: a esos proveedores de infraestructura en la nube, que son los sitios en los que están hospedados esos servicios, se le suman otros muchos componentes, como por ejemplo servidores de DNS, de bases de datos o, como en este caso, CDN (Content Delivery Networks), plataformas que actúan como catalizadoras del acceso a la información.

For all their talk about multi-cloud being terrible, Amazon was using Fastly instead of @awscloud’s CloudFront so that they could be exposed to additional single points of failure.

— Corey Quinn (@QuinnyPig) June 8, 2021

No hay tantos ni de unos, ni de otros: en CDNs, por ejemplo, tenemos Cloudflare y la citada Fasly como claras referencias, pero incluso Amazon tiene su propio CDN llamado Cloudfront, y lo irónico es que la caída de Fastly les ha afectado precisamente porque prefirieron "descentralizarse" y no aprovechar su propio servicio para evitar un punto de fallo.

La idea parecía buena: si se caía su infraestructura, al menos no lo haría su CDN. La caída de Fastly ha demostrado que al final todos nuestros servicios dependen de unos pocos gigantes tecnológicos, y cuando uno de ellos cae, el efecto dominó es colosal.

Lo hemos vivido antes, por supuesto. En noviembre de 2020 la caída de servidores de AWS provocó una situación estrambótica en la que hasta las aspiradoras "inteligentes" dejaban de funcionar. Amazon S3 ya había experimentado una caída espectacular en febrero de 2017, y la mayoría de esas caídas se deben a fallos sorprendentes.

Tenemos el ejemplo de Facebook, que en marzo de 2019 sufrió no ya una tos, sino un verdadero telele. La red social quedaba inaccesible junto a Instagram, WhatsApp y Messenger, y la culpa la tuvo "un cambio en la configuración del servidor".

Algo parecido ocurrió en junio de 2019 con un error de configuración de un pequeño ISP que se acabó diseminando por casi todo el mundo. Y cuando no es un fallo técnico es una incorrecta decisión apoyada en precedentes legales: es lo que llevó a que hace unos días Twitch quedara inaccesible en España.

Lo cierto es que todas estas gigantescas caídas son preocupantes porque demuestran una y otra vez cómo un simple fallo en un servidor o un centro de datos puede afectar de forma terrible la actividad normal de un mundo que ya es absolutamente dependiente de internet.

-

La noticia

Mucha nube pero al final si se cae un servicio se cae medio Internet

fue publicada originalmente en

Xataka

por

Javier Pastor

.

BruteShark: conoce este programa de análisis forense de redes

BruteShark es una herramienta totalmente gratuita para sistemas operativos Windows que nos permitirá realizar un análisis forense de redes de manera fácil y rápida. Esta herramienta NFAT (Network Forensic Analysis Tool) nos permite realizar un procesamiento e inspección profunda del tráfico de red, puede trabajar tanto con ficheros PCAP ya capturados anteriormente con programas como WireShark, o directamente capturar toda la información desde la interfaz de red, ya sea cableada o inalámbrica. Hoy en RedesZone os vamos a mostrar todas las características de este programa tan interesante, y también os enseñaremos cómo funciona.

Principales características

Las principales características de este programa es que nos permitirá realizar un análisis forense de redes con capturas de tráfico PCAP, aunque también tendremos la posibilidad de sniffear todo el tráfico de la tarjeta de red cableada o WiFi, no obstante, es compatible con WireShark porque es el analizador de protocolos más utilizado por todo el mundo. Otras características importantes son que permite extraer contraseñas de las capturas de datos directamente en texto plano, sin necesidad de que nosotros tengamos que inspeccionar todo el tráfico en detalle, es algo completamente automático. También podremos construir un mapa de la red, reconstruir sesiones TCP, podremos extraer los hashes de las contraseñas encriptadas e incluso convertirlas a formato Hashcat para posteriormente intentar crackearlas con este programa, realizando un ataque de fuerza bruta o diccionario offline.

El objetivo principal de este programa BruteShark es brindar una solución completa a los investigadores de seguridad informática y a los administradores de redes y sistemas para identificar posibles problemas, debilidades, amenazas en la red local y otros fallos de seguridad que podría provocar un futuro ataque. Este programa está disponible en dos versiones claramente diferentes, tendremos una versión con interfaz gráfica de usuario para el sistema Windows, y también tendremos una versión en línea de comandos (ejecutaremos en un terminal) que es compatible con sistemas operativos Windows y Linux. Por supuesto, este programa se puede usar para analizar el tráfico de red de los equipos Windows, Linux o macOS sin ningún problema.

Este programa es capaz de extraer y decodificar nombres de usuario y contraseñas de protocolos como HTTP, FTP, Telnet, IMAP, SMTP y muchos otros, es decir, todos los protocolos que no cuentan con un cifrado extremo a extremo como HTTPS, FTPES, SSH y muchos otros. Este programa también es capaz de extraer los hashes y transformarlos en formato de Kerberos, NTLM, CRAM-MD5, HTTP-Digest y más, por supuesto, podrá crear un diagrama de red visual con los usuarios y los diferentes dispositivos de red, también es capaz de extraer todas las consultas DNS que se hayan realizado (siempre que no se use DoH o DoT que va cifrado), también permite reconstruir sesiones TCP y UDP, hacer carving de archivos e incluso extraer las llamadas de VoIP si se usan los protocolos SIP y RTP.

Una vez que ya conocemos todas las características de este programa, vamos a ver en detalle cómo funciona.

Descarga e instalación en Windows

Si estás interesado en instalar este programa en Windows, podrás descargar dos versiones:

- BruteShark instalador con interfaz gráfica de usuario x64

- BruteSharkCli versión línea de comandos para Windows 10

El único prerrequisito es tener instalado WinPcap o NPcap, debemos recordar que, si tienes WireShark instalado, habrás instalado uno de ambos drivers. También debes instalar .NET Core Runtime para poder ejecutarlo.

Si vas a instalar este programa en sistemas Linux, necesitarás tener instalado libpcap, a continuación, ejecutaremos los siguientes comandos:

find /usr/lib/x86_64-linux-gnu -type f | grep libpcap | head -1 | xargs -i sudo ln -s {} /usr/lib/x86_64-linux-gnu/libpcap.so

wget https://github.com/odedshimon/BruteShark/releases/latest/download/BruteSharkCli

./BruteSharkCli

Una vez instalado, procedemos a ejecutarlo, debemos recordar que solamente tendremos interfaz gráfica de usuario en sistemas operativos Windows, en Linux tendremos que ejecutar comandos por consola.

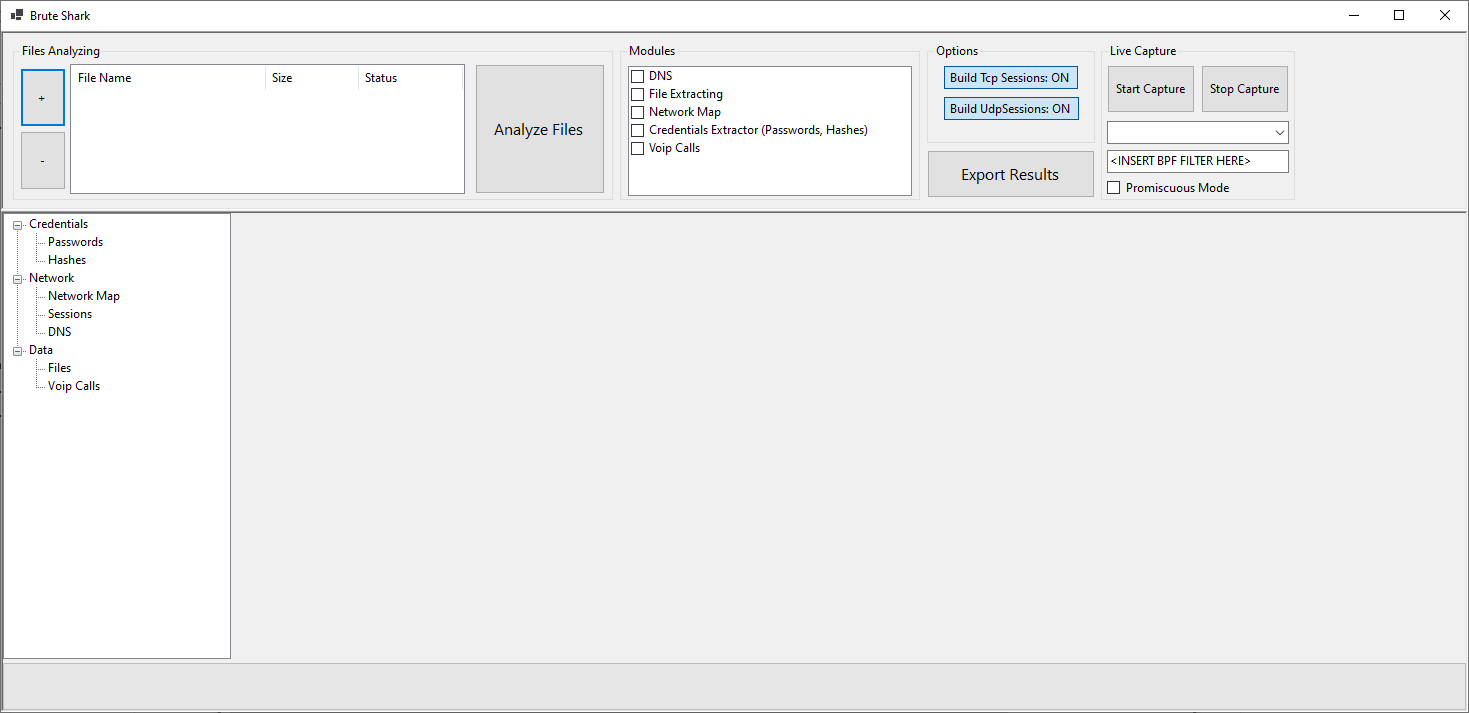

Funcionamiento de BruteShark

Este programa funciona de manera realmente sencilla, lo primero que hacer es subir un archivo PCAP a analizar, y posteriormente analizar el archivo o los archivos que hayamos subido. También tenemos la posibilidad de construir las sesiones TCP y UDP, e incluso empezar con la captura de datos en red. Si no tienes ninguna captura que analizar, puedes utilizar este programa en lugar de utilizar WireShark, exportar la captura en PCAP y posteriormente importarla en este programa. De esta forma, podremos hacerlo de forma mucho más fácil con un único programa.

En la parte de la izquierda del programa es donde podremos ver las credenciales de usuario que hay en el tráfico de red, nos mostrarán tanto las contraseñas en texto plano (si se han utilizado protocolos sin cifrado), y también nos mostrará los hashes si hacemos uso de Kerberos, NTLM y los otros protocolos que os hemos comentado anteriormente. En esta sección también podremos ver el diagrama de red, las sesiones realizadas, las solicitudes DNS, y finalmente encontremos los posibles archivos que ha capturado y las llamadas VoIP si hemos realizado alguna.

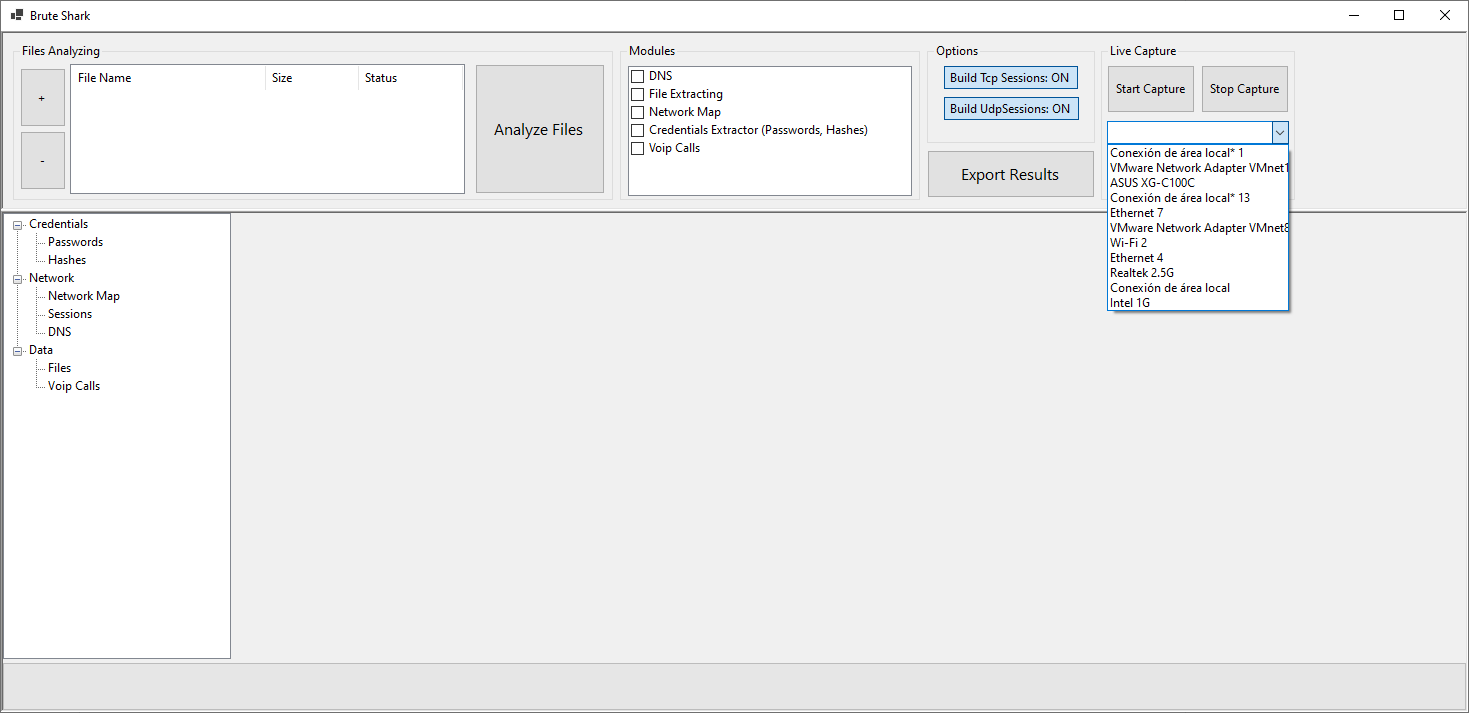

Si queremos capturar tráfico de red de cualquiera de las interfaces de red, es totalmente necesario ejecutar BruteShark con permisos de administrador, de lo contrario, ni siquiera nos saldrán las tarjetas de red cableadas y WiFi que tenemos en nuestro ordenador.

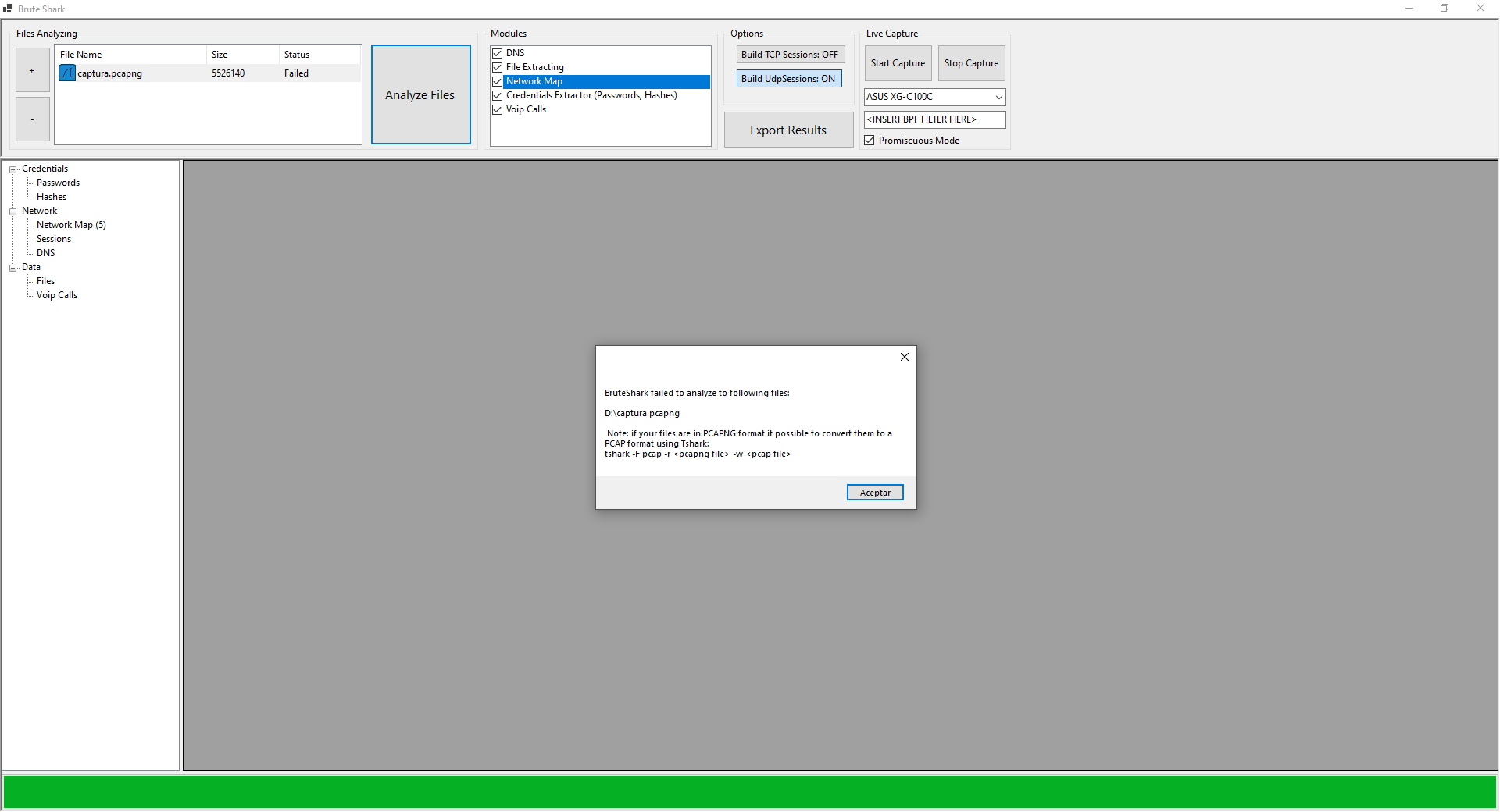

También debemos tener en cuenta que, si vamos a utilizar WireShark, debemos exportar las capturas en formato PCAP y no PCAPNG como ocurre de forma predeterminada, porque nos saldrá el siguiente error. Tendremos dos opciones, o bien usar WireShark y guardar como PCAP, o usar el programa tshark a través de la línea de comandos.

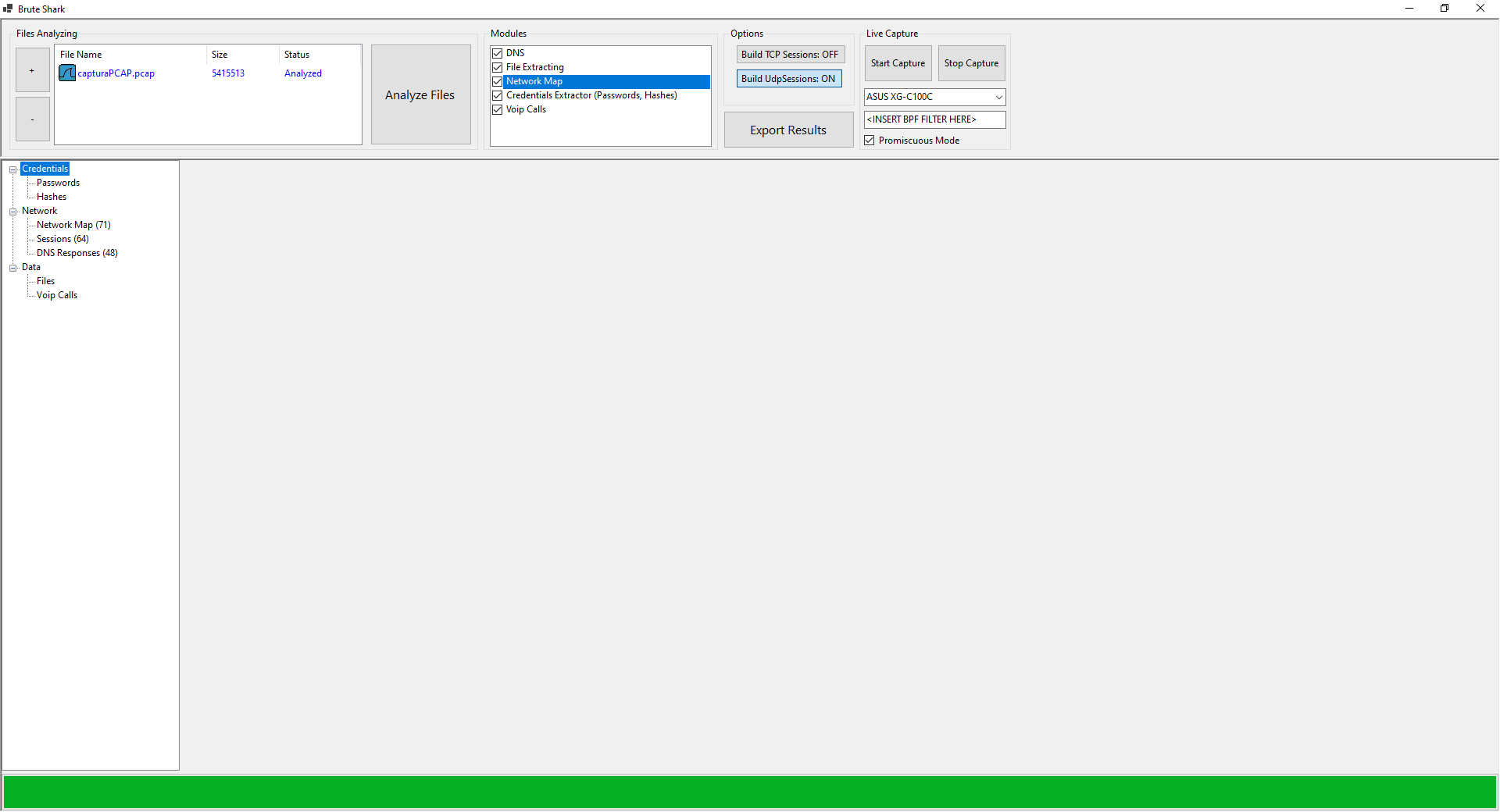

Cuando abrimos una captura PCAP compatible, entonces debemos pinchar en «Analyze Files» y empezará a analizar la captura, esto puede tardar desde unos segundos a unas horas, dependiendo del tamaño de la captura que tenga que analizar el programa BruteShark.

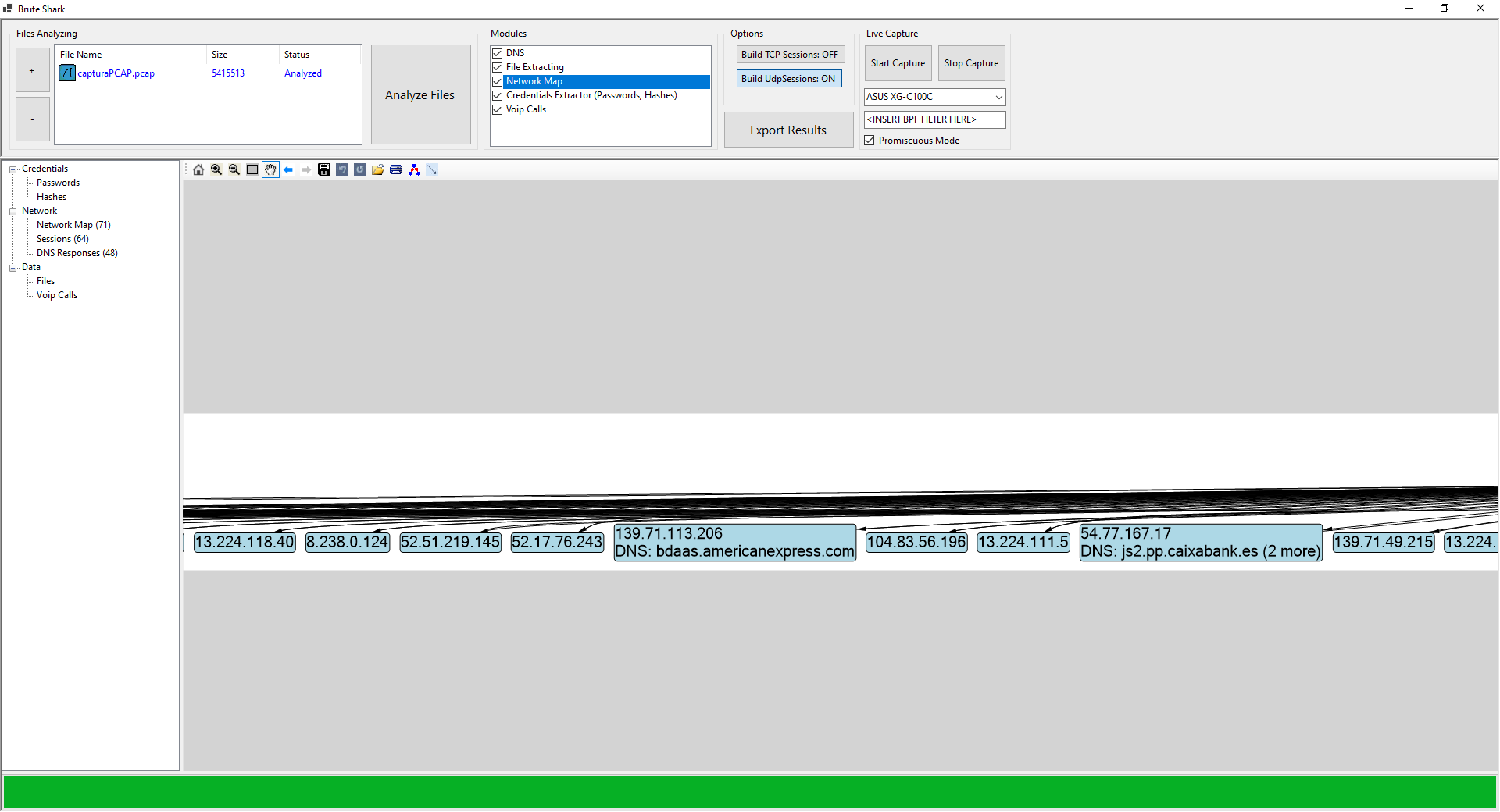

En nuestro caso hemos usado siempre conexiones DNS y HTTPS, por tanto, no ha capturado ninguna password ni tampoco ningún hash de contraseñas al no usar Kerberos ni NTLM. Lo que sí podremos ver es el mapa de red de todas las solicitudes realizadas.

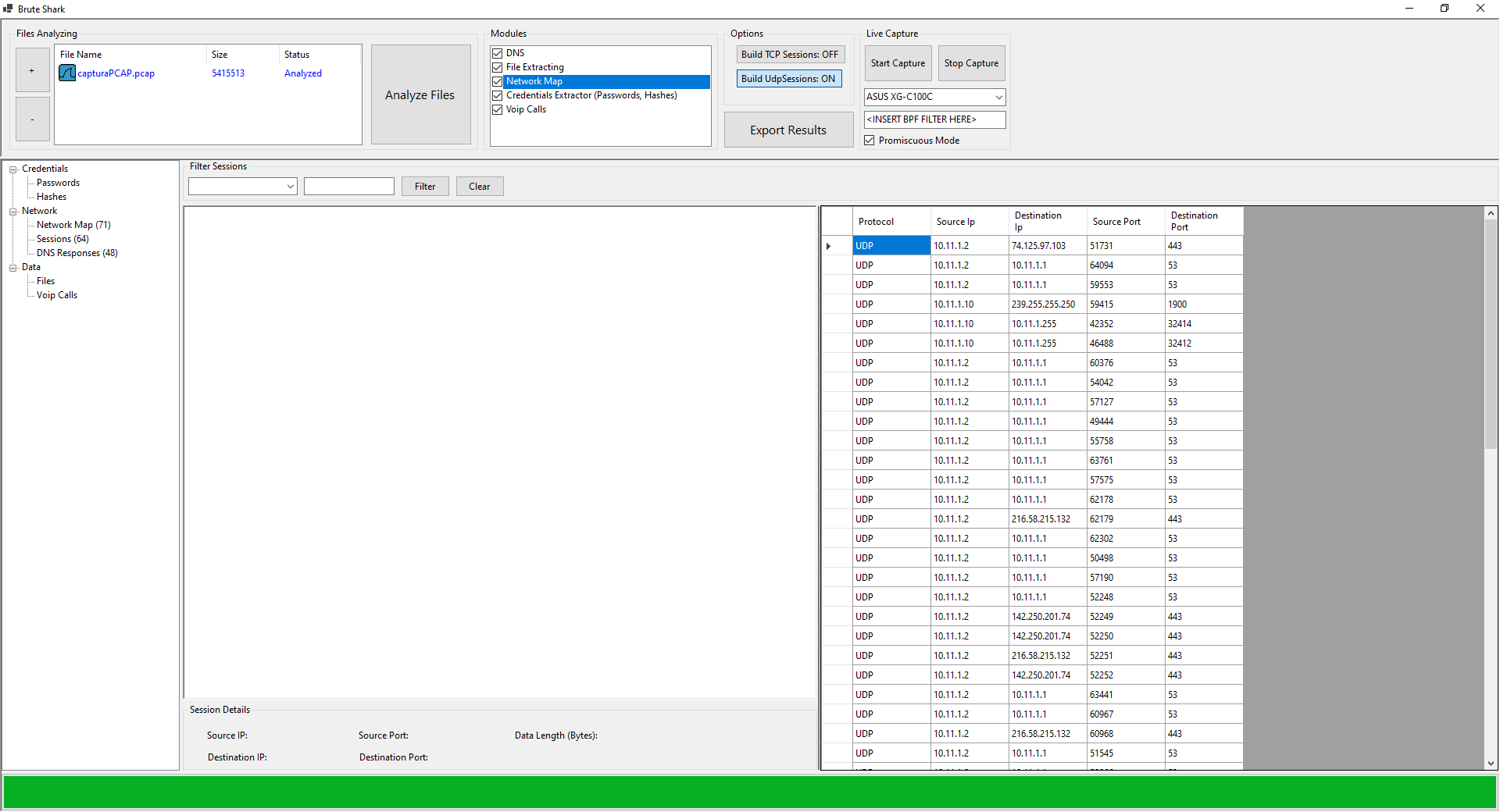

También podremos ver todas las sesiones que se han realizado desde nuestro ordenador, con su correspondiente dirección IP de origen y destino, así como puerto de origen y puerto de destino.

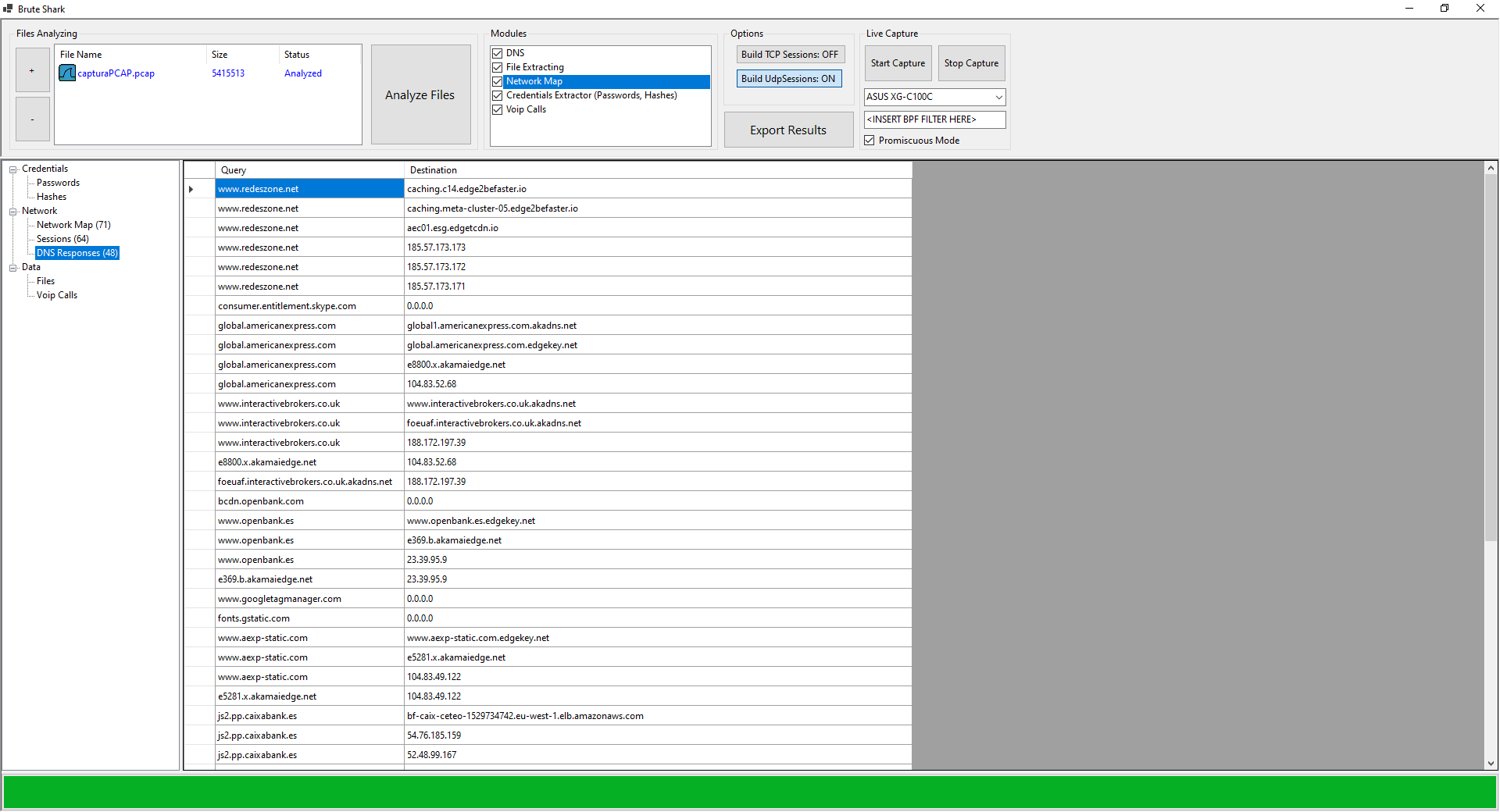

Por último, podremos ver todas las solicitudes DNS que se han realizado durante la captura de los datos, por ejemplo, nuestra web, American Express, Interactive Brokers y muchas otras que podéis ver a continuación:

Tal y como habéis visto, utilizar este programa para extraer credenciales, las peticiones DNS, ver el mapa de red, las sesiones e incluso ver archivos o información de las llamadas VoIP es realmente fácil de utilizar, esta misma información la obtendríamos viendo la captura de datos de WireShark, pero nos llevará más tiempo si no utilizamos los filtros adecuados, por lo que BruteShark nos facilita enormemente esta tarea.

El artículo BruteShark: conoce este programa de análisis forense de redes se publicó en RedesZone.

La élite criminal de Oceanía estuvo usando tres años una app de 'mensajería segura', AN0M… creada y administrada por la policía

Las autoridades de Australia y Nueva Zelanda acaban de asestar un duro golpe al crimen organizado en aquella lejana zona del mundo, tras detener a más de 250 presuntos miembros de mafias, sindicatos del crimen extranjeros y bandas de moteros que operaban a su territorio. Y todo ello, gracias a una app móvil.

El nombre de la app es AN0M, y venía siendo usada por la 'flor y nata' criminal que operaba en Oceanía como herramienta de mensajería encriptada, con el fin de que la policía no pudiera acceder a sus comunicaciones. ¿Acaso ésta fue capaz, finalmente, de romper la encriptación de AN0M, como ya hizo la Europol hace un año con EncroChat?

No exactamente: las policías australiana y neozelandesa no necesitaron romper dicha encriptación porque habían tenido acceso a los mensajes de los criminales en todo momento: AN0M era una falsa app segura, secretamente administrada por su contraparte estadounidense, el FBI.

Los 'influencers' del crimen popularizaron la app

La 'Operación Ironside' consistió utilizar a informantes de la Policía para hacer llegar al mercado negro terminales equipados con esta app (de hecho, sólo servían para usar esta app, nada de llamadas o emails), y lograr que los 'influencers' del mundo criminal empezaran a usarlos.

Estos teléfonos, que sólo se podían adquirir si los delincuentes conocían a algún compañero de su 'gremio' que ya los utilizase, empezaron a

"circular orgánicamente, y crecieron en popularidad entre los delincuentes, quienes confiaban en la legitimidad de la aplicación porque figuras de alto perfil del crimen organizado avalaban su integridad".

De hecho, fue tal la confianza que muchos de los delincuentes empezaron a depositar en la aplicación (pesó mucho que el principal narcotraficante de Australia, Hakan Ayik, fuera un usuario activo de la misma) que muchos de ellos dejaron de utilizar pseudónimos o lenguaje en clave a la hora de debatir sus operaciones, creyendo que la mera encriptación les salvaría de ojos indiscretos.

En palabras de Reece Kershaw, director de la Policía Federal australiana,

"Esencialmente, hemos estado en los bolsillos traseros del crimen organizado […] ANoM le ha dado a las fuerzas del orden una ventana al mundo criminal nunca antes vista".

Kershaw animó a Hakan Ayik, aún fugitivo, a entregarse a la Policía Federal por su propia seguridad y la de su familia, dando a entender que estaban en grave peligro por el papel que jugó involuntariamente a la hora de popularizar el uso de la app entre los bajos fondos de Oceanía.

Sólo en Australia, la Operación Ironside ha permitido incautar —en una redada masiva que ha implicado a 4000 agentes— durante los últimos tres años, 3,7 toneladas de drogas, 35 millones de dólares en efectivo, y casi un centenar de armas; además, se han abortado 21 complots de asesinato y desmantelado 6 organizaciones criminales.

Aparentemente, la finalización de la operación tuvo que acelerarse —tras permanecer tres años en marcha— después de que un blog elaborado por un experto anónimo en ciberseguridad hiciera pública la naturaleza poco fiable de AN0M como herramienta encriptada. El blog ya no está disponible en Internet, pero sí es visible aún en la caché de Google.

-

La noticia

La élite criminal de Oceanía estuvo usando tres años una app de 'mensajería segura', AN0M… creada y administrada por la policía

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

HarmonyOS, primeras impresiones: interconectividad y estabilidad por bandera en el nuevo sistema operativo de Huawei

Huawei dio un gran empujón a HarmonyOS, su sistema operativo propio, tras el bloqueo de Estados Unidos y sus consecuencias y ahora por fin ha habido una presentación más completa y con una primera línea de dispositivos con él. Lo mejor: por fin lo hemos probado, así que os contamos nuestras primeras impresiones con HarmonyOS.

Aunque HarmonyOS no ha llegado todavía a teléfonos móviles, en Xataka hemos podido toquetear este nuevo sistema operativo de Huawei en algunos de sus productos, más concretamente en la nueva MatePad 11 y también en el nuevo Huawei Watch 3. En este vídeo, vamos a contaros nuestras primeras sensaciones con el sistema y veremos algunas de sus características más importantes.

Un aspecto totalmente familiar: nada de cambios drásticos, sino todo lo contrario

Lo hemos comentado en otras ocasiones, pero antes de empezar a contar detalles conviene hacernos a la idea de que HarmonyOS no es un sistema operativo únicamente para teléfonos móviles, sino que es capaz de soportar un gran número de dispositivos como relojes, auriculares, tablets, televisiones, etc. Es decir, se adapta y soporta la gran mayoría de dispositivos inteligentes, según Huawei, y de hecho prometieron que más de 100 dispositivos se podrían actualizar antes de que se acabase el año.

Como hemos comentado en la introducción, la compañía ha aprovechando todas las novedades que ha presentado recientemente, y ha incorporado HarmonyOS 2.0 a todos ellos. Y en la sesión de prueba hemos tenido la primera toma de contacto con su versión de tablets y con su versión para relojes inteligentes.

En todo momento, Harmony OS tiene un aire muy familiar, esto ya lo pudimos ver con anterioridad. Mientras lo manejábamos, nos daba cierto déjà vu, esa sensación de que ya lo habíamos probado antes. De hecho, queda muy presente que todo el sistema se encuentra basado en EMUI, la capa de personalización que Huawei ha utilizado en sus dispositivos durante años. Por tanto, a nivel de uso, Harmony OS no marca una diferencia sustancial, ni se aleja de otros sistemas operativos, ni propios ni de la competencia.

HarmonyOS en el Huawei MatePad 11.

HarmonyOS en el Huawei MatePad 11. Esto no tiene por qué ser algo negativo; al final un sistema operativo destinado a dispositivos inteligentes debe ser intuitivo, sencillo y fácil de entender. Y es justo lo que nos hemos encontrado en esta primera toma de contacto con el sistema de Huawei, tanto en la versión para tablets, como en su versión para relojes.

HarmonyOS en el MatePad 11

Si nos centramos en la versión para el MatePad 11 de Harmony OS, nos encontramos con una interfaz bastante similar (por no decir que es un calco) de la que ya probamos en el MatePad Pro con EMUI, la capa de personalización que Huawei ha estado aplicando sobre Android de manera histórica. Consideramos que toda la estructura de menús, paneles, e incluso la navegación por gestos o la interacción con el sistema, beben mucho de lo que hemos visto en EMUI, así como lo que hemos experimentado anteriormente con la mayoría de tablets basadas en Android.

A nivel de rendimiento también hemos percibido que HarmonyOS se siente sólida y estable, al menos en la versión del MatePad 11. Mientras hemos utilizado esta versión no hemos detectado ningún fallo o error en cuestión de software, a nivel de estabilidad. De hecho, la navegación por los menús y aplicaciones es muy suave y todas las transiciones son muy fluidas, por lo que, en este sentido, todo funciona como cabría esperar.

Tampoco parece haber un bloatware excesivo, aunque como podréis imaginar, el grueso de aplicaciones preinstaladas giran en torno al ecosistema de Huawei. La mayoría de aplicaciones (como, por ejemplo, Huawei Music, Huawei Health, Huawei Reader o el propio navegador) eran marca de la casa, si bien todas ellas parecen estar optimizadas para aprovechar al máximo los recursos y las funciones de HarmonyOS.

Y hablando de aplicaciones, como quizás ya recordéis, la norma de los últimos años en el ecosistema de productos de Huawei es que el centro neurálgico a nivel de aplicaciones y software sea App Gallery, su tienda de apps. De hecho, este servicio ha cobrado mucha más importancia gracias a HarmonyOS, ya que está presente en todos los dispositivos de forma independiente, incluida la Huawei Vision S, la nueva pantalla inteligente de la compañía. Esto quiere decir que podemos descargar aplicaciones en todos los dispositivos sin necesidad de depender de otro, como puede ser un teléfono móvil o una tablet.

En App Gallery poco a poco cada vez va habiendo espacio para muchas aplicaciones de terceros, y según dijeron en esta presentación de HarmonyOS, cada vez están integrando más aplicaciones y están trabajando con más partners para que sus servicios estén disponibles en el propio gestor de aplicaciones de Huawei y que sea mucho más completo. Aun así, personalmente hemos echado de menos algunos servicios, como las apps de Google o algunos juegos.

HarmonyOS en el Huawei Watch 3

Hablando ahora de la experiencia de uso con el Huawei Watch 3, de nuevo la sensación fue muy familiar a la de estar usando otros relojes Android. Si sois usuarios acostumbrados a tener un wearable de este estilo en tu muñeca, probablemente no os costará absolutamente nada acostumbraros al sistema.

La interfaz de HarmonyOS para relojes es intuitiva y la navegación por gestos es totalmente pareja a la de otros relojes de Android. Al igual que ocurría con la MatePad, la navegación por los menús es limpia y fluida, y el comportamiento del sistema nos ha parecido muy estable, al menos de momento.

Si hablamos de las esferas y la personalización del reloj, nos ha dado la sensación que todo tiene un aspecto muy atractivo y llamativo. No hemos podido profundizar mucho en este apartado, pero en un primer vistazo se nota el cuidado detrás del diseño de los menús, iconos y esferas de HarmonyOS para relojes inteligentes.

Otras funciones y características

Como pudimos ver en la presentación, la compañía ha apostado de forma determinante por crear un ecosistema de productos, tanto de hardware como de software, e interconectarlos gracias a HarmonyOS. Las barreras entre un reloj, una tablet o incluso un televisor parecen desaparecer para Huawei, y la posibilidad de realizar una función independientemente del dispositivo que estás utilizando, parece cada vez más próxima.

Y es en este concepto de conectividad es donde residen algunas de las primeras funciones que hemos podido experimentar gracias a HarmonyOS. Funciones que, por otro lado, no suponen ninguna revolución en el mercado y que ya habíamos visto en otras compañías anteriormente, todo sea dicho.

Por ejemplo, gracias a un plugin de Harmony OS, los usuarios tendrán la oportunidad de interconectar y sincronizar un monitor externo a un ordenador portátil (con Windows 10) y a una tablet al mismo tiempo en cuestión de segundos. Obviamente, si en ellos se encuentra HarmonyOS instalado.

El hecho de poder trabajar con un documento en el ordenador portátil, y poder traspasarlo a un monitor en cuestión de segundos y a su vez poder pasarlo a una tablet o a un móvil para seguir trabajando en él, es algo que HarmonyOS consigue hacer de forma rápida y sin muchos errores. Otro ejemplo que hemos visto de esta interconectividad, también se puede aplicar a nuestro smartphone, teniendo la posibilidad de duplicar la pantalla de un teléfono móvil en un monitor o incluso en una pantalla inteligente en cuestión de segundos.

En líneas generales, estas demostraciones que vimos parecen funcionar de forma estable, pero sobre todo con una velocidad muy llamativa. En tan sólo un segundo podemos conectar dos dispositivos para poder trabajar en ellos y, por ejemplo, ejecutar aplicaciones que no estén instaladas en un dispositivo desde otro en las que sí lo estén.

Aunque estas funciones no supongan una revolución en el mundo de la tecnología, sí debemos destacar que parecen cumplir muy bien su cometido dentro de HarmonyOS y sin duda enriquecen lo que ofrece, dado que al menos debe equipararse a nivel funcional con lo existente si pretende ser una opción realista para los usuarios.

Por otro lado, hay algunas funciones que todavía no hemos podido probar como la de Widget Services, que permite al usuario deslizar hacia arriba en el icono de las apps para ver más información sin tener que entrar en ella. Así mismo, también nos hubiese gustado probar las capacidades de distribución que se supone que tiene HarmonyOS, a la hora de poder llevar los Widgets de la pantalla principal al resto de dispositivos que tengamos con este sistema operativo.

Muchos deberes hechos y muchos por hacer

Huawei ha hecho una gran apuesta por HarmonyOS y, como ocurre con otras grandes marcas, la manera de aprovecharlo al máximo es teniéndolo en los productos de la propia compañía. Cuando hagamos más pruebas podremos ampliar más sobre este apartado, pero de momento da la sensación de que Huawei ha hecho sus deberes con estas versiones.

La marca no ha tenido más remedio que seguir en la partida fabricando sus propias cartas. La prohibición por parte de Estados Unidos pudo suponer un grave problema para la compañía, de hecho bajaron las ventas de móviles y la propia empresa se ve con un calendario en el aire con respecto a lanzamientos tan importantes como los Huawei P50.

Pese a eso, Huawei no se ha dado por vencida y ha trabajado durante años para traer un sistema operativo propio, que aunque está basado en su totalidad en otros sistemas ya conocidos y no aporta ninguna novedad trascendental al mercado, parece funcionar de forma estable. Esto ayuda a que partamos con buenas sensaciones en cuanto al desempeño.

Así, por el momento lo que hemos probado nos ha dejado buen sabor de boca, pero todavía queda esperar a probar más en profundidad todas y cada una de las características y funciones que nos propone HarmonyOS, y sobre todo seguir esperando un tiempo para que estas funciones se asienten en el ecosistema de Huawei de forma completa y se puedan aprovechar por un gran número de usuarios. De momento el camino parece estar bien encauzado, también en la línea de ir logrando que cada vez más apps conocidas en occidente estén en App Gallery.

-

La noticia

HarmonyOS, primeras impresiones: interconectividad y estabilidad por bandera en el nuevo sistema operativo de Huawei

fue publicada originalmente en

Xataka

por

Mario Arroyo

.

Cómo cambiar, gracias a Kodi, el salvapantallas que usa tu televisor y obtener un llamativo resultado

Volvemos a hablar de Kodi, una aplicación tremendamente popular entre los usuarios para acceder a contenido tanto en local, como en streaming e incluso desde la TDT. Las opciones de Kodi son enormes y entre ellas una de las que destaca es la capacidad de personalización, casi infinita y con independencia de la plataforma en la que lo estemos usando.

Así hemos visto como se puede cambiar la interfaz y ahora vamos a ver cuales son los pasos que debemos seguir si queremos que Kodi muestre distintos salvapantallas del que viene establecido por defecto. Unos pasos muy sencillos de dar que pueden hacer que tu televisor luzca de una forma totalmente distinta.

Como cambiar el salvapantallas

No vamos a detenernos en como encontrar e instalar Kodi, algo que puedes hacer desde Google Play Store en este enlace o bien siguiendo el tutorial que ya elaboramos en su día.

Ahora vamos a establecer un salvapantallas en Kodi distinto del que viene por defecto. Opciones gratuitas desde los repositorios de Kodi que actuarán cuando dejamos de interactuar con Kodi y no se está reproduciendo nada en pantalla.

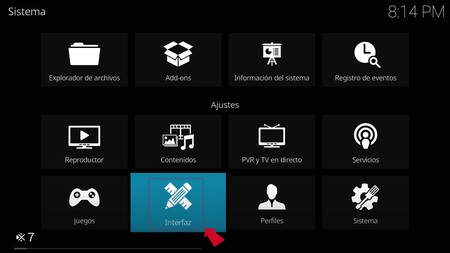

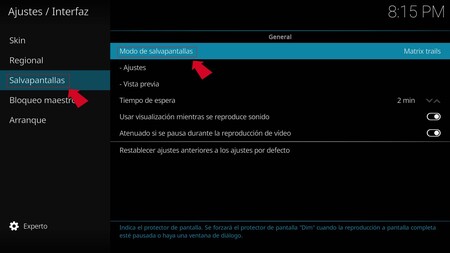

El primer paso paso no es otro que acceder a los "Ajustes" por medio de la rueda dentada que aparece en la zona superior izquierda de la pantalla. De entre todas las opciones disponibles nos fijamos en el apartado "Interfaz".

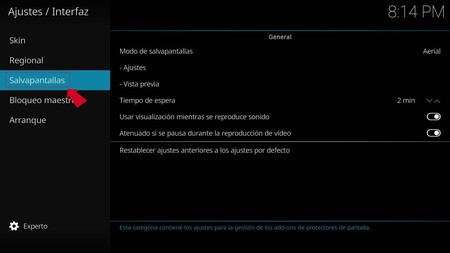

En la columna de la izquierda aparece un listado de opciones y pulsaremos en "Salvapantallas", el apartado que nos interesa y en el que debemos actuar.

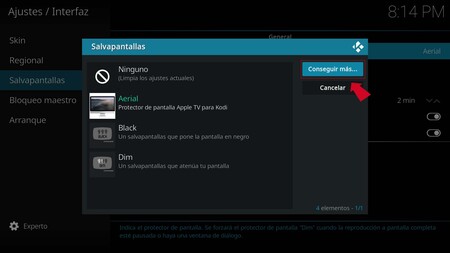

Si pulsamos en "Modo de salvapantallas" veremos los que tenemos instalados y a la derecha aparece la casilla "Conseguir más" sobre la que debemos pulsar.

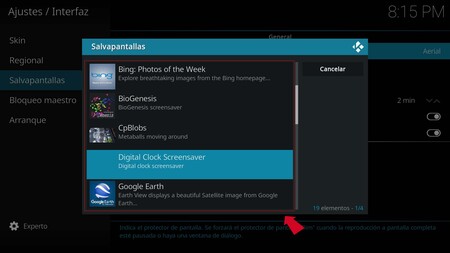

En ese punto aparece un listado de salvapantallas y efectos disponibles que descargar e instalar. Es cuestión de probar para elegir el que más nos gusta.

Una vez descargado e instalado, regresamos a la ventana anterior y pulsamos en "Modo de salvapantallas", donde vamos a elegir el que más nos interese de los que tenemos instalados. Pulsando en "Vista previa", veremos el aspecto final del salvapantallas que hemos elegido.

Podemos modificar distintas opciones como es el tiempo de espera, tiempo necesario para que se active el salvapantallas o hacer que se active si sólo estamos reproduciendo sonido sin imágenes entre otras opciones.

Una forma de dar un aspecto distinto a nuestro televisor y evitar, en el caso de los OLED, el efecto quemado de pantalla al mostrar imágenes estáticas.

Kodi

- Desarrollador: flar2

- Descárgalo en: Google Play

- Precio: Gratis

- Categoría: Aplicaciones de vídeo

-

La noticia

Cómo cambiar, gracias a Kodi, el salvapantallas que usa tu televisor y obtener un llamativo resultado

fue publicada originalmente en

Xataka Smart Home

por

Jose Antonio Carmona

.

Estas son las nuevas opciones que WhatsApp te dará cuando quieras hablar con una empresa o negocio

Facebook celebra hoy su conferencia para desarrolladores F8 Refresh que hay nuevas funciones de WhatsApp para poder mejorar la comunicación entre empresas y sus clientes. Entre las nuevas actualizaciones de la API de WhatsApp Business destaca que hay más formas de enviar notificaciones para permitir a las empresas llegar mejor a sus clieentes.

Esto quiere decir que hay nuevos formatos para que las empresas puedan informar a sus clientes que determinado producto está disponible nuevamente, por ejemplo. Para facilitar la comunicación, ahora se admiten más tipos de mensajes preconfigurados. Y no solo para empresas. Otro asunto es que las autoridades sanitarias puedan compartir, de forma periódica, información acerca de la pandemia, a través de estos servicios con la nueva API.

Novedades para que el cliente hable con la empresa

WhatsApp también ha presentado nuevas funciones de mensajería para que las personas puedan interactuar con empresas más fácilmente. Habrá nuevas listas con un menú con hasta diez opciones, por lo que ya no es necesario escribir las respuestas. Además, con los botones de respuesta, los usuarios podrán seleccionar solo con un toque, una de las tres opciones que las empresas pueden preconfigurar a través de su cuenta de la API de WhatsApp Business.

Como hya sucede, son las personas quienes tienen deben iniciar la conversación o solicitar que una empresa las contacte mediante WhatsApp y no al revés. Junto con estas actualizaciones, también se ofrece al cliente nuevas formas de ofrecer detalles con su relación con empresas a las que, por alguna razón, hayan querido bloquear.

Hay que recordar que desde el mes de octubre de 2020 WhatsApp implementó la función de permitir compras directas a empresas dentro de la propia app. Con tal de diferenciarse del resto de tiendas online que ya existen en apps e Internet, WhatsApp busca que se use el chat como medio de comunicación entre comprador y vendedor.

-

La noticia

Estas son las nuevas opciones que WhatsApp te dará cuando quieras hablar con una empresa o negocio

fue publicada originalmente en

Genbeta

por

Bárbara Becares

.

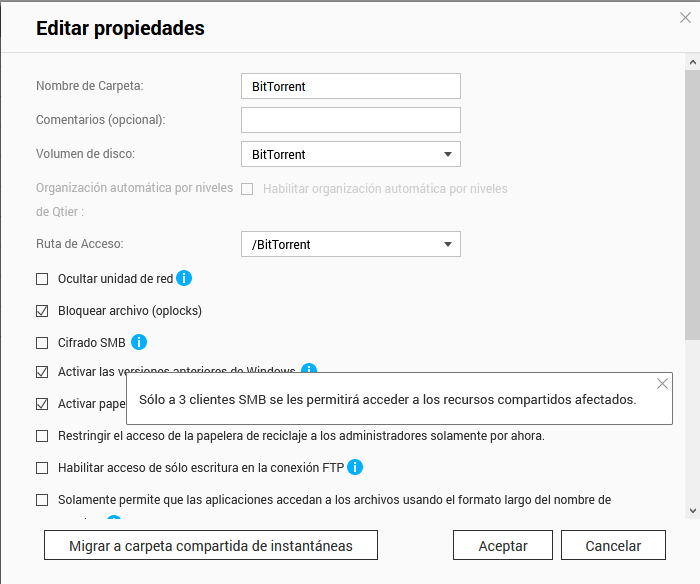

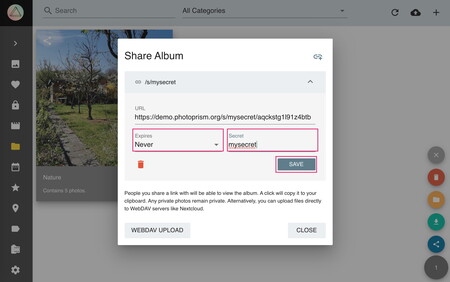

Habilita o deshabilita los protocolos SMBv1, SMBv2 y SMBv3 en Windows

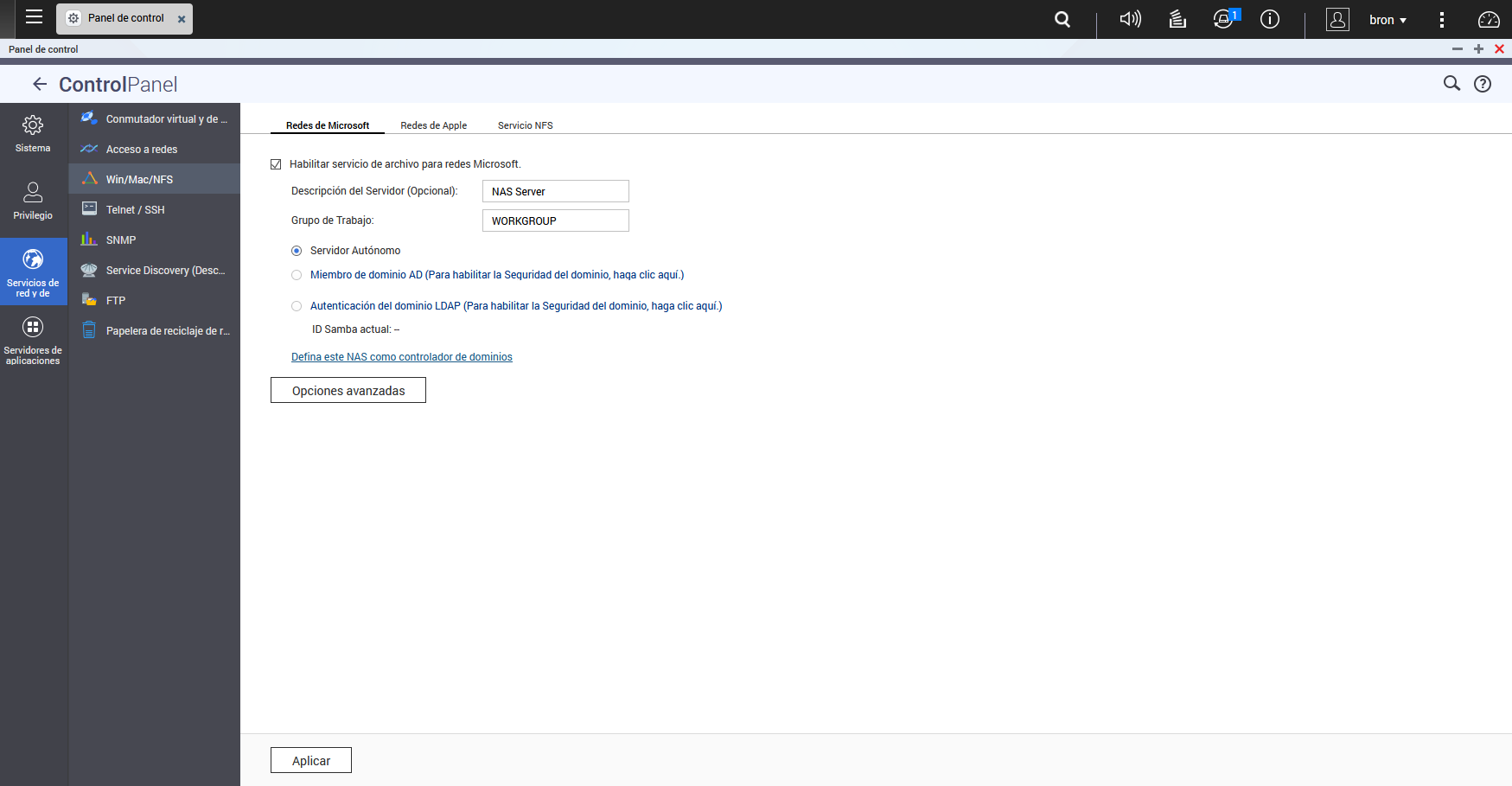

SMB (Server Message Block) es uno de los protocolos por excelencia para compartir archivos en la red local, en el año 1998 Microsoft renombró este protocolo a CIFS (antiguamente era conocido como SMB pero ha sido renombrado a CIFS (Common Internet File System)). Desde entonces, se le conoce como SMB/CIFS en muchas partes, las últimas versiones de SMB/CIFS incorporan soporte para enlaces simbólicos y duros, mayores tamaños de archivos, e incluso tenemos autenticación y transferencia de archivos segura utilizando protocolos criptográficos. Samba es la implementación libre del protocolo SMB/CIFS de Windows, por lo que tendremos compatibilidad entre los sistemas de Microsoft y sistemas operativos basados en Linux y Unix sin tener problemas. Hoy en RedesZone os vamos a explicar cómo habilitar o deshabilitar los diferentes protocolos SMBv1, SMBv2 y SMBv3 que existen hoy en día en sistemas operativos Windows.

Características de SMB/CIFS en sus diferentes versiones

SMB es un protocolo de red que nos permite compartir archivos, carpetas e impresoras en la red local entre diferentes sistemas operativos, incluyendo Windows, Linux, MacOS y cualquier sistema operativo basado en Unix que incorpore Samba. Este protocolo está dentro de la capa de aplicación, y por debajo, hace uso del puerto 445 de TCP, por tanto, las transferencias de los datos son fiables porque existe retransmisión de los datos en caso de que haya problemas. Desde el nacimiento de SMB/CIFS hasta el momento, disponemos de varias versiones que han ido incorporando mejoras en el funcionamiento y también en la seguridad del protocolo, sin embargo, no todos los servidores que funcionan con SMB/CIFS hacen uso de las últimas versiones del protocolo, por lo que podríamos encontrarnos con fallos inesperados al intentar conectarnos a un servidor SMB local.

El acceso a los recursos de SMB/CIFS se puede realizar a través de autenticación con usuarios locales, a través de autenticación basada en servidor RADIUS o LDAP, y, por supuesto, autenticación a través de active directory. A nivel de configuración, podríamos configurar el servidor para evitar las contraseñas nulas, también podríamos crear cuentas de invitado que permitirán acceder a ciertos recursos sin ningún tipo de autenticación. Otras características de SMB/CIFS es que podremos habilitar soporte para atributos extendidos de OS/2 en un recurso compartido, así como almacenar dichos atributos DOS si estamos usando sistemas operativos de Microsoft. Por supuesto, podremos establecer una máscara de creación de archivos y también de directorios, para que esos archivos o carpetas que vayamos a crear nuevos tengan unos permisos específicos.

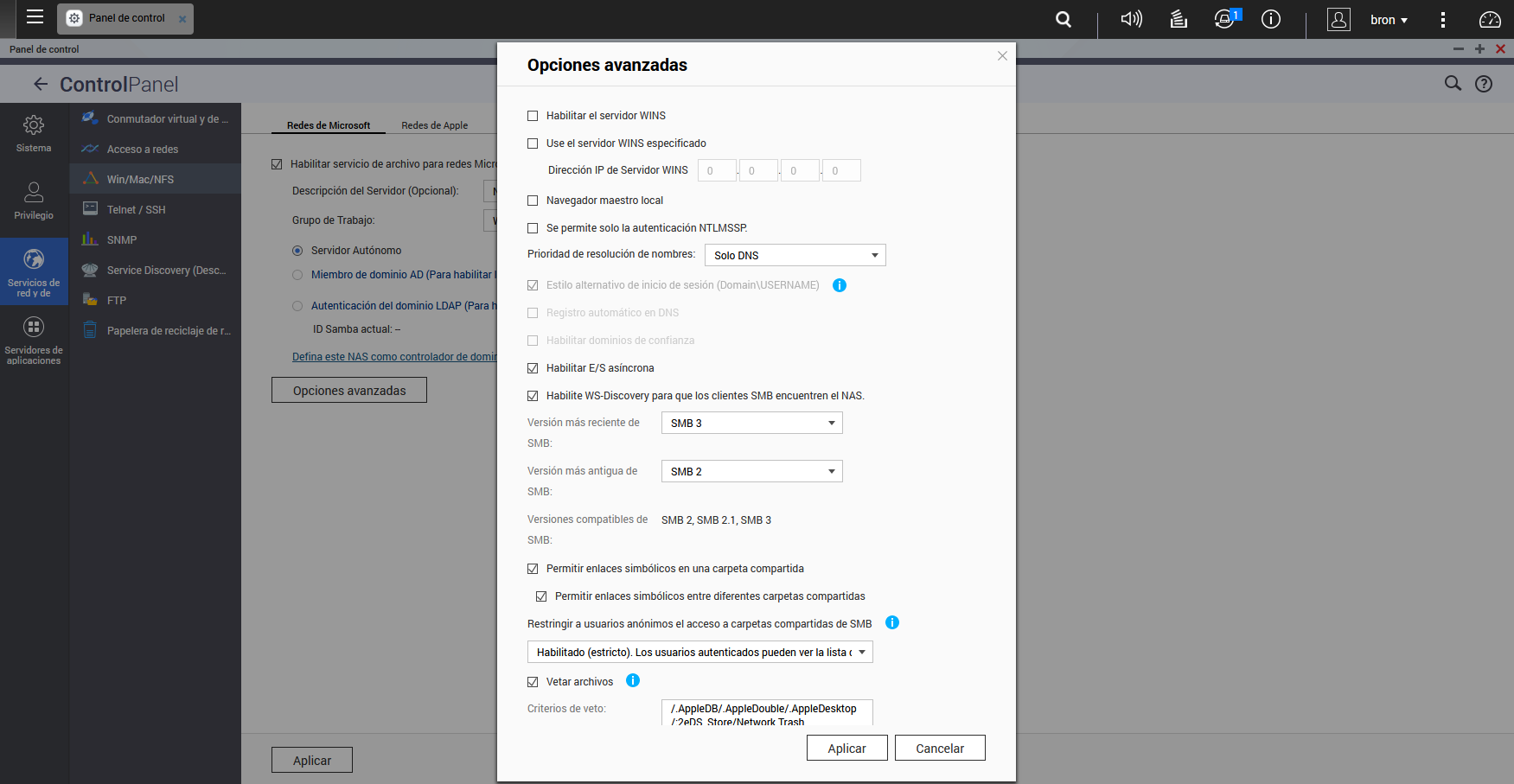

Respecto al rendimiento de SMB/CIFS, podemos habilitar las E/S asíncronas, con el objetivo de conseguir mejores velocidades de lectura y escritura en los recursos Samba, además, esto podríamos usarlo solamente para archivos de un tamaño mayor al definido en la configuración del servidor. Cuando vamos a configurar un servidor SMB/CIFS es muy importante la versión utilizada, tanto en el servidor como en el cliente. A nivel de configuración, podremos definir diferentes parámetros para fijar el protocolo máximo a nivel de servidor soportado, y también el protocolo mínimo a nivel de servidor, con el objetivo de proporcionar la mejor seguridad a los clientes. Por ejemplo, una configuración muy segura sería soportar únicamente el protocolo SMB3, sin embargo, es posible que tengamos problemas con algunos clientes que solamente soporta hasta SMB2, por lo que lo más normal es permitir como mínimo SMB2 y como máximo SMB3.

SMB/CIFS versión 1

La primera versión de este protocolo nació en el año 1983 y se construyó haciendo uso de NetBIOS de Microsoft, sin embargo, en versiones posteriores se dejó de utilizar NetBIOS. Todas las versiones antiguas de Microsoft Windows hacen uso de SMBv1, sin embargo, las nuevas versiones de las versiones de Windows 10 y Windows Server no incorporan SMBv1 instalado en el sistema operativo por seguridad, porque se ha demostrado que este protocolo actualmente no es nada seguro y no se recomienda utilizarlo. Por ejemplo, Windows Server 2016 y posteriores y Windows 10 Fall Creators Update no integran esta versión de forma predeterminada.

También es cierto que algunos routers todavía usan en sus servidores SMB/CIFS la primera versión del protocolo, en este caso, poco o nada podemos hacer para configurarlo con versiones superiores, porque depende del fabricante en la gran mayoría de los casos. Por ejemplo, si tienes un firmware de terceros como OpenWRT o DD-WRT entonces sí podrías deshabilitar este protocolo SMBv1 y activar las últimas versiones, porque el software incorporado en el firmware lo soporta.

SMB/CIFS versión 2

Microsoft lanzó la versión SMBv2 para Windows Vista en el año 2006 y en Windows Server 2008. Aunque este protocolo es privado, se ha publicado toda su especificación para permitir que programas como Samba para Linux y Unix puedan utilizarlo y que los diferentes sistemas operativos sean interoperables, de lo contrario, solamente los sistemas operativos Windows podrían intercambiar información entre ellos.

SMB2 supone un gran cambio respecto a la primera versión, también funcionamiento como también en seguridad. SMB2 reduce el establecimiento de la conexión respecto a SMB1.0, reduciendo el número de comandos y subcomandos, además, permite enviar solicitudes adicionales antes de que llegue la respuesta a una solicitud anterior, permitiendo ahorrar mucho tiempo y mejorando la velocidad cuando tenemos una alta latencia en las conexiones, o cuando queremos conseguir el mejor rendimiento posible. Otras opciones muy importantes son la posibilidad de combinar múltiples acciones en una sola solicitud, reduciendo la cantidad de información intercambiada. SMB 2.0 incorpora una serie de identificadores para evitar la reconexión desde cero en caso de un breve corte en la red, de esta forma, no tendremos que volver a establecer la comunicación.

Esta nueva versión SMB 2.0 soporta enlaces simbólicos, almacenamiento en caché, firma de mensajes con HMAC-SHA256 y una mejor escalabilidad para tener múltiples usuarios concurrentes en el mismo servidor, además, también permite mejorar el número de recursos compartidos y archivos abiertos por el servidor. Mientras que SMBv1 utiliza tamaño de datos de 16 bits y el límite de tamaño máximo de bloque son de 64K, en SMB2 se usan 32 o 64 bits para el almacenamiento, esto significa que en enlaces de redes ultrarrápidas como pueden ser las redes Gigabit, Multigigabit o 10G, la transferencia de los archivos es mucho más rápida al enviar archivos muy grandes.

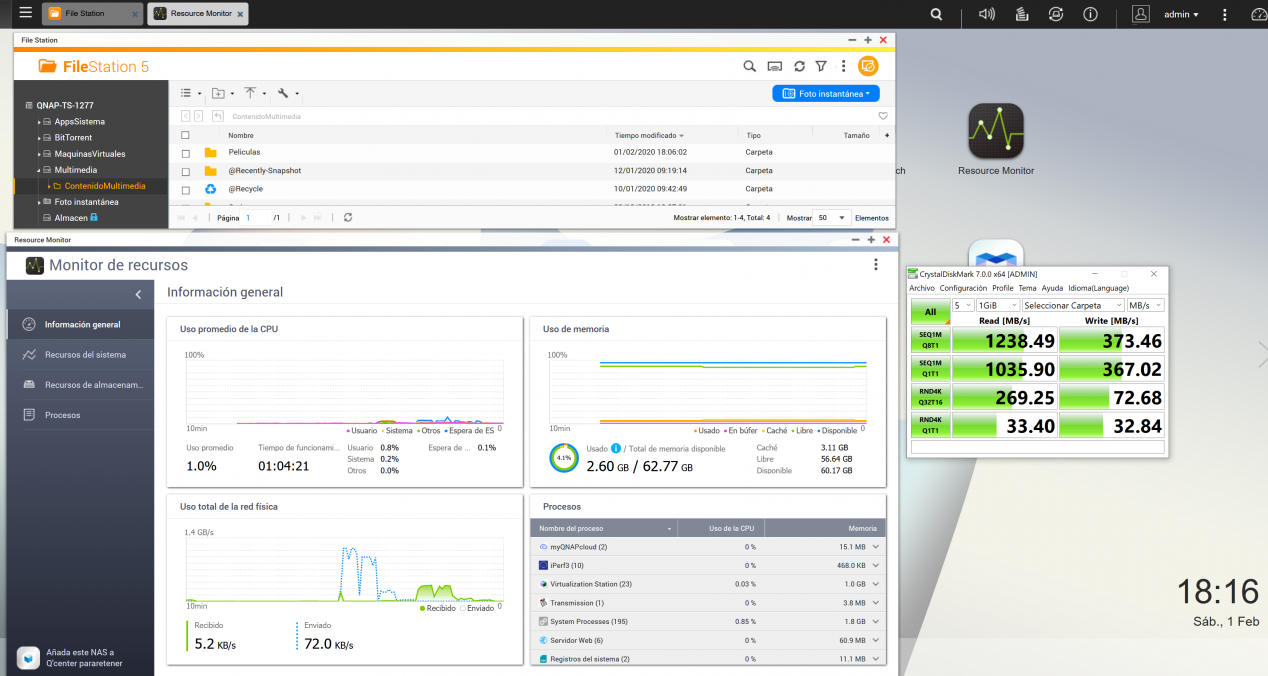

En RedesZone hemos sido capaces de conseguir velocidades de 1.2GB/s en una red 10G haciendo uso de SMB2, con un servidor NAS QNAP TS-1277 con almacenamiento SSD, y en el PC de origen también teníamos almacenamiento SSD, porque el almacenamiento tradicional con discos duros no soporta estas velocidades tan elevadas a no ser que usemos ciertos RAID de muchos discos.

Los sistemas operativos Windows Vista y Windows Server 2008 y posteriores hacen uso de SMB2 de forma predeterminada, sin embargo, es posible que aún te encuentres con SMB1 en ciertos equipos, por lo que es posible que tengas que habilitarlo específicamente para conectarte a estos servidores tan antiguos. Por último, en la versión SMB 2.1 que fue introducida en Windows 7 y Windows Server 2008 R2 se mejoró aún más el rendimiento con un nuevo mecanismo de bloqueo oportunista.

SMB/CIFS versión 3

Esta versión SMB 3.0 anteriormente se llamó SMB 2.2, se introdujo con Windows 8 y Windows Server 2012, con nuevos cambios muy importantes orientados a agregar nuevas funcionalidades y a mejorar el rendimiento de SMB2 en centro de datos virtualizados. Algunos de los cambios introducidos fueron los siguientes:

- SMB Direct Protocol: esto permite usar SMB sobre acceso directo a memoria remota RDMA, cualquier servidor con esta versión incorpora esta funcionalidad para mejorar enormemente el rendimiento.

- Multicanal SMB: esta característica nos permite realizar múltiples conexiones por sesión de SMB, para forzar al máximo las comunicaciones y exprimir la red local donde estemos ejecutando el servidor y los clientes.

- Conmutación por error totalmente transparente.

Sin embargo, la característica más importante es la autenticación del usuario en el SMB, ahora se realiza totalmente cifrada, antes se realiza siempre en texto en claro, por lo que un usuario malintencionado podría poner un sniffer de red y capturar las credenciales del usuario. Gracias a esto, la autenticación se realiza de forma segura. También se ha incorporado la posibilidad de tener cifrado extremo a extremo con AES con el objetivo de cifrar o encriptar las transferencias de archivos y carpetas. Por tanto, con SMB 3.0 tenemos dos posibilidades de configuración:

- Autenticación segura con cifrado y la transferencia de archivos y carpetas sin cifrar.

- Autenticación e intercambio de archivos y carpetas con cifrado simétrico, esto nos proporcionará la máxima seguridad, pero podría verse perjudicado el rendimiento.

Si el servidor SMB no soporta AES-NI en su procesador, es probable que el rendimiento que consigamos a la hora de transferir archivos y carpetas sea realmente bajo, por lo que es muy recomendable que dispongas de un procesador potente con motor de cifrado por hardware. Actualmente todos los procesadores a partir del año 2015 aproximadamente disponen de esta tecnología, pero deberías revisarlo en sus especificaciones técnicas.

Además de la versión de SMB 3.0, también se introdujo la versión SMB 3.0.2 en Windows 8.1 y Windows Server 2012 R2 mejorando funcionalidades y rendimiento, además, en estos sistemas operativos ya es posible deshabilitar la versión SMB 1.0 para mejorar la seguridad, porque a la hora de conectarse los clientes pueden negociar qué protocolo SMB se va a utilizar.

Por último, Microsoft ha introducido la versión SMB 3.1.1 en Windows 10 y en Windows Server 2016 y posteriores. Esta nueva versión incorpora el cifrado simétrico AES-128-GCM para proporcionar la mejor seguridad posible y el mejor rendimiento en lectura y escritura, también tenemos la opción de configurar el modo de cifrado CCM. Además de esto, implementa una verificación de integridad previa que hace uso de un hash SHA2-512, uno de los más seguros actualmente. Por último, esta versión SMB 3.1.1 obliga a que la negociación de los clientes usando SMB 2.0 o superior sea con seguridad, es decir, autenticación con cifrado.

Habilitar o deshabilitar los diferentes protocolos SMB en Windows

Actualmente si estamos usando las últimas versiones del sistema operativo Windows, la versión SMB 1.0 viene desactivada de forma predeterminada por seguridad, porque es un protocolo que actualmente no se considera seguro, es necesario que uses SMB 2.0 o superior para no tener problemas de seguridad. No obstante, sería recomendable comprobar si tenemos habilitado o no los diferentes protocolos para saber cuáles necesitamos habilitar o deshabilitar.

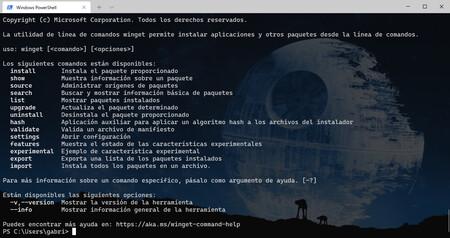

A continuación, os vamos a explicar cómo detectar, deshabilitar o habilitar las diferentes versiones de Samba, lo primero que tenemos que hacer es pulsar en la tecla «Windows» y a continuación, buscar «Powershell«, pinchamos clic derecho del ratón y lo «ejecutamos como administrador«.

SMBv1 tanto cliente como servidor

Si queremos habilitar o deshabilitar el soporte para SMBv1 en nuestro equipo, primero tenemos que verificar si lo tenemos activado o desactivado.

Para detectar:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Para habilitar el protocolo SMBv1 (no es recomendable por seguridad), debes poner:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Para deshabilitarlo:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

SMBv2/SMB3 tanto cliente como servidor

Si queremos habilitar o deshabilitar el soporte para SMBv2 o SMBv3 en nuestro equipo, primero tenemos que verificar si lo tenemos activado o desactivado.

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Para habilitarlo:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Para deshabilitarlo:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Esto sirve tanto para la versión SMBv2 como para la versión SMBv3, de esta forma, no tendremos un comando específico para SMBv3 porque ya viene integrado en SMBv2, pero sí deberíamos verificar si el cifrado de datos está activado, una característica única en la última versión SMBv3:

Get-SmbServerConfiguration | Select EncryptData

Si nos indica «False» significa que el cifrado de datos no está habilitado, para habilitarlo, deberemos ejecutar el siguiente comando:

Set-SmbServerConfiguration -EncryptData $True

Debes asegurarte que el servidor remoto soporta SMBv3, de lo contrario, te dará error al intentar acceder a los recursos compartidos de cualquier servidor.

El artículo Habilita o deshabilita los protocolos SMBv1, SMBv2 y SMBv3 en Windows se publicó en RedesZone.

Vodafone diseña junto a una empresa española la primera luz conectada con la DGT para sustituir a los triángulos de emergencia

Los triángulos de emergencia están a punto de jubilarse. Desde este 2021 ya es posible utilizar una luz de emergencia V-16 para sustituir a los triángulos y de cara a 2026 estos desaparecerán para dar paso a estas luces más pequeñas y cómodas de utilizar.

Hoy Vodafone da un paso más y nos presenta la primera luz de emergencia conectada, una baliza luminosa IoT diseñada junto a la empresa española Netun Solutions, especializada en este tipo de dispositivos. Help Flash IoT es el nombre de este nuevo dispositivo que utiliza tecnología NB-IoT (Narrow-Band o banda estrecha de Internet de las Cosas) y se conectará con la plataforma DGT 3.0 para reducir los tiempos de espera en caso de emergencia.

Luces de emergencia conectadas con los centros de control de tráfico

A través de la cobertura Vodafone, estas luces de emergencia Help Flash se conectarán automáticamente con los centros de control de tráfico. Hasta la fecha las luces de emergencia V-16 simplemente emitían luz, pero se abre todo un mundo de posibilidades con el añadido de la conexión red.

Según explica la compañía, esta conectividad ayudará a "reducir la mortalidad en caso de accidentes, conectando personas, carreteras y máquinas; aportará seguridad y tranquilidad en los desplazamientos; y reducirá los tiempos de respuesta en caso de emergencia".

Help Flash IoT es una actualización de otra baliza luminosa de la misma compañía, con el añadido de la red NB-IoT de Vodafone que permite conectarse a la plataforma DGT 3.0, un ecosistema de comunicación con el que la Dirección General de Tráfico quiere coordinar todos los vehículos de España junto a los conductores, señalización, obras, carreteras y el resto de elementos que componen la red viaria.

La empresa Netun Solutions es original de Pontevedra, pero el dispositivo Help Flash IoT será producido íntegramente en Zaragoza. Por el momento se desconoce precio y disponibilidad, pero se podrá adquirir tanto por clientes del operador como por el resto de consumidores.

Inicialmente el uso de las luces V-16 iba a ser obligatorio a partir de 2024, pero el Real Decreto 159/2021 del 16 de marzo establece que estas balizas luminosas serán obligatorias a partir de enero de 2026, sustituyendo finalmente los triángulos de emergencia. El dispositivo de Vodafone presentado hoy cumple con todos los requisitos de homologación para sustituir a los triángulos.

En Xataka | DGT 3.0: la gigantesca red 5G para que tu móvil te evite atascos, semáforos y obstáculos en tiempo real

-

La noticia

Vodafone diseña junto a una empresa española la primera luz conectada con la DGT para sustituir a los triángulos de emergencia

fue publicada originalmente en

Xataka

por

Enrique Pérez

.

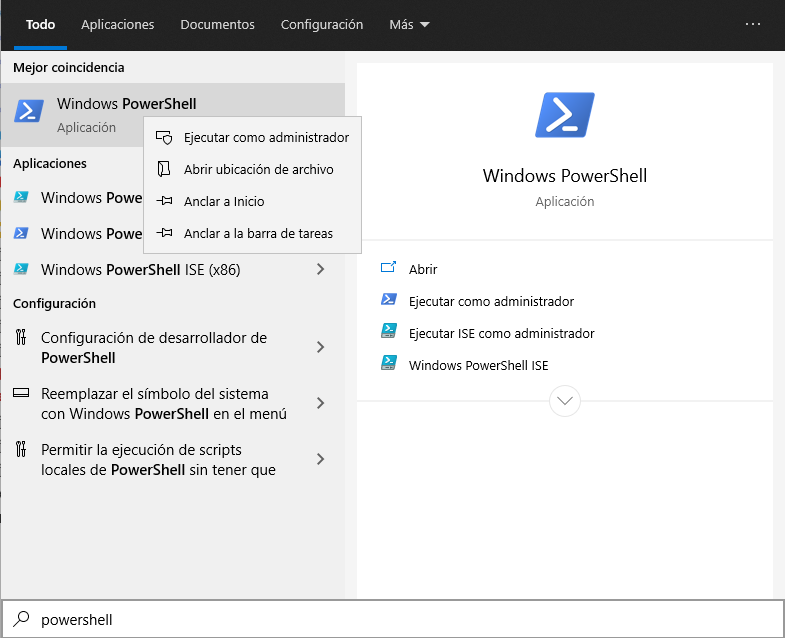

Crea tu propio Google Fotos casero alojado en una Raspberry Pi: PhotoPrism, una alternativa libre y autoinstalable

El martes llegará a su fin el almacenamiento gratuito ilimitado de imágenes en Google Fotos, un hecho que ha obligado a muchos de sus usuarios a plantearse cómo quieren seguir conservando sus colecciones de imágenes y vídeos, de acuerdo a sus necesidades y presupuestos.

Unos apostarán por seguir subiendo sus fotos a la plataforma de Google (y, por tanto, empezar a pagar), mientras que otros recurrirán a servicios alternativos como Amazon Fotos. Otros, por el contrario preferirán prescindir de 'la nube' y conservar sus propios datos en su poder, recurriendo —por ejemplo— a un NAS, como explicamos recientemente.

Pero también hay otras soluciones más 'artesanales' (más complejas, pero también más baratas) que un NAS comercial para crear nuestra propia nube instalando nosotros mismos una aplicación equivalente a Google Fotos. Como, por ejemplo, instalar PhotoPrism en una minicomputadora Raspberry Pi.

Una vez en marcha, podríamos conectarnos desde nuestro PC a la Raspberry Pi mediante el navegador (usando una interfaz web) o, si sólo queremos añadir o borrar fotos, mediante el Explorador de Windows (usando WebDAV).

¿Qué es PhotoPrism?

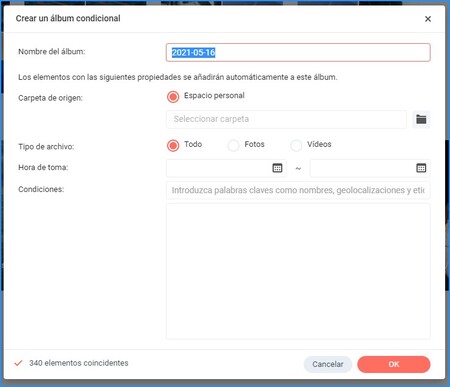

PhotoPrism es una aplicación diseñada para ser instalada en un servidor o en un equipo de escritorio (como podríamos hacerlo con WordPress en XAMPP) que nos permite alojar, organizar, visualizar y compartir nuestra colección de fotos y vídeos.

Organizaremos nuestra colección usando cuatro funciones:

Álbumes: funcionan exactamente igual que en Google Fotos.

Etiquetas: La inteligencia artificial de PhotoPrism (basada en Google TensorFlow) detectará elementos (gatos, coches, montañas…), colores predominantes o momentos del día para asignar etiquetas automáticamente a las imágenes. Además, más tarde podremos alterar ese etiquetado, o asignar nuevas etiquetas.

Sección de etiquetas de PhotoPrism.

Sección de etiquetas de PhotoPrism.

Momentos: Varias fotos realizadas en un mismo período de tiempo se agrupan automáticamente.

Lugares: Un mapa del mundo nos permitirá movernos entre las fotos que tengamos geolocalizadas.

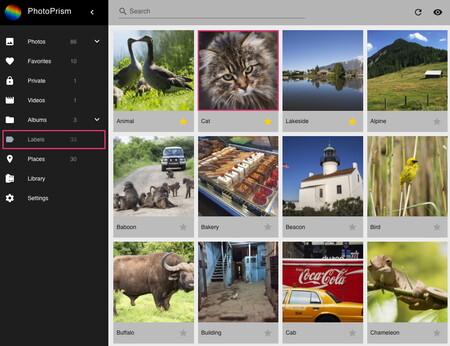

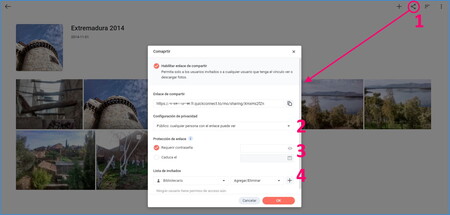

PhotoPrism nos ofrece la opción de compartir nuestras imágenes y álbumes usando enlaces con contraseña y fecha de caducidad… aunque, por supuesto, que éstos sean accesibles desde Internet dependerá de cómo hayamos configurado el servidor del sistema operativo de la Raspberry Pi.

Compartiendo un álbum en PhotoPrism.

Compartiendo un álbum en PhotoPrism.

Y, aunque no existe como tal una app oficial de PhotoPrism para iOS o Android, podemos usar cualquier app compatible con WebDAV para sincronizar nuestro smartphone o tablet con nuestra 'nube privada' (concretamente, los desarrolladores de PhotoPrism recomiendan usar la app PhotoSync).

¿Cómo instalar PhotoPrism?

A grandes rasgos, lo que necesitamos es una Raspberry Pi 3/4 dotada de un sistema operativo GNU/Linux y de una instalación de Docker. Entre la amplia gama de opciones disponibles, una de las más sencillas consistiría en instalar UbuntuDockerPi: una versión de Ubuntu Server adaptada a Raspberry y con Docker preinstalado.

Una vez tengamos en marcha el sistema, sólo tendremos que descargar la imagen para Docker de PhotoPrism y ejecutarla, siguiendo las instrucciones de esta sección de la documentación.

-

La noticia

Crea tu propio Google Fotos casero alojado en una Raspberry Pi: PhotoPrism, una alternativa libre y autoinstalable

fue publicada originalmente en

Genbeta

por

Marcos Merino

.

ReVolt quiere darle nueva vida a tus viejos gadgets sustituyendo las pilas por alimentación vía USB

La mayoría de nosotros tenemos en casa guardados en los cajones multitud de pequeños gadgets, accesorios y dispositivos que hemos ido acumulando con el paso de los años y que utilizan algún tipo de pila para funcionar.

Es por ejemplo el caso de radios portátiles, mandos, calculadoras, videoconsolas, reproductores de música, juguetes, teclados y ratones inalámbricos, etc. Ponerlos en marcha puede ser un engorro, ya que necesitamos contar con el tipo de pila adecuado, algo que en tiempos de las omnipresentes baterías de litio es claramente un retroceso.

Es aquí donde entra en juego ReVolt de la empresa MyVolts, un curioso dispositivo que llega con la intención de que podamos alimentar todos los gadgets a pilas que tengamos en casa desde una fuente de alimentación USB, como por ejemplo un power bank, o con un transformador directo a la corriente eléctrica.

Se trata de pequeños adaptadores con la forma de pilas AA, AAA, C y D en cuyo interior no hay baterías ni productos químicos. Solo un sistema electrónico para regular el voltaje, ya que solo sirven de intermediarios entre la fuente USB y el gadget, haciendo algunos de puente para completar el circuito eléctrico. También se ofrecen unos conectores-adaptadores múltiples que permiten enlazar varios dispositivos creando una especie de puente.

Lo positivo del invento es que nos ahorramos tener que andar cambiando las pilas cada poco tiempo, lo que supone un claro ahorro. El punto negativo es que tenemos que depender de tener un conector externo para la fuente USB en el aparato y que no cuentan con capacidad para almacenar nada de energía, lo que sin duda resta versatilidad al invento obligándonos a cargar con un power bank aparte.

Precio y disponibilidad

El sistema ReVolt está completando su ciclo de financiación en Kickstarter y sus responsables pretenden empezar a enviar unidades a partir de julio por un precio de 36 dólares el paquete con dos unidades.

Más información | ReVolt

-

La noticia

ReVolt quiere darle nueva vida a tus viejos gadgets sustituyendo las pilas por alimentación vía USB

fue publicada originalmente en

Xataka Smart Home

por

Paco Rodriguez

.

Tango Attack: Cómo atacar (y proteger) dispositivos IoT RFID

La gran diferencia entre RFID y los típicos códigos de barras es que los primeros son identificadores únicos, además de poder identificarse a mayor distancia y sin visibilidad completa. Por el contrario, estos suelen ser más caros.

En cuanto a tipos de Tag, existen de tres tipos:

- Pasivos: Con una distancia útil de 3.3m, son los más baratos.

- Semi-pasivos: Hasta 10m útiles de comunicación, se utilizan para seguimiento o "tracking" en el mundo del comercio.

- Activos: Alcanzan más de 10m útiles, se utilizan para hacer seguimiento o "tracking" de objetos de gran valor o personas.

- Confidencialidad: En caso de no estar cifrados, el atacante podría con un reader RFID capturar el valor del ID al vuelo, sabiendo qué elemento es el capturado en caso de tener acceso a la base de datos.

- Privacidad: En caso de no tener aleatoriedad en la comunicación, el atacante podría localizar el objeto en todo momento, ya que la comunicación se repetiría.

- Autenticación: En el supuesto anterior, el atacante podría reutilizar la llamada del RFID anterior para hacer que el tag se identifique las veces que desee, como en el ejemplo que nos contaba nuestro compañero Sergio Sancho con la clonación de alarmas RFID.

- Integridad: En caso de que el tag no tenga protocolos de chequeo de la información recibida, el atacante podría realizar un Man in the Middle y modificar al vuelo la información.

|

|

Figura 3: Libro de Cifrado de las comunicaciones digitales: de la cifra clásica a RSA 2ª Edición de 0xWord |

Ahora os hablaré de un protocolo llamado David-Prasad, y aunque no se utilice en los dispositivos anteriormente comentados, nos hará entender la problemática del asunto. En este repositorio que hicimos con María Teresa Nieto, podéis ver la implementación de todo lo que voy a explicar.

Como observamos, tanto el Tag como el Reader tienen K1 y K2 (dos claves de cifrado simétricas y aleatorias) y PID2, un pseudónimo del identificador del Tag que permite a ambos saber quién es a quien se quiere identificar, que se inicializa de forma aleatoria.

Además, debe comprobar el mensaje D para ver que nadie ha modificado ninguno de los bits de la transmisión de información:

Ahora es cuando el Tag debe enviar, también cifrado, su ID. Esto lo realizará con dos mensajes, E y F siguiendo el esquema de comunicación que hemos descrito.

A partir del intercambio de estos mensajes, el ID del Tag ya puede calcularse con la siguiente fórmula descrita aquí:

Además, se chequea que n1 y n2 hayan sido transmitidos correctamente con el mensaje F. Por último, se recalculan los pseudónimos para que los siguientes mensajes no tengan la misma información:

Hasta aquí, ¡guay! El protocolo parece seguro ya que tiene aleatoriedad y cifrado, además de utilizar operaciones no lineales y no tiene pinta de ser fácil de romper… ¿o sí? Hace ya un tiempo unos investigadores fueron capaces de romper el protocolo a partir de la estadística, utilizando un ataque llamado Tango Attack. Las matemáticas, como siempre, rompiendo criptografía. Un clásico.

- Los bits de los mensajes no son completamente aleatorios, ya que las operaciones AND, por ejemplo, hacen que estos estén sesgados a ciertos valores.

- Aunque n1 y n2 sean distintos en iteraciones consecutivas, podemos explotar la periodicidad de algunos valores.

- Los investigadores estudiaron qué combinaciones XOR entre A, B, D, E y F daban mejores estimaciones de K1, K2 e ID a partir de la distancia Hamming media entre el estimador y el objetivo.

En la tabla anterior podemos encontrar algunas combinaciones interesantes que nos pueden servir para estimar K1, por ejemplo. Estas simulaciones se han realizado con K1, K2 e ID enteros de N bits. Utilizando el mensaje D tenemos, por ejemplo, una distancia de Hamming media de 34 bits. Eso quiere decir que si suponemos que D es K1, podemos saber que, aproximadamente, 34 bits los tendremos erróneos de los 90, mejorando en 11 bits si hiciéramos esta suposición con un número aleatorio de 90 bits.

Cogiendo las estimaciones que más número de bits realizamos bien, es decir, las que tienen menor distancia de Hamming, y negando las estimaciones que más número de bits realizamos mal, o lo que es lo mismo, los que mayor distancia de Hamming, podemos encontrar esas combinaciones que mayor número de bits nos hace conocer, como vemos en la Figura 15.

¿Y cómo escogeremos el secreto estimado en función de nuestras aproximaciones? Con la moda por cada una de las posiciones de bit. Si entre nuestras estimaciones, para la posición X, se repite más el valor 1, supondremos que el secreto en la posición X será un 1, y viceversa. Veamos el ejemplo de la Figura 16.

Vosotros, lectores, podríais pensar que el caso de que se hagan tantas lecturas (en nuestro caso anterior con 20/25 es suficiente) es algo inviable. Pero no es así. Supongamos una situación como esta: la tarjeta de tu universidad está equipada con un dispositivo RFID. Toda la Universidad está diseñada para que en cada una de las salas haya distintos lectores RFID para poder hacer seguimiento de tarjetas en caso de que exista algún caso de Covid-19.

¿Pero, si no me puedo fiar del cifrado ni de la frescura del protocolo, cómo podemos defendernos en esta situación? En nuestro repositorio realizamos una defensa muy sencilla que evita cualquier estudio estadístico de los mensajes, y está basado en otra operación poco costosa de realizar, como es la rotación. El protocolo David-Prasad es ultra-ligero, por lo que cualquier tipo de operación sumamente compleja para engañar a posibles adversarios haría imposible de implementarlo en nuestro dispositivo.

Si habéis leído detenidamente (que espero que sí), os habréis fijado que para que se realice este tipo de ataque se necesita estimar los mensajes por posición de bit. Si sincronizamos Tag y Reader para que sepan que se están rotando los mensajes N posiciones, y Charlie no sabe cuánto se están rotando en ese momento, seremos capaces de intercambiar mensajes de la misma forma sin ser susceptibles a este ataque.

Únicamente rotando el mensaje E por el módulo L de PID2 (que va cambiando en cada iteración) éramos capaces de defendernos de este ataque estadístico para el ID. Imaginemos que PID2 = 2 y L = 8 en esta iteración, y el mensaje E es 00101100.

- Tag genera E: 00101100

- Tag calcula cuanto tiene que rotarlo: PID2 % L = 2

- Rota E a derechas (2 posiciones) y lo envía: 00001011 (este mensaje es capturado por Charlie)

- Reader recibe E rotado y lo rota a izquierdas (PID2 % L = 2 posiciones): 00101100

Como vemos, aunque la rotación de E no permita que el adversario conozca el valor de K1 y K2, sí que evitamos que robe el ID aún y escuchando 100 sesiones. Si hiciéramos lo mismo para los 5 mensajes intercambiados, algo que a nivel de programación no es complejo, podríamos ser capaces de evitar cualquier tipo de estimación estadística parecida tanto para ID, K1 y K2.

Reflexiones finales

Los dispositivos IoT y la tecnología RFID han supuesto un cambio a todos los niveles en nuestro día a día. La criptografía, uno de los campos, a mi parecer, más apasionantes de la ciberseguridad, tiene una gran problemática como es el balance seguridad-coste. Especialmente en los casos más mundanos, como sería el tracking de personas en espacios cerrados, deberíamos tener cuidado con cómo implementamos la seguridad de los mensajes intercambiados.

El problemón de seguridad de Klarna Blank: los clientes entraban a su cuenta y accedían a la de otras personas

Klarna Bank ha sufrido esta mañana un grave problema técnico que ha permitido a los usuarios de la aplicación móvil entrar en las cuentas de otros clientes y ver su información almacenada, en lugar de ver la información de sus propias cuentas. Diversos usuarios lo han reportado en redes sociales y Klarna puso su aplicación fuera de servicio "por mantenimiento".

Klarna es un banco sueco que permite a los clientes realizar compras y financiarlas a largo plazo. Este problema técnico se puede ver en un vídeo compartido por una persona en Twitter. Los usuarios han podido seguir usando su cuenta dentro de la web de forma normal.

@Klarna @AskKlarna has a major security issue on their hands this morning!!!! Every sign in is a different persons details 🤦♀️🤦♀️ pic.twitter.com/0JsTGcGIgE

— Kerrie Stewart (@KezStew) May 27, 2021

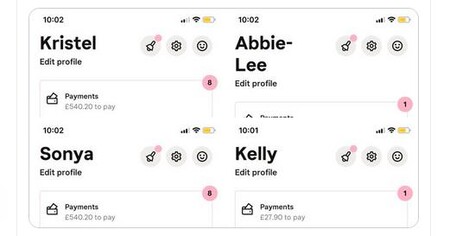

Según publica Bleepingcomputer, Klarna afirmó que una actualización reciente provocó el problema técnico que expuso los datos del 0,1%, de sus clientes es decir, aproximadamente 90.000 usuarios. En la siguiente foto, una usuaria mostrando el nombre de personas de los diferentes perfiles a los que accedió usando la app en pocos minutos:

De acuerdo con la propia empresa el fallo se mantuvo durante 31 minutos y su portavoz explicó que no se expusieron datos de tarjetas. "Según las normas del GDPR, solo se expusieron datos no sensibles". Información que no ha sido respaldada por los clientes. Una de las personas que reportó públicamente la situación dijo que había podido acceder a informaciones como "datos bancarios almacenados, direcciones, números de teléfono, compras realizadas, etc".

Klarna anunciaba ayer su apuesta por España

Justo ayer la empresa de origen sueco anunciaba una gran apuesta por el mercado español. Klarna Bank es, según es CBInsightsm la segunda mayor ‘fintech’ del mundo. Ha elegido Madrid para crear un nuevo hub tecnológico y ha prometido contratar a 500 ingenieros y profesionales del sector.

Este servicio permite a los usuarios realizar compras y pagarlas a plazos. Uno de sus inversores es Sequoia.

-

La noticia

El problemón de seguridad de Klarna Blank: los clientes entraban a su cuenta y accedían a la de otras personas

fue publicada originalmente en

Genbeta

por

Bárbara Becares

.

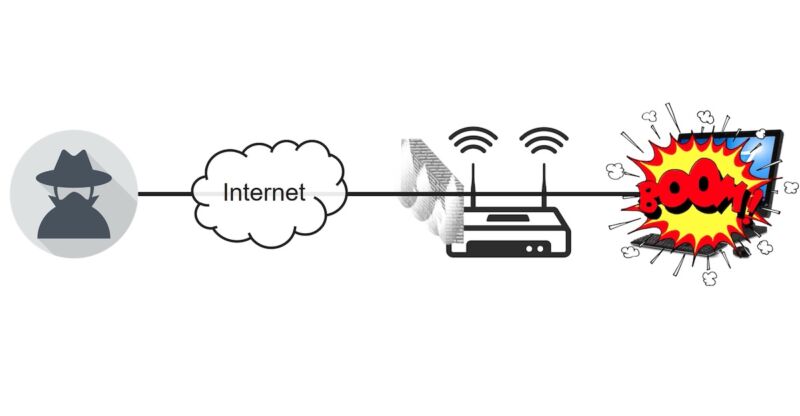

Un importante fallo al actualizar el firmware pone en riesgo a Ubiquiti

Mantener los dispositivos actualizados es un factor muy importante para no tener problemas de seguridad. Siempre debemos contar con todos los parches disponibles, ya que en muchas ocasiones pueden aparecer vulnerabilidades que son explotadas por los piratas informáticos. En este artículo nos hacemos eco de un error de actualización del firmware de Ubiquiti. Esto podría permitir ataques Man-in-the-Middle que puedan ejecutar código como si fuera administrador en ese dispositivo.

Fallo en la actualización del firmware de Ubiquiti

Esta vulnerabilidad está presente en el proceso de actualización del firmware. Esto es algo esencial en cualquier dispositivo, más aún si está conectado a la red, por lo que los usuarios deben aplicar esas actualizaciones tan pronto como estén disponibles. Sin embargo en este caso el fallo permite que un atacante Man-in-the-Middle pueda colar una imagen de firmware maliciosa, diseñada para atacar el dispositivo, en el momento en el cual el equipo actualiza automáticamente. La vulnerabilidad fue registrada como CVE-2021-22909/ZDI-21-601.

Fue el investigador de seguridad awxylitol quien detectó este problema y rápidamente avisó del mismo. El fallo permite, a través de un comando operativo, agregar esa imagen del sistema que se pueda actualizar. En el caso de Ubiquiti EdgeRouter, el sistema de plantillas que utiliza está proporcionado por vyatta-op.

El comando, que lo podemos ver en GitHub, va a permitir la ejecución de la actualización de firmware. Concretamente verificará con un servidor de Ubiquiti la última versión del firmware, la dirección de descarga, y la agregará siempre que haya algo nuevo.

Sin embargo, el error registrado como ZDI-21-601, permite que un atacante utilice un certificado auto firmado y falsifique el dominio de descarga. Esto no va a mostrar ningún tipo de alerta al dispositivo, por lo que el usuario no sabría realmente que está instalando un firmware que ha sido modificado de forma maliciosa.

Por tanto, podemos decir que en caso de que un hipotético pirata informático llevara a cabo un ataque Man-in-the-Middle, podría hacerse pasar por el dominio legítimo fw-download.ubnt.com para actualizar el firmware de Ubiquiti, pero en realidad estaría ofreciendo un firmware malicioso.