En un servidor Linux es fundamental controlar correctamente la red, para que ningún programa haga un uso excesivo de ella, no nos ralentice el funcionamiento general del sistema operativo y de la propia red, además de controlar qué está haciendo el tráfico de red. Existen una gran cantidad de herramientas para monitorizar la red para los diferentes sistemas operativos, hoy en RedesZone os vamos a hablar de las herramientas de monitorización de red más interesantes para sistemas Linux, algunas de ellas se ejecutan a través de la consola, y otras con interfaz gráfica de usuario.

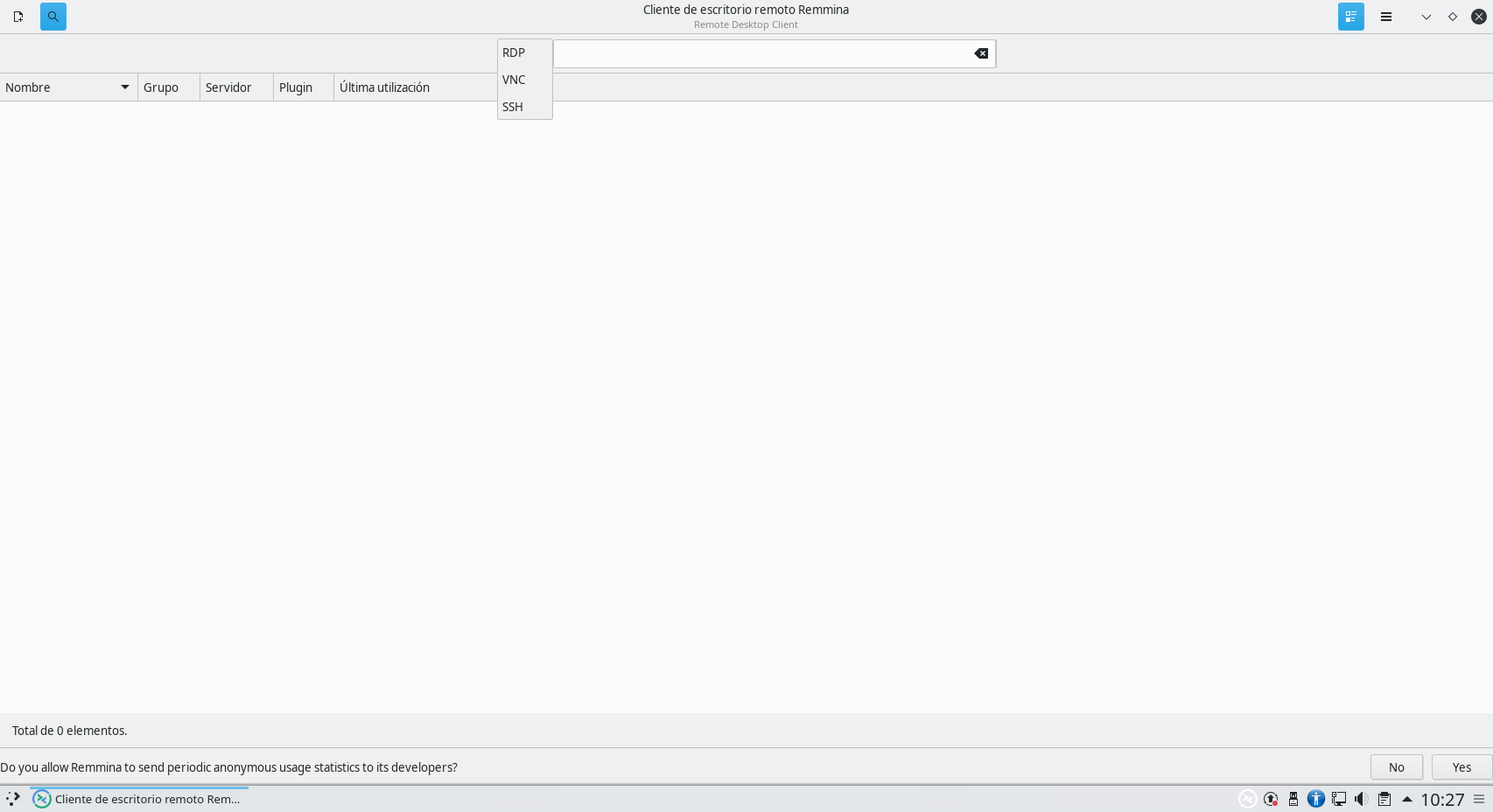

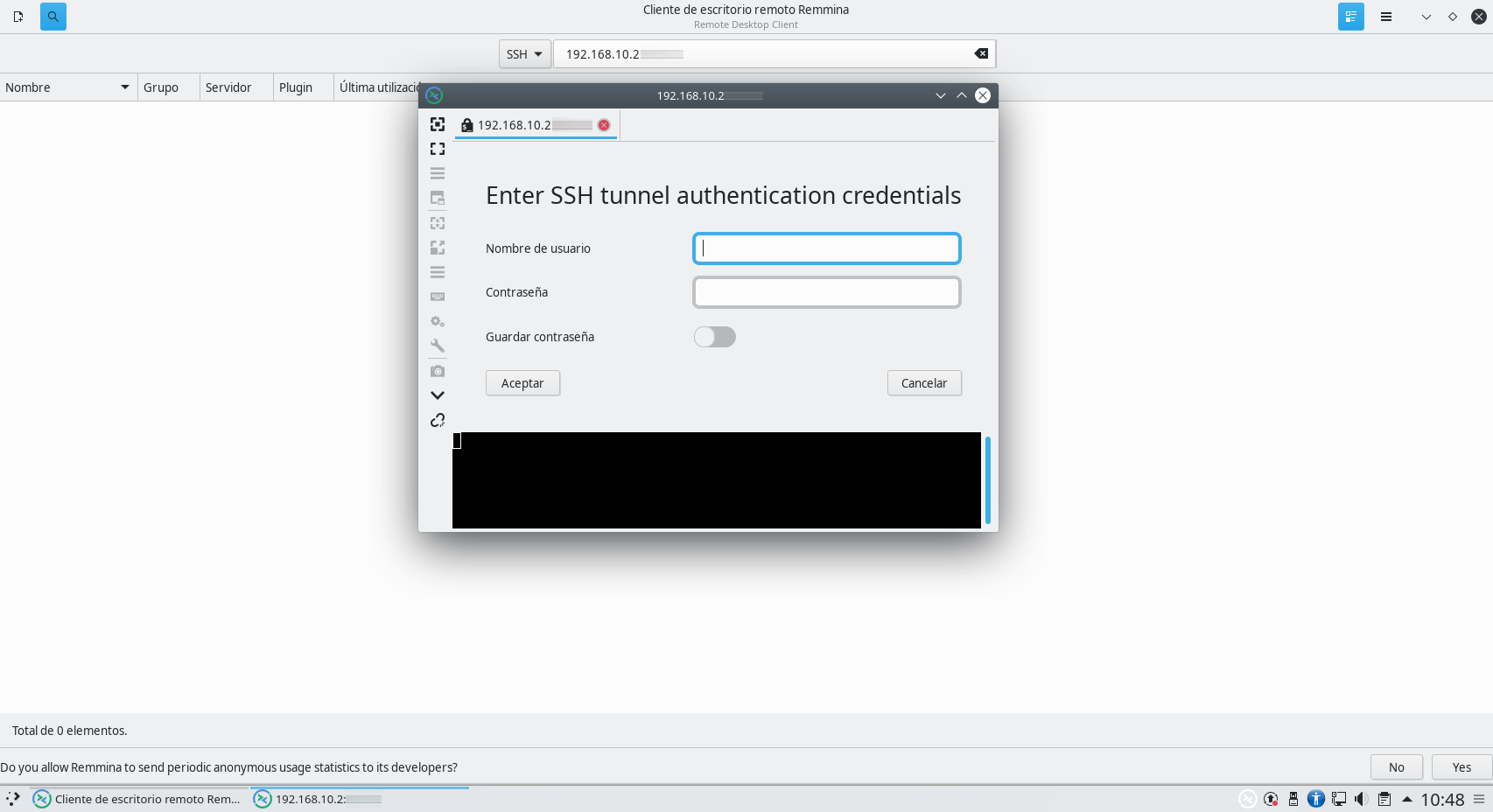

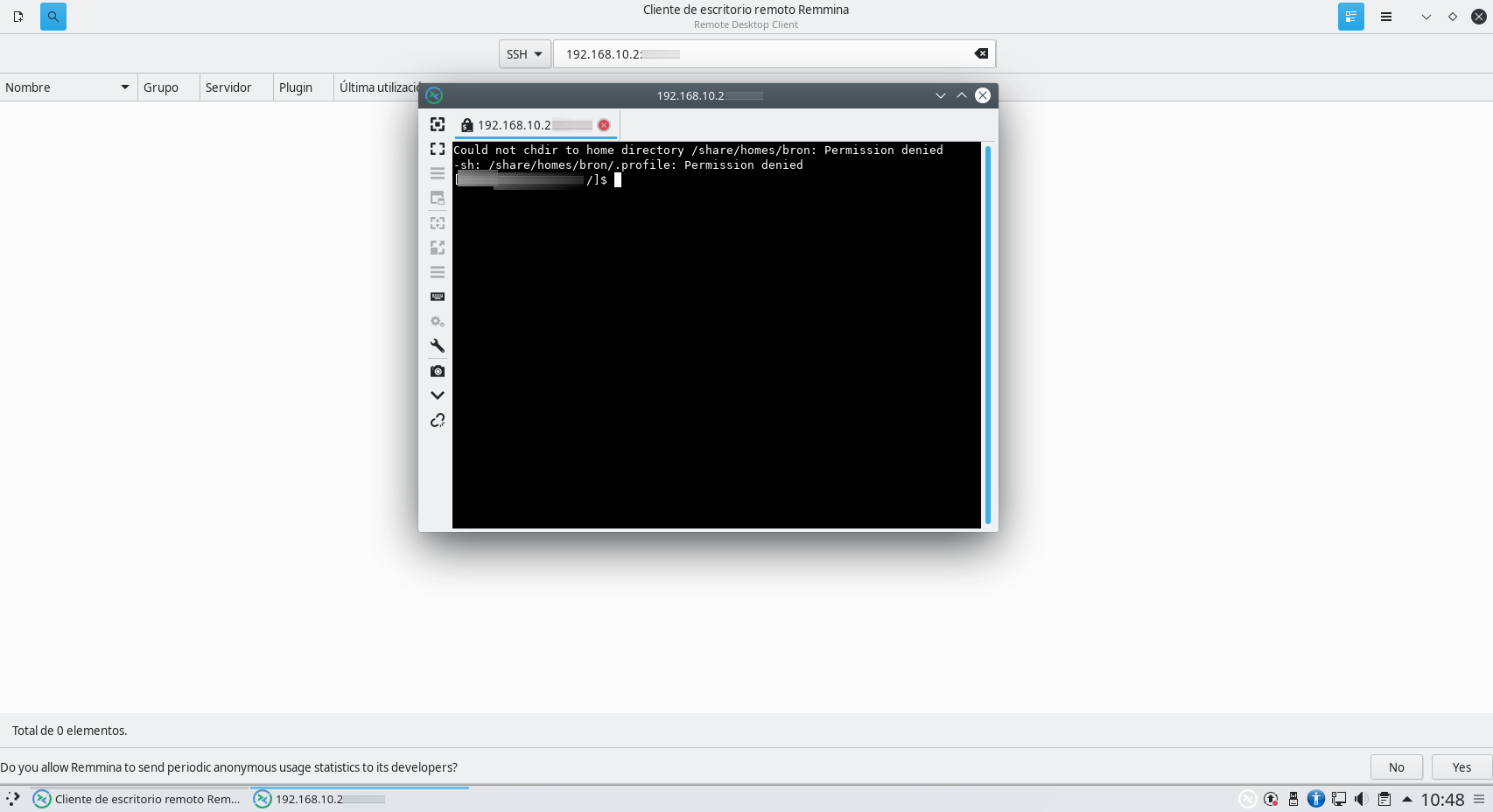

Herramientas de monitorización por consola

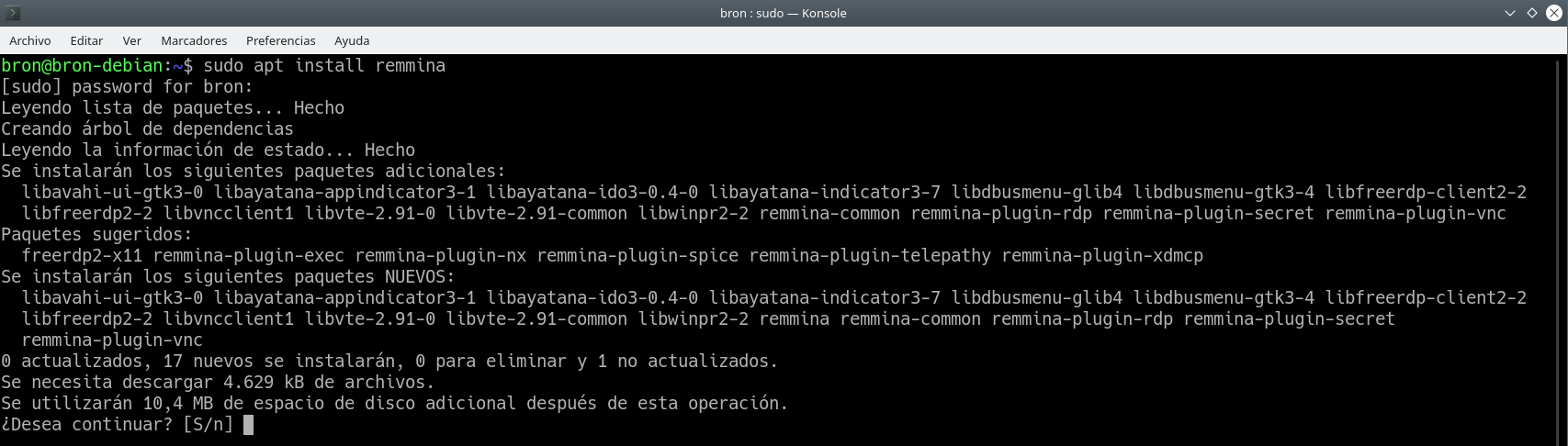

Las siguientes herramientas que os vamos a enseñar se encuentran todas ellas en los repositorios de las principales distribuciones de Linux, nosotros hemos utilizado Debian y hemos usado los repositorios oficiales. Normalmente todas estas herramientas que os vamos a enseñar no se encuentran instaladas, por lo que os indicaremos cómo debemos instalar cada una de ellas.

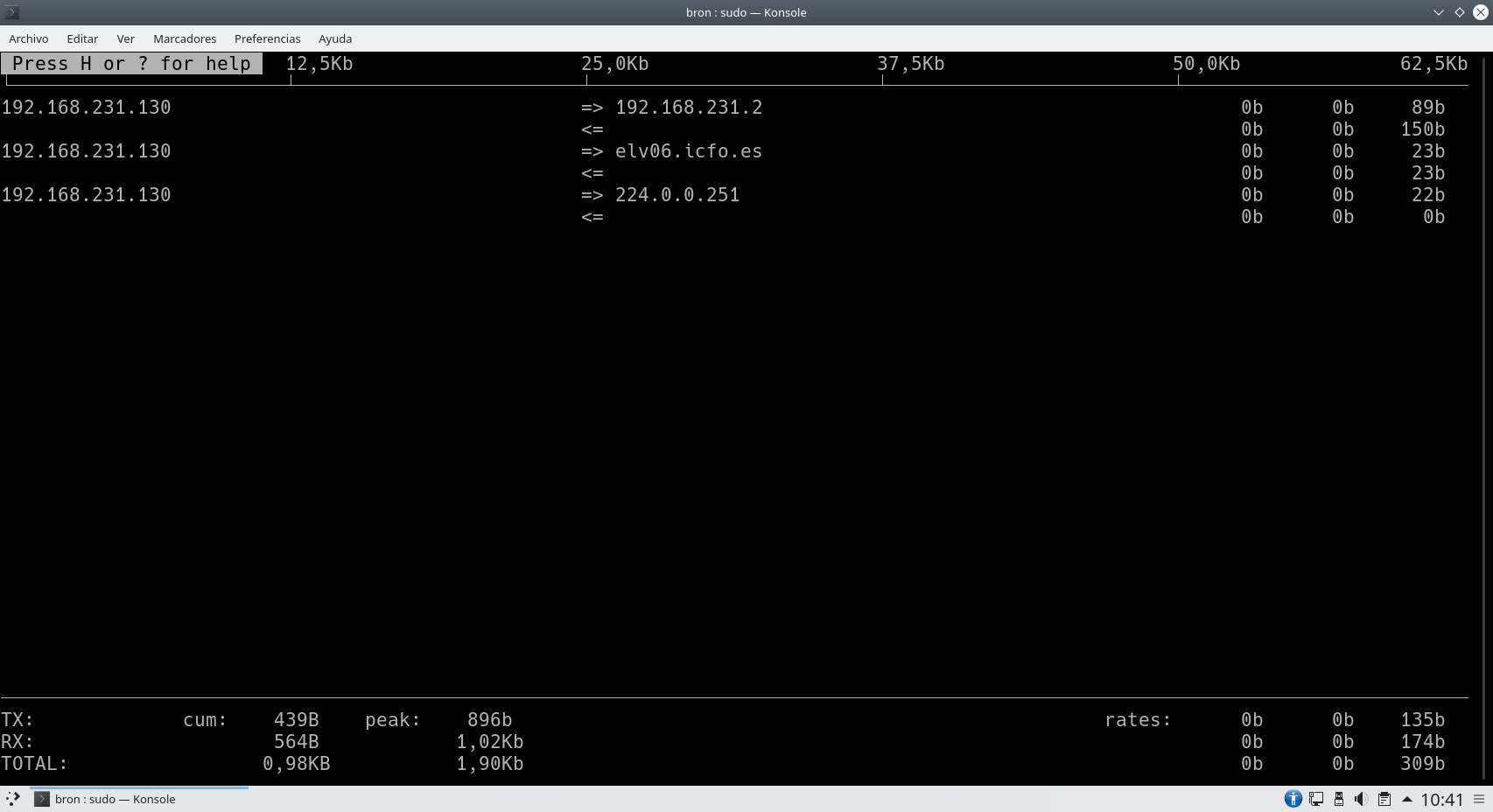

Iftop

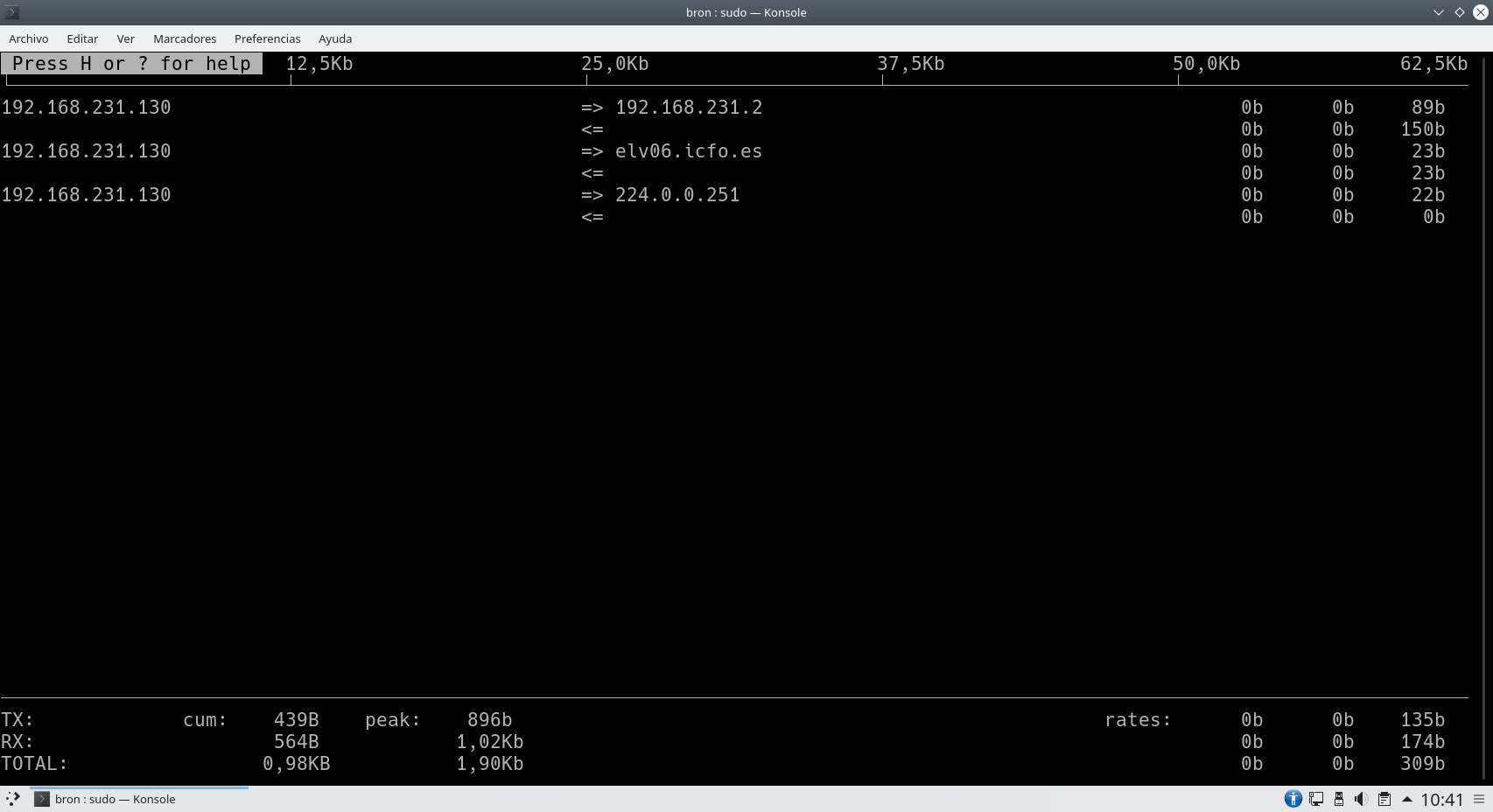

Los usuarios de Linux normalmente están familiarizados con top, una herramienta que nos permite monitorizar los procesos del sistema que se están ejecutando, la carga de CPU, RAM y swap entre otras opciones. Iftop es una aplicación similar a top, pero está centrada específicamente para la monitorización de la red. Iftop nos permitirá conocer una gran cantidad de detalles respecto a la red, como el ancho de banda consumido, las conexiones TCP/UDP que hemos establecido, direcciones IP y puerto y mucha más información.

Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install iftop

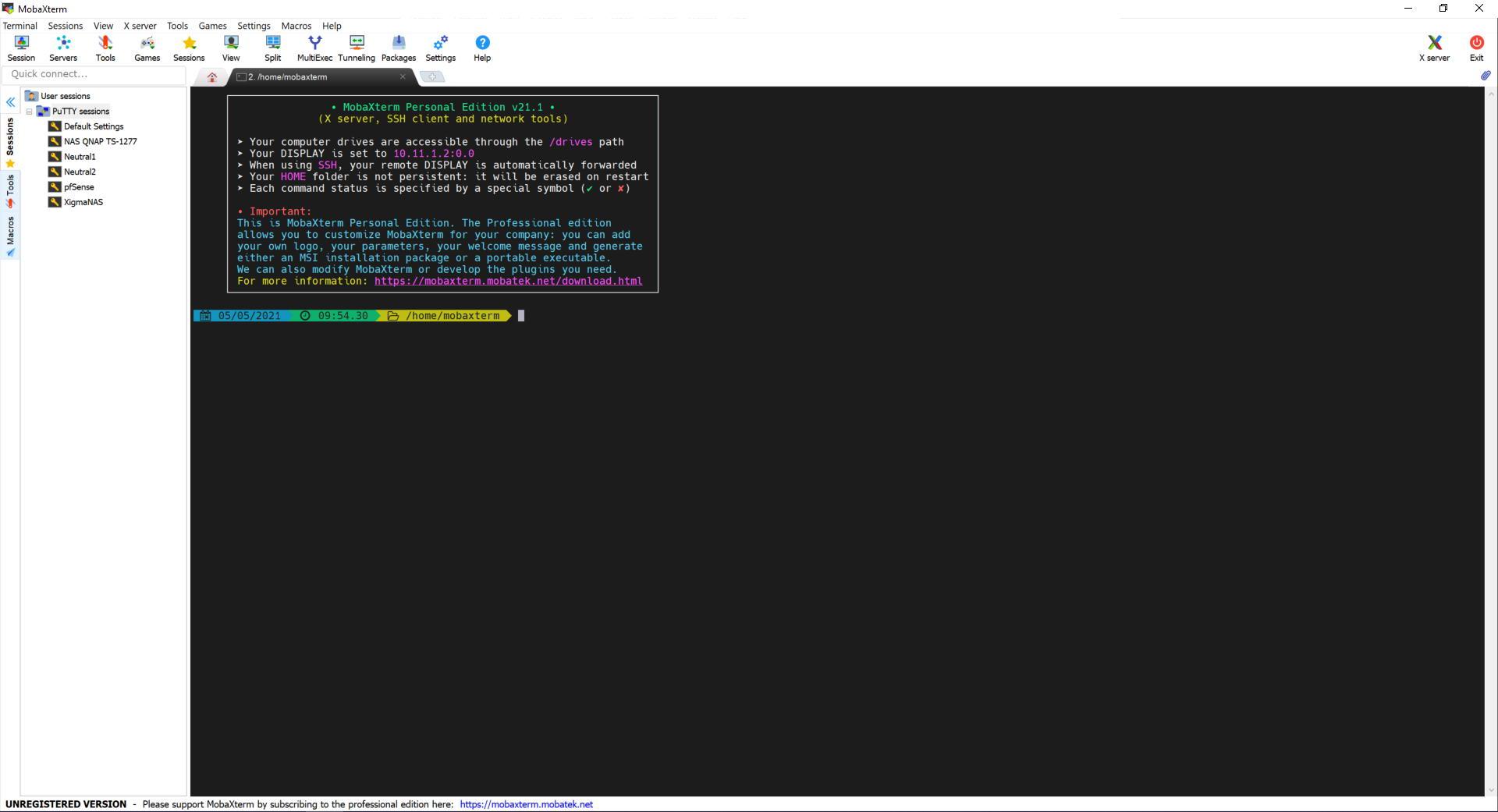

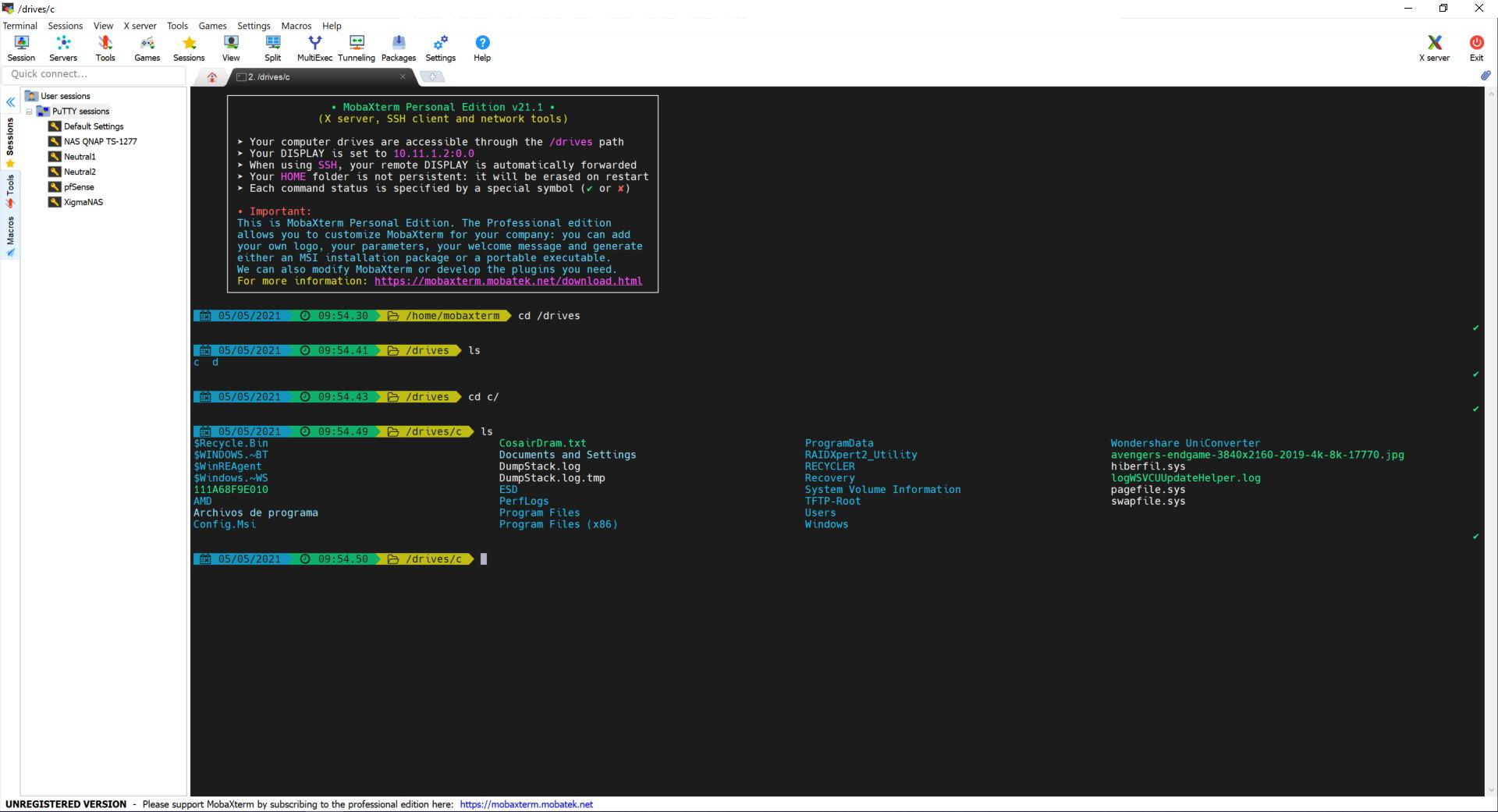

Una vez instalada, podremos ejecutarla simplemente poniendo en el terminal «sudo iftop», necesita permisos de superusuario para que se ejecute, de lo contrario nos dirá que no encuentra la orden.

Al cerrar el programa, podremos ver la interfaz que ha monitorizado, la dirección IP y la dirección MAC:

bron@bron-debian:~$ sudo iftop

interface: ens33

IP address is: 192.168.231.130

MAC address is: 00:0c:29:12:1e:8d

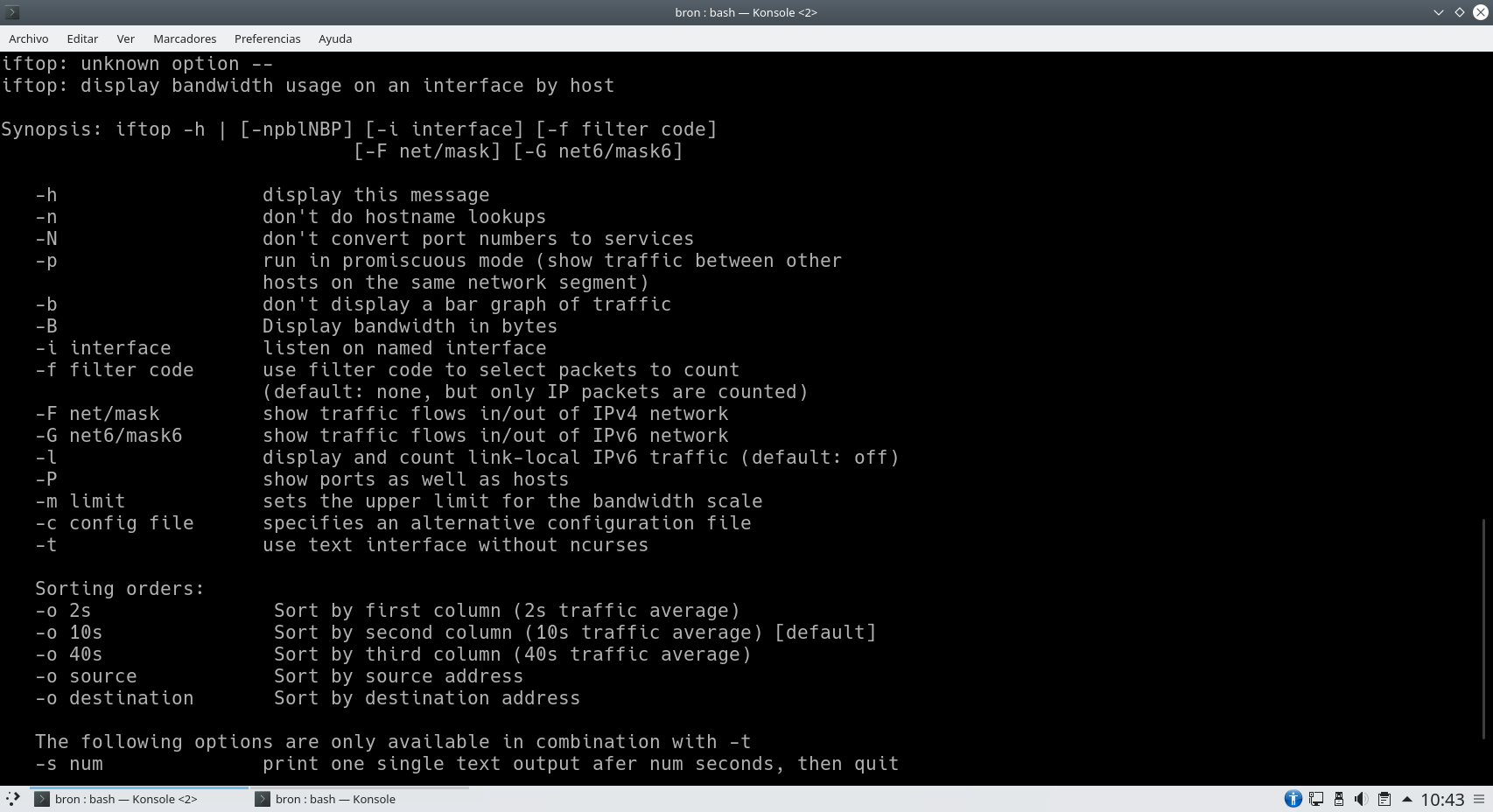

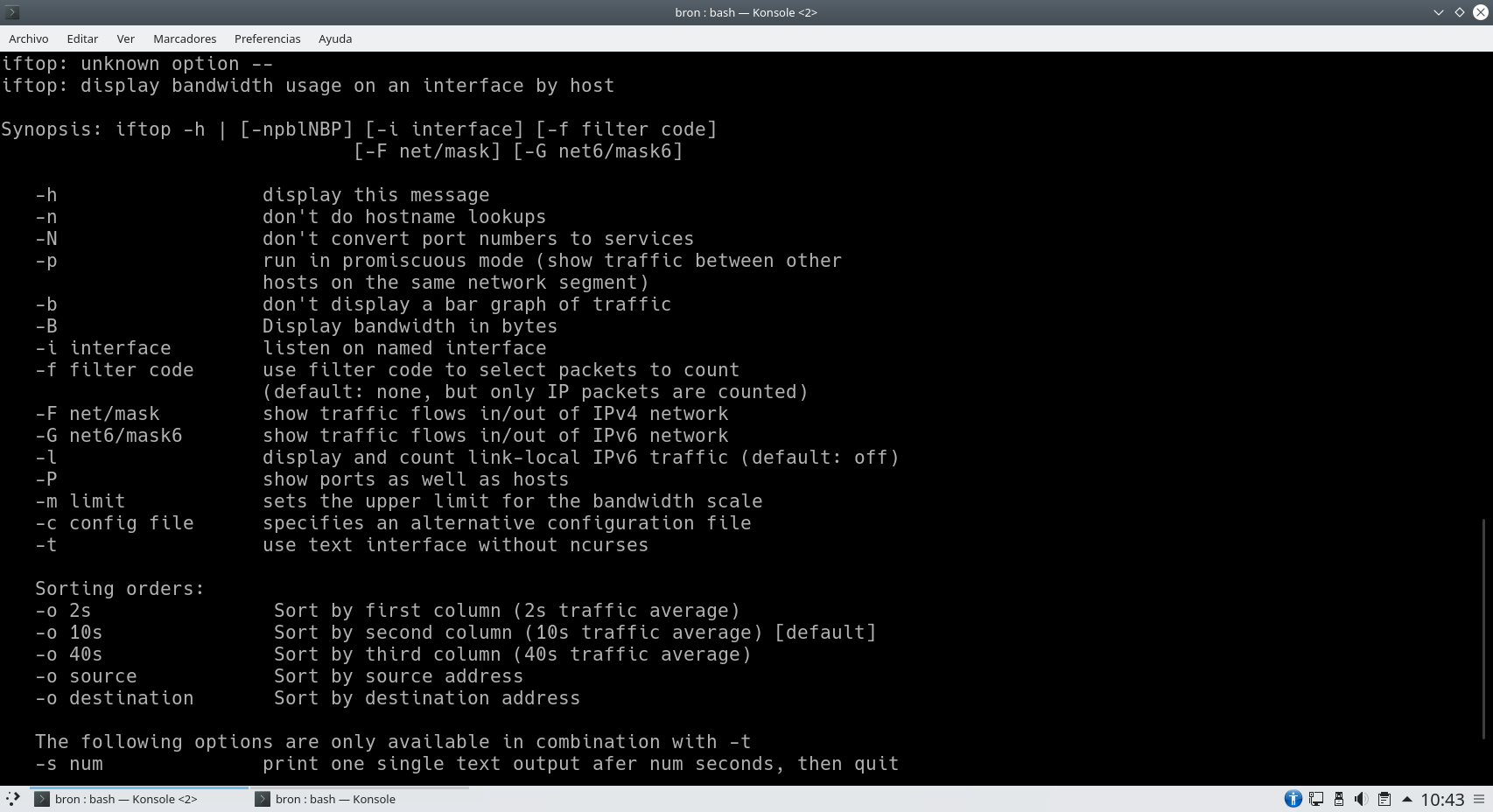

Algunas de las opciones que tenemos disponible a la hora de ejecutar este programa, es que podremos no resolver las direcciones IP, no convertir los números de puertos en servicios, y otras muchas opciones disponibles como escuchar en una determinada interfaz, mostrar el ancho de banda en bytes en lugar de bits, mostrar solamente el tráfico entrante y saliente de IPv4 o IPv6 etc.

Tal y como habéis visto, esta herramienta es realmente útil y nos permitirá conocer de manera fácil y rápida todo lo que está ocurriendo en la red local de nuestro servidor.

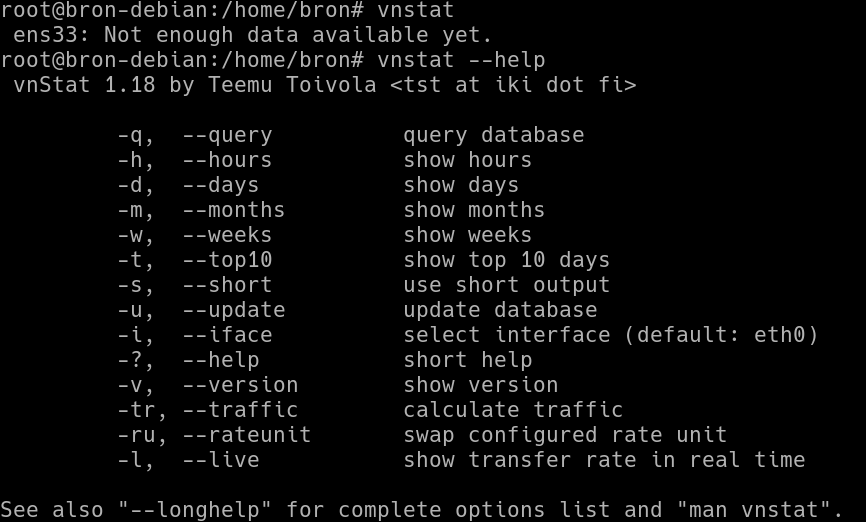

Vnstat

Vnstat es un monitor de red que viene incluido, por defecto, en la mayoría de las distribuciones de Linux, pero en la distribución de Debian no viene de forma predeterminada, por lo que tendremos que instalarla. Este programa nos permite obtener un control en tiempo real sobre el tráfico enviado y recibido en un período de tiempo, elegido por el usuario.

Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install vnstat

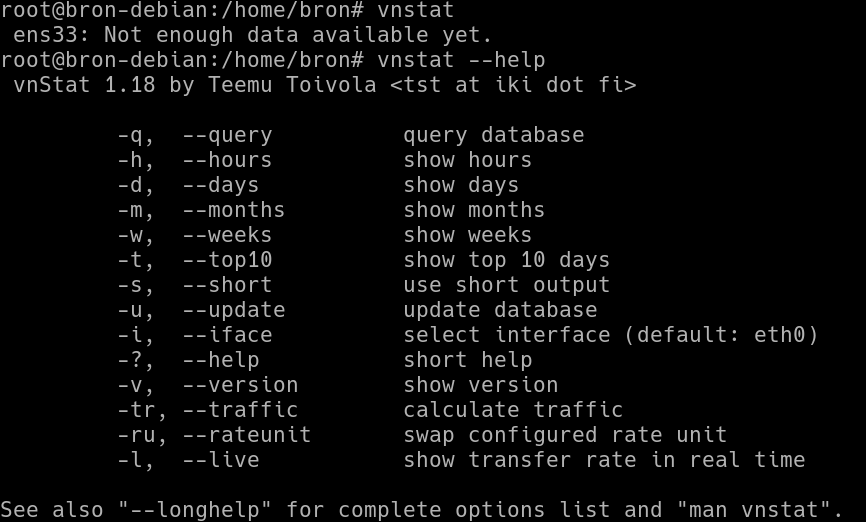

Si instalamos esta herramienta y la ejecutamos enseguida, nos indicará que no hay información suficiente recopilada todavía, por lo que deberemos esperar hasta que esté disponible. Respecto a las opciones de configuración de este programa, tendremos la posibilidad de consultar una base de datos, mostrar horas, días, meses, semanas, el top de los últimos 10 días, actualizar la base de datos, calcular el tráfico y muchas más opciones disponibles.

Si ejecutamos «man vnstat» podremos ver el resto de opciones de configuración que tenemos disponibles con este programa tan completo, pudiendo exportar toda la información en formato XML e incluso JSON, además, tendremos la posibilidad de mostrar las estadísticas de una interfaz o de varias conjuntamente.

Iptraf

Esta aplicación nos va a proporcionar una gran cantidad de información a nivel de red, nos va a permitir ver la misma información de las dos anteriores herramientas e incluso más, iptraf no se encuentra instalada de forma predeterminada en sistemas operativos Linux, por tanto, deberemos instalarla a través de los repositorios oficiales. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install iptraf

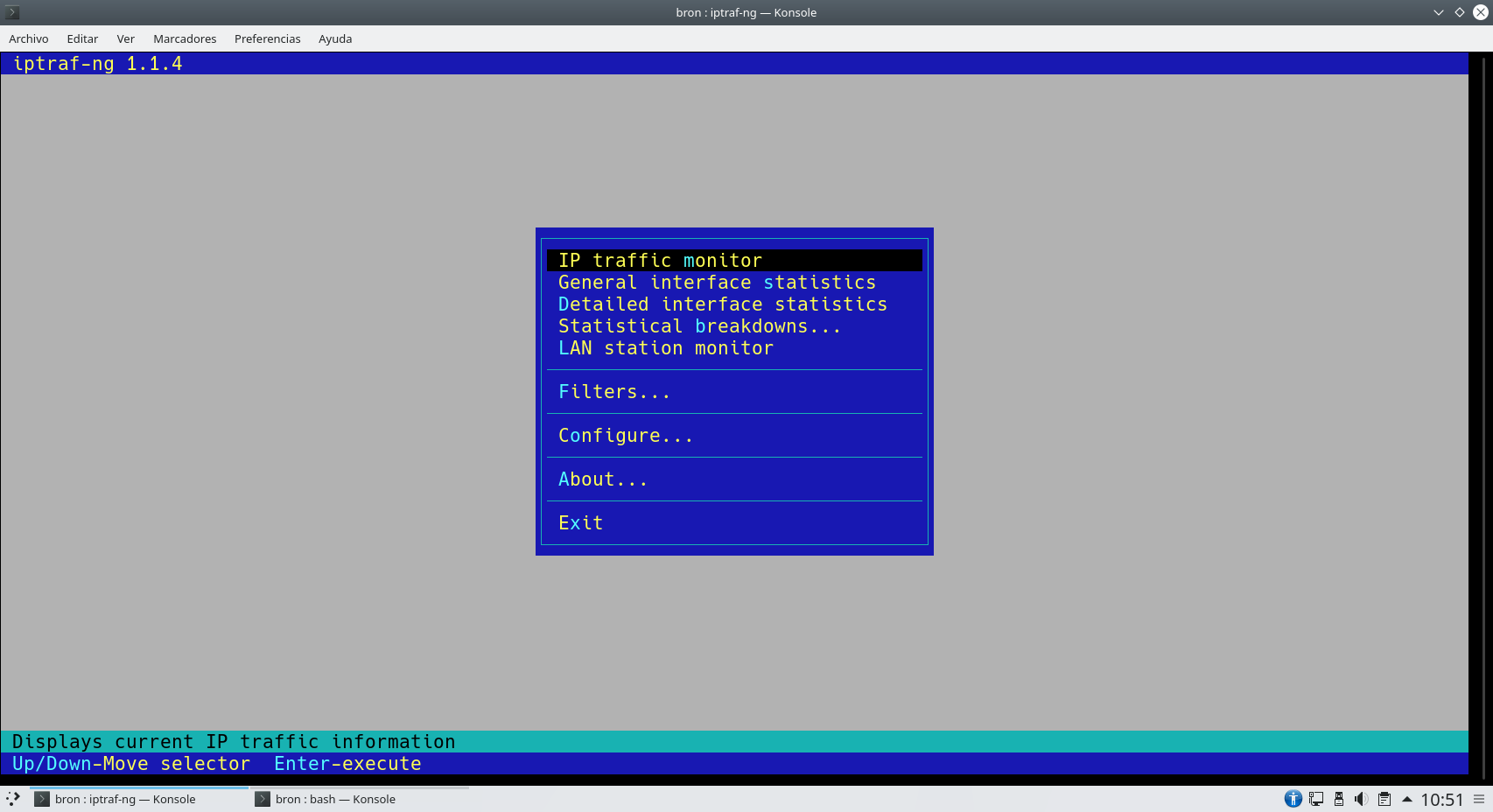

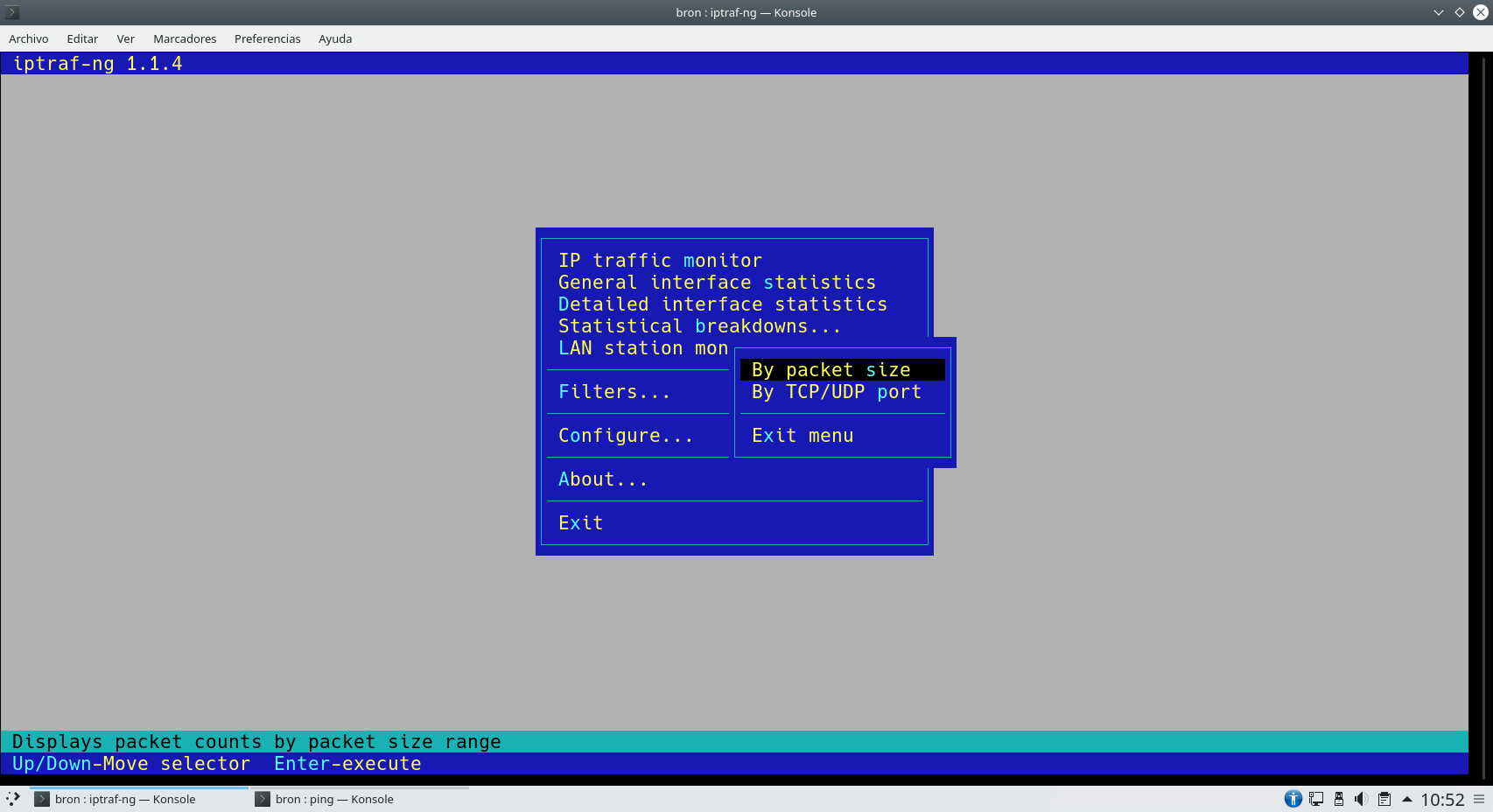

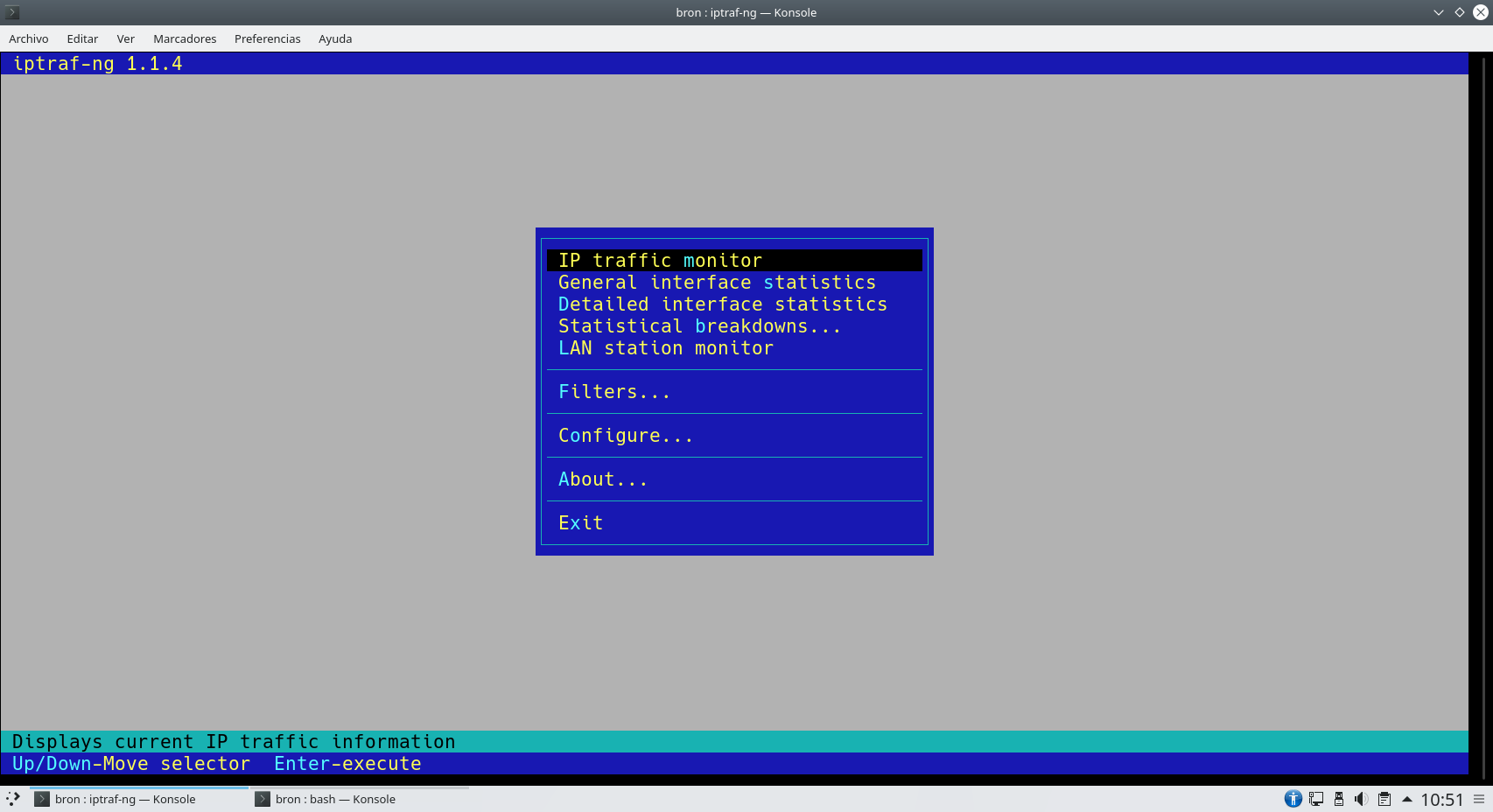

Para ejecutar esta herramienta, tendremos que ejecutar la orden «iptraf-ng» con permisos de superusuario. Una vez que lo hayamos hecho, nos saldrá un menú de color azul con diferentes opciones de visualización y configuración. Podremos seleccionar las siguientes opciones:

- Monitorizar el tráfico IP

- Ver las estadísticas generales de la interfaz

- Ver las estadísticas detalladas de la interfaz

- Estadísticas de caídas

- Monitorizar la LAN

- Filtros

- Configuraciones

- Sobre el programa

- Salir

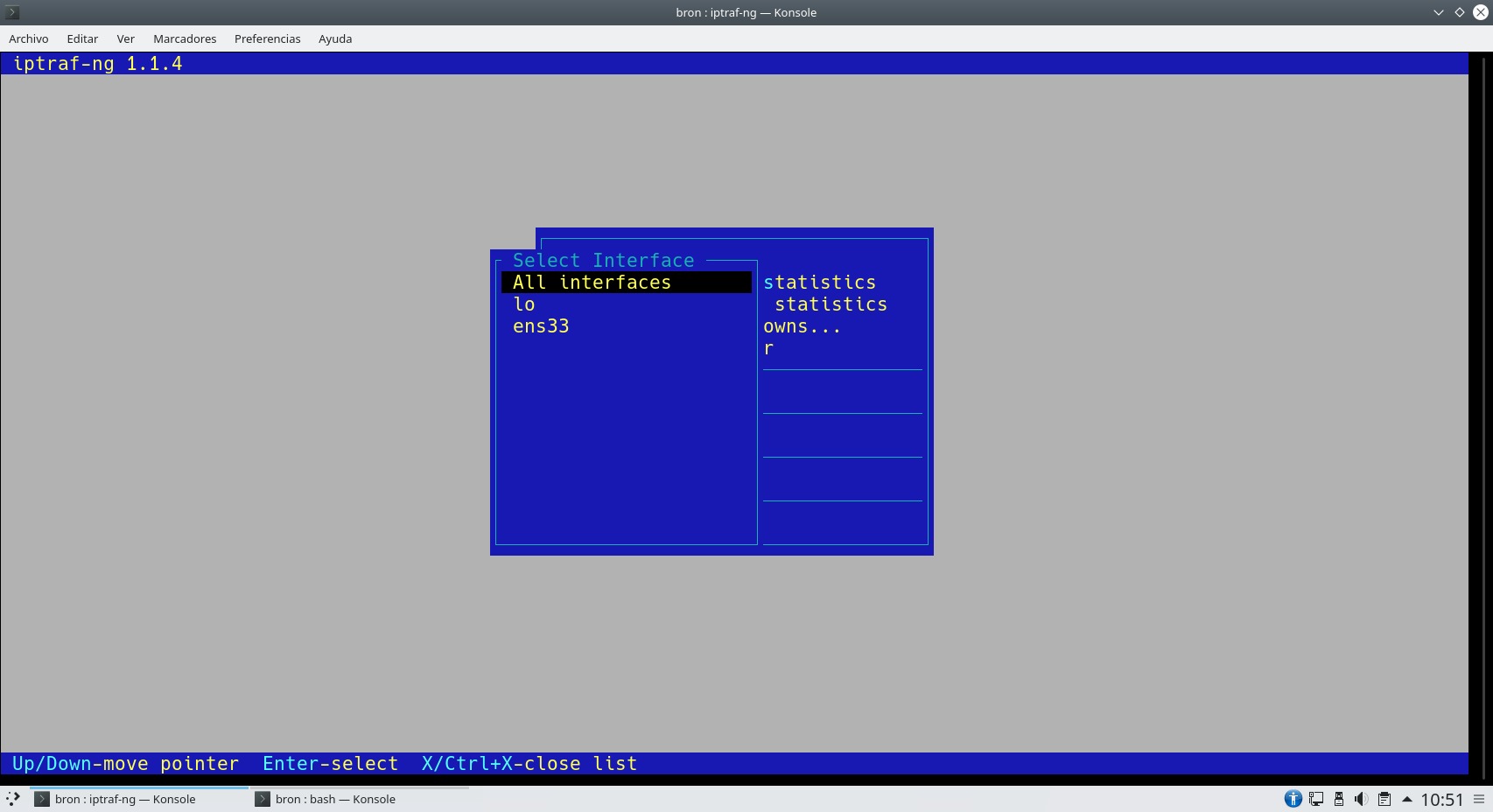

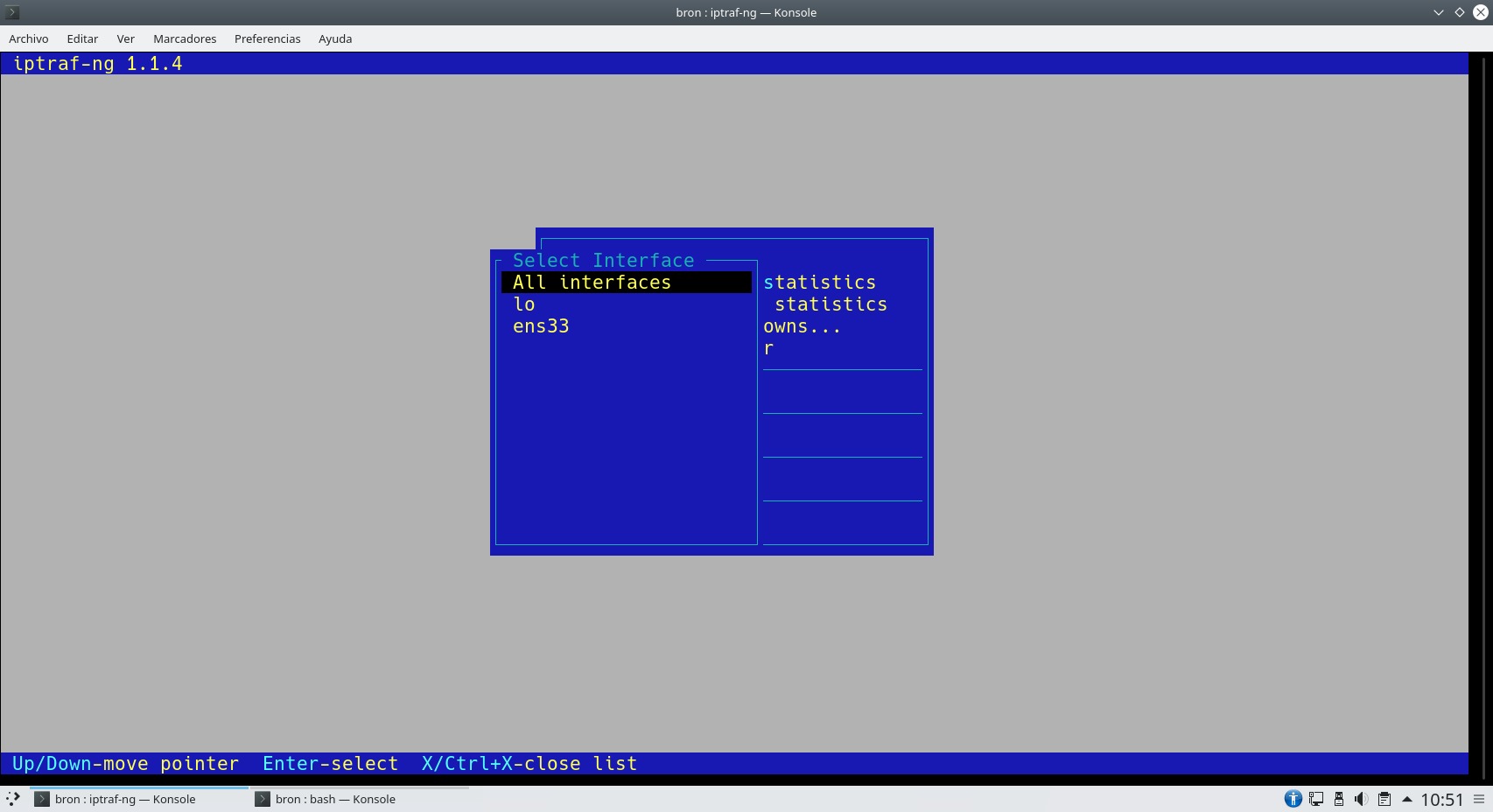

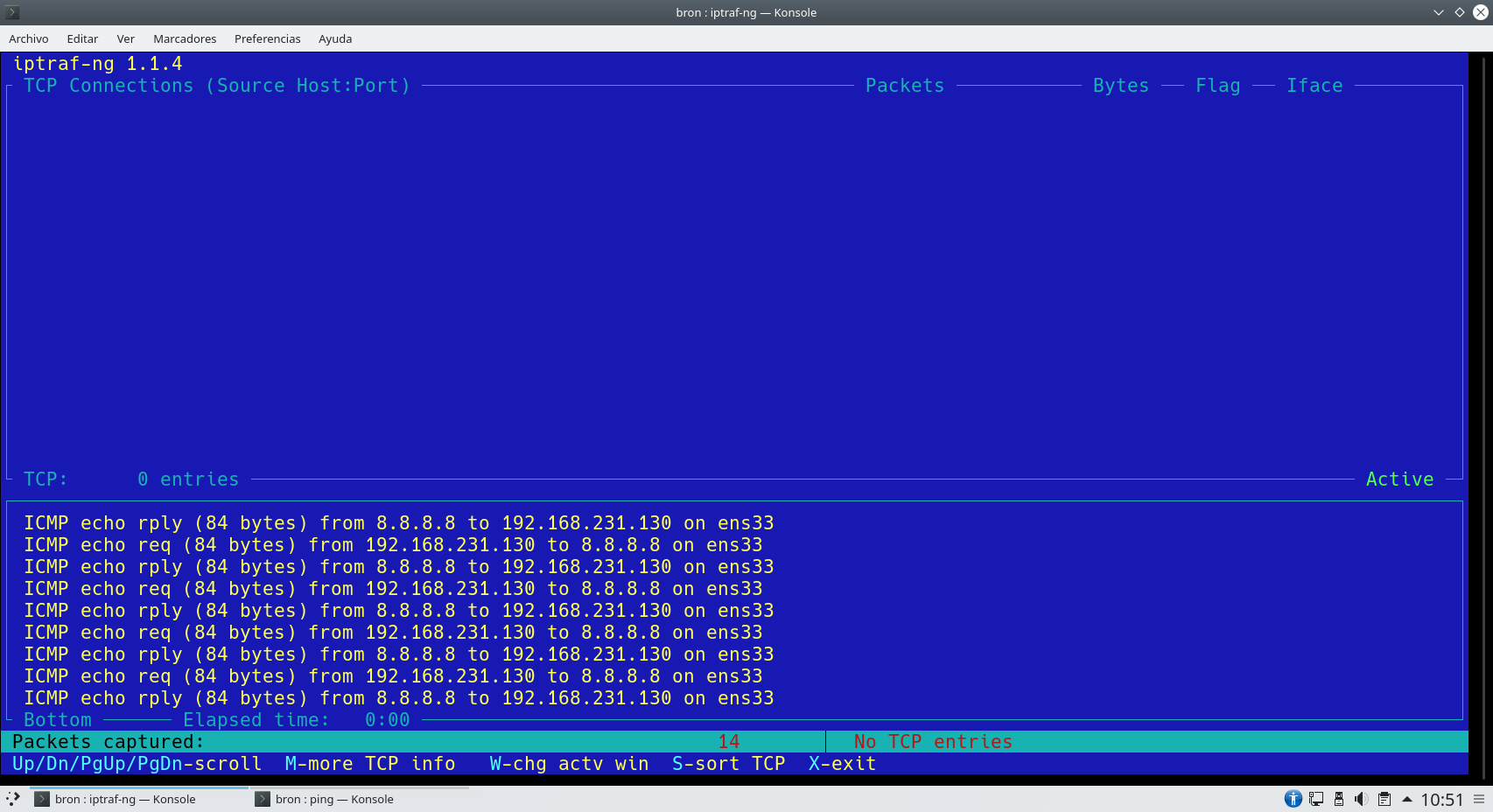

Si seleccionamos con el teclado la primera opción, nos indicará si queremos elegir todas las interfaces o solamente alguna de ellas, de esta forma, podremos filtrar el tráfico IP por interfaz física.

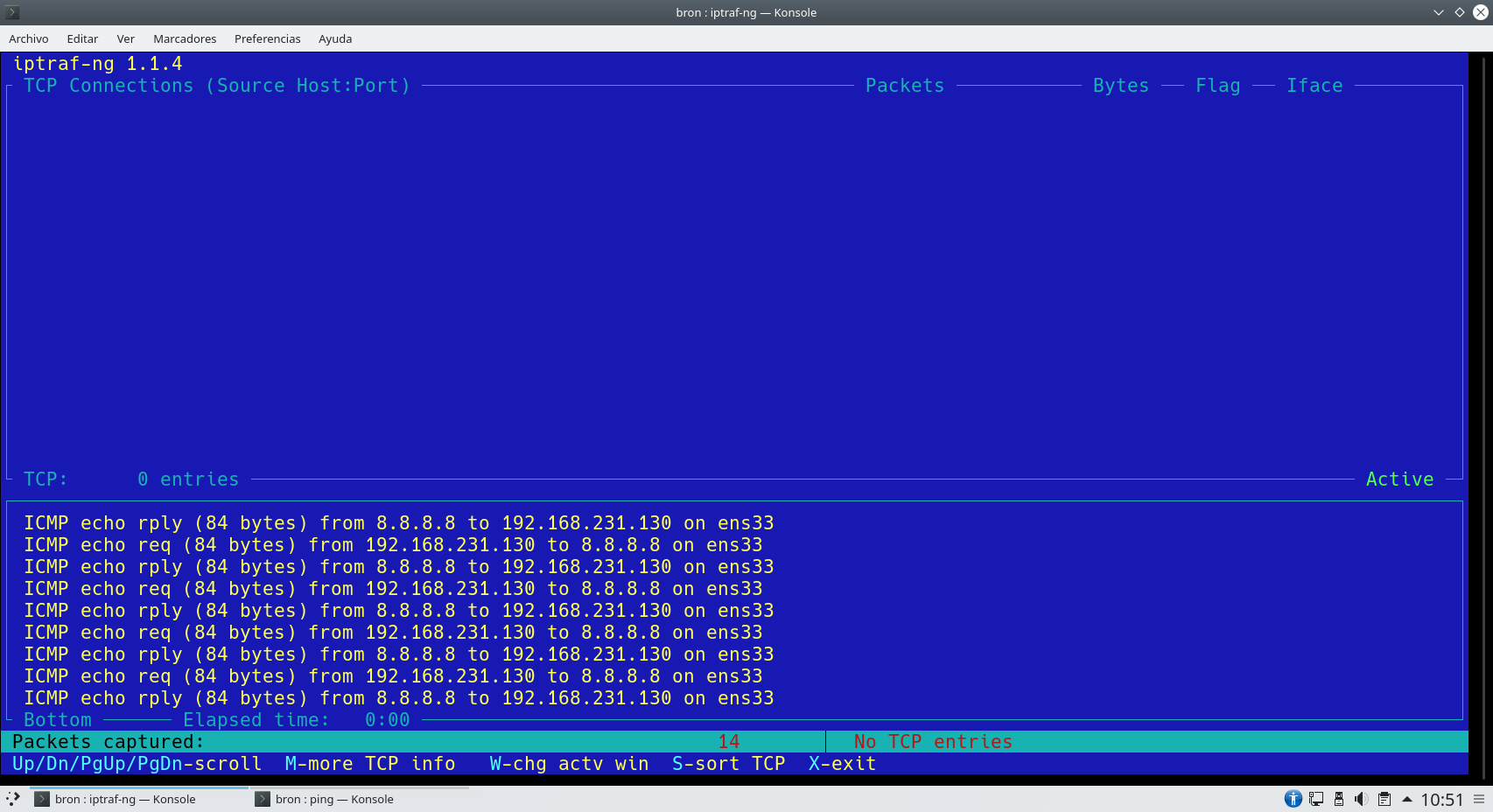

A continuación, nos saldrá un sistema de monitorización de todas las conexiones de red que estamos realizando actualmente, podremos ver el tipo de paquete, dirección IP de origen y destino, así como la interfaz física.

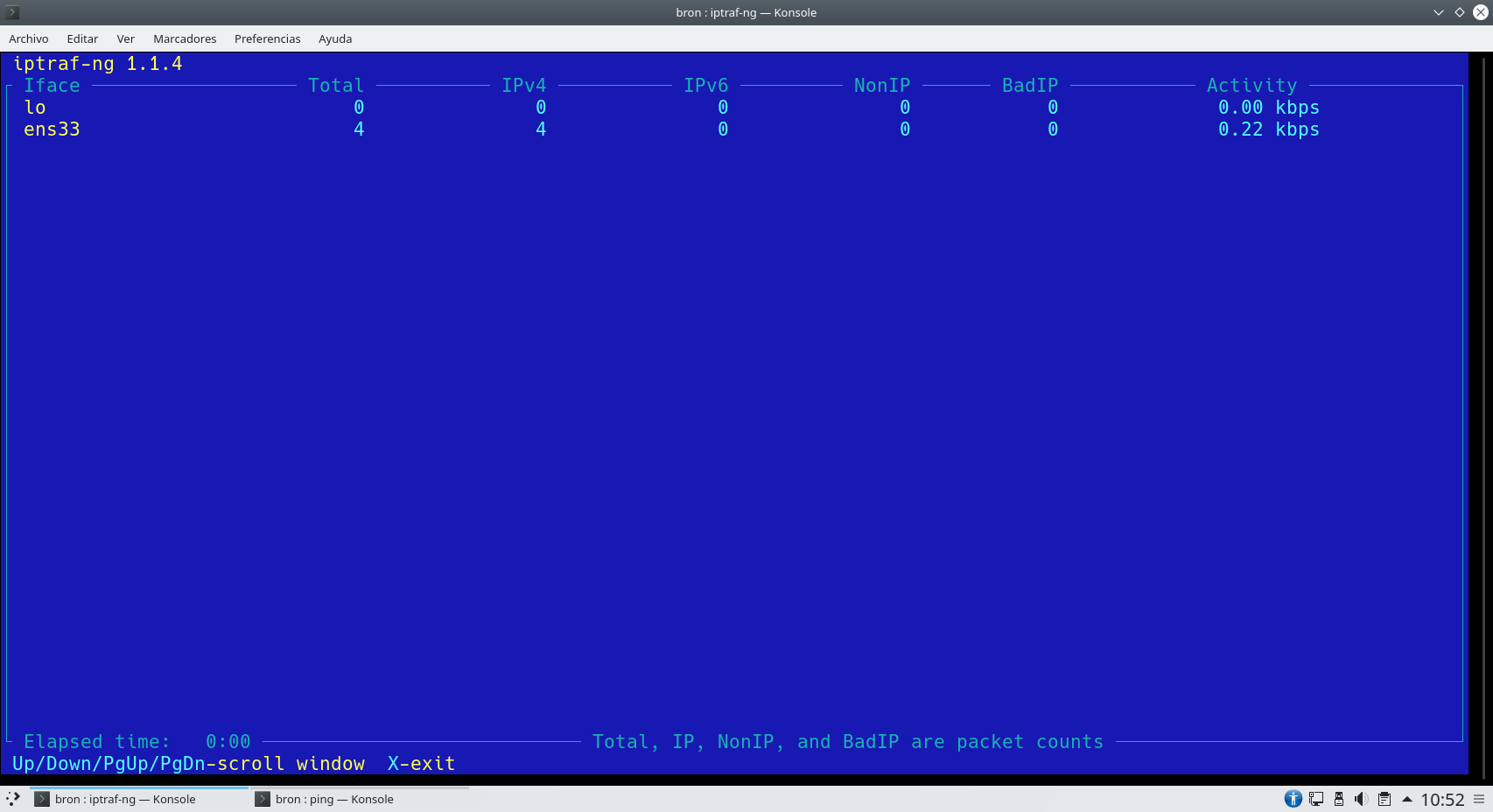

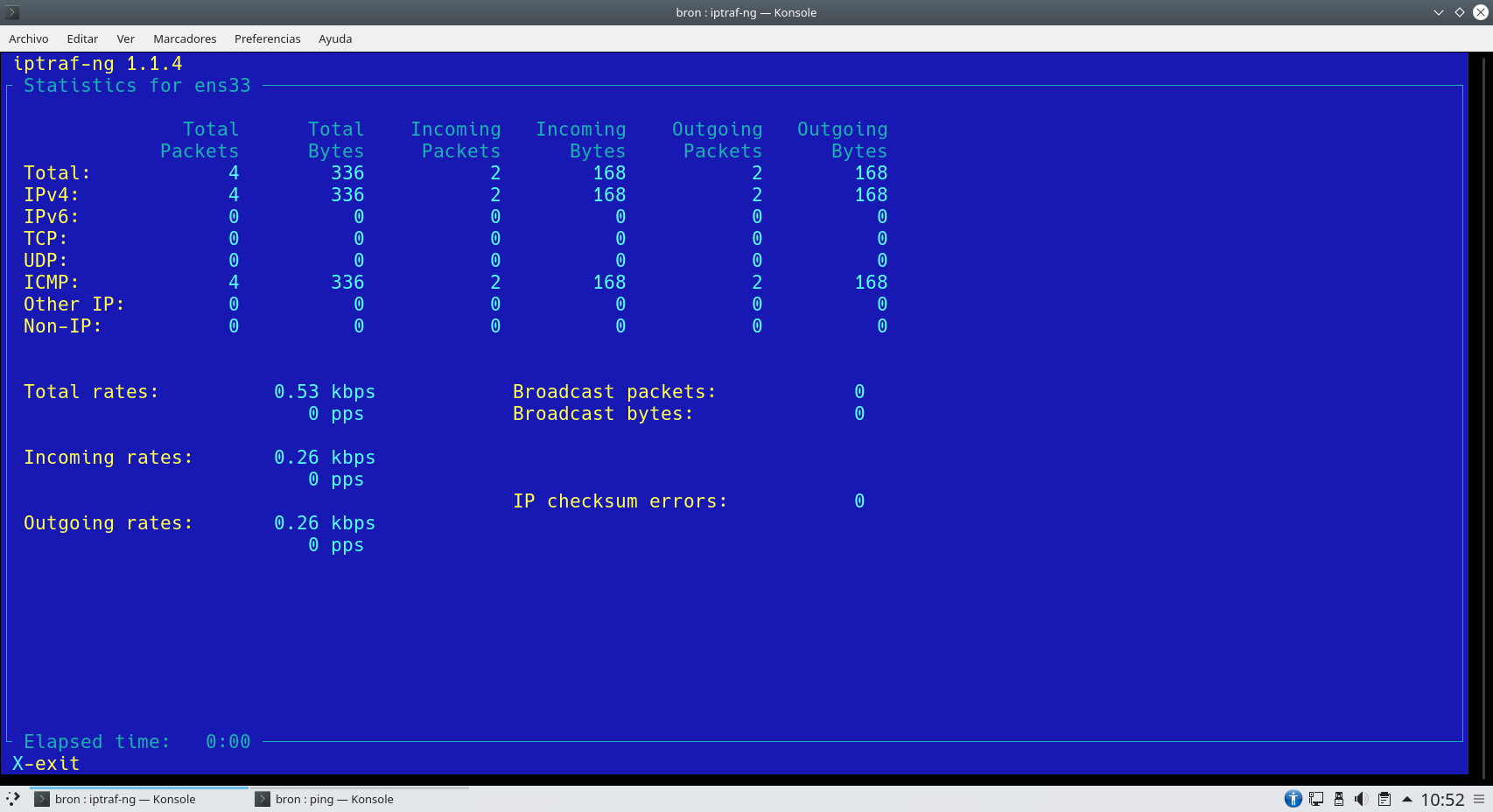

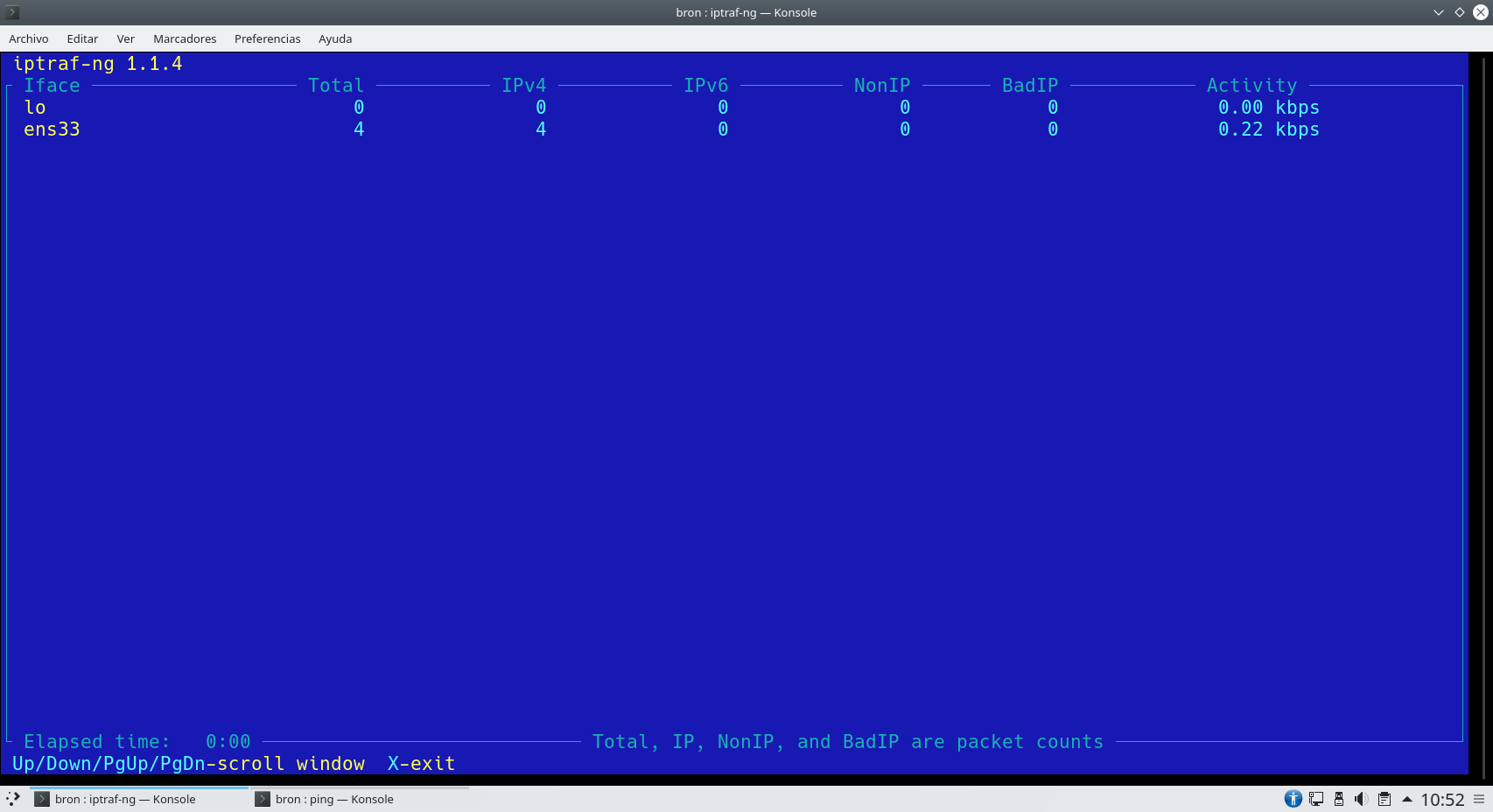

También podremos ver las estadísticas de todas las interfaces de red de nuestro servidor, paquetes recibidos y enviados, así como la actividad en tiempo real.

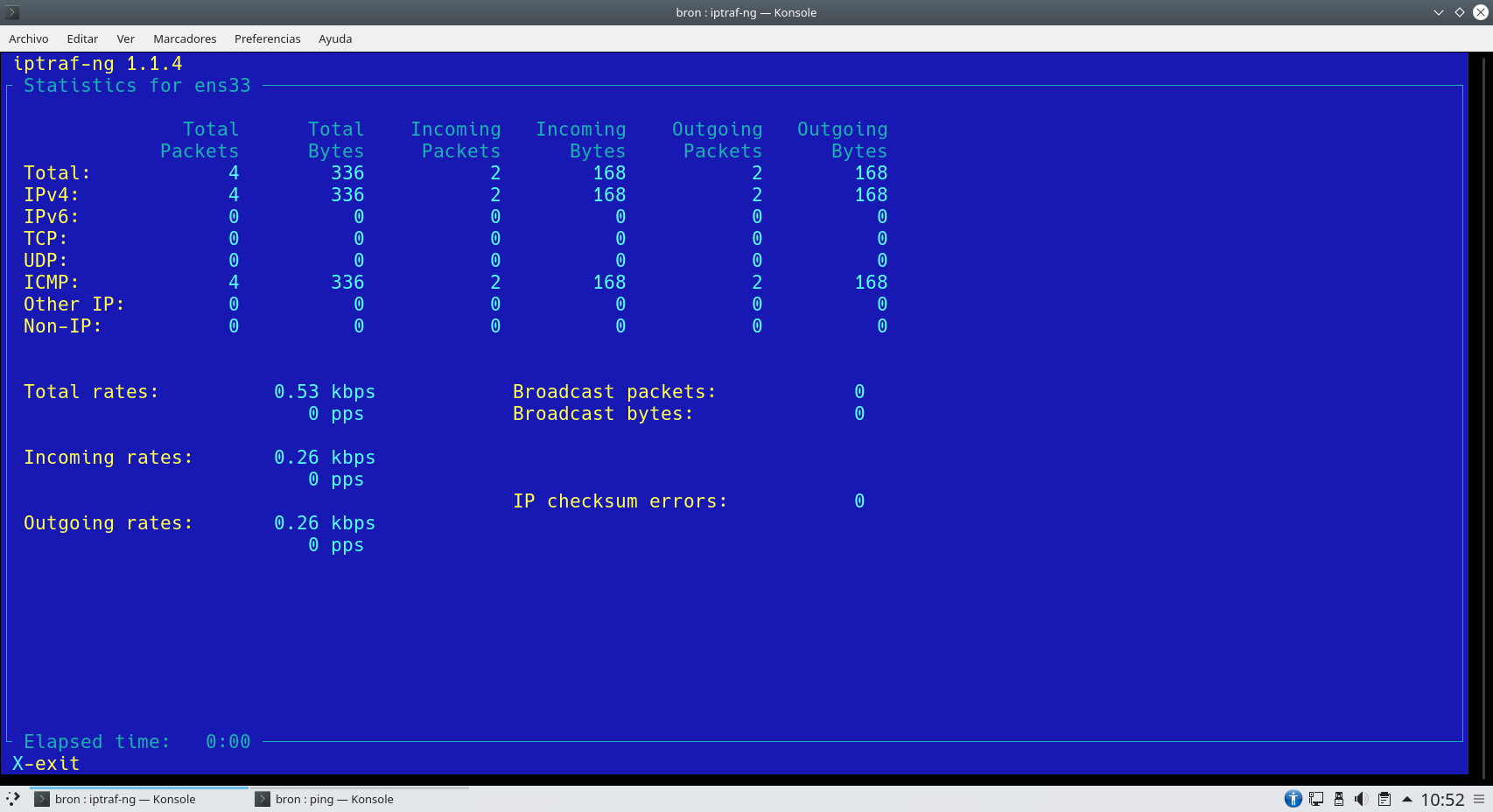

Si queremos ver estadísticas más detalladas de una o varias interfaces, también podremos verlo en la sección correspondiente. Aquí podremos ver los paquetes entrantes, salientes, de diferentes tipos de tráfico (TCP, UDP, ICMP etc.) y mucho más.

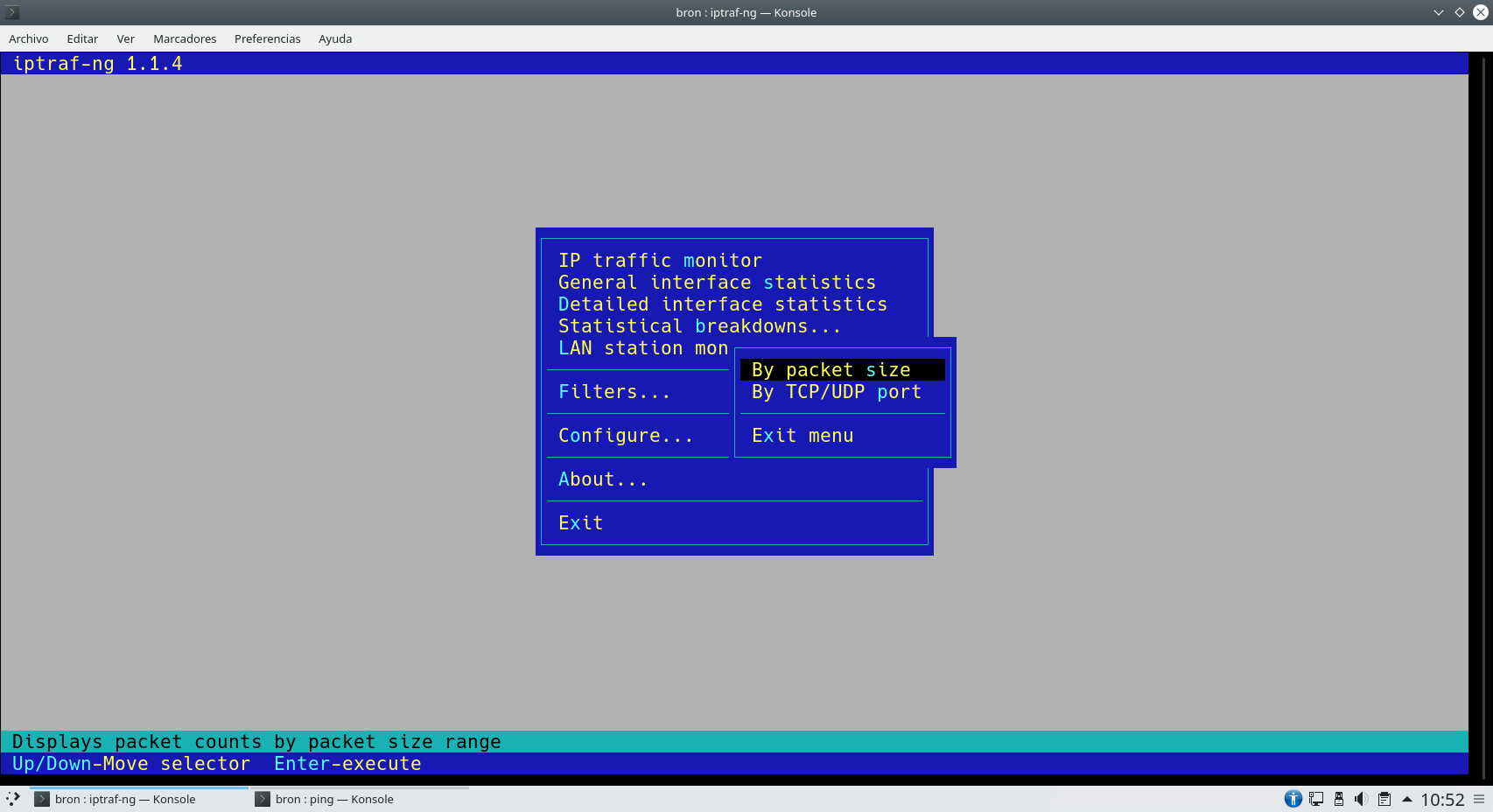

También podremos configurar filtros, tanto por tamaño de paquete como por puerto TCP o UDP.

Por último, en la sección de «Configure» tendremos la posibilidad de configurar una gran cantidad de parámetros avanzados.

Tal y como habéis visto, esta herramienta es una de las más completas que existen actualmente para monitorizar la red de nuestro servidor con sistema operativo Linux.

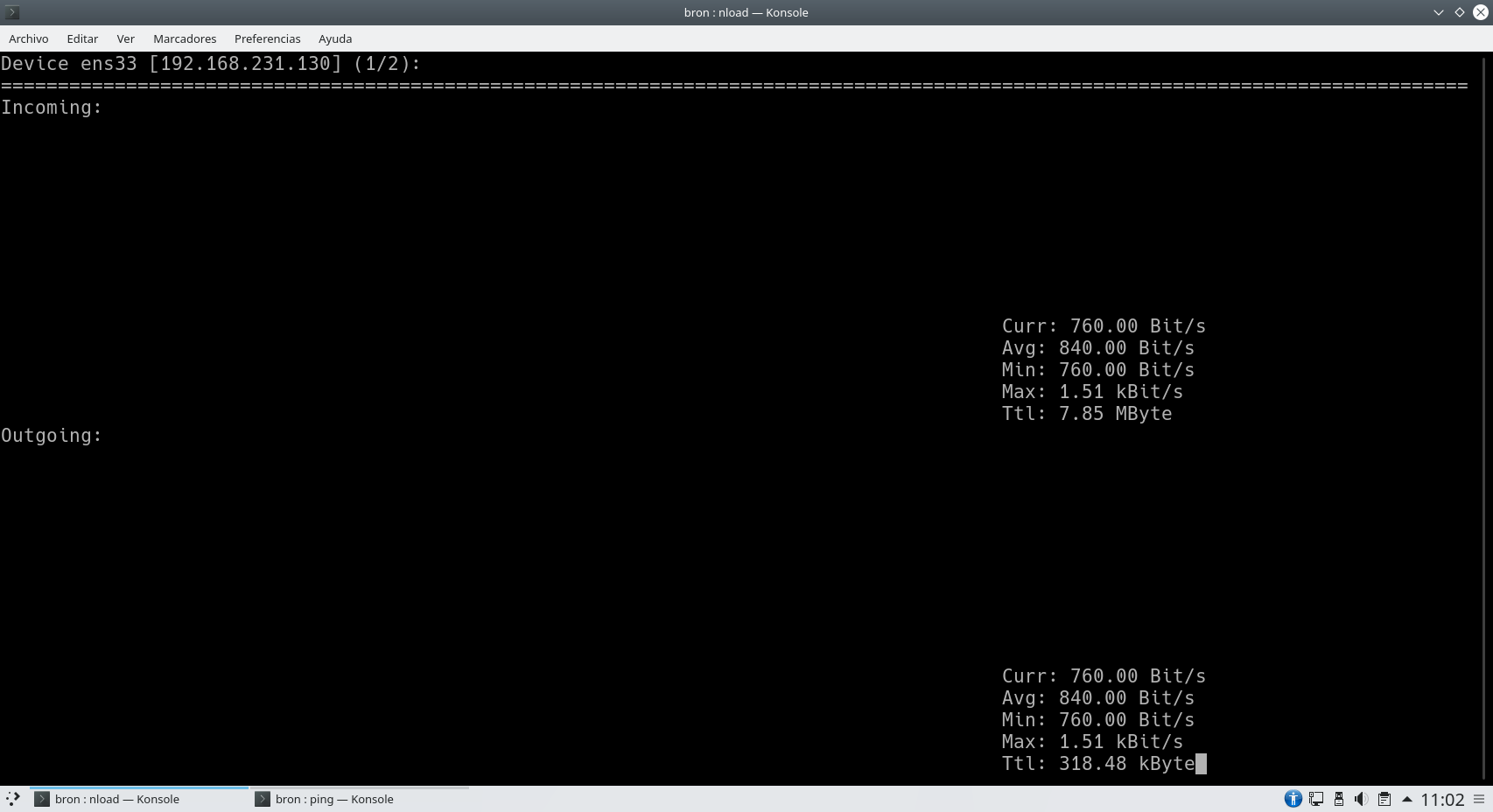

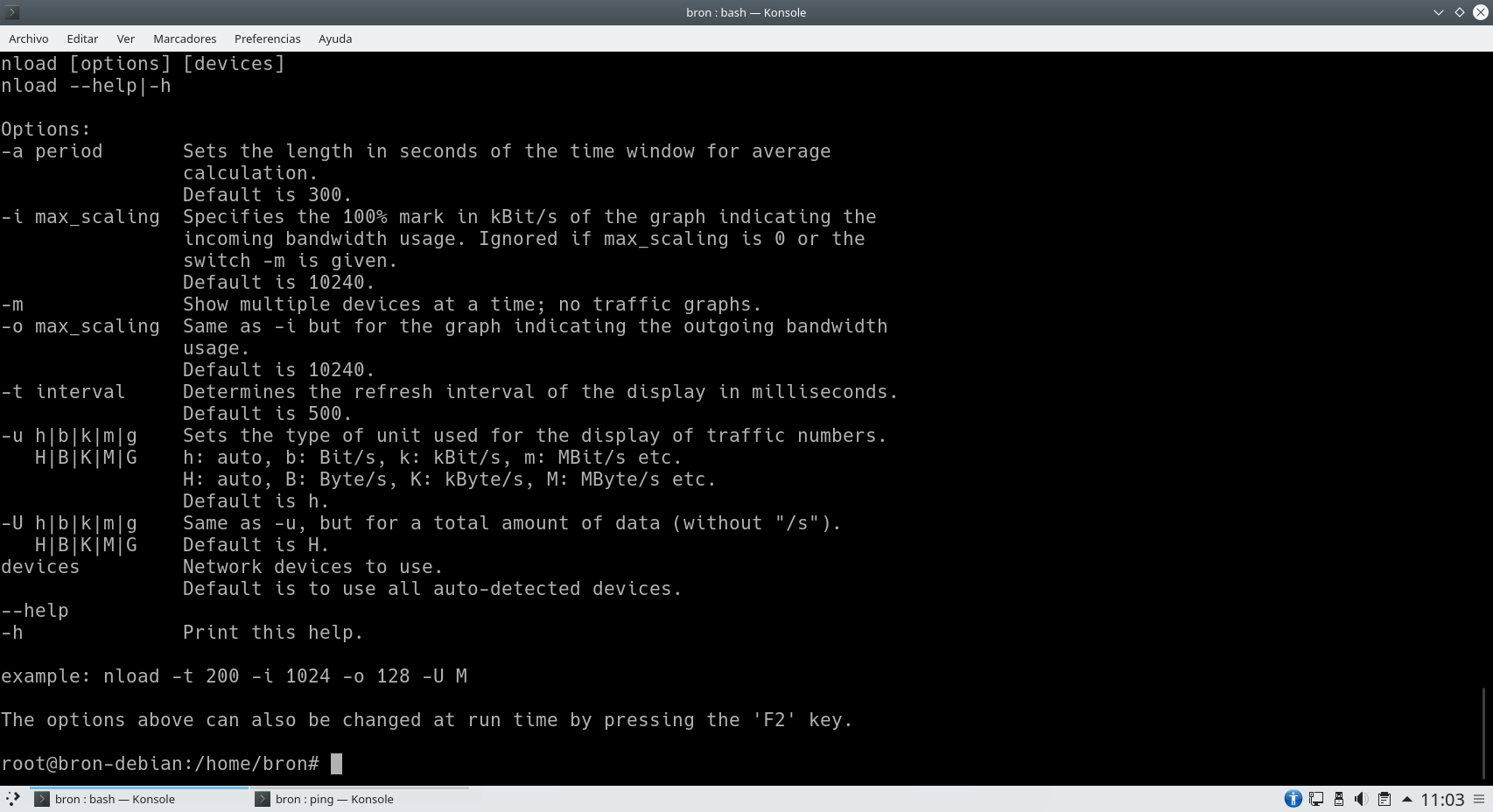

Nload

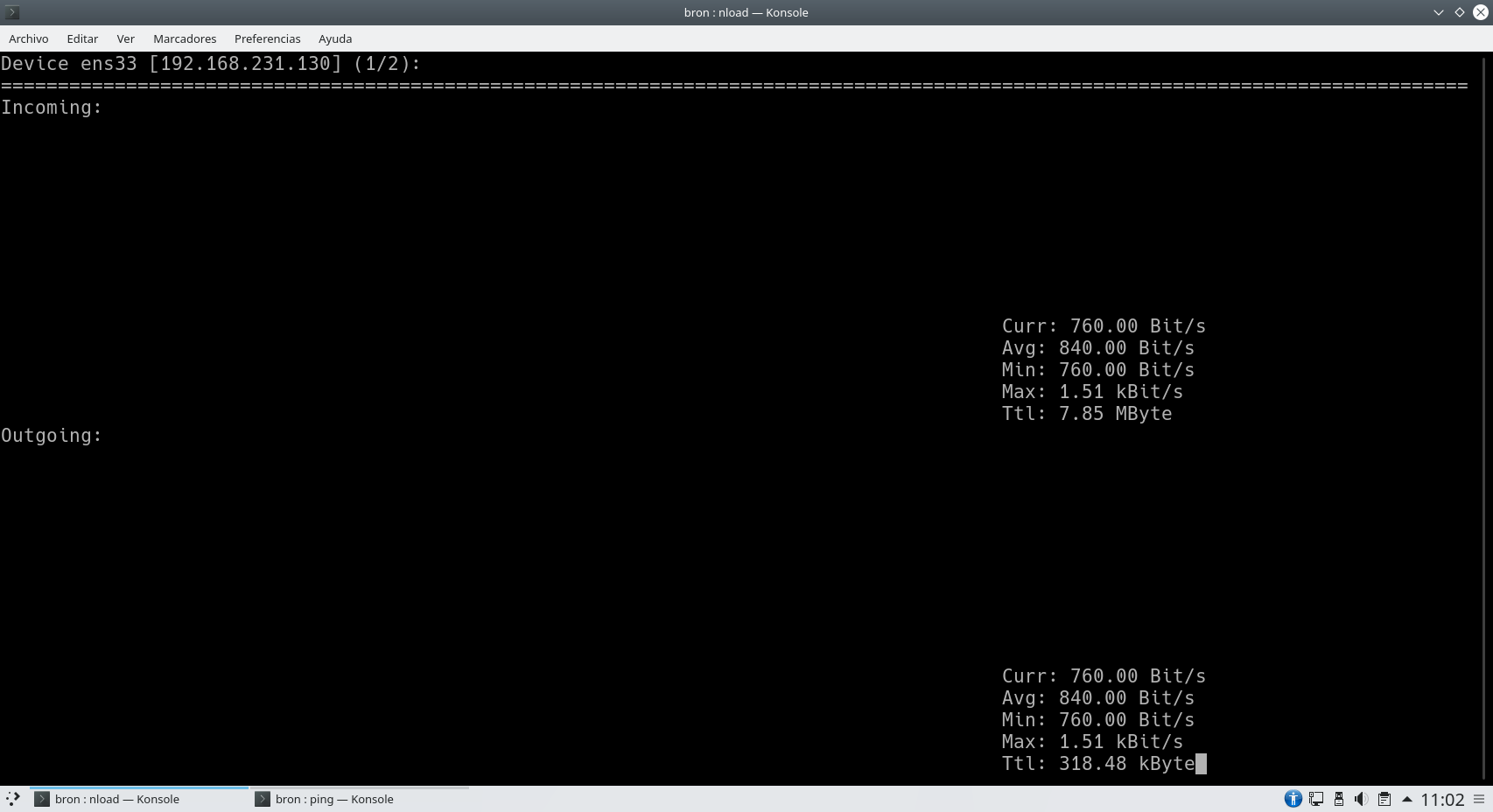

Esta herramienta es capaz de dibujar en modo ASCII una gráfica con el consumo acumulado de la red, también podremos ver la velocidad entrante y saliente actual, la media, mínimo, máximo y el TTL. Es una herramienta muy sencilla pero bastante útil que nos proporcionará información del ancho de banda que tenemos actualmente en la red.

Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install iptraf

Para ejecutar esta herramienta, tendremos que ejecutar la orden «nload» con permisos de superusuario.

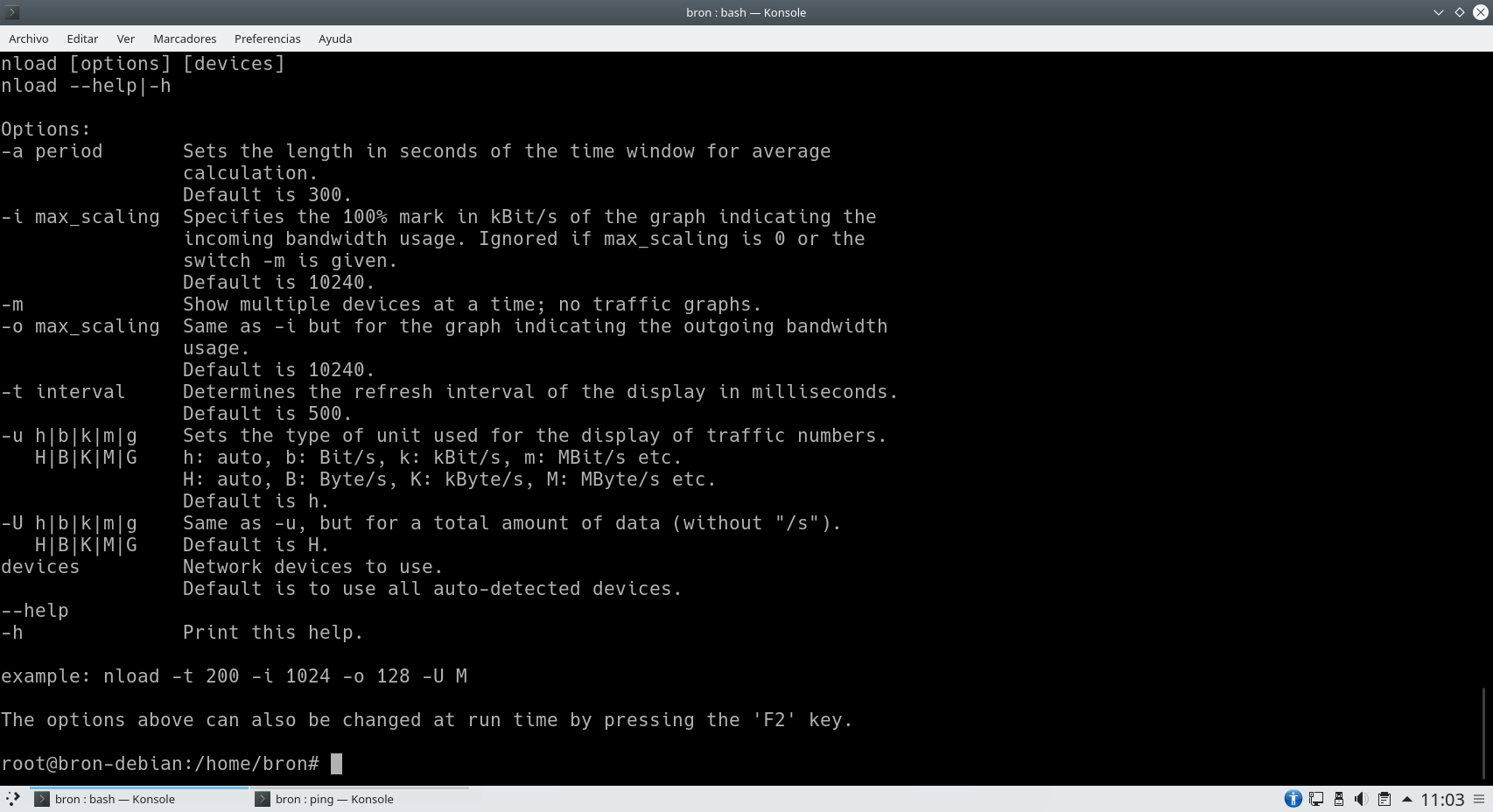

En cuanto a las opciones de configuración disponibles, podremos determinar el intervalo de tiempo, seleccionar el tipo de medida (bit/s, MB/s etc.), y otras configuraciones básicas respecto a las gráficas en ASCII.

Tal y como habéis visto, aunque es una herramienta muy sencilla, estamos seguros que os será de mucha utilidad.

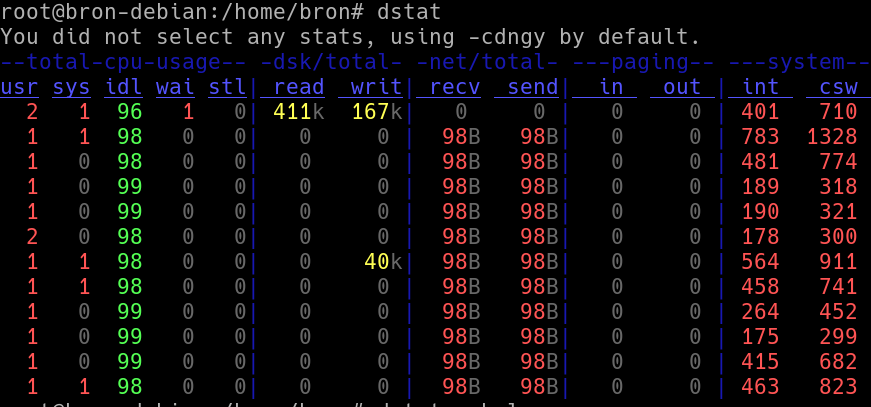

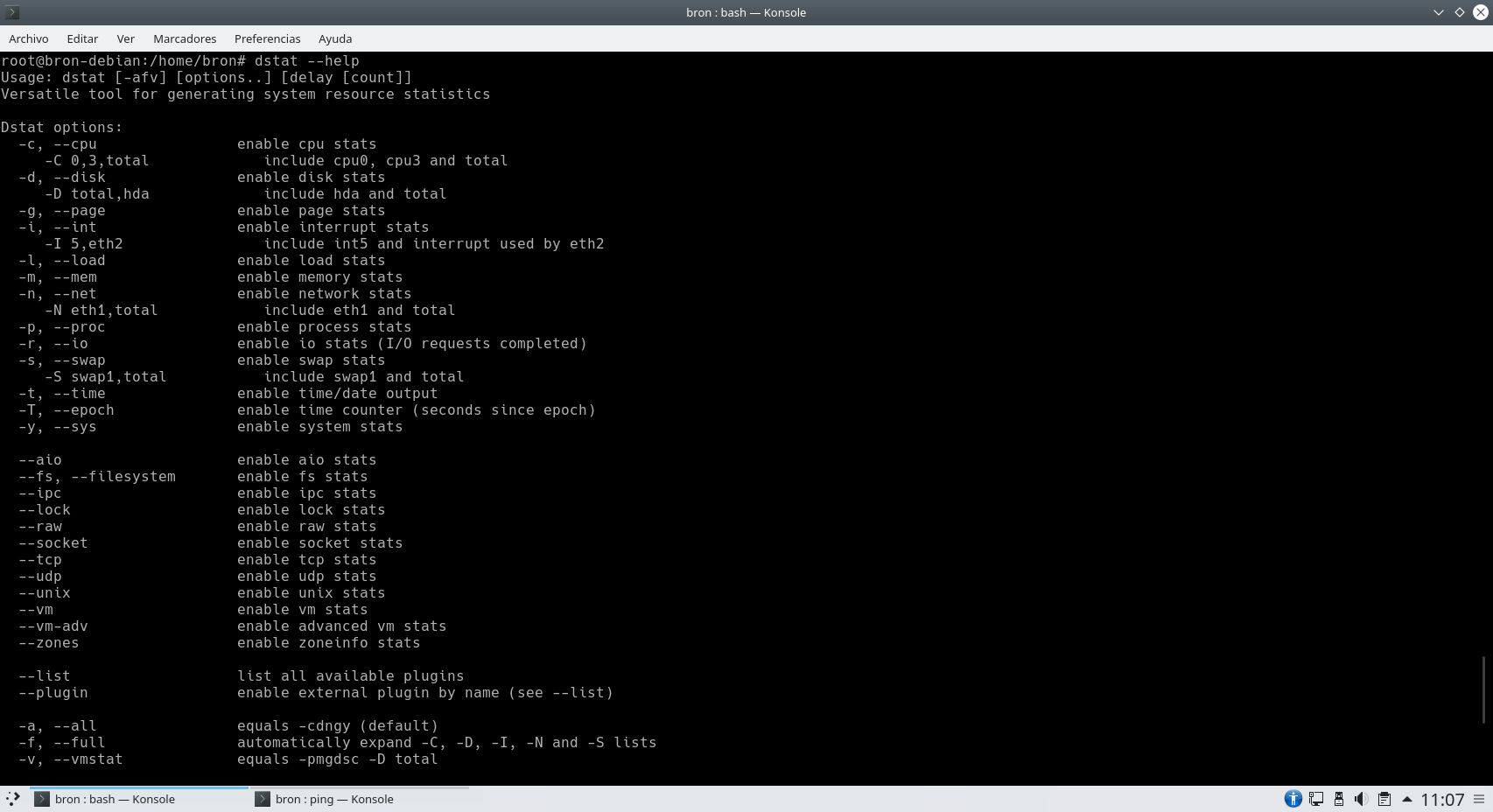

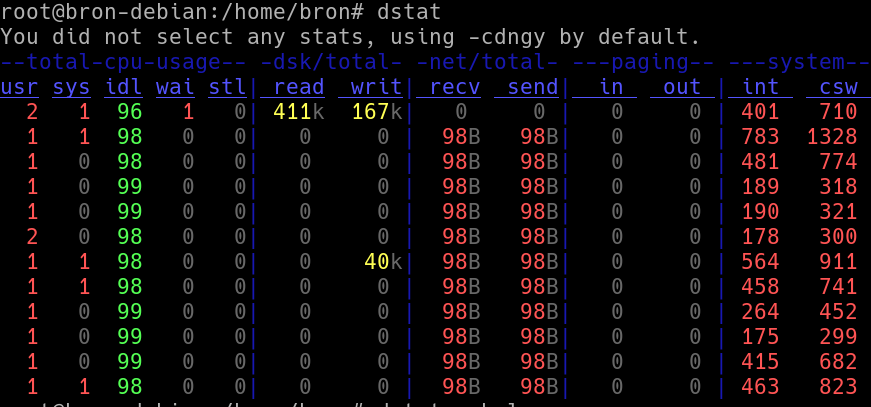

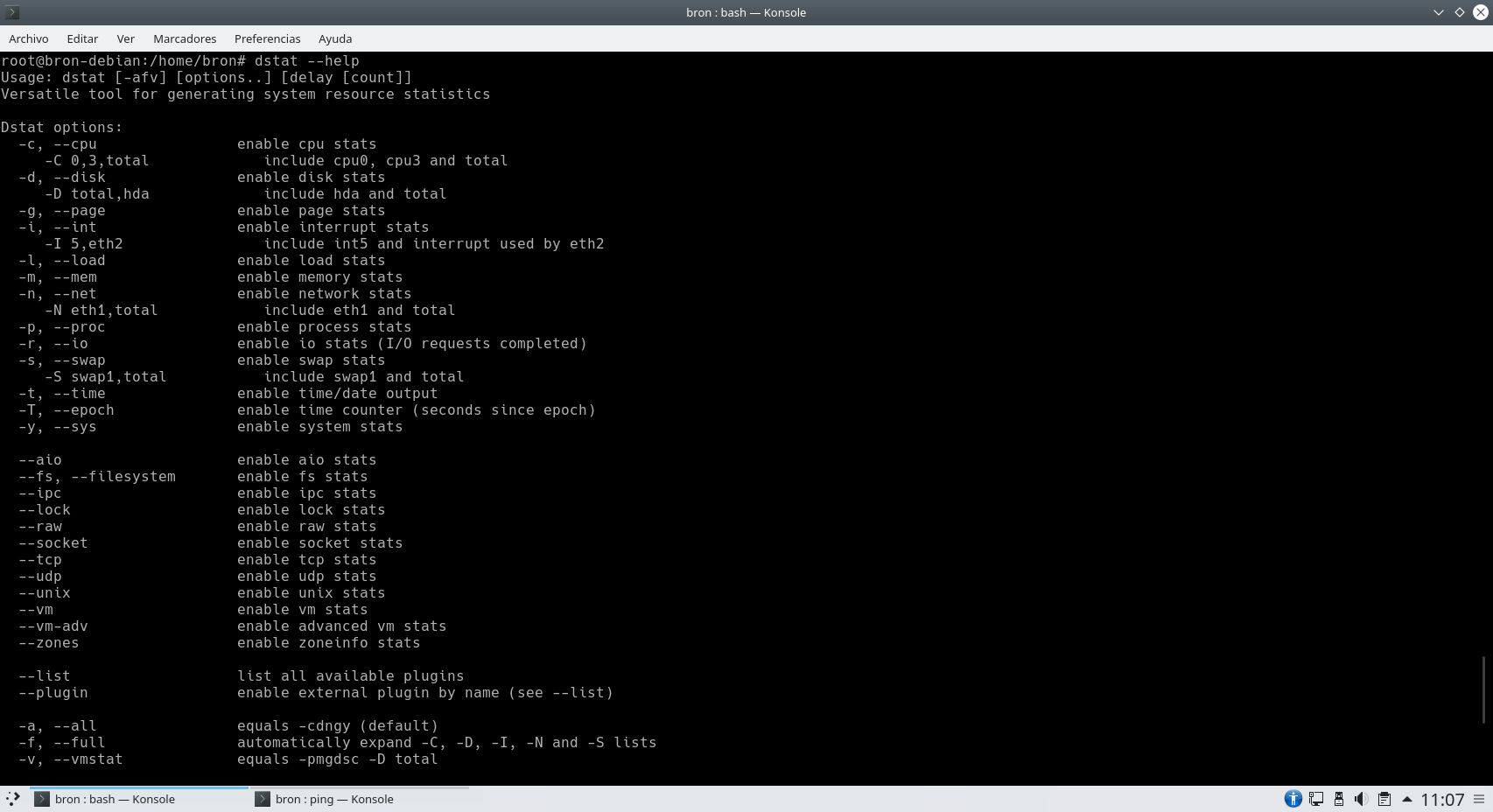

Dstat

Un monitor algo menos conocido que los anteriores, pero que también es muy útil. Esta herramienta sirve para generar estadísticas de uso del sistema operativo, tanto a nivel de CPU, disco, memoria RAM, como también de la red local. De hecho, podremos habilitar o no el estado de la red e incluso elegir las interfaces. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install dstat

Para ejecutar esta herramienta, tendremos que ejecutar la orden «dstat» con permisos de superusuario.

Respecto a las opciones de configuración, si ejecutamos la orden «dstat -h» podremos acceder a todas las opciones disponibles.

Tal y como habéis visto, podremos ver de manera fácil y rápida el estado de diferentes partes de nuestro sistema operativo, y no solamente de la red.

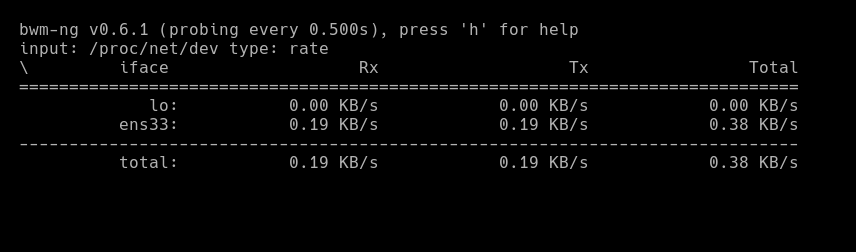

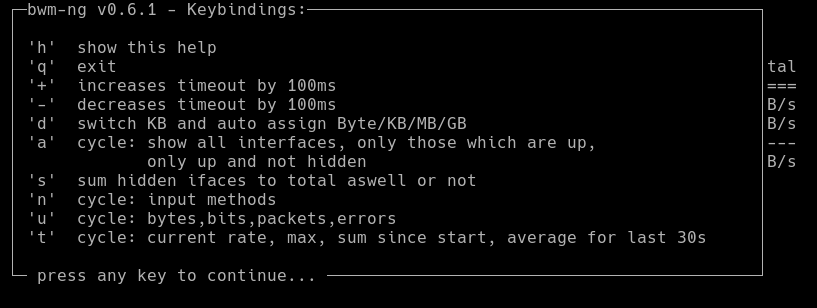

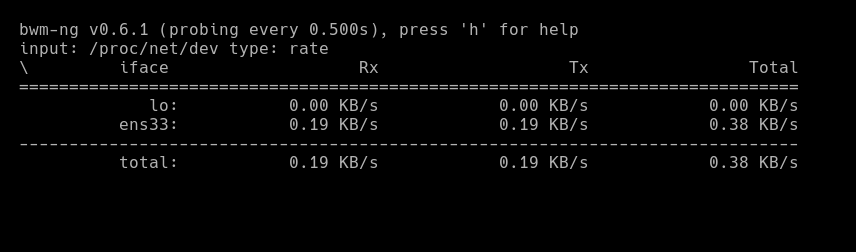

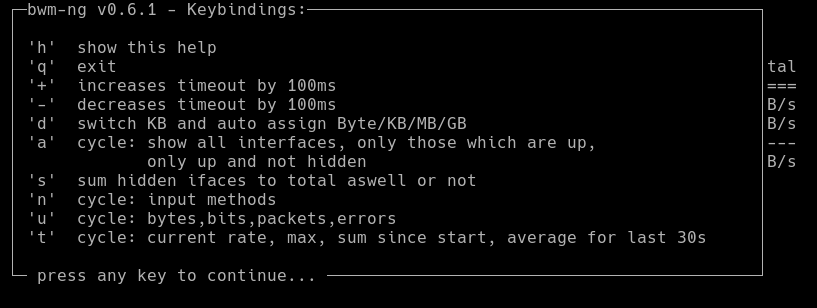

Bwm-ng

Esta herramienta es muy simple, podremos obtener información de todas las interfaces de red de forma interactiva, e incluso podremos exportarlo a un determinado formato para posteriormente consultarlo más fácilmente en otro dispositivo. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install bwm-ng

Para ejecutar esta herramienta, tendremos que ejecutar la orden «bwm-ng» con permisos de superusuario.

Si presionamos la tecla «h» nos saldrá la ayuda y podremos configurar diferentes parámetros de forma fácil y rápida.

Como habéis visto, es una herramienta mucho más sencilla que iptraf, pero también es bastante útil.

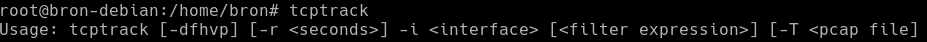

TCPtrack

Aunque es una aplicación bastante desconocida, nos muestra todos los datos del consumo de nuestra conexión. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install tcptrack

Para ejecutar esta herramienta, tendremos que ejecutar la orden «tcptrack» con permisos de superusuario.

En este caso tendremos que ejecutar la orden junto con la interfaz a monitorizar, es decir «tcptrack -i ens33» por ejemplo.

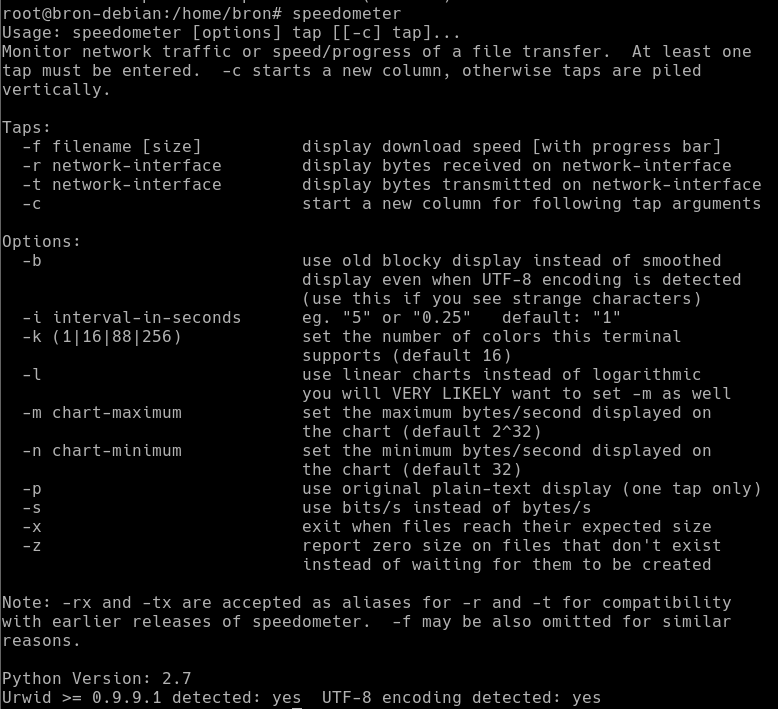

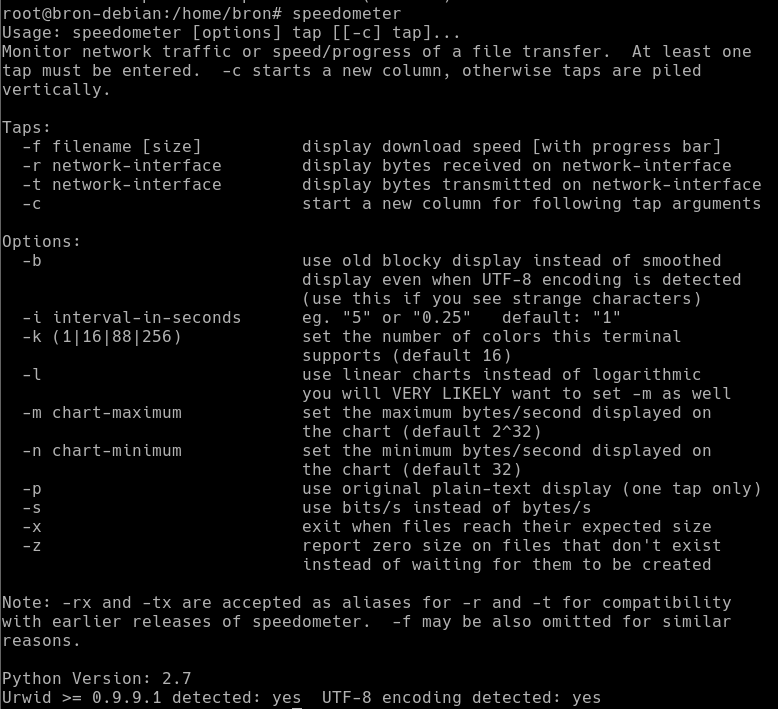

Speedometer

Un programa de monitorización de la red y de los paquetes que se envíen y reciban que, además, permite realizar pruebas de velocidad de internet. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install speedometer

Para ejecutar esta herramienta, tendremos que ejecutar la orden «speedometer» con permisos de superusuario.

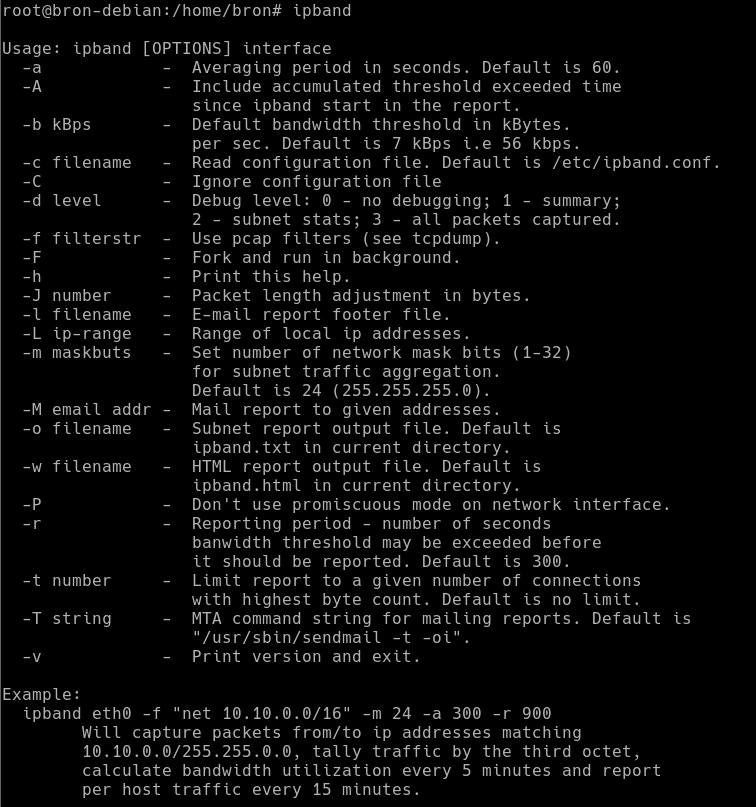

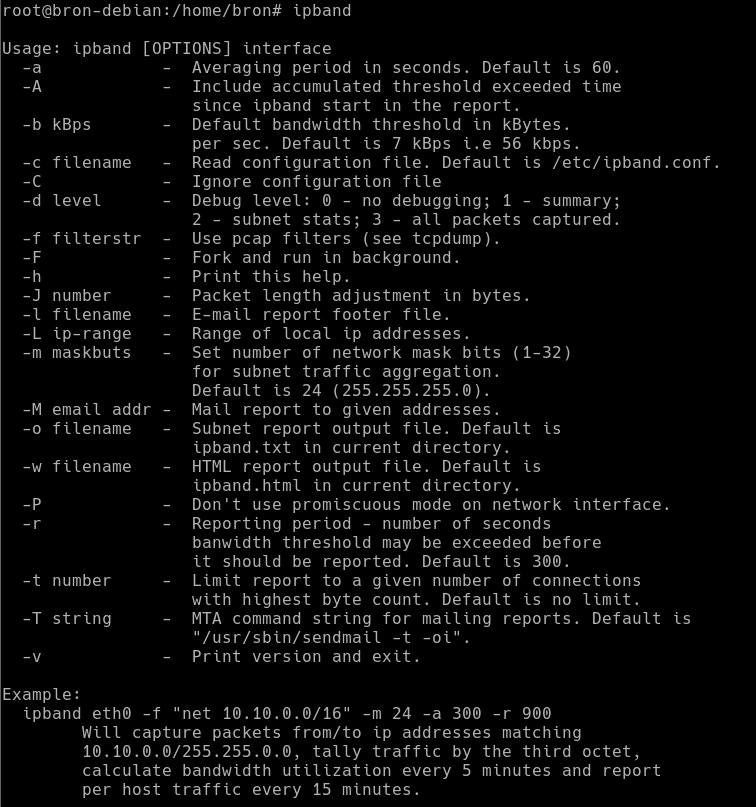

Ipband

Un monitor de tráfico IP orientado a obtener todos los datos de la conexión. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install ipband

Para ejecutar esta herramienta, tendremos que ejecutar la orden «ipband» con permisos de superusuario y nos mostrará la ayuda y todo lo que podremos hacer con este programa gratuito.

Tal y como habéis visto, disponemos de decenas de herramientas para monitorizar la red de nuestro servidor con sistema operativo Linux, nuestra favorita es iptraf porque nos proporciona una gran cantidad de información.

Ahora vamos a ver todas las herramientas de monitorización de redes con interfaz gráfica de usuario.

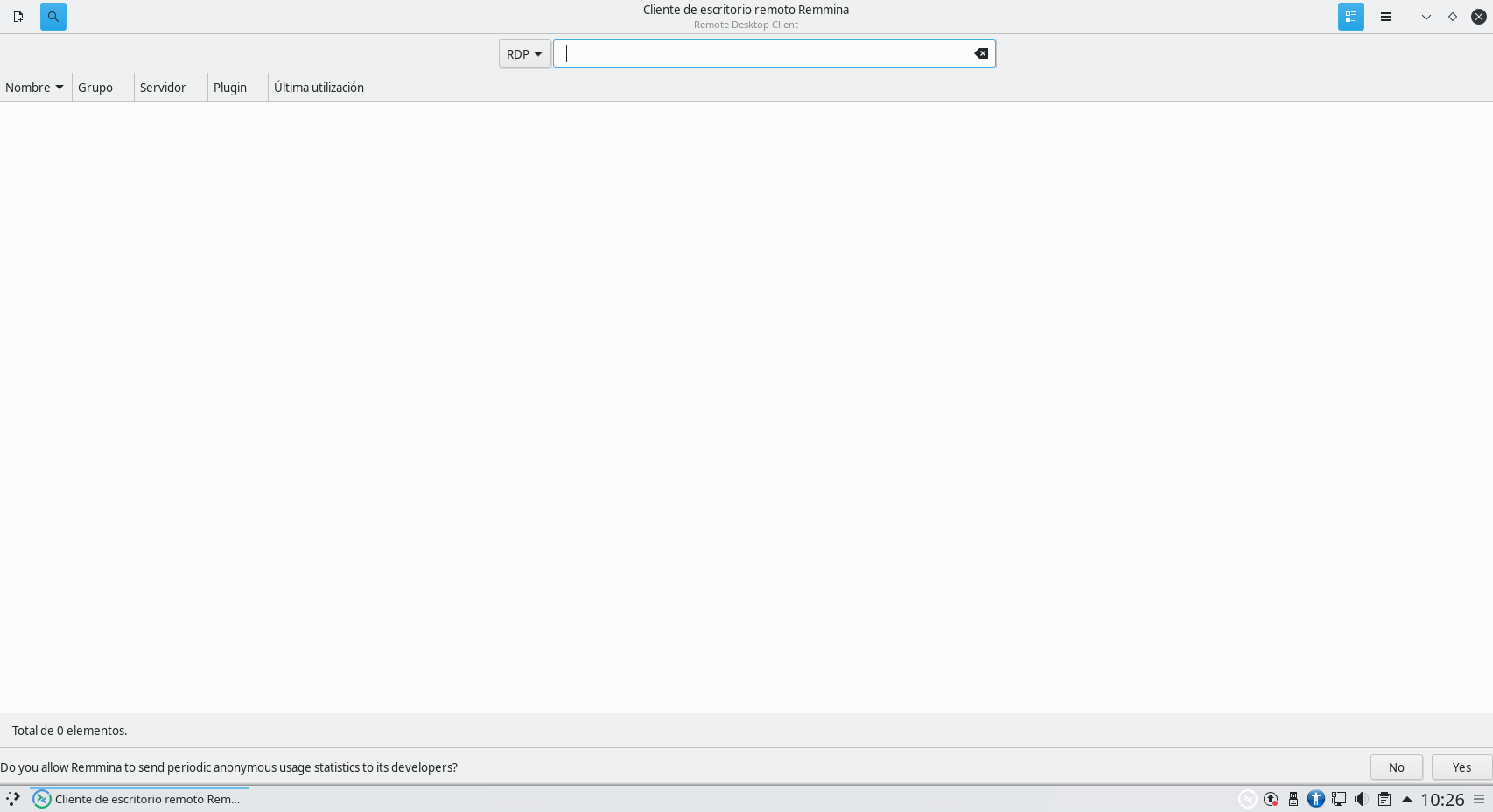

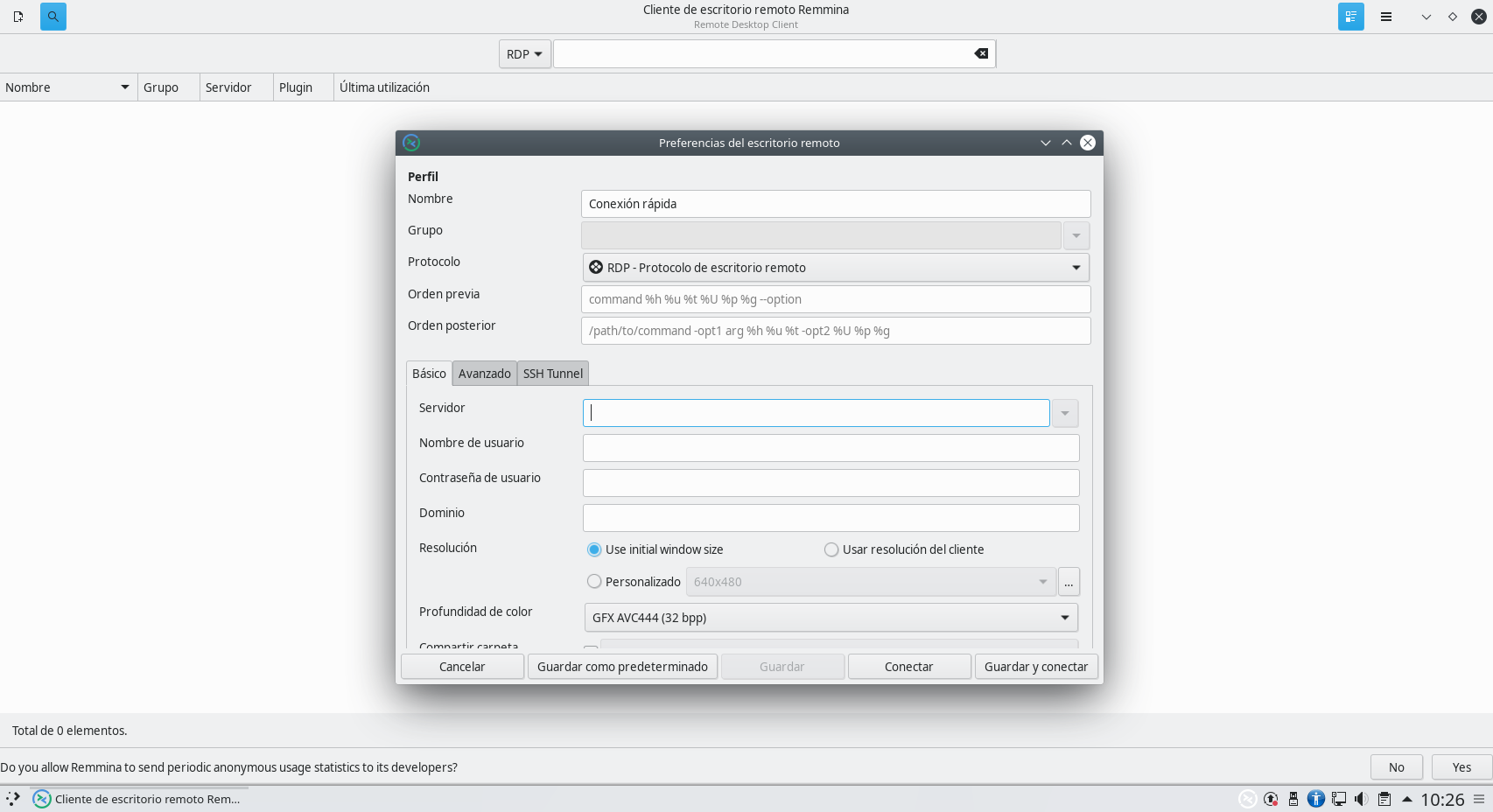

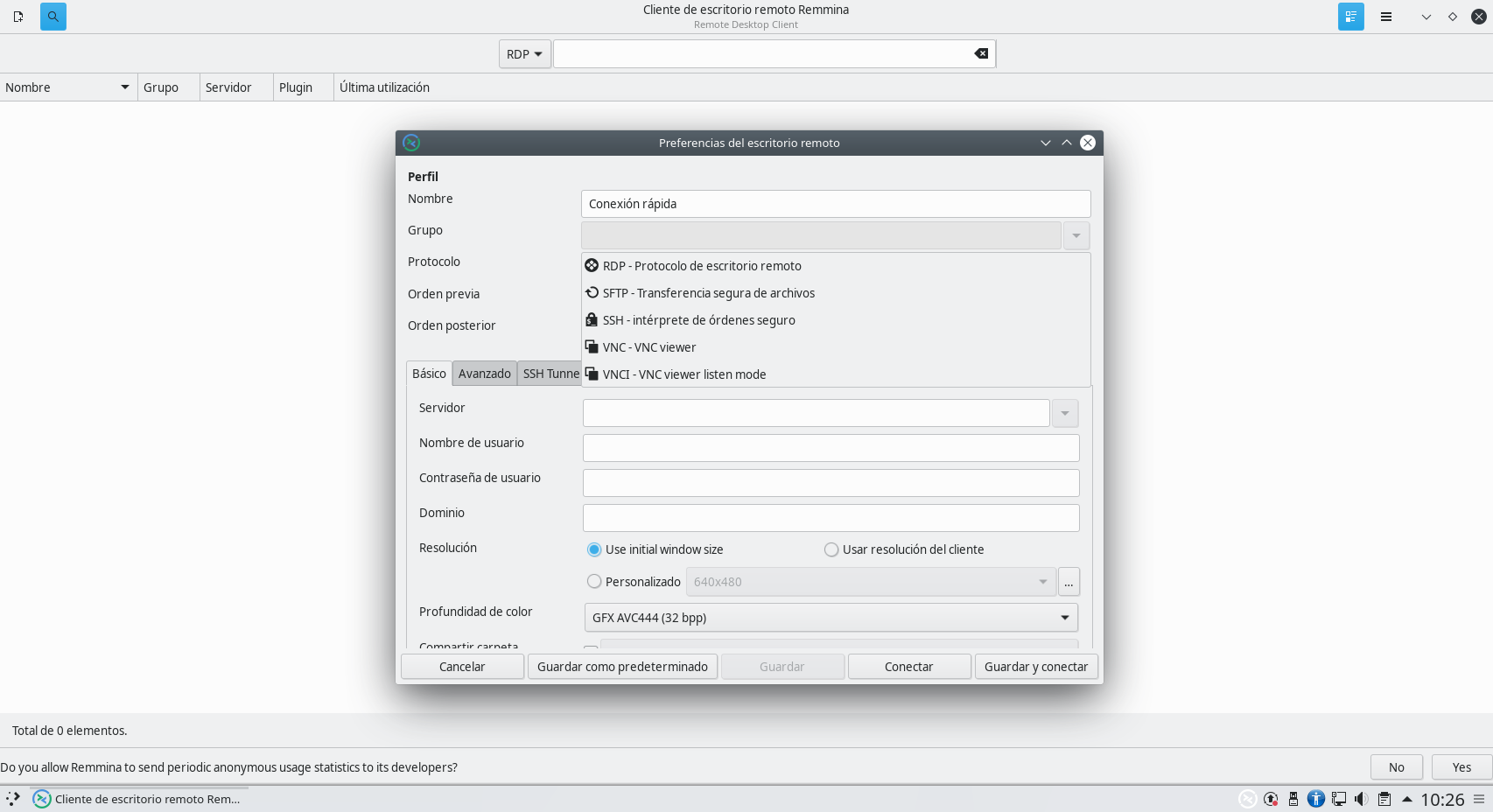

Herramientas de monitorización con interfaz gráfica de usuario

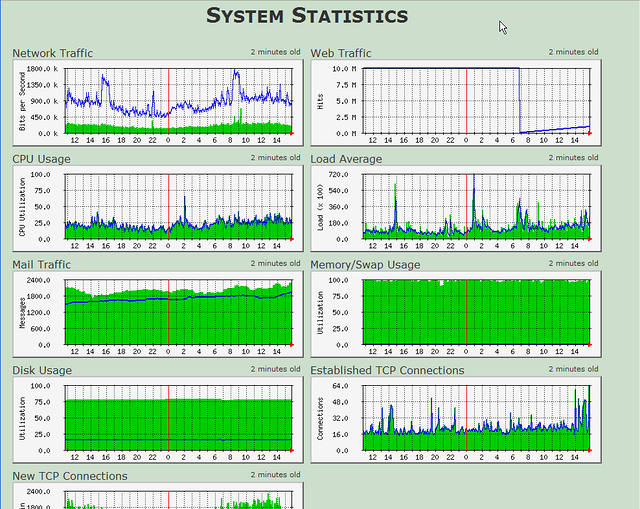

La mayoría de herramientas de monitorización para servidores Linux con interfaz gráfica de usuario, se basan en recoger la información a través del protocolo SNMP, para posteriormente «dibujar» gráficas muy sencillas de interpretar. Por tanto, vamos a encontrarnos con una gran cantidad de herramientas que realizan esta tarea.

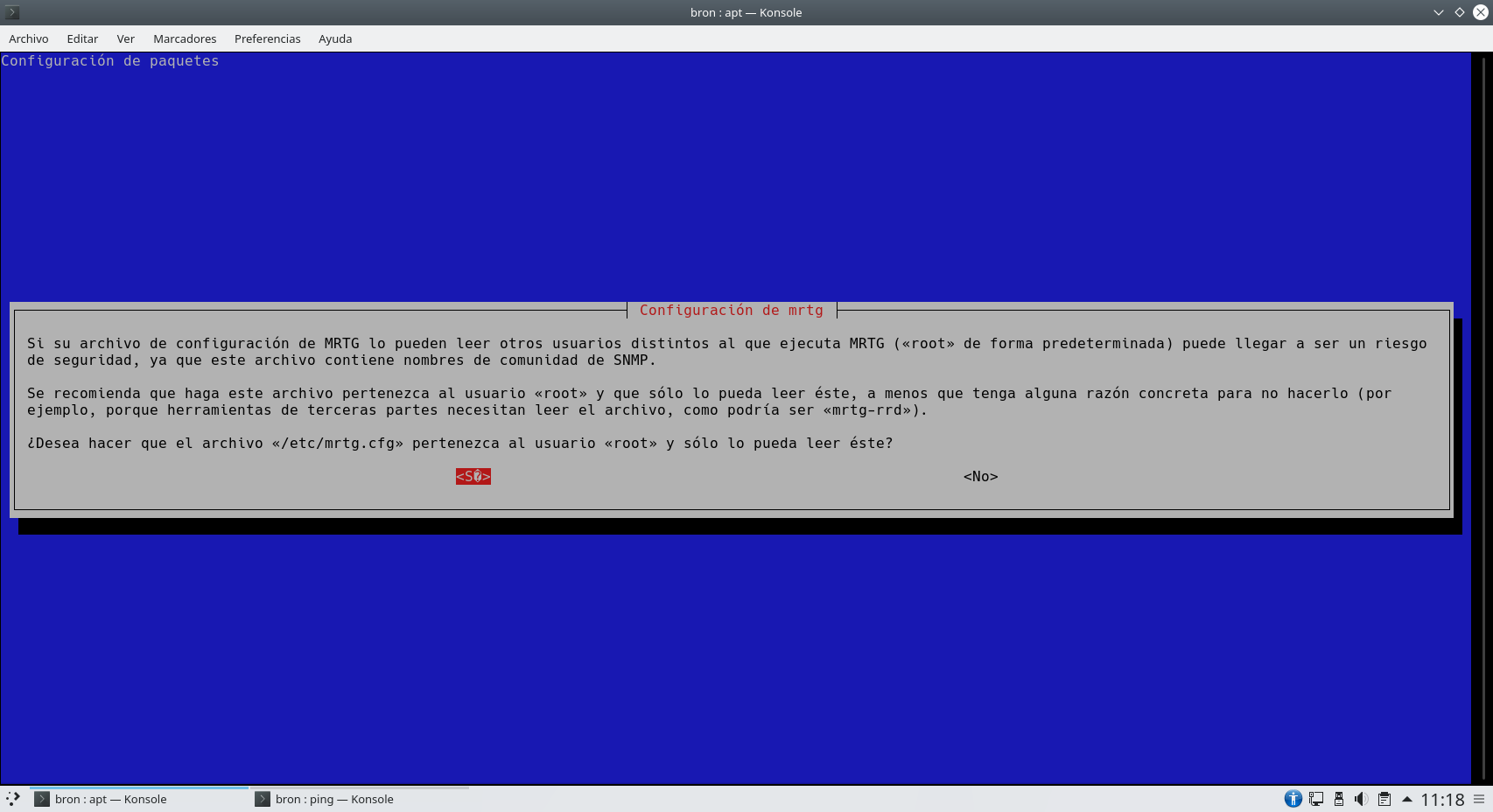

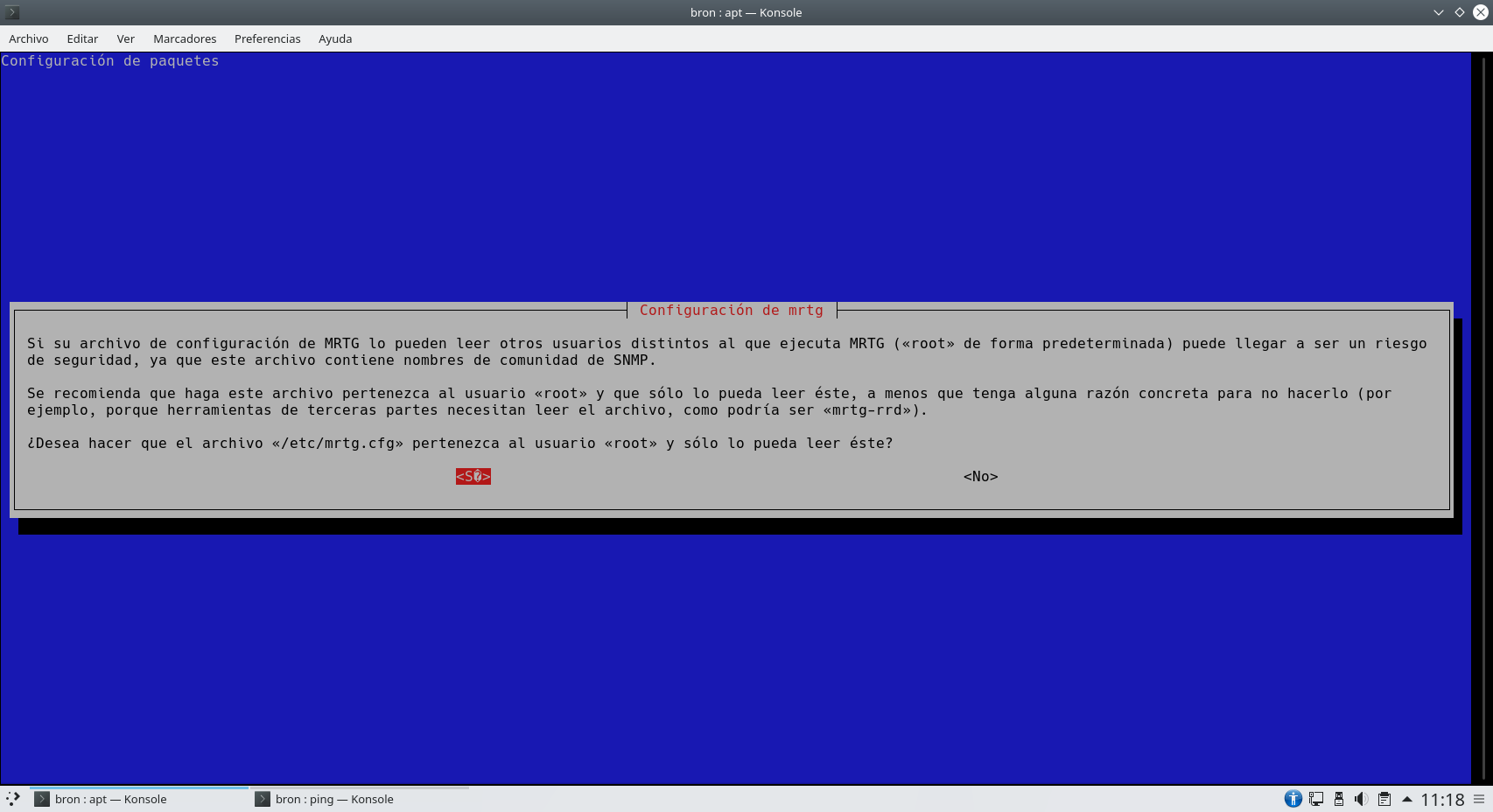

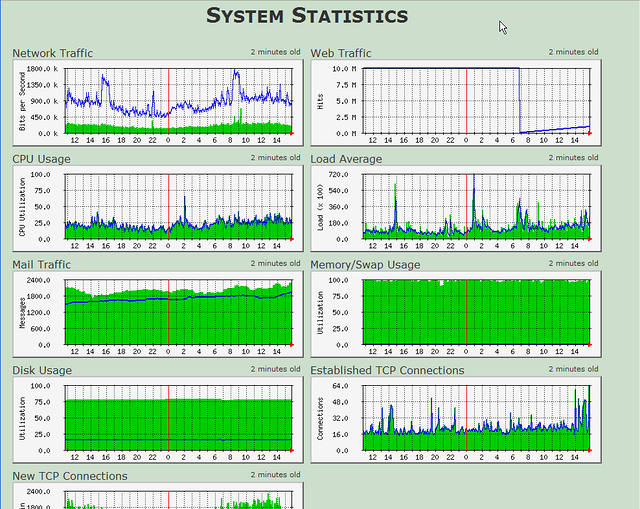

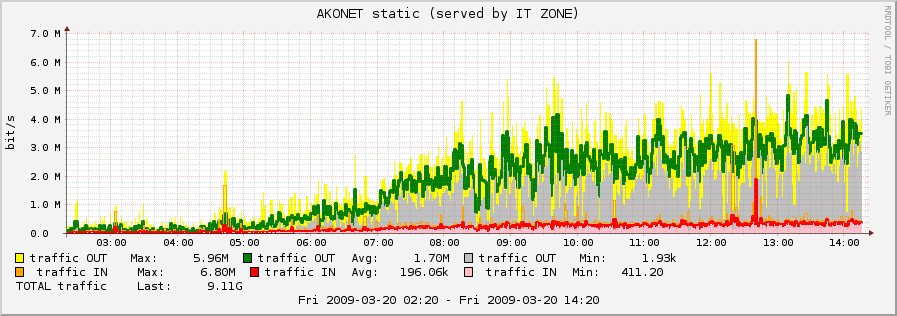

Mrtg

Esta aplicación, aunque ya está obsoleta, sigue recopilando los datos de la conexión a través del protocolo SNMP y dibuja gráficas muy sencillas de interpretar. Para instalar esta herramienta deberemos ejecutar la siguiente orden en un terminal:

sudo apt install mrtg

Para ejecutar esta herramienta, tendremos que ejecutar la orden «ipband» con permisos de superusuario y nos mostrará la ayuda y todo lo que podremos hacer con este programa gratuito.

Podemos obtener más información sobre esta aplicación y descargar los paquetes desde el siguiente enlace.

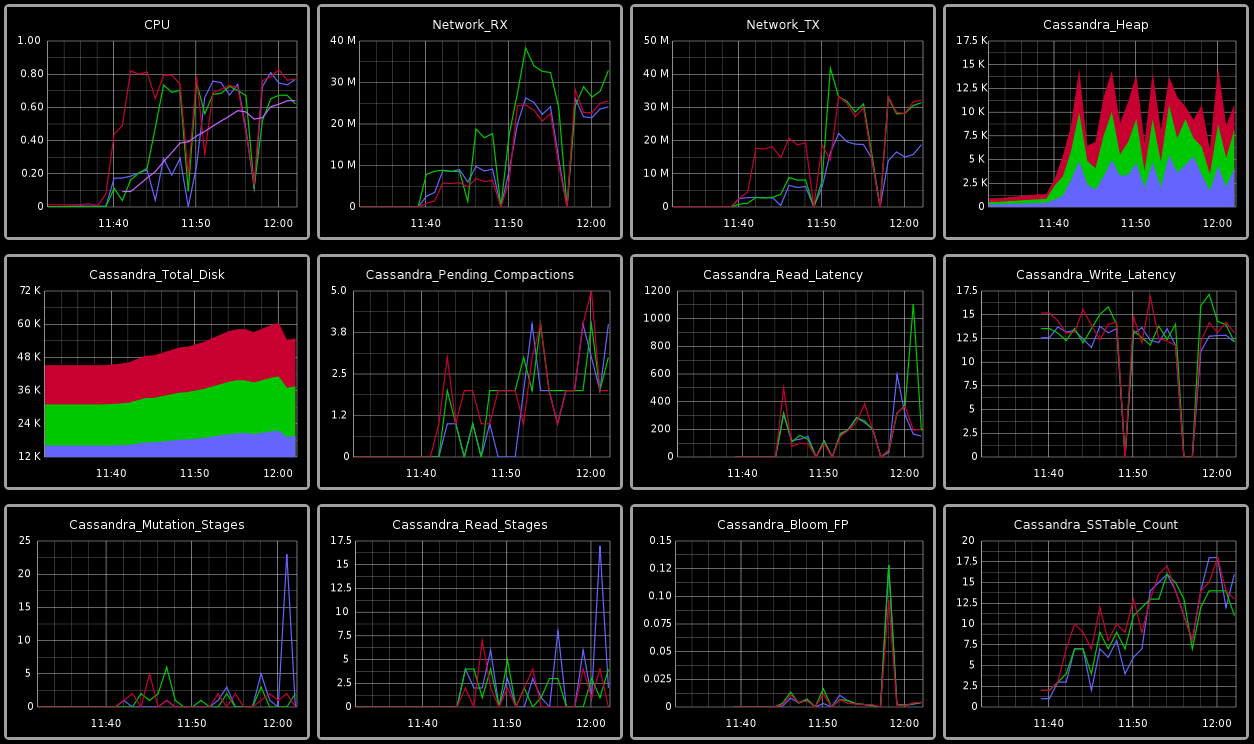

Collectd

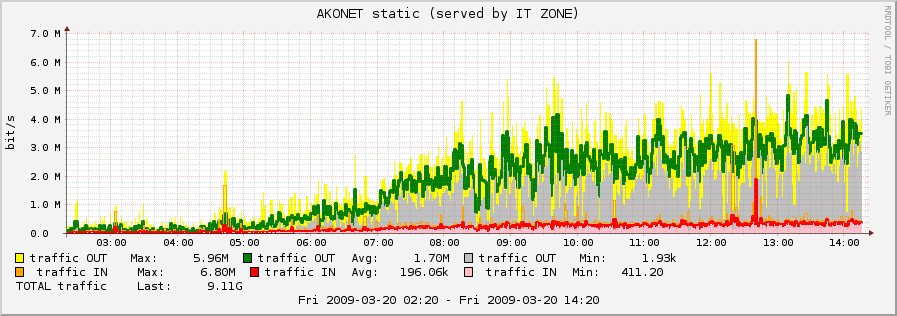

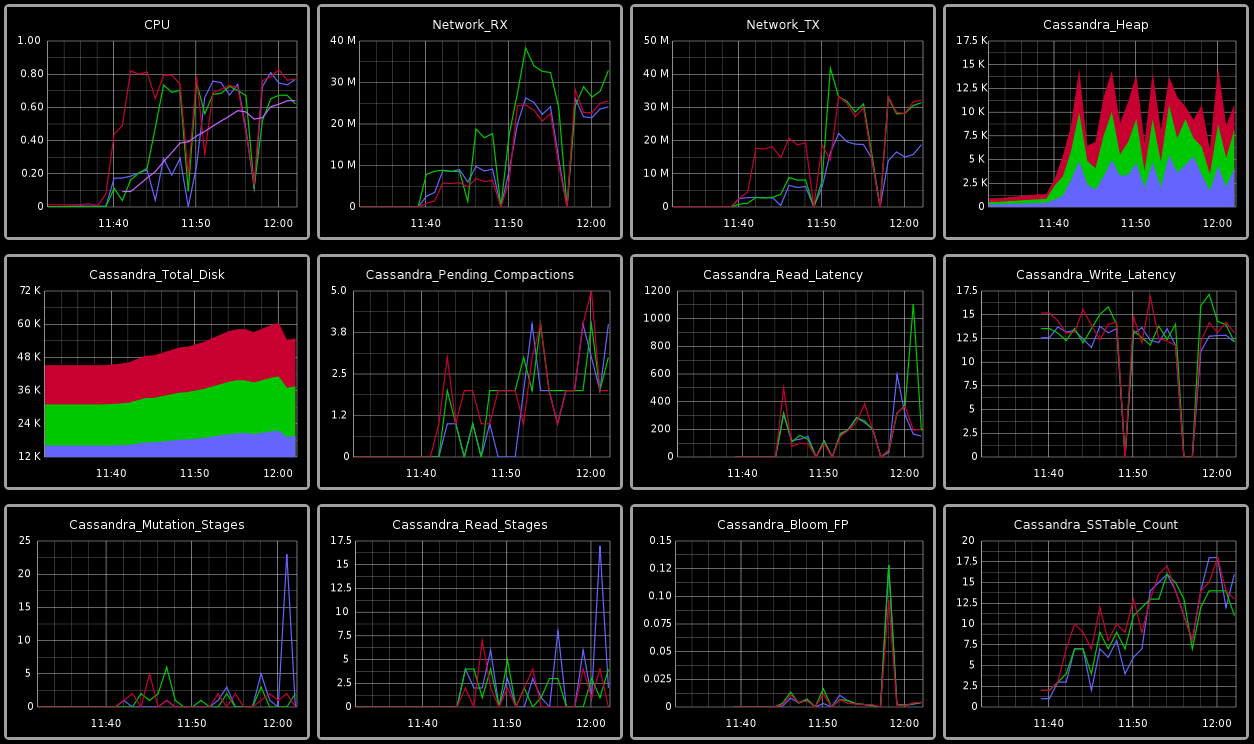

Una de las herramientas más completas para monitorizar una red desde Linux. Permite monitorizar muchos aspectos de una red, así como aumentar sus funciones a través de plugins. Tiene una función de cliente/servidor para poder monitorizar y analizar redes punto a punto. Este programa se encarga de recopilar métricas del rendimiento del sistema y de la aplicación periódicamente, almacenando toda la información en archivos RRD para su posterior interpretación.

Collectd es capaz de recopilar diferentes métricas de varias fuentes, como el sistema operativo, aplicaciones, archivos de registro, dispositivos externos etc. para posteriormente analizarlo e incluso predecir una carga futura del sistema operativo. Si quieres gráficos bastante intuitivos y bien hechos, también te servirá este programa.

Podemos obtener más información sobre esta aplicación y descargar los paquetes desde el siguiente enlace.

Graphite

Permite dibujar cualquier tipo de tráfico de cualquier aspecto del sistema. Se le pasarán los datos necesarios a través de algún script con algún programa de monitorización ya que, por defecto, Graphite no monitoriza por sí solo la red, es decir, solamente muestra la información recopilada por otros softwares de monitorización.

Podemos obtener más información sobre esta aplicación y descargar los paquetes desde el siguiente enlace.

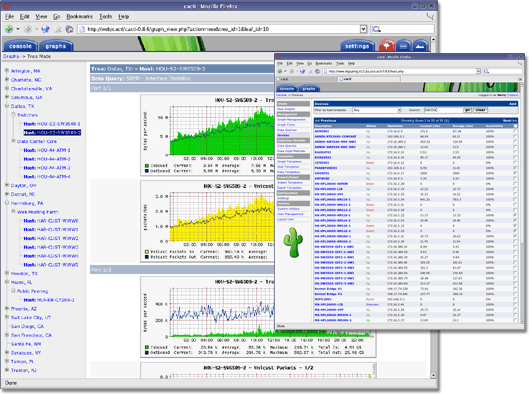

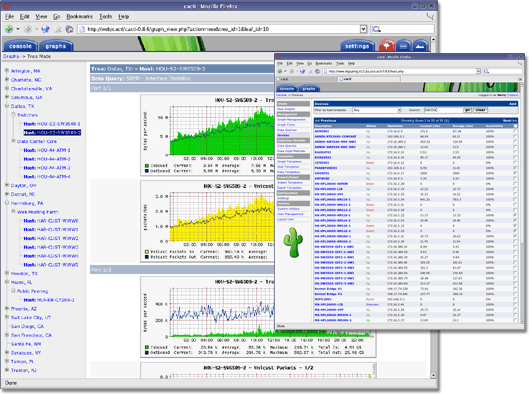

Cacti

Cacti es una herramienta completa que nos permite dibujar gráficas en base a información RRD almacenada en el sistema operativo. Cacti es una interfaz gráfica muy completa de RRDtool, que almacena toda la información necesaria para posteriormente crear gráficos y completarlos con información de una base de datos MySQL. Toda la interfaz gráfica de Cacti está diseñada en PHP, además, también tiene soporte para SNMP para los usuarios que les gusta crear gráficos con el popular programa MRTG que hemos visto anteriormente.

Podemos obtener más información sobre esta aplicación y descargar los paquetes desde el siguiente enlace.

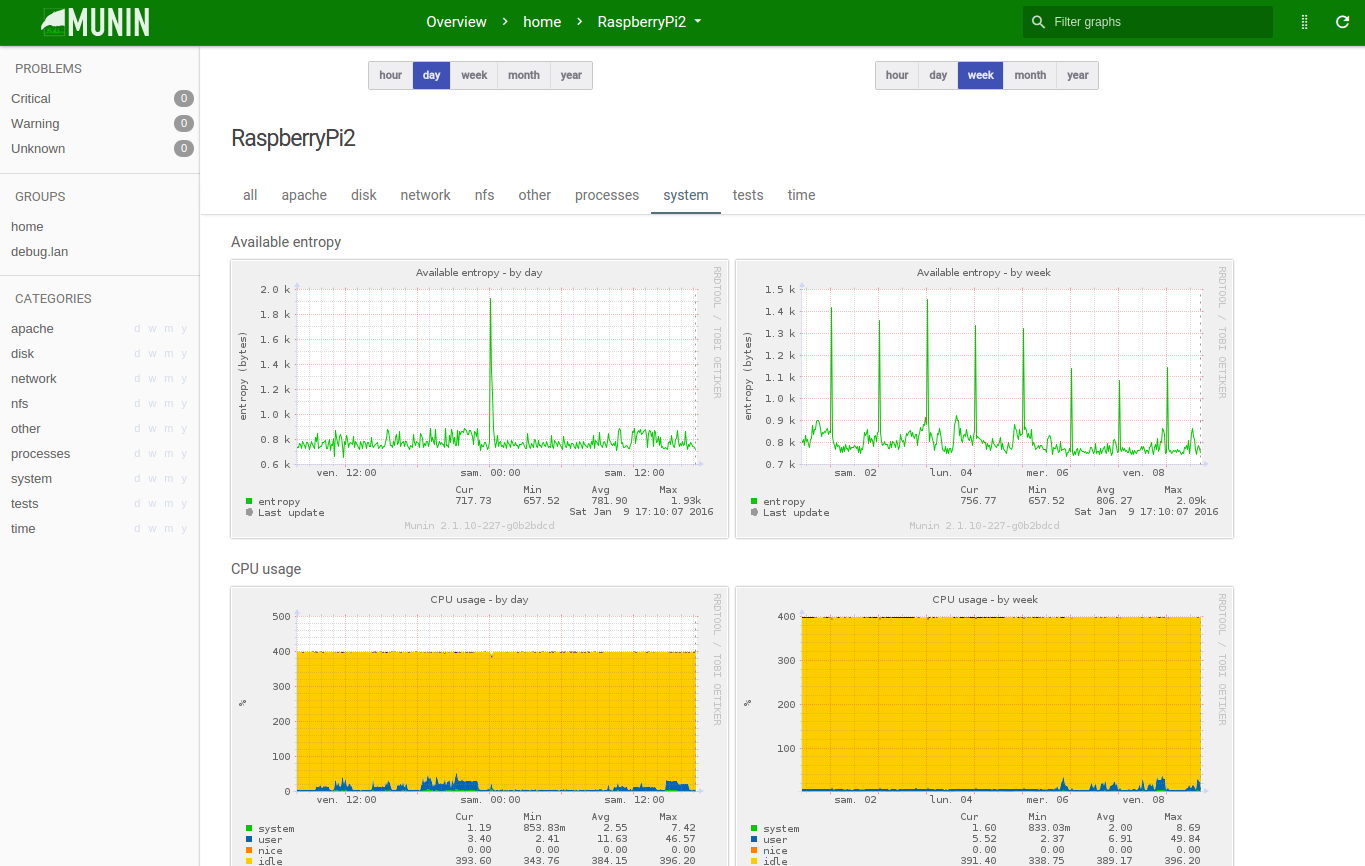

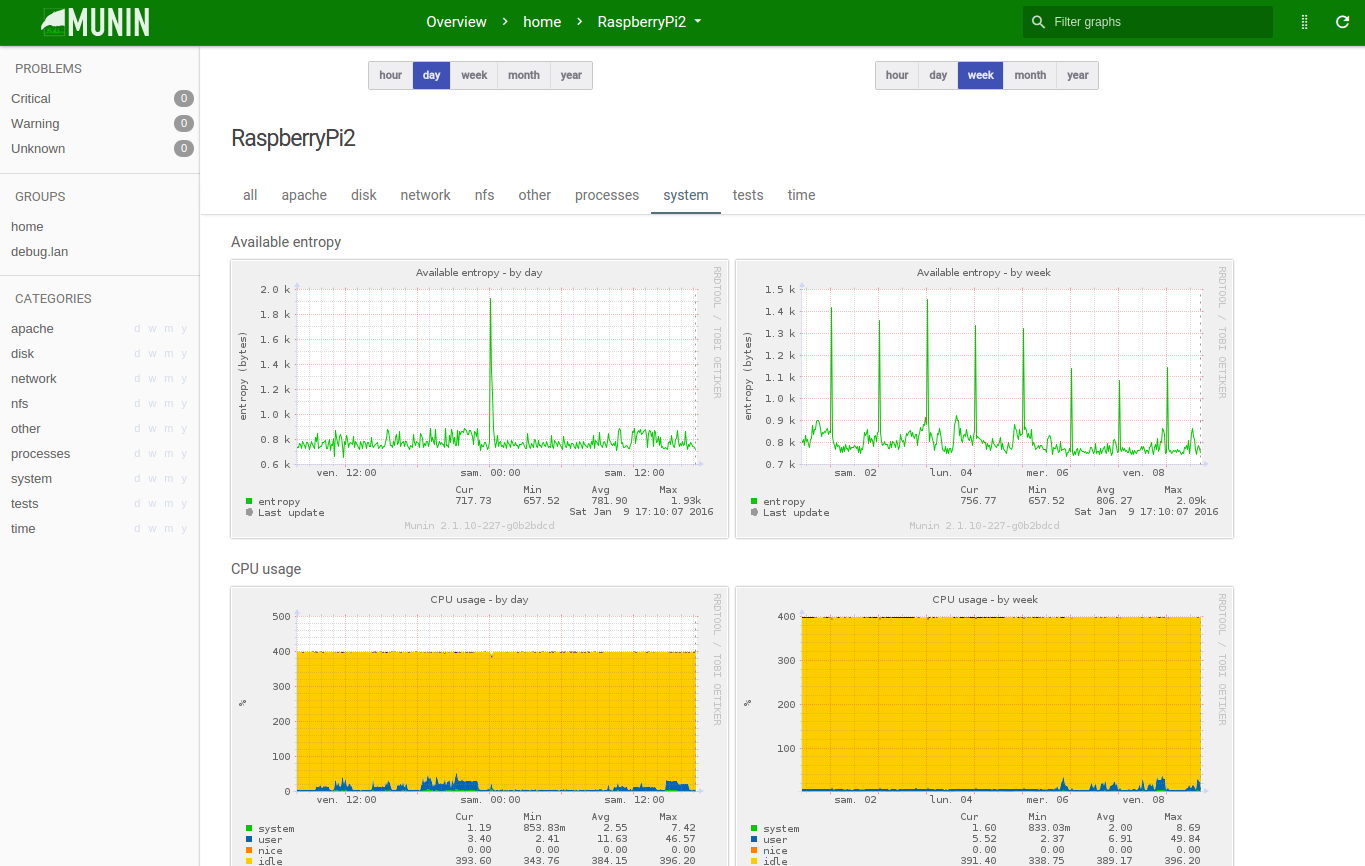

Munin

Munin es un completo sistema de monitorización de redes para sistemas operativos Linux, esta herramienta no solo se encarga de mostrar toda la información de RRDtool, sino que también se encarga de recopilar toda la información. Lo que más nos gusta de Munin es la gran cantidad de plugins que tenemos para monitorizar diferentes aspectos de los sistemas operativos, además, dispone de una función cliente/servidor para monitorizar y analizar redes punto a punto.

La interfaz gráfica de usuario de Munin es realmente limpia e intuitiva, ideal para que nos muestre solamente lo que nos interese y nada más, además, podremos filtrar y ordenar la información por horas, días, semanas, meses y también años.

Podemos obtener más información sobre esta aplicación y descargar los paquetes desde el siguiente enlace.

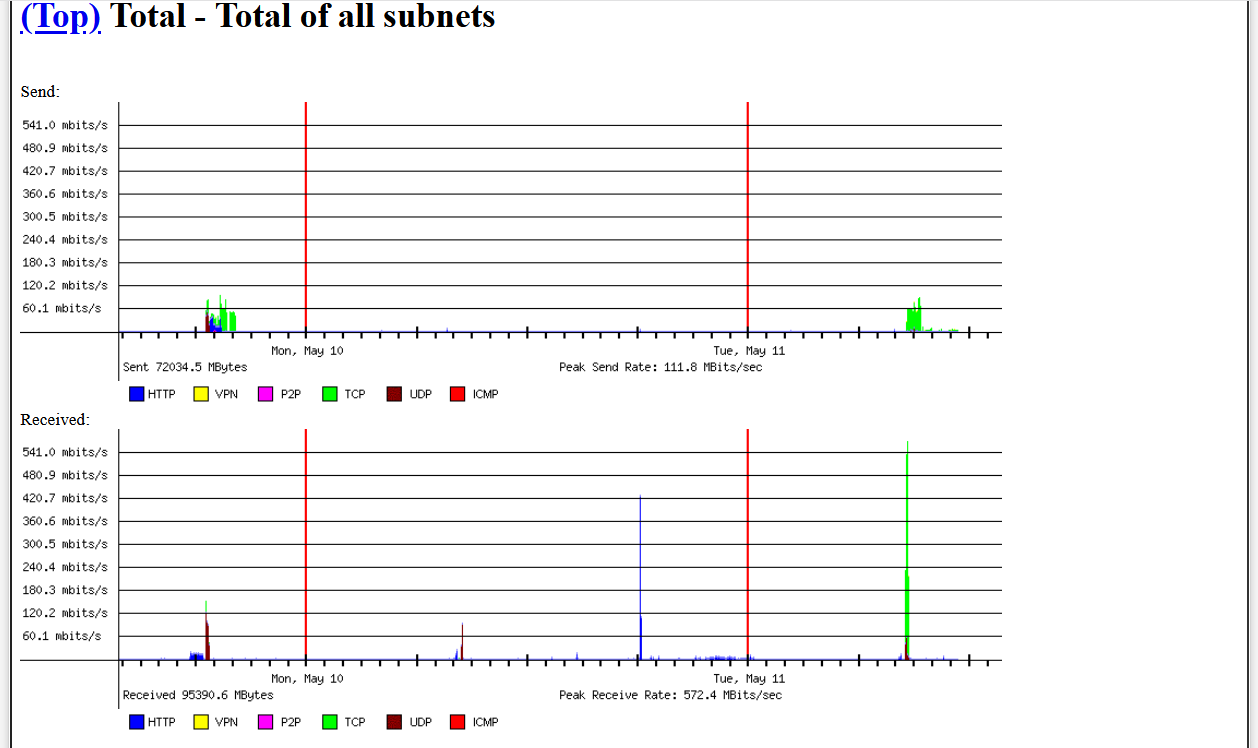

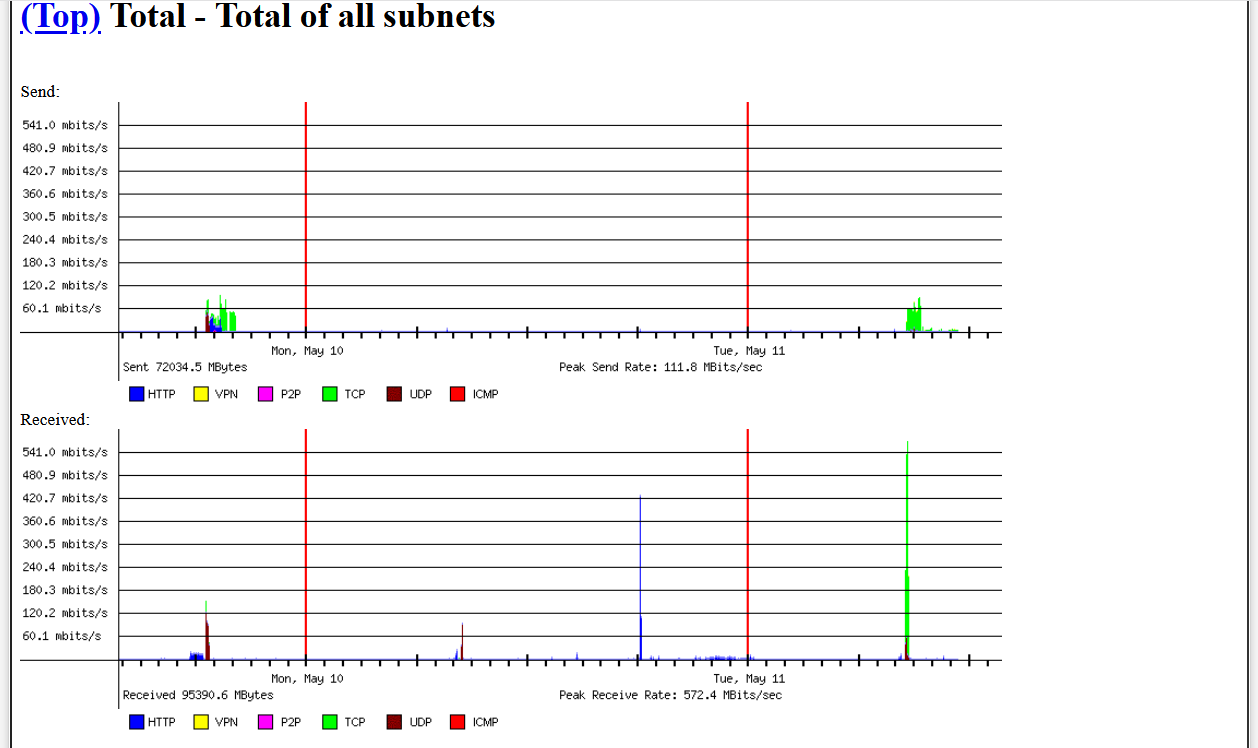

Bandwidthd

Bandwidthd es una herramienta muy simple que nos va a permitir dibujar un gran número de gráficas, pero, sin embargo, no dispone de muchas opciones de configuración, lo que puede ser un inconveniente para aquellos usuarios que necesiten funciones adicionales. Las gráficas que nos mostrará también son muy simples, pero si necesitamos esta «simpleza» la herramienta nos servirá perfectamente ya que consume muy pocos recursos.

Podemos obtener más información sobre esta aplicación y descargar los paquetes desde el siguiente enlace.

Tal y como habéis visto, disponemos de una gran cantidad de alternativas para monitorizar la red en nuestro sistema operativo basado en Linux, tanto por consola como a través de interfaz gráfica de usuario donde podremos ver gráficas realmente intuitivas y bien diseñadas.

El artículo Monitoriza la red de tu servidor Linux con estas herramientas gratis se publicó en RedesZone.

El precio de la gasolina estaba este lunes a máximos para los últimos tres años -y podría subir todavía mucho más- después de un ciberataque dirigido a uno de los principales oleoductos de EE.UU. El incidente se produjo el pasado viernes y, desde entonces, la mayor parte de la red de Colonial Pipeline, que surte el 45% del combustible de la costa Este del país, está fuera de servicio. El episodio muestra la debilidad de infraestructuras esenciales en EE.UU. ante ataques informáticos, que cada vez son más frecuentes para, entre otros, redes eléctricas u hospitales.

Detrás del ataque está, según han defendido fuentes del Gobierno de EE.UU. y expertos en ciberseguridad, un grupo criminal ruso denominado DarkSide. Se trata de un ataque con rescate, es decir, tomar control de datos de la compañía y liberarlos a cambio de dinero.

Ocurrió el viernes, cuando al parecer DarkSide accedió y bloqueó bases de datos enormes de Colonial Pipeline y amenazó con publicarlas en Internet. La compañía se vio forzada a detener las operaciones de la mayoría de su red de oleoductos hasta resolver la intrusión y proteger sus datos.

El oleoducto conecta por tierra las refinerías de la zona de Houston (Texas) con centros industriales del Sudeste y Noreste de EE.UU. y surte de combustible a estados como Georgia, Carolina del Sur, Carolina del Norte, Tennessee o Alabama y acaba en New Jersey, donde también reparte petróleo a la vecina Nueva York.

Por su red de casi 9.000 kilómetros se transportan cada día 2,5 millones de barriles de combustible. Ya este fin de semana se empezaron a detectar restricciones en gasolineras, además del aumento de precios.

Rusia, territorio fértil para los 'hackers'

No se han encontrado vínculos entre DarkSide y el Kremlin -como sí los detectaron los expertos en el reciente ciberataque masivo a través de la compañía de software SolarWinds-, pero sí sitúa a Rusia una vez más como un territorio fértil para los ‘hackers’.

DarkSide, que tiene una página en la ‘dark web’, asegura que ha conseguido rescates multimillonarios con sus extorsiones. Este lunes emitió una nota de prensa escueta en la que no se responsabilizaba en concreto del ataque a Colonial Pipeline, pero aseguraba que «sobre las últimas noticias, nuestro objetivo es hacer dinero, no crear problemas para la sociedad». Decía también que el grupo es «apolítico» y que no tienen lazos con ningún gobierno en particular.

El FBI está investigando el episodio y la Casa Blanca trató de reducir el impacto del corte de suministro con una declaración de emergencia por la que se suavizarán las restricciones regulatorias para el transporte de combustible por carretera.

Según ha comunicado Colonial Pipeline, el oleoducto estará «sustancialmente» operativo a finales de esta semana y habrá una recuperación paulatina del suministro en los próximos días. Mientras el oleoducto siga sin operar, se permitirá el uso de más camiones cisterna y este lunes comenzaron los envíos de combustible de emergencia a través de estos vehículos y de petroleros por vía marítima.

El precio de la gasolina estaba este lunes a máximos para los últimos tres años -y podría subir todavía mucho más- después de un ciberataque dirigido a uno de los principales oleoductos de EE.UU. El incidente se produjo el pasado viernes y, desde entonces, la mayor parte de la red de Colonial Pipeline, que surte el 45% del combustible de la costa Este del país, está fuera de servicio. El episodio muestra la debilidad de infraestructuras esenciales en EE.UU. ante ataques informáticos, que cada vez son más frecuentes para, entre otros, redes eléctricas u hospitales.

Detrás del ataque está, según han defendido fuentes del Gobierno de EE.UU. y expertos en ciberseguridad, un grupo criminal ruso denominado DarkSide. Se trata de un ataque con rescate, es decir, tomar control de datos de la compañía y liberarlos a cambio de dinero.

Ocurrió el viernes, cuando al parecer DarkSide accedió y bloqueó bases de datos enormes de Colonial Pipeline y amenazó con publicarlas en Internet. La compañía se vio forzada a detener las operaciones de la mayoría de su red de oleoductos hasta resolver la intrusión y proteger sus datos.

El oleoducto conecta por tierra las refinerías de la zona de Houston (Texas) con centros industriales del Sudeste y Noreste de EE.UU. y surte de combustible a estados como Georgia, Carolina del Sur, Carolina del Norte, Tennessee o Alabama y acaba en New Jersey, donde también reparte petróleo a la vecina Nueva York.

Por su red de casi 9.000 kilómetros se transportan cada día 2,5 millones de barriles de combustible. Ya este fin de semana se empezaron a detectar restricciones en gasolineras, además del aumento de precios.

Rusia, territorio fértil para los 'hackers'

No se han encontrado vínculos entre DarkSide y el Kremlin -como sí los detectaron los expertos en el reciente ciberataque masivo a través de la compañía de software SolarWinds-, pero sí sitúa a Rusia una vez más como un territorio fértil para los ‘hackers’.

DarkSide, que tiene una página en la ‘dark web’, asegura que ha conseguido rescates multimillonarios con sus extorsiones. Este lunes emitió una nota de prensa escueta en la que no se responsabilizaba en concreto del ataque a Colonial Pipeline, pero aseguraba que «sobre las últimas noticias, nuestro objetivo es hacer dinero, no crear problemas para la sociedad». Decía también que el grupo es «apolítico» y que no tienen lazos con ningún gobierno en particular.

El FBI está investigando el episodio y la Casa Blanca trató de reducir el impacto del corte de suministro con una declaración de emergencia por la que se suavizarán las restricciones regulatorias para el transporte de combustible por carretera.

Según ha comunicado Colonial Pipeline, el oleoducto estará «sustancialmente» operativo a finales de esta semana y habrá una recuperación paulatina del suministro en los próximos días. Mientras el oleoducto siga sin operar, se permitirá el uso de más camiones cisterna y este lunes comenzaron los envíos de combustible de emergencia a través de estos vehículos y de petroleros por vía marítima.

Mensaje de error que aparecía en la Sede Electrónica del ayuntamiento de Oviedo.

Mensaje de error que aparecía en la Sede Electrónica del ayuntamiento de Oviedo.

Rasgo identificado del ransomware Zeppelin. Imagen:

Rasgo identificado del ransomware Zeppelin. Imagen:

Si en tu equipo esta pantalla no mostrase información sobre la versión del motor, significa que estás usando otro antivirus como predeterminado.

Si en tu equipo esta pantalla no mostrase información sobre la versión del motor, significa que estás usando otro antivirus como predeterminado.