Uno de los sucesos que más polémica han generado en los últimos meses ha sido el divorcio de Jeff Bezos y su ahora ex-mujer, MacKenzie Bezos. No vamos a entrar a discutir el asunto, simplemente basta decir que, según 'National Enquirer', el fundador de Amazon mantuvo una aventura con Lauren Sanchez, una presentadora de informativos de 49 años, que incluyó mensajes no aptos para menores y selfies eróticos. Un show, sin duda, pero dejemos la prensa rosa para otro momento.

El caso es que el 'National Enquirer' se hizo con los archivos y el registro de mensajes de Bezos. ¿Cómo? No se sabe al cien por cien, pero Gavin de Becker, consultor de seguridad contratado por Jeff Bezos para arrojar algo de luz al asunto, cree que Arabia Saudí tiene algo que ver. Según de Becker, "el gobierno saudí ha estado muy interesado en dañar a Jeff Bezos desde octubre pasado, cuando el Post comenzó su implacable cobertura del asesinato de Khashoggi". A esto se le ha de sumar la exclusiva de Forbes en la que Thomas Brewster desvelaba que el gobierno saudí había usado un spyware para espiar a otros no simpatizantes con el régimen, como Ghanem al-Dosari, activista pro Derechos Humanos. Ese spyware tiene nombre, y no es otro que Pegasus.

Un viejo conocido que ahora vuelve con fuerza

La primera vez que oímos hablar de Pegasus es en agosto de 2016, cuando los investigadores de Lookout y Citizen Lab descubrieron una "amenaza activa que utiliza tres vulnerabilidades críticas de zero-day para iOS que, cuando son explotadas, forman una cadena de ataques que subvierten incluso el sólido entorno de seguridad de Apple". A estas tres vulnerabilidades las bautizaron como Trident y, antes de seguir, cabe destacar que Apple las parcheó en iOS 9.3.5. Son las siguientes:

- CVE-2016-4655: fuga de información en el kernel: una vulnerabilidad de mapeo de la base del kernel que filtra información al atacante y le permite calcular la ubicación del kernel en la memoria.

- CVE-2016-4656: la corrupción de la memoria del kernel lleva a Jailbreak: vulnerabilidades a nivel de kernel de iOS de 32 y 64 bits que permiten al atacante ejecutar un jailbreak silencioso en el dispositivo e instalar software de vigilancia.

- CVE-2016-4657: Corrupción de la memoria en Webkit: una vulnerabilidad en Safari WebKit que permite al atacante poner en peligro el dispositivo cuando el usuario hace clic en un enlace.

Este descubrimiento fue posible gracias a Ahmed Mansoor, un activista emiratí que lleva 10 años en la cárcel que empezó a recibir una serie de mensajes con links maliciosos. Y tanto que lo eran. Mansoor mandó los enlaces a Citizen Lab, que detectaron que al pulsar el enlace el iPhone se infectaba con un malware que, importante, no requería que el dispositivo tuviese jailbreak.

El desarrollo de Pegasus se atribuye a la empresa israelí NSO, que ya se ha defendido diciendo que no ha sido su software el que se ha usado

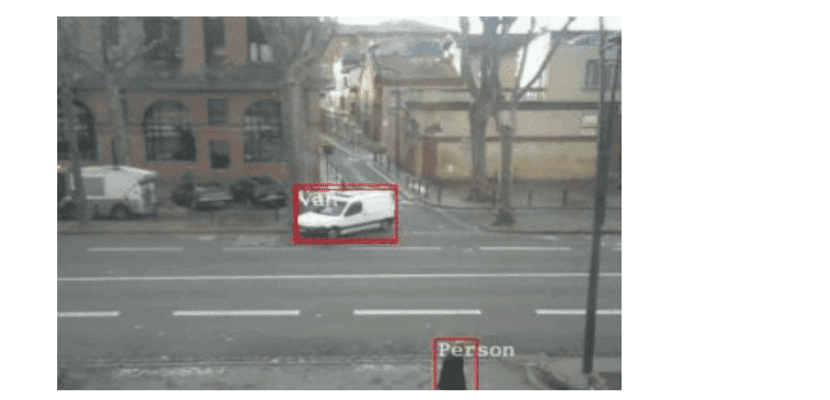

El desarrollo de Pegasus se atribuye al grupo NSO, una empresa de origen israelí que, como señalan en Kaspersky, "su forma de ganarse la vida es desarrollar spyware, lo que significa que se trata de un malware comercial que se vende a cualquiera que pague por él". De acuerdo a Lookout, "Pegasus es el ataque más sofisticado que hemos visto visto" porque "aprovecha las ventajas de los dispositivos móviles, integrados en nuestras vidas, y la combinación de funciones solo disponibles en dispositivos móviles", a saber la cámara, la mensajería, el GPS, la lista de contactos, etc.

Así pues, la persona que haya pagado por él (no sabemos el precio, pero vistas las posibilidades que ofrece podemos afirmar sin miedo que es caro) puede acceder a los mensajes, llamadas, correos electrónicos, registros, aplicaciones como Gmail, Facebook, Skype, WhatsApp, FaceTime, etc. Si tenemos en cuenta que todos (o casi todos) tenemos una parte importante de nuestra vida guardada en el móvil, quien acceda a él accederá a toda nuestra información.

Para más inri, "el kit parece persistir incluso cuando el software del dispositivo se actualiza" e incluso se puede actualizar a sí mismo "para reemplazar fácilmente los exploits si se vuelven obsoletos". Por ello, desde Lookout creen que "se está utilizando para atacar objetivos de alto valor para múltiples propósitos, incluido el espionaje corporativo de alto nivel en iOS, Android y Blackberry".

NSO, por supuesto, se ha defendido. Un portavoz de la compañía dijo en su momento que su software "no se puede usar con números estadounidenses" y que "nuestra tecnología, que solo ha sido licenciada para prevenir e investigar el crimen y el terror, no ha sido usada por ninguno de nuestro clientes contra el teléfono del señor Bezos". Sus últimos informes financieros muestran que actualmente tienen una cartera de clientes de unas 60 agencias gubernamentales en 30 países.

Pegasus, en cierto sentido, es bastante parecido a las herramientas de espionaje para móviles. Se instala, se esconde y todo sucede en segundo plano. Gracias a un keylogger es capaz de registrar todas las pulsaciones y toques en la pantalla, (y ahí no hay cifrado de extremo a extremo que valga). También, señalan en Kaspersky, es capaz de autodestruirse si lleva 60 días sin recibir órdenes del servidor o si la instalación se ha llevado a un cabo en un dispositivo erróneo.

El salto a Android

¿Y para qué quedarse en iOS cuando puedes atacar al sistema operativo móvil que está instalado en nueve de cada diez smartphones a nivel mundial? Un año más tarde y tras ser parcheado en iOS 9.3.5, NSO Group (creen desde Google) lanzó Chrysaor, que es Pegasus, pero para Android. Google empezó a sospechar cuando "descubrieron que unas cuantas docenas de dispositivos Android habían instalado aplicaciones relacionadas con Pegasus" que, por cierto, "nunca estuvieron en Google Play". La mayoría de dispositivos infectados estaban en Israel (sorpresa, país de origen de NSO)

El funcionamiento era exactamente el mismo que la versión primigenia, aunque podemos decir que era algo más maquiavélica. Por un lado, Lookout cree que la víctima era engañada con algún cebo para instalar un APK infectada (típico anuncio de "¡Tienes malware, instala esta app para corregir el problema!") o mediante phising. Hecho esto, el operador, de forma remota, podía "supervisar la actividad de la víctima en el dispositivo y en las cercanías, aprovechando el micrófono, la cámara, el registro, el uso de aplicaciones de comunicación, el teléfono y los SMS".

El Pegasus no conseguía hacer jailbreak al iPhone víctima, el ataque fallaba. En el caso de Chrysaor, el malware persistía y solicitaba permisos al usuario para acceder a algunos datos

Chrysaor usa las vulnerabilidades framaroot. Si estás o has estado alguna vez en el mundillo del root en Android habrás oído hablar de ellas, ya que hay una app llamada 'Framaroot' con diferentes exploits que sirven para conseguir acceso de superusuario en los dispositivos. Un móvil con root tiene sus ventajas, pero también es cierto que supone tener una brecha de seguridad importante que se puede aprovechar si se tienen los conocimientos adecuados (y algo me dice que NSO los tiene).

Haciendo uso de las vulnerabilidades framaroot, Chrysaor escalaba privilegios y se protegía a sí misma instalándose en la partición del sistema (protegiéndose así de los reinicios de fábrica), deshabilitando las actualizaciones automáticas y las notificaciones push WAP, según Google para evitar análisis forenses. Una vez protegido, el spyware era capaz de tomar capturas de pantalla del dispositivo y registrar todas las pulsaciones mediante un keylogger, así como responder llamadas de teléfono o activar el micrófono de forma remota. Si el spyware se veía comprometido, como ocurría con Pegasus, Chrysaor se podía desactivar mediante un comando enviado de forma remota o automáticamente si no recibía ordenes del operador en 60 días.

Decíamos antes que era más maquiavélico. El motivo, apuntan en Kaspersky, es que si Pegasus fallaba al hacer jailbreak, el ataque fallaba por completo. Sin embargo, si Chrysaor no conseguía el acceso root intentaba obtener todos los permisos posibles para, al menos, capturar algo de información. No detallan cómo funciona, pero cuando probamos las apps para espiar móviles Android vimos que los APK camuflaban su nombre como si fuera una app del sistema y pedían permiso para acceder al almacenamiento, a las fotos, a los SMS y para sobreponerse encima de la pantalla. Chrysaor, en ese sentido, es un poco más creepy.

Apple actualizó iOS para parchear las vulnerabilidades, pero Google prefirió "deshabilitar Chrysaor en los dispositivos infectados y notificar a los usuarios". Además, apunta la Gran G, "las mejoras que hemos hecho en nuestras protecciones han sido habilitadas para todos los usuarios de nuestros servicios de seguridad", es decir, Google Play Protect y el verificador de aplicaciones.

Pero si está solucionado, ¿cómo se ha infectado Bezos?

Si has llegado hasta aquí y estás medianamente actualizado en temas tecnológicos, seguramente sabrás que iOS 9.3.5 lleva ya tiempo fuera del mercado, siendo iOS 12.2 la última versión del sistema operativo de Apple. ¿Entonces cómo se infectó Bezos? Sería raro que uno de los magnates tecnológicos más ricos del mundo usase un teléfono inseguro. Es decir, cualquier persona puede comprar un teléfono cifrado, y no creo que sea fácil imaginar a Bezos haciendo click en un anuncio de "Eres el visitante un millón" para infectarse.

Lo cierto es que todavía no se sabe qué pasó con el teléfono de Bezos. No se sabe a ciencia cierta si fue Pegasus el culpable, si fue otro malware, si fue un descuido, si fue un hackeo o qué fue. El caso es que ha pasado. Aunque NSO diga que no se puede usar su software para espiar móviles estadounidenses, John Scott-Railton, de Citizen Lab, dijo en una entrevista con Fast Company que los investigadores consiguieron infectar un móvil estadounidense con Pegasus mediante un link malicioso en 2016, así que la puerta queda abierta. De hecho, Citizen Lab dijo en un informe que había "identificado a posibles clientes de Pegasus no relacionados con Estados Unidos, pero con infecciones en IP estadounidenses".

Las vulnerabilidades zero-day se pagan caras, ya que ninguna herramienta de protección las puede detectar

Si Pegasus fue parcheado y asumimos que NSO ha dejado de trabajar en él, algo que no podemos saber, la otra posibilidad que queda es un exploit zero-day, es decir, una vulnerabilidad no descubierta hasta el momento que, por supuesto, no está parcheada. Como recogen en Fast Company, de acuerdo a Domingo Guerra, Senior Director de Seguridad de Sistemas Operativos de Symantec, "los [exploits] zero-day para dispositivos móviles se están vendido por más de un millón de dólares, sobre todos los de iOS". Solo alguien muy interesado en dañar a Bezos pagaría semejante dinero por un spyware.

De Becker, el investigador de seguridad contratado por Bezos, parece ser el único que más o menos puede tener una idea de lo que ha pasado, pero en el artículo que publicó en 'Daily Beast' ya declaró que dicho texto sería su "última declaración pública al respecto". Quedamos, por lo tanto, en la incógnita. Solo el tiempo nos sacará de dudas... o no.

También te recomendamos

USBNinja, así es el malware que se oculta en cables USB y se ejecuta por control remoto

Detectan un malware que no se elimina ni siquiera al reinstalar el sistema operativo o borrar el disco duro

Descubren una vulnerabilidad vía WiFi que, afirman, pone en riesgo a 6.200 millones de dispositivos: desde consolas hasta móviles [Actualizado]

-

La noticia

Todo lo que se sabe de Pegasus, el spyware israelí con que el (supuestamente) hackearon a Jeff Bezos

fue publicada originalmente en

Xataka

por

José García Nieto

.

El controlador de Stadia no será obligatorio, pero sí está creado para ofrecer la mejor experiencia.

El controlador de Stadia no será obligatorio, pero sí está creado para ofrecer la mejor experiencia.

PATCH

PATCH

WhatsApp usando este link desde tu móvil sin añadirnos a contactos

WhatsApp usando este link desde tu móvil sin añadirnos a contactos Jaime Andrés Restrepo (@DragonJAR)

Jaime Andrés Restrepo (@DragonJAR) Jacobo Tibaquirá (@JJTibaquira)

Jacobo Tibaquirá (@JJTibaquira)

!['ZombieLoad', la vulnerabilidad que afecta a los procesadores Intel desde 2011 y que permite acceder a los datos privados de un PC [Actualizado]](https://i.blogs.es/7a1b7d/zombieload/1024_2000.jpg)

Nombres de usuarios, contraseñas, correos y cuentas bancarias encontrados por El Confidencial en la web de ventas de la Alhambra.

Nombres de usuarios, contraseñas, correos y cuentas bancarias encontrados por El Confidencial en la web de ventas de la Alhambra.

Imagen:

Imagen: