Fernando Garcia

Shared posts

XIAOMI Mi BOX S

Las memorias USB, cada vez más infectadas con malware en las empresas

Nueva versión de RaspAnd Pie con Yalp Store y Evie Launcher

El famoso desarrollador de Linux, Arne Exton, ha lanzado una nueva versión de RaspAnd Pie, el sistema operativo que te permite ejecutar Android 9 Pie en tu Raspberry Pi, añadiendo muchas mejoras.

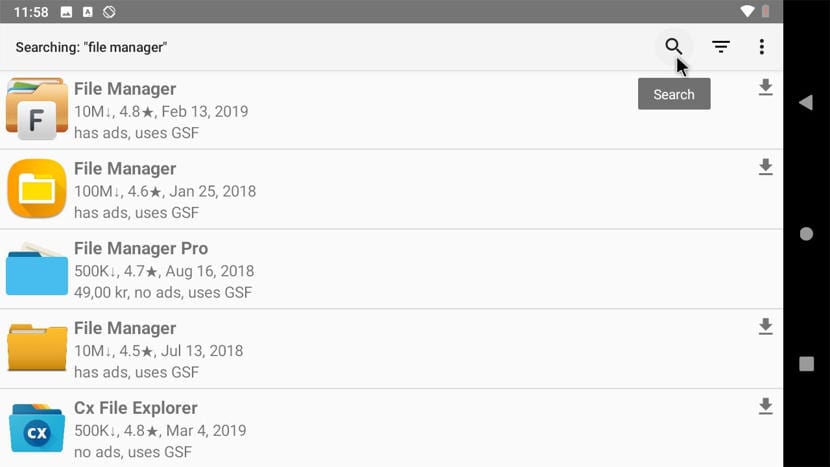

La compilación 190429 de RaspAnd Pie está aquí tan solo mes y medio después de su primer lanzamiento que trajo consigo el sistema móvil más nuevo de Google a las pequeñas Raspberry Pi. Desafortunadamente, este lanzamiento carece de soporte para Google Play, pero siempre se pueden instalar aplicaciones en formato APK.

Esta nueva version nos presenta Yalp Store, un remplazo de Google Play que te permite instalar aplicaciones directamente de Google Play en formato APK. Ni siquiera necesitas una cuenta de Google para instalar las aplicaciones, a menos que quieras instalar aplicaciones de pago o escribir reseñas.

Disponible ya para Raspberry Pi 3 Model B y Model B+

Además de la Yalp Store, que ya es un añadido importante a RaspAnd Pie, este último lanzamiento también añade el lanzador de aplicaciones Evie Launcher, un remplazo de Nova Launcher, lanzador por defecto en la versión de lanzamiento. Por otro lado, RaspAnd Pie 190429 viene con Aptoide, Google Chrome, ES File Explorer, AIDA64, Termux y Rotation Control preinstalados.

De acuerdo al desarrollador, RaspAnd Pie corre bien en los modelos Raspberry Pi 3 Model B y Raspberry Pi 3 Model B+. El sistema es muy responsivo, aunque si es altamente recomendable que se escoja una Micro SD de calidad para su instalación y uso. Puedes adquirir RaspAnd Pie 190429 en la página oficial por tan solo $9 dólares, un gran precio para los poseedores de una Raspberry Pi.

El artículo Nueva versión de RaspAnd Pie con Yalp Store y Evie Launcher aparece primero en Nueva versión de RaspAnd Pie con Yalp Store y Evie Launcher.

Zero-day attackers deliver a double dose of ransomware—no clicking required

Enlarge (credit: Cisco Talos)

Attackers have been actively exploiting a critical zero-day vulnerability in the widely used Oracle WebLogic server to install ransomware, with no clicking or other interaction necessary on the part of end users, researchers from Cisco Talos said on Tuesday.

The vulnerability and working exploit code first became public two weeks ago on the Chinese National Vulnerability Database, according to researchers from the security educational group SANS ISC, who warned that the vulnerability was under active attack. The vulnerability is easy to exploit and gives attackers the ability to execute code of their choice on cloud servers. Because of their power, bandwidth, and use in high-security cloud environments, these servers are considered high-value targets. The disclosure prompted Oracle to release an emergency patch on Friday.

On Tuesday, researchers with Cisco Talos said CVE-2019-2725, as the vulnerability has been indexed, has been under active exploit since at least April 21. Starting last Thursday—a day before Oracle patched the zero-day vulnerability, attackers started using the exploits in a campaign to install “Sodinokibi,” a new piece of ransomware. In addition to encrypting valuable data on infected computers, the malicious program attempts to destroy shadow copy backups to prevent targets from simply restoring the lost data. Oddly enough, about eight hours after infection, the attackers exploited the same vulnerability to install a different piece of ransomware known as GandCrab.

Romper la clave BitLocker con un dispositivo? No te alarmes!

Hace un par de días saltaron las alarmas sobre una supuesta forma de obtener la clave de encriptación de BitLocker usando una tarjeta que apenas cuesta 25 euros. Y bueno, se puede decir que efectivamente un experto en ciberseguridad llamado Denis Andzakovic de Pulse Security ha logrado hacerlo en varios PCs! Pero ojo, antes de […]

La entrada Romper la clave BitLocker con un dispositivo? No te alarmes! se publicó primero en ITPro.es.

Qualcomm también es vulnerable, es posible realizar la extraccion de claves privadas

En publicaciones anteriores dimos a conocer que los chips Broadcom eran vulnerables a ataques y ahora en esta ocasión investigadores de la compañía NCC Group revelaron los detalles de la vulnerabilidad (CVE-2018-11976 ) en los chips de Qualcomm, que permite determinar el contenido de las claves de cifrado privadas ubicadas en el enclave aislado de Qualcomm QSEE (Entorno de Ejecución Segura de Qualcomm) basado en la tecnología ARZ TrustZone.

El problema se manifiesta en la mayoría de los SoC Snapdragon, en teléfonos inteligentes basados en Android. Las soluciones para el problema ya están incluidas en la actualización de abril de Android y en las nuevas versiones de firmware para los chips de Qualcomm.

Qualcomm tardó más de un año en preparar una solución: inicialmente, la información sobre la vulnerabilidad se envió a Qualcomm el 19 de marzo de 2018.

La tecnología ARM TrustZone permite crear entornos protegidos aislados de hardware que están completamente separados del sistema principal y se ejecutan en un procesador virtual independiente utilizando un sistema operativo especializado independiente.

El propósito principal de TrustZone es proporcionar ejecución aislada de manejadores de claves de cifrado, autenticación biométrica, datos de facturación y otra información confidencial.

La interacción con el sistema operativo principal se lleva a cabo indirectamente a través de la interfaz de envío.

Las claves de cifrado privadas se colocan dentro de un almacén de claves aislado por hardware que, si se implementa correctamente, evita que se filtren si el sistema subyacente está comprometido.

Sobre el problema

La vulnerabilidad está asociada con una falla en la implementación del algoritmo para procesar curvas elípticas, lo que llevó a una filtración de información sobre el procesamiento de datos.

Los investigadores han desarrollado una técnica de ataque de terceros que permite, con base en fugas indirectas, recuperar el contenido de las claves privadas ubicadas en un Almacén de claves de Android aislado por hardware.

Las fugas se determinan en función de un análisis de la actividad de las transiciones de bloque de predicción y los cambios en el tiempo de acceso a los datos en la memoria.

Durante el experimento, los investigadores demostraron con éxito la recuperación de claves ECDSA de 224 y 256 bits de un almacén de claves aislado en hardware utilizado en el teléfono inteligente Nexus 5X.

Para restaurar la clave, se necesitaron alrededor de 12 mil firmas digitales para generar, lo que llevó más de 14 horas en completarse. Para llevar a cabo el ataque se utilizó el kit de herramientas Cachegrab.

La causa principal del problema es el uso compartido de componentes de hardware y caché comunes para la computación en TrustZone y en el sistema principal: el aislamiento se realiza a nivel de separación lógica, pero mediante el uso de bloques de computación comunes y el establecimiento de trazados de cálculo e información sobre las direcciones de salto en la caché común del procesador.

Usando el método Prime + Probe, basado en una estimación del cambio en el tiempo de acceso a la información almacenada en caché, puede verificar la disponibilidad de ciertos patrones en el caché con una precisión suficientemente alta de los flujos de datos y signos de ejecución de código relacionados con los cálculos de firmas digitales en TrustZone.

La mayor parte del tiempo de generación de firmas digitales con claves ECDSA en chips de Qualcomm se gasta en realizar operaciones de multiplicación en un ciclo utilizando el vector de inicialización ( nonce ) sin cambios para cada firma.

Si un atacante puede recuperar al menos unos pocos bits con información sobre este vector, es posible lanzar un ataque en la recuperación secuencial de toda la clave privada.

En el caso de Qualcomm, se revelaron dos puntos de filtración de dicha información en el algoritmo de multiplicación: al realizar operaciones de búsqueda en tablas y en el código de extracción de datos condicionales en función del valor del último bit en el vector “nonce”.

A pesar de que el código de Qualcomm contiene medidas para contrarrestar la fuga de información en canales de terceros, el método de ataque desarrollado le permite omitir estas medidas y definir algunos bits del valor “nonce”, que es suficiente para recuperar claves ECDSA de 256 bits.

El artículo Qualcomm también es vulnerable, es posible realizar la extraccion de claves privadas aparece primero en Qualcomm también es vulnerable, es posible realizar la extraccion de claves privadas.

Las mejores aplicaciones y herramientas gratis de 2019 para Windows 10

Hoy te traemos una recopilación con las mejores aplicaciones gratuitas para Windows 10. Hemos intentado tener una lista equilibrada, con programas esenciales que ya son veteranos para los usuarios inexpertos, pero también alguna de las últimas novedades imprescindibles para usuarios veteranos que quieran explorar un poco.

Como siempre pasa en todas estas listas, en Xataka Basics sabemos que posiblemente nos hayamos dejado fuera alguna de las que tú consideras mejor que las presentes o que crees que se merece una oportunidad y estar en la lista. Por eso, te invitamos a que nos dejes tus propuestas en la sección de comentarios.

Adobe Photoshop Express

Se trata de una versión simplificada de Photoshop, y especialmente pensada para poder sacar el máximo partido de ordenadores con pantallas táctiles. Te permite optimizar tus fotografías con sólo un par de movimientos de tus dedos, y lo que hay es lo que ves, lo que quiere decir que no encontrarás opciones escondidas en paywalls.

Lo que sí te pedirá es que te crees una cuenta de Adobe ID. A cambio, tienes varios opciones básicas de edición, e incluso una serie de filtros para diferentes contextos, desde los parecidos a Instagram hasta otros para retocar la piel en los retratos o mejorar el color de los paisajes. También puedes recortar y cambiar el tamaño de las imágenes.

Audacity

Se trata de una de las aplicaciones de software libre más conocidas y utilizadas en el mundo. Este editor y grabador de audio multiplataforma es una de las mejores alternativas gratuitas para el trabajo de edición, grabación, creación de efectos, conversión de audio, etc.

Audacity lo puedes usar en Windows, Linux y macOS, y tiene soporte para plugins con los que mejorarlo, calidad de sonido de 16, 24 y 32 bits, y permite importar, editar y combinar diferentes archivos de audio. También puedes exportar tus grabaciones en varios tipos de formato, incluyendo el poder exportar varios archivos a la vez.

Blender

Si la veteranía da puntos atento a Blender, porque lleva ya muchos años siendo una de las mejores aplicaciones de código abierto para la creación de gráficos en tres dimensiones, modelado, VFX, animación, dibujo, y más. Es totalmente gratuito, y está disponible para Windows, Linux y macOS.

Tiene opciones de renderizado, modelado o animación. También tiene herramientas de edición de vídeo o creación de videojuegos, todo ello con una aplicación personalizable para adaptarse a tus necesidades.

Calibre

Si te gustan los libros electrónicos, Calibre es simplemente una aplicación imprescindible. Con ella puedes gestionar tu librería virtual, y convertir tus ebooks en diferentes formatos. Es popular por permitirte, entre otras cosas, liberar tu Kindle para poder meterle libros convirtiéndo sus diferentes formatos como ePub en el nativo de Amazon.

También te permite descargarte periódicos, tus webs favoritas o leer desde la misma aplicación. Puedes hacer búsquedas en diccionario, ver los libros de tu PC o el eBook conectado, leer libros al azar, hacer conversiones de formato o editar los metadatos de los libros electrónicos que tengas. Todo ello disponible para Windows, macOS y GNU/Linux.

Dashlane

Existen muchos gestores de contraseñas en el mercado, y aunque soluciones nativas como el gestor propio de Chrome le pueden valer a mucha gente, si buscas un gestor algo más completo, con buen diseño y que se integre con todo Windows y sus apps, Dashlane es una de las mejores opciones. Tanto por su diseño como por sus opciones y compatibilidades.

Puedes crearte una cuenta gratuita que funcione en un dispositivo, como por ejemplo tu PC. Una vez instalada la app, puedes usarla para gestionar tus contraseñas, el autocompletado de formularios y datos de pago, e incluso para recibir alertas cuando tengas que cambiar una contraseña porque ha sido filtrada o el servicio ha tenido problemas de seguridad. En su versión de pago, también podrás sincronizarlas con otros dispositivos como el móvil.

DaVinci Resolve

Se trata de uno de los mejores editores de vídeo profesionales que te puedes encontrar en Windows, y tiene una versión gratuita con herramientas para procesos de edición, efectos visuales, animaciones gráficas, etalonaje y posproducción de audio en una sola aplicación.

Eso sí, si eres profesional has de saber que su versión de pago cuesta 269 euros, y que le añade a la versión gratuita un motor neuronal, opciones de colaboración, herramientas estereoscópicas, decenas de complementos ResolveFX y FairlightFX, etalonaje HDR y efectos de granulosidad, desenfoque y niebla. Sin embargo, la gratis es ya de por si un buen punto de inicio para tus ediciones caseras.

DarkTable

Para muchos DarkTable es lo más cercano a Lightroom que puedes conseguir de forma gratuita y en un proyecto de software libre. Es una aplicación para el flujo de trabajo en fotografía que ofrece revelado de RAW, edición y retoque de las imágenes. DarkTable está disponible para Windows, macOS y empaquetado para múltiples distribuciones Linux.

Everything

Si te has fijado en el buscador del explorador de Windows, verás que no busca realmente en todo el sistema, sino que sólo selecciona algunas aplicaciones. Si lo que quieres al realizar una búsqueda es que te aparezcan absolutamente todos los resultados, una de las mejores alternativas es usar Everything.

Es un motor de búsqueda de escritorio para Windows que localiza archivos y carpetas de forma muy rápida, y que además busca en todo el sistema. La herramienta funciona con todas las versiones de Windows, desde XP a Windows 10 y además, y es software libre.

GIMP

Antes hemos hablado de la versión simplificada y gratuita de Photoshop, lo que prácticamente nos obliga a incluir en la lista la que durante años ha sido su gran alternativa. GIMP es una alternativa no a Photoshop Express, sino al Photoshop de pago, y ofrece muchas opciones avanzadas de edición de forma totalmente gratuita.

La aplicación es de código abierto, y tiene versiones para todos los sistemas operativos. Edición de imágenes, capas, máscaras, selecciones múltiples, canales, automatizaciones y, si no tienes suficiente, la posibilidad de añadir scripts y plugins para mejorar sus funciones.

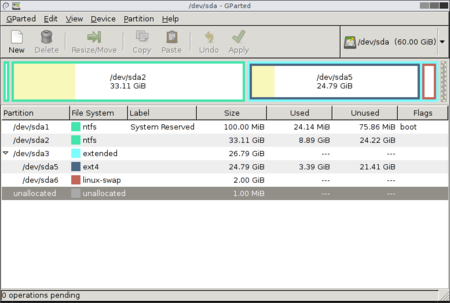

Gparted

Si estás buscando una alternativa a la herramienta de particiones nativa de Windows, Gparted es desde hace años una de las mejores alternativas libres. Puedes crear, borrar, cambiar el tamaño o mover cada partición entre otras cosas, todo ello manipulando prácticamente todos los sistemas de archivos disponibles. También puedes crear un USB ejecutable al iniciar el sistema para manipular las particiones del disco duro sin arrancar Windows.

Handbrake

Handbrake es una herramienta de software libre que sirve para convertir los archivos de vídeo de casi cualquier formato conocido por el hombre. Vamos, que tú tienes un vídeo en un formato y lo puedes pasar a cualquier otro sin problema. Además, soporta una amplia variedad de códecs, es multiplataforma (Windows, Linux y macOS), es gratuita y su código es abierto.

La aplicación tiene varios perfiles para que puedas elegir el que se corresponde con tu dispositivo, y puede leer archivos de cualquier formato de almacenamiento, incluyendo los DVD o Bluray que no tengan protección. Además, puedes aplicarle filtro a los vídeos, editar sus capítulos, añadirle subtítulos y mucho más.

IrfanView

Esta aplicación lleva casi dos décadas siendo una de las mayores y mejores alternativas para el visionado de imágenes que existe en Windows. Por lo tanto, es perfecta si crees que la herramienta por defecto tiene mucho que desear. Como lleva tantos años en Windows, es compatible desde los desaparecidos Windows XP hasta Windows 10, por lo que puedes usarlo hasta con ese viejo ordenador que todavía conserves en un cajón.

Otra de sus ventajas es que la aplicación no sólo sirve para ver imágenes, sino que también permite convertirlas pasándolas de un formato a otro, optimizarlas, escanearlas e incluso imprimirlas. Permite crear pases de diapositivas, procesar varias en grupo y mucho más a través de sus plugins.

jDownloader

Si estás buscando una aplicación para la gestión de descargas directas, jDownloader es una de las mejores aplicaciones que puedes encontrar. Es totalmente gratuita, aunque incluye un sistema en el que puedes guardar tus cuentas de usuario y contraseña de servicios online que tengas comprados como Mega y compañía.

Tiene versiones para Windows, GNU/Linux o macOS, y extrae el contenido de las direcciones URL que copies en el portapapeles para que puedas descargarlo. Con esta app, por ejemplo, podrás descargar vídeos de YouTube o cualquier contenido de las nubes que tengas directamente en la carpeta que le asignes para todas las descargas.

Kodi

Kodi es una de las aplicaciones más populares para convertir tu ordenador en un centro multimedia en el que ver con una interfaz limpia y clara todo tipo de contenidos. Su código es libre, y tiene versiones tanto para Windows como para GNU/Linux, macOS, iOS, Android, Raspberry Pi y prácticamente para cualquier otro que necesites.

Es una aplicación totalmente modular que puedes adaptar a tu medida. No sólo porque tiene temas para cambiar su interfaz, sino porque también tiene un sistema de add-ons con los que añadirle diferentes tipos de funcionalidades. Con ellas puedes ver en diferentes canales de televisión a través de Internet, mostrar predicciones meteorológicas, o conectarte a servicios como Plex, SoundCloud o YouTube. También los tienes para escuchar radio, acceder a algunos de tus servicios de almacenamiento en la nube.

Krita

Krita es un excelente programa de pintura digital diseñado especialmente para artistas que trabajan con ilustración, historietas, arte conceptual, pintura, y demás. Es una aplicación de software libre, y por lo tanto es completamente gratuita. También es multiplataforma, con versiones para Windows, Linux y macOS.

Tiene una interfaz del usuario intuitiva que no se interpone en tu trabajo, con paneles que puedes mover y personalizar para adecuarlos a tu estilo de trabajo. También cuenta con estabilizadores de pincel, paleta emergente, motores de pincel, modo de envoltura y administrador de recursos.

qBittorrent

Si estás buscando una aplicación para descargar torrents, qBittorrent es posiblemente la mejor alternativa disponible. También fue la más recomendada por los xatakeros cuando hicimos nuestro artículo con mejores clientes BitTorrent. Es de código abierto, multiplataforma, y tiene su propio buscador de Torrents.

También te permite realizar varias descargas simultáneas y puedes agregar trackers. La aplicación abre por defecto los enlaces Magnet, soporta DHT, IPv6, Proxies, RSS y encriptación de protocolo, y permite reproducir archivos mientras se descargan, lo que te ayudará a ahorrar tiempo detectando descargas erróneas.

LibreOffice

LibreOffice es una aplicación ofimática alternativa a Microsoft Office, pero totalmente gratuita y de código abierto. Incluye un procesador de textos, hoja de cálculo, presentaciones, app de diagramas, de base de datos y un editor de fórmulas, todos ellos capaces de abrir y trabajar con el formato de las aplicaciones de Office como Word o Excel.

Con el tiempo, se ha convertido en una aplicación casi imprescindible para quien no quiera pagar por la licencia de Office. A esto hay que añadirle una interfaz que sigue modernizándose, todas las funciones que cabe esperar de este tipo de aplicaciones, y hasta un LibreOffice Online con el que puedes montarte tu propio servicio ofimático en un servidor con el que competir con Google Drive.

MuseScore

MuseScore es un software profesional para la notación musical completamente gratuito y sin restricciones. Con el puedes crear, reproducir e imprimir partituras desde Windows, Linux, macOS o ChromeOS, además de contar con versiones móviles de la app para iOS y Android.

Su código es abierto y permite la entrada a través de teclados MIDI, pudiendo transferir desde/hacia otros programas mediante MusicXML, MIDI y otros formatos. Permite escribir música para piano, guitarra, orquesta, jazz, coro, bandas, marchas y más,

Notion

Notion es una de las herramientas de productividad más interesantes y completas de los últimos meses. Es básicamente un área de trabajo todo en uno para gestionar notas, tareas, calendarios, bases de datos y más. Además, la app es multiplataforma y se sincroniza en todos los dispositivos donde la tengas instalada.

Es excelente para organizar tu vida, tu trabajo y tus equipos. Tiene soporte para múltiples tipos de archivo que puedes importar y también para cuentas de servicios externos, como Trello, Asana, Google Docs, Dropbox, etc. Puedes usarlo de forma gratuita con un límite de 1000 items, o puedes pagar una suscripción de 4 dólares al mes.

OBS Studio

OBS Studio es una aplicación gratuita y libre para la grabación de vídeo o realizar streamings en directo. Tiene versiones para Windows, Linux y macOS, y es una herramienta famosa y muy querida por muchos streamers profesionales.

Entre sus opciones está el poder crear escenas con múltiples fuentes, incluyendo captura de vídeo, imágenes, texto, ventanas de navegador, webcams y capturadoras. Puedes crear un número ilimitado de estas escenas para ir alternando, incluye un mezclador de audio y es muy fácil de configurar, con opciones específicas para la emisión en streaming.

OpenToonz

Este es el software que usan en Studio Ghibli para hacer la mayoría de sus películas. ¿Hace falta decir algo más? Su código se abrió en 2016, y es un programa para la producción de animaciones 2D completamente gratuito disponible para Windows y macOS.

La herramienta permite realizar un escaneo secuencial de forma eficiente de acuerdo a los números de intermedios de animación, es compatible con modos blanco y negro, en colores, con o sin binarización, y permite guardar las opciones de escaneo. También permite reproducir los procesos cuando es necesario reescanear algunas tomas, y es compatible con el estándar TWAIN.

Plex

Plex es, con el permiso de Kodi, una de las mejores aplicaciones para convertir tu ordenador en un centro multimedia utilizando el contenido digital que tengas en él. Reconoce todos los archivos multimedia que tengas alojados en la carpeta de origen, y los organiza con diferentes secciones para que los tengas relativamente ordenados independientemente de que los tengas organizados o no dentro de la carpeta de tu ordenador.

Aunque la aplicación en sí es gratuita para poder utilizar los archivos de tu ordenador en cualquier dispositivo que comparta una misma conexión a Internet con él, también tienes opciones avanzadas de pago para poder acceder desde la nube, permitiéndote crear tu propio Netflix o tu propio Spotify.

Skype

Si tienes una cuenta de Microsoft para utilizar Windows 10, ya tienes todo lo necesario para utilizar Skype. Lleva años siendo una de las aplicaciones de videoconferencia de referencia, e incluye todo tipo de opciones para hacer tus conversaciones casuales o empresariales lo más cómodas posible.

Por ejemplo, tiene un traductor en tiempo real para cuando hables con alguien que no sepa tu idioma, llamadas grupales, la posibilidad de compartir tu pantalla e incluso la de hacer borroso el fondo con su modo retrato. También se integra con Paypal para hacer o recibir pagos, y si quieres centralizar la experiencia en otros dispositivos, tiene apps para macOS, GNU/Linux y móviles.

Source Filmmaker

Esta es la herramienta de creación de películas que utilizan en Valve para crear las escenas de sus famosos juegos dentro del motor de videojuegos Source. Source Filmmaker o SFM está disponible de forma completamente gratuita a través de Steam.

Space Engine

Esta interesante herramienta te ofrece un "simulador del universo". Con él, puedes explorar un universo virtual desde tu ordenador viajando a través de las galaxias, los planetas y los asteroides. Puedes aterrizar en cualquiera de estos planetas, lunas y asteroides y explorarlo, pudiendo alterar la velocidad del tiempo para ver diferentes fenómenos celestes.

La carga es rápida y fluida cuando viajas, y el universo tiene el tamaño de miles de millones de años luz con billones de sistemas planetarios. Todo ha sido creado basándose en conocimiento científico real, por lo que aunque no sea nuestro universo el que verás, sí que será uno basado en los mismos principios científicos con los que lo entendemos actualmente.

Station

Es posiblemente la mejor aplicación que tienes disponible para dominar todas las webapps de Windows, ya que incluye soporte para más de 600 aplicaciones web y una interfaz que cada vez está más pulida.

Station es una excelente forma de gestionar en un mismo lugar todos los servicios que accedemos desde la web, con notificaciones integradas, funciones de búsqueda, soporte para múltiples cuentas y más. Es tan fácil como descargar la aplicación de forma totalmente gratuita, y luego ir vinculando todas las que quieras utilizar.

Telegram

Telegram es uno de los servicios de mensajería más populares para teléfonos móviles, pero su aplicación para escritorio hace que gane enteros y funcionalidades. Es una aplicación independiente que no requiere vincularse directamente con el móvil como WhatsApp Web, y gracias a su función de enviarte mensajes a ti mismo sirve para enviar archivos del móvil a tu PC y viceversa.

Telegram también te permite crear grupos y tiene sistema de stickers, pero además te permite crear canales de difusión o sincronizar webs con IFTTT para que te lleguen cada una de las nuevas noticias que publiquen. Todo ello sin olvidar todas las opciones de mensajería que puedas necesitar, y que lo hacen superior a WhatsApp en muchos aspectos.

VLC

VLC lleva años siendo la aplicación multimedia de referencia para cualquier PC que se precie, y en pleno 2019 no podemos hacer otra cosa que seguir recomendándolo. Por una parte porque puede reproducir prácticamente cualquier archivo multimedia sin necesidad de descargar plugins o codecs adicionales, y por otra porque es de código abierto y cualquiera puede mirar en sus entrañas para asegurarse de que es seguro y hace sólo lo que promete.

Cuando ejecutes VLC por primera vez detectará tus dispositivos de almacenamiento en el ordenador, y te preguntará si quieres utilizarlo como biblioteca multimedia. Aunque si lo prefieres, también puedes usarlo para que se limite a abrir todas esas canciones y vídeos individuales que quieras. Por tener, tiene hasta soporte para subtítulos, y con tener el archivo en la misma carpeta y con el mismo nombre que el de vídeo los reproduce a la vez.

También te recomendamos

Cómo instalar Linux junto a Windows 10 en un mismo ordenador

Estas son todas las muertes que habrías sufrido sin tecnología

Las mejores apps de 2019 para Android

-

La noticia

Las mejores aplicaciones y herramientas gratis de 2019 para Windows 10

fue publicada originalmente en

Xataka

por

Yúbal FM

.

Qué es Crello, la startup que ha superado el millón de usuarios en 20 meses

La Unión Europea contará con una base de datos biométrica centralizada con los datos de 350 millones de personas

El Parlamento Europeo ha aprobado la puesta en marcha de un nuevo sistema centralizado para la gestión de la información biométrica en la Unión Europea, un proyecto gigantesco destinado a facilitar las tareas a los cuerpos de seguridad y las autoridades judiciales.

Esa base de datos, llamado Repositorio de Identidad Cómún (CIR) albergará todo tipo de información biométrica sobre más de 350 millones de personas (ciudadanos y no ciudadanos de los Estados Miembros), incluyendo sus huellas dactilares o imágenes faciales.

Una base de datos para gestionarlos a todos

La aprobación de este proyecto permitirá a las agencias de migración, control de fronteras y cuerpos de seguridad acceder a una base de datos centralizada en la que estarán incluidos los datos biométricos tanto de ciudadanos de la UE como de extranjeros de otros países.

Los responsables de la Unión Europa indicaban la pasada semana que el CIR unificará las bases de datos que ya existían tales como el Sistema de Información Schengen, el Eurodac, el Sistema de Información de Visados (VIS) y tres nuevos sistemas, el ECRIS-TCN, el EES y el ETIAS.

La votación sobre este tema se produjo el pasado 15 de abril en el Parlamento Europeo en dos rondas separadas, una para las fronteras y comprobación de visados y otra para la cooperación judicial y policial. Ambas fueron aprobadas de forma contundente por 511-123 (9 abstenciones) votos en el primer caso y 510-130 (9 abstenciones) en el segundo.

Tanto el Parlamento Europeo como el Consejo Europe prometieron contar con mecanismos de seguridad para proteger el derecho a la privacidad de los usuarios y para regular el acceso de los cuerpos de seguridad, judiciales o de control de migración y fronteras a estos datos.

Aún así, algunos analistas lo consideran un "punto de no retorno" y afirman que esta base de datos crea "una base de datos centralizada para el Gran Hermano Europeo".

Los recientes robos masivos de datos en todo tipo de plataformas online -el caso reciente de la plataforma Lexnet en España es un buen ejemplo- no hacen precisamente que este tipo de proyectos nos hagan sentir especialmente seguros, pero hay otras amenazas como las que apuntan a que estos proyectos sirvan para mucho más y acaben sirviendo para monitorizar a gente que no forma parte de investigaciones criminales.

Más información | Parlamento Europeo | Comisión Europea

También te recomendamos

Estas son todas las muertes que habrías sufrido sin tecnología

La UE presenta sus directrices para el desarrollo ético de la inteligencia artificial

-

La noticia

La Unión Europea contará con una base de datos biométrica centralizada con los datos de 350 millones de personas

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Nintendo exige la retirada de enlaces de 'Super Mario Bros. 64', la versión para el C64 creada por un programador durante 7 años

Ayer contábamos la historia de la labor de un programador independiente que había dedicado parte de los últimos 7 años de su vida a crear una versión 'pixel-perfect' del mítico 'Super Mario Bros.' para el Commodore 64.

Muchos considerarían ese esfuerzo como un rendido homenaje a Nintendo y a ese título legendario, pero la empresa nipona no lo ha hecho así, y ha exigido la retirada de las descargas del juego en esa versión para el C64 de los sitios de descarga en los que se encontraba.

Nintendo inmisericorde

Las comunidades de usuarios dedicadas a mantener con vida el Commodore 64 y todo lo que le rodea lamentaban la decisión de Nintendo, que se había puesto en contacto con algunos de ellos para exigir la retirada de las descargas de esa versión de 'Super Mario Bros.' crada por un fan de Nintendo apodado 'ZeroPaige'.

Good times. Due to a DMCA takedown notice we had to remove the Super Mario Bros 64 download from our website blog post from 4 days ago. Hopefully everyone enjoys the #Commodore 64 #C64 game who was able to snag it.

— PDX Commodore Club (@c64club) 22 de abril de 2019

Nintendo lleva tiempo luchando contra la piratería y el uso no autorizado de su propiedad intelectual. Recientemente atacaba legalmente a sitios legendarios de descarga de ROMs como EmuParadise -que cerraba actividad tras 18 años-, y en Commodore Computer Club contaban cómo Nintendo America se escudaba en la DMCA (Digital Millenium Copyright Act) para enviar un mensaje a quienes hospedaban este fichero.

En TorrentFreak indicaban cómo los enlaces de descarga de los sitios en los que hasta ahora había estado hospedado el videojuego habían desaparecido, aunque destacaban que el port "está aún disponible si sabes donde mirar o a quién preguntar". Los responsables de este sitio web indicaban con ironía como 'Super Mario Bros.' "está también disponible en su Game Boy, Wii U y Switch, así que... ehhh... Commodore 64 es también una amenaza para su mercado".

Como destacan allí, aunque se han retirado esos enlaces originales será prácticamente imposible "borrar "Super Mario Bros. 64 de la historia", ya que la descarga aún se puede encontrar y la gente más interesada en el proyecto tendrá "un montón de contactos en la escena de la emulación, así que buena parte de la descarga se producirá tras las bambalinas".

Mientras tanto, eso sí, ZeroPaige puede estar orgulloso de su labor, porque esa versión es un prodigioso homenaje a esta máquina de 8 bits y a un juego que ha significado mucho para generaciones enteras de jóvenes. En Xataka nos hemos puesto en contacto con los responsables de la empresa nipona en España, pero no han ofrecido comentarios adicionales a este respecto.

Vía | TorrentFreak

También te recomendamos

Estas son todas las muertes que habrías sufrido sin tecnología

-

La noticia

Nintendo exige la retirada de enlaces de 'Super Mario Bros. 64', la versión para el C64 creada por un programador durante 7 años

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Un simple parche de colores permite engañar a las cámaras de vigilancia con IA para que no detecten personas en una imagen

Tres investigadores belgas, de la Universodad de Lovaina, han desarrollado un medio (basado en la técnica conocida como de 'muestras antagónicas') para engañar a las cámaras de vigilancia equipadas con inteligencia artificial y lograr que no sean capaces de reconocer a personas en la imagen.

"La idea detrás de esta investigación radica en ser capaz de eludir los sistemas de seguridad que [...] generan una alarma cuando una persona entra en el campo de visión de una cámara".

¿Qué son las 'muestras antagónicas'?

El auge de las redes neuronales convolucionales (CNN) se ha traducido en grandes éxitos en el campo de la visión artificial. El problema es que, en paralelo a la mejora de su precisión, ha ido disminuyendo su interpretabilidad: a estas alturas resulta ciertamente difícil saber, por ejemplo, por qué una red identifica a una persona como tal.

Fundamentalmente, la red neuronal aprende cuál es el aspecto de una persona "en abstracto" viendo muchas fotos de personas reales. Y si queremos evaluar su efectividad, no tenemos más opción que someter las mismas imágenes a dos procesos de clasificación paralelos: por parte de CNNs y de humanos.

Pero esto presenta un problema: en esas evaluaciones no se utilizan imágenes diseñadas específicamente para engañar al sistema; lo que llamamos muestras antagónicas, que incorporan patrones específicos que no engañan al ojo humano pero sí a las redes neuronales responsables de la visión artificial.

Así, ha sido posible diseñar simples pegatinas capaces de confundir al piloto automático de un Tesla acerca de en qué carril se encuentra. O, más sorprendentemente, hacer pasar una tortuga de plástico por una escopeta.

Así se ve...

Wiebe Van Ranst, uno de los investigadores, afirmó que se pueden desarrollar parches aún más fiables teniendo acceso a imágenes de la cámara de vigilancia que se busca burlar, pues así es posible personalizarlos. En HackerNews, los usuarios han probado a especular sobre la clave del funcionamiento de este método:

"El hecho de que el parche deba colocarse alrededor de la cintura podría indicar que la transición camisa/pantalón es importante para el algoritmo. Tendría sentido, dado que los datos de entrenamiento posiblemente estén llenos de personas vestidas".

Otros usuarios destacan que, al contrario que el patrón de camuflaje CV Dazzle (antirreconocimiento facial), el usado en esta investigación parece "práctico" y se ve "totalmente normal en público".

Al hilo de eso, Van Ranst afirma ahora que su siguiente objetivo es que el parche pueda aplicarse a la propia ropa (por ejemplo, en forma de camiseta) y que sea capaz de confundir a la cámara desde distintos ángulos. Aunque reconoce que, para lograr eso, aún tienen trabajo por delante.

Vía | Arxiv.org

También te recomendamos

Estas son todas las muertes que habrías sufrido sin tecnología

-

La noticia

Un simple parche de colores permite engañar a las cámaras de vigilancia con IA para que no detecten personas en una imagen

fue publicada originalmente en

Xataka

por

Marcos Merino

.

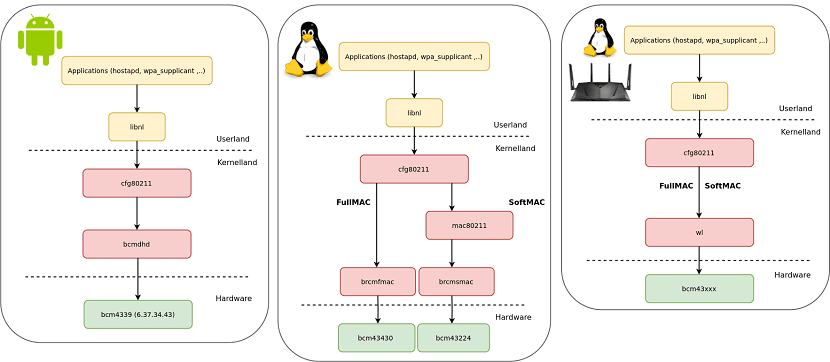

Fallos en los chips Broadcom WiFi permiten ataques remotos

Hace algunos días, se dio a conocer la noticia de que los controladores para los chips inalámbricos Broadcom fueron detectadas cuatro vulnerabilidades, que permiten poder realizar ataques remotos a los dispositivos que incluyen estos chips.

En el caso más simple, las vulnerabilidades se pueden usar para denegación de servicio remotas, pero no se excluyen los escenarios en los que se pueden desarrollar vulnerabilidades que permiten a un atacante no autenticado ejecutar su código con los privilegios del kernel de Linux mediante el envío de paquetes especialmente diseñados.

Estos problemas se identificaron durante la ingeniería inversa del firmware de Broadcom, en donde los chips propensos a la vulnerabilidad son ampliamente utilizados en computadoras portátiles, teléfonos inteligentes y varios dispositivos de consumo, desde SmartTV a dispositivos IoT.

En particular, los chips Broadcom se utilizan en los teléfonos inteligentes de fabricantes como Apple, Samsumg y Huawei.

Cabe destacar que Broadcom fue notificado de las vulnerabilidades en septiembre de 2018, pero demoró aproximadamente 7 meses (es decir apenas en este mes en curso) lanzar las correcciones coordinadas con los fabricantes de equipos.

¿Cuáles son las vulnerabilidades detectadas?

Dos vulnerabilidades afectan el firmware interno y potencialmente permiten la ejecución de código en el entorno del sistema operativo utilizado en los chips Broadcom.

Lo que permite atacar entornos que no utilizan Linux (por ejemplo, la posibilidad de un ataque en dispositivos Apple, CVE-2019-8564 está confirmada)).

Aquí es importante recalcar que algunos chips Broadcom Wi-Fi son un procesador especializado (ARM Cortex R4 o M3), que ejecutará la similitud de su sistema operativo desde las implementaciones de su pila inalámbrica 802.11 (FullMAC).

En dichos chips, el controlador proporciona la interacción del sistema principal con el firmware del chip Wi-Fi.

En la descripción del ataque:

Para obtener un control total sobre el sistema principal después de que se comprometa FullMAC, se propone utilizar vulnerabilidades adicionales o el acceso total a la memoria del sistema en algunos chips.

En los chips SoftMAC, la pila inalámbrica 802.11 se implementa en el lado del controlador y se ejecuta mediante una CPU del sistema.

En los controladores, las vulnerabilidades se manifiestan tanto en el controlador propietario de wl (SoftMAC y FullMAC) como en el brcmfmac abierto (FullMAC).

En el controlador wl, se detectan dos desbordamientos de búfer, que se explotan cuando el punto de acceso envía mensajes EAPOL especialmente diseñados durante el proceso de negociación de la conexión (se puede realizar un ataque al conectarse a un punto de acceso malicioso).

En el caso de un chip con SoftMAC, las vulnerabilidades conducen a un compromiso del núcleo del sistema, y en el caso de FullMAC, el código puede ejecutarse en el lado del firmware.

En brcmfmac, hay un desbordamiento de búfer y un error que comprueba los marcos procesados, que se explotan mediante el envío de marcos de control. En el kernel de Linux, los problemas en el controlador brcmfmac se solucionaron en febrero.

Vulnerabilidades identificadas

Las cuatro vulnerabilidades que fueron dadas a conocer desde septiembre del año pasado, ya están catalogadas en los siguientes CVE.

CVE-2019-9503

El comportamiento incorrecto del controlador brcmfmac al procesar marcos de control utilizados para interactuar con el firmware.

Si un marco con un evento de firmware proviene de una fuente externa, el controlador lo descarta, pero si el evento se recibe a través del bus interno, el marco se omite.

El problema es que los eventos de dispositivos que usan USB se transmiten a través del bus interno, lo que permite a los atacantes transferir exitosamente el firmware que controla los marcos en el caso de usar adaptadores inalámbricos USB;

CVE-2019-9500

Cuando activa la función “Wake-up on Wireless LAN”, puede provocar un desbordamiento en el controlador brcmfmac (función brcmf_wowl_nd_results) enviando un marco de control especialmente modificado.

Esta vulnerabilidad se puede usar para organizar la ejecución del código en el sistema principal después del compromiso del chip o en combinación.

CVE-2019-9501

El desbordamiento de búfer en el controlador wl (función wlc_wpa_sup_eapol), que ocurre durante el procesamiento de mensajes, el contenido del campo de información del fabricante en el que excede los 32 bytes.

CVE-2019-9502

El desbordamiento de búfer en el controlador wl (función wlc_wpa_plumb_gtk), que ocurre durante el procesamiento de mensajes, el contenido del campo de información del fabricante en el que excede 164 bytes.

Fuente: https://blog.quarkslab.com

El artículo Fallos en los chips Broadcom WiFi permiten ataques remotos aparece primero en Fallos en los chips Broadcom WiFi permiten ataques remotos.

Hacking Fitness vía Garmin Connect [Parte 1 de 2] #Garmin #Fitness

|

| Figura 1: Hacking Fitness vía Garmin Connect [Parte 1 de 2] |

|

| Figura 2: Hacking con Buscadores. Google, Bing, Shodan & Robtex |

Como hemos visto anteriormente en el pasado, en plataformas como Endomondo (Róbame, que estoy así de sano y estoy haciendo deporte) o Runtastic (Otra red social de deportistas que publican su ubicación y su estado de salud) , si los usuarios no han tomado las adecuadas protecciones, si la plataforma no ha tomado las suficientes medidas para evitar los info-leaks y si el servicio web no ha configurado correctamente las opciones de información, la privacidad de los usuarios podría verse afectada, y esto es lo que vamos a ver hoy.

|

| Figura 4: Proyecto de ElevenPaths sobre info-leaks en webs de deportistas |

En el pasado, el ejercito militar americano, tuvo que prohibir el uso de dispositivos y servicios como Strava, porque los datos que subían sus soldados pudo revelar la ubicación de bases secretas, como vimos en el artículo "¿Los datos de Strava delatan a los militares de USA?"

Análisis de Fichero robots.txt en Garmin Connect

Analizamos en la plataforma la existencia del fichero robots.txt utilizado para impedir a los motores de búsqueda la indexación de cierto contenido web. Observamos que no existe, así que la probabilidad de que los motores de búsqueda hayan indexado información web del sitio, como, por ejemplo, datos de las cuentas de los usuarios relacionados con su actividad física es elevada.

|

| Figura 5: No existe el fichero robots.txt en la web del servicio Garmin Connect |

Ya hemos visto en el pasado que el tener un fichero robots.txt no es una garantía total, y que incluso se podría convertir en una fuga de información en sí mismo, pero bien configurado ayuda a evitar problemas de info-leaks. Y en la web de Garmin Connect no existe.

|

| Figura 6: Robots.txt en Garmin Connect not found |

Como curiosidad, al realizar la petición del recurso “robots.txt” al nombre de dominio principal, observamos que sí que existe, aunque “de aquella manera”, porque no ha sido configurado siguiendo buenas prácticas. No

|

| Figura 7: Fichero robots.txt para el nombre del dominio principal |

Además, no es posible obtener información interesante a partir de las rutas relativas de recursos almacenadas en el fichero “robots.txt”. No obstante, hay que recordar que el sitio web podría hacer uso de Headers HTTP X-Robots-Tags "NoIndex" o de etiquetas HTML META NoIndex en páginas web para evitar la indexación, así que la prueba del nueve es comprobar cuántas URLs de perfiles de usuarios de Garmin Connect se han quedado indexadas en los buscadores.

Búsqueda de URLs de actividades deportivas de usuarios

Una vez dentro de la plataforma, en la zona de actividades del usuario, se observa en la URL un posible patrón común para todas las actividades registradas de los usuarios de la plataforma: “modern/activity”

|

| Figura 8: URL con la información de una ruta en bicicleta de Amador Aparicio (@amadapa) |

Haciendo, como hemos dicho al principio, un poco de “Hacking con Buscadores” se observa como Google tiene indexados casi 100.000 resultados relacionados con la actividad de los usuarios de la plataforma, lo que es una auténtica salvajada. Y desde el punto de vista de negocio de Garmin Connect extraño, ya que está entregando los datos de todos sus usuarios a Google.

|

| Figura 9: Resultados indexados en Google de usuarios de Garmin Connect |

Con una sencilla consulta, se determina que es posible acceder a la información de las actividades usuarios de la plataforma sin la necesidad de tener una cuenta en ella, seguramente porque la cuenta no cuente con la configuración de privacidad adecuada o porque los usuarios quieran compartir esta información con el resto de usuarios de Internet.

|

|

Figura 10: Información de la actividad deportiva de un usuario junto con el dispositivo Garmin utilizado. |

Además, para cada actividad pública, es posible conocer el dispositivo Garmin que registró y volcó la información deportiva en cada una de las actividades, junto con la versión de software que tenía en ese momento. De nuevo, un info-leak de un dispositivo igual que el sistema de recuperación de contraseñas de Google, lo que permite a una empresa tipo Cambridge Analytica realizar una mejor base de datos de las personas a atacar en campañas de Fake News.

Autor: Amador Aparicio de la Fuente (@amadapa), escritor de libro "Hacking Web Technologies"

******************************************************************************************************

- Hacking Fitness vía Garmin Connect [Parte 1 de 2]

- Hacking Fitness vía Garmin Connect [Parte 2 de 2]

******************************************************************************************************

Skyload: una extensión para descargar audio y vídeo de casi cualquier sitio web

Skyload es una extensión para Chrome y Opera bastante genial que sirve para descargar música y vídeo de las redes sociales o de múltiples sitios web. Hace el proceso sumamente sencillo puesto que identifica todo el contenido que puedes bajar y te lo ofrece en un click.

La extensión funciona con cualquier navegador basado en Chrome, como Vivaldi, Opera, Yandex, o el nuevo Edge. Skyload te deja bajar vídeo o audio de sitios como Twitter, Instagram, Facebook, YouTube, Vimeo, DailyMotion, Soundcloud, etc.

Descargas en un click, de múltiples archivos a la vez y en la calidad que elijas

Una vez que instales la extensión, un pequeño icono de descarga aparecerá en la barra de herramientas de Chrome. Cuando entras en una web en la que hay contenido multimedia, ese icono cambia a color verde.

Si haces click en el icono, ahí verás una lista detallada con todo lo que puedes descargar, organizado por vídeo y audio. Puedes elegir solo uno de los archivos disponibles o puedes hacer una descarga en lote.

Un detalle a tener en cuenta es que si instalas la extensión en Chrome no podrás descargar vídeos ni audio de YouTube, esto es porque Google no permite extensiones en la Chrome Web Store que faciliten la descarga de contenido desde la plataforma.

Sin embargo, sin instalas la versión para Opera desde la tienda de extensiones de Opera, no tendrás ninguna limitación para bajar audio o vídeo de YouTube. Todo lo que bajes lo tienes a la mano en el mismo gestor de descargas de Skyload, y toda la información sobre los archivos se muestra antes de que descargues algo: tamaño, bitrate, calidad de vídeo, tipo de archivo.

De hecho, puedes hasta previsualizar los vídeos desde la extensión antes de descargarlos, y lo mismo con el audio, puedes escuchar antes de bajar y probar entre diferentes archivos y calidad de estos.

La extensión es completamente gratuita, y aunque dicen que pueden mostrar anuncios a los usuarios, al menos de momento no me he encontrado el primero. Tienen la opción de pagar por la extensión libre de publicidad si te interesa por 2 dólares al mes, o 9 dólares por 6 meses, o 18 dólares por todo el año.

También te recomendamos

Estas son todas las muertes que habrías sufrido sin tecnología

-

La noticia

Skyload: una extensión para descargar audio y vídeo de casi cualquier sitio web

fue publicada originalmente en

Genbeta

por

Gabriela González

.

Mejores herramientas para manipular PDF

![]()

Los documentos PDF (Portable Document Format) se han transformado en un formato muy empleado para multitud de contenido por su versatilidad y ventajas frente a otros formatos. Incluso expliqué en un tutorial de este mismo blog cómo se podía crear PDF rellenable para formularios. Pues bien, ahora vamos a ver algunas de las mejores herramientas para manipular contenido en PDF que existen para Linux.

Adobe fue el creador de este formato en 1993 y actualmente es un estándar que incliuye un subset de PostScript, un lenguaje de programación para la descripción de las páginas que también usan las impresoras. Para trabajar con este tipo de formato ya sabes que existe multitud de herramientas, muchas de ellas compatibles con GNU/Linux…

Las mejores herramientas son:

- PDFsam: sirve para extraer páginas del PDF, partir el PDF, unir, y rotar PDFs. DESCARGAR

- Tabula: extrae tablas de datos de dentro de los ficheros PDF. DESCARGAR

- pdftk: es un kit de herramientas para PDF variado. DESCARGAR

- pstoedit: puede traducir el lenguaje PostScript y gráficos PDF en otro formato. DESCARGAR

- PDF Chain: es un programa que posee una GUI o interfaz gráfica para trabajar con PDF, similar a pdftk en funciones. DESCARGAR

- img2pdf: como su nombre indica, permite convertir imágenes a PDF. DESCARGAR

- krop: otra simple herramienta gráfica para recortar páginas de un PDF. DESCARGAR

- Master PDF Editor: es un completo editor, hay una versión gratuita y una de pago. Permite anotar, editar el documento, separar, etc. DESCARGAR

Recuerda que existen lectores de PDF como Evince, Okular, y Foxit Reader. Espero que te haya ayudado…

El artículo Mejores herramientas para manipular PDF aparece primero en Mejores herramientas para manipular PDF.

Hacking Windows 10: Escalada de privilegios con CVE-2019-0841

|

| Figura 1: Hacking Windows 10: Escalada de privilegios con CVE-2019-0841 |

La vulnerabilidad se ha conocido por el nombre de “DACL Permissions Overwrite Privilege Escalation” y, si quieres saber más, la implementación de la prueba de concepto puede estudiarse y descargarse desde el siguiente Github.

|

| Figura 2: GitHub con la PoC para estudiar |

Con la vulnerabilidad un usuario sin privilegios o privilegios ‘bajos’ puede secuestrar archivos que son propiedad de NTAuthority\SYSTEM. Esto se realiza sobrescribiendo los permisos en el archivo destino, el que se quiere secuestrar. Cuando la escalada tiene éxito se obtiene un “Control Total” de los permisos para el usuario sin privilegio.

¿Dónde radica la magia?

En esta ocasión hay que hablar de que todas las aplicaciones de los sistemas Windows disponen de un archivo settings.dat. Este archivo es el que tiene la configuración de la aplicación. En otras palabras, es un registro que se puede cargar y modificar desde el propio registro.

|

| Figura 3: Máxima Seguridad en Windows: Secretos Técnicos [4ª Edición] |

Si eres de los que te preocupa por la tener fortificado al máximo tu sistema Windows, seguro que es un viejo amigo. En el libro de "Máxima Seguridad Windows: Secretos Técnicos [4ª Edición]" de nuestro compañero Sergio de los Santos (@ssantosV) sale en varios capítulos.

Este archivo del que hablamos es muy importante, y hay que tener en cuenta que en el momento en el que arranca una aplicación en Windows, el archivo settings.dat es utilizado por NTAuthority\SYSTEM. Esto es algo interesante, sin duda. En este punto al investigador que descubrió la vulnerabilidad le surge una nueva pregunta, ¿cómo se puede hacer un abuso de este acceso privilegiado a archivos?

|

| Figura 4: Paquetes instalados en un Windows 10 |

El investigador se centró en el archivo settings.dat de Microsoft Edge. Cada paquete tiene un archivo settings.dat. Una vez que arranca dicho paquete o aplicación en Windows, el sistema realizará una operación OpLock o bloqueo exclusivo, con el objetivo de evitar que otros procesos utilicen o accedan a la información de ese archivo mientras se está ejecutando la aplicación.

|

| Figura 5: Settings.dat de Microsoft Edge |

En el caso de la PoC (Prueba de Concepto), cuando se arranca Microsoft Edge, el archivo settings.dat se abre como NTAuthority\SYSTEM. Una vez la aplicación es ejecutada y el archivo es abierto, se realizan algunas verificaciones de integridad:

1. Se comprueban los permisos de los archivosEn resumen, si el fichero settings.dat no es considerado válido, Windows lo elimina y copia la plantilla que está almacenada en una ubicación protegida. De esta forma se evita el abuso, a priori. Pero no estamos aquí con un post que busca ampliar nuestros conocimientos de Hacking Windows para dejarlo aquí. Y vamos a verlo.

2. Si los permisos son incorrectos, se corrigen los permisos de los archivos

3. Se lee el contenido

4. Si el contenido está corrupto o dañado se borra el archivo

5. Se restablece la configuración copiando el archivo, el cual sirve de plantilla, que se encuentra en C:\Windows\System32\settings.dat.

6. Se obtiene el bloqueo exclusivo en el archivo recién copiado

7. Se continua con la ejecución de la aplicación de Windows.

|

| Figura 6: Libro en 0xWord de Hacking Windows: Ataques a sistemas y redes Microsoft |

El investigador se dio cuenta que se puede utilizar este comportamiento para establecer los permisos en ‘cualquier’ archivo mediante el uso de enlaces físicos. El objetivo ahora será crear enlaces duros a archivos dónde queremos tener un “Control Total” como usuario no privilegiado o usuario regular.

Explotándolo

Se sabe que los permisos de archivos establecidos en un enlace duro darán como resultado cambios en el archivo original. A continuación, se va a mostrar un ejemplo de cómo secuestrar un archivo. Para el ejemplo, el investigador optó por utilizar el fichero HOSTS. Un usuario normal no tiene acceso de modificación a este archivo, tal y como se puede ver en la imagen.

|

| Figura 7: Modificación no disponible para usuarios no privilegiados |

El investigador Nabeel Ahmed ha escrito un exploit que automatiza el proceso de creación de un enlace físico y provocar que la vulnerabilidad se desencadene. No es más que llevar a cabo lo que se ha ido explicando en los pasos anteriores. A continuación, se muestra el paso a paso del proceso.

¿Cómo funciona el exploit?

El exploit tiene el siguiente funcionamiento:

1. Primero verificará si el archivo settings.dat existe o no. Además, si éste existe, verificará los permisos. Si se utiliza la aplicación Microsoft Edge se parará la ejecución del proceso, en el caso de que esté en ejecución. Con cualquier otra aplicación ocurriría igual. Lo interesante es asegurarse de que se utiliza una herramienta que esté por defecto en el sistema, lógicamente.

2. Se buscará el archivo settings.dat y se eliminará para crear un enlace físico al archivo específico. En este caso al archivo HOSTS. En este paso es dónde se puede hacer el vínculo con cualquier archivo, por lo que, pensemos en un DLL Hijacking de una DLL que tenga nuestro código con un Meterpreter o con lo que sea.

3. Re-arrancar la aplicación. Una vez es creado el enlace físico, se vuelve a arrancar la aplicación, en este caso Microsoft Edge. Se desencadena la vulnerabilidad. Por último, hay que verificar si el fichero destino tiene permisos de “Control Total” para el usuario sin privilegio, lo que al principio no teníamos.En la siguiente imagen publicada por Nabeel Ahmed se puede ver el resultado final después de lanzar el proceso que implementa el exploit de manera completa y con éxito en un sistema operativo Microsot Windows 10 vulnerable.

|

| Figura 8: Exploit ejecutado con éxito |

Además, se puede disfrutar de un video en el que se muestra la ejecución de una DLL, mediante técnica de DLL Hijacking y haciendo uso de la aplicación de actualización del navegador Google Chrome. Más que interesante.

Figura 9: DACL Permissions Overwrite Privilege Escalation(CVE-2019-0841) PoC using Google Chrome

Interesante técnica que seguramente abrirá puertas en los Ethical Hacking, por lo que habrá que ver cómo se reacciona ante esta vulnerabilidad. Los equipos de IT tendrán trabajo.

Raspberry Pi y Kano OS para enseñar a programar a los niños: todo lo que se puede hacer y cómo configurarlos paso a paso

Es difícil no recomendar una Raspberry Pi a un aficionado a la tecnología, y de hecho somos muchos los que guardamos una en un cajón después de haber probado con ella incontables versiones de Linux. En una de esas estaba yo cuando descubrí Kano, un sistema pensado para niños del que había leído en su día, pero al que no le había prestado atención hasta ahora que mi hijo había aprendido a leer con fluidez.

Tras montarla en la Raspberry Pi 2B que usaba antes, y probarla un par de veces con el niño, pasó lo que tenía que pasar: El sistema operativo infantil acabó en la Raspberry Pi 3B+ que tenía "para mí", y mi servidor doméstico acabó relegado al hardware más obsoleto.

El interfaz principal: Limpio y ordenado y agradable

El interfaz principal: Limpio y ordenado y agradable Tras unas semanas de experiencia no me atrevería a decir en absoluto que tener Kano en casa pueda sustituir a recibir clases especializados en robótica y computación para niños, pero desde luego sus posibilidades son tan amplias que nos costará llegar a un punto en que decidamos que le hemos sacado todo el partido posible.

Qué tiene Kano que tanto nos encadila

Después de una financiación en Kickstarter más que exitosa hace un lustro, que obtuvo más de un millón y medio de dólares de sus patrocinadores, y unas cuantas iteraciones publicadas, Kano se ha convertido un sistema operativo completo que pueden usar niños de cualquier edad.

El escritorio clásico tiene menos efecto "wow", pero permite trabajar con varias aplicaciones a la vez

El escritorio clásico tiene menos efecto "wow", pero permite trabajar con varias aplicaciones a la vez No solo el escritorio está adaptado a ellos, con iconos grandes y legibles y sin más texto del necesario, sino que la propia instalación y configuración del sistema se les ofrece como un juego (mientras actualizamos, por ejemplo, tenemos a un clon de Flappy Bird para amenizar la espera, algo que le hubiese agradecido a distribuciones más serias en mis gélidas jornadas en centros de datos subterráneos). Por supuesto, tampoco faltan los logros y medallas para motivarles a seguir avanzando y completar todos los desafíos.

Aunque las aplicaciones se pueden lanzar directamente, es mucho más interesante acceder al modo historia, un juego interactivo con sabor a RPG clásico japonés que transcurre en un mundo con la misma forma que nuestro hardware, donde se nos ofrecerán distintas misiones que nos llevarán a los puertos de entrada y salida, la CPU, o las bibliotecas internas.

Villa Raspberry: Un pequeño mundo para aprender computación

Villa Raspberry: Un pequeño mundo para aprender computación Cada uno de esos juegos nos enseña un lenguaje de programación (por bloques tipo Scratch para hackear Pong o Minecraft, en Python para hacernos nuestro juego de la serpiente, en shell script, y más).

Cada niño es un mundo, y cada uno tendrá sus preferencias, pero en mi casa basta con oir la palabra Minecraft para que todo lo demás parezca un añadido superfluo. Y yo mismo no puedo negar que no disfruté cuando, después de encajar unas cuantas piezas de código, pude crear pequeñas casitas sobre el terreno pulsando una sola tecla.

El modo aventura nos anima a resolver misiones que van pasando por cada uno de los aspectos del sistema. Resolver todas nos convertirá en maestros de la programación infantil

El modo aventura nos anima a resolver misiones que van pasando por cada uno de los aspectos del sistema. Resolver todas nos convertirá en maestros de la programación infantil Así, hemos echado ya bastantes tardes diseñando en papel cuadriculado objetos en dos y tres dimensiones que luego hemos trasladado a Make Art y Hack Minecraft respectivamente, descomponiéndolos en formas geométricas simples que el sistema pudiese interpretar.

De momento soy yo el que marca las pautas, pero no tengo dudas de que no pasará demasiado tiempo hasta que vuele solo. Lo más interesante es que por el camino habrá interiorizado conceptos complejos como las variables, los bucles, las órdenes condicionales, etc.

Uno de los desafíos propuestos: Construir un cohete con código

Uno de los desafíos propuestos: Construir un cohete con código En mi experiencia, puedo decir que un niño que haya aprendido a leer recientemente, y que tenga un cierto interés por la tecnología, puede manejarse con una mínima ayuda con la programación por bloques (Hack Minecraft y Make Pong, o incluso el propio entorno de Scratch), y avanzar en otros que requieran secuencias de comandos simples, como Make Art.

Los más mayores podrán lanzarse al modo texto más puro de Snake, Terminal Quest o Make Light, y avanzar en otras áreas de la programación e incluso de la administración de sistemas, todo dentro de este mismo entorno.

Cada cohete, estrella y planeta lo hemos "plantado" en el mundo con una sola tecla

Cada cohete, estrella y planeta lo hemos "plantado" en el mundo con una sola tecla Si además tenemos los kit y accesorios oficiales, todo se hará todo mucho más interesante al disponer de elementos físicos con los que interactuar: Luces LED, displays de puntos o hasta varitas mágicas. Si no los tenemos, como es mi caso, aún podemos programar para ellos y ver emulado en pantalla el resultado.

Yo no sé cuánto tiempo me quedaré atrapado en los mundos de Minecraft, pero más allá de las clases de programación tendremos un entorno de trabajo completo para pequeños estudiantes e investigadores, con aplicaciones como Libreoffice, Youtube o Wikipedia, y un control parental integrado con varios niveles de seguridad, lo cual le hace el mejor candidato a ordenador para niños que haya podido probar.

Otros programas más serios como Libreoffice vienen de serie con el sistema, y funcionan estupendamente

Otros programas más serios como Libreoffice vienen de serie con el sistema, y funcionan estupendamente Más allá de la Raspberry tenemos Kano World, un portal en Internet donde podremos compartir nuestras creaciones, ver y editar las que han subido el resto de usuarios, hacer un seguimiento de nuestros progresos, e incluso crear desde la web nuevos diseños, en modo libre o con desafíos específicos para este apartado. La aplicación Make Art, en concreto, es accesible al completo desde cualquier navegador.

Hablando de la red, y aunque el sistema nos anime a hacerlo, compartir a Internet nuestras creacciones es totalmente opcional y podemos trabajar con los interfaces de red desactivados en todo momento. En cada uno queda la responsabilidad de darle o no al niño la capacidad de hacer y recibir comentarios, o dar un paso más allá y poder acceder con el sistema a la web o a Youtube.

Dentro de las opciones avanzadas podemos configurar el control parental

Dentro de las opciones avanzadas podemos configurar el control parental Me has convencido, ¿cómo lo monto?

La manera más obvia y práctica de tener Kano es comprar uno de sus kits oficiales. Así, no solo tendrás todo listo y configurado, sino que además tendrán un hardware preparado para que ellos mismos lo instalen y manipulen, perfectamente acoplado al software que correrá sobre él (desde el modo historia, por ejemplo, se hace referencia al cable rojo de alimentación o al amarillo de vídeo).

El precio será obviamente algo más elevado que usando nuestros propios recursos, pero algunos conjuntos como el que incluye batería y pantalla táctil, a modo de tablet son más que razonables para lo que ofrecen, y teniendo en cuenta que el sistema operativo se ofrece de manera totalmente gratuita, puede ser una buena manera de hacer una aportación económica al proyecto.

En Villa Vector aprenderemos a hacer dibujos programando

En Villa Vector aprenderemos a hacer dibujos programando Si, como era mi caso, disponéis de una placa Raspberry, una tele con HDMI, y de un teclado y ratón USB estándar, montar Kano no es ni más ni menos difícil que trabajar con cualquier distribución de Linux estándar, y nuestro trabajo se limitará básicamente a descargar y volcar una imagen sobre nuestra tarjeta MicroSD favorita, de entre 8 y 16Gb según el modelo que utilicemos.

No hace falta que esta tarjeta sea especialmente rápida, así que posiblemente podamos reutilizar cualquiera que conservemos de algún móvil antiguo.

El proceso de instalación en sí, para quién no lo conozca, no tiene nada de complicado, y está descrito (en inglés) en la web de esta distribución. Tendremos que descargar la versión apropiada de la web de Kano (eligiendo la que se adecue al modelo de Raspberry que tengamos), obteniendo un fichero ZIP que que instalaremos en la tarjeta SD a través de la aplicación balenaEtcher, sin necesidad de descomprimirlo previamente.

Cuando lancemos esta aplicación solo tendremos que indicar la ruta del fichero descargado, el de la tarjeta de destino, y pulsar su único botón, facilitándole permisos de administrador si nos lo solicita. El proceso durará unos minutos, según el adaptador y tarjeta que utilicemos.

Descargar la vesión Alpha en español, seleccionar la unidad donde está la MicroSD, y flasheo al canto. Fácil fácil.

Descargar la vesión Alpha en español, seleccionar la unidad donde está la MicroSD, y flasheo al canto. Fácil fácil. Finalizado el proceso, únicamente nos quedará introducir la tarjeta SD en la Raspberry, echufarla a la tele o al monitor, y después a la corriente (cuidando siempre que nuestra fuente de alimentación ofrezca la potencia suficiente, para evitar cuelgues y reinicios inesperados), y en unos segundos tendremos Kano en pantalla.

El sistema se presentará a nosotros en primera persona, pidiendo que nos identifiquemos con nuestro nombre, y posteriormente con un avatar, y enseñándonos a utilizar el teclado y el ratón a través de pequeñas pruebas simples que si tenemos una cierta edad nos recordarán a cierta película (letras cayendo, perseguir un conejo blanco...).

También, nos pedirá conectarnos a Internet para crear un usuario en la web de Kano, si es que no disponemos ya de él. Este paso, si bien es aconsejable para llevar un seguimiento de nuestros progresos, es totalmente opcional.

Nuestros primeros pasos: Aprender a manejar teclado y ratón, crear nuestro avatar, y entrar en el mundo.

Nuestros primeros pasos: Aprender a manejar teclado y ratón, crear nuestro avatar, y entrar en el mundo. Cabe indicar también que en un momento nos preguntará si hemos escuchado un sonido, que en el kit oficial se escucha a través de un altavoz integrado que se conecta por el puerto de audio. Si no es nuestro caso tendremos que decirle que lo hemos oído aunque no sea así, y cuando finalicemos el tutorial cambiar la salida de audio al puerto HDMI desde la configuración del sistema.

Algunas piedras en el camino

Es importante recalcar que la última versión disponible (4.2.1) está en inglés. La única versión que apareció en español (para el mercado argentino) está algo obsoleta (corresponde a la 3.9.0), no tiene traducido el sistema al completo, y no funcionará en las últimas versiones de Raspberry Pi (en concreto, en una 3B+ no conseguí que arrancara).

Así, si queremos que el niño tenga independencia a la hora de usar el sistema sin necesitar ayuda nos veremos obligados a prescindir de algunas de sus características (por ejemplo, en Hack Minecraft solo tendremos disponible uno de los tres grupos de misiones que se han desarrollado, y el entorno de trabajo será algo más incómodo), y estaremos limitados en cuanto a actualizaciones y compatibiliidad.

En la versión en español solo tenemos disponible el primero de estos tres grupos de desafíos

En la versión en español solo tenemos disponible el primero de estos tres grupos de desafíos Mi alternativa en este sentido fue comenzar en español, hacer un recorrido completo del mapa, resolver los primeros desafíos en Hack Minecraft y Make Art y, una vez explotado el modo aventura, pasar a la última versión en inglés para ir completando las tareas de programación.

Dependiendo de la edad del menor, sus habilidades lectoras y con el idioma y la autonomía que esperemos que tenga en el uso del sistema será más conveniente una u otra opción. Según indican los desarrolladores en los foros de su web, la internacionalización de la aplicación es un proyecto en curso pero sin plazos fijados.

En todo caso, si vamos a pasar nuestro rol de padre a educador, tendremos forzosamente que saber inglés, ya que la información que ofrece el portal oficial para formadores está en este idioma. Si podemos saltar este escollo tenemos bastantes documentos y vídeos que nos pueden ir guiando para hacer de cada sesión una clase de tecnología y pensamiento lógico tan productiva como divertida.

Tras un rato de deliberación y mediciones, este dibujo pasó de la libreta de cuadritos a la tele en unos pocos minutos

Tras un rato de deliberación y mediciones, este dibujo pasó de la libreta de cuadritos a la tele en unos pocos minutos Otro punto en contra que encontré fueron algunas ralentizaciones puntuales: Si bien en Make Pong, por ejemplo, el movimiento de bloques es rápido y cómodo, en su equivalente en Minecraft se hace muy lento y pesado arrastrarlos y colocarlos en su punto exacto incluso en la Raspberry más reciente, lo cual puede desanimar a los más pequeños.

Igualmente, aplicaciones como Google Maps se atascan a veces y tenemos que esperar a que el sistema fuerce el cierre pasado un tiempo excesivamente largo, aunque otras como Libreoffice o Youtube van estupendamente. Cualquiera que haya utilizado la Raspberry como ordenador de escritorio sabrá a lo que me refiero.

En nuestro paseo por el mundo descubriremos muchos conceptos sobre computación: Los más importantes los coleccionaremos en nuestro códice

En nuestro paseo por el mundo descubriremos muchos conceptos sobre computación: Los más importantes los coleccionaremos en nuestro códice Pasado, presente, futuro

Desde el primer arranque el sistema destila amor por el hacking por los cuatro costados, y se nota que está hecho por y para entusiastas de la computación, con la usabilidad y la gamificación siempre en mente.

No creo que merezca la pena pararme a contaros las bondades de trabajar el razonamiento lógico en niños, utilicemos o no medios digitales para ello y con total independencia de si el futuro les llevará o no por esos derroteros profesionales. Sí puedo decir que de entre los recursos que he encontrado como padre, Kano me ha sorprendido por aglutinar muchos de ellos de una manera genial.

A punto de entrar en el puerto de sonido de nuestra Raspberry virtual. Dentro aprenderemos fundamentos del audio digital.

A punto de entrar en el puerto de sonido de nuestra Raspberry virtual. Dentro aprenderemos fundamentos del audio digital. El principal punto negativo que he podido encontrar es el ya mencionado del idioma, y es que los no angloparlantes nos vemos forzados a elegir si queremos que el niño trabaje a su ritmo y con total independencia, pero con una versión más antigua, o tener en nuestra mano todas las posibilidades, pero echando una mano desde atrás con la traducción.

Por otro lado, igual que en mi infancia fueron las aventuras conversacionales y las revistas inglesas para Spectrum las que me forzaron a coger el diccionario y aprender inglés a las bravas, entornos seguros y educativos como éste pueden ser justo lo que necesite esta generación para perderle el miedo al idioma de Lovelace, Turing, Ritchie o Stallman.

También te recomendamos

Estas son todas las muertes que habrías sufrido sin tecnología

-

La noticia

Raspberry Pi y Kano OS para enseñar a programar a los niños: todo lo que se puede hacer y cómo configurarlos paso a paso

fue publicada originalmente en

Xataka

por

Javier Prieto

.

McAfee joins Sophos, Avira, Avast—the latest Windows update breaks them all

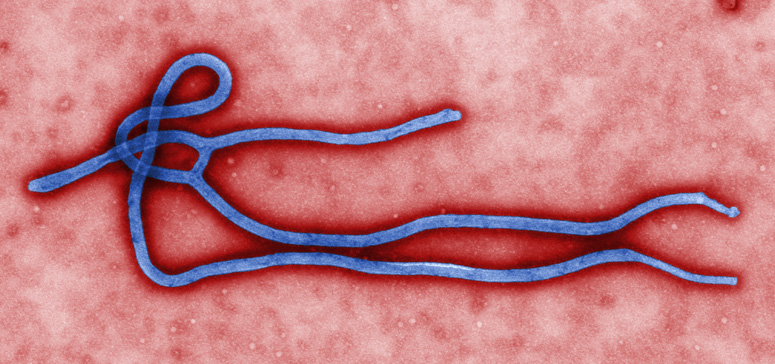

Enlarge / A colorized transmission electron micrograph (TEM) of an Ebola virus virion. (Cynthia Goldsmith) (credit: CDC)

The most recent Windows patch, released April 9, seems to have done something (still to be determined) that's causing problems with anti-malware software. Over the last few days, Microsoft has been adding more and more antivirus scanners to its list of known issues. As of publication time, client-side antivirus software from Sophos, Avira, ArcaBit, Avast, and most recently McAfee are all showing problems with the patch.

Affected machines seem to be fine until an attempt is made to log in, at which point the system grinds to a halt. It's not immediately clear if systems are freezing altogether or just going extraordinarily slowly. Some users have reported that they can log in, but the process takes ten or more hours. Logging in to Windows 7, 8.1, Server 2008 R2, Server 2012, and Server 2012 R2 are all affected.

Booting into safe mode is unaffected, and the current advice is to use this method to disable the antivirus applications and allow the machines to boot normally. Sophos additionally reports that adding the antivirus software's own directory to the list of excluded locations also serves as a fix, which is a little strange.

Capcom Home Arcade es la nueva consola con doble joystick, 16 juegos clásicos de recreativa y un diseño de lo más extravagante

Capcom tenía guardada una sorpresa para hoy y lo cierto es que nadie se imaginaba lo que nos han acabado presentando. La nueva Capcom Home Arcade es una videoconsola pensada para jugar varios jugadores en local, al estilo de las recreativas más clásicas. Pero su forma y diseño son sin duda uno de los puntos más llamativos.

La Capcom Home Arcade tiene forma del logo de la compañía. Es decir, esas letras tan representativas no son sino la base donde se han añadido dos joysticks y ocho botones para cada uno de los dos jugadores. Una consola retro al estilo "mini" como las que hemos visto recientemente en otras marcas, aunque con un tamaño bastante más generoso.

Una recreativa para conectar por HDMI al televisor

La nueva consola tiene una longitud total de 74 centímetros, por 11 centímetros de alto y 22 centímetros de ancho. Cuenta con un puerto microUSB para conectarla a la corriente, conexión WiFi para acceder a las distintas tablas de clasificaciones y un puerto HDMI a través del cual conectaremos la consola a la tele y podremos tener una especie de recreativa.

Los dos sticks son de la marca Sanwa y como vemos son una recreación bastante fiel del estilo que teníamos hace años. Tienen ocho direcciones y según Capcom, "los acabados son de alta calidad".

En cuanto a la lista de juegos que vendrán ya instalados en la consola, según se ha anunciado llegará con 16 juegos clásicos habituales en las recreativas de Capcom como los icónicos Street Fighter II Turbo o Final Fight.

Para la emulación de las ROMs, los responsables indican que viene de parte exclusiva por FB Alpha. Algo que, según la compañía, ofrecerá "una experiencia de juego arcade auténtica y precisa".

Este es el listado de todos los juegos que se incluirán:

- 1944: The Loop Master

- Alien vs. Predator

- Armored Warriors

- Capcom Sports Club

- Captain Commando

- Cyberbots: Fullmetal Madness

- Darkstalkers: The Night Warriors

- ECO Fighters

- Final Fight

- Ghouls ‘n Ghosts

- Giga Wing

- Meta Man: The Power Battle

- Progear

- Street Fighter II: Hyper Fighting

- Strider

- Super Puzzle Fighter II: Turbo

El Capcom Home Arcade saldrá a la venta este mismo año, el día 25 de octubre de 2019 y ya está disponible para reservar a través de la tienda oficial de Capcom. ¿Su precio? 229,99 euros por esta nueva consola que permitirá rememorar en casa la experiencia de las recreativas de Capcom.

Más información | Koch Media

También te recomendamos

Estas son todas las muertes que habrías sufrido sin tecnología

-

La noticia

Capcom Home Arcade es la nueva consola con doble joystick, 16 juegos clásicos de recreativa y un diseño de lo más extravagante

fue publicada originalmente en

Xataka

por

Enrique Pérez

.

Durante al menos seis meses, hackers tuvieron acceso completo a cualquier cuenta de cuenta de correo de Hotmail, MSN y Outlook [Actualizado]

![Durante al menos seis meses, hackers tuvieron acceso completo a cualquier cuenta de cuenta de correo de Hotmail, MSN y Outlook [Actualizado]](https://i.blogs.es/c1e540/outlook-msn-hotmail/1024_2000.jpg)