Fernando Garcia

Shared posts

6 herramientas de domótica de código abierto

Mis Freeware que no los cambio por aplicaciones de pago

Los motivos por los que se puedan encontrar aplicaciones freeware…o sea, gratuitos, pueden ser muchos. Desde desarrollos colaborativos que se realizan por motivos puramente altruistas hasta los que los publican como publicidad para sus versiones comerciales.

Leer más »

nftables: el cortafuegos sucesor de iptables

La utilidad de cortafuegos nftables tiene como intención sustituir a iptables El porqué de nftables Durante mucho tiempo han existido cuatro herramientas para administrar el cortafuegos, que tuvieron un inicio similar, pero que con...

La entrada nftables: el cortafuegos sucesor de iptables se publicó primero en ochobitshacenunbyte.

Aprende Python con este curso gratuito en el que crearás videojuegos clásicos como Tetris y Pong

La gente de freeCodeCamp, una de las organizaciones sin fines de lucro más conocidas por enseñar programación gratis a miles de personas online, acaba de lanzar un nuevo curso en vídeo en su canal de YouTube.

El curso en cuestión (solo en inglés) te ayudará a aprender Python, uno de los lenguajes más populares, demandados y versátiles que existen, a través de la programación de cinco videojuegos clásicos como Pong, Snake y Tetris.

Aprender creando

Si eres de los que aprende mejor haciendo y no solamente escuchando una clase y tomando notas, este curso está creado para ti. A través de las siete horas del vídeo vas a aprender a construir tus propios Pong, Snake, Connect Four, Tetris y un juego de multijugador simple.

No necesitas experiencia previa de programación para aprender en este curso. Sin embargo, explican que sería útil para ti si ya sabes los conceptos más básicos de programación ya que a través del curso se saltan las instrucciones básicas de sintaxis y se salta directo a construir el proyecto.

Los profesores te ayudarán a entender cada línea de código escrita a través del proyecto, utilizarás la línea de comandos, aprenderás a usar Pygame, y también turtle.

Dentro de la descripción del vídeo en YouTube tienes acceso al código de cada juego, a los archivos de sonido, y a tutoriales adicionales para aprender sobre la sintaxis en Python o Pygame.

También te recomendamos

-

La noticia

Aprende Python con este curso gratuito en el que crearás videojuegos clásicos como Tetris y Pong

fue publicada originalmente en

Genbeta

por

Gabriela González

.

Los ataques ya han empezado: actualiza tu viejo PC con Windows 7 o Windows Server cuanto antes

Hemos publicado antes sobre “BlueKeep”, una vulnerabilidad importante en el protocolo de escritorio remoto (RDP) de Windows 7 que permite a un atacante tomar el control de tu PC. A principios de esta semana vimos un primer uso exitoso de BlueKeep en el que unos hackers instalaron remotamente software de minería de…

Disponible un nuevo tratamiento que previene la migraña y logra eliminarla en uno de cada tres pacientes

Los pacientes con 8 o más días de migraña al mes (migraña episódica de alta frecuencia y migraña crónica) y tres o más fracasos de tratamientos previos durante 3 meses, siendo uno de estos tratamientos toxina botulínica en el caso de migraña crónica, cuentan desde el 1 de noviembre con un nuevo tratamiento preventivo financiado por la Sanidad pública: Aimovig® (erenumab) de Novartis.

La eficacia y la seguridad del fármaco ha sido evaluada en diferentes ensayos clínicos con más de 3.000 pacientes. Se ha demostrado que el tratamiento reduce en más de un 50% los días de migraña al mes en entre un 40% y 50% de los pacientes y se ha conseguido que 1 de cada 3 pacientes tratados con erenumab quede libre de enfermedad en el tratamiento a largo plazo.

A nivel mundial, más de 300.000 pacientes son tratados con este fármaco, disponible en la actualidad en 31 países y pendiente de recibir más autorizaciones de comercialización. Este tratamiento está sujeto a prescripción médica y diagnóstico hospitalario. Se administra por vía subcutánea cada cuatro semanas y puede ser autoadministrado por el propio paciente tras recibir la formación adecuada. «La rápida respuesta al tratamiento (a partir de la segunda semana) y la fácil administración, garantizan una buena adherencia, lo cual es uno de los mayores problemas de los tratamientos preventivos actuales», según la doctora Santos Lasaosa, responsable de la Unidad de Cefaleas del Hospital Clínico Universitario Lozano Blesa de Zaragoza.

Aunque las causas de la migraña son aún desconocidas, se ha demostrado que durante el ataque de migraña los niveles del CGRP en plasma se encuentran elevados en la sangre de la vena yugular externa, lo que desempeña un papel crítico en la enfermedad. El CGRP es un péptido que se une al receptor del CGRP, que es uno de los responsables de transmitir señales de dolor, provocando lo que conocemos como migraña.

Erenumab tiene un mecanismo de acción diferenciador al bloquear de forma selectiva el receptor del gen relacionado con el péptido de la calcitonina (CGRP-R). Es el único anticuerpo monoclonal 100% humano, diseñado específicamente para prevenir la migraña. Esta característica también diferenciadora reduce las posibilidades de que nuestro sistema inmunitario rechace el tratamiento tras una administración a largo plazo.

La migraña es la sexta enfermedad más discapacitante a nivel mundial, según la Organización Mundial de la Salud (OMS). Su forma crónica es la de mayor impacto, ya que los pacientes sufren al menos 15 días de dolor de cabeza al mes, de los cuales, 8 o más días tienen características propias de la migraña con o sin aura durante más de tres meses. El impacto de la enfermedad no es solo personal sino laboral, ya que el 90% de los pacientes declaran no poder trabajar ni funcionar normalmente. Además del impacto personal, cabe destacar el impacto económico, ya que se estima que el coste de la migraña en Europa es de 27.000 millones de euros anuales.

La migraña es una enfermedad infradiagnosticada e infravalorada, ya que «afecta a un 12% de nuestra población, un 18% de mujeres y 7% de hombres, sin embargo, solamente un 30-40% de estos pacientes son atendidos por un médico de atención primaria o por un neurólogo porque no están diagnosticados», tal y como afirma el doctor Jesús Porta-Etessam, responsable de la Unidad de Cefaleas del Hospital Clínico San Carlos de Madrid. Además, añade que «una de cada cinco mujeres padece migraña, lo cual es muchísimo».

Los pacientes con 8 o más días de migraña al mes (migraña episódica de alta frecuencia y migraña crónica) y tres o más fracasos de tratamientos previos durante 3 meses, siendo uno de estos tratamientos toxina botulínica en el caso de migraña crónica, cuentan desde el 1 de noviembre con un nuevo tratamiento preventivo financiado por la Sanidad pública: Aimovig® (erenumab) de Novartis.

La eficacia y la seguridad del fármaco ha sido evaluada en diferentes ensayos clínicos con más de 3.000 pacientes. Se ha demostrado que el tratamiento reduce en más de un 50% los días de migraña al mes en entre un 40% y 50% de los pacientes y se ha conseguido que 1 de cada 3 pacientes tratados con erenumab quede libre de enfermedad en el tratamiento a largo plazo.

A nivel mundial, más de 300.000 pacientes son tratados con este fármaco, disponible en la actualidad en 31 países y pendiente de recibir más autorizaciones de comercialización. Este tratamiento está sujeto a prescripción médica y diagnóstico hospitalario. Se administra por vía subcutánea cada cuatro semanas y puede ser autoadministrado por el propio paciente tras recibir la formación adecuada. «La rápida respuesta al tratamiento (a partir de la segunda semana) y la fácil administración, garantizan una buena adherencia, lo cual es uno de los mayores problemas de los tratamientos preventivos actuales», según la doctora Santos Lasaosa, responsable de la Unidad de Cefaleas del Hospital Clínico Universitario Lozano Blesa de Zaragoza.

Aunque las causas de la migraña son aún desconocidas, se ha demostrado que durante el ataque de migraña los niveles del CGRP en plasma se encuentran elevados en la sangre de la vena yugular externa, lo que desempeña un papel crítico en la enfermedad. El CGRP es un péptido que se une al receptor del CGRP, que es uno de los responsables de transmitir señales de dolor, provocando lo que conocemos como migraña.

Erenumab tiene un mecanismo de acción diferenciador al bloquear de forma selectiva el receptor del gen relacionado con el péptido de la calcitonina (CGRP-R). Es el único anticuerpo monoclonal 100% humano, diseñado específicamente para prevenir la migraña. Esta característica también diferenciadora reduce las posibilidades de que nuestro sistema inmunitario rechace el tratamiento tras una administración a largo plazo.

La migraña es la sexta enfermedad más discapacitante a nivel mundial, según la Organización Mundial de la Salud (OMS). Su forma crónica es la de mayor impacto, ya que los pacientes sufren al menos 15 días de dolor de cabeza al mes, de los cuales, 8 o más días tienen características propias de la migraña con o sin aura durante más de tres meses. El impacto de la enfermedad no es solo personal sino laboral, ya que el 90% de los pacientes declaran no poder trabajar ni funcionar normalmente. Además del impacto personal, cabe destacar el impacto económico, ya que se estima que el coste de la migraña en Europa es de 27.000 millones de euros anuales.

La migraña es una enfermedad infradiagnosticada e infravalorada, ya que «afecta a un 12% de nuestra población, un 18% de mujeres y 7% de hombres, sin embargo, solamente un 30-40% de estos pacientes son atendidos por un médico de atención primaria o por un neurólogo porque no están diagnosticados», tal y como afirma el doctor Jesús Porta-Etessam, responsable de la Unidad de Cefaleas del Hospital Clínico San Carlos de Madrid. Además, añade que «una de cada cinco mujeres padece migraña, lo cual es muchísimo».

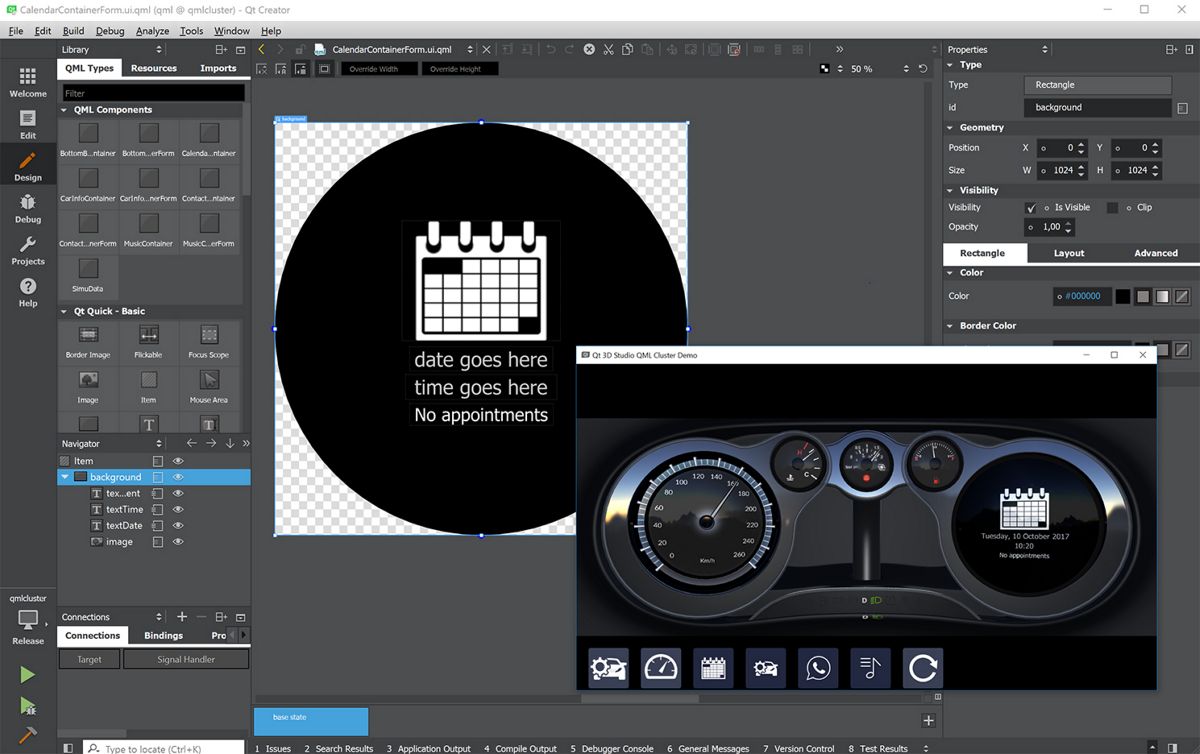

Liberada la nueva versión del entorno de desarrollo Qt 3D Studio 2.5

Qt 3D Studio es el entorno de desarrollo para interfaces gráficas 3D, junto con un potente motor de ejecución, donde se importan modelos 3D, imágenes y otros activos para crear presentaciones interactivas, interfaces de usuario y aplicaciones. Este está enfocado comercialmente a diseñadores como a desarrolladores para prototipar rápidamente las interfaces de usuario.

Su versión 2.5 acaba de ser lanzada, con una serie de mejoras interesantes, tanto para diseñadores de interfaz como para desarrolladores. De ellas se puede destacar en esta nueva versión de Qt 3D Studio que las animaciones ahora se pueden definir mediante curvas de Bezier para gestionar las transiciones entre fotogramas clave.

Hasta ahora, solo podíamos suavizar estas transiciones, es decir, con mucha menos precisión en el progreso de animación.

Una curva de Bézier se define por dos puntos extremos, cada uno de los cuales representa un valor para un fotograma clave (como una posición en la pantalla), luego una serie de puntos intermedios para administrar finamente la animación.

Anteriormente solo era posible definir el suavizado Ease In/Out para los fotogramas clave, pero ahora también es posible definir animaciones mediante el uso de curvas Bezier que le brindan mucho más control sobre la animación y la interpolación.

Otra de las novedades que se destacan en Qt 3D Studio 2.5 es que también proporciona renderizado estereoscópico con OpenGL.

Se implementan cuatro modos: arriba-abajo, izquierda-derecha (dos imágenes, una por ojo, una al lado de la otra) y anaglifo (dos imágenes mixtas, con diferentes colores, que requieren gafas donde cada ojo tiene un color diferente) rojo,cian y verde,magenta de acuerdo con el equipo deseado. La distancia interpupilar obviamente puede controlarse, ya sea en Qt 3D Studio o desde la aplicación (se propone una API QML).

La carga de datos se puede gestionar mucho más finamente: Qt 3D Studio ya no tiene que cargar todos los datos al iniciar la aplicación.

La propiedad asyncInit de View3D inicializa el motor de representación en otro hilo, lo que permite que la GUI reaccione durante este tiempo. La propiedad delayedLoading de Presentation determina si los recursos necesarios para una presentación determinada se cargan al mismo tiempo que la presentación o cuando se necesitan.

Los métodos preloadSlide y unloadSlide brindan un control más preciso, permitiendo que el programador decida cuándo cargar los datos para esa parte de la presentación.

La fusión de varias presentaciones ha sido un problema durante mucho tiempo, desafortunadamente muy presente en los equipos: si varias personas trabajan en el mismo archivo al mismo tiempo, es necesario fusionar sus modificaciones.

Los sistemas de control de versiones como Mercurial o Git pueden hacer muchas cosas para los archivos de texto (incluidas las presentaciones de Qt 3D Studio), pero los archivos UIP producidos por Qt 3D Studio no siempre fueron adecuados para este caso de uso: Los identificadores de los elementos no siempre fueron únicos, lo que podría dañar los archivos después de una fusión automática.

Finalmente, Qt 3D Studio ahora se tiene una extensión para Autodesk Maya. Este complemento le permite exportar escenas de Maya a Qt 3D Studio manteniendo todos los parámetros definidos en Maya.

Instalación

Qt 3D Studio 2.5 está disponible a través del instalador en línea de Qt en la sección herramientas para desarrolladores y diseñadores.

El instalador en línea de Qt se puede descargar desde el siguiente enlace, en el cual solamente deben colocar algunos datos que sirven de métricas, ademas de colocar su correo electrónico donde recibirán más noticias, información y se crearan una cuenta de usuario en QT para poder descargar versiones posteriores.

Mientras que para los que tienen licencias comerciales pueden encontrar los paquetes de instalación desde el siguiente enlace. El complemento de exportación Maya también se puede encontrar en la sección de descarga de la cuenta Qt en el producto Qt 3D Studio.

Si tiene una instalación de una versión anterior de QT 3D studio, puede hacer uso de la función actualizar que se encuentra en la herramienta de mantenimiento Qt para obtener la última versión.

Es importante mencionar que la versión gratuita tiene algunas funciones limitadas en comparación con la versión de paga.

El sueño se hace realidad: las Smart TV de Xiaomi llegan a España

Llevamos mucho tiempo esperando la llegada de la gama de televisores del fabricante chino a nuestro país. Sí, demasiados años viendo cómo la firma no paraba de lanzar Smart TV de Xiaomi con una pinta increíble, además de una relación calidad precio imbatible. Y, por fin, el sueño de muchos se ha hecho realidad.

Y es que, durante una conferencia de prensa realizada en nuestro país, la firma con sede en Pekín ha confirmado que las Smart TV de Xiaomi se podrán comprar en España a partir del próximo 25 de noviembre, a un precio realmente atractivo.

Estas serán las primeras Smart TV de Xiaomi que llegarán a España a finales de noviembre

Hay que tener en cuenta que la gama de televisores inteligentes de Xiaomi es realmente amplia. Y la compañía quiere entrar en el mercado poco a poco, por lo que las primeras Smart TV que aterrizarán en las estanterías de nuestro país serán las Mi TV 4S. Hablamos de un modelo que llegará en tres versiones diferentes, con diagonales de pantalla de 32, 43 y 55 pulgadas.

En cuanto a las características técnicas, el modelo más descafeinado con una pantalla más pequeña tendrá una resolución 720p, pero por 179 euros es un modelo ideal para una habitación pequeña o incluso la cocina. Respecto a los dos modelos restantes, nos encontramos con dos Smart TV de Xiaomi que llegan con una pantalla con resolución 4K, además de soporte para el estándar HDR. Ojo, que se sabe que Xiaomi ha firmado un acuerdo con Samsung para integrar HDR10+ en sus soluciones, por lo que en próximas actualizaciones podría recibir esta característica.

Por lo demás, decir que cuentan con un procesador Mediatek MT8665, junto con 2 GB de memoria RAM y 8 GB de almacenamiento interno que podremos ampliar a través de su puerto USB. Llegan con dos altavoces de 10 W cada uno y soporte para Dolby Audio y DTS HD. Además, la firma ha apostado por Android TV, basado en Android 9 Pie, para dotar a las primeras Smart TV de Xiaomi que aterrizan a España de un catálogo de aplicaciones realmente amplio.

Si a esto le sumamos su atractivo precio, si compras la Smart TV de Xiaomi con 55 pulgadas de diagonal entre el 25 de noviembre y el 2 de diciembre te costará solo 399 euros, es el momento ideal para renovar tu viejo televisor.

La nueva aplicación de Office para Android y iOS es un todo en uno: combina Word, Excel y PowerPoint

Microsoft ha dado a conocer este lunes una novedad que gustará, sobre todo, a aquellos que trabajan con ficheros de aplicación de Office en movilidad. Porque la nueva aplicación del mítico paquete de ofimática de la compañía estadounidense, Office, llega para juntar Word, Excel y PowerPoint en un único lugar.

Esto significa que en los dispositivos que funcionen con Android o iOS ya no necesitaremos la aplicación de Word, la de Excel y la de PowerPoint para trabajar. A partir de ahora solo necesitaremos la aplicación Office para tratar con documentos de texto, hojas de cálculo y presentaciones de Microsoft.

Word, Excel y PowerPoint en una única app

La aplicación, como ya han podido comprobar nuestros compañeros de Xataka Android, es bastante sencilla a la par que completa. A partir de una pantalla inicial a través de la cual podremos sincronizar nuestros documentos con otro equipo si tenemos la opción habilitada en nuestra cuenta de Microsoft, disponemos de dos opciones además de dicho inicio: Añadir y Acciones.

La opción Añadir, como es obvio, nos permite crear nuevos ficheros: bien un documento, un libro de hojas de cálculo o una presentación en blanco, además de permitirnos digitalizar mediante la cámara del dispositivo un texto, una tabla o una imagen para Word, Excel y PowerPoint respectivamente. Esta es, desde luego, una de las características más interesantes de la nueva aplicación Office.

Acciones se encargará de complementar estas capacidades permitiéndonos compartir archivos, convertir texto en imágenes o trabajar con PDF de diferentes maneras.

Por lo demás, se ha mejorado por ejemplo la vista de documentos de Word, resultando más fáciles de leer, y en general todas las aplicaciones con el objetivo de que pueda trabajarse en cualquiera de ellas sin necesitar de un equipo de sobremesa o portátil convencional. La aplicación está en fase beta, aunque ya puede descargarse tanto para Android como para iOS. De momento, no se sabe en qué momento será lanzada de forma definitiva.

También te recomendamos

Microsoft Word online mejorará tu escritura automáticamente gracias a la inteligencia artificial

-

La noticia

La nueva aplicación de Office para Android y iOS es un todo en uno: combina Word, Excel y PowerPoint

fue publicada originalmente en

Genbeta

por

Toni Castillo

.

Researchers hack Siri, Alexa, and Google Home by shining lasers at them

Enlarge (credit: Sugawara et al.)

Siri, Alexa, and Google Assistant are vulnerable to attacks that use lasers to inject inaudible—and sometimes invisible—commands into the devices and surreptitiously cause them to unlock doors, visit websites, and locate, unlock, and start vehicles, researchers report in a research paper published on Monday. Dubbed Light Commands, the attack works against Facebook Portal and a variety of phones.

Shining a low-powered laser into these voice-activated systems allows attackers to inject commands of their choice from as far away as 360 feet (110m). Because voice-controlled systems often don’t require users to authenticate themselves, the attack can frequently be carried out without the need of a password or PIN. Even when the systems require authentication for certain actions, it may be feasible to brute force the PIN, since many devices don’t limit the number of guesses a user can make. Among other things, light-based commands can be sent from one building to another and penetrate glass when a vulnerable device is kept near a closed window.

The attack exploits a vulnerability in microphones that use micro-electro-mechanical systems, or MEMS. The microscopic MEMS components of these microphones unintentionally respond to light as if it were sound. While the researchers tested only Siri, Alexa, Google Assistant, Facebook Portal, and a small number of tablets and phones, the researchers believe all devices that use MEMS microphones are susceptible to Light Commands attacks.

Google parchea un bug que permite instalar malware en teléfonos Android vía NFC

|

Un fallo en el servicio Android Beam, utilizado para gestionar el intercambio de imágenes, vídeos y otros tipos de archivo usando una conexión NFC, dejaba abiertas las puertas a la introducción de malware en dispositivos con Android 8 y versiones posteriores. El agujero fue parcheado el pasado mes de octubre, pero los problemas iniciales fueron detectados en enero por un investigador que llamó la atención sobre el hecho de que Android Beam para Android 8 y versiones posteriores no mostraba una ventana mostrando si quería instalar una aplicación desde fuentes desconocidas vía NFC. El… Leer noticia completa y comentarios »

Este es el Samsung Galaxy XCover FieldPro para los que buscan móviles resistentes

Samsung ha anunciado el lanzamiento del Galaxy XCover FieldPro, un teléfono para todo tipo de circunstancias en las que necesitemos la máxima resistencia. Un móvil que se caracteriza por esos botones físicos para así recibir llamadas, hacerlas y movernos con nuestro teléfono.

Un móvil diseñado con el objetivo de la resistencia y la durabilidad y que sirva para todos aquellos profesionales que se encuentren en entornos “duros” o en el que las condiciones suelen ser extremas. Hablamos de profesionales como pueden ser de agencias gubernamentales, como aquellos dedicados al transporte o mismamente en el campo.

Al Galaxy XCover FieldPro lo podemos caracteriza por sus certificaciones MIL-STD810G e IP68 y que le permiten sobrevivir casi a cualquier cosa como pueden ser caídas, golpes y otro tipo de vibraciones al igual que a temperaturas extremas, lluvia, polvo o incluso ser sumergido hasta media hora a 1,5m de profundiad.

Cuenta también con una batería extraíble de 4.500mAh y pin de carga POGO. Incluso en la caja encontrarás una batería extra para reemplazar la agotada si así lo necesitaras. Por lo que respecta a los botones, cuenta con uno dedicado a “pulsar para hablar” y botones de emergencia que pueden ser programables para enviar la localización o alertas. Es compatible también con la banda 14 para comunicaciones de emergencia.

La plataforma de seguridad Samsung Knox es CJIS, HIPAA y FIPS y está también certificado para uso por el gobierno basado en los estándares de un país como es Estados Unidos. Sus especificaciones son estas:

- Pantalla de 5,1″ QHD.

- Chip Samsung Exynos 9810 octa-core

- Soporte a LTE Cat.11 3CA

- Memoria de 4GB + 64GB interna con microSD de hasta 512GB

- Cámara trasera de 12MP AF (apertura dual)+ 8MP, flash triple LED

- Puerto USB tipo-C, 3.5pi Audio, Pogo Pin

- Sensores: acelerómetro, sensor de huellas, giroscopio, sensor geomagnético, de proximidad y de luz RGB.

- Conectividad inalámbrica: Bluetooth 5.0, NFC; Wi-FI (802.11 a/b/g/n/ac 2.4G+5GHz, VHT80 MU-MIMO,1024-QAM)

- GPS: a-GPS, GLONASS, Galileo

- Dimensiones y peso: 158,5 x 80,7 x 14,2 mm y 256gramos.

- Batería: 4.500mAh

- Android O

Un terminal muy resistente llamado Galaxy XCover FieldPro y que está dedicado para profesionales y usuarios que necesiten ciertos aspectos relacionados con la dureza y la resistencia. Ahora nos queda conocer las pruebas de resistencia como ha pasado con otros terminales.

Build the ultimate 4K home theatre PC using a Raspberry Pi 4 and Kodi

We love Raspberry Pi for how it’s helping a new generation of children learn to code, how it’s resulted in an explosion of new makers of all ages, and how it’s really easy to turn any TV into a smart TV.

While we always have a few Raspberry Pi computers at hand for making robots and cooking gadgets, or just simply coding a Scratch game, there’s always at least one in the house powering a TV. With the release of the super-powered Raspberry Pi 4, it’s time to fully upgrade our media centre to become a 4K-playing powerhouse.

We asked Wes Archer to take us through setting one up. Grab a Raspberry Pi 4 and a micro-HDMI cable, and let’s get started.

Get the right hardware

Only Raspberry Pi 4 can output at 4K, so it’s important to remember this when deciding on which Raspberry Pi to choose.

Raspberry Pi has been a perfect choice for a home media centre ever since it was released in 2012, due to it being inexpensive and supported by an active community. Now that 4K content is fast becoming the new standard for digital media, the demand for devices that support 4K streaming is growing, and fortunately, Raspberry Pi 4 can handle this with ease! There are three versions of Raspberry Pi 4, differentiated by the amount of RAM they have: 1GB, 2GB, or 4GB. So, which one should you go for? In our tests, all versions worked just fine, so go with the one you can afford.

Raspberry Pi Cases

Flirc Raspberry Pi 4 case

Made of aluminium and designed to be its own heatsink, the Flirc case for Raspberry Pi 4 is a perfect choice and looks great as part of any home media entertainment setup. This will look at home in any home entertainment system.

Official Raspberry Pi 4 case (in black and grey)

The official Raspberry Pi 4 case is always a good choice, especially the black and grey edition as it blends in well within any home entertainment setup. If you’re feeling adventurous, you can also hack the case to hold a small fan for extra cooling.

Aluminium Heatsink Case for Raspberry Pi 4

Another case made of aluminium, this is effectively a giant heatsink that helps keep your Raspberry Pi 4 cool when in use. It has a choice of three colours – black, gold, and gunmetal grey – so is a great option if you want something a little different.

Optional Raspberry Pi add-ons

Maxtor 2TB external USB 3.0 HDD

4K content can be quite large and your storage will run out quickly if you have a large collection. Having an external hard drive connected directly to your Raspberry Pi using the faster USB 3.0 connection will be extremely handy and avoids any streaming lag.

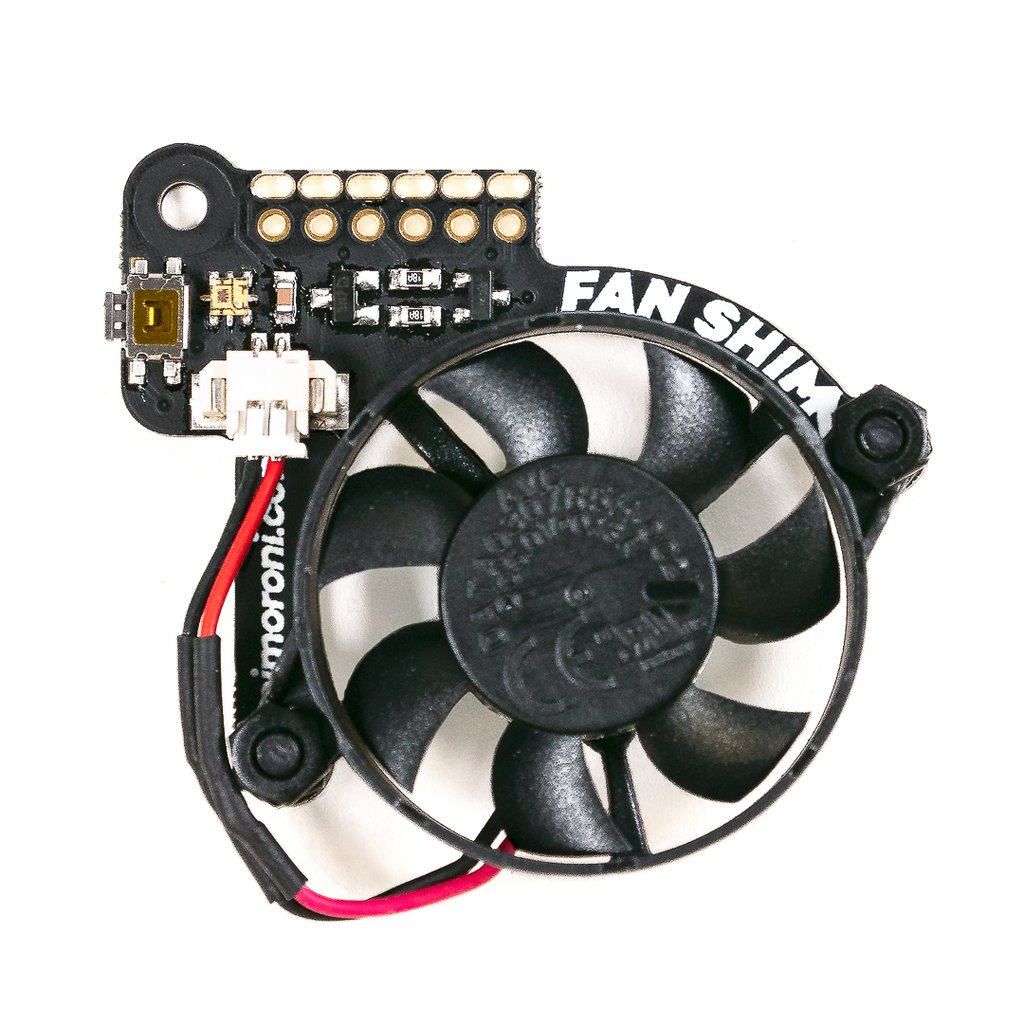

Raspberry Pi Fan SHIM

The extra power Raspberry Pi 4 brings means things can get quite hot, especially when decoding 4K media files, so having a fan can really help keep things cool. Pimoroni’s Fan SHIM is ideal due to its size and noise (no loud buzzing here). There is a Python script available, but it also “just works” with the power supplied by Raspberry Pi’s GPIO pins.

Raspberry Pi TV HAT

If you are feeling adventurous, you can add a Raspberry Pi TV HAT to your 4K media centre to enable the DVR feature in Kodi to watch live TV. You may want to connect your main aerial for the best reception. This will add a perfect finishing touch to your 4K media centre.

Rii i8+ Mini Wireless Keyboard

If your TV does not support HDMI-CEC, allowing you to use your TV remote to control Kodi, then this nifty wireless keyboard is extremely helpful. Plug the USB dongle into your Raspberry Pi, turn on the keyboard, and that’s it. You now have a mini keyboard and mouse to navigate with.

Read more for free…

Looking to read the rest of this article? We don’t blame you. Build the ultimate 4K home theatre PC using a Raspberry Pi 4 and Kodi is this month’s feature article for the brand-new MagPi magazine issue 87, out today.

You can read issue 87 today, for free, right now, by visiting The MagPi website.

You can also purchase issue 87 from the Raspberry Pi Press website with free worldwide delivery, from the Raspberry Pi Store, Cambridge, and from newsagents and supermarkets across the UK.

The post Build the ultimate 4K home theatre PC using a Raspberry Pi 4 and Kodi appeared first on Raspberry Pi.

Hackers vulneraron la red interna de Avast debido a que un empleado no contaba con A2F

La firma checa de ciberseguridad Avast Software, propietaria del popular proveedor de software antivirus AVG Technologies NV, dio a conocer hace poco mediante un comunicado que fue hackeada, pero la compañía logró combatir el ataque.

Los que están detrás del ataque lograron obtener acceso al comprometer las credenciales de la red privada virtual de un empleado que no estaban protegidas mediante la autenticación de dos factores. Después de obtener acceso, el hacker logró obtener privilegios de administrador de dominio e intentó insertar malware en la red de Avast.

El ataque se detectó por primera vez el 23 de septiembre, en donde el hacker obtuvo privilegios de administrador de dominio y activó una alerta interna del sistema, aunque Avast señaló que el hacker había estado intentando acceder desde el 14 de mayo y que este fue rastreado desde una remonta dirección IP pública en el Reino Unido.

Sin embargo, a través de una escalada de privilegios exitosa, el hacker logró obtener privilegios de administrador de dominio. La conexión se realizó desde una IP pública alojada fuera del Reino Unido y determinaron que el atacante también usó otros puntos finales a través del mismo proveedor de VPN.

Avast informo que el hacker estaba apuntando sus ataques específicamente hacia la herramienta “CCleaner” con malware que permitía a los que estaban detrás espiar a los usuarios.

Este ataque tenía el propósito de vulnerar a CCleaner de una manera similar al caso donde fue hackeado anteriormente en 2017 en lo que se cree que fue un ataque patrocinado por el estado dirigido a compañías tecnológicas.

La evidencia que reunimos apuntaba a la actividad en MS ATA / VPN el 1 de octubre, cuando volvimos a revisar una alerta de MS ATA de una replicación maliciosa de servicios de directorio desde una IP interna que pertenecía a nuestro rango de direcciones VPN, que originalmente se había descartado como Un falso positivo.

En un giro sorprendente, habiendo detectado al hacker en su red, Avast permitió que el hacker intentara proceder durante semanas, mientras tanto, bloqueaban todo aquellos objetivos potenciales y aprovechaban para estudiar al hacker como para tratar de localizar a la persona o grupo detrás del pirateo.

El software hackeado es normal, pero el juego de Avast de gato y ratón con el hacker fue inusual. Avast dejó de emitir actualizaciones para CCleaner el 25 de septiembre para asegurarse de que ninguna de sus actualizaciones se viera comprometida al verificar que las versiones anteriores también estuvieran comprometidas.

Paralelamente a nuestro monitoreo e investigación, planificamos y llevamos a cabo medidas proactivas para proteger a nuestros usuarios finales y garantizar la integridad tanto de nuestro entorno de creación de productos como de nuestro proceso de lanzamiento.

Aunque creíamos que CCleaner era el objetivo probable de un ataque a la cadena de suministro, como fue el caso en una violación de CCleaner en 2017, lanzamos una red más amplia en nuestras acciones de remediación.

Desde esa fecha hasta el 15 de octubre Avast, aprovecho para realizar sus investigaciones. Posteriormente comenzó a enviar actualizaciones (apartir del 15 de octubre) de CCleaner con un certificado de seguridad firmado nuevamente, seguro de que su software estaba a salvo.

“Estaba claro que tan pronto como lanzáramos la nueva versión firmada de CCleaner, estaríamos señalando a los actores maliciosos, por lo que en ese momento, cerramos el perfil de VPN temporal”, dijo Jaya Baloo, directora de seguridad de información de Avast Una publicación de blog . “Al mismo tiempo, deshabilitamos y restablecemos todas las credenciales de usuario internas. Simultáneamente, con efecto inmediato, hemos implementado un escrutinio adicional para todas las versiones “.

Además, dijo, la compañía continuó fortaleciendo y protegiendo aún más sus entornos para las operaciones comerciales y la creación de productos de Avast. Una empresa de ciberseguridad que está siendo pirateada nunca es una buena imagen, pero a su transparencia se le considera buena.

Finalmente si quieres conocer mas al respecto sobre el comunicado que dio Avast al respecto, puedes consultarlo en el siguiente enlace.

Ikea Sonos Symfonisk: cómprate uno de estos altavoces antes de que Sonos decida que son demasiado baratos

Así que estas pensando en comprarte uno de esos altavoces de Ikea, pero no lo tienes muy claro, ¿eh? En Gizmodo hemos pasado varias semanas con los dos modelos de Sonos Symfonisk y quizá podamos resolver algunas de tus dudas. De momento te resolvemos la primera: hazte con uno de ellos ya mismo.

PrinCube: una impresora portátil, color y que funciona sobre todo tipo de superficies

Este invento que lo está petando en Indiegogo es la PrinCube, que se anuncia como «la impresora portátil para imprimir en color en cualquier sitio y en cualquier momento». La verdad es que así tal cual el vídeo es muy molón. Y que lleve recaudados 1,7 millones de euros (buscaban financiación para unos 90.000) es probablemente señal de que a la gente le encantan las mini-impresoras.

En el vídeo se ve todo muy atractivo, pero con estos vídeos promocionales hemos aprendido que puede haber truquis; desde la cámara rápida a efectos especiales u otros montajes. Según sus creadores la PrinCube ha pasado ya de concepto a prototipo y está actualmente en «producción», para entregarse el mes que viene. Aunque también sabemos que en los proyectos de financiación colectiva las fechas tienden a «saltar por los aires» con cualquier excusa peregrina.

Según las especificaciones técnicas un cartucho de tinta de la PrinCube permite imprimir unos 123 metros de texto y gráficos, el equivalente el largo de unas 415 hojas de papel A4. Imprime sobre papel, cartulina, metal, tela, madera, piel… lo que le eches; también en objetos planos o ligeramente curvos. La forma de manejarla es sencilla: se carga por USB (la batería dura unas 6h), se configura por Wi-Fi, se prepara el patrón de impresión con una app específica –supongo que admitirá JPEGs o PDFs– se envía a la impresora y finalmente haciendo un clic el chisme comienza a imprimir a medida que se arrastra presionándolo sobre el papel.

El precio de la PrinCube dicen que será de 199 euros, aunque en la fase previa se puede comprar por 89-99 euros. Cada cartucho se venderá por 29 o 39 euros/dólares, dependiendo de si son «normales» o de «larga duración». Desde luego parece un gadget atractivo y jugoso, aunque personalmente preferiría leer experiencias de quienes la hayan comprado antes de lanzarme a por una.

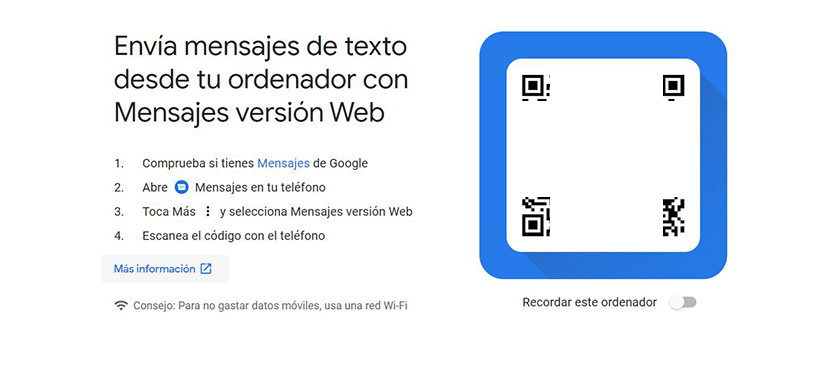

Cómo hacer videollamadas de Duo en Mensajes Web de Google: la gran novedad de este servicio web

Duo ha sido capaz de mantenerse flote gracias a una app para móvil con algunas funciones exclusivas. Hoy se ha actualizado para la integración de sus videollamadas en Mensajes en su versión web. Lo que le da a la app mayor versatilidad para todo tipo de necesidades y soluciones.

Una Duo que ha impresionado a propios y extraños por algunas características. Si uno está en una conexión un poco mala, la verdad que es increíble como es capaz de mantener la videollamada y la calidad de la misma comparada a Facetime de Apple.

Desde la página de soporte de Google se puede acceder a los pasos a seguir para usar una videollamada con Duo Web o Mensajes Web. Nos vamos a duo.google.com y desde aquí solamente tenemos que seleccionar un contacto para realizar una videollamada bien rápida con el mismo.

Eso sí, es vital que ese contacto con el que queréis entablar una llamada o videollamada, ha de tener instalado Duo en aquel dispositivo donde recibirá la videollamada. O sea, que si estáis en un portátil (o un PC con webcam), desde duo.google.com podéis realizar llamada y vuestro contacto contestarla de inmediato.

Pero lo importante de esta actualización es en Mensajes Web. Y así podéis realizar videollamadas Duo en Mensajes Web:

- Comprobad si tenéis instalado Mensajes en vuestro teléfono Android.

- Abrid Mensajes en vuestro móvil.

- Pulsamos sobre el botón de tres puntos verticales y selecciona “Mensajes versión Web”.

- Escaneamos el código QR y ya podremos conectarnos siempre que queramos desde la versión de escritorio de Mensajes.

Dos formas de mensajería a través de la versión web de Duo y Mensajes y que nos permite disfrutar de una gran versatilidad según nuestras necesidades o aquella aplicación que solemos usar. Como siempre, Google no anda quieto parado y sigue evolucionando abriendo espacios digitales nuevos.

IPTV en Abierto - EUROPA

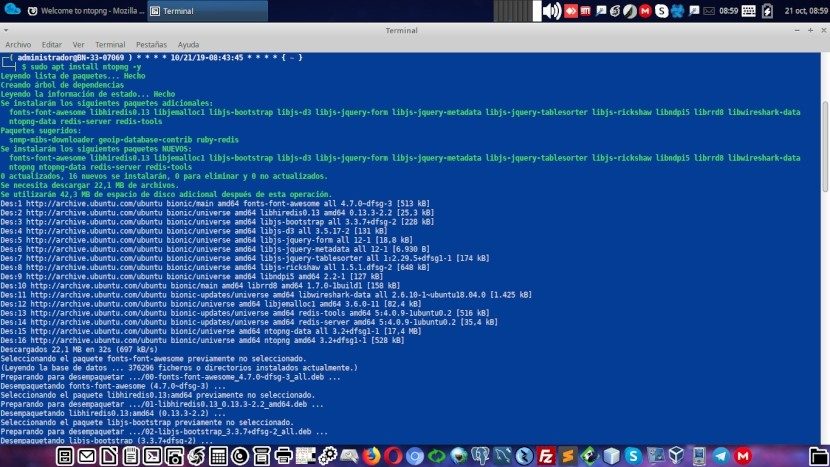

Ntopng: Un excelente monitor de trafico de red de nueva generación

Ntopng: Un excelente Monitor de trafico de red de nueva generación

«Ntopng» es un excelente monitor de trafico de red de nueva generación, es decir, es la versión actualizada de próxima generación del programa original conocido como «Ntop», creado por la organización inglesa del mismo nombre. Empresa de ingeniería que desarrolla especialmente software de red de alta calidad, en su mayoría software de código abierto, gratuito y para fines no lucrativos y/o de investigación.

«Ntopng» básicamente es una sonda de tráfico de red que monitorea el uso de la red. Además, «Ntopng» está basado en «libpcap» (Librería escrita como parte de un programa más grande llamado TCPDump) y ha sido escrito de una forma muy portátil que le permite poder ejecutarse virtualmente en todas las plataformas «Unix», «MacOSX», y también sobre «Windows».

«Ntopng» en realidad lo que proporciona es una interfaz de usuario web intuitiva y encriptada para la exploración de información del tráfico de red en tiempo real y de forma histórica. Por lo que se le considera una versión de alto rendimiento y de bajo consumo de recursos, producto de la evolución natural del anterior «Ntop».

Entre las muchas bondades de «Ntop», aparte de su agradable y funcional interfaz web, es su capacidad de informar al usuario del mismo sobre múltiples protocolos de red, tales como «ARP, ICMP, Decnet, DLC, IPX, Netbios, TCP, UDP» y muchos más.

Ntopng

Características

Principales

- Mostrar tráfico de red: Tanto en tiempo real y hosts activos.

- Geolocalizar y superponer hosts: Sobre un mapa geográfico.

- Motor de alertas: Para capturar hosts anómalos y sospechosos.

- Monitorización continua de dispositivos de red: Vía SNMP v1/v2c.

- Destunelización de protocolos de tunelización: Incluyendo GTP/GRE.

- Analizar el tráfico IP: Llegando incluso a clasificarlo según la fuente/destino.

- Producir estadísticas de tráfico de red: Utilizando tecnología HTML5/AJAX.

- Dar soporte completo para los protocolos de red actuales: Incluyendo IPv4 e IPv6.

- Informar sobre el uso del protocolo IP: Llegando incluso a clasificarlo por tipo de protocolo.

- Full compatibilidad con los protocolos de Capa 2 (Layer-2): Incluyendo estadísticas ARP.

Adicionales

- Producir informes a largo plazo sobre métricas de red: Incluyendo protocolos de rendimiento y de aplicación.

- Visualizar listado de indicadores principales: Top talkers (emisores/receptores), Top ASs, Top Aplicaciones L7.

- Almacenar en disco de estadísticas de tráfico persistente: Para permitir futuras exploraciones y análisis post-mortem.

- Caracterizar el tráfico HTTP: Aprovechando los servicios de navegación segura proporcionados por Google y HTTP Blacklist.

- Ordenar el tráfico de red: Entre muchos criterios tales como Dirección IP, Puerto, Protocolo L7, Rendimiento, Sistemas autónomos (AS).

- Soporte para la exportación de datos monitorizados: Usando MySQL, ElasticSearch y LogStash. Para MySQL agrega la exploración histórica interactiva de los datos.

- Descubrimiento de protocolos de aplicaciones: Tales como Facebook, YouTube, BitTorrent, entre otros, mediante tecnología nDPI (ntop Deep Packet Inspection).

- Monitorizar y reportar parámetros de red: Incluyendo el rendimiento en vivo, las latencias de la red y de las aplicaciones, el tiempo de viaje redondo (Round Trip Time – RTT), las estadísticas TCP (retransmisiones, paquetes fuera de servicio, paquetes perdidos), y los bytes y paquetes transmitidos.

Versiones

«Ntopng» está disponible en tres versiones:

- Community: Versión gratuita y de código abierto (Alojado en GitHub) con licencia GNU GPLv3.

- Professional

- Enterprise

Nota: Las versiones Professional y Enterprise ofrecen algunas características adicionales que son particularmente útiles para las PYMES o las organizaciones más grandes. Y sus términos de propiedad y uso (condiciones o limitaciones) están contemplados en su respectivo Acuerdo de Licencia con el Usuario Final (End-User License Agreement – UELA).

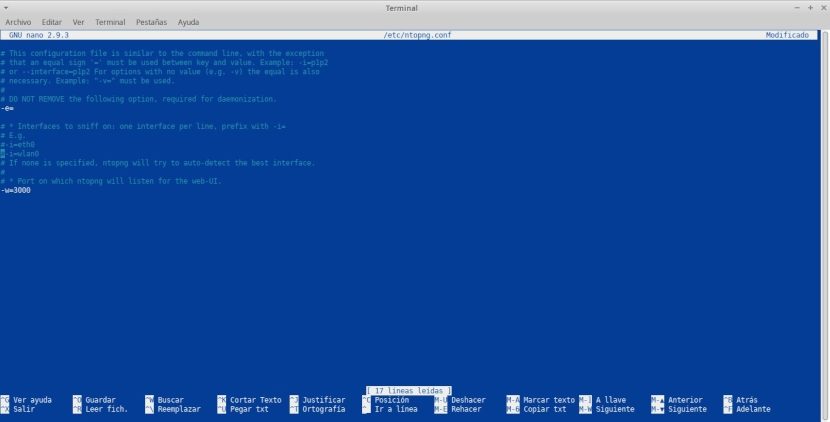

Instalación

Para Ubuntu

sudo apt install ntopng -y

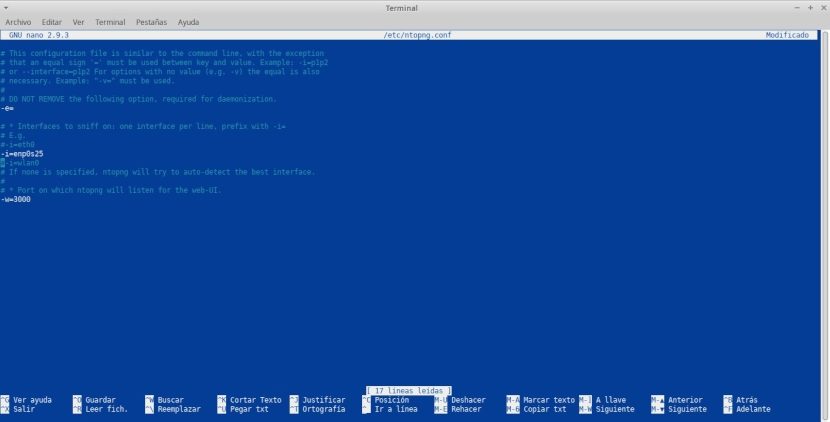

sudo nano /etc/ntopng.confContenido por defecto del archivo ntopng.conf

Contenido modificado del archivo ntopng.conf

Nota: Solo debe agregarse (habilitarse) la interfaz o interfaces de red necesarias.

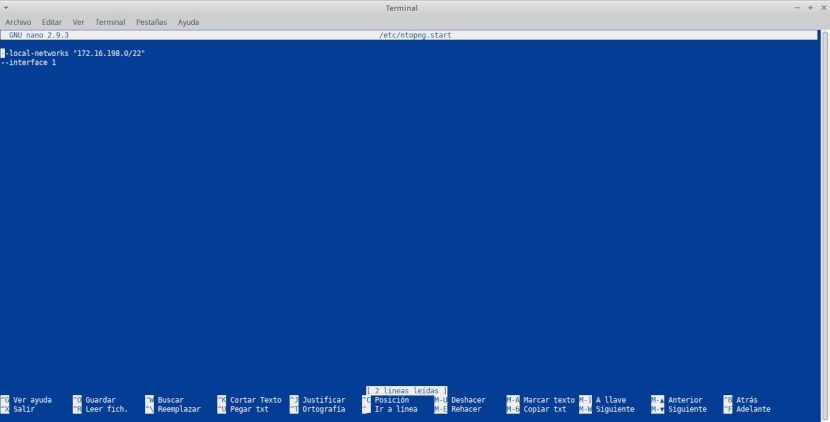

sudo nano /etc/ntopng.startContenido por defecto del archivo ntopng.start

--local-networks "172.16.196.0/22"

--interface 1Reiniciar servicio de Ntopng

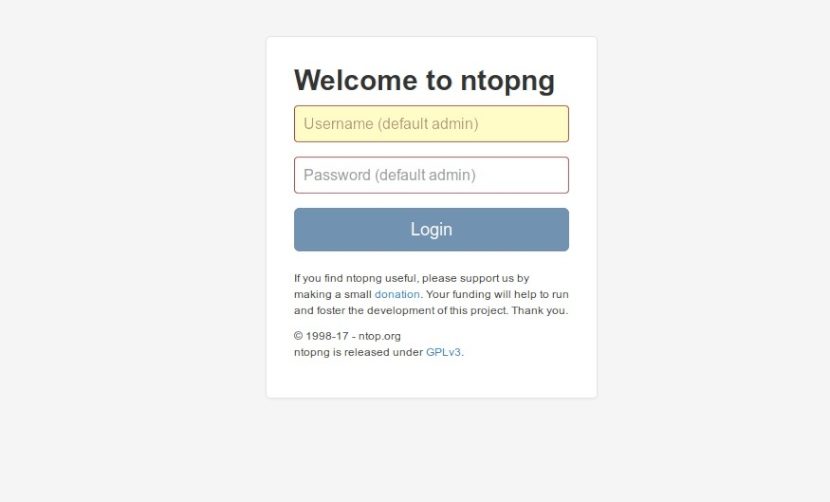

systemctl restart ntopngEjecutar Explorador web con ruta de inicio a Ntopng

http://your-server-ip:3000Pantalla de acceso de Ntopng

Nota: El usuario y la contraseña predeterminadas son «admin» – «admin»

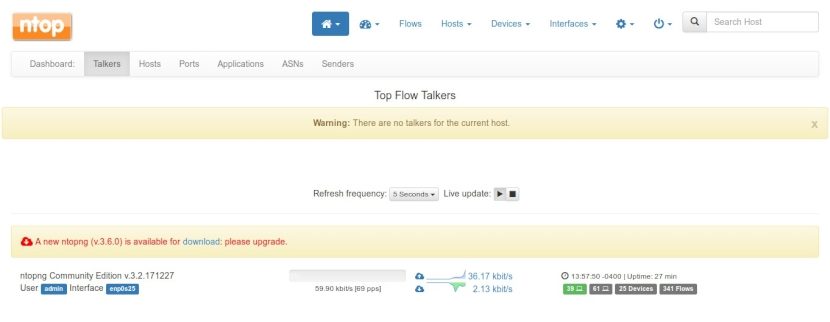

Pantalla de principal de Ntopng

Para DEBIAN

wget http://apt.ntop.org/buster/all/apt-ntop.deb

dpkg -i apt-ntop.deb

apt update

apt install pfring-dkms nprobe ntopng n2disk cento -y

systemctl start ntopng

systemctl enable ntopng

nano /etc/ntopng/ntopng.conf

-G=/var/run/ntopng.pid

# Interface de red

-i=enp0s25

# Puerto Acceso web

-w=3000

nano /etc/ntopng/ntopng.start

--local-networks "172.16.196.0/24"

--interface 1

systemctl restart ntopng

http://your-server-ip:3000

Conclusión

Como podemos ver «Ntopng» es una fabulosa herramienta de software libre que nos ofrece excelentes capacidades y bondades a nivel de monitorización del tráfico de red de nuestros ordenadores. Para aquellos que gustan de usar aplicaciones un poco más avanzadas de lo normal para escudriñar en detalles ciertos aspectos de la tecnología y los sistemas operativos, «Ntopng» es una excelente opción a probar.

Sí has usado alguna vez la misma, comparte con nosotros tus impresiones y experiencia vía comentarios, para que juntos enriquezcamos el conocimiento de toda la Comunidad de Software Libre y Código Abierto.

Nextcloud, utilizando Docker y proxy inverso con Nginx

Aprendemos a instalar nuestra propia nube privada con Nextcloud, pero esta vez utilizando la tecnología de contenedores con Docker. De ambos productos ya he hablado largo y tendido en la web de Colaboratorio.net, donde...

La entrada Nextcloud, utilizando Docker y proxy inverso con Nginx se publicó primero en ochobitshacenunbyte.

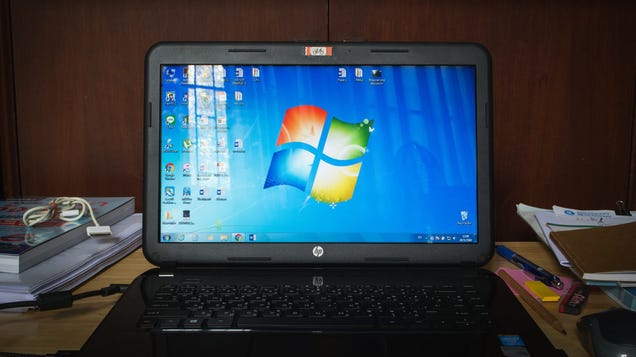

Microsoft extiende las notificaciones de fin de soporte a los usuarios de Windows 7 Pro: faltan menos de tres meses para el final

Windows 7 tiene más de un pie en la tumba, en menos de tres meses cumplirá 10 años de vida, y es por ello que Microsoft ha decidido extender las notificaciones de fin de soporte a los dispositivos con Windows 7 Pro.

Esto quiere decir que quienes aún estén usando Windows 7 Pro Service Pack 1 estarán recibiendo la actualización KB4524752 en sus sistemas, esta es la responsable de mostrar un mensaje emergente en el escritorio indicando que el 14 de enero de 2020 Windows 7 dejará de tener soporte oficialmente.

Imagen vía Borncity

Imagen vía Borncity Ya los usuarios de Windows 7 Home Premium habían estado recibiendo estos mensajes desde marzo - abril con más anticipación, y ahora se han extendido a la versión Pro "para asegurarse de que los clientes estén al tanto del fin del soporte" y tomen las medidas correspondientes.

En menos de tres meses cientos de millones de ordenadores tendrán un sistema operativo vulnerable

Si bien a Windows 10 le va bastante bien en cuanto a crecimiento y hace poco alcanzó los 900 millones de instalaciones, esto solo lo pone con el 50% de la cuota de mercado de todos los ordenadores del mundo, la siguiente porción más alta del pastel se lo come Windows 7 aún con alrededor del 30% de cuota según cifras de NetMarketShare y StatCounter.

Es absurdo pensar que para enero del año próximo vamos a tener a esos cientos de millones de ordenadores actualizados, lo que se viene es una repetición de la era de XP por donde se le vea, tanto que Microsoft ya tiene puestos en marcha varios planes para extender el soporte en algunos casos ofreciendo actualizaciones de seguridad hasta enero de 2023 a los clientes que cumplan ciertas condiciones, y que paguen.

Para el resto de mortales, Microsoft ha puesto una página de soporte al día explicando al detalle lo que significa el fin del soporte de Windows 7. Ahí responde preguntas frecuentas, te dicen que podrás seguir usando tu equipo pero Microsoft ya no te ofrecerá ningún tipo de actualización de software, de seguridad o de corrección de errores, ni soporte técnico.

Además te explican cómo realizar una copia de seguridad de tus datos antes de migrar, aprovechan pare recomendarte Windows 10, y también para que consideres comprarte un ordenador nuevo, que si el tuyo tiene entre 5 a 10 años, quizás te toque. Ah, y no olvides que Office 2010 también se queda sin soporte poco tiempo después.

También te recomendamos

Cuatro años después, el 50% de los ordenadores del mundo tienen instalado Windows 10

-

La noticia

Microsoft extiende las notificaciones de fin de soporte a los usuarios de Windows 7 Pro: faltan menos de tres meses para el final

fue publicada originalmente en

Genbeta

por

Gabriela González

.

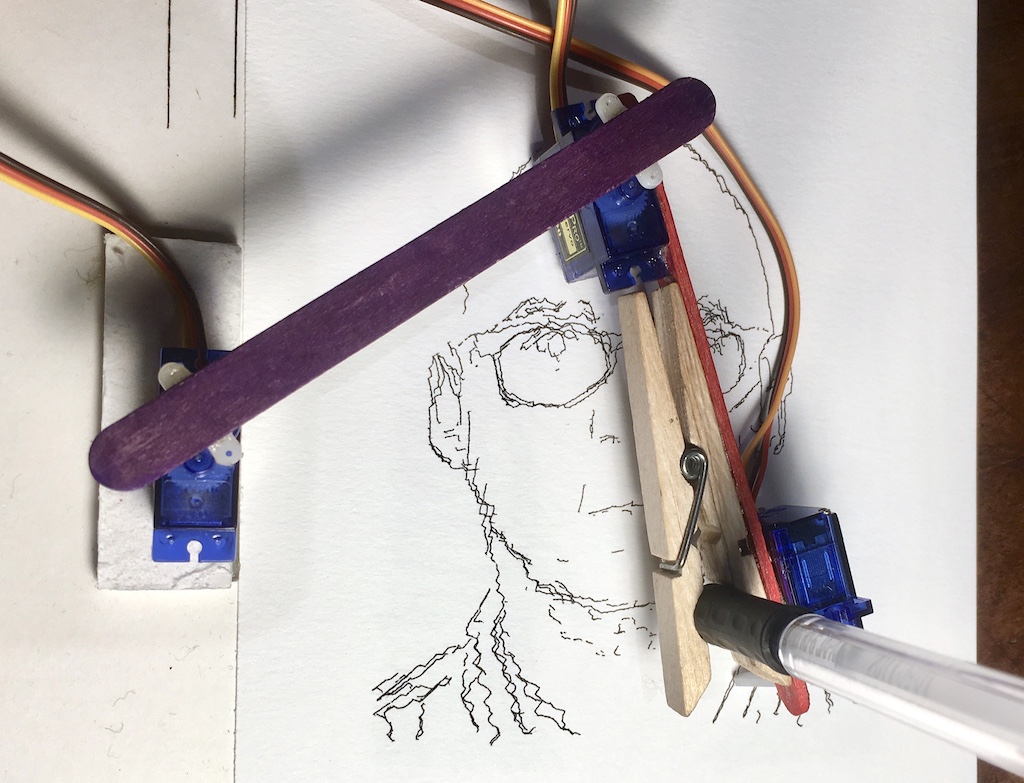

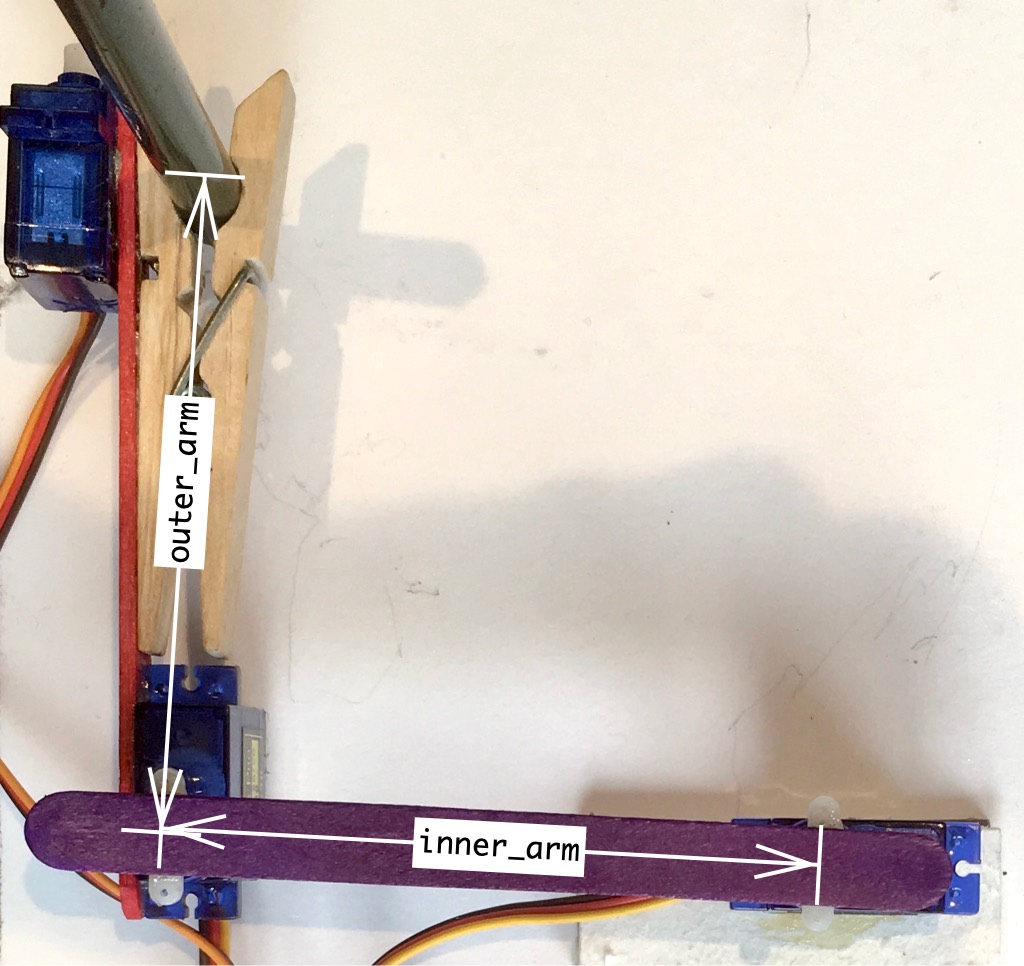

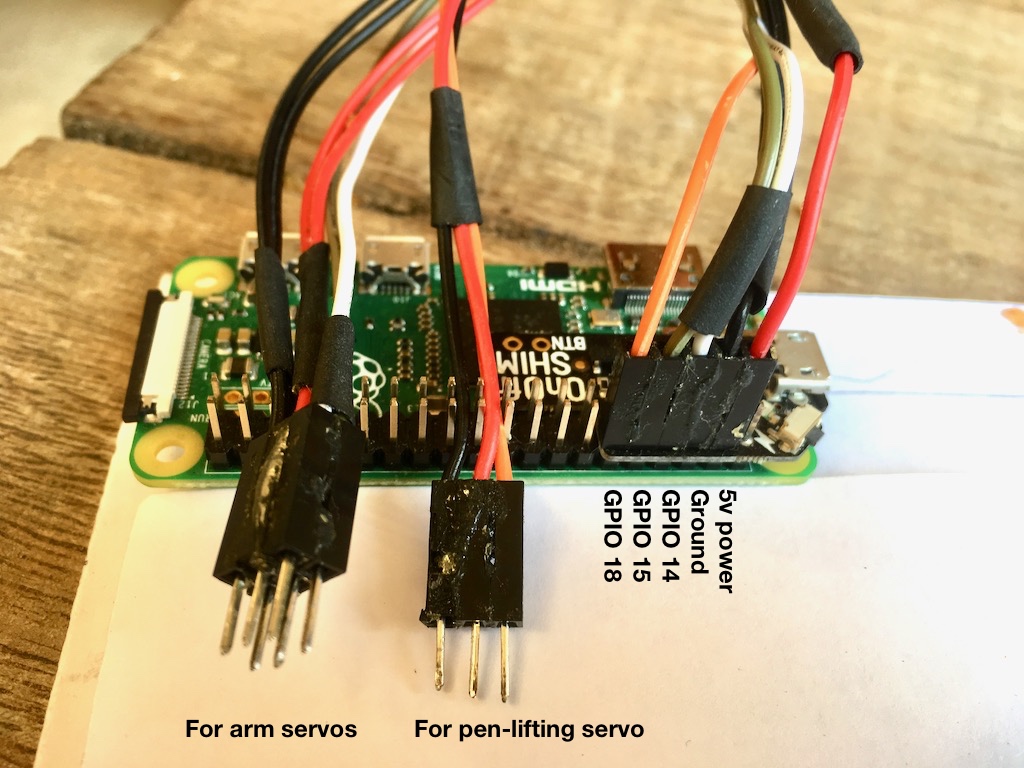

We love a good pen plotter

BrachioGraph touts itself as the cheapest, simplest possible pen plotter, so, obviously, we were keen to find out more. Because, if there’s one thing we like about our community, it’s your ability to recreate large, expensive pieces of tech with a few cheap components and, of course, a Raspberry Pi.

So, does BrachioGraph have what it takes? Let’s find out.

Raspberry Pi pen plotter

The project ingredients list calls for two sticks or pieces of stiff card and, right off the bat, we’re already impressed with the household item ingenuity that had gone into building BrachioGraph. It’s always fun to see Popsicle sticks used in tech projects, and we reckon that a couple of emery boards would also do the job — although a robot with add-on nail files sounds a little too Simone Giertz, if you ask us. Simone, if you’re reading this…

You’ll also need a pencil or ballpoint pen, a peg, three servomotors, and a $5 Raspberry Pi Zero. That’s it. They weren’t joking when they said this plotter was simple.

The plotter runs on a Python script, and all the code for the project has been supplied for free. You can find it all on the BrachioGraph website, here.

We’ll be trying out the plotter for ourselves here at Pi Towers, and we’d love to see if any of you give it a go, so let us know in the comments.

The post We love a good pen plotter appeared first on Raspberry Pi.

Apple parchea una vulnerabilidad zero day en iTunes para Windows que estaba siendo explotada por ransomware

Apple ha publicado parches para una vulnerabilidad zero day descubierta el pasado de mes de agosto por investigadores de seguridad de Morphisec. El fallo afecta específicamente a Bonjour, el actualizador que viene empaquetado con la versión de iTunes para Windows.

La vulnerabilidad fue reportada a Apple de forma responsable y no fue hecha pública hasta ser solucionada por los de Cupertino. Según los investigadores, la vulnerabilidad estaba siendo abusada para evitar detección en una campaña del ransomware BitPaymer.

El problema que afecta a las versiones de iTunes para Windows 7/8.1/10, puede permitir la ejecución arbitraria de código a través de un archivo malicioso creado especialmente para ello. El problema es una vulnerabilidad por utilizar rutas sin comillas en el código, un conocido bug bien documentado que lleva a vulnerabilidades porque los programadores no añaden comillas a las rutas cuando le asignan variables.

Actualiza iTunes o asegúrate de desinstalar Bonjour

Bonjour, que es el mecanismo que Apple utiliza para actualizar iTunes, incluye una de estas rutas sin comillas. Esto quiere decir que un atacante puede explotar la falta de comillas en la ruta dentro del código de este para ejecutar un programa malicioso presente en otra carpeta.

iTunes para Windows 10

iTunes para Windows 10 Este método puede ser usado también para ganar privilegios elevados, especialmente si el servicio se está ejecutando como Administrador, de forma que hace posible la instalación de todo tipo de malware, que era lo que estaba explotando la campaña con BitPaymer.

La cuestión es que incluso después de que alguien desinstala iTunes, Bonjour permanece instalado en el ordenador, en Morphisec dicen estar sorprendidos con los resultados de una investigación que arrojó que una gran cantidad de entornos empresariales tienen una amplia cantidad de ordenadores con Bonjour instalado.

Muchos ordenadores de los que desinstaló iTunes hace años pero en las que Bonjour permanece activo, funcionando en segundo plano y sin ser actualizado. Tras descubrir eso fue que lograron identificar la superficie de ataque y la motivación de los atacantes para aprovechar este proceso de evasión.

La recomendación inmediata es simplemente actualizar tanto iTunes como iCloud para Windows. Y si los has desinstalado, asegurarte de también eliminar Bonjour de forma manual. Aunque Apple ha matado a iTunes en macOS con la llegada de Catalina y ahora ha sido reemplazado por una app separada de Música, dejando a los Podcasts y Apple TV por su lado, en Windows, iTunes permanece como siempre, al menos por ahora.

También te recomendamos

Una vulnerabilidad de Gatekeeper en macOS ha sido explotada, y de momento Apple no ha lanzado parche

-

La noticia

Apple parchea una vulnerabilidad zero day en iTunes para Windows que estaba siendo explotada por ransomware

fue publicada originalmente en

Genbeta

por

Gabriela González

.

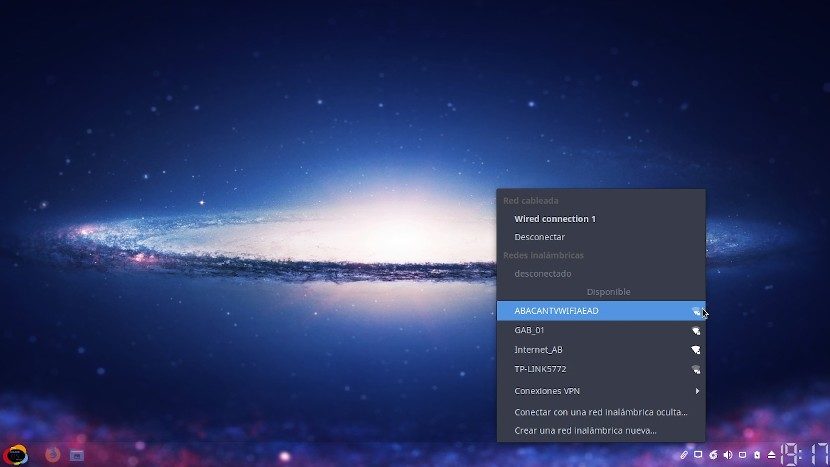

¿Cómo crear un sencillo y funcional Punto Caliente (Hotspot) sobre Linux?

¿Cómo crear un sencillo y funcional Punto Caliente (Hotspot) sobre Linux?

Sin importar que «Sistema Operativo» pueda estar instalado sobre algún Ordenador (de escritorio, móvil o portátil), con conexión cableada e inalámbrica, seguramente en algún momento su usuario/dueño habrá querido crear/configurar sobre el mismo un «Punto de acceso caliente», es decir, un «Hotspot» sobre él. Y así aprovechar, de compartir su Conexión de Internet cableada a través de su interfaz de red inalámbrica con otros dispositivos.

En cualquier caso, ya sea con «Windows, MacOS o Linux» se puede hacer un «Hotspot» vía Interfaz de Línea de Comando (CLI), es decir, un terminal o consola . Sin embargo, en «Windows y MacOS» hay muchas aplicaciones de terceros que permiten crear un «Hotspot» de forma sencilla y funcional vía Interfaz Gráfica (GUI). Sobre «Linux» no abundan las mismas, pero fácilmente se puede crear uno utilizando el «Gestor de conexiones de red» de su respectivo «Entorno de Escritorio».

Primeramente, tengamos presente que un «Punto de acceso caliente o Hotspot» es básicamente un acceso de cobertura que se ofrece a través de un dispositivo para que haya una comunicación inalámbrica, sin cables, es decir, vía conexión Wi-Fi, para principalmente ofrecer Conexión a Internet, u otros recursos y servicios vía red local (LAN) o red nacional o mundial (MAN/WAN).

Y en segundo lugar, que el procedimiento puede variar ligeramente dependiendo del respectivo «Entorno de Escritorio» (Gnone, Plasma, KDE, XFCE, Cinnamon, Mate, entre otros) utilizado sobre su «Distro GNU/Linux».

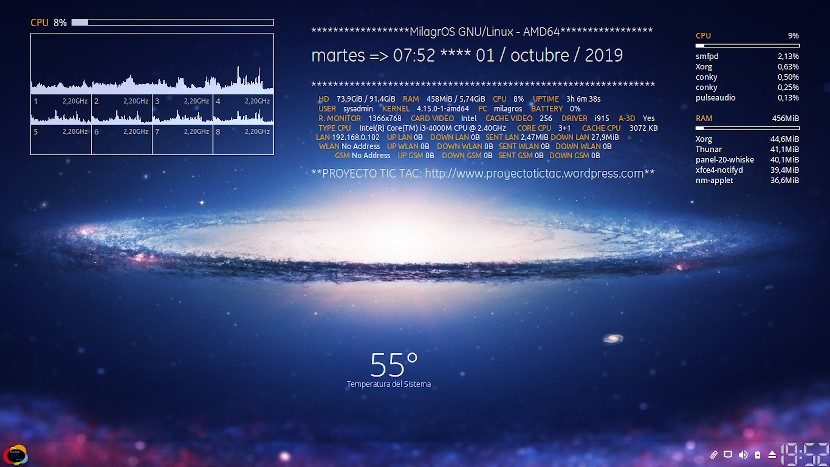

Para el caso de nuestro artículo, utilizaremos una «Laptop» con un CPU Intel i3 de 4 Núcleos y 6 GB de RAM y la «Distribución MilagrOS GNU/Linux 1.2» con el «Entorno de Escritorio XFCE» y el «Gestor de conexiones de red» de el mismo, llamado «Miniaplicación Gestor de la red», que en realidad, gestiona el NetworkManager utilizado también en Gnome.

Procedimiento

Paso 1

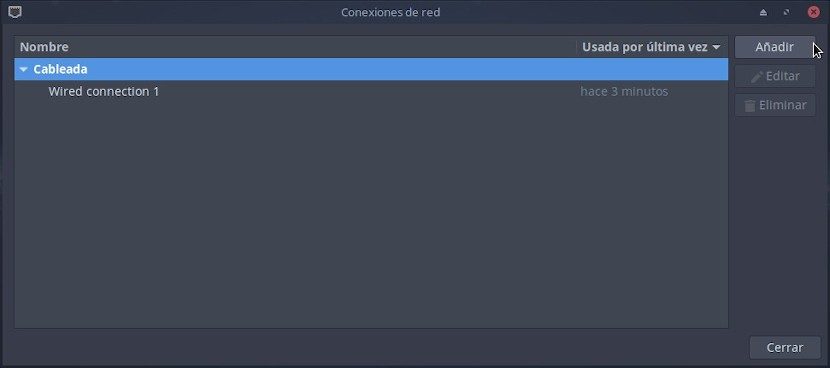

Abrir el «Gestor de conexiones de red» de su «Distribución GNU/Linux»:

Paso 2

Solicitar al «Gestor de conexiones de red» el añadir una nueva «conexiones de red» a la «Distribución GNU/Linux» usada:

Paso 3

Indicarle al «Gestor de conexiones de red» que la nueva «conexiones de red» será del tipo «Inalámbrica»:

Paso 4

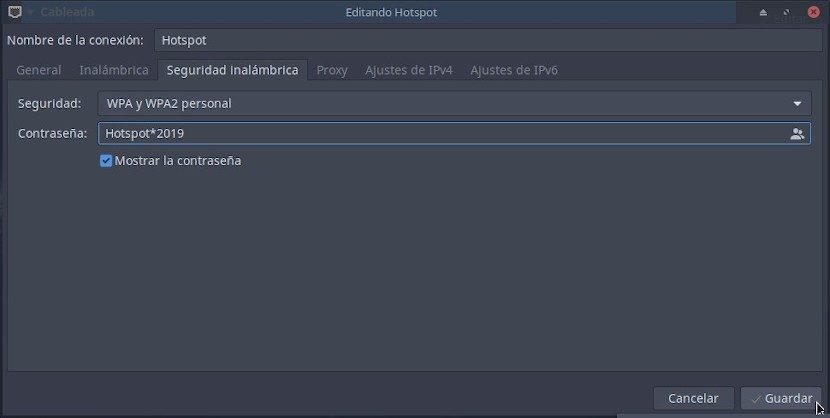

Editar los parámetros de la nueva «conexiones de red»:

En la pestaña llamada «Inalámbrica» de está nueva ventana llamada «Editando Conexión inalámbrica 1» los siguientes campos deben ser rellenados con las respectivas recomendaciones sugeridas:

- Nombre de la Conexión: Hotspot (O el de su elección)

- SSID: Hotspot (O el de su elección)

- Modo: Hotspot o Punto de Acceso

- Banda: Automático

- Canal: Predeterminado

- Dispositivo: Wlan0 ( O el disponible)

- MTU: Automático

En la pestaña llamada «Seguridad inalámbrica» los siguientes campos deben ser rellenados con las respectivas recomendaciones sugeridas:

- Seguridad: WPA y WPA2 Personal

- Contraseña: Hotspot*2019 (O la de su elección)

Y en la pestaña llamada «Ajustes de IPV4» los siguientes campos deben ser rellenados con las respectivas recomendaciones sugeridas:

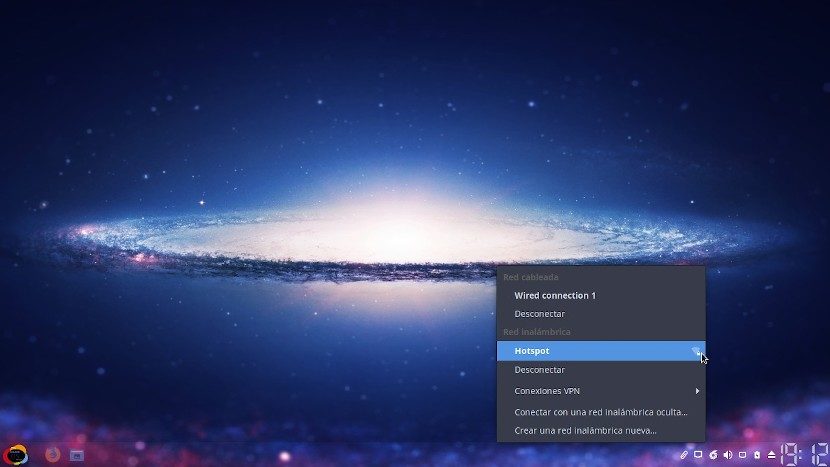

- Método: Compartida con otros equipos

De resto solo falta, presionar el botón llamado «Guardar» para finalizar la configuración y proceder a probar el «Punto de Acceso» o «Hotspot». Recuerde que mientras el ordenador donde creo el «Hotspot» tenga el mismo activado, no mostrará las conexiones entrantes de «Wi-Fi» detectadas y disponibles. Una vez se desconecte del mismo se verán nuevamente las «Redes inalámbricas», tal como se muestran a continuación:

Por último, y no menos importante, tenga en cuenta que aunque usted ya puede conectarse al «Hotspot»esto no garantiza que podrá navegar por Internet, ya que esto pudiera depender de otros factores del tipo «Enrutamiento», debido a entre otras cosas, si el ordenador esta conectado o no directamente a un «Módem», un «Módem/Router», «Router» o «Red local empresarial», y como estos medios de conexión gestionan toda la conectividad (tráfico) de la red.

Conclusión

Como han podido ver, crear un sencillo y funcional «Hotspot» usando el nativo «Gestor de conexiones de red» de su «Distribución GNU/Linux» no es algo que requiera de demasiados o elevados conocimiento técnicos. Pero en caso de que deseen experimentar con alguna aplicación gráfica externa, les invitamos a conocer «Wicd» y «WiFi Hostapd AP». Está última, tiene su repositorio oficial sobre LaunchPad. Y en caso de querer probar un método alternativo le dejamos este enlace oficial sobre el tema de la web de DEBIAN GNU/Linux.

Si el artículo te ha gustado y/o ha sido útil, o si conoces y/o has usado alguna otra aplicación gráfica externa para dicho fin, te invitamos a compartir tu experiencia con la comunidad vía comentarios, y a compartir el mismo a través de tus diferentes redes sociales.

Windows 10 ya permite que los usuarios Insider con Android hagan llamadas y las reciban desde el PC con la aplicación 'Tu Teléfono'

Una de las grandes ventajas que siempre se menciona que tiene Apple con respecto a Microsoft o Google es que tiene el ecosistema completo. Eso, que muchas veces no supone un gran plus, y hablo como usuario de macOS y de iOS, hay veces que se aprecia mucho, como por ejemplo esas situaciones en las que las llamadas de tu iPhone pueden ser descolgadas desde el portátil. De esta forma se gana mucha productividad, porque puedes hacerlo todo desde un mismo dispositivo.

En Windows es una función que no se ha tenido hasta que Samsung y Microsoft lo presentaron en el reciente evento Unpacked. Y la buena noticia es que está comenzando a llegar a los usuarios Insiders que tengan instalada la versión 19H1 (o superior) y la app 'Tu Teléfono' . Antes de final de año se espera que Microsoft lance una especie de Service Pack para Windows 10, pero no una gran versión como han sido October 2018 Update o May 2019 Update. La 20H1 probablemente sea April 2020 o May 2020 Update, y quizá ahí veamos esta función para todos los usuarios.

Qué puedes hacer respecto a llamadas desde la aplicación 'Tu Teléfono'

En la última publicación de Microsoft en su blog, la compañía ha repasado qué puedes hacer con la nueva función de la aplicación 'Tu Teléfono', y es lo esperado y más:

- Puedes responder llamadas entrantes a tu smartphone desde el PC.

- Puedes iniciar llamadas desde el PC utilizando el teclado de marcación o la lista de contactos.

- Puedes rechazar llamadas entrantes desde el PC con mensajes personalizados.

- Acceder al historial de llamadas en tu PC.

- Transferir llamadas entre tu PC y tu smartphone.

Poder hacer todo eso, obviamente, no será posible si no cumplimos con una serie de requisitos. Lo que Microsoft pide, de forma genérica es que contemos con un terminal Android que tenga Android 7.0 o superior, un ordenador con Windows 10 y conectividad Bluetooth, una build 19H1 o superior, y la build 18362.356, lanzada en septiembre de 2019. También hay que instalar la aplicación 'Compañero de Tu Teléfono' en el Play Store y, por supuesto, 'Tu Teléfono' en Windows 10 desde la Tienda.

Microsoft está dando grandes pasos para crear un ecosistema de funciones entre Android y Windows, como expresa toda la funcionalidad que hemos comentado de 'Tu Teléfono', junto a otra que aún está muy limitada como la posibilidad de controlar tu smartphone desde el ordenador, algo que no hemos podido probar por estar solamente disponible en algunos terminales de Samsung. Esperemos que, al no pedir modelos concretos, esta funcionalidad llegue a más usuarios mucho antes.

También te recomendamos

-

La noticia

Windows 10 ya permite que los usuarios Insider con Android hagan llamadas y las reciban desde el PC con la aplicación 'Tu Teléfono'

fue publicada originalmente en

Genbeta

por

Antonio Sabán

.

Xiaomi lanzaría algunas Smart TV en España este año

Xiaomi tiene un catálogo de teléfonos muy amplio en el mercado. Aunque la marca china no tiene únicamente teléfonos, ya que tienen una gama de productos de lo más variopinta, entre los que nos encontramos también con televisores. De hecho, hace poco que presentaban un nuevo televisor de manera oficial en un evento en China.

Aunque muchos de los televisores de Xiaomi nunca se han llegado a lanzar en mercados como España. Si bien hace meses hay muchos rumores en este sentido, que nos informan que podrían llegar pronto. Según la empresa los primeros modelos podrían llegar este mismo año.

La marca china lleva tiempo con intención de lanzar sus televisores en España. Saben que pueden competir con marcas como LG o Samsung en este campo, sobre todo por sus bajos precios. Pero desde Xiaomi destacan que es algo que no depende únicamente de ellos, sino que tienen que colaborar con terceros.

Así que es algo que necesita tiempo, de modo que no depende únicamente de la propia empresa. La duda es cuánto tiempo tardará en estar todo listo para que estos televisores de la marca china se vayan a lanzar en España. En principio en un par de meses podría haber ya algún lanzamiento.

Xiaomi tiene claro que quieren lanzar televisores en España. Es algo que muchos consumidores esperan y diversos medios llevan meses cuestionándose los motivos por los que esto no pasa. Así que es algo que tiene potencial de vender bien en nuestro país en el caso de que se lancen.

Estaremos atentos a más noticias por parte de la propia empresa en este sentido. Puede que en unas semanas haya más noticias sobre el lanzamiento de los primeros televisores de Xiaomi en España. Por el momento no se ha hablado de modelos en concretos, aunque es de suponer que serían algunos de sus televisores más recientes los que lleguen al mercado.

Paralizan el Ayuntamiento de Jerez encriptando su base de datos con un virus informático y piden un rescate para liberarlo

Mamen Sánchez, la alcaldesa socialista de Jerez de la Frontera, ha explicado que "no van a aceptar ningún tipo de chantaje". Se refiere a la situación que el Ayuntamiento de Jerez vive desde el pasado miércoles, cuando sufrieron un ciberataque que ha bloqueado el acceso a los servidores internos e internet. Dejando paralizados centenares de empleados municipales que utilizaban la red interna para su trabajo.

El ataque ha sido realizado, según detalla el propio Ayuntamiento, a través de un virus informático que ha encriptado su base de datos. Un ciberataque que ha obligado al departamento municipal de servicios y telecomunicaciones a mantener caída la red principal por motivos de seguridad.

Qué ha ocurrido

En estos momentos, la página oficial del Ayuntamiento de Jerez está caída. También están desconectados, según La Voz del Sur, los 50 servidores de la red interna para evitar que se puedan infectar los distintos archivos; desde expedientes, denuncias de la Policía local hasta el pago de tasas.

El Ayuntamiento de Jerez ha pedido disculpas a los jerezanos por los posibles perjuicios y han explicado a través de sus redes sociales que siguen con la desinfección del virus en sus servidores.

Según describe La Voz de Cádiz, el ataque habría sido llevado a cabo por un pirata informático y un virus gusano creado el 27 de septiembre. Fuentes consultadas por MasJerez van más allá e indican que el virus se denomina 'Ryuk', funciona paralizando las máquinas pidiendo un rescate en criptomonedas y habría sido resultado de la instalación de un antivirus gratuito en lugar de uno de pago.

Respuesta del Ayuntamiento

El ataque ha sido denunciado y puesto en conocimiento del Centro Nacional de Inteligencia desde donde se trabaja para ayudar a solucionar el problema, tal y como ha explicado la alcaldesa.

Sánchez ha explicado en rueda de prensa que "se ha reunido con todo el personal del departamento informático" y que "estamos trabajando por ir recuperando uno a uno y solo se subirá cuando se garantice al 100% la seguridad". Desde ayer se contactó con el Ministerio del Interior para denunciar esta situación que describe como un ataque, pues "al pedir un rescate, se entiende que es algo intencionado".

Gracias a todas las personas implicadas en solucionar los problemas que hemos estado teniendo en la red.

— Mamen Sánchez Díaz (@_MamenSanchez) October 3, 2019

Ello/as se encargan de garantizar la #seguridad https://t.co/JkrVlHqRsA

En relación a los datos afectados, la alcaldesa informa que "afortunadamente no se ha perdido nada, en todo caso algún correo electrónico que en ese momento estuviese funcionando".

“En los últimos días se apreciaba que llegaban a los correos cosas extrañas y se le advirtió a los empleados de que no abrieran cosas raras, pero lo que es increíble es como todo depende, absolutamente todo hoy en día, depende de la administración electrónica”, explican fuentes municipales a La Voz del Sur.

"Servidores obsoletos y programas gratuitos"

No es la primera vez que el Ayuntamiento de Jerez sufre problemas con la seguridad de sus sistemas. El pasado mes de agosto, la cuenta de Twitter oficial fue hackeada.

Para la Agrupación de Técnicos Municipales (ATMJ), el ciberataque que ha afectado al Ayuntamiento es fruto de la falta de renovación y soporte informático. La asociación acusa al gobierno municipal de "conocer" esta situación y haberse mantenido "inoperante".

"Cambiamos programas informáticos bajo licencia cuya calidad y eficiencia estaba contrastada por programas gratuitos que, estarán muy bien para un uso personal, pero no para servir de sustento a toda la infraestructura informática que precisa este ayuntamiento. Servidores obsoletos, defensa informática tan vulnerable que hasta con una simple llamada de teléfono se jaquea la web del ayuntamiento, como así se ha manifestado en la prensa hace escasas semanas", explican miembros de la ATMJ a el Diario de Jerez.

Desde Xataka hemos contactado con el Ayuntamiento de Jerez para obtener más detalles de la situación, actualizaremos en cuanto obtengamos respuesta para aclarar qué ha ocurrido.

También te recomendamos

Japón desarrollará el primer virus informático del mundo diseñado para contrarrestar ciberataques

-

La noticia

Paralizan el Ayuntamiento de Jerez encriptando su base de datos con un virus informático y piden un rescate para liberarlo

fue publicada originalmente en

Xataka

por

Enrique Pérez

.

Attackers exploit 0-day vulnerability that gives full control of Android phones

Enlarge (credit: Maurizio Pesce)

Attackers are exploiting a zero-day vulnerability in Google’s Android mobile operating system that can give them full control of at least 18 different phone models, including four different Pixel models, a member of Google’s Project Zero research group said on Thursday night.

There’s evidence the vulnerability is being actively exploited, either by exploit developer NSO Group or one of its customers, Project Zero member Maddie Stone said in a post. NSO representatives, meanwhile, said the "exploit has nothing to do with NSO." Exploits require little or no customization to fully root vulnerable phones. The vulnerability can be exploited two ways: (1) when a target installs an untrusted app or (2) for online attacks, by combining the exploit with a second exploit targeting a vulnerability in code the Chrome browser uses to render content.

“The bug is a local privilege escalation vulnerability that allows for a full compromise of a vulnerable device,” Stone wrote. “If the exploit is delivered via the Web, it only needs to be paired with a renderer exploit, as this vulnerability is accessible through the sandbox.”

Capturas de pantalla web completas ¡Sin extensiones!

Checkm8 es el exploit perpetuo que Apple no podrá parchear jamás y que afecta desde el iPhone 4s al iPhone X

El viernes pasado un investigador de seguridad apodado axi0mX publicaba en Twitter la noticia: había descubierto un nuevo exploit para iOS que bautizó como 'checkm8' y que permitía hacer jailbreak a todos los iPhones desde el 4S al iPhone X. Solo los nuevos modelos con el Apple A12 o Apple A13 están a salvo de esta vulnerabilidad.

El exploit es especial porque actúa sobre el bootrom, una memoria de solo lectura que hace imposible que Apple pueda hacer nada por corregir el problema en los modelos afectados. No hay parche posible para checkm8, cuyo código ya ha sido publicado en GitHub: explicamos cómo actúa y qué impacto tiene en los dispositivos con iOS.

Un exploit incontrolable

Las vulnerabilidades que han ido apareciendo en los últimos años en iOS han dado lugar a algún que otro escenario en el que era posible hacer jailbreak en algunos modelos del iPhone con versiones específicas del sistema operativo móvil de Apple.

EPIC JAILBREAK: Introducing checkm8 (read "checkmate"), a permanent unpatchable bootrom exploit for hundreds of millions of iOS devices.

— axi0mX (@axi0mX) 27 de septiembre de 2019

Most generations of iPhones and iPads are vulnerable: from iPhone 4S (A5 chip) to iPhone 8 and iPhone X (A11 chip). https://t.co/dQJtXb78sG

Lo normal era que al poco de descubrirse el problema Apple lanzase una actualización de iOS para parchear el sistema, pero eso no es posible para tratar de atajar el problema planteado por checkm8.

La razón reside en la forma de actuar de este exploit, que "ataca" al bootrom de iOS, la memoria de arranque del sistema operativo que se caracteriza por ser de solo lectura y está "grabada" en el hardware de los iPhone.

Una actualización del firmware no puede actuar sobre ella, lo que hace que este exploit se convierta en un problema "perpetuo" para Apple, que no puede evitar que los usuarios puedan aprovecharlo para hacer jailbreak a sus dispositivos.

Hay que diferenciar el exploit en sí, checkm8, del jailbreak, que de momento no ha sido publicado si es que alguien lo ha desarrollado. Esta vulnerabilidad no solo da acceso a realizar el jailbreak (para, por ejemplo, instalar software de terceras partes no controlado por Apple ni por su App Store), sino a violar la seguridad del dispositivo.

Qué dispositivos están afectados

En realidad no solo los iPhone están afectados por el problema, y como señalan los expertos de MalwareBytes, otros productos de Apple que están gobernados por iOS o sistemas operativos derivados de iOS también están en riesgo.

Así, la lista afecta a los siguientes productos, que se caracterizan por no contar con los chips A12 o A13 de Apple, que están a salvo del problema:

- Todos los iPhone desde el 4s hasta el iPhone X

- Todos los iPad desde la segunda a la séptima generación

- El iPad mini 2 y el iPad mini 3

- El iPad Air de primera y segunda generación

- El iPad Pro de 10,5 y de 12,9 pulgadas de 2ª generación

- El Apple Watch Series 1, Series 2 y Series 3

- El Apple TV de 3ª generación y el modelo 4K

- El iPod Touch de quinta, sexta y séptima generación.

Necesitamos acceso físico

Algunos jailbreaks tenían la peculiaridad de poder realizarse de forma remota, lo que se conocía como 'untethered', pero checkm8 no actúa de esa forma: es necesario tener el dispositivo físico para conectarlo a un ordenador, tras lo cual es también necesario activar el modo DFU (Device Firmware Upgrade) para poder aprovechar el exploit.

HACKED! Verbose booting iPhone X looks pretty cool. Starting in DFU Mode, it took 2 seconds to jailbreak it with checkm8, and then I made it automatically boot from NAND with patches for verbose boot. Latest iOS 13.1.1, and no need to upload any images. Thanks @qwertyoruiopz pic.twitter.com/4fyOx3G7E0

— axi0mX (@axi0mX) 29 de septiembre de 2019

El propio desarrollador de este exploit explicaba además que esta vulnerabilidad no es suficiente por sí sola para instalar malware de una forma persistente en el dispositivo, aunque podrían descubrirse formas de ganar ese nivel de acceso de forma indefinida.

Eso significa que entre otras cosas el exploit debe ser ejecutado cada vez que el dispositivo atacado se reinicie. Al hacer esa operación la memoria sobre la que opera se pierde, de modo que es necesario aplicarlo de nuevo (con el citado acceso físico, conectándolo a un ordenador y activando el modo DFU) si queremos ganar acceso a los privilegios a los que da acceso el exploit.

Como explicaba axi0mX en una entrevista en Ars Technica, el riesgo para los usuarios es alto cuanto más antiguos son sus dispositivos: Apple presentó e integró su Secure Enclave y Touch ID en 2013, lo que permitía tener un grado de seguridad muy alto en los iPhone.

Sin embargo para modelos más antiguos como el iPhone 5c- el mismo que fue desbloqueado en el célebre caso del FBI y los crímenes de San Bernardino- este exploit hubiera permitido acceder a todos los datos.

En los nuevos móviles de Apple con el Secure Enclave ese acceso está totalmente bloqueado: permite la ejecución de código en el dispositivo, pero no permite superar la protección del PIN porque esa parte depende de otro subsistema en iOS.

Qué impacto puede tener checkm8 y qué puedes hacer si estás afectado

Lo que puede ocurrir a partir de ahora es una versión "perpetua" de lo que ocurrió en 2010 cuando el famoso George Hotz (geohot) descubrió un exploit para el iPhone 3GS y el iPhone 4. Aquel exploit fue aprovechado por redsn0w.

Apple acabaría parcheando el problema y aumentando la seguridad con la introducción del citado Secure Enclave, un procesador separado que gestionaba las claves de cifrado para los datos del usuario y que aumentaba de forma notable el nivel de seguridad de los dispositivos.

Checkm8 no permite el descifrado de esos datos, pero da acceso a privilegios que podrían hacer que con otras herramientas adicionales se pudiera tratar de atacar ese cifrado.

Dado que estamos hablando de un exploit que no se puede parchear, lo único que pueden hacer los usuarios para protegerse es cambiar de modelo de iPhone a uno más nuevo que tenga un procesador A12 o superior. Si lo hacen, lo ideal es borrar luego los datos del dispositivo desde el menú de configuración de iOS en sus antiguos iPhone.

Si el usuario no cambia de móvil, se recomienda que establezca una contraseña alfanumérica en lugar de una contraseña de 6 dígitos que suele ser más popular. Con el exploit podrían realizarse ataques de fuerza bruta para tratar de tener acceso a los datos del usuario, y por ello una contraseña alfanumérica fuerte puede evitar potenciales problemas.

También te recomendamos

Todo lo que se sabe de Pegasus, el spyware israelí con que el (supuestamente) hackearon a Jeff Bezos

-

La noticia

Checkm8 es el exploit perpetuo que Apple no podrá parchear jamás y que afecta desde el iPhone 4s al iPhone X

fue publicada originalmente en

Xataka

por

Javier Pastor

.