Android: Aplicaciones para usar un Sistema Operativo Linux en un Móvil

Para todo amante de la «Informática» siempre ha sido un punto llamativo, el poder lograr un perfecto nivel de «convergencia» o «universalización» entre las diferentes «Plataformas de SW» de cada dispositivo. Es decir, el lograr ejecutar dentro de un «Sistema Operativo» otro diferente o por lo menos sus aplicaciones. Para eso se han ido con el tiempo perfeccionando «Tecnologías de emulación y virtualización», ya sea por medio de «Máquinas Virtuales» o «Contenedores».

En algunos artículos anteriores del Blog, hemos visto también, como se ha incrementado la tendencia y efectividad de lograr un «Sistema Operativo» multiplataforma o hiper-convergente, es decir, un «Sistema Operativo» para todo tipo de Equipos de Escritorio, Portátiles, Móviles, Tabletas, y otros dispositivos inteligentes. Siendo, el último posible caso conocido en la palestra mundial, el del Sistema Operativo de Huawei, llamado Harmony OS. Sin embargo, en esta publicación nos centraremos a comentar brevemente sobre las actuales Aplicaciones para usar un Sistema Operativo Linux en un Móvil con Android.

Para nosotros, los «Usuarios de Linux», siempre ha sido una curiosidad y hasta un reto personal y/o comunitario, el lograr instalar alguna «Distro Linux», o nuestra preferida o propia «Distro Linux» directamente sobre algún dispositivo móvil o tableta, o por lo menos, ejecutarla de forma virtualizada sobre el mismo.

Para el segundo caso, que suele ser mucho más sencillo de ejecutar para cualquier persona con pocos o medianos conocimientos, son las siguientes aplicaciones que mencionaremos a continuación. De forma tal que, con dichas aplicaciones, más unos sencillos pasos prácticamente cualquiera pueda usar, en el más sencillo de los casos, algunas bondades de algunas «Distros Linux» sobre un móvil o convertir el mismo en casi un Ordenador completo mediante la ejecución total de alguna «Distro Linux».

Aplicaciones de Android para ejecutar Linux

Complete Linux Installer

Complete Linux Installer es una aplicación oficial de Android, disponible en la «Tienda de aplicaciones de Google para Android (Google Play Store)», actualizada por última vez el 5 de septiembre de 2016, y que actualmente se encuentra en su versión 3.0 BETA y disponible para «Android» versión 4.0.3 y versiones posteriores.

Básicamente, permite instalar una «Distro Linux» totalmente funcional dentro de «Android», de manera tal que funcione igual a que si la misma se instalará en un ordenador físico. Por lo tanto, en caso de ser posible, si se le puede conectar un teclado y un ratón al móvil, los mismos deberían ser detectados y reconocidos por la «Distro Linux» y funcionar sin problemas.

Paso 1

Su uso es muy sencillo. Pero, antes de ser iniciada, se debe tener activada la «Depuración de USB», ubicada en las «Opciones de desarrollo», del «Menú de ajustes» de «Android». Luego de instalada y ejecutada se debe presionar la opción «Install Guides» que mostrará las distintas «Distros Linux» soportadas por nuestro dispositivo usado, las cuales variaran dependiendo de la versión de «Android» instalada y el procesador del dispositivo.

Luego de elegida alguna de ellas, se debe pulsar sobre el botón «Download Image», para así continuar eligiendo el tamaño de la misma, entre las disponibles, y finalizar oprimiendo el botón de «From Sourceforge», para descargar la «Distro Linux» desde dicho sitio web.

Recuerde, que al elegir el tamaño de la «Distro Linux» ha instalar, debe considerar que cuanto más grande sea el tamaño seleccionado, más completa será la misma. Y escoja la adecuada, en función del espacio libre disponible de su dispositivo. Sí desea la más completa, seleccione siempre la opción «Download Large Image».

Paso 2

Para usar «Complete Linux Installer» se recomienda también tener previamente instaladas 2 útiles aplicaciones de Accesos Remoto y Terminal llamadas «VNCViewer App» y «Terminal App», que se instalan directamente desde la misma sección llamada «Page 2» de dicha aplicación.

Para que una vez descargada y descomprimida la «Distro Linux» con el «Gestor de archivos» de su preferencia, sobre una ruta en particular, preferiblemente una «Tarjeta de Memoria SD» de por lo menos 8 o 16 GB, se le indique a «Complete Linux Installer» dicha ruta, mediante el botón llamado «Launch». Aunque, previamente en la sección llamada «Settings» y sobre la opción llamada «Edit» se le debe indicar a la aplicación la ruta de la «Distro Linux» descomprimida.

Una vez completado este paso, llenando los pasos requeridos, falta presionar el botón llamado «Start Linux» para que automáticamente se inicie «Terminal App», la cual nos preguntará si deseamos comprobar el archivo de la «Distro Linux» descomprimida. Paso que podemos omitir, escribiendo la «letra n» y pulsando el botón de «Intro». En ocasiones, «Complete Linux Installer» al ejecutarse en este punto, pide que introducir una contraseña para la cuenta de usuario y/o indicar la resolución de la pantalla del dispositivo.

Paso 3

A partir de este punto, y al finalizar la carga de la «Distro Linux», aparece una línea con la instrucción «root@localhost:/ #», que indica que solo nos falta acceder a la «GUI» de la misma mediante «VNCViewer App», ya que no podemos acceder directamente a está, ya que es «Android», el «Sistema Operativo» quien ya está utilizando directamente el «Entorno Gráfico» del dispositivo.

Por lo tanto, para finalizar solo debemos iniciar «VNCViewer App» insertar los parámetros de conexión necesarios y que por lo general suelen resumirse a:

-

Nickname: Nombre de usuario de la Distro Linux

-

Password: Contraseña por defecto del usuario de la Distro Linux

-

Address: localhost

-

Port: 5900

Para luego, finalizar oprimiendo el botón llamado «Connect» para que aparezca la esperada «GUI» de la «Distro Linux». Sí acaso, faltaría en caso de ser necesario, pulsar sobre el botón de opciones de «AndroidVNC» para configurar el método de control del puntero, el escalado de la ventana o los atajos de teclados para mejorar la accesibilidad de la «Distro Linux» sobre «Android». De resto, solo queda usar la «Distro Linux» a criterio del usuario.

Recomendación

Para aprovechar al máximo «Complete Linux Installer» se recomiendan Distros Linux que vengan en formato vivo (live) y con todo lo posible ya instalado para en caso de ser necesario, no instalarla. Una buena recomendación, en este sentido, son DEBIAN, Ubuntu, MX-Linux y MilagrOS.

GNURoot Debian

GNURoot Debian es una aplicación oficial de Android, disponible en la «Tienda de aplicaciones de Google para Android (Google Play Store)», actualizada por última vez el 3 de agosto de 2018, y actualmente se encuentra en diferentes versiones, dependiendo de la versión de «Android» en la que se instalará, no teniendo compatibilidad total garantizada, desde la versión 8.0 en adelante.

En los casos, en que la versión de «Android» no es compatible con «GNURoot Debian» se recomienda usar «UserLand», sobre todo si son versiones modernas de «Android», es decir, versión 8.0 o superiores.

Básicamente, permite o habilita el iniciar sesión en una «Terminal de Linux» con permisos de «súper-usuario (root)», para que se puedan ejecutar mediante dicha «Interfaz de Línea de Comandos (CLI)», las ordenes de comando necesarias, para luego instalar un «Entorno de Escritorio» y demás «aplicaciones GNU» necesarias o requeridas.

Uso

Está «App» suele usarse en combinación con XServer XSDL, ya que está otra, se encargará de permitir la visualización de los gráficos del ordenador Linux, es decir, la «Interfaz Gráfica de Usuario (GUI)», dicho de otra manera, simulará nuestro monitor.

Su uso, no es muy complicado, ya que una vez ejecutada la primera se debe proceder a actualizar el «Sistema Operativo Linux» e instalar un «Entorno de Escritorio», preferiblemente uno ligero y sencillo como «XFCE» o «LXDE», y el resto de lo que sea necesario. Y por último, levantar la «GUI» del «Sistema Operativo». En resumen, el procedimiento estándar sintetizado sería algo así:

Paso 1 – Desde GNURoot

- Ejecutar:

apt-get update

- Ejecutar:

apt-get install lxde

- Ejecutar:

apt-get install xterm synaptic pulseaudio

- Cambiar a: XServer

Paso 2 – Desde XServer

- Descargar: Fuentes

- Configurar: Resolución y DPI

- Esperar: Pantallazo azul

- Volver a: GNURoot

Paso 3 – Desde GNURoot

- Ejecutar:

export DISPLAY=:0 PULSE_SERVER=tcp:127.0.0.1:4712

- Ejecutar:

startlxde &

- Volver a: XServer

Paso 4 – Desde XServer

- Esperar: Pantallazo azul que luego desaparecerá.

- Visualizar y usar: Entorno de Escritorio instalado.

Linux Deploy

Linux Deploy es una aplicación oficial de Android, disponible en la «Tienda de aplicaciones de Google para Android (Google Play Store)», actualizada por última vez el 22 de agosto de 2019, y actualmente se encuentra en la versión 2.4.0 y disponible para «Android» versión 4.0.3 y versiones posteriores.

Esta aplicación de «código abierto» facilita una instalación rápida y sencilla de un «Sistema Operativo GNU/Linux» sobre un dispositivo móvil con «Android». Dado que una instalación promedio suele tardar unos 15 minutos.

Sus creadores recomiendan que el tamaño mínimo de la imagen de disco de la «Distro Linux» a usar con «GUI» sea de 1024 MB (1GB) y sin «GUI» de 512 MB (1/2 GB). Y que al instalar la misma sobre una «Tarjeta Flash» con el «Sistema de archivos FAT 32», el tamaño de la imagen no exceda los 4098 MB (4 GB).

Además, avisan que después de la instalación y configuración inicial, la contraseña para «SSH» y «VNC» se genera automáticamente. Pudiendo cambiar la misma a través de las opciones «Properties -> User password" (Propiedades -> Contraseña de usuario)» o mediante herramientas estándar del «Sistema Operativo» usado, es decir, los comandos «passwd» o «vncpasswd».

Uso

Dicha aplicación también se apoya en el uso de otras 2 aplicaciones útiles más, llamadas BusyBox y VNC Viewer. Siendo la primera, un conjunto de herramientas que desbloquea el dispositivo móvil «Android» para poder usar varios «comandos de Linux» esenciales para que las «Distros Linux» funcionen y se ejecuten satisfactoriamente. Y la segunda, una aplicación de escritorio remoto utilizada para crear la ventana dentro de la cual la «Distro Linux» se ejecute dentro de dispositivo móvil «Android».

Paso 1 – Linux Deploy

Luego de instaladas las 3 aplicaciones, y de ser ejecutada «Linux Deploy» se debe configurar los siguientes parámetros en su menú de configuración:

Sección Bootstrap

-

Distribution: Seleccionar el tipo de Distro Linux a usar

Sección GUI

-

Enable: Habilitar el uso del Entorno Gráfico de la Distro Linux a usar

-

Graphics Subsystem: Seleccionar VNC

-

Desktop Environment: Seleccionar tipo de Entorno Gráfico de la Distro Linux a usar

Sección VNC

-

Width/Height: Seleccionar recomendado 1920 x 1080 o superior para Tabletas y 1024 × 576 o 1152 × 648 para Teléfonos inteligentes.

Sección System

-

User Name: Configurar Nombre de usuario del la Distro Linux a usar

-

User Password: Configurar Contraseña de usuario de la Distro Linux a usar

Menú Principal

-

Opción de Instalar: La instalación suele tomar varios minutos, dependiendo de la velocidad del dispositivo móvil usado.

El proceso de instalación culmina con el mensaje «<<< desplegar» se presiona el botón de «OK» y se finaliza esperando la visualización del mensaje «<<< Start» para luego ir la aplicación de «VNC». Hasta este punto, ya está la «Distro Linux» implementada y ejecutándose.

Paso 2 – VNC Viewer

Una vez ejecutada la aplicación «VNC Viewer», debemos agregar una nueva conexión presionando el icono con el símbolo «+» en la parte inferior derecha, y en la nueva opción creada llamada «Nueva conexión» se debe ingresar la palabra «localhost» en la caja de texto llamada «Address» y el nombre de nuestra elección en la caja de texto llamada «Name». Por último, debemos presionar el botón llamado «Create» para finalizar.

Para ejecutar nuestra «Distro Linux» solo debemos presionar nuestra nueva conexión creada en «VNC Viewer» para ejecutarla y usarla.

UserLand

UserLand es una aplicación oficial de Android, disponible en la «Tienda de aplicaciones de Google para Android (Google Play Store)», actualizada por última vez el 12 de agosto de 2019, y actualmente se encuentra en la versión 2.6.2 y disponible para «Android» versión 5 y versiones posteriores.

Sus creadores aseguran que proporciona un fácil mecanismo para ejecutar una «Distro Linux» o simplemente una «aplicación de Linux» sobre «Android». Ya que permite que las mismas puedan ser instaladas localmente o en la nube. Además, ofrecen el uso de una excelente y poderosa «CLI» capaz de permitir, la instalación de paquetes, compilación de ejecutables, uso de juegos basados en texto, entre muchas otras cosas.

«UserLand» fue creada y está siendo mantenida activamente por la gente detrás de la aplicación «GNURoot Debian», para que en el futuro cercano sea el reemplazo definitivo de la misma sobre las nuevas versiones de «Android».

Uso

Cuando se inicia «UserLand» por primera vez, presenta una lista de distribuciones comunes y aplicaciones de Linux. Al hacer clic en alguna de estas, aparece una serie de indicaciones de configuración que deben ser configuradas, para que luego la «Distro Linux» o la «aplicación de Linux» sea descargada y configurada. Y posteriormente accedida y usada mediante una aplicación de Terminal o Acceso Remoto como las anteriores.

Aunque, en el proceso de instalación «UserLand» recomienda el uso de «bVNC (Secure VNC Viewer)» como aplicación de Acceso Remoto. Y para un mayor dominio de esta moderna aplicación se puede acceder a su sitio web oficial en el siguiente enlace UserLand.

Conclusión

Esperamos que este artículo te sea extremadamente útil para está atractiva tarea de usar una «Distro Linux» sobre «Android». Recuerda que hay algunas otras aplicaciones que a lo largo del tiempo han realizado las mismas funciones como «DEBIAN noroot» y ya no están activas en la «Tienda de aplicaciones de Google para Android (Google Play Store)», pero existen muchas otras más similares, mejores o inferiores, que también puedes usar con un poco de investigación accediendo al siguiente enlace.

Sí alguna vez o actualmente has usado alguna de las mencionadas u otras, no dejes de comentar el artículo para que compartas con toda la comunidad tu valiosa experiencia sobre el tema tratado.

Ejemplo de SMS-trampa (que no debemos pulsar) para "verificar nuestra cuenta de WhatsApp".

Ejemplo de SMS-trampa (que no debemos pulsar) para "verificar nuestra cuenta de WhatsApp".  WhatsApp dispone de verificación en dos pasos, un extra de seguridad que podemos activar para dificultar el acceso a nuestra cuenta.

WhatsApp dispone de verificación en dos pasos, un extra de seguridad que podemos activar para dificultar el acceso a nuestra cuenta.

El funcionamiento en Windows es idéntico. Copiamos texto dos veces y el traductor hace su trabajo.

El funcionamiento en Windows es idéntico. Copiamos texto dos veces y el traductor hace su trabajo.

En un

En un

Foto a gran escala de la nube de microservicios de Netflix y Amazon

Foto a gran escala de la nube de microservicios de Netflix y Amazon

Soporte para llamadas desde la aplicación 'Tu Teléfono' en Windows 10

Soporte para llamadas desde la aplicación 'Tu Teléfono' en Windows 10

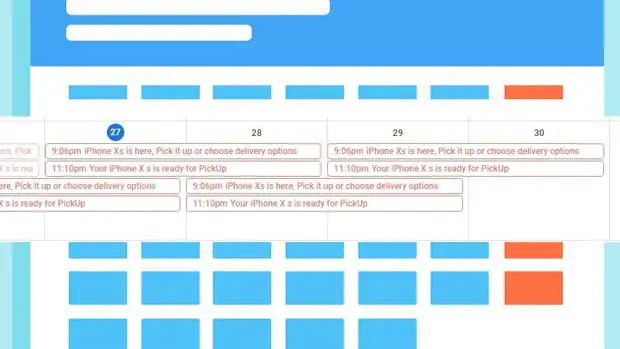

Aprovechando una función pensada para automatizar tareas, Google Calendar ha dejado la puerta abierta al «spam». Desde hace varios días algunos usuarios han descubierto que en sus calendarios personales se les había añadido varios eventos en los que se informa al usuario de una supuesta campaña para ganar un iPhone XS, el modelo más actualizado del móvil de Apple.

El problema es que es falso y que se añade una dirección web de dudosa procedencia que, sin confirmar todavía por parte de expertos en seguridad informática, puede poner en riesgo la información del usuario. El «spam» se produce al aprovechar una función que viene activada por defecto en el calendario y que está diseñada para añadir automáticamente los eventos que se rastrean por los mensajes recibido a pesar de no haber dado consencimiento previo por parte del usuario.

Una técnica que ha cobrado relevancia en las últimas semanas y que ha provocado que muchos usuarios denuncien en sus perfiles de redes sociales que el «spam» ha inundado un espacio teóricamente privado como Google Calendar. Para evitar este tipo de «spam», los usuarios deben configurar la herramienta para que se muestre únicamente las invitaciones que se ha respondido.

Se trata de dos simples pero prácticos pasos y que evitará no solo ver eventos innecesarios sino evitar poner en riesgo la seguridad.

Pasos para evitar el «spam»

1.- Entrar en Google Calendar

2.- Acceder al menú de «Configuración» que se encuentra dentro de la rueda dentada de la parte superior derecha de la pantalla.

3.- Entonces, habrá que dirigirse al apartado «Configuración de los eventos» que aparece en el menú de la parte izquierda.

4.- Una vez dentro, en la ventana correspondiente a «Añadir invitaciones de forma automática» hay que seleccionar la opción «No, mostrar únicamente a las invitaciones que he respondido».

5.- Además de este pequeño ajuste es conveniente, además, desactivar la opción que aparece más abajo y que se encuentra bajo el enunciado «Añadir automáticamente los eventos de Gmail al calendario».

6.- Por si acaso, también es interesante desactivar la casilla de «Mostrar eventos rechazados».

Aprovechando una función pensada para automatizar tareas, Google Calendar ha dejado la puerta abierta al «spam». Desde hace varios días algunos usuarios han descubierto que en sus calendarios personales se les había añadido varios eventos en los que se informa al usuario de una supuesta campaña para ganar un iPhone XS, el modelo más actualizado del móvil de Apple.

El problema es que es falso y que se añade una dirección web de dudosa procedencia que, sin confirmar todavía por parte de expertos en seguridad informática, puede poner en riesgo la información del usuario. El «spam» se produce al aprovechar una función que viene activada por defecto en el calendario y que está diseñada para añadir automáticamente los eventos que se rastrean por los mensajes recibido a pesar de no haber dado consencimiento previo por parte del usuario.

Una técnica que ha cobrado relevancia en las últimas semanas y que ha provocado que muchos usuarios denuncien en sus perfiles de redes sociales que el «spam» ha inundado un espacio teóricamente privado como Google Calendar. Para evitar este tipo de «spam», los usuarios deben configurar la herramienta para que se muestre únicamente las invitaciones que se ha respondido.

Se trata de dos simples pero prácticos pasos y que evitará no solo ver eventos innecesarios sino evitar poner en riesgo la seguridad.

Pasos para evitar el «spam»

1.- Entrar en Google Calendar

2.- Acceder al menú de «Configuración» que se encuentra dentro de la rueda dentada de la parte superior derecha de la pantalla.

3.- Entonces, habrá que dirigirse al apartado «Configuración de los eventos» que aparece en el menú de la parte izquierda.

4.- Una vez dentro, en la ventana correspondiente a «Añadir invitaciones de forma automática» hay que seleccionar la opción «No, mostrar únicamente a las invitaciones que he respondido».

5.- Además de este pequeño ajuste es conveniente, además, desactivar la opción que aparece más abajo y que se encuentra bajo el enunciado «Añadir automáticamente los eventos de Gmail al calendario».

6.- Por si acaso, también es interesante desactivar la casilla de «Mostrar eventos rechazados».