Si quisiera convencer a alguien de que le diese una oportunidad a la mejor serie de lo que llevamos de año - no es un acertijo, ya habéis visto la foto y leído el titular, en mi opinión es la serie de Garland para Hulu que se emite en HBO - pondría encima de la mesa dos razones.

La primera es que se trata un thriller de buena factura con una gran corporación tecnológica, una protagonista más audaz que vulnerable, malvados de pasado traumático y un trasfondo de espionaje industrial informático. No es el mejor argumento: amigos y conocidos de redes insisten en que es lenta y, para quien busca un thriller puro, resulta pretenciosa.

Devs es brillante porque son puntos clave en el argumento si somos libres, si hay determinismo, si hay multiverso o si ordenador cuántico puede simular entera la realidad, su pasado y su futuro

Sin la segunda razón quedaría uno arrinconado en el debate. Más bien, no estaría aquí escribiendo sobre Devs. Donde ha conseguido atraparme es en su capacidad de superponer una capa con las teorías físicas que explican el universo, los límites de la computación y el libre albedrío.

No son adornos para reforzar que los personajes son informáticos o científicos, Devs es brillante porque son puntos clave en el argumento: si somos libres, si hay determinismo, si hay multiverso o si ordenador cuántico puede simular entera la realidad, su pasado y su futuro. Tanto la moral como el devenir de los personajes depende de su posición en estos debates. Es en los episodios 7 y 8, los dos últimos, cuando la serie va resolviendo una posición en ellos que desembocará en el final.

En esta pieza recojo de manera incompleta algunas de las distintas teorías y debates que levanta Devs. En ocasiones anticipo elementos de varios episodios y hablo del final. Así que sí, es un artículo con spoilers, avisados quedan. También les comento, si no van a ver la serie, los debates por si mismos son muy disfutables.

Determinismo y el demonio de Laplace

El universo es determinista. Es pagano, neutral y se rige sólo por las leyes de la física

Forest es en la serie el gran emprendedor, el creador de la corporación Amaya. Pronto nos damos cuenta de la veneración que suscita. Como dirá otro personaje más adelante en la serie, el problema de los fundadores de las grandes tecnológicas es que se creen mesías. Es en la fantástica escena con Sergei tiritando, cuando éste sale del edificio en su primer día tras el ascenso, cuando nos damos cuenta de hasta que punto.

'El universo es determinista. Es pagano, neutral y se rige sólo por las leyes de la física [...] Un efecto es siempre el resultado de una causa anterior [..] la vida a pesar de su aparente caos, avanza sobre raíles' Esta última metáfora que se repetirá a lo largo de la serie refleja la interpretación de Forest del universo y la realidad.

No es baladí, bajo ese punto de vista construyó Devs y construyó un sistema moral que desde fuera aparece como inhumano. El libre albedrío es una ilusión porque 'no vemos los raíles' y no dudamos de nuestro estado subjetivo. Siguiendo su razonamiento, Sergei no era culpable de ser un espía: hay un hilo de causas (aquí Forest hila fino, las hay biológicas, las hay por el entorno y la educación) que concluyeron en la traición del programador. Sergei no es culpable, como Forest no lo sería de algún hecho clave en su pasado.

Si el demonio conociera la posición y velocidad de las partículas de materia del universo y comprendiera todas las fuerzas a las que están sometidas, podría calcular su posición y velocidad en cualquier momento del pasado o del futuro. Es la conjetura del demonio de Laplace y es justo lo que resulta ser Devs cuando empezamos a entenderla en los episodios siguientes.

Está muy bien explicada por Fran Copenhague en esta pieza en Zenda, que además recoge el debate que vendría después con Einstein y un aspecto clave en el debate en la serie. Ocurre en el episodio cinco en el flashback que introduce Garland, cuando Forest ficha a Katie, su aliada y posterior amante, en la universidad. La profesora discute la superposición cuántica (pueden estar en dos lugares a la vez) y presenta la interpretación de Copenhague de Bohr: es la medición la que afecta al sistema.

Hay dos nombres clave en la discusión entre la profesora y Katie: Penrose (que en la serie no es tomado muy en cuenta) y Everett... pero eso nos lleva a otro debate. Lo importante hasta aquí es que Forest y por tanto el proyecto Devs es determinista en el sentido del demonio de Laplace apoyado en la teoría de de Broglie-Bohm, una interpretación de la mecánica cuántica determinista, con variables ocultas y no local comentada aquí por César Tomé. Su corolario: si conseguimos tener toda la información del universo actual y las causas, podríamos saber todo sobre el pasado y el futuro.

Y eso es lo que consigue el ordenador cuántico de Devs, pero en principio con mucho ruido: no se oye nada, las imágenes son borrosas... el guionista logra el efecto de estamparnos la magnitud del logro cuando vemos a los programadores asistir a la crucifixión de Jesús de Nazaret en el Gólgota. No la vemos con claridad, no lo escuchamos, pero está ahí: Devs ha conseguido con mucha información actual y un ordenador cuántico remontar hasta poder ver - o mejor dicho, simular - el pasado en casi 2000 años.

El multiverso de Everett frente al único universo de Forest

En la teoría que abraza de que todo está determinado, él no podía haber hecho nada por salvarla, él no es responsable ni culpable ni había otra posibilidad en el universo más que la muerte de su hija

Pasan los episodios y vamos sabiendo más del pasado y las motivaciones de Forest. La empresa no se llama Amaya y tiene una estatua gigante de una niña por casualidad. Amaya fue la hija de Forest, muerta (¿con seis, cinco años? es difícil adivinar) en un accidente de coche.

Nuestro genio de la física y la informática tiene una relación muy complicada con el trauma. Se dedica a recrear, a volver a ver (en definitiva a simular en un ordenador) el pasado con la niña. Es más, si la teoría que abraza de que todo está determinado es cierta, él no podía haber hecho nada por salvarla, él no es responsable ni culpable ni había otra posibilidad en el universo más que la muerte de su hija. Desde este punto de vista, Forest está muy poco abierto a otras teorías de un libre albedrío fuerte.... o la del multiverso de Everett.

Volvemos al episodio cinco, Katie en clase frente a la profesora (invitada a la provocación) cataloga como "bullshit" la interpretación de Von Neumann-Wigner: es la conciencia humana la que provocaría la superposición cuántica. '¿Es una puta coña?' Para Katie no tiene sentido, pero sí lo tiene el multiverso de Everett: si las partículas existen simultáneamente en todos los lugares en los que pueden estar y adoptan simultáneamente también todos sus posibles estados, no hay razón para pensar que la materia a gran escala (que en definitiva está hecha de esas partículas) no esté también en todas partes simultáneamente y adoptando a la vez todas sus posibles configuraciones.

En la superposición cuántica todo el universo cambia según Everett. Se divide 'como si fuera el tronco y las ramas de un árbol infinito' explica la profesora. En ese árbol existen todos los mundos posibles. De ello se deriva que todo lo que puede pasar, todos los futuros y todos los pasados, sucede realmente. Por cada muerte hay un universo en el que la persona sigue viva, por cada lanzamiento de moneda hay un universo en que sale cara y en otro cruz y dentro de ese nuevo hilo temporal se derivan infinitos nuevos universos que se desdoblan

"Es determinista y lo avalan las matemáticas" afirma Katie defendiendo una teoría que va en contra de lo que cree y de lo que necesita creer, pero aún así éste la ficha. En la escena saliendo de la universidad asistimos a un recurso narrativo clave en la serie: hay varias Katies, cada una tomando un camino ligeramente diferente al de otra, como si de cada una se fuera a derivar un universo distinto. ¿Refleja una creencia o la serie empieza a tomar partido por el multiverso de Everett?

En el desarrollo de Devs hay un personaje clave, Lindon. Jovencísimo programador, genio brillante entregado al único reto intelectual que parece a su altura, el de construir la máquina capaz de simular a la perfección el pasado y el futuro (algo eso sí que tienen prohibido aunque Katie y Forest lo hacen). En el episodio cuatro da la medida de su genio y su audacia, cambia en Devs los algoritmos que seguían el modelo de Forest (recordemos, un sólo universo determinista) por la de Everett. De repente pasamos de oír ruido a escuchar arameo, a Jesús de Nazaret hablando.

Todos están exultantes, Lindon ha resuelto el gran atasco del proyecto cambiando a una teoría que también es determinista... pero Forest no acepta el multiverso, si es correcto hay otros universos en los que está con su hija y él vive en uno sin ella. Furioso cataloga el logro de Lindon como "truco de magia", no acepta un determinismo basado en que "todo lo que puede pasar, ha pasado y pasará". El Jesús que ha simulado Lindon "no es el Jesús de nuestra historia sino de otra y cada vez que se encienda el sistema saldrá otro distinto". En una decisión que muestra su fría crueldad, Forest despide a Lindon que sale destrozado.

Pero recordemos que el multiverso tenía otra amiga dentro de Devs, Katie. Forest arguye ante ella: la diferencia de lo simulado podría ser un pelo más en Jesús, pero también de que sea de un universo en el que el Papa se convierta al Islam o Camboya fue el primer país en llegar a la Luna. Si no es el mismo Jesús no es la misma Amaya. Katie le enseña lo que resulta de aplicar el modelo de Lindon no sólo al sonido sino también a la imagen: ahí está su hija perfectamente recreada. Quizás es una Amaya con un pelo de diferencia respecto a la original, pero Forest se quiebra y algo puede que esté cambiando en su rechazo al multiverso.

Suicidio cuántico

Es un acto de fe, si hay muchos universos habrá unos en los que caiga y otros en los que no. Katie le está proponiendo un "suicidio cuántico"

Lyndon no aceptará su despido. A pesar de las advertencias del programador más veterano de Devs, Stewart (que a su vez jugará un rol clave en los últimos episodios), visita a Katie para pedir que interceda por él. El joven interpretado por una magnífica Cailee Spaeny se verá expuesto a un reto en el que tendrá que demostrar que realmente apuesta por la teoría del multiverso.

Katie se suma a la impiedad de Forest. Después de todo si el universo es determinista, no hay culpa, es lo que parece derivarse de la moral que adoptan. En una presa ante una barandilla que les separa de una caída de unos cien metros, Katie el invita a saltarla, ponerse al filo en equilibrio sin sujetarse y esperar a ver qué sucede. Que aguante de pie o caiga dependerá de las variaciones cuánticas en aire alrededor.

Es un acto de fe, si hay muchos universos habrá unos en los que caiga y otros en los que no. Katie le está proponiendo un "suicidio cuántico", algo que explicó en su momento Santiago Campillo. Todo sigue las teorías de Everett, si hay superposición cuántica la hay macroscópica y Lindon morirá en unos universos pero no en otros, y sólo será consciente en los últimos.

La suerte de nuestro joven y bello programador está echada. La trama de Devs sigue con un Lyndon muerto, pero a la vez nos lanza dos guiños: uno es el uso de la narrativa de los varios caminos con superposiciones del actor cuando va a caer. Otro parece definitivo, al principio del episodio vemos el coche que les lleva a la presa y luego a Lyndon, sólo y vivo debajo y no arriba. Ese comienzo es el otro universo, uno en el que Lyndon sobrevive pero se queda solo.

La posibilidad de libre albedrío

Es el episodio siete y la serie parece tomar partido por un multiverso determinista. Sin embargo Katie y Forest no las tienen todas consigo: Devs funciona para predecir el futuro hasta un punto, en el que Lily entra en el edificio, conversa con Forest y acaba apuntándole con una pistola.

Como en este artículo nos hemos desentendido la "trama thriller" hemos hablado poco de la verdadera protagonista de la serie, Lily Chan y su pugna por esclarecer el asesinato de su novio, más tarde por entender su identidad y por último de enfrentarse a Amaya y su dueño. Audaz y valiente, Lily supera el enfrentamiento con el jefe de seguridad sin escrúpulos, Kenton, ayudada por su exnovio y por un personaje que parecía sólo aportar momentos de descanso.

Pero la gran prueba de Lily será una que no consiguieron pasar los programadores de Devs. Stewart les proyecta el futuro (mejor dicho, lo simula o lo recrea) de ellos mismos en la habitación dentro de unos cinco segundos. Cada uno repetía justo lo que aparecía en pantalla. ¿No podían evitarlo? Bajo la óptica determinista y la hipótesis de que Devs funciona, entonces no, no podían. Pero es una paradoja extraña, la de saber el futuro y no poder cambiarlo.

Nos vamos al final de la serie, Lily ha visto su futuro inmediato: se llevará a Forest a punta de pistola en la cápsula del interior de del edificio de Devs, matará al jefe y luego morirá al caer en un acto en el que aparece involucrado Stewart.

Por aquí hemos comentado algunas veces los esfuerzos de la ciencia por estudiar el libre albedrío o debatido si es posible que una máquina lo tenga, también son muy recomendables las piezas de Sánchez-Migallón en su blog.

De hecho podríamos remontarnos hasta las reflexiones de Spinoza (en esta biografía explican bien sus ideas sobre el tema) siempre asociado a la negación del libre albedrío, cuando tenía una posición algo más ambigua y no tan rotunda. Quizás el pensador más interesante que ha intentado conciliar materialismo/determinismo con la libertad humana ha sido Daniel C. Dennet (aquí un resumen de su posición), pero la serie no sigue sus postulados.

El caso es que la serie roza por momentos el misticismo (como os comenté arriba, este artículo tiene spoilers). Lily cual Eva en el Jardín del Edén se rebela contra lo determinado, se sale de los raíles y toma una decisión moral e inesperada: no aceptando el determinismo ella no quiere ser una asesina, de alguna manera desobedece. Sin embargo Stewart reconducirá la situación ¿quizás lo había visto todo, se espantaría tal vez ante la posibilidad de que todo en Devs se fuera al traste? o es, como dice, ¿para acabar con lo que se había convertido Devs sin importale matar a Lily?

Stewart ya acusó a Forest: Devs funcionó finalmente porque se adaptó al universo real (Lyndon lo hizo) y no a las limitadas obsesiones de su fundador. Es más, el poder de decidir el futuro debería negarse a quienes no conocen el pasado. ¿Sabes quién fue Marco Antonio? le pregunta. Podría leer esta pieza de Rodrigo Alonso y su final, "Ante la negativa de este a llegar a un acuerdo razonable con sus enemigos, Antonio y Cleopatra optaron por el suicidio como la salida más honrosa"

Si la realidad se puede simular, entonces vivimos dentro de una simulación

El argumento de la simulación de Bostrom: si llegamos a tener una fuerza de computación suficiente para simular la realidad, entonces lo más probable es que estemos dentro de una simulación

Hay un gran desorden en esta pieza, lo reconozco. Permítanme volver un poco atrás, al episodio siete en el que Stewart ve con sus compañeros observan la Tierra hace mil millones de años. Han logrado que Devs funcione a la perfección. A otra programadora esto le da mala espina y Stewart extrae las conclusiones que se derivan de lo que han conseguido.

Hasta ese logro pensaban que están trabajando en una simulación desde la realidad, pero ahora las tornas han cambiado. Lo que ven es la realidad concluye Stewart, no es una simulación, por tanto "la caja lo contiene todo", también a todos ellos. "Y dentro de la caja hay otra caja, ad ininitum, ad nauseam". Stewart está articulando la hipótesis de la simulación.

**

**

En esta excelente pieza, Sánchez-Migallón discute el tema "Cómo saber que no vivimos en una simulación de ordenador... si es que podemos saberlo" y explica el argumento de la simulación de Bostrom: si llegamos a tener una fuerza de computación suficiente para simular la realidad, entonces lo más probable es que estemos dentro de una simulación. De hecho podríamos crear muchas y dentro de ellas deberá haber también otras simulaciones. Cuantas más simulaciones existan, tantas más probabilidades tenemos de vivir en una de ellas.

Stewart llega a esa conclusión sin hacerlo explícito, Devs es una simulación perfecta de una realidad materialista y determinista, ergo es la realidad, ergo parece imposible que no vivamos nosotros mismos dentro de una simulación. Además como se ha construido al descubrir que la teoría de Everett del multiverso, entonces el nihilismo al que se abraza el programador parece doblemente justificado: no es que haya inifinitos universos con todos los escenarios posibles, es que además en esas "realidades" hay infinitas simulaciones. Todo lo que hacemos, decidimos, sentimos y hacemos no importa nada. Ad infinitum y ad nauseam (en latín me temo que queda redundante, Stewart)

En el final de la serie Garland parece apostar llevar la contra a lo que parecía la base de realidad a la que abona la serie. Lily logra aparentemente un acto de libre voluntad que no pudo ser calculado, aunque también podemos leer el momento como un fallo de programación que luego es reconducido.

El caso es que tanto ella como Forest acaban formando parte de una simulación dentro de Devs, al ser "computerizados" con la conciencia que tenían en el momento de su muerte vivirán una vida como ninguna otra: sabiendo que están en una simulación y que, como hay multiversos, les tocarán vidas terribles y otras maravillosa. Vidas con Amaya o vidas con la hija muerta y la culpa.

Encaja con el discurso de Forest durante la serie, dos veces asegura a otros personajes "todo va a salir bien". Su muerte y su salto a la simulación en una vida mejor forman parte de su plan inicial. "¿Crees que los demás entienden lo que hacemos aquí?" llega a preguntar a Katie. Para él salir bien es acabar en una simulación en la que está en el pasado, antes de la muerte de Katie y en la que eso jamás sucederá. O, aceptando el multiverso, en una simulación en la que la muerte no llegó a ocurrir, él no creó Devs y jamás se predecirá el futuro en un ordenador cuántico.

Es un culto religioso apocalíptico: religión y Ex-Machina

"Forest ¿sabes lo que son los mesías?, son falsos profetas" es lo que le dice Lily al gurú protagonista justo antes de rebelarse ante el determinismo. Más adelante, en el universo simulado en el que acaban ambos reconocerá que su idea no era crear "Devs" sino "Deus". El ordenador cuántico contendrá la realidad, el pasado y el futuro, será omniscente y será capaz de similar infinitas vidas en las que todo está determinado. Forest habría creado a Dios.

La serie está plagada de referencias religiosas. La obsesión por recrear a Jesús, la música de coro ante la muerte de los protagonistas, el papel de Lyli que desobedece a Dios comiendo del fruto prohibido y eligiendo la libertad de pecar frente a seguir en los raíles. Aunque por su nombre podría ser también Lilit, la primera mujer de Adán en la mitología judía.

Hay también una marcada línea de continuidad con su fenomenal Ex Machina: el creador tecnológico como dios, Adán y Eva en el paraíso, la desobediencia y la libertad. Incluso el juego de palabras invita a conectar ambas obras, Deus ex machina.

No es difícil ver también la empresa Amaya o al menos el círculo más íntimo de Devs como un culto mesiánico-apocalíptico. Su moral desviada - como Stewart acaba porfiando a Katie después de asesinar, "no me culpes, estaba determinado" - su visión de un final de la realidad tal y como la conocemos, el culto al líder.

Un recuerdo de Penrose

Las teorías de Penrose no son muy tenidas en cuenta y es razonable, serían un problema para la trama. En el primer episodio de nuestro podcast sobre inteligencia artificial conseguimos empezar con Ramón López de Mántaras (director del Instituto de Investigación en Inteligencia Artificial y uno de los grandes expertos y pioneros de la IA en España) y en la conversación le planteé la teoría de Penrose, que desde la física cuántica infiere que la conciencia humana no es computable y por tanto no habrá nunca una inteligencia artificial fuerte.

Mantarás dejó caer que bueno, que “La nueva mente del emperador” (el libro que yo sacaba a colación y que me fascinó en mi juventud con una bellísima explicación del teorema de Gödel, está en Amazon) era “muy difícil de entender bien” (aquí no se si concluir si hubo una vez en la que llegué a ser muy listo o que mejor no me flipara con los libros que son para los mayores). El caso es que en Devs tienen a Penrose ahí delante y en ningún momento lo discuten.

No pasa nada, es una serie y no una clase del instituto. Los comentarios que he leído de físicos con respecto a la libertad con que Garland infiere conclusiones de las teorías que aparecen en la serie tampoco la elogian como rigurosa. La ciencia ficción no tiene que serlo, disculpen la obviedad, tiene que ser consistente en las reglas que se da a si misma cada obra. Quien quiera ciencia ficción realista es muy libre de crearla o elegirla. Otros creeremos que es un corsé muy duro para llevar todos los días, en cada obra.

El caso es que una vez metidos en todas estas discusiones sobre el universo, el determinismo, la física o la computabilidad es fácil olvidarse de que no podemos concebir hoy en día el almacenamiento de toda la información del universo y de las causas que lo rigen. Que es muy probable que jamás consigamos una inteligencia artificial y que no podremos predecir el futuro de un universo que, aunque sea determinista, siempre nos parecerá pleno de libre albedrío y aleatoriedad. Forest no podrá programar a Dios.

Imagen portada: Remiwalker

-

La noticia

Devs engaña: no es sólo un thriller con programadores, es una serie sobre la realidad del universo y los límites de la computación

fue publicada originalmente en

Xataka

por

Antonio Ortiz

.

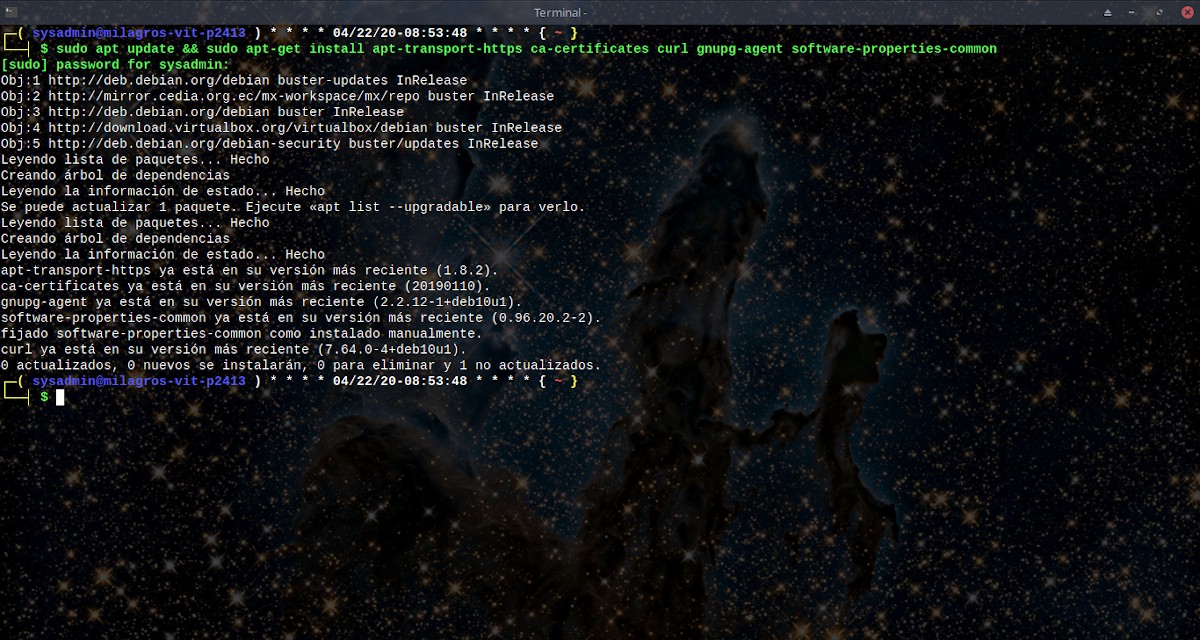

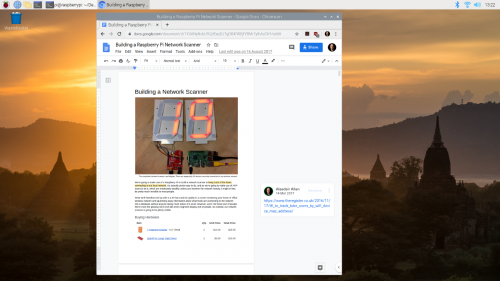

Área de administración de una web con Wordpress, en la que se anuncia al usuario la integración de Gutenberg.

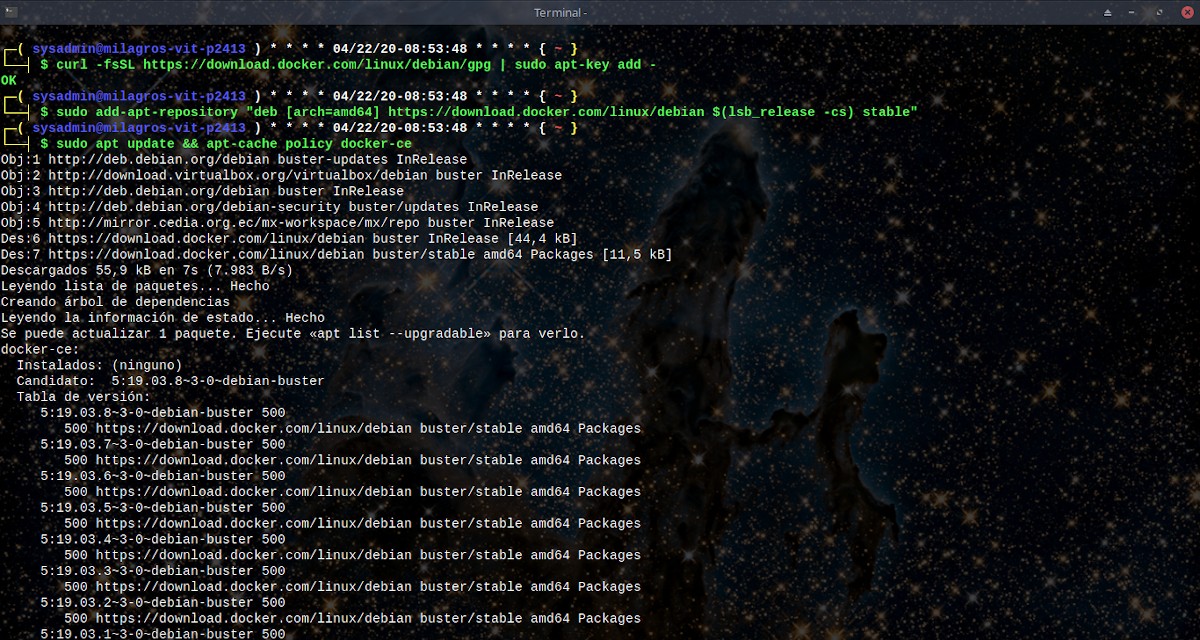

Área de administración de una web con Wordpress, en la que se anuncia al usuario la integración de Gutenberg.  Área de administración de una web con Drupal.

Área de administración de una web con Drupal.

guiatiddlywiki.tiddlyspot.com

guiatiddlywiki.tiddlyspot.com

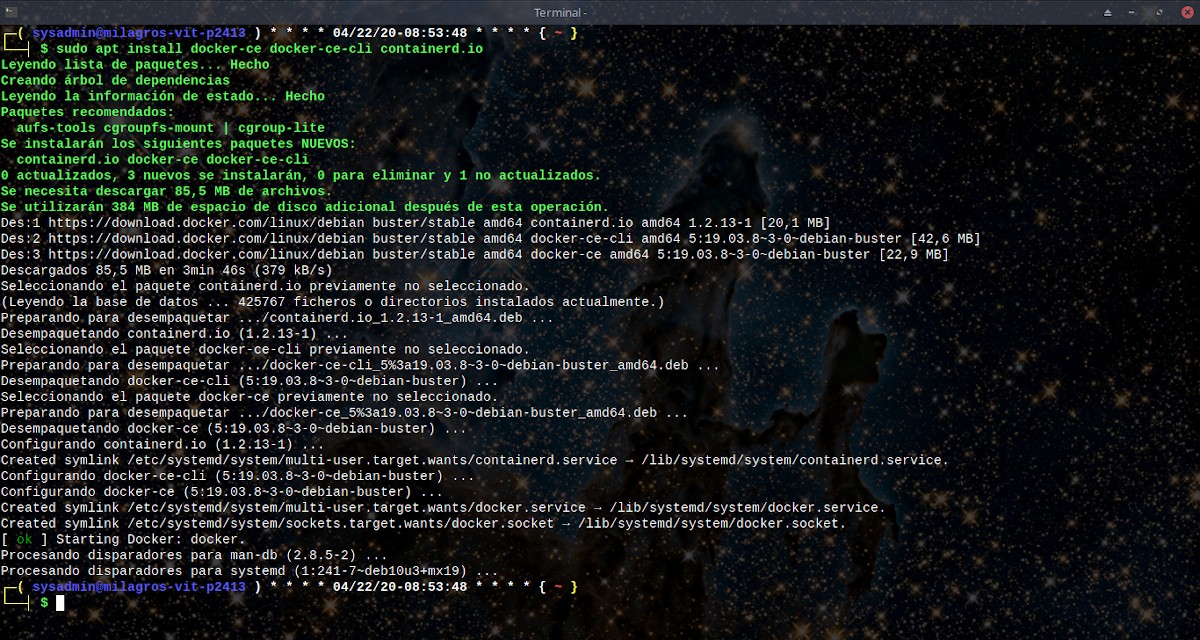

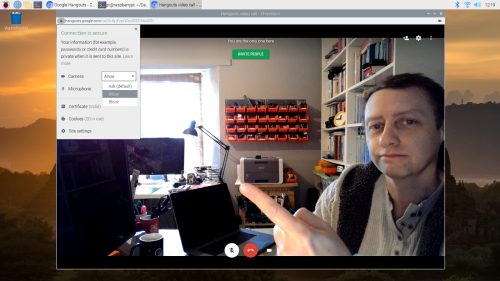

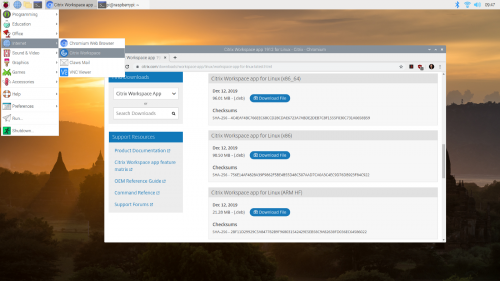

Interfaz de ManicTime, que recoge tanto los períodos de uso o inactividad del ordenador como los tiempos de uso de cada aplicación o documento individual.

Interfaz de ManicTime, que recoge tanto los períodos de uso o inactividad del ordenador como los tiempos de uso de cada aplicación o documento individual.

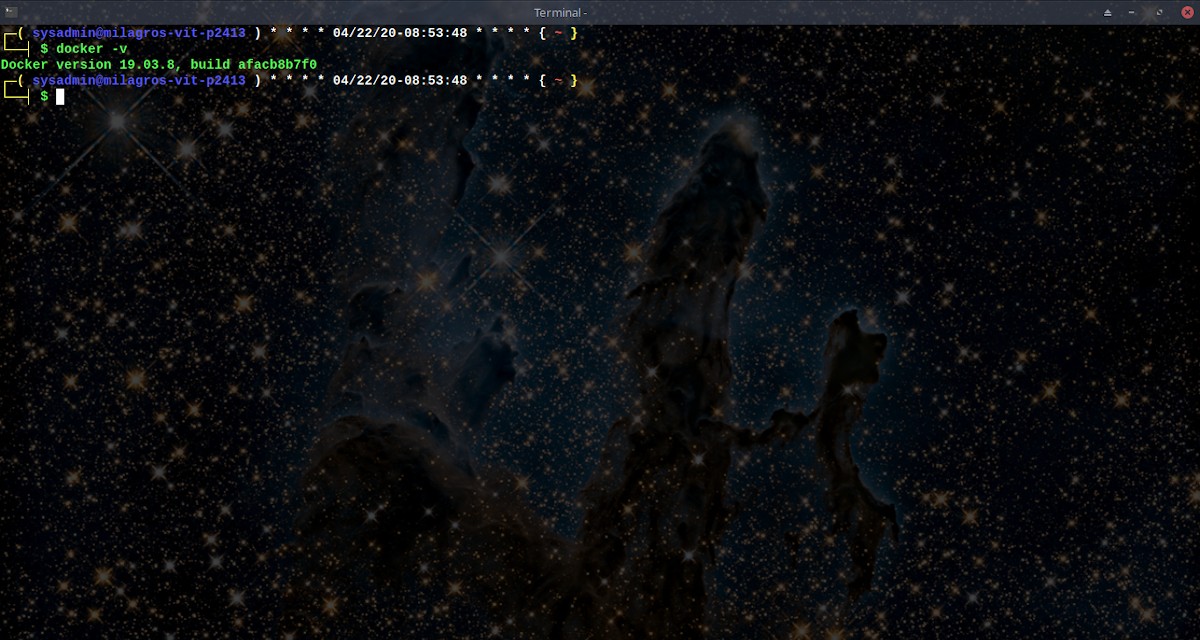

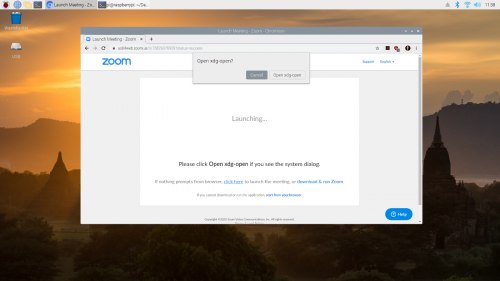

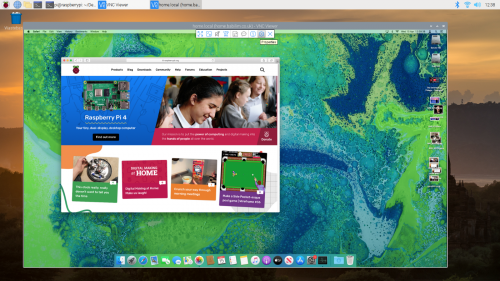

Pantalla final del proceso de creación de nuestro sitio web en Netlify (izquierda) y aspecto final del mismo (derecha).

Pantalla final del proceso de creación de nuestro sitio web en Netlify (izquierda) y aspecto final del mismo (derecha).