Nadie duda de la comodidad de usar servicios de almacenamiento en internet, pero si además creas tu propia nube con un NAS, dispondrás de un espacio a medida de tus necesidades bajo tu control. Y además serás más independiente ante jarros de agua fría como el adiós al almacenamiento ilimitado de Google Fotos.

En esta guía de compra de NAS domésticos repasamos los apartados clave para elegir bien y acertar. También te proponemos algunas de las alternativas más interesantes del mercado.

Cómo elegir un buen NAS

Lo primero de todo es tener claro para qué lo vamos a usar y cuáles son nuestras necesidades. El punto de partida del artículo es crear nuestra propia nube (otros usos habituales son las copias de seguridad online, servidores o los centros multimedia), pero a partir de aquí hay muchas variantes, como por ejemplo el espacio que necesitaremos y si admite modificación posterior, cómo es su software de gestión, el ruido que hacen, entre otros.

Un servidor NAS permite guardar archivos como documentos, fotos, vídeos en internet para poder acceder posteriormente acceder a ellos desde equipos como ordenadores, móviles o tablets estemos donde estemos siempre y cuando tengamos una conexión

Sistema operativo: opciones y facilidad de manejo

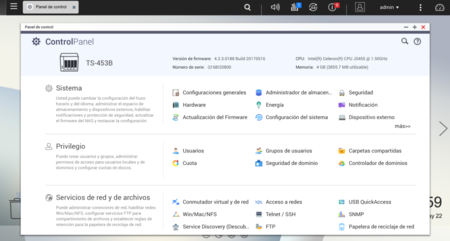

Sistema operativo del fabricante QNAP

Sistema operativo del fabricante QNAP Cada marca tiene su propio sistema operativo, por lo que si estás acostumbrado a SO habituales como Windows o macOS y no eres muy tecnológico, el salto y la curva de aprendizaje puede ser más pronunciadas, especialmente en los modelos más completos.

Así, vamos a encontrarnos soluciones de marcas concretas basadas en Linux con y optimizados por el fabricante como Synology DiskStation Manager, QTS de Qnap, My Cloud de WD, y otras gratuitas como FreeNAS, NASlite, Openfiler, aptas para instalar en cualquier ordenador.

Asimismo cada SO cuenta con diferentes interfaces, plataformas y apps compatibles, apartados determinantes para saber si son idóneos para qué vamos a emplearlos. En este sentido, es recomendable echar un vistazo a la web del fabricante para saber si el NAS elegido es compatible con las apps que necesitamos.

No es tanto la facilidad de volcar datos en el sistema operativo (que también), sino también las funciones que ofrece el NAS, que están directamente relacionadas con su uso posterior. En este sentido vamos a encontrar herramientas como gestores de ficheros y gestores de cuentas y permisos, además de software para copias de seguridad, VPN, reproducción de contenido en TV...

Hardware

Un NAS no deja de ser un ordenador, y como tal ha de contar con procesador, memoria RAM y unidades de almacenamiento (más abajo hablamos a fondo de este apartado) encargados de mover el sistema operativo y los procesos pertinentes.

Es cierto que al estar centrados en una tarea en cuestión no es necesario que integre el hardware más potente del mercado, pero sí con un procesador lo suficientemente potente como para rendir sin problemas y una memoria RAM que aporte velocidad.

Aunque dependerá enormemente del uso que vamos a darle, una buena aproximación de mínimos para crear una nube doméstica es el de una Raspberry Pi, un dispositivo que por cierto también puede servirnos para crear nuestra propia nube (por ejemplo con Owncloud)

No obstante, nuestro editor especializado en informática Juan Carlos López nos insta a buscar una configuración tal que incluya:

- Microprocesador con 4 núcleos a 2 GHz o más

- 2 GB DDR4 o más

- 2 bahías para discos duros mecánicos o más

- 2 ranuras M.2 para unidades SSD

- Conectividad: 1 x Ethernet Gigabit RJ-45, 2 x USB 3.0

De discos duros y bahías

Ejemplo de NAS con cuatro bahías

Ejemplo de NAS con cuatro bahías Es esencial dimensionar adecuadamente el espacio que necesitamos para nuestra nube, no para el momento actual, sino a medio y largo plazo. Especialmente importante es en el caso de los simplificados WD My Cloud (que en realidad son meros discos duros conectados a la red y no NAS), ya que cuentan con un almacenamiento de base que no puede ser ampliado

A cada NAS se le puede montar un almacenamiento máximo en discos duros: 8 TB, 16 TB, 32 TB…, así que piensa en lo que necesitarás. ¿Y dónde se montan? En las bahías: cuantas más bahías tenga un NAS, más capacidad de almacenamiento.

Hay NAS con 2, 4, 8, 9, 10, hasta 12 bahías. Cada bahía a su vez admite un tamaño máximo de disco. Es decir, que si un disco duro cuenta con dos bahías soportan discos duros de 8GB, el tope de ese dispositivo serán los 16GB.

En la práctica, que un modelo tenga más bahías implica que sea más completo y que cuente con hardware más potente. Lógico, ya que la capacidad de procesamiento ha de ser superior.

Lo normal es que los NAS vengan sin disco duro, y eso tiene sus ventajas e inconvenientes. Para empezar implica un desembolso mayor, ya que tendrás que comprarlos por separado, pero lo bueno es que podrás elegir los que necesites. Aquí no solo tendremos en cuenta la capacidad, sino también el tipo, la velocidad de lectura y escritura y el desempeño.

Puedes usar discos duros normales (incluso reciclar el de un PC antiguo o emplearlo para directamente esta función), pero existen discos duros especiales para NAS y te recomendamos que sean tu elección, es el caso de los Seagate Ironwolf o los WD Red. En su escenario de uso se requerirá que tenga alta tasa de lectura y escritura de datos (algo que realizará con frecuencia) y que esté siempre encendido.

Aunque tradicionalmente se han usado HDD de 3,5 pulgadas, ya existen unidades de almacenamiento SSD para NAS, aptos para aquellos modelos más avanzados que cuenten con ranuras para usar discos SSD o M.2. En caso de requerir un alto desempeño, por sus características son la mejor opción (y la más cara).

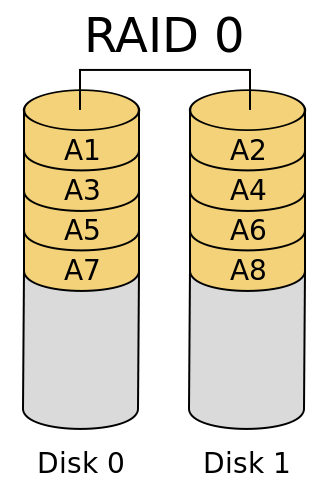

RAID a grandes rasgos

Grosso modo, los Raid (Redundant Array of Independent Disks o Matriz redundante de discos independientes) son algo así como configurar una unidad de almacenamiento formada por varios discos duros, enlazando los datos en varias unidades, lo que permite lograr un mejor desempeño.

Existen diferentes tipos de configuraciones RAID que difieren en seguridad y rendimiento, estas son las más populares y sus principales características:

Los bloques de datos se alternan entre los discos duros.

Los bloques de datos se alternan entre los discos duros. - Raid 0. Recomendable para quien busca velocidad de escritura y lectura. Requiere de al menos dos discos que pueden ser de diferentes capacidades, aunque la matriz tomará como referencia el de menor capacidad. La información se escribe de forma alterna en cada uno de los discos que forman la matriz. Lo malo de esta configuración es que los datos no se duplican, por lo que en caso de fallo, podrías perder los datos.

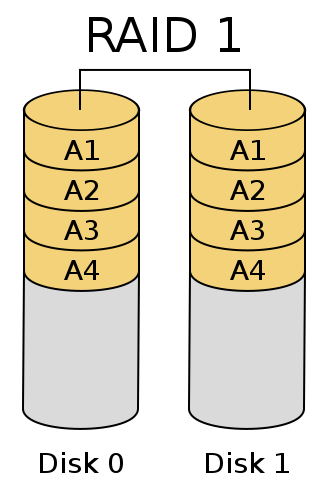

Cada bloque de datos se guarda por igual en cada disco duro

Cada bloque de datos se guarda por igual en cada disco duro - En RAID 1 prima la redundancia de datos. Se necesitan al menos dos unidades y los datos se almacenan por igual en cada uno de los discos duros, de modo que en caso de fallo siempre hay otra copia. Como los datos han de estar siempre por duplicado, el tamaño de la matriz es el mismo que el disco duro de menor capacidad. Otra ventaja de esta disposición es que cada disco puede transmitir la información de forma simultánea, por lo que mejora la velocidad de lectura y escritura

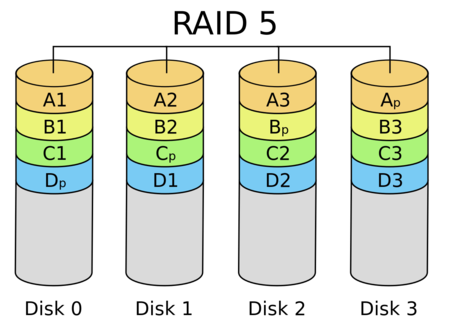

Los bloques de datos se van repartiendo por los discos duros, pero en uno de ellos siempre hay una copia.

Los bloques de datos se van repartiendo por los discos duros, pero en uno de ellos siempre hay una copia. Para RAID 5 necesitas al menos 3 discos duros. Con un funcionamiento más complejo que recuerda a un mix de los dos anteriores, de manera simplificada los datos se distribuyen entre todos los discos que tengas en la matriz salvo en uno, que actúa como copia de seguridad. En los discos la información se distribuye en bloques para mejorar la velocidad. Como pegas, la necesidad de más unidades y que en caso de fallo dos discos, si uno es el de backup, puedes perder la información

RAID 6 es una variante del RAID 5 con la diferencia de que los datos se duplican en dos unidades.

RAID 0+1 o RAID 01 requieren de al menos cuatro discos duros, con los que crear al menos dos matrices RAID 0 con cada uno de los pares de discos. Entonces, luego compones una matriz de RAID 1 utilizando las dos matrices de RAID 0, por lo que tienes la velocidad de las 0 pero con los datos duplicados.

RAID 1+0 o RAID 10: Es la inversa a la anterior. Tienes que crear dos matrices RAID 1, y combinarlas para crear entre las dos una matriz RAID 0. También requiere de un mínimo de 4 discos duros.

RAID 5+0 o RAID 50: Vas a necesitar al menos nueve discos duros, con los que crearás un mínimo de tres matrices RAID 5. Estas matrices, a su vez, se conectarán entre ellas formando una RAID 0.

Conectividad: al router y a tus dispositivos

Como hemos detallado previamente y deducirás tú al pensar en crear tu propia nube, es necesario que el NAS esté siempre conectado a internet. En este sentido, no solo es necesario una conexión estable sino que posibilite una transferencia de datos a la altura de sus especificaciones. No sería muy práctico optar por hardware potente con SSD y tirar de Wi-Fi a 50 Mbps o LAN a 100 Mbps.

Es cierto que el Wi-Fi aporta comodidad, pero lo más recomendable es hacerlo por cable Ethernet de al menos 1 Gbps, si bien los más actuales implementan la toma a 10 GbE (Ethernet a 10 Gbps).

Además de a internet, también resulta interesante contar con otra toma LAN para conectar el ordenador vía cable, de modo que agilicemos la transferencia y aliviemos el Wi-Fi doméstico.

Asimismo podemos encontrarnos USB 3.0 o 3.1 Tipo C, HDMI, lector de tarjetas SD... la cuestión es poder enchufar periféricos como discos duros, impresoras o a la propia TV si lo vamos a usar como centro multimedia.

Cuánto consume y qué ruido hace

Puede que a nivel doméstico el consumo no sea exagerado, pero conforme crecen las necesidades y la exigencia, viene bien tener en cuenta la energía que va a consumir un dispositivo que va a estar siempre encendido, ya sea funcionando o en reposo.

Finalmente queremos destacar que cuanto un NAS está en acción se calienta, por lo que dispone de un sistema de refrigeración que disipe ese calor. Y los ventiladores hacen ruido. Si vas a tenerlo en tu habitación o al lado de tu zona de trabajo, mejor prestar atención a las especificaciones para conocer cuánto ruido emite.

Modelos destacados de NAS

BUFFALO LINKSTATION 520

Si acabas de sumergirte en el "océano" de los NAS, esta unidad de con dos bahías es un buen candidato en este escenario de uso por su sencillez y un precio asequible, ofreciendo velocidades de lectura y escrituras muy atractivas dentro del rango en el que se mueve. Limitado a un espacio de 8GB, que puede ser suficiente para los usuarios más básicos, podrás instalar su app en tu Android o iPhone para volcar contenido, además de acceder desde otros dispositivos como portátiles, tabletas o la consola

| BUFFALO LINKSTATION 520 | |

|---|---|

| Procesador | Realtek RTD1195N (Dual Core) |

| RAM | DDR3 256MB |

| Bahías | 2 |

| Tipos de RAID compatibles | 0, 1, Linear |

| SO | |

| Puertos | 1 x USB 3.0, corriente, y 1 puertos LAN Gigabit (10M/100M/1000M) |

| Precio |

Buffalo LinkStation 520 LS520DE-EU NAS a 2 bay (1.0GHz dual-core, DDR3 256 MB) negro

Synology DiskStation DS218j

El Synology DiskStation DS218j (218 euros) es un NAS de gama de entrada doméstico muy completo con bastante capacidad de almacenamiento para un uso doméstico. Destaca por su buen rendimiento, las posibilidades de su software y un software cuidado, lo que hace que manejarlo y configurarlo no sea complejo.

| Synology DiskStation DS218j | |

|---|---|

| Procesador | Marvell Armada 385 (Dual Core) |

| RAM | 512MB DDR3 |

| Bahías | 2 |

| Tipos de RAID compatibles | 0, 1, JBOD |

| SO | |

| Puertos | 2 x USB 3.0 (3.1 Gen 1), corriente, y 2 puertos Ethernet LAN (RJ-45) (10/100/1000) |

| Precio |

Synology DS218J Diskstation

TerraMaster F2-221 NAS

El TerraMaster F2-221 es un NAS de dos bahías potente con amplias opciones de configuración (lo que hace de él un modelo recomendable para usuarios avanzados) con carcasa de aleación de aluminio y un ventilador silencioso para mantener a raya la temperatura. Se recomienda emplear discos duros Seagate IronWolf y WD Red.

| TerraMaster F2-221 | |

|---|---|

| Procesador | Intel Celeron J3355 |

| RAM | 2GB |

| Bahías | 2 |

| Tipos de RAID compatibles | Single, JBOD, RAID 0, RAID 1 |

| SO | TerraMaster Operating System |

| Puertos | 1 x HDMI, 2 x USB 3.0, corriente, y 2 puertos LAN Gigabit (10M/100M/1000M) |

| Precio |

TerraMaster F2-221 Caja de Servidor NAS 2 bahías Intel Dual Core 2.0GHz 2GB RAM Plex Media Server Almacenamiento en Red(Sin Discos)

NETGEAR READYNAS 214

Para quienes busquen un NAS relativamente fácil de gestionar capaz pero con gran cantidad de espacio de almacenamiento, este NETGEAR READYNAS 214 (338 euros) con cuatro bahías es una buena opción. Si vamos a administrar la nube desde más de dos dispositivos será necesaria suscripción.

| NETGEAR READYNAS 214 | |

|---|---|

| Procesador | Cuatro núcleos de 1,4 GHz de alto rendimiento ARM Cortex A15 |

| RAM | 2GB |

| Bahías | 4 |

| Tipos de RAID compatibles | 0, 1, 5, 6, 10, JBOD |

| SO | ReadyNAS OS |

| Puertos | 3 x USB 3.0, corriente, y 2 puertos LAN Gigabit (10M/100M/1000M), eSata |

| Precio |

Netgear ReadyNAS Home RN21400-100NES - Dispositivo de Almacenamiento en Red Dual-Core (sin Disco Duro, 4 bahías)

Asustor Nimbustor 2 AS5202T

El Asustor Nimbustor 2 AS5202T (299 euros) es un NAS muy bien equipado en cuanto a aplicaciones y hardware para lograr así un alto desempeño sin excesivo ruido: emite 32dB cuando trabaja y 19dB en modo stand by, cifras que permiten su colocación prácticamente en cualquier parte de casa. Este NAS es capaz de ofrecer espacio de almacenamiento de hasta 28TB

| Asustor Nimbustor 2 AS5202T | |

|---|---|

| Procesador | Intel Celeron Gemini Lake J4005 Dual Core |

| RAM | DDR4-2400 2GB |

| Bahías | 2 |

| Tipos de RAID compatibles | 0,1,JBOD |

| SO | ADM 3.0 |

| Puertos | 3 x USB 3.0 USB 3.0 (3.1 Gen 1), corriente, 2 HDMI y 2 puertos LAN Gigabit (10M/100M/1000M), eSata |

| Precio |

Asustor Nimbustor 2 AS5202T, Intel J4005 2.0GHz Dual-Core, Two 2.5GbE Port, 2GB RAM DDR4, Personal Private Cloud (2 Bay Diskless NAS)

My Cloud Expert Series EX4100

El WD My Cloud Expert Series EX4100 (335 euros) es una solución completa para varias tareas entre las que se incluye su uso como nube con My Cloud OS 3, con alta compatibilidad con software de terceros. Para que su puesta a punto sea más fácil, viene preconfigurado para ponerlo en marcha en pocos minutos, aunque admite numerosas opciones de personalización.

| My Cloud Expert Series EX4100 | |

|---|---|

| Procesador | Marvell ARMADA 388 de doble núcleo a 1,6 GHz |

| RAM | DDR3 de 2 GB |

| Bahías | 4 compartimentos para discos duros de 3,5 pulgadas 24 TB |

| Tipos de RAID compatibles | 1,5,JBOD |

| SO | |

| Puertos | 3 x USB 3.0 , corriente, y 2 puertos Ethernet LAN (RJ-45) (10/100/1000) |

| Precio |

WD My Cloud EX4100 Expert Series, Almacenamiento en Red NAS sin Discos, 4 Compartimentos, Negro

Qnap TS-332X

Para los usuarios más exigentes en cuanto a rendimiento y capacidad, este Qnap TS-332X (408 euros) apto incluso para uso profesional (pequeños negocios) gracias a sus posibilidades de almacenamiento, su puerto 10GbE SFP+ y la configuración de RAM y procesador.

| Qnap TS-332X | |

|---|---|

| Procesador | AnnapurnaLabs Alpine AL-324 Quad-Core |

| RAM | DDR4 de 4GB (ampliable hasta 16) |

| Bahías | 3, compatibles con discos de 3,5" SATA3 compatible con tamaño 2,5" y con SSD. En las ranuras M.2 SATA el SSD tamaño 2280. |

| Tipos de RAID compatibles | Discos individuales, JBOD, RAID 0, RAID 1 y RAID5 |

| SO | QTS 4.3.6 |

| Puertos | 3 x USB 3.0, corriente, 2 puertos Gigabit Ethernet (10/100/1000 Mbps) con soporte Link Aggregation, un puerto SFP+ a 10Gbps |

| Precio |

Turbo NAS TS-332X-4G

Puedes estar al día y en cada momento informado de las principales ofertas y novedades de Xataka Selección en nuestro canal de Telegram o en nuestros perfiles de Twitter, Facebook y la revista Flipboard.

Nota: algunos de los enlaces aquí publicados son de afiliados. A pesar de ello, ninguno de los artículos mencionados han sido propuestos ni por las marcas ni por las tiendas, siendo su introducción una decisión única del equipo de editores.

-

La noticia

Cómo elegir un NAS para montarte tu propia nube doméstica: recomendaciones y siete modelos destacados desde 100 euros

fue publicada originalmente en

Xataka

por

Eva Rodríguez de Luis

.

Mensaje que aparece al acceder a la página web de BQ desde el 11 de noviembre.

Mensaje que aparece al acceder a la página web de BQ desde el 11 de noviembre.  Cadena de mails intercambiada entre el servicio de atención al cliente de BQ y un usuario de una de sus tablets.

Cadena de mails intercambiada entre el servicio de atención al cliente de BQ y un usuario de una de sus tablets.

El anonimizador de los datos de Productivity Score, desactivado por defecto ((Vía: Wolfie Christl).

El anonimizador de los datos de Productivity Score, desactivado por defecto ((Vía: Wolfie Christl).

Comparativa de Productivity Score de los datos de una empresa y los datos medios de su sector. (Vía: Wolfie Christl)

Comparativa de Productivity Score de los datos de una empresa y los datos medios de su sector. (Vía: Wolfie Christl)

Ambie en modo compacto

Ambie en modo compacto

Imagen:

Imagen:

Peores contraseñas de 2020 - NordPass

Peores contraseñas de 2020 - NordPass