Diciembre de 2020 se cerró, entre otras polémicas y crispaciones, con el anuncio de la nueva web del Congreso de los Diputados, renovada tras catorce años con el mismo diseño y haciendo coincidir el estreno con el Día de la Constitución. Dicha renovación tendría que haber llegado un año antes, pero la doble disolución de las Cortes por la repetición electoral y la posterior pandemia trastocó todos los planes.

El rediseño finalmente llegó, y como suele ocurrir con estos lanzamientos, no lo hizo exento de polémica. Según el corte ideológico del diario consultado se podía leer como una noticia sin mucho que rascar o como el enésimo ejemplo del derroche, ya que el coste fue de 1,6 millones de euros. El resto de la conversación es historia de los mentideros digitales, con nulo resultado en cuanto a un consenso sobre si su coste fue adecuado o si en cambio el Gobierno pagó merluza a precio de marisco la víspera de Nochebuena.

Más que un rediseño, menos que un cambio de paradigma

Un vistazo a la web permite comprobar que al menos a primera vista no ha habido una gran renovación, al menos en la parte exterior. Al menos no se aprecia un lenguaje de diseño propio de estos tiempos, sino uno que encaja que podría pasar como implementado antes de 2010. Hay iconos que responden a estilos diferentes, tampoco hay una cohesión tipográfica e incluso los iconos que llevan a las redes sociales institucionales podrían ser el equivalente en diseño a la castiza expresión "cada uno de un padre y una madre".

Es posible que el rediseño de esta web tenga raíces mucho más profundas y sean las que empiecen a contextualizar el desembolso. El anuncio del procedimiento concursal fue publicado en el BOE en noviembre de 2017, justo tres años antes de la inauguración y con el Gobierno anterior al frente de las Cortes.

En julio de 2018 se hizo pública la adjudicación a GFI Informática por 1,6 millones de euros (IVA incluido), quien se impuso a Telefónica como único contrincante en la lista de empresas admitidas y tras dejar en la lista de excluidas a Informática El Corte Inglés, Ricoh Spain, Everis o Indra, entre otras.

Así, fue GFI Informática quien debía encargarse del rediseño atendiendo al pliego de cláusulas administrativas y prescripciones técnicas, que ya dejaban entrever que era un proyecto que iba mucho más allá de un simple rediseño. A saber:

- Desarrollo de la nueva web del Congreso.

- Nueva herramienta de gestión de contenidos (CMS).

- Infraestructura de servidores para desarrollo, preproducción y producción de la web.

- Migración de contenidos.

- Auditoría de seguridad externa.

- Formación y transferencia tecnológica del proyecto.

- Garantía, mantenimiento y soporte por al menos tres años a partir de la entrega, tanto para el software como para el hardware, incluyendo asistencia telefónica o entrega de nuevas versiones de productos contratados sin coste adicional.

En este viaje al entendimiento de si aquel rediseño tuvo un precio adecuado o no, Beatriz Belmonte, especialista en diseño de servicios y govtech, deja una frase lapidaria para cambiar el rumbo: "No debemos quedarnos en el precio, la solución no es recortar. No basta con buscar propuestas más baratas y pensar permanentemente que las adjudicaciones se inflan. Hay que pensar que hace falta cambiar la forma de hacer diseño en la administración pública, y buscar la eficiencia. Lo que no podemos es tener webs publicadas porque peor es nada, ese es el lugar donde no nos podemos conformar".

Sobre su valoración del precio pagado, recalca que la hace "teniendo en cuenta que lo que se ve no es lo mismo que el trabajo que se ha hecho", y que parte de la base de que webs similares, sin transaccionalidad (que no permite ejecutar transacciones, sean monetarias o de otros tipos), "a una empresa privada le podría costar en torno a un millón de euros, quizás no medio millón más, pero es una estimación sin conocer a fondo las implicaciones de los pliegos, donde entran licencias, equipos físicos, servidores, alojamiento, mantenimiento...".

Sobre la web cree que "es una ocurrencia como elemento aislado, algo que ocurre de forma ajena al resto. Si abres la web del Senado, o de la Agencia Tributaria, de la Seguridad Social... vas a ver que cada una tiene un diseño distinto, un sistema de interacción diferente, y aunque quizás comparten cosas, a nivel de lenguaje visual o contenidos no hay consistencia, y la experiencia suele ser nefasta, son páginas contenedoras de enlaces que generan rutas en cascada a otras páginas que derivan en un PDF, y esto es un problema de accesibilidad".

María Izquierdo, diseñadora de estrategia y servicios en Valor Público, coincide con Beatriz. "Es mi perspectiva y no he mirado el 100% de la web, en general se ve como un rediseño, es algo congruente con lo que hay actualmente en la administración y la falta de entendimiento sobre la tecnología digital, y sobre cómo hacer que los organismos públicos funcionen en la era digital".

Apunta María que el contenido y la arquitectura de la información "asume mucho conocimiento por parte de las personas usuarias a la hora de navegar". "Hay muchísima información enterrada en PDFs, esto hace que la información sea más difícil de encontrar, usar y mantener en comparación con HTML, además de generar problemas de accesibilidad". También hay imágenes distorsionadas o sin texto alternativo, que es lo que describe a los invidentes su contenido. Lo mismo ocurre en etiquetas como las del banner de las cookies.

Web del 'portal educativo' del Congreso.

Web del 'portal educativo' del Congreso. "La tipografía y su jerarquía es inconsistente en toda la web, con distintos estilos y animaciones. El 'portal educativo' tiene una estructura distinta al resto. No es muy legible y el contraste del color del texto con el fondo es insuficiente. Alguien con problemas de visión probablemente tenga dificultades para leer este contenido. Y el estilo visual y el tipo de interacciones son algo anticuadas, pero entiendo que esto es algo secundario", remata María. Por otro lado, dice que el diseño visual "es como de hace diez o quince años, pero ese limitante les puede venir por la tecnología heredada, quizás haya que usar una infraestructura donde es complicado que todo eso funcione".

Luego está la cuestión de a quién está dirigida esta web. Si a la prensa, si al ciudadano de a pie... Una pregunta difícil de responder tras visitarla y que tanto María como Beatriz ven complicada de dilucidar. "Entiendo que esta web haya costado esta cantidad, pero no sé si lo que necesita la ciudadanía es una visita virtual en 360 grados al edificio del Congreso, por ejemplo. ¿Eso crea valor?", se pregunta María, que además hace una analogía: "nadie quiere un taladro, la gente quiere un agujero en la pared para colgar un cuadro. A la gente no le interesa que haya una nueva web, sino que sea una plataforma útil".

Otros apartados de la web también hacen arquear las cejas. José Luis Antúnez, diseñador de interacción, explica que al pulsar en el apartado 'Conócenos' es esperable encontrar "el funcionamiento y las funciones del Congreso, su historia, etc. Pero no. El contenido de esa sección es un mapa de su ubicación".

El modelo británico

Un ejemplo no muy lejano y con bastante recorrido en el que podría mirarse España de cara a reorientar su forma de gestionar las webs de instituciones públicas es el de Reino Unido. María Izquierdo lo conoce bien: trabajó para el Government Digital Service, un departamento encargado de la transformación digital del gobierno en el país anglosajón. Cuenta que allí se abrió un departamento específico para ello hace diez años, encargado de trabajar en la transformación digital de las administraciones.

Web del gobierno británico.

Web del gobierno británico. "Es el ejemplo perfecto de que con la web del Congreso no deberíamos hablar tanto de su coste, sino de cambiar el paradigma desde el que pensamos. No pensar en páginas web, sino en servicios. Hace diez años se gastaba muchísimo dinero en estos asuntos, y por eso se creó aquel departamento, para controlar el gasto tecnológico".

Reino Unido creó en 2010 un modelo que cambió las reglas para la contratación digital pública y hoy tiene una de las referencias mundiales en diseño de servicios digitales

Desde entonces, todos los equivalentes a nuestros ministerios tienen la obligación de escribir qué problema quieren resolver, cómo serán las personas usuarias de esa solución o si el código debe ser abierto entre otros requisitos. Aquello lo arrancó Francis Maude, Jefe de la Oficina del Gabinete entre 2010 y 2015, para hacer más eficientes las contrataciones públicas digitales. De aquello salió la web Gov.uk, que aloja a todas las webs del gobierno británico y cuyo lema interno, según explica María, era que "nunca iba a estar terminada" en referencia a que iba a requerir de actualizaciones continuas y perpetuas. Su estilo visual es el de una aséptica elegancia que permea a todas las instituciones públicas del país.

Hoy, la web del gobierno británico es una de las referencias mundiales en diseño público digital junto a Canadá o Australia. ¿Qué estructuras impiden a España llegar a ese nivel? Entre otras, su forma de contratación: la institución que requiera hacer una ha de escribir unos pliegos y la solución que requiere, quien se lleva la adjudicación se limita a proveerla. Las empresas se adaptan a los pliegos. En Reino Unido, como hemos visto, la búsqueda de la mejor solución también se deja en manos de quien la va a ejecutar. No se asume que saldrá de quien tiene el problema. En España, por imperativo legal, sí.

Web del gobierno australiano.

Web del gobierno australiano.  Web del gobierno canadiense.

Web del gobierno canadiense. No hay visos de momento de que en España se produzca este cambio de modelo, que podría derivar como en otros países en un lenguaje visual y unas estructuras homogéneas entre las webs de cada institución. Congreso, Senado, Agencia Tributaria, los diferentes ministerios, Moncloa, Zarzuela, comunidades autónomas, diputaciones... Hoy todas completamente heterogéneas, con sus propios códigos y jerarquías de contenido. Mientras eso llega, solo podremos ver rediseños eventuales que persistan en el modelo.

Desde Xataka tratamos de contactar con GFi Informática para obtener sus declaraciones para este artículo sin haber obtenido respuesta.

-

La noticia

La nueva web del Congreso por 1,6 millones de euros no es un derroche, es una oportunidad perdida

fue publicada originalmente en

Xataka

por

Javier Lacort

.

Imagen del supercomputador Bull DLC B700, el actual sistema de AEMET con 168 TFLOPS de potencia.

Imagen del supercomputador Bull DLC B700, el actual sistema de AEMET con 168 TFLOPS de potencia.

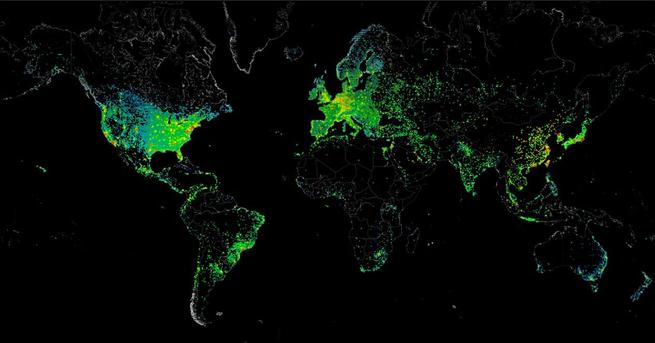

Sector y región de las organizaciones comprendidas. / ESET

Sector y región de las organizaciones comprendidas. / ESET

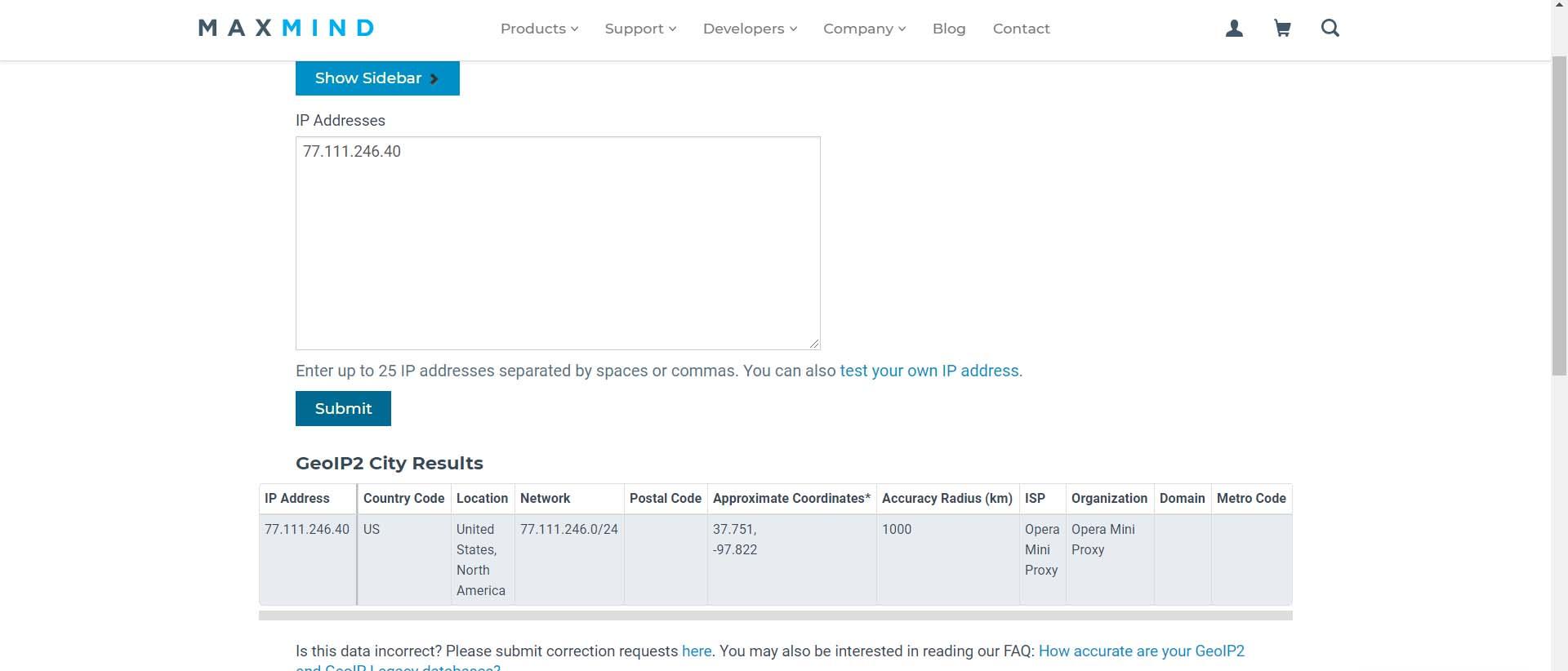

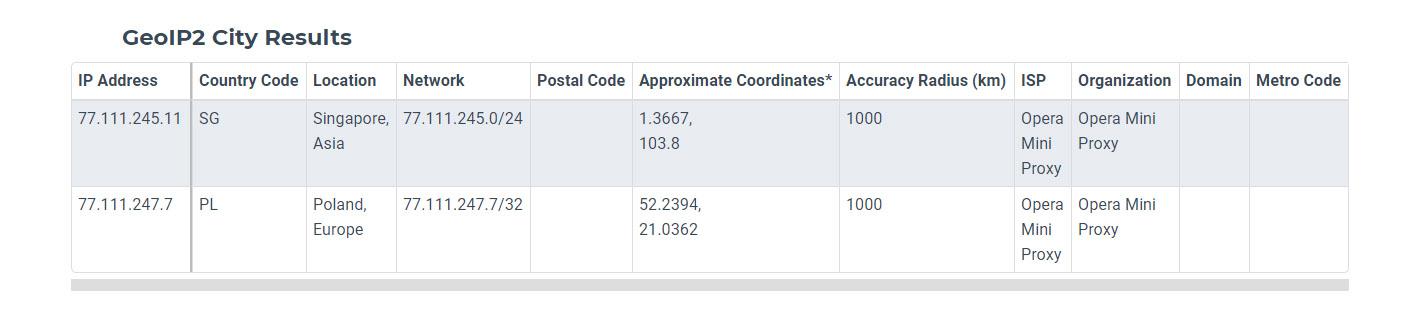

Lo pixelamos porque no queremos recibir una visita de la Europol.

Lo pixelamos porque no queremos recibir una visita de la Europol.