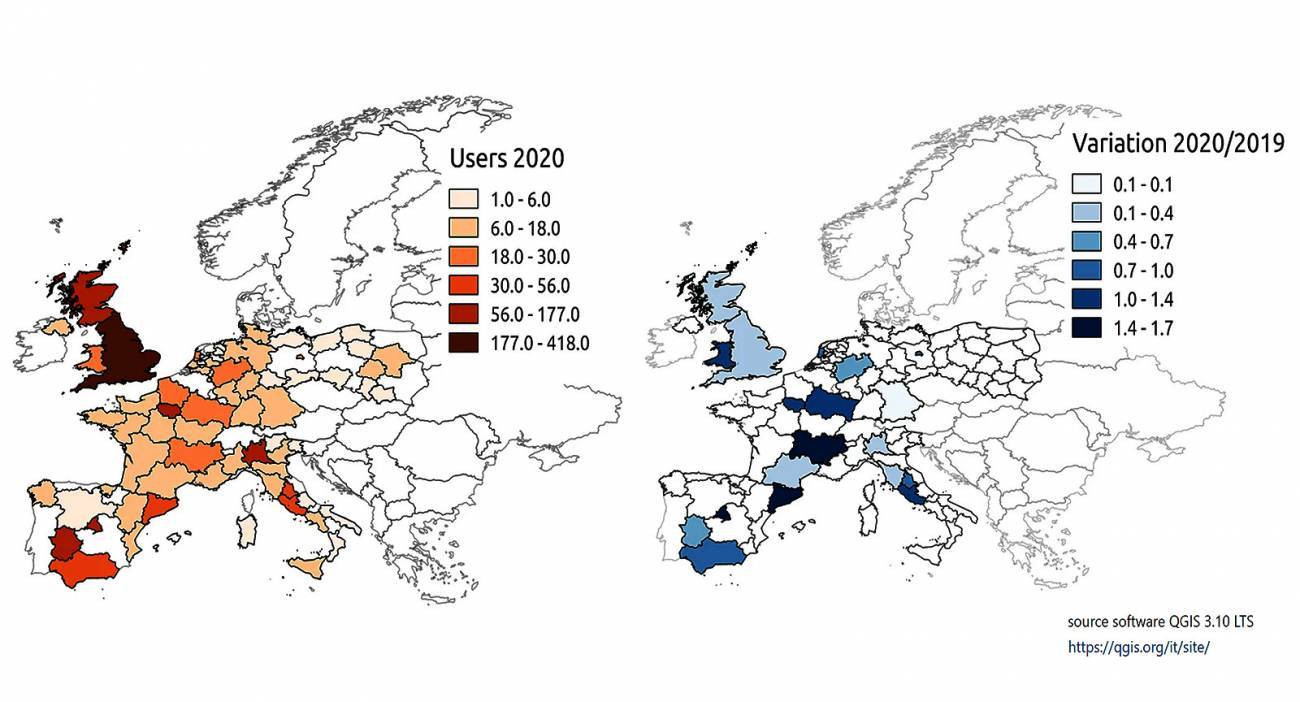

Vamos a explicarte cómo crear tu propia alternativa casera a Google Fotos, el popular servicio de almacenamiento fotográfico de Google que dejó de ser gratuito en 2021. Existen muy buenas alternativas como Amazon Fotos, pero nosotros vamos a explicarte otro método para crear una propia de la manera más artesanal posible y gastando el mínimo dinero.

Tienes varias maneras de poder hacer esta tarea, aunque algunas requieren procesos un poco complejos como montarte un servidor y configurarlo. Por eso, nosotros vamos a intentar darte la alternativa más sencilla posible para montarte tu propio Google Fotos en el PC. En el caso de Windows, ni siquiera vas a necesitar instalar nada, aunque también te daremos una alternativa de código abierto como aplicación.

A la hora de buscar alternativas a Google Fotos, vamos a intentar que estas tengan algunas de sus características de inteligencia artificial. Por ejemplo, mencionaremos esas que agrupan las caras de las personas que salen en las fotos, ya que personalmente es siempre una de mis funciones favoritas. Lamentablemente, como irás viendo, va a ser muy difícil obtener una alternativa sólida y económica en tu propio ordenador para el servicio de Google.

Nosotros vamos a profundizar en las alternativas para usar en PC, que son las más limitadas, y también mencionaremos en dos apartados otras alternativas que existen para servidores domésticos y servidores NAS, más caros pero pensados para usuarios sin conocimientos. También te invitamos a que si conoces alguna otra alternativa la compartas en los comentarios con el resto de la comunidad, porque así todos podremos aprender de nuestros xatakeros e incluso mejorar este artículo.

Lo primero es recuperar tus fotos

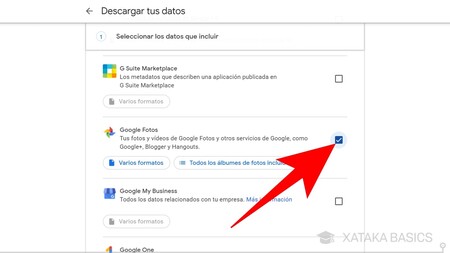

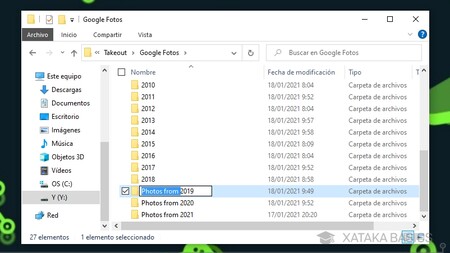

Como te hemos dicho, vamos a intentar partir de la base de que tienes Google Fotos u otro servicio similar, por lo que antes de ponerte a montar tu propia colección fotográfica tendrás que recuperar tus fotos de la nube donde las tengas. Descargar tus fotos de Google Fotos es bastante sencillo, y tienes que ir a takeout.google.com y marcar únicamente la opción de Google Fotos y pulsar en Siguiente paso, para obtener una copia de seguridad de su contenido.

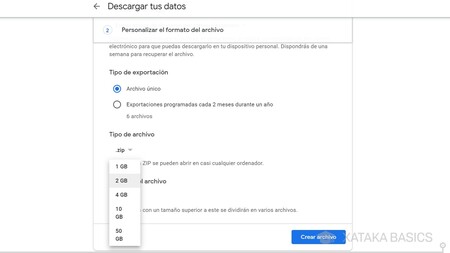

En el siguiente paso, vas a tener que configurar tu descarga. Aquí, configura que sea una exportación de Archivo único, para que solo obtengas las fotos una vez en vez de ir recibiendo actualizaciones periódicas. Además del tipo de archivo, que comprimido está bien, lo importante es elegir bien el tamaño de cada archivo. Esta elección depende de varias cosas.

Si tu conexión es mala, lo mejor es que apuestes por archivos con un límite de tamaño pequeño. Así, será más rápido ir descargando cada uno, y no los perderás ante eventuales cortes de conexión. Si tienes una buena fibra lo mejor es que pongas el mayor tamaño de archivo posible, y que así, si tienes por ejemplo unos 140 GB de fotos como es mi caso, los podrás bajar en 3 archivos en vez de en varias decenas de ellos.

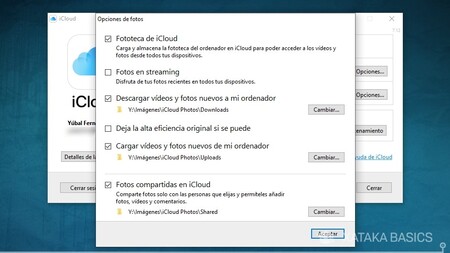

En el caso de que tengas las fotos en iCloud, descargarlas al PC también es sencillo, ya que en la aplicación de iCloud, podrás configurar que la fototeca se descargue al completo en tu PC. Al hacerlo, en la carpeta que se crea en Windows tendrás ya todas tus fotos. y si tuvieras un Macbook, pues las fotos se sincronizan más fácilmente todavía, y luego puedes usar un pen drive para pasarlas al PC.

Algo importante que debes saber es que puede que haya fotos con nombres duplicados, ya que se subieron desde diferentes dispositivos y pueden repetirse nombres. Por eso, si en la copia de seguridad de tus fotos, estas se ordenan en años, es posible que la mejor manera de proceder sea conservar la estructura de carpetas con diferentes años.

La decisión más importante: dónde guardar tus fotos

La decisión más importante a la hora de planificar el crear tu propio Google Fotos, esa que va a determinar el tipo experiencia que vas a configurar con tus fotos, es la de dónde vas a guardarlas. Aquí, vas a tener varias alternativas, dependiendo de cuánto quieras pagar y cuánto te quieras complicar.

En este artículo nos vamos a centrar en la alternativa de alojar las fotos en tu PC, puesto que siendo consecuentes con el titular, quienes habéis llegado hasta aquí es para intentar montaros un sustituto de Google Fotos en el PC sin muchas complicaciones.

A día de hoy, replicar la experiencia de Google Fotos y similares en PC y móvil es casi imposible si quieres hacerlo de forma gratuita. Existen algunas opciones para replicarlo de forma nativa en tu PC, o incluso para ver en el móvil las fotos en tu PC, pero a todas ellas suele faltarle algún elemento clave.

Las herramientas locales de PC no permiten ver las fotos desde el móvil, y las pocas que lo permiten, o no tienen la mayoría de opciones o filtros o debes pagar para acercarte un poco a la experiencia unificada de aplicaciones basadas en la nube. La ventaja siempre es que las fotos son tuyas y nadie las tiene alojadas en servidores internos, pero a cambio... pierdes bastantes cosas.

Una opción intermedia es la de montarte tu propio servidor y configurarlo para alojar las fotos con una base de datos. En esta opción no hemos profundizado porque requiere conocimientos más avanzados de los que tratamos en Xataka Basics. Sin embargo, más adelante te vamos a comentar algunas alternativas y aplicaciones para servidores que puedes utilizar en el caso de que seas un usuario avanzado.

Una solución intermedia es optar por un servidor NAS, que son una especie de discos duros externos que se conectan a la red, y a cuyo contenido puedes acceder desde otros dispositivos. Es como la opción de los servidores que te hemos comentado, pero pensada para usuarios sin conocimientos con unos dispositivos que intentan facilitarte al máximo las cosas.

Su gran problema es que requieren de una gran inversión económica para empezar a usarlos, por lo que también hemos decidido no profundizar en ellos. Aun así, mencionaremos los dos fabricantes que tienen aplicaciones muy parecidas a Google Fotos, con reconocimiento facial y otras opciones, ya que pese a su precio son las más parecidas a montarte realmente tu propio Google Fotos en casa.

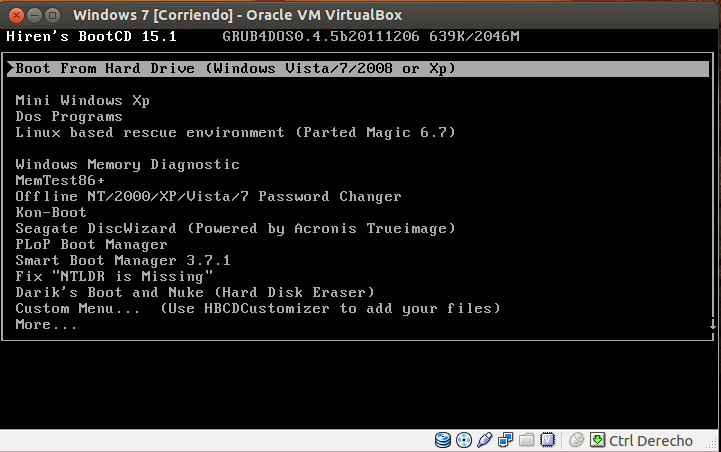

Si solo lo necesitas en tu PC

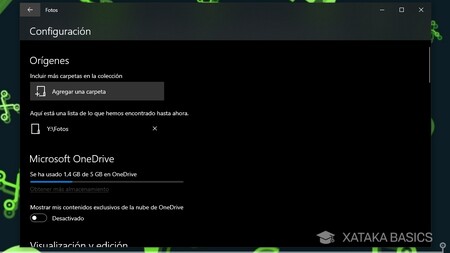

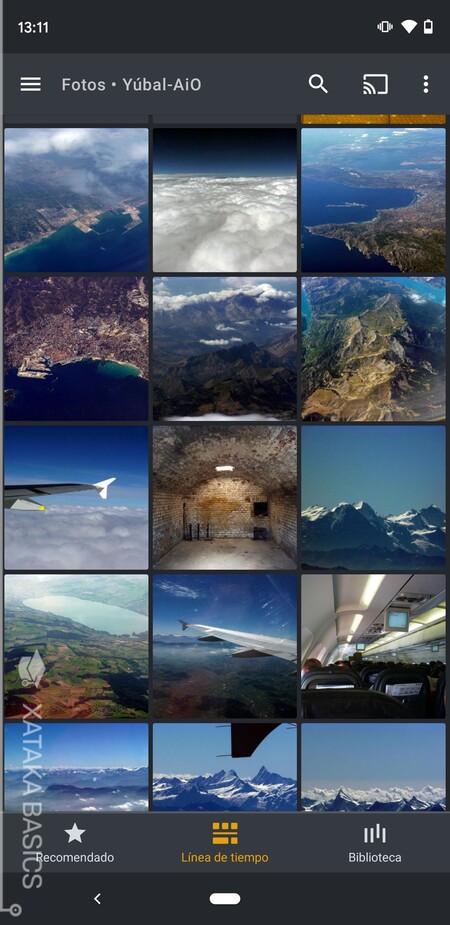

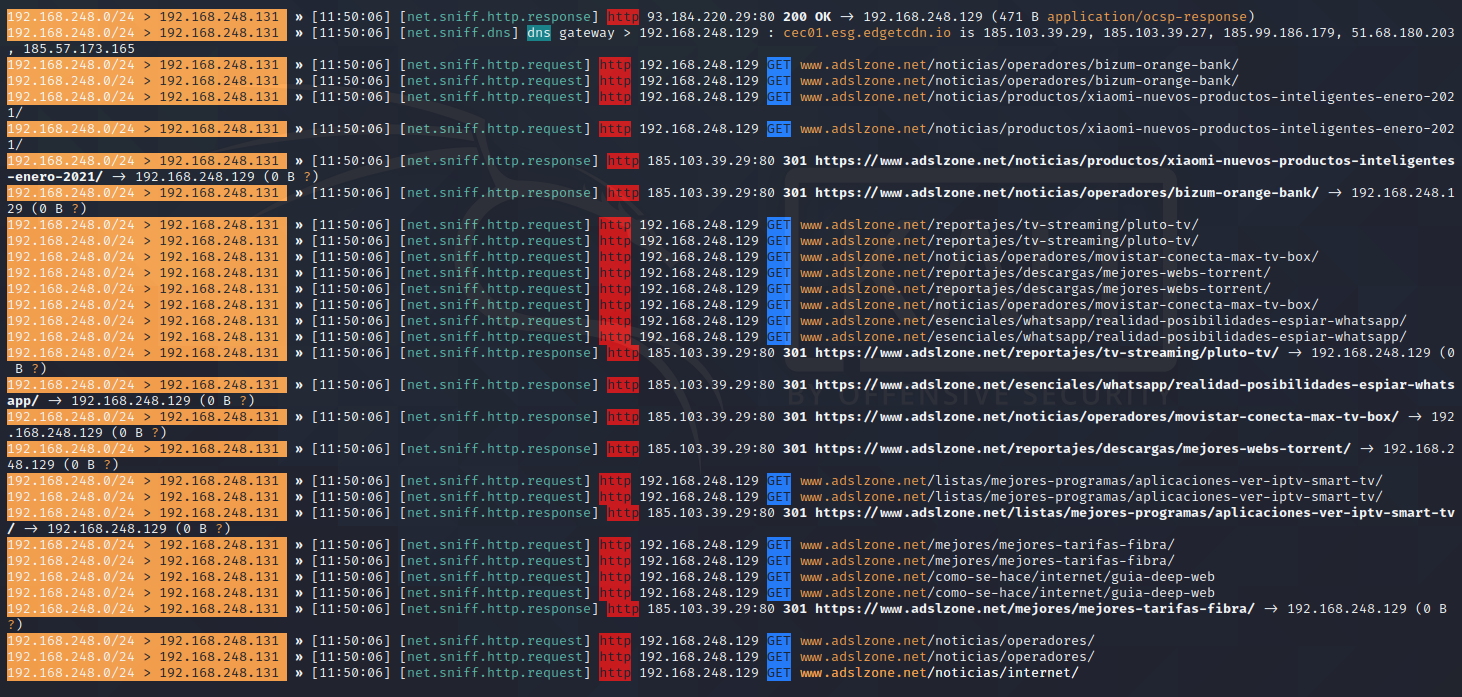

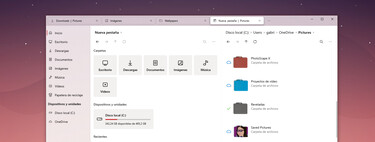

Si sólo necesitas poder acceder a las fotos desde el PC, estás de enhorabuena, porque tienes soluciones muy fáciles y totalmente gratuitas. Por ejemplo, la propia aplicación Fotos que viene preinstalada en Windows tiene funciones como la de buscar y agrupar las caras de las personas que salen en tus fotos. Lo único que tienes que hacer es configurar la aplicación para indicarle en qué carpeta tienes alojadas tus fotos.

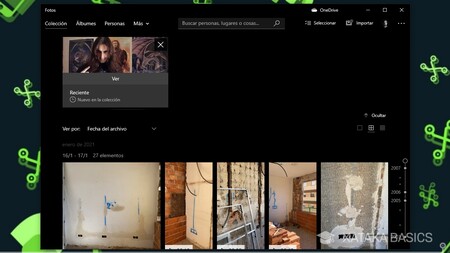

La interfaz de la aplicación Fotos es limpia y muy sencilla, y puedes utilizarla con su modo claro o modo oscuro. tienes arriba varias pestañas donde se organiza el contenido y una barra de búsqueda para encontrar fotos según las personas, pero también según las cosas que aparezcan en ellas o metadatos como la ubicación o fecha.

Como te hemos dicho, la aplicación Fotos analizará tus fotografías y agrupará las caras de personas diferentes que aparezcan en ellas. Como Google Fotos, también te permitirá ponerles nombres para poder identificar a cada persona, e incluso podrán ser nombres que se vinculen con los contactos que tengas en la agenda de Windows 10. Aquí, Fotos es capaz de detectar caras y agruparlas identificando individuos.

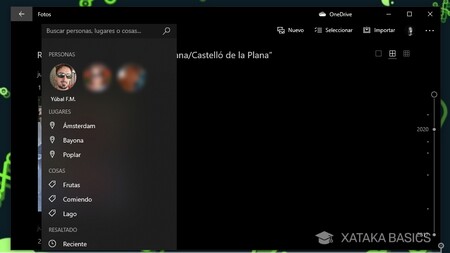

Y luego está la opción de búsquedas. Cuando pulsas en ella, automáticamente se te despliegan varias opciones antes de empezar a escribir, con sugerencias de personas, lugares, o cosas. Todo ello ha sido identificado con la IA interna de la aplicación, y podrás buscar escribiendo también nombres de objetos, lugares donde sacaste fotos, o las personas que salgan en ellas.

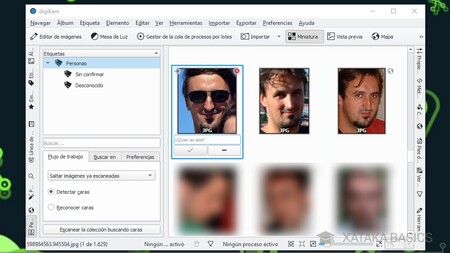

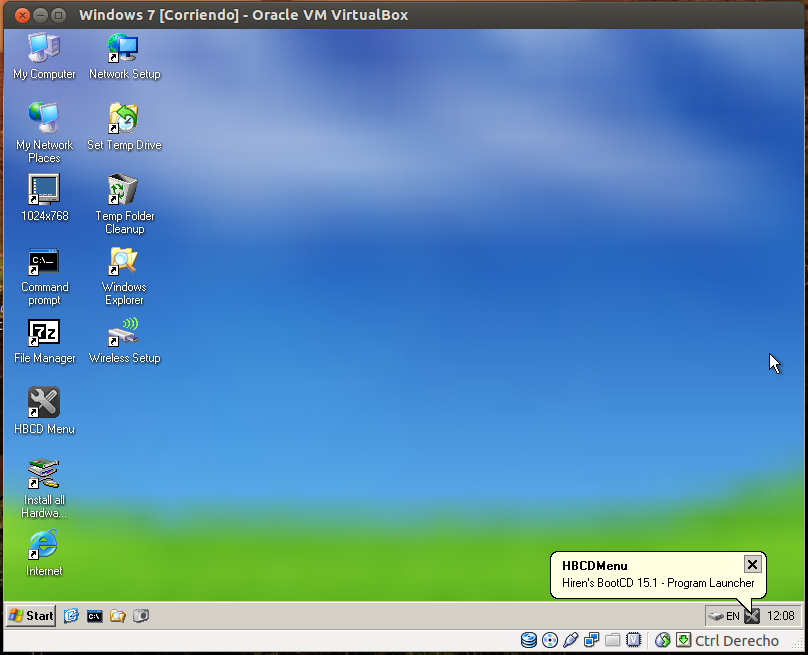

DigiKam es una alternativa de código abierto

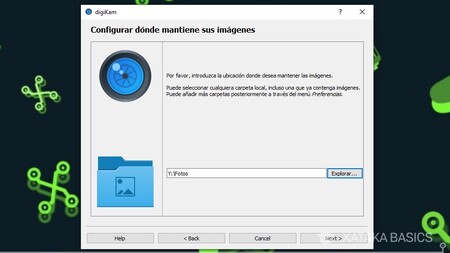

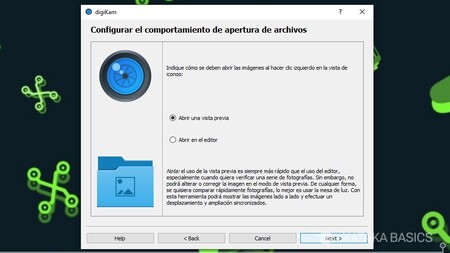

Si no te sientes cómodo utilizando una aplicación perteneciente a una gran empresa, o si quieres una alternativa multiplataforma siempre tienes la alternativa de código abierto DigiKam. En ella, la estética queda en un segundo plano, pero está llena de muy potentes opciones para administrar tus fotos en el PC. Para empezar, puedes ir a su web oficial para iniciar la descarga. En el proceso de instalación tendrás que especificar dónde tienes las fotos para que el programa las cargue directamente.

El proceso de configuración tiene varios pasos con opciones avanzadas, y puede que con alguna tengas algo de dudas o lío. Sin embargo, debes saber que puedes dejarlo todo en las opciones predeterminadas a no ser que sepas que alguno de esos cambios te va a beneficiar. Si no estás seguro, lo mejor es dejarlo como está.

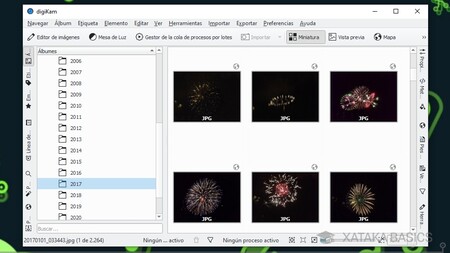

Como te he dicho antes, la estética de esta aplicación no es ni atractiva ni versátil, aunque puedes explorar tus carpetas y ver todas las fotos que hay en ellas. Lo que sí es, es una aplicación increíblemente completa, teniendo muchas opciones avanzadas, varios modos de visualización, e incluso un editor de imágenes incorporado. También tiene un buscador interno.

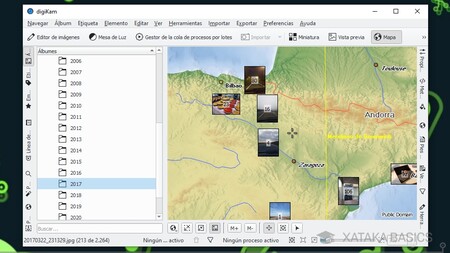

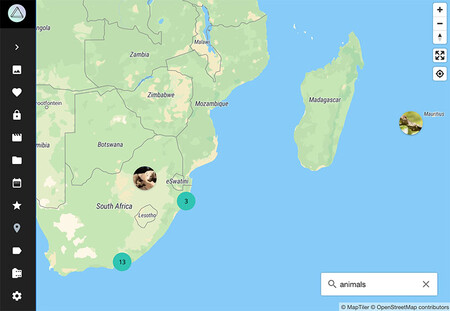

Además, y aunque de una forma menos visual, también tiene opciones como ver tus fotos en el mapa, algo que también ofrecen Google Maps o iCloud Fotos. Con esta característica, puedes moverte por un mapa en el que aparecerán todas las fotos que tienes dependiendo de su geolocalización. Aquí, si tienes las fotos ordenadas en carpetas por años puede que la experiencia no sea tan buena, y prefieras intentar ponerlas todas en una única carpeta.

El programa también es capaz de reconocer caras en las fotografías. Sin embargo, lo que no es capaz de hacer es de analizarlas para agrupar las mismas caras, por lo que todo el etiquetado es completamente manual, y necesitarás tomarte tu tiempo para dejarlo todo a tu gusto. De nuevo, es una herramienta de código abierto sin el músculo de una gran empresa que pueda invertir dinero sin pedir dinero a cambio de usarla, por lo que sus opciones son algo limitadas, aunque muy numerosas.

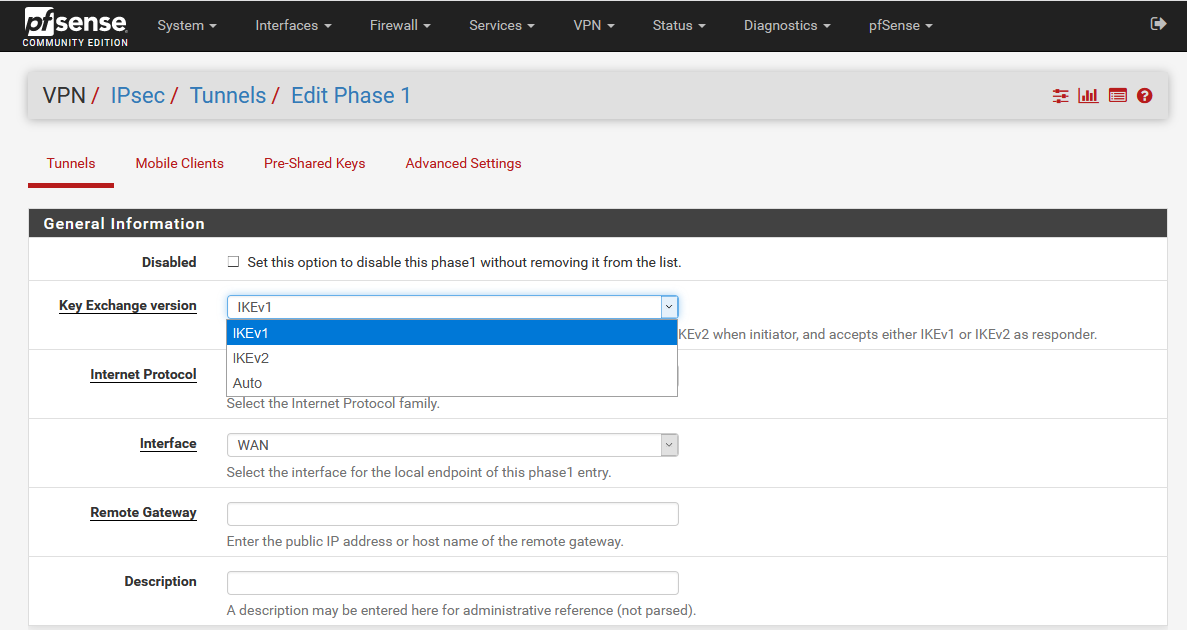

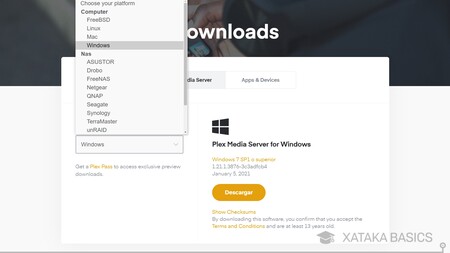

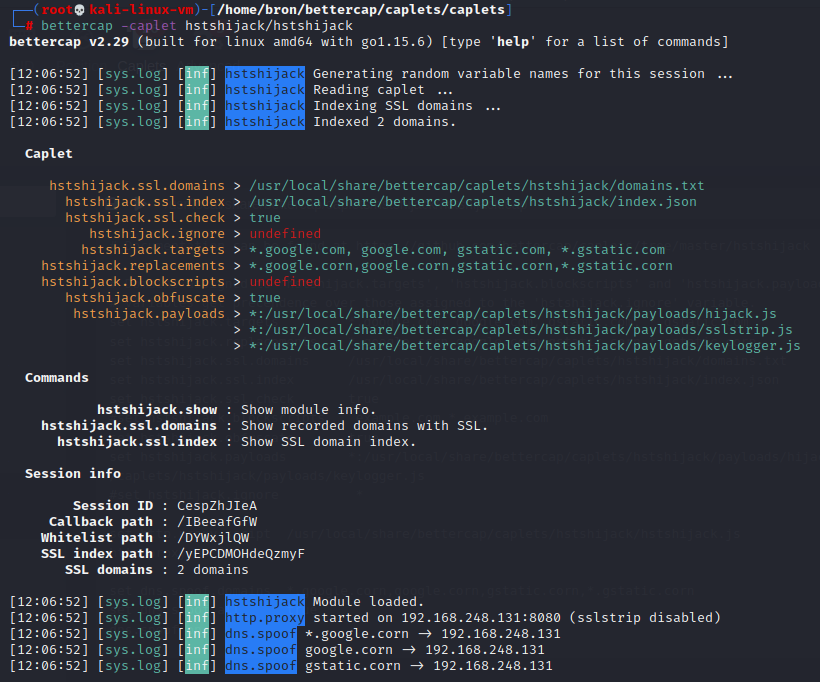

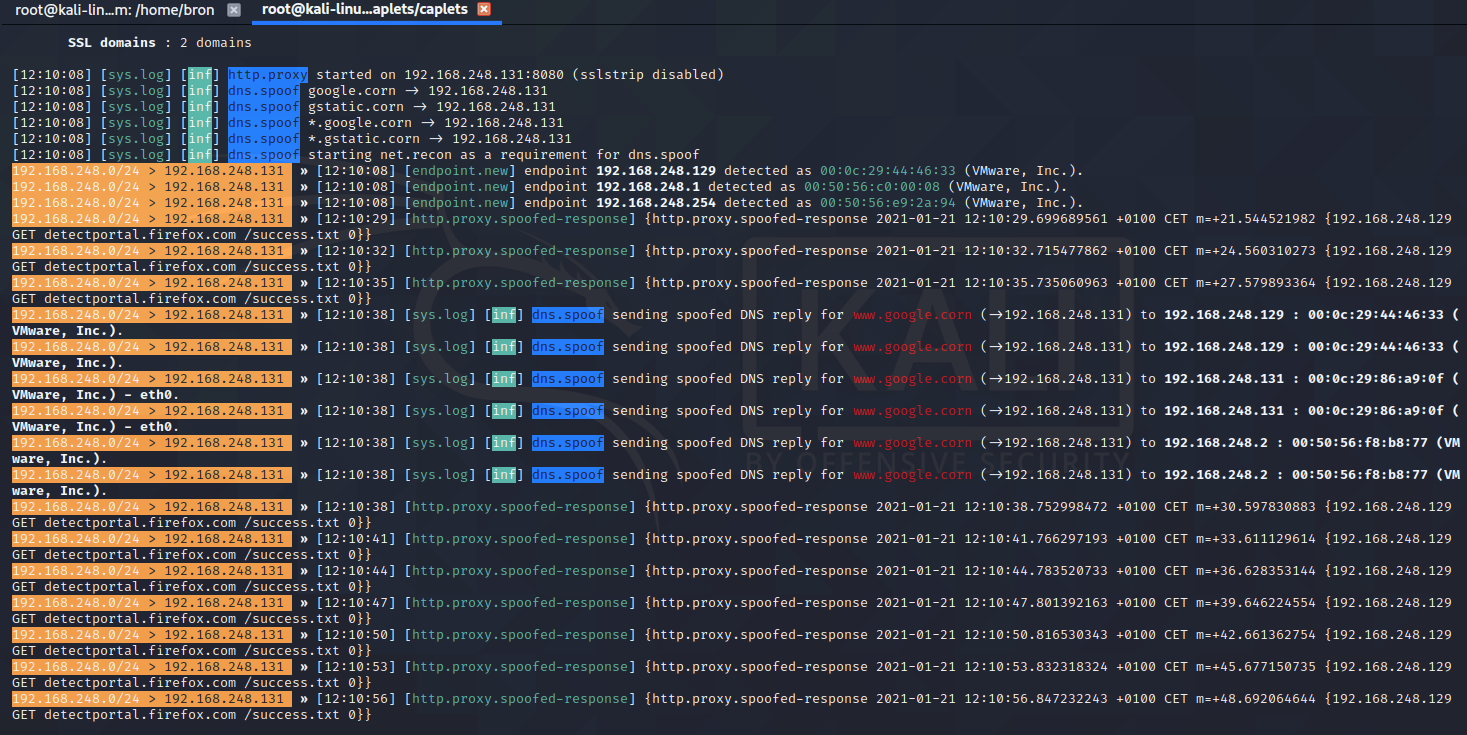

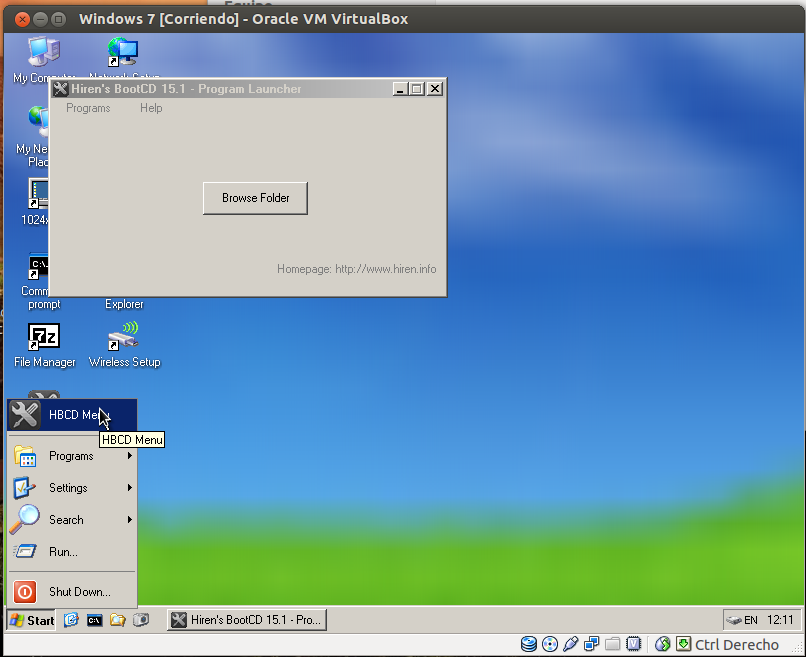

Para PC y móvil, Plex es una solución básica

Casi todas las soluciones que te permiten ordenar las fotos en el ordenador y verlas después desde otros dispositivos requieren que tengas un servidor y conocimientos bastante avanzados para configurarlo todo. Hay una pequeña excepción que es Plex, una herramienta para compartir todo tipo de archivos multimedia con soporte para cualquier sistema operativo o dispositivo. El lado negativo es que no está centrado en las fotos, por lo que le van a faltar casi todas las opciones.

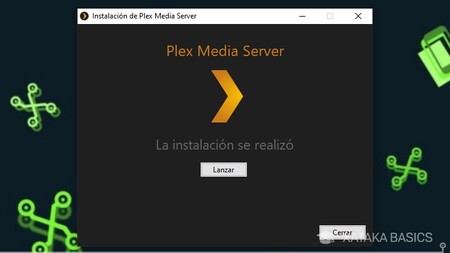

Lo primero que tienes que hacer es descargar la aplicación que hace de servidor en tu PC. Su instalación es muy fácil, no tienes que cambiar nada, y una vez instalada la app de servidor se abrirá en tu navegador para que empieces a configurarlo todo.

La configuración de Plex solo tiene tres pasos. El primero es crearte una cuenta de usuario, es lo primero que se te va a pedir. A continuación, tendrás que ponerle un nombre al ordenador que hace las veces de servidor, y activar la opción para permitir que se pueda acceder a tus archivos desde dispositivos que estén en redes diferentes a la doméstica.

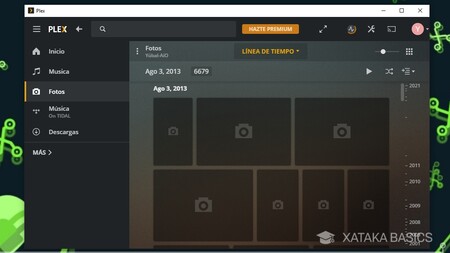

A continuación, tienes que configurar las carpetas del PC donde están tus archivos multimedia. Pueden ser varias, y tanto música como fotos o vídeos. Para nuestra tarea de hoy es suficiente con configurar la biblioteca de fotos, pero puedes aprovechar para añadir todas las fuentes de archivos multimedia que quieras.

Cuando termine la configuración, irás a una pantalla en la que se te ofrece poder ir a descargar las apps de cliente, pudiendo bajarte una en el móvil u otros dispositivos para ver en ellos tus fotografías.

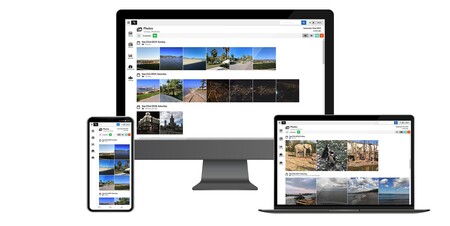

Una vez hayas instalado la aplicación de servidor y configurado las fuentes, Plex empezará a indexar todo tu contenido. Luego, podrás acceder a tus fotos desde cualquier ordenador o dispositivo, ya que Plex tiene aplicaciones para Android, iOS y Apple TV, Android TV, TiVo, Android Auto, Roku, Amazon Fire, Smart TV de Samsung, LG, Panasonic o Sony entre otras, nVidia Shield, Xbox One, PlayStation, Alexa o Sonos entre otros.

La parte positiva es que vas a poder acceder a las fotos de tu PC desde cualquier otro dispositivo, y que estas aparecerán ordenadas por parámetros como la fecha. También tienes un buscador para localizarlas, aunque faltan otras opciones importantes de Google Fotos como el agrupar caras, o casi cualquiera que tenga que ver con una IA que reconozca el contenido de las fotos, como búsquedas contextuales.

Otra parte negativa es que si quieres subir tus fotos del móvil a Plex vas a tener que pagar la suscripción de Plex Plus, que son 39,99 euros al año. Si vas a usar Plex para otras cosas puede interesarte, pero si no es así, sale más económico pagar por algo de espacio en Google Fotos u otras plataformas similares, y tienes más opciones para tus fotos.

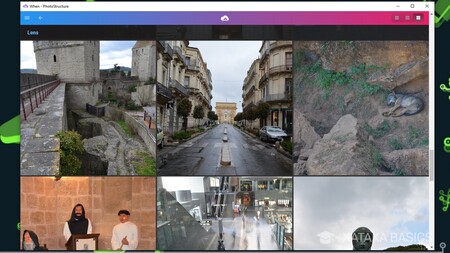

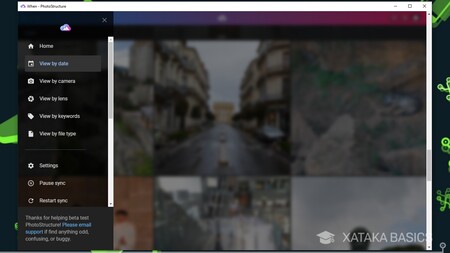

Una nueva aplicación con futuro: PhotoStructure

Como vas a ver en un punto posterior a este, existen algunos proyectos destinados a intentar crear tu propio clon de Google Fotos. La mayoría exigen que tengas conocimientos avanzados para lidiar con servidores y configurarlos para tener ahí tus fotos, pero hay algún proyecto que busca ser tan fácil como Plex, como por ejemplo PhotoStructure. Se trata de un proyecto que actualmente está en fase Beta a cambio de feedback, pero que a partir de febrero pasa a su versión final.

Lo que ofrece esta aplicación a partir de febrero es un servicio gratuito para poder configurar una biblioteca de fotos locales de tu PC accesible desde otros dispositivos. Va a tener una versión de pago que te cuesta 42 dólares al año, más de los 30 euros que cobra Google por ofrecerte 200MB de espacio, pero donde el control de los archivos lo vas a tener tú, y estos estarán en tu ordenador. Es en esta versión de pago donde tendrás opciones como el reconocimiento facial.

La buena noticia en este programa es que tiene un instalador extremadamente sencillo y que puedes descargar para Windows, macOS y Ubuntu, y puedes configurar tu PC como servidor sin tener casi ni idea de lo que estás haciendo. Lo único que tienes que hacer es elegir manualmente las carpetas donde están las fotos o dejar que las encuentre sola, y decidir si quieres crear otra carpeta donde almacenar las fotos que subas.

La mala noticia es que es una herramienta que todavía está dando sus primeros pasos, y que todavía tiene una inmensa lista de funciones pendientes de ser implementadas. Además, acceder a las fotos desde otros dispositivos todavía es muy complicado, ya que tiene una configuración compleja. Sin embargo, el desarrollador ha asegurado que en sus planes está automatizarlo todo para que sea tan sencillo como Plex en un futuro próximo.

Algunas opciones para usuarios avanzados

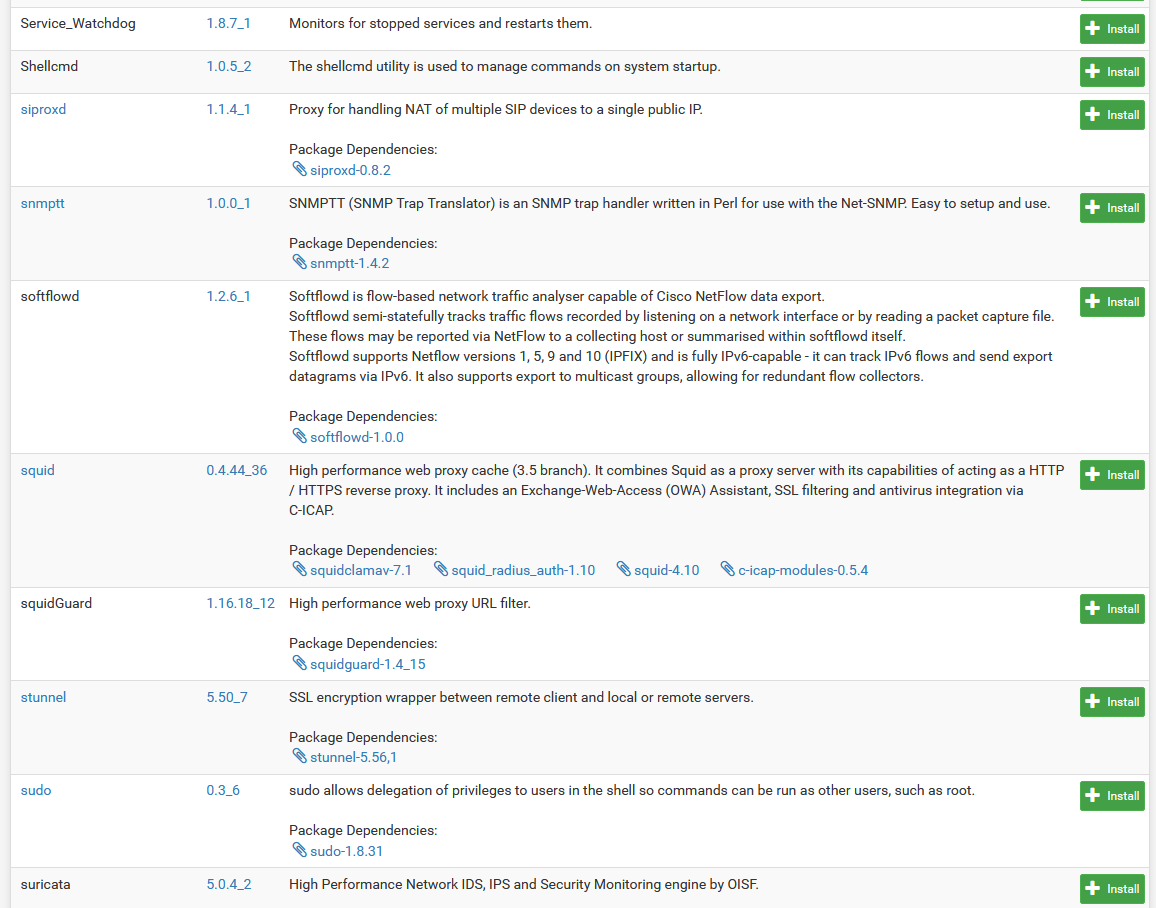

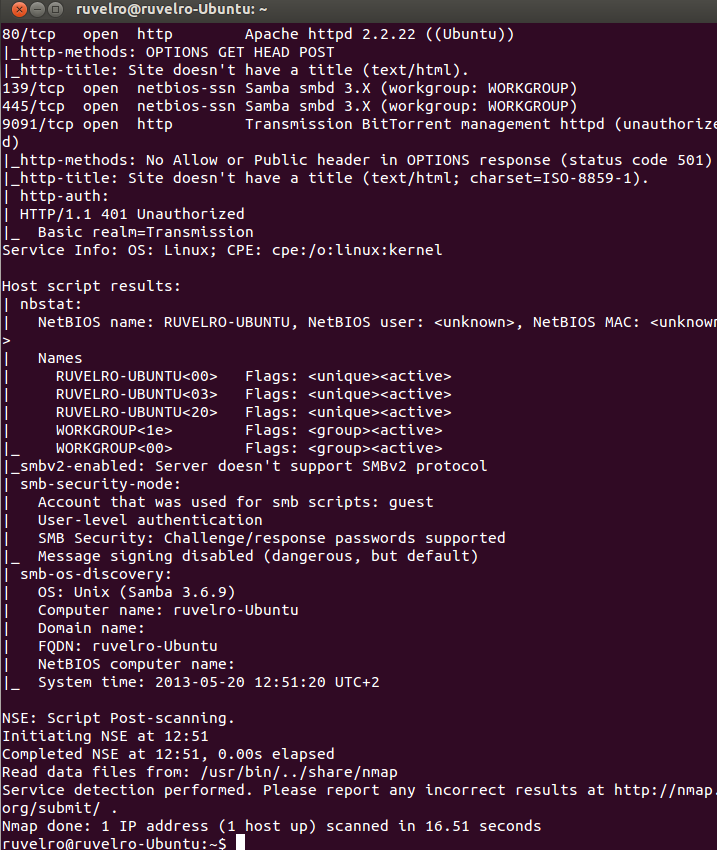

Desafortunadamente, como has podido ver no hay demasiadas soluciones actualmente si buscas sincronizar fotos entre PC y móvil sin demasiadas complicaciones. Sin embargo, si estás dispuesto a complicarte un poco más y a configurarte un servidor en el ordenador, entonces caben mencionar algunas alternativas.

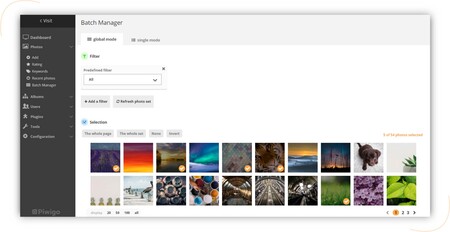

Una de las mejores alternativas se llama Piwigo, aunque es bastante compleja de instalar al necesitar una base de datos MySQL en un servidor propio. También tiene una versión de pago en sus servidores propios, pero claro, entonces ya estarías en las mismas que pagar por espacio extra en Google. Esta alternativa está pensada mas bien para negocios y profesionales que tienen su propio servidor.

Otra alternativa muy parecida es PhotoPrism, que también está orientada a los servidores propios en los que montarte una base de datos y subir tus fotos para acceder a ellas desde cualquier lado. Este servicio también ofrece la posibilidad de visualizar un mapa donde se ven tus fotos, de tener búsquedas inteligentes, y de ver todos los metadatos de las fotos.

También tienes Photoview, otro servicio diseñado para montártelo en un servidor doméstico o empresarial. En este caso, el servicio también lee metadatos, te muestra tus fotos en un mapa del mundo, y es compatible con archivos RAW. De nuevo, el problema es que no es algo sencillo de hacer en un ordenador doméstico.

De cara al futuro hay opciones prometedoras, como por ejemplo PhotoStructure, de la que ya te hemos hablado algo más arriba. Busca ofrecer un clon abierto a Google Fotos para que cualquiera pueda partir de las fotos de un ordenador y crear un servidor fácil de configurar al estilo de Plex, y luego poder acceder a ellas desde cualquier dispositivo.

En la misma dirección va otro proyecto como LibrePhotos, que actualmente se encuentra en fase de desarrollo, y que permitirá ir etiquetando incluso las caras a mano. En este aspecto, parece acercarse bastante a lo que ofrece DigiKam en PC, solo que con un diseño mucho más moderno, y con la posibilidad de acceder a las fotos desde cualquier dispositivo mediante las apps que desarrollarán.

El NAS es la mejor opción... y la más cara

Pero si realmente quieres tener una alternativa potente a Google Fotos, y sin las complicaciones de configurar un servidor, la mejor opción es optar por los servidores NAS. Estos son mucho más fáciles de configurar, con aplicaciones descargables rápidas, y muy versátiles. Lo malo es que requieren una inversión inicial mayor, teniendo que comprar el dispositivo y los discos duros. Aquí tienes nuestra comparativa de Xataka Selección con las mejores alternativas.

Para los NAS, también tienes malas y buenas noticias. La buena noticia es que tienes dos aplicaciones con funciones muy al estilo de Google Fotos que son precisamente lo que te viene a la mente cuando piensas en alternativas. La mala es que son aplicaciones propietarias de fabricantes que te empujan a dos marcas de NAS muy concretas para montarte la nube y poder utilizarlas. Aunque también son dos de los fabricantes más reputados.

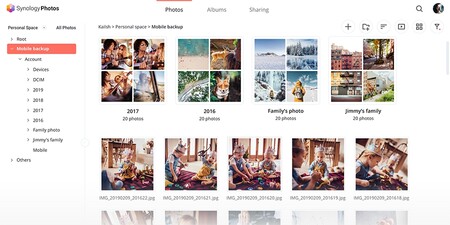

La primera gran aplicación es Synology Photos, del fabricante de NAS Synology. Es una aplicación de la propia Synology para sus equipos, sucesora de otra anterior llamada Moments, y que se caracteriza por los análisis con inteligencia artificial para organizar las fotos y poder catalogarlas con contextos que dependen del contenido.

En otras palabras, esta herramienta ofrece reconocimiento de caras y lugares. Por una parte, detecta los lugares donde se sacaron las fotos a partir de sus metadatos de geoposición, y por otra, reconoce y agrupa las caras similares para que puedas etiquetar personas, justo como Google Fotos.

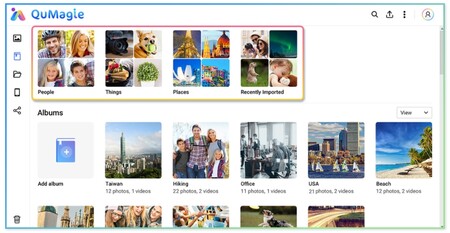

Y la otra alternativa es QuMagie de QNAP, otro gran fabricante de renombre en el mundo de los NAS. Aquí, es una alternativa incluso más potente que la de Synology, ya que además de lugares y caras también reconoce objetos, por lo que podrás buscar términos como "gato" u otros tipos de objetos, y en los resultados se mostrarán todos los que haya reconocido.

Como te hemos dicho, la mala noticia en los NAS es que no hay alternativas de terceros a estas aplicaciones, por lo que tendrás que decidirte por uno u otro fabricante. Synology ofrece productos más económicos aunque algo más cerrados, con una filosofía parecida a la de Apple, mientras que los de QNAP son mucho más caros, aunque también más abiertos y versátiles.

En cualquiera de los casos, contando con el NAS y los discos duros, puedes echarle un mínimo de entre 300 o 500 euros de inversión inicial en marcas como Synology dependiendo del almacenamiento que quieras. Es bastante más de lo que cuestan varios años con almacenamiento básico de pago con Google Fotos, por lo que entran en juego otros factores como el cuánto valoras tu privacidad y que las fotos sean realmente tuyas, y el uso extra que le vayas a dar.

Debes tener en cuenta que un NAS sirve para mucho más que para guardar fotos. Puedes tener varios gigas de almacenamiento en tu propia nube local en un dispositivo separado del PC y de bajo consumo, pudiendo almacenar todo tipo de archivos, e incluso tener archivos multimedia que luego puedes consumir en streaming desde el televisor utilizando herramientas como la propia Plex que hemos mencionado.

-

La noticia

Cómo crear tu propio Google Fotos en el ordenador de la forma más fácil y económica posible

fue publicada originalmente en

Xataka

por

Yúbal Fernández

.