Fernando Garcia

Shared posts

Ejecución remota de código en Samba

Más potente que WannaCry y sin avisar: así es EternalRock, un nuevo malware que usa aún más "exploits" de la NSA

Parece que los días tranquilos aún vayan a tardar en llegar para los equipos de ciberseguridad de todo el planeta. Tras los incidentes provocados por el ransomware "WannaCry" en empresas, hospitales y organizaciones de todo el mundo, ahora se confirma la existencia de un nuevo malware más potente y difícil de detectar llamado EternalRock.

La voz de alarma la daba Miroslav Stampar (un experto de seguridad en el CERT de Croacia) en su cuenta de Twitter, en la que iba explicando sus hallazgos y las particularidades de este malware, y posteriormente otros expertos fueron confirmándolo. De nuevo se trata de un malware que usa algunos de los exploits que se filtraron de la NSA, pero no sólo dos como "WannaCry" y además tiene la particularidad de ser más sigiloso y difícil de eliminar.

this is HUGE. Ready to be used Architouch, Doublepulsar, Eternalblue, Eternalchampion, Eternalromance, Eternalsynergy, Smbtouch included !!!

— Miroslav Stampar (@stamparm) 18 de mayo de 2017

Entrando sin avisar y dando señales tras un día

El nombre transmite bastante bien que se trata de un enemigo duro de roer, de hecho la intención fue bautizarlo como "Doomsday Worm" (gusano apocalíptico), en un principio, según cuentan en IBTimes. Tal y como explicaba Stampar, "EternalRocks" usa siete de los exploits de la NSA filtrados por Shadow Brokers (concretamente EternalBlue, DoublePulsar, EternalChampion, EternalRomance, EternalSynergy, ArchiTouch y SMBTouch) el pasado mes de abril, con las cuales entra en los equipos, los espía (con SMBTouch y ArchTouch) y se esparce (con DoublePulsar, la cual también usa "WannaCry").

Además del número de exploits, la diferencia con "WannaCry" es que éste avisaba de la infección a los usuarios (con aquellas pantallas que vimos en el incidente de Telefónica y en el resto de casos), mientras que "EternalRock" permanece oculto e inactivo en un primer momento. El ataque ocurre en dos fases:

- Infección, descarga del navegador Tor y contacto con los ocultos del gusano.

- 24 horas después: los servidores ocultos responden, y es ahí cuando ya es detectable. Por ello saca una ventaja mínima de un día a los equipos de ciberseguridad.

p.s. there is no ransomware here. After delayed (it seems 24h) download and self replicating worm pic.twitter.com/p9OfEpmv4N

— Miroslav Stampar (@stamparm) 18 de mayo de 2017

Esto aún no se ha terminado, acaba de empezar

Esta manera de actuar a lo espora es lo que dificulta su detección, de ahí que Stampar y demás expertos adviertan de que puede haber una activación en cualquier momento para que deje de estar latente y activarse, pudiendo provocar un ataque masivo similar al que vimos con "WannaCry". De momento no se sabe con seguridad cuántos equipos están infectados por "EternalRock" ni si será activado o no (y cuándo).

Ya vimos que días después del ataque de "WannaCry" empezaban a detectarse variantes del original, y como éstas y la de hoy aún podría haber más consecuencias derivadas de los exploits filtrados de la NSA, como nos comentaba Josep Albors (Jefe de Investigación y Concienciación en ESET España). Veremos si "EternalRock" finalmente y cómo se puede parar, dado que lo que por ahora se sabe es que no contiene un kill-switch (algo así como un interruptor para pararlo en el código), como sí tenía "WannaCry".

En Xataka | Si WannaCry ha bloqueado tu PC, Wannakey y Wanakiwi podrían desbloquearlo sin pagar el rescate

También te recomendamos

Corea del Norte podría estar detrás del ransomware WannaCry, pero no hay pruebas definitivas

Si WannaCry ha bloqueado tu PC, Wannakey y Wanakiwi podrían desbloquearlo sin pagar el rescate

-

La noticia

Más potente que WannaCry y sin avisar: así es EternalRock, un nuevo malware que usa aún más "exploits" de la NSA

fue publicada originalmente en

Xataka

por

Anna Martí

.

La vacuna de Dolbuck para Ransomwares: aún vigente.

Hace un año investigamos una vacuna contra Locky que presentamos en Andsec, aún sigue siendo vigente para WannaCrypto. Si bien no evita que te infecte, te permite recuperar tus ficheros. Si no puedes bajar los parches de Microsoft, vacúnate.

Desarrollada en Python, puede ayudarte a en caso de infectarte, recuperar tus archivos.

Descárgala directamente de aquí.

Si WannaCry ha bloqueado tu PC, Wannakey y Wanakiwi podrían desbloquearlo sin pagar el rescate

El ransomware WannaCry sigue activo una semana después de su aparición, y son muchos los usuarios afectados por este malware que bloquea los datos de nuestros equipos basados en distintas versiones de Windows mediante un sistema de cifrado.

Habían aparecido ya algunas herramientas para tratar de solventar el problema, pero ahora dos nuevas utilidades llamadas wannakey y wanakkiwi también se suman a esos métodos de rescate que podrían ayudar a que los afectados recuperaran sus datos sin tener que pagar el rescate de 300 o 600 dólares para obtener la clave de cifrado.

Si estás infectado, no reinicies tu ordenador y aplica Wanakiwi inmediatamente

Datos de Kaspersky Lab, alrededor del 98% de los ordenadores afectados por este ransomware hacen uso de alguna versión de Windows 7, y a pesar de lo mucho que destacó el parche para Windows XP, menos de uno de cada mil usuarios afectados lo sufrió con este sistema operativo.

#WannaCry infection distribution by the Windows version. Worst hit - Windows 7 x64. The Windows XP count is insignificant. pic.twitter.com/5GhORWPQij

— Costin Raiu (@craiu) 19 de mayo de 2017

La herramienta wanakiwi se basa en otra que apareció estos días llamada Wannakey que estaba sobre todo orientada a equipos basados a Windows XP, pero con wanawiki es posible descifrar los datos de equipos afectados que estén basados en Windows XP, Windows 7 y Windows 2003, y es probable que otras versiones como Vista, Server 2008 o Server 2008 R2 también se libren del bloqueo gracias a esa solución.

Europol, la oficina europea de policía, ha validado la herramienta desarrollada por Matt Suiche, uno de los expertos en seguridad que más datos ha ido publicando sobre WannaCry. Suiche publicaba los datos técnicos y una captura de la herramienta en funcionamiento.

El secreto de esta aplicación es que se aprovecha de ciertas debilidades en la Microsoft Cryptographic Application Programming Interface, el sistema que WannaCry y otras aplicaciones Windows utilizan para cifrar y descifrar ficheros.

Los afectados por el problema pueden descargar la aplicación para ver si puede solucionar el problema, pero aquí es importante no haber reiniciado el ordenador tras la infección y aplicar esta utilidad cuanto antes para tratar de solucionar el problema. Eso lógicamente limita la validez de la herramienta dado que hace días que se produjeron las primeras infecciones, pero si tu PC queda infectado a partir de ahora, tienes una potencial solución a tu alcance si actúas con rapidez.

Vía | ArsTechnica

Descarga | Wanakiwi

Imagen | Quartz

En Xataka | Ni Linux ni macOS te salvarán del ransomware: la condena de Windows es su popularidad

También te recomendamos

WannaCry una semana después: sigue propagándose, y sus variantes son la nueva amenaza

Los trucos de los jugadores españoles de CS:GO que son números 1 internacionales

Corea del Norte podría estar detrás del ransomware WannaCry, pero no hay pruebas definitivas

-

La noticia

Si WannaCry ha bloqueado tu PC, Wannakey y Wanakiwi podrían desbloquearlo sin pagar el rescate

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Estadísticas de nuestro servidor con sere

En el artículo de hoy vamos a hablar de un herramienta excelente para la monitorización de servidores, desde cualquier lugar, efectivamente, estoy hablando de sere. Para más inri, el producto ha sido creado por...

La entrada Estadísticas de nuestro servidor con sere aparece primero en ochobitshacenunbyte.

Cómo funciona Adylkuzz, el nuevo malware que busca suceder a WannaCry

Un ‘bug’ de Google Chrome deja al descubierto tus credenciales de Windows 10

Cambia tu contraseña ahora mismo: se filtran 560 millones de credenciales de correos electrónicos

Sabemos que debemos cambiar las contraseñas regularmente. De hecho, cada día parece surgir una nueva crisis de seguridad en el ciberespacio. Si eres de los que no has cambiado las contraseñas recientemente, ahora es oficialmente el momento: una enorme base de datos que contiene credenciales de inicio de sesión está…

Como detectar si tu Windows server están protegidos frente Wannacry

Buenas,

Este post no pretende explicar al detalle que es el ransomware Wannacry ni tampoco los devastadores efectos que este malware está creando en números empresas del el pasado viernes 12 de mayo de 2017 asumiendo que los lectores de este post ya se han pegado la pechada de trabajar en el parcheo de sus servidores con las actualización de seguridad MS17-010 la cual protege nuestros sistemas frente a este malware y que se puede encontrar en la siguiente página:

href=”https://technet.microsoft.com/en-us/library/security/ms17-010.aspx”>https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Una vez hemos estado mucho de nosotros parcheando y reiniciando servidores como locos durante el fin de semana, toca hacer el ejercicio de analizar cuales de nuestros sistemas tienen el parche de seguridad y por lo tanto están protegidos y en cuales tenemos que instalarlo.

A fin de automatizar esta tarea he creado el script de powershell detallado a continuación el cual parte de una modificación de siguiente href=”https://gallery.technet.microsoft.com/scriptcenter/Powershell-Query-a-patch-67cf35f8″>script, el cual está públicado en la Microsoft script gallery y nos permite detectar si una determinada una update está instalada en un sistema remoto haciendo un query de WMI.

Las modificaciones que he realizado en el script por mi parte son minimas, tan solo he añadido los kbs de los parches que protegen de esta vulnerabilidad en las distintas versiones de Windows server y he modificado un poco la lógica para preguntar por un kb u otro dependiendo del sistema operativo de servidor.

Este script sigue usando un fichero de texo como entrada el cual por defecto será c:\temp\computers para leer el hostname de los equipos a chequear.

Y genera una salida en formato Excel, la cual nos permite identificar fácilmente si nuestros sistemas están protegidos o no.

Los requisitos para correr el script son dos y bastante básicos.

– Ejecutar powershell en el equipo que realizamos la comprobación con una cuenta de servicio que pueda enviar querys wmi a los servidores en los que pretendemos detectar si el parche están instalado o no

– Tener Excel instalado en la máquina que ejecutamos el script.

Una vez explicado todo esto solo me queda pegaros el código del script.

Espero que os resulte útil

Un saludo

#### Spreadsheet Location

$DirectoryToSaveTo = “c:\temp\”

$date=Get-Date -format “yyyy-MM-d”

$Filename=”WannaCry_Servers_Patches_status_report”

###InputLocation

$Computers = Get-Content “c:\temp\computers.txt”

# Enter KB to be checked here

$Patchw2k8R2 = “KB4012212”

$Patchw2k8R2MRMAR = “KB4012215”

$Patchw2k8R2MRAPR = “KB4015549”

$Patchw2k8R2MRMAY = “KB4019264”

$Patchw2k12R2 = “KB4012213”

$Patchw2k12R2MRMAR = “KB4012216”

$Patchw2k12R2MRAPR = “KB4015550”

$Patchw2k12R2MRMAY = “KB4019215”

$Patchw2k8 = “KB4012598”

$Patchw2k12 = “KB4012214”

$Patchw2k12MRMAR = “KB4012217”

$Patchw2k12MRAPR = “KB4011551”

$Patchw2k12MRMAY = “KB4019216”

$Patchw2k3 = “KB4012598”

# before we do anything else, are we likely to be able to save the file?

# if the directory doesn’t exist, then create it

if (!(Test-Path -path “$DirectoryToSaveTo”)) #create it if not existing

{

New-Item “$DirectoryToSaveTo” -type directory | out-null

}

#Create a new Excel object using COM

$Excel = New-Object -ComObject Excel.Application

$Excel.visible = $True

$Excel = $Excel.Workbooks.Add()

$Sheet = $Excel.Worksheets.Item(1)

$sheet.Name = ‘Patch status – ‘

#Create a Title for the first worksheet

$row = 1

$Column = 1

$Sheet.Cells.Item($row,$column)= ‘Patch status’

$range = $Sheet.Range(“a1″,”f2″)

$range.Merge() | Out-Null

$range.VerticalAlignment = -4160

#Give it a nice Style so it stands out

$range.Style = ‘Title’

#Increment row for next set of data

$row++;$row++

#Save the initial row so it can be used later to create a border

#Counter variable for rows

$intRow = $row

$xlOpenXMLWorkbook=[int]51

#Read thru the contents of the Servers.txt file

$Sheet.Cells.Item($intRow,1) =”Name”

$Sheet.Cells.Item($intRow,2) =”status”

$Sheet.Cells.Item($intRow,3) =”Patch status”

$Sheet.Cells.Item($intRow,4) =”OS”

$Sheet.Cells.Item($intRow,5) =”SystemType”

$Sheet.Cells.Item($intRow,6) =”Last Boot Time”

for ($col = 1; $col –le 6; $col++)

{

$Sheet.Cells.Item($intRow,$col).Font.Bold = $True

$Sheet.Cells.Item($intRow,$col).Interior.ColorIndex = 48

$Sheet.Cells.Item($intRow,$col).Font.ColorIndex = 34

}

$intRow++

Function GetStatusCode

{

Param([int] $StatusCode)

switch($StatusCode)

{

0 {“Success”}

11001 {“Buffer Too Small”}

11002 {“Destination Net Unreachable”}

11003 {“Destination Host Unreachable”}

11004 {“Destination Protocol Unreachable”}

11005 {“Destination Port Unreachable”}

11006 {“No Resources”}

11007 {“Bad Option”}

11008 {“Hardware Error”}

11009 {“Packet Too Big”}

11010 {“Request Timed Out”}

11011 {“Bad Request”}

11012 {“Bad Route”}

11013 {“TimeToLive Expired Transit”}

11014 {“TimeToLive Expired Reassembly”}

11015 {“Parameter Problem”}

11016 {“Source Quench”}

11017 {“Option Too Big”}

11018 {“Bad Destination”}

11032 {“Negotiating IPSEC”}

11050 {“General Failure”}

default {“Failed”}

}

}

Function GetUpTime

{

param([string] $LastBootTime)

$Uptime = (Get-Date) – [System.Management.ManagementDateTimeconverter]::ToDateTime($LastBootTime)

“Days: $($Uptime.Days); Hours: $($Uptime.Hours); Minutes: $($Uptime.Minutes); Seconds: $($Uptime.Seconds)”

}

foreach ($Computer in $Computers)

{

TRY {

$OS = Get-WmiObject -Class Win32_OperatingSystem -ComputerName $Computer -ErrorAction SilentlyContinue

$sheetS = Get-WmiObject -Class Win32_ComputerSystem -ComputerName $Computer -ErrorAction SilentlyContinue

$sheetPU = Get-WmiObject -Class Win32_Processor -ComputerName $Computer -ErrorAction SilentlyContinue

$drives = Get-WmiObject -ComputerName $Computer Win32_LogicalDisk | Where-Object {$_.DriveType -eq 3} -ErrorAction SilentlyContinue

$pingStatus = Get-WmiObject -Query “Select * from win32_PingStatus where Address=’$Computer'”

$OSRunning = $OS.caption + ” ” + $OS.OSArchitecture + ” SP ” + $OS.ServicePackMajorVersion

$systemType=$sheetS.SystemType

$date = Get-Date

$uptime = $OS.ConvertToDateTime($OS.lastbootuptime)

#Check patch for windows server 2008 R2

if ($OSRunning -like “*2008 R2*”)

{

if

($kb=get-hotfix -id $Patchw2k8r2 -ComputerName $computer -ErrorAction SilentlyContinue )

{

$kbinstall=”$Patchw2k8r2 is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k8r2MRMAR -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k8r2MRMAR is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k8r2MRAPR -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k8r2MRAPR is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k8r2MRMAY -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k8r2MRMAY is installed”

}

else

{

$kbinstall=”Not installed $Patchw2k8r2 , $Patchw2k8r2MRMAR , $Patchw2k8r2MRAPR or $Patchw2k8r2MRMAY ”

}

}

#Check patch for windows server 2012 R2

elseif($OSRunning -like “*2012 R2*”)

{

if

($kb=get-hotfix -id $Patchw2k12r2 -ComputerName $computer -ErrorAction SilentlyContinue )

{

$kbinstall=”$Patchw2k12r2 is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k12r2MRMAR -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k12r2MRMAR is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k12r2MRAPR -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k12r2MRAPR is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k12r2MRMAY -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k12r2MRMAY is installed”

}

else

{

$kbinstall=”Not installed $Patchw2k12r2 , $Patchw2k12r2MRMAR , $Patchw2k12r2MRAPR or $Patchw2k12r2MRMAY ”

}

}

#Check patch for windows server 2012

elseif($OSRunning -like “*2012*” -and $OSRunning -notlike ‘*R2*’ )

{

if

($kb=get-hotfix -id $Patchw2k12 -ComputerName $computer -ErrorAction SilentlyContinue )

{

$kbinstall=”$Patchw2k12 is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k12MRMAR -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k12MRMAR is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k12MRAPR -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k12MRAPR is installed”

}

elseif ($kb=get-hotfix -id $Patchw2k12MRMAY -ComputerName $computer -ErrorAction SilentlyContinue)

{

$kbinstall=”$Patchw2k12MRMAY is installed”

}

else

{

$kbinstall=”Not installed $Patchw2k12 , $Patchw2k12MRMAR , $Patchw2k12MRAPR or $Patchw2k12MRMAY ”

}

}

#Check patch for windows server 2008

elseif($OSRunning -like “*2008*” -and $OSRunning -notlike ‘*R2*’ )

{

if

($kb=get-hotfix -id $Patchw2k8 -ComputerName $computer -ErrorAction SilentlyContinue )

{

$kbinstall=”$Patchw2k8 is installed”

}

else

{

$kbinstall=”Not installed $Patchw2k8″

}

}

#Check patch for windows server 2003

elseif($OSRunning -like “*2003*”)

{

if

($kb=get-hotfix -id $Patchw2k3 -ComputerName $computer -ErrorAction SilentlyContinue )

{

$kbinstall=”$Patchw2k3 is installed”

}

else

{

$kbinstall=”Not installed $Patchw2k3″

}

}

else

{

$kbinstall=”Operating system not covered for this script”

}

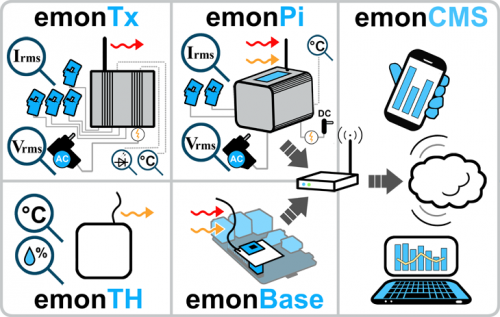

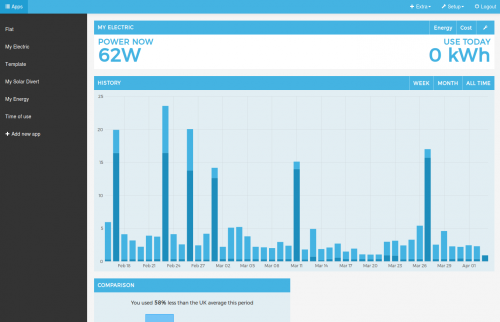

Open source energy monitoring using Raspberry Pi

OpenEnergyMonitor, who make open-source tools for energy monitoring, have been using Raspberry Pi since we launched in 2012. Like Raspberry Pi, they manufacture their hardware in Wales and send it to people all over the world. We invited co-founder Glyn Hudson to tell us why they do what they do, and how Raspberry Pi helps.

Hi, I’m Glyn from OpenEnergyMonitor. The OpenEnergyMonitor project was founded out of a desire for open-source tools to help people understand and relate to their use of energy, their energy systems, and the challenge of sustainable energy.

The next 20 years will see a revolution in our energy systems, as we switch away from fossil fuels towards a zero-carbon energy supply.

By using energy monitoring, modelling, and assessment tools, we can take an informed approach to determine the best energy-saving measures to apply. We can then check to ensure solutions achieve their expected performance over time.

We started the OpenEnergyMonitor project in 2009, and the first versions of our energy monitoring system used an Arduino with Ethernet Shield, and later a Nanode RF with an embedded Ethernet controller. These early versions were limited by a very basic TCP/IP stack; running any sort of web application locally was totally out of the question!

I can remember my excitement at getting hold of the very first version of the Raspberry Pi in early 2012. Within a few hours of tearing open the padded envelope, we had Emoncms (our open-source web logging, graphing, and visualisation application) up and running locally on the Raspberry Pi. The Pi quickly became our web-connected base station of choice (emonBase). The following year, 2013, we launched the RFM12Pi receiver board (now updated to RFM69Pi). This allowed the Raspberry Pi to receive data via low-power RF 433Mhz from our emonTx energy monitoring unit, and later from our emonTH remote temperature and humidity monitoring node.

In 2015 we went all-in with Raspberry Pi when we launched the emonPi, an all-in-one Raspberry Pi energy monitoring unit, via Kickstarter. Thanks to the hard work of the Raspberry Pi Foundation, the emonPi has enjoyed several upgrades: extra processing power from the Raspberry Pi 2, then even more power and integrated wireless LAN thanks to the Raspberry Pi 3. With all this extra processing power, we have been able to build an open software stack including Emoncms, MQTT, Node-RED, and openHAB, allowing the emonPi to function as a powerful home automation hub.

Emoncms Apps interface to emonPi home automation hub

Inspired by the Raspberry Pi Foundation, we manufacture and assemble our hardware in Wales, UK, and ship worldwide via our online store.

All of our work is fully open source. We believe this is a better way of doing things: we can learn from and build upon each other’s work, creating better solutions to the challenges we face. Using Raspberry Pi has allowed us to draw on the expertise and work of many other projects. With lots of help from our fantastic community, we have built an online learning resource section of our website to help others get started: it covers things like basic AC power theory, Arduino, and the bigger picture of sustainable energy.

To learn more about OpenEnergyMonitor systems, take a look at our Getting Started User Guide. We hope you’ll join our community.

The post Open source energy monitoring using Raspberry Pi appeared first on Raspberry Pi.

Actualización de seguridad para Windows XP SP3 (KB4012598) - Patch para WannaCry Ransomware

Como sabrán todos ustedes, la semana pasada se propagó un ransomware denominado WannaCry (Quiero llorar en inglés) que afectó a decenas de países y centenares de empresas y servicios públicos.

Más información »Detienen la propagación global del ransomware WannaCry comprando un dominio de 10 euros

|

El pasado viernes un ciberataque masivo con ransomware afectó a organizaciones de todo el mundo incluyendo a Telefónica en España, el Servicio Nacional de Salud del Reino Unido o FedEx en Estados Unidos. El responsable de este ataque es una variante de WannaCry, un malware especialmente virulento que se aprovecha de una vulnerabilidad que le permite ejecutar comandos remotos a través de Samba (SMB) y distribuirse al resto de máquinas de una red corporativa. A pesar de que la vulnerabilidad que explota WannaCry ya era conocida y fue solucionada en el boletín de seguridad de Microsoft … Leer noticia completa y comentarios »

Microsoft publica actualización a Windows XP y Windows Server 2003 para Ransomware WannaCry

Suscríbete, comparte y dale me gusta a los vídeos, así ayudarás a JGAITPro para que siga adelante llevando Conocimiento para TI totalmente gratis. Dale! no te cuesta nada, también puedes ayudarnos en http://JGAITPro.com/donar

Facebook → http://JGAITPro.com/facebook

Twitter → http://JGAITPro.com/twitter

Donar → http://JGAITPro.com/donar

Actualización informativa sobre los ciberataques producidos vía @INCIBE

|

| Figura 1: Actualización informatica sobre los ciberataques producidos vía @INCIBE |

Telefónica, una de las primeras compañías en detectar la amenaza, ha sido clave para acotar y minimizar el impacto del ataque en otras empresas y organismos. Gracias al trabajo conjunto con las entidades afectadas y en particular con Telefónica, el equipo del CERTSI ha podido confirmar y analizar que existen al menos dos variantes del virus informático.

La primera de ellas, WannaCrypt.A[1] realiza, como primer paso antes de comenzar a cifrar los documentos del equipo, un intento de conexión a una página web codificada internamente. Si consigue realizar la conexión con éxito, no cifra ningún documento. Si, por el contrario, no consigue realizar la conexión a la página web, comienza el cifrado de los documentos y solicita el pago del rescate de los documentos cifrados.

La segunda variante, WannaCrypt.B, comienza inmediatamente con el cifrado de los archivos para posteriormente solicitar el pago del rescate de los documentos cifrados. De acuerdo con el análisis realizado conjuntamente con Telefónica, esta variante es la que ha afectado a esta empresa en concreto.

En las últimas 24 horas se han identificado más de 100.000 equipos infectados por la variante de WannaCrypt.A en un total de 166 países distintos. No obstante, se está conteniendo la propagación de la infección a nuevos sistemas informáticos y nuevos países al aplicar los mecanismos de prevención que se están publicando y difundiendo a nivel mundial.

España se encuentra en la posición 18 del ranking por países, con algo menos de 600 infecciones confirmadas de esta variante del virus WannaCrypt.A.

Respecto a infecciones de WannaCrypt.B, en España de momento no hay datos disponibles, salvo que se trata de la variante que ha afectado a Telefónica, como se ha comentado anteriormente.

En cuanto a los operadores estratégicos nacionales, se ha confirmado la infección en menos de una decena de ellos y desde el CERTSI se está en contacto permanente para proporcionarles métodos para protegerse y evitar la propagación del virus informático.

Como se ha informado en las anteriores comunicaciones oficiales, este virus informático, una vez que ha infectado un equipo, se propaga aprovechando, una serie de vulnerabilidades en sistemas operativos Windows de Microsoft, para los que ya hay disponible una actualización de seguridad que lo soluciona. Dichas actualizaciones cubren todos los sistemas operativos que actualmente tienen soporte oficial del fabricante y, de forma excepcional, también se han incluido versiones obsoletas como Windows XP, Windows Server 2003 y Windows 8.

Desde el CERTSI se recomienda seguir informados a través de los canales oficiales y de las actualizaciones periódicas. Las principales recomendaciones que se ofrecen son:

- Actualizar los equipos con los últimos parches de seguridad publicados por el fabricante.

- No abrir ficheros, adjuntos o enlaces de correos electrónicos no confiables, ni contestar a este tipo de correos.

- Precaución al seguir enlaces en correos, mensajería instantánea y redes sociales, aunque sean de contactos conocidos.

- Disponer de herramientas de protección adecuadas tales como antivirus/antimalware y cortafuegos.

- Realizar copias de seguridad periódicas de nuestra información, principalmente la más sensible o importante de nuestros dispositivos.Además, desde el CERTSI se continúa trabajando en dos líneas de actuación:

- Mitigación y ayuda a recuperar la información: Analizando el malware para encontrar una solución de descifrado y documentando la amenaza y compartiendo la información con empresas afectadas o potencialmente vulnerables, para que los receptores de la información puedan mejorar sus medidas de prevención, detección, bloqueo, y mitigación.

- Alerta temprana y prevención: enviando información a todos los operadores estratégicos nacionales con la última información disponible de la infección y métodos para protegerse y evitar la propagación del virus informático y a otros centros de respuesta ante incidentes de otros países con objeto de que desplieguen medidas preventivas La alerta con las actualizaciones y detalles se puede consultar en las direcciones de los blogs corporativos de INCIBE:

- Alerta CERTSI

- Alerta ciudadanos

- Alerta empresas

Y además el CERTSI está a disposición de cualquier ciudadano y empresa que necesite información y soporte para prevenir y mitigar el incidente.

[1] A y B son denominaciones establecidas por CERTSI dado que hasta el momento no se ha asignado ningún nombre diferente a nivel mundial a las dos variantes.

Publicado el 14/05/2017 por @INCIBE

Nota: Todas las carpetas protegidas por Latch ARW están a salvo del cifrado de Wannacry de los documentos

Windows: Deshabilitar SMB 1.0

Telefónica, Vodafone y BBVA han sido atacadas

Aún no hay información muy concreta pero según parece las redes de Telefónica, Vodafone, BBVA y Capgemini están sufriendo un ataque desde hace unos minutos y se está dando la voz de alarma en las oficinas de dichas empresas indicando por megafonia a sus empleados que desconecten sus ordenadores de la red interna.

Según nos han indicado fuentes internas se trata de un ataque serio que está comprometiendo la integridad de las redes de dichas empresas y que según parece es posible que también afecte a otras empresas como KPMG y HP aunque estos casos aún no están confirmados.

El ataque es de tipo ransomware que consiste en un virus informático que encripta la información de los ordenadores afectados evitando que sus propietarios puedan acceder a sus contenidos para posteriormente solicitar el pago de un rescate a cambio de eliminar dicha encriptación. El canal habitual para el pago de este tipo de rescates es mediante la moneda virtual bitcoins, lo que dificulta enormemente el rastreo del dinero. Según los datos que nos están llegando parece que al menos 100 ordenadores de Telefónica podrían estar ya afectados con el virus.

Es un problema que afecta no solo a la sede central de dichas empresas sino a todas sus filiales y oficinas secundarias por lo que podemos estar ante un problema de importantes dimensiones. Por el momento los grandes medios de comunicación no se han hecho eco de la noticia, aunque ya está empezando a aparecer diversas informaciones en Twitter. Tampoco hay ninguna comunicación oficial del ataque de ninguna de las empresas afectadas ni de sus directivos.

Mensaje del equipo de seguridad de Telefónica

El equipo de seguridad de teléfonica está difundiendo este mensaje para que todos los empleados apaguen el ordenador y no lo enciendan bajo ningún pretexto.

URGENTE: APAGA TU ORDENADOR YA

El equipo de Seguridad ha detectado el ingreso a la red de Telefónica de un malware que afecta tus datos y ficheros. Por favor avisa a todos tus compañeros de esta situación.

Apaga el ordenador ya y no vuelvas a encenderlo hasta nuevo aviso(*).

Te enviaremos un correo que podrás leer a través de tu móvil cuando la situación ya esté normalizada. Además, te informaremos en las entradas de los edificios sobre el acceso a la red.

Ante cualquier duda contacta con la Mesa de Ayuda (29000)

(*) Desconecta el móvil de la red WiFi pero no hace falta que lo apagues

Dirección de Seguridad

También se ha prohibido a los empleados sacar ningún tipo de material informático de sus instalaciones.

Las primeras fuentes indican que el ataque viene de China y que ya hay más de 100 ordenadores de Telefónica donde ha aparecido el mensaje del pago del rescate. La compañía ha comunicado que el ataque no afecta a su servicio a clientes que sigue operativo.

¿Más empresas y organismos afectados?

Según la información que nos llega hay varias empresas como Everis que están solicitando a sus empleados que apagen los ordenadores, no sabemos si ante alguna evidencia de ataque o si solamente como medida de seguridad, otras como Gas Natural Fenosa también han informado de problemas en sus redes internas. Hace unos minutos nos han llegado los primeros rumores de una posible infección en organismos públicos que afecta a datos protegidos.

Telefónica asegura ya tener controlada la situación

Fuentes de Telefónica aseguran tener ya bajo control el ataque informático y que sus efectos no han sido tan amplios como inicialmente se aseguraban. Según parece el virus se ha introducido en los ordenadores bajo una falta actualización de Windows y ha afectado a los equipos con Windows 10 aprovechando un grave fallo de seguridad.

El CCN-CERT confirma el ataque

Del CCN-CERT “Ataque masivo de ransomware que afecta a un elevado número de organizaciones españolas” https://t.co/G0HRi77nZa pic.twitter.com/GE8hJGuvnQ

— Chema Alonso (@chemaalonso) May 12, 2017

A partir de un tweet publicado por Chema Alonso descubrimos que el CCN-CERT ya se ha hecho eco del ataque a un elevado número de organizaciones españolas.

El artículo Telefónica, Vodafone y BBVA han sido atacadas ha sido originalmente publicado en Androidsis.

Aprendamos Power Query para Excel – 8 – Consulta desde una base de datos SQL Server

Ya hemos visto la capacidad de Power Query para conectarnos a archivos de texto y archivos de Excel, y eso nos funciona perfectamente cuando tenemos los archivos en nuestro poder. Pero qué sucede cuando la información está alojada en un Servidor de la empresa y deseamos acceder directamente a dichos datos.

Sé que no siempre se nos dará acceso directamente a los Servidores de la empresa, pero no olvides que la Inteligencia de negocios apunta a que cualquier ejecutivo pueda tener un “autoservicio de información”, es decir que de alguna manera u otra se nos brinde acceso a la información de nuestro negocio y con las herramientas adecuadas ser capaces de extraer, transformar y cargar datos, además de tener más poder de análisis y toma de decisiones.

Montando un entorno de pruebas

Para poder hacer este video monté un Servidor SQL en una máquina virtual para poder mostrarles cómo conectarnos desde Power Query. Les cuento que usé el software VMware Workstation 12 Player para instalar Windows Server y SQL Server.

Figura 1.SQL Server sobre una máquina virtual.

Instalé la base de datos de pruebas AdventureWorks, la cual la puedes descargar desde aquí.

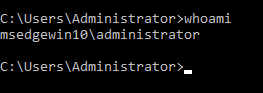

Datos de acceso de SQL Server

Para poder conectarnos al Servidor de SQL debemos saber primero el nombre del Servidor o la IP del mismo. Dentro de la máquina virtual ejecutamos la aplicación CMD y ejecutamos el comando IPCONFIG, el cual nos dirá la IP del Servidor de Windows. El usuario y contraseña de SQL serán las misma que asignaron al momento de la instalación. En caso de que no tengas un ambiente de pruebas como el anterior, te sugiero solicites a tu departamento de Sistemas los siguientes datos:

-

IP o nombre del Servidor.

-

Usuario asignado de SQL.

-

Contraseña de SQL.

Figura 2. Con el comando IPCONFIG obtenemos la IP del Servidor.

Extraer datos desde SQL Server usando Power Query

Una vez que tenemos los datos de acceso del Servidor, ya sea porque montamos un ambiente de pruebas o se nos otorgaron las credenciales, nos dirigimos a Excel:

-

Nos vamos al pestaña Datos.

-

En la sección Obtener y transformar elegimos Nueva consulta.

-

Elegimos Desde una base de datos > Desde una base de datos SQL Server.

-

Ingresamos la IP o nombre el servidor.

-

De manera opcional nos solicita la base de datos. Ingresamos AdventureWorksDW.

-

Aceptar.

Figura 3. Capturamos los datos de acceso al Servidor SQL.

Ahora se nos pedirán las credenciales del Servidor SQL:

-

Elegimos la sección Base de datos.

-

Ingresamos el usuario.

-

Ingresamos la contraseña.

-

Seleccionamos el nivel, ya sea solo la IP o la IP y base de datos. Elegimos la segunda opción.

-

Aceptar.

-

Elegimos la Tabla DimEmployee y presionamos el botón Editar.

Figura 4. Ingresamos las credenciales de acceso.

Transformando los datos

Una vez dentro de Power Query, ventana que ya debemos estar familiarizados, haremos las siguientes transformaciones:

-

Elegimos desde la columna EmployeeKey hasta SalesTerritoryKey, damos clic derecho Quitar columnas.

-

Como la Tabla tiene muchas columnas, solo dejaremos las columnas FirstName, LastName, Title, HireDate, BirthDate, MaritalStatus, Gender, DepartmentName.

-

Le cambiamos el nombre a las columnas Dando clic derecho > Cambiar nombre.

Figura 5. Eliminamos columnas y cambiamos el nombre a las restantes.

Seguimos con las transformaciones:

-

Con la techa [Shift] elegimos las columnas Nombre y Apellido.

-

En la pestaña Transformar elegimos Combinar columnas.

-

En Separados elegimos Espacio y como nombre nuevo de la columna Nombre completo.

-

Ahora obtendremos la antigüedad en años del empleado.

-

Elegimos la columna Contratación. En la pestaña Transformar elegimos Fecha > Antigüedad.

-

Ahora damos clic derecho sobre la misma columna y elegimos Transformar > Total de años.

-

Finalmente damos clic derecho Cambiar tipo > Número entero.

-

Repetimos los 3 pasos anteriores, pero en la columna Fecha de nacimiento para obtener la edad del empleado.

-

En la columna Estado civil vemos los valores M = Married y S = Single. Vamos a reemplazarlos con M = Casado y S = Soltero.

-

Una vez elegida la columna Estado civil elegimos la pestaña Agregar columna > columna condicional.

-

Nuestra condición será Si es igual a M entonces Casado, Si es igual a S entonces Soltero, Sino Otro.

Figura 6. Agregamos una Columna condicional para reemplazar los valores según el contenido de la columna.

-

Hacemos lo mismo con la columna Género, pero ahora definimos la condición como Si es igual a M es Masculino, Si es igual a F entonces Femenino.

-

Ahora eliminamos las columnas originales de Estado civil y Género.

Cargar datos a Excel

Ahora que nuestros datos están transformados nos vamos a la pestaña Archivo > Cerrar y cargar.

Insertamos una Tabla dinámica. En la columna Insertar elegimos Tabla dinámica. Nuestro cálculo será el número de hombres y mujeres por departamento.

Elegida la Tabla dinámica nos vamos a la pestaña Analizar > Gráfico dinámico. Elegimos un gráfico de barras y vemos el resultado.

Figura 7. Nuestro análisis final será una gráfica de Mujeres y hombres por departamento.

Ver video Consulta desde una base de datos SQL Server

Suscríbete al canal de EXCELeINFO en YouTube para aprender más de Excel y macros.

Descarga el ejemplo

A continuación te enlisto los recursos que puedes descargar si quieres montar tu entorno de prueba:

Máquinas virtuales: VMware Workstation Player.

SQL Server gratuito: SQL Server Express.

Bases de datos de ejemplo: Base de datos de ejemplo AdventureWorks.

Power Query: Power Query para Excel 2013 y anteriores.

Dos hackers logran abrir la cerradura de proximidad de un automóvil con apenas 20 dólares en componentes

Cada vez más automóviles vienen con una de esas llaves que funcionan por proximidad. Son más cómodas, pero no necesariamente más seguras. Dos hackers chinos acaban de demostrar cómo burlar el sistema de proximidad con componentes electrónicos baratos y muy fáciles de encontrar.

Reconocimiento facial desde consola con Python

Hoy mientras curioseaba por GitHub, me he encontrado una biblioteca de Python llamada face_recognition, que como su nombre indica nos permite hacer reconocimiento facial, en todo tipo de imágenes.

Face_recognition hace uso del framework dlib y nos ofrece un grado de fiabilidad casi perfecta (99.38 %), según los test de LFW (Labeled Faces in the Wild).

Al tratarse de un software multiplataforma, lo podemos ejecutar desde cualquier sistema Linux, OS X o Windows.

Instalación

Así que antes de ver como funciona, vamos a instalarlo con pip el gestor de paquetes de Python (disponible en los repositorios de todas las distribuciones GNU/Linux).

sudo pip3 install face_recognition

Es posible que salida del comando os de un error relativo a la compilación de dlib.

Si es así, lo solucionamos instalando el conjunto de bibliotecas Boost de C++, desde el gestor de paquetes de nuestro distro.

En mi caso (Arch Linux y derivadas):

sudo pacman -S boost

Para Ubuntu debería funcionar:

sudo apt install libboost-all-dev

Y repetimos otra vez el primer comando, para completar la instalación de face_recognition:

sudo pip3 install face_recognition

Usando el programa

Ahora llega la parte más sencilla: la de su uso. Tan solo precisamos un par de carpetas y un puñado de imágenes.

En la primera (etiquetados) vamos a depositar las imágenes etiquetadas –con el nombre del archivo– de personas que ya conocemos (Melania y Donald). Conviene por tanto que sean fotografías en las que aparezcan solos (si son de grupo, el programa elige a la persona que esté más en primer plano).

Mientras que en la segunda (desconocidos) colocaremos las imágenes a “stalkear”, a ver si hay alguna posible coincidencia.

A continuación ejecutamos este sencillo comando (la ruta a vuestras carpetas, lógicamente puede variar):

[jose@replicante ~]$ face_recognition etiquetados desconocidos

desconocidos/33593821791_ef57896b09_k.jpg,unknown_person

desconocidos/33593821791_ef57896b09_k.jpg,Melania

desconocidos/33593821791_ef57896b09_k.jpg,unknown_person

desconocidos/33682207006_8d7ab91dce_k.jpg,unknown_person

desconocidos/33682207006_8d7ab91dce_k.jpg,Melania

desconocidos/33682207006_8d7ab91dce_k.jpg,unknown_person

desconocidos/33320971404_a0cf1a7737_o.jpg,unknown_person

desconocidos/33320971404_a0cf1a7737_o.jpg,unknown_person

desconocidos/33320971404_a0cf1a7737_o.jpg,Donald

desconocidos/33320971404_a0cf1a7737_o.jpg,unknown_person

desconocidos/33320971404_a0cf1a7737_o.jpg,unknown_person

desconocidos/33320971404_a0cf1a7737_o.jpg,unknown_person

desconocidos/34005922972_e18a403c05_o.jpg,unknown_person

desconocidos/34005922972_e18a403c05_o.jpg,Donald

En unos segundos nos dice si hay alguien conocido en las fotos examinadas.

Además este software ofrece otras posibilidades a partir de la obtención de la posición y contornos de ojos, nariz, boca y barbilla. Entre ellas la edición gráfica o el reconocimiento en tiempo real, combinando face_recognition con otras bibliotecas de Python.

De todas esas características nos hablan en su página del GitHub. El mejor lugar para seguir de cerca el desarrollo de este interesante software de reconocimiento facial.

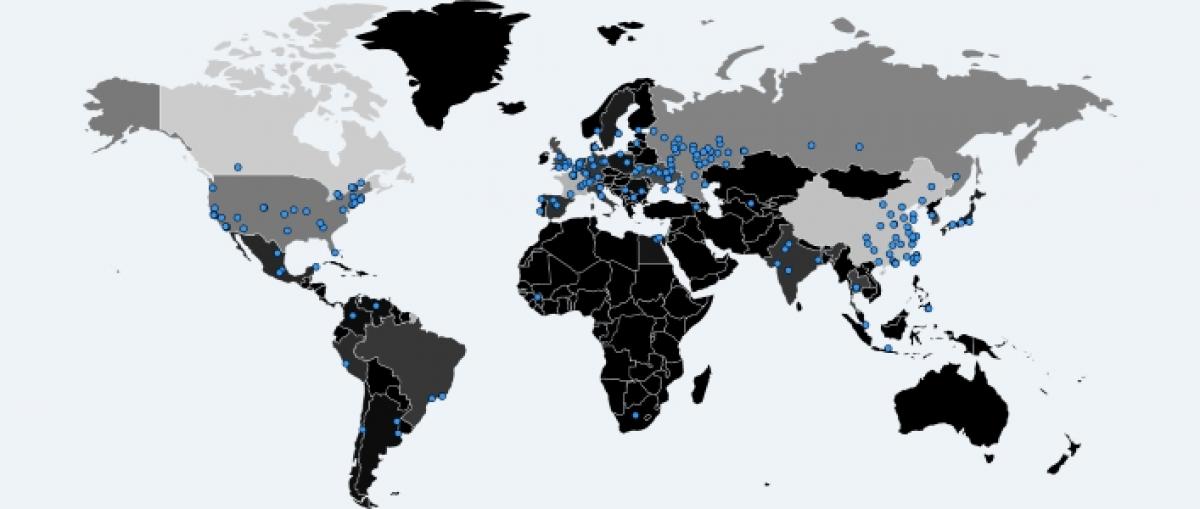

Los exploits liberados por los Shadow Brokers están siendo usados para hackear miles de PCs con Windows

Hace un par de semanas les hablamos de como una nueva serie de herramientas supuestamente vinculadas con la NSA habían sido liberadas por los Shadow Brokers. El grupo se ha hecho bastante famoso luego de afirmar haber hackeado a la NSA por primera vez, intentar vender sus herramientas de espionaje, y luego liberar una gran cantidad de estos.

Entre los exploits liberados por los Shadow Brokers a mediados de abril se encontraban varios usadas para comprometer Windows XP, Windows Server 2003, Windows 7, Windows 8 y Windows 2012. Y, aunque Microsoft afirmó haber solucionado la mayoría de la vulnerabilidades, varios grupos de investigadores han encontrado que decenas de miles de ordenadores con Windows podrían haber sido infectados con una puerta trasera de la NSA altamente avanzada, una que fue liberada en los archivos del 14 de abril.

La herramienta de hackeo llamada DoublePulsar supuestamente enlazada a la NSA, fue expuesta en los exploits liberados por los Shadow Brokers, y ya ha sido detectada en ataques recientes. Aparentemente los cibercriminales han empezado a explotar la puerta trasera para comprometer miles de ordenadores con Windows.

El problema no parece afectar versiones actualizadas y recientes de Windows, pero deja espacio para muchos equipos vulnerables aún. Varios grupos de investigadores vieron un incremento en las PCs infectadas durante la semana pasada.

DoublePulsar es una puerta trasera usada para inyectar y ejecutar código malicioso en sistemas que ya han sido infectados, es capaz de evitar la detección antivirus y otros tipos de defensas, y también garantiza que el sistema se mantenga vulnerable a ataques futuros más invasivos.

Diferentes expertos han revelado que al menos el 25% de los sistemas vulnerables han sido infectados, algunos encontrando entre 30,000 y 40,000 maquinas comprometidas y otros incluso tantas como 100,000. Sin embargo, Microsoft duda de la precisión de esos reportes. La principal recomendación es simplemente mantener Windows actualizado, y por favor, no usar versiones del sistema operativo que ya no tienen soporte.

Vía | wccftech

En Genbeta | WikiLeaks publica más de 8,000 documentos internos del programa de hacking de la CIA

También te recomendamos

Sin luz no hay vida: la electricidad sigue siendo capaz de revolucionar el mundo

Linux Foundation: "no nos sorprende que Linux haya sido objetivo de la CIA"

Por qué es importante la última filtración de los datos robados a la NSA

-

La noticia

Los exploits liberados por los Shadow Brokers están siendo usados para hackear miles de PCs con Windows

fue publicada originalmente en

Genbeta

por

Gabriela González

.

Buenas Prácticas para Securizar nuestros Domain Controllers (2 de 2)

Hola,

Seguimos hoy con esta segunda entrada de la serie en la que detallaré otras 5 buenas practicas que debemos seguir para garantizar un nivel de seguridad aceptable de nuestros controladores de dominio y por lo tanto de nuestro Active Directory.

Primero que todo me gustaría dirigiros a la lectura de primer artículo de la serie el cual podéis acceder en el siguiente link antes de continuar con la lectura de este.

Una vez hecha está breve introducción pasamos a detallar las siguientes 5 medidas de seguridad las cual recomiendo su adopción.

6– Instala un software de antivirus en los controladores de dominio y configura las opciones del mismo siguiendo las best practices de Microsoft recogidas en el siguiente enlace. En este caso será de igual importancia instalar el software antivirus como configurar de manera pertinente las exclusiones, de lo contrario el rendimiento de nuestro controladores de dominio se puede ver seriamente afectado

7– El cifra el disco de los controladores de dominio usando bitlocker o cualquier otra tecnología de cifrado de datos, de lo contrario la base de datos de nuestro directorio activo y otros archivos sensibles podría ser comprometidos si un atacante obtiene acceso al disco físico del controlador de dominio o al disco duro virtual si este corre sobre un hypervisor.

8– Despliega siempre más de un controlador de dominio en cada dominio de directorio activo y asegúrate de que los mimos se ejecutan sobre distinto hardware. En el caso donde los controladores de dominio corran en físico será muy asegurar este requerimiento, sin embargo también debemos ser capaces de garantizarle cuando los controladores de dominio se ejecuten en un entorno de virtualización definiendo reglas de antiafinidad en el cluster con el objectivo de asegurar que todos nuestros dcs no se encuentran en ejecución en el mismo nodo.

9– Es de vital importancia realizar backup de nuestro directorio activo y probar que somos capaces de realizar una recuperación completa en un entorno controlado al menos una vez por año, igualmente es importante mencionar que la estrategia de backup debe estar basado en Windows server backup haciendo backup del system state, aunque si bien es cierto que posteriormente podemos exportar los backups del system state a cinta u otra localización este siempre debe ser el primer mecanismo de backup al ser el 100% soportado y recomendado por Microsoft. Igualmente recomendaremos habilitar la papelera de reciclaje de directorio activo y realizar backup de gpos mediante script para poder recuperar fácil y rápidamente objetos y políticas.

10– Despliega Read only domain controllers en las localizaciones donde los controladores de dominio no están en una infraestructura totalmente securizada y pueden ser comprometidos, idealmente desplegaremos read only domain controllers en cualquier sucurla fuera de los los datacenter y permitiremos la replicación de password unicamente de los usuarios y máquinas que normalmente autentican contra ese RODC.

Espero que os resulte de utilidad.

Un saludo

Rclone: Permite sincronizar archivos y directorios entre nubes

Sincronizar archivos y directorios en linux es bastante sencillo con rsync, incluso hace mucho tiempo se habló acá en el blog sobre un Script python para copias de seguridad locales con rsync, en esta oportunidad, queremos presentarle a Rclone que es una herramienta que es como rsync pero para el almacenamiento en la nube. Esta […]

El artículo Rclone: Permite sincronizar archivos y directorios entre nubes aparece primero en Rclone: Permite sincronizar archivos y directorios entre nubes.

Cómo robar sesiones RDP en Windows sin saber la contraseña

|

| Figura 1: Cómo roboar sesiones RDP en Windows sin saber la contraseña |

Eso sí, toma nota que para algunos este hack una característica del sistema operativo Microsoft Windows y no una vulnerabilidad, así que disfruta este artículo teniendo esto presente.

¿En qué consiste esto?

Esto es un "hack" que permite el secuestro de una sesión sin tener las credenciales. Este hack se puede inferir de los trabajos de Benjamin Delpy en 2011 y de Alexander Korznikov en marzo de este año. Si se ejecuta el binario tscon.exe como usuario SYSTEM, se puede conectar a cualquier otra sesión que haya en el equipo ejecutándose y sin necesitarse la contraseña. No se pide, sencillamente se conecta con el escritorio en curso de dicho usuario. En la charla de Terminal Hackplications tienes muchos trucos para lograr a ser SYSTEM en un Windows a través de Citrix y RDP del que se podrían robar luego las sesiones.

¿Cómo conseguimos esto?

En la práctica es sencillo, incluso demasiado. Con el comando query podemos comprobar las sesiones abiertas en el equipo. Siempre que seamos SYSTEM, por ejemplo, lanzando el exploit contra Win32k.sys y el MS16-135 del que hablamos la semana pasada podemos aprovecharnos de este hack. Simplemente, tenemos que indicar el identificador de la sesión y el nombre de la sesión sobre la que lo utilizaremos. Hay que decir que la técnica nos funcionará hasta en Windows 10 y Windows Server 2016, lo cual hace que estemos ante una especie de Sticky Keys remoto que nos permite entrar a las sesiones.

|

| Figura 3: Dos sesiones abiertas en el equipo Windows 10. Una local y otra remota. |

En la imagen se puede ver como hay dos sesiones activas sobre una máquina Windows 10. Ocurriría de forma similar en un servidor, salvo que, posiblemente, serían sesiones de escritorio remoto. De esa imagen, tenemos que tener clara dos cosas, una el identificador que queremos utilizar y la segunda el nombre de la sesión con la que se quiere acceder. Al final estaremos accediendo a la sesión del usuario Administrator a través de la sesión de nuestro usuario.

|

| Figura 4: Siendo SYSTEM nos conectamos a la sesión con ID 2 |

Cuando ejecutamos la instrucción tscon [ID] /dest:[Session Name] estaremos accediendo, sin necesidad de credenciales, a la sesión del usuario con ID, en este caso, 2. Es decir, accedemos al escritorio de dicho usuario y tenemos esos privilegios, pudiendo acceder a cualquier tipo de información.

|

| Figura 5: Convertidos en Administrador de esa sesión |

Una vez ejecutado, accedemos a la sesión del usuario Administrator, y podemos comprobar que lo somos si abrimos una cmd, tal y como se puede ver en la imagen superior.

¿Cómo o dónde podemos explotarlo y/o aprovecharlo?

El investigador Kevin Beaumont ha publicado una serie de métodos para aprovechar este truco, sobre todo en la post-explotación. El primero de los métodos habla de utilizar Sticky Keys como un RDP backdoor. El método es sencillo, si tu ejecutas el Sticky Keys modificado para abrir un cmd.exe, tu logras un terminal como SYSTEM. En este momento podrías utilizar el método comentado anteriormente para lograr acceder a los escritorios de los usuarios conectados.

|

| Figura 6: Dejar el equipo "troyanizado" con las Sticky Keys para ser SYSTEM y robar sesiones |

El segundo método comentado es similar al de Sticky Keys, pero realizado con el binario Utilman. Además, se ha creado un módulo integrado con Mimikatz para sacar partido de este hack fácilmente, tal y como se ve en esta pequeña animación.

|

| Figura 7: Módulo de Mimikatz para el robo de sesión RDP |

Otro método, es escanear Internet, por ejemplo, con hacking con buscadores haciendo consultas a servicios como Shodan en busca de servicios RDP activos y que estén backdoorizados con Sticky Keys o Utilman. Esto permitiría a cualquier usuario acceder a las posibles sesiones de los usuarios en el sistema. Imagina un Windows Server. En el Github de ztgrace podemos encontrar la herramienta sticky_keys_hunter, el cual nos permite cazar dichos servidores con Sticky Keys o Utilman.

|

| Figura 8: Código de Sticky Keys Hunter |

Como ya comenté al principio del artículo, el investigador @GentilKiwi tiene disponible en su herramienta la posibilidad de aprovecharse de este fallo. Además, en la reciente DefCON 24 del año pasado, hubo una conferencia sobre el mismo tema, llamada "Sticky Keys to the Kingdom" en la que los investigadores automatizaban el descubrimiento de estos servidores ya troyanizados con las Sticky Keys con su herramienta.

¿Qué mitigaciones tenemos?

Este truco funciona en Windows Server 2016, por lo que es bastante potente y, seguramente, difícil de tapar para Microsoft. Por esta razón, podemos apoyarnos en las políticas de grupo para forzar que los usuarios hagan logoff cuando las sesiones están desconectadas, es decir, inmediatamente después de que el usuario se desconecte.

Esto no es algo tan popular en los entornos IT y debemos valorarlo. Otra medida de mitigación sería no exponer servicios RDP/RDS hacia el exterior que puedan unir el exterior con la intranet. Utilizar MFA o Multi-Factor Authentication también es algo importante. Otra opción es crear un dominio de invitados a los servidores RDP expuestos al exterior.

Como se puede ver, un truco muy sencillo y muy potente. Que lleva a grandes rasgos muchos años entre nosotros, pero que ha estado bastante “tapado”. ¿Lo utilizas en tus auditorías para llevar a cabo movimientos laterales?

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking", "Got Root" y “Pentesting con Powershell”, Microsoft MVP en Seguridad y Security Researcher en ElevenPaths

Squid + Autenticación PAM en CentOS 7- Redes PYMES

Índice general de la serie: Redes de Computadoras para las PYMES: Introducción Autor: Federico Antonio Valdes Toujague federicotoujague@gmail.com https://blog.desdelinux.net/author/fico ¡Hola amigas y amigos! El título del artículo debió ser: “MATE + NTP + Dnsmasq + Servicio de Pasarela + Apache + Squid con Autenticación PAM en Centos 7 – Redes PYMES“. Por motivos prácticos lo […]

El artículo Squid + Autenticación PAM en CentOS 7- Redes PYMES aparece primero en Squid + Autenticación PAM en CentOS 7- Redes PYMES.

Bash en Windows 10 fue solo el inicio, la Creators Update integra un entorno que luce y se comporta exactamente como Linux

Ha pasado exactamente un año desde que una de las características mas llamativas y quizás menos esperadas por parte de Windows llegaran al sistema operativo. El anuncio de una consola de Linux integrada en Windows 10 gracias a una interesante sociedad entre Microsoft y Canonical. El nacimiento de Ubuntu en Windows.

Un Linux nativo dentro de Windows 10, lo que bautizó la empresa como Windows Subsystem for Linux o WSL. La versión de esto que Microsoft introdujo en la Anniversary Update era algo muy verde, principalmente para obtener feedback por parte de los desarrolladores.

Ahora, con la próxima gran actualización del sistema operativo, WSL pasará a ser un entorno compatible con Linux que luzca y se comporte exactamente como Linux, que permita ejecutar todo el código escrito para Linux, herramientas GNU y demás, Permitirá a un desarrollador crear y probar aplicaciones sin tener que ejecutar máquinas virtuales. Es así como lo ha explicado a The New Stack Rich Turner, el desarrollador de Microsoft encargado de Bash en Windows.

WSL va más allá de ofrecer una alternativa a la consola en Windows, Bash es en punto de partida para desbloquear todas las herramientas de la linea de comandos. Es una forma no de convertir Windows en Linux ni mucho menos, sino de ofrecerle a los desarroladores las herramientas de Linux de las que dependen, junto a herramientas de Windows.

¿Esto me interesa si no soy desarrolador?

Sí. Aunque para la mayoría de usuarios esto suena más a curiosidad, evento similar a que los cerdos vuelen, o palabrería técnica en la que no estás interesado. La realidad es que esta integración es sumamente llamativa para los desarrolladores, y son ellos quienes crean un ecosistema de herramientas y aplicaciones que nutren un sistema operativo. Son quienes crean las apps, y un sistema sin apps novedosas es un sistema que nadie quiere.

En palabras de Dustin Kirkland, el líder de desarrollo de Canonical para Microsoft Ubuntu "Lo veo como una hermosa manera de introducir la forma de UNIX y Linux para comunicarse con un ordenador a través de la linea de comandos, una puerta a decenas de miles de herramientas open source. Es difícil dejar pasar la oportunidad de promover las ideas de Linux y el open source a literalmente miles de millones de usuarios de Windows".

Este tipo de iniciativas pueden llamar incluso la atención de desarrolladores acostumbrados a trabajar en Mac OS, especialmente con la creciente molestia entre quienes encuentran los últimos equipos de Apple inferiores en prestaciones técnicas. Esto abre un mundo de posibilidad para el ecosistema de apps de Windows, y eso es siempre bueno para los usuarios.

En Genbeta | Microsoft permitirá a los más impacientes descargar Windows 10 Creators Update a partir del 5 de abril

También te recomendamos

Windows 10 tendrá una función para bloquear la instalación de apps fuera de la tienda de Microsoft

Microsoft confirma el 11 de abril como la fecha de llegada de Windows 10 Creators Update

Multas que pueden ponerte como peatón que seguramente desconoces

-

La noticia

Bash en Windows 10 fue solo el inicio, la Creators Update integra un entorno que luce y se comporta exactamente como Linux

fue publicada originalmente en

Genbeta

por

Gabriela González

.

ShotCut un editor de vídeo Open y multiplataforma

3º) Filtros e introducción a textos en ShotCut:

4º) Un filtro especial, crear un "Croma" con ShotCut

5º) Modificar Ventanas y volumen de sonido con ShotCut

6º) Trabajando con los textos en ShotCut

@djangulo72

La nueva Orange Pi le planta cara a la Raspberry Pi con soporte a redes 2G, WiFi y Bluetooth por sólo 9,90 dólares

Si hace unos días nos sorprendíamos con el lanzamiento de la Raspberry Pi Zero W, que por sólo 10 dólares nos ofrecía todas las bondades de la Zero pero con conectividad inalámbrica. Hoy le sale competencia por parte de la Orange Pi, la cual se actualiza para casi calcar lo que ofrece la Zero W pero con algunas pequeñas diferencias.

Los responsables de la Orange Pi, quienes mostraron su primer proyecto en septiembre de 2015, están lanzando la nueva Orange Pi 2G-IoT, que como su nombre lo indica, está centrada en el Internet de las Cosas y la conectividad móvil.

Orange Pi 2G-IoT

Esta nueva placa de desarrollo de Orange Pi mantiene el mismo tamaño que la Raspberry Pi Zero W, así como muchas de sus características, la única diferencia se encuentra en la incorporación de un módulo para SIM Card compatible con redes 2G, algo que la Zero W no tiene. Esto permitirá extender su uso a zonas donde no hay conexión inalámbrica, pero al tratarse de redes 2G GSM/GPRS su objetivo es manipular una baja cantidad de datos, sobre todo para dispositivos IoT y de domótica.

Por otro lado, nos encontramos con WiFi 802.11 b/g/n, Bluetooth 2.1, un procesador ARM Cortex-A5 de 1GHz de 32 bits con GPU Vivante GC860 y 256 MB de RAM. Hay que recordar que la Zero W ofrece 512MB en RAM. Otro de los puntos fuertes de la nueva Orange Pi es que cuenta con conector GPIO de 40 pines, con lo podremos conectarle una Raspberry Pi y así ampliar sus capacidades.

También nos encontramos con salidas de audio y vídeo, así como un puerto USB 2.0. En ella podemos ejecutar Android, Ubuntu, Debian y Windows 10 IoT.

La nueva Orange Pi 2G-IoT ya está disponible a través de Aliexpress por 9,90 dólares, y ahora mismo las entregas están programadas para un lapso de entre 25 y 50 días dependiendo de la región.

En Xataka | La antena inalámbrica de la Raspberry Pi Zero W es una absoluta genialidad

También te recomendamos

Intel nos muestra el futuro de los portátiles: nada de cables gracias a WiDi y WiGig

La antena inalámbrica de la Raspberry Pi Zero W es una absoluta genialidad

Multas que pueden ponerte como peatón que seguramente desconoces

-

La noticia

La nueva Orange Pi le planta cara a la Raspberry Pi con soporte a redes 2G, WiFi y Bluetooth por sólo 9,90 dólares

fue publicada originalmente en

Xataka

por

Raúl Álvarez

.

El 90% de nuestras Smart TVs son vulnerables a ataques inalámbricos

Cómo descargar gratis Windows 10, 8.1 y 7 en formato ISO