El nuevo Galaxy S8 puede conectarse a cualquier pantalla para convertirse en una especie de ordenador con Android, como habían mencionado tantos rumores hasta ahora. Esto lo hace en conjunto con una nueva base llamada DeX Station, y así funciona.

El nuevo Galaxy S8 puede conectarse a cualquier pantalla para convertirse en una especie de ordenador con Android, como habían mencionado tantos rumores hasta ahora. Esto lo hace en conjunto con una nueva base llamada DeX Station, y así funciona.

Google es un miembro destacado de la comunidad Open Source. La empresa del buscador contribuye a la misma con muchos proyectos interesantes, poniendo a disposicición del público código que muchas personas usan para distintos propósitos.

Precisamente por esta misma razón hoy ha lanzado la web Google Open Source, en la que según la Gran G se pueden encontrar más de 2.000 proyectos. Esta página no es el típico sitio web de proyectos de código abierto, sino que se trata de un lugar en el que saber más sobre la relación de la empresa de Mountain View con este tipo de proyectos.

Por lo pronto, nosotros nos hemos dado una vuelta por allí y hemos encontrado nueve interesantes proyectos cuyo código puedes descargar, modificar, revisar y, en definitiva, contribuir a mejorar o a completar descargando su código desde GitHub, cuyas direcciones están presentes en cada proyecto.

Error Prone es una herramienta creada por Google para analizar el código y detectar errores en programas escritos en Java. Está integrado dentro del compilador del lenguaje y detecta los bugs en el momento de compilar. Es compatible con las verificaciones de plugins para la aplicación específica del proyecto.

La diferencia principal con respecto al compilador tradicional es que mientras que el compilador resalta posibles errores tipográficos, con Error Prone se obtiene información mucho más completa que ayuda a los desarrolladores a corregir los fallos más rápidamente. Incluso se proporciona una URL que explica el tipo de error que ha encontrado.

End-To-End es una extensión para Chrome cuyo propósito es ayudar al usuario a cifrar, descifrar, firmar digitalmente y verificar mensajes desde el navegador usando el protocolo OpenPGP.

Aprovechamos para recordar que Google ya liberó el código de Key Transparency para acercar el cifrado a todo el mundo de una forma sencilla. Con esta extensión seguramente será aún más fácil.

Material Components for iOS es un proyecto que busca ayudar a los desarrolladores de iOS a implementar Material Design en este sistema. Ha sido desarrollado por un equipo de ingenieros y diseñadopres de interfaces de Google, conformando un grupo de componentes fiable a la hora de crear aplicaciones para iOS con este lenguaje de diseño.

Se puede saber más sobre cómo aplicar las líneas de diseño de este lenguaje en la Material Design Platform Adaptation. Google lo usa en casi todas sus apps para iOS.

Oppia es una herramienta pensada para compartir actividades educativas interactivas. Lo que este programa quiere es ayudar a facilitar la colaboración entre grupos de trabajo a la hora de crear actividades interactivas online.

Google usa Oppia de forma recurrente, normalmente a la hora de crear actividades para cursos online, entrenamientos de ventas y sistemas de preguntas y respuestas.

Cuando hablamos de que Microsoft Edge adoptaba Brotli como algoritmo de compresión, dijimos que Zopfli era su sucesor. Su principal característica con respecto a otros proyectos similares era, precisamente, ser de código abierto.

Este algoritmo consigue una mayor densidad de compresión, aunque le cuesta más tiempo comprimir que a otros. De esta manera se puede optimizar mejor el espacio disponible, se pueden lograr transmisiones de datos más rápidas y tiempos de carga de páginas web menores.

MOE (Make Open Easy) es un sistema para sicronizar, traducir y depurar repositorios de código fuente. A menudo un proyecto necesita existir en dos formas, lo que puede obedecer a distintas causas. Usando MOE será mucho más fácil mantener los dos repositorios sin que sus datos se crucen.

Google usa MOE para liberar fuentes de cientos de proyectos interno a sus repositorios en GitHub y demás. Utiliza estas herramientas para depirar información privada o interna desde las fuentes, así como para facilitar importar e implmementar cambios al repositorio interno de Google.

TensorFlow es una librería de código abierto para computación numérica a través de gráficos de flujo de datos. Los nodos del gráfico representan operaciones matemáticas, mientras que los bordes representan matrices de datos multidimiensionales que se comunican entre ellas.

TensorFlow fue desarrollado originalmente por investigadores e ingenieros que trabajaban en el Google Brain Team, y ya comentamos que era capaz de describir lo que ocurría en una imagen con un 94% de precisión.

FontDiff es una utilidad para testear fuentes. Cuando modificas una, ya sea del tipo TrueType u OpenType, el programa genera un PDF que muestra el tipo de letra antes y después del cambio. Con este PDF se pueden revisar los cambios más fácilmente, y detectar errores causados por ellos.

Por cada línea que aparece en una muestra de texto, la herramienta genera dos imágenes en alta resolución: en una se ve el texto con la fuente original, y en la otra con la fuente modificada. Si hay alguna diferencia entre estas dos imágenes, aparece resaltada en el PDF en color.

Crouton es una forma de llevar chroot a Chrome OS. Está pensada para cualquier persona que quiera ejecutar Linux puro y simple desde un dispositivo Chromium OS, y para alguien a quien la seguridad física no le importe mucho.

Para quienes no sepan qué es chroot, podemos decir que es como una especie de máquina virtual: funcionan en una especie de sistema operativo "virtual", cuentan con un sistema de archivos separado y su sistema de binarios no es el del sistema operativo anfitrión.

Ahora bien, no estamos ejecutando un segundo sistema, sino que utiliza el principal para ejecutarse. Esto siginfica que no habrá problemas de rendimiento, ya que todo funciona de forma nativa.

Más información | Google Open Source

En Genbeta | Noto: así es la nueva fuente de código abierto de Google, compatible con hasta 800 idiomas

Multas que pueden ponerte como peatón que seguramente desconoces

¿Era YouTube Go lo que le hacía falta a YouTube?

Glitch es una comunidad online donde puedes crear webapps de forma totalmente colaborativa

-

La noticia

Nueve interesantes proyectos que puedes encontrar en Google Open Source

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

En Septiembre del año 2014 se lanzó la última guía para pruebas de OWASP, llamada “OWASP Testing Guide v4“, hasta el dia de hoy no existia una version en español de este documento, pero gracias al trabajo de los ecuatorianos Fernando Vela y Roberto Andrade de la Escuela Politecnica Nacional, quien nos compartieron este documento, podemos anunciar en primicia mundial un pre-release de esta guía en nuestro idioma.

Así es, ya puedes descargar la OWASP Testing Guide 4.0 en Español en su version casi final, un manual de referencia con vulnerabilidades, contramedidas y una completa metodología para la revisión y evaluación del estado de seguridad de nuestras aplicaciones web.

El documento esta dividido por algunas tematicas principales como:

La finalidad de la publicacion de este borrador es solicitar apoyo en la detección y corrección de errores antes de que el documento sea oficialmente integrado al proyecto OWASP, si encuentras problemas de traducción por favor notificar a estos correos Fernando Vela (fercho.vela@gmail.com y Roberto Andrade (robertoandrade533@hotmail.com), especificando la pagina y el parrafo donde se encontró el error.

Te dejamos entonces con la Guia de Pruebas de OWASP 4.0 en ESPAÑOL (OWASP Testing Guide 4.0), tanto para visualizarla online:

Como para descargarla, siguiendo este enlace para que puedas bajar el PDF en español.

Microsoft ha eliminado la función de búsqueda de Docs.com, su plataforma para compartir documentos integrada en Office, después de que los usuarios se quejasen de que se habían expuesto archivos personales y otro tipo de información personal, según se recoge en SoftPedia.

Al parecer, las quejas han sido constantes en Twitter a lo largo de todo el fin de semana. Según lo reportado por los usuarios, mediante el motor de búsqueda integrado se podía acceder a documentos y archivos alojados en la web, que debían permanecer en privado.

Según medios como ZDNet, entre la información sensible expuesta se encuentran listas de contraseñas, cartas de aceptación de empleos, portafolios de inversiones, acuerdos de divorcio y estados de cuentas de tarjetas de crédito. Según el medio, algunos de estos últimos incluían números de la seguridad social y de carnets de conducir, fechas de nacimiento, números de teléfono y direcciones postales y electrónicas.

Aunque Microsoft retiró la función de búsqueda el pasado sábado, algunos de los documentos que se habían hecho públicos seguían estando disponibles desde las versiones en caché de Google y de Bing, el buscador de la empresa de Redmond.

Según SoftPedia, la opción de compartir documentos de Docs.com está configurada como "pública", lo que significa que los usuarios deben indicar manualmente que sus archivos son privados y que no quieren que nadie más acceda a ellos.

¿Qué consecuencias tiene que se pudieran encontrar como resultados de búsqueda? Según el medio, a raíz de esto los usuarios están expuestos al robo de identidades, así que se recomienda que los usuarios que hayan visto sus datos expuestos se pongan en contacto con Microsoft.

Lo que sí parece estár más o menos claro es que el hecho de que la empresa de Redmond haya reaccionado tan rápidamente, y haya eliminado la función de búsqueda por completo, es que esto no debía suceder y que se trata de un accidente.

¿Quién es el responsable? Depende de cómo se mire. Por un lado, los usuarios cuyos datos se hayan expuesto podrían haber comprobado que sus documentos, efectivamente, no podían accederse públicamente. Por otro lado, que Microsoft haya reaccionado a esta velocidad quiere decir que la empresa también tiene su parte de responsabilidad.

Por su parte, Microsoft todavía no ha hecho comentarios para explicar qué es lo que ha salido mal o cómo los archivos privados de los usuarios acabaron siendo accesibles por todo el público general. Lo que sí parece claro es que se trató de un error que han intentado solucionar lo antes posible, aunque aún queda por conocer qué tiene que decir la empresa.

Vía | SoftPedia, ZDNet

En Genbeta | Siete alternativas gratis a Microsoft Office y Office 365

El centro de alto rendimiento que convierte a jugadores buenos en estrellas de los eSports

Seis productos de Microsoft que puedes utilizar ya en Linux

-

La noticia

Microsoft retira el motor de búsqueda de Docs.com tras exponer por error millones de archivos privados

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

Riot Isolator es una herramienta gratuita orientada a la seguridad de equipos Windows. Pesa muy poco, apenas tiene impacto en el rendimiento del sistema operativo y se puede usar instalada en el sistema operativo o como aplicación portable. Para funcionar requiere .NET Framework 4.x o superior.

La interfaz del programa muestra cuatro opciones principales: Eraser, Toolbox, Unlocker y Network. A excepción de la segunda, que es de lo más interesante de este programa, todas las demás sólo sirven para un único propósito. Esta segunda opción es la que es realmente interesante.

En pocas palabras, Toolbox es el corazón del programa. Bajo su paraguas están alojadas diez herramientas, que son las siguientes:

Estas funciones son especialmente útiles. Por ejemplo, con el antiexploits podremos evitar el spoofing de las extensiones de los archivos del disco duro y detectar procesos maliciosos que se ejecutan en la memoria RAM.

Por otro lado, con el bloqueo de unidades podemos evitar que los discos USB puedan contaminar nuestro sistema montándose automáticamente, y marcarlos como dispositivos de solo lectura.

Las características de bloqueo de captura de pantalla y de webcam están más enfocadas a la privacidad. Con ellas podemos impedir que se nos espíe a través de la webcam cuando no se usa como ya hemos comentado, o evitar que alguien saque capturas de pantalla de la información de nuestro escritorio en un entorno corporativo, por poner un ejemplo.

Eraser funciona arrastrando archivos o carpetas al icono para borrarlas de forma segura, sobreescribiendo los datos arrastrados dos veces. Ahora bien, no diferencia entre discos duros mecánicos y unidades de estado sólido. Vale la pena señalar que, por cómo se guardan los datos en las unidades de estado sólido, el borrado seguro no funcionará igual de bien que en unidades mecánicas.

Unlocker nos permite desbloquear archivos y carpetas que hayamos bloqueado previamente para poder trabajar con ellos, mientras que Network guarda registros de las últimas conexiones TCP de los últimos diez minutos una vez se activa.

Por su parte, el modo presentación bloquea el ordenador centrándose en un único proceso o ventana de programa. Finalmente, Realtime funciona a modo del Administrador de Tareas, ofreciéndote información detallada sobre los archivos ejecutables que el sistema está usando en un momento determinado.

Como se puede ver, se trata de una herramienta enfocada a la privacidad completa y útil, que nunca está de más tener para añadir un pequeño extra a la seguridad de nuestro equipo informático.

Más información | Riot Isolator

En Genbeta | Le he dado una oportunidad a Windows Defender y me he encontrado con un buen antivirus

32 millones de cuentas comprometidas: Yahoo confirma su tercer hackeo en seis meses

El centro de alto rendimiento que convierte a jugadores buenos en estrellas de los eSports

Este malware permite que un drone robe datos a través del LED de un PC

-

La noticia

Antiespías, antiexploits, borrado seguro... Riot Isolator te ayuda a mantener tu equipo a salvo

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

Buenas,

Comenzamos hoy una serie de 2 artículos en los que me gustaría exponer una serie de buenas prácticas o recomendaciones para mejorar la seguridad en nuestros controladores de dominio, lo cual será un elemento fundamental para mejorar de manera sustancial la seguridad del dominio.

Estos articulo pretende dar una serie de recomendaciones pero no ir paso a paso al detalle de cómo implementar las mismas puesto que por el contrario los artículos serían demasiado largos y bastante complejos de leer y seguir.

Una vez hecha esta breve introducción y definido el ámbito de los articulos paso a detallar las buenas prácticas que yo considero fundamentales para mejorar la seguridad de nuestros controladores de dominio.

1– Parchear los controladores de dominio: Aunque pueda parecer muy básica no todo el mundo lo hace. Los parches de seguridad de Microsoft corrigen números vulnerabilidades en los controladores de dominio y es muy importante mantener los mismos actualizados.

2– Reducir el número de Domain Admins al mismo posible y usar las credenciales de Domain Admins solo cuando es necesario: Para proteger nuestros controladores de dominio y nuestro dominio en general debemos tener en el grupo Domain admins únicamente las cuentas de adm de los administradores del dominio y no ninguna otra persona de it de nuestra organización y por supuesto ningún usuario estándar. Igualmente es importante remarcar que los administradores de dominio también tendrán una cuenta estándar para su trabajo rutinario y que solo usarán la cuenta de domain admin para realizar tareas administrativas en el dominio.

3– Proteger las cuentas de servicio con permisos de Domain Admins: Si por algún motivo tenemos la necesidad de que una cuenta de dominio tenga permisos de Domain admins debemos proteger la misma. Intentando definir Manged service accounts siempre que sea posible o definir contraseñas complejas (más de 25 caracteres) y asegurar que el cambio de la misma sucede al menos 2 veces por año.

4– Implemente fine grained password para los Domain Admins: Los requisitos de complejidad y vigencia de la password de un Domain Admins no puede ser nunca los mismos que los de un usuario estándar, por lo tanto es muy recomendable define políticas de fine grained password policy con complejidad alta y vigencia de password corta para los Domain Admins

5– Configurar inactive log-off sesión para Domain Admins: en las cuentas de Domain Admins también será una muy buena práctica forzar el logoff de la sesión tras 10 minutos de inactividad con el objetivo de asegurar que no dejamos sesiones de administador inactivas las cuales podrían ser comprometidas.

En el siguiente artículo de la serie detallaré otras 5 buenas prácticas para mejorar la seguridad en nuestros domain contollers.

Espero que resulte de utilidad

Un saludo

Un grupo de personas lleva casi un mes dedicándose a crear una versión para PC del nuevo The Legend of Zelda: Breath of the Wild, y lo ha logrado. Para ello han usado un emulador de Wii U en PC y aseguran que dentro de pocos días lo liberarán al público. ¿Es esto piratería?

Pongamos que vives en Estados Unidos. Arriesguemos aún más y digamos que te dedicas a la agricultura. Imaginemos que para trabajar el campo te compraste un tractor de John Deere. Si es así y el tractor se te rompe, estás apañado.

Hace tiempo que este fabricante bloquea sus vehículos para que los usuarios no los reparen y solo se puedan reparar en servicios especializados. La solución que se han buscado los agricultores americanos es singular: hackean sus tractores con firmware procedente de Ucrania. Este sorprendente caso es tan solo un ejemplo de lo que está por venir: que tus dispositivos sean (de nuevo) tuyos a través del hacking.

En Motherboard cuentan la impresionante historia de ese mercado negro de firmwares con los que es posible "liberar" los tractores de John Deere del yugo que impone este fabricante. Si el tractor se estropea los propietarios ya no dependen de su habilidad para repararlos, necesitan contactar con el fabricante sí o sí y en muchos casos descargar software para reparar la pieza afectada.

De hecho la marca obliga a los agricultores a firmar una cláusula que prohíbe prácticamente cualquier tipo de reparación y además evita que los compradores (que no propietarios) de sus tractores puedan demandarles por salir perjudicados por esa dependencia de las reparaciones oficiales. ¿Se te estropea el tractor y no puedes hacer la cosecha? Mala suerte, majo. Es tu problema, no de John Deere.

Como indicaba un agricultor entrevistado para ese reportaje,"si un agricultor compra el tractor, debería poder hacer con él lo que quiera. Si quieres sustituir la transmisión y lo llevas a un mecánico independiente te podrá hacer ese cambio, pero el tractor no arrancará. Deere cobra 230 dólares por la pieza, más otros 130 para que vaya a conectarte a un ordenador con un conector USB especial que autorice esa pieza".

Eso ha provocado la aparición de un mercado negro de software y hardware específicamente destinado a que los agricultores recuperen el control de sus tractores de John Deere. Y gracias a una excepción aprobada en la Digital Millenium Copyright Act, este tipo de operaciones de hacking son legales en Estados Unidos, como explicaban en Wired hace tiempo.

La actitud de John Deere es un ejemplo destacable de cómo han cambiado las tornas en una industria que cada vez busca tener mayor control no ya sobre sus productos, sino también sobre sus clientes.

De hecho tenemos ejemplos mucho más cercanos en empresas como Apple, que han convertido sus productos en casi irreparables por parte de usuarios de a pie.

En muchos casos si tienes algún problema tendrás que ir a un servicio oficial, y lo mismo ocurre con otros muchos fabricantes que saben que los servicios técnicos de pago son una importante fuente de ingresos que además es todo un monopolio encubierto. O lo repara Apple [o la empresa X con su producto Y] o de nuevo sueles estar apañado.

Lo que se cumple para el hardware se cumple también para el software, desde luego. Lo hemos visto desde hace años con esas persecuciones del gato y el ratón que todo tipo de productos tecnológicos han sufrido en su software. Las consolas y los teléfonos móviles han sido los grandes protagonistas de esas batallas en las que los hackers descubrían métodos para liberar estos dispositivos y dar más opciones a sus usuarios, para que luego el fabricante de turno volviera a parchear esa opción con una nueva versión del firmware.

Los jailbreaks de los iPhone y los iPad son otro ejemplo clásico, mientras que en el mundo Android las cosas son normalmente (algo) más fáciles con procesos de rooteo que permiten, entre otras cosas, instalar ROMs personalizadas en un buen número de dispositivos. Durante un tiempo, de hecho, los fabricantes ofrecían versiones especiales de sus móviles con el bootloader desbloqueado, algo que ahora no es demasiado usual.

Eso hace que lógicamente aparezcan todo tipo de esfuerzos para liberar esos dispositivos y a sus usuarios. Para recuperarlos para quienes los compraron, que para eso han pagado un buen dinero para hacer lo que les plazca con ellos. ¿En serio me quieres decir que me compro un tractor, un coche o un móvil, y en realidad no es mío?

Que te lo has creído, fabricante X. Para eso están (afortunadamente) los hackers. Bienvenidos a una (no tan) nueva era en la que recuperaremos el control de nuestros dispositivos y volveremos a ser propietarios absolutos de ellos gracias al hacking y a un firmware ucraniano, o chino, o —quién sabe— español. Lo irónico es tener que acudir a esos sistemas cuando estos dispositivos deberían ser nuestros para hacer con ellos lo que quisiéramos desde el minuto cero.

En Xataka | Device as a Service: ¿alquilarías tu smartphone o tu portátil en lugar de comprarlo?

Google llevará su plataforma de inteligencia artificial a la Raspberry Pi

En el MIT han logrado que puedas corregir los errores de los robots con la mente

-

La noticia

Hackear tractores con firmwares ucranianos es solo el principio de una nueva era del hacking

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Un grupo de hackers autodenominado "Turkish Crime Family" está extorsionando a Apple a cambio de no publicar información relacionada con más de 300 millones de cuentas de iCloud. Los hackers están pidiendo a Apple 75.000 dólares en Bitcoin o Ethereum, otra criptomoneda, o 100.000 dólares en tarjetas de regalo para iTunes.

Según Motherboard, este grupo de hackers se ha puesto en contacto con ellos para dar a conocer el supuesto fallo de seguridad y "las negociaciones" que están llevando a cabo con la gente de Apple, donde una de las amenazas es que si no entregan el dinero borrarán de forma remota algunos iPhone.

Según explican los hackers, han logrado acceder a una gran cache de credenciales de iCloud y otras cuentas de correo electrónico de Apple. Con estas credenciales son capaces de entrar a las cuentas de varios usuarios vía web a través de iCloud, lo que no sólo les da acceso a fotos, correos, y archivos personales, sino también les da el poder de borrar de forma remota los dispositivos activados en esa cuenta.

Los hackers habrían enviado capturas de pantalla donde se ven algunos correos electrónicos que han tenido con el equipo de seguridad de Apple. Según explica Motherboard, en uno de los correos se puede leer que grabaron un vídeo de YouTube donde se ve cómo tienen acceso a la cuenta de una anciana, acceden a sus fotos y a la opción de borrado remoto.

En estas mismas capturas se podría ver la respuesta por parte del equipo de seguridad de Apple, quienes le piden que eliminen ese vídeo y les informan que ellos no negocian con ciberdelincuentes, además de que esa conversación será archivada y enviada a las autoridades.

'Turkish Crime Family' está exigiendo a Apple el pago hasta antes del 7 de abril, ya que en caso de no recibirlo comenzarán a borrar dispositivos de forma remota y posteriormente harán pública la información de estos usuarios.

Hasta el momento Apple no ha salido a dar declaraciones al respecto, pero la realidad es que hay muchas incongruencias en las exigencias de este supuesto grupo de hackers. Por ejemplo, unos de los correos electrónicos asegura tener 300 millones de cuentas @me y @icloud, mientras que los hackers que han contactado con Motherboard dicen tener 559 millones de cuentas. Por otro lado, estos hackers se han puesto en contacto con varios medios de comunicación estadounidenses con el objetivo de ejercer presión sobre Apple.

Aquí hay que destacar que hasta el momento las pruebas que han mostrado los hackers no son determinantes, ya que todo gira en torno a capturas de supuestos correos electrónicos, vamos, no se ha tenido acceso a dichos correos de primera mano. Asimismo, se les ha pedido a los hackers que presenten datos de alguna o algunas cuentas de iCloud supuestamente robadas, esto con la finalidad de de verificar su veracidad, pero hasta el momento no ha habido respuesta.

Por supuesto esteremos pendientes de cualquier actualización.

Vía | Motherboard

No, no había agujero de seguridad en WhatsApp: tus mensajes están a salvo

-

La noticia

Apple está siendo amenazada por un grupo de hackers que asegura tener más de 300 millones de cuentas de iCloud

fue publicada originalmente en

Xataka

por

Raúl Álvarez

.

Cisco Systems said that more than 300 models of switches it sells contain a critical vulnerability that allows the CIA to use a simple command to remotely execute malicious code that takes full control of the devices. There currently is no fix.

Cisco researchers said they discovered the vulnerability as they analyzed a cache of documents that are believed to have been stolen from the CIA and published by WikiLeaks two weeks ago. The flaw, found in at least 318 switches, allows remote attackers to execute code that runs with elevated privileges, Cisco warned in an advisory published Friday. The bug resides in the Cisco Cluster Management Protocol (CMP), which uses the telnet protocol to deliver signals and commands on internal networks. It stems from a failure to restrict telnet options to local communications and the incorrect processing of malformed CMP-only telnet options.

"An attacker could exploit this vulnerability by sending malformed CMP-specific telnet options while establishing a telnet session with an affected Cisco device configured to accept telnet connections," the advisory stated. "An exploit could allow an attacker to execute arbitrary code and obtain full control of the device or cause a reload of the affected device."

Superscreen es una pantalla de 10,1 pulgadas que a simple vista parece una tableta. Pero en realidad se trata de una pantalla externa para teléfonos móviles (Android o iPhone) que se conecta con el móvil de forma inalámbrica a través de una “conexión directa y cifrada”. Permite manejar de forma remota el móvil y acceder a los contenidos almacenados en el teléfono y utilizar todas sus aplicaciones.

Esto elimina la necesidad de tener dos dispositivos sincronizados (un móvil y un tableta) a la vez que permite sacar provecho de la capacidad y potencia del teléfono móvil con un formato de pantalla extragrande en comparación.

La pantalla se centra técnicamente en su capacidad para comunicarse con el móvil, por lo que el rendimiento y las prestaciones dependen del teléfono móvil. La pantalla se alimenta con su propia batería que proporciona unas 12 horas de autonomía, mientras que el resto de las tareas corren por cuenta de la batería del móvil. Como las aplicaciones en realidad se ejecutan en el móvil al abrirlas en Superscreen son la mismas pero en grande. Es decir, que no se pueden utilizar las versiones de apps optimizadas para tableta ni las aplicaciones que sólo están disponible para iPad en caso de usar un iPhone.

La mayor ventaja de Superscreen con respecto a un tablet convencional es que cuesta 99 dólares ahora que está todavía en Kickstarter, en lugar de los 500 o 600 dólares que cuesta una tableta decente con ese tamaño de pantalla.

Relacionado,

PcComponentes ha inaugurado hoy su tienda física en Madrid para que los clientes puedan recoger y hacer pedidos desde allí, así como acceder a servicio de atención al cliente y postventa. "En menos de cinco minutos podemos tener preparado un pedido efectuado en nuestra web”, apuntaba Carmen López, Store Manager de PcComponentes Madrid. Esto será posible gracias a un almacén propio en el que estarán disponibles hasta el 80% de los productos en catálogo.

Sin embargo, esta presentación en sociedad de la que es ya la segunda tienda física de la compañía (la primera lleva 12 años en marcha en Alhama de Murcia, localidad "natal" de la empresa) ha dado pie a otra noticia: la llegada del marketplace propio de PcComponentes en verano de este mismo año. Esto significa que la distribución de productos se abrirá a terceros, algo muy similar a lo que hace el gigante Amazon en su plataforma.

PcComponentes tuvo en 2016 unos ingresos superiores a los 271 millones de euros, un 8% más que el ejercicio anterior. Para este año la previsión es superar los 300 millones de euros, aunque es una cifra muy lejana a los casi 2.400 millones de dólares de beneficios que Amazon tuvo el año pasado. A pesar de la evidente diferencia en tamaño y facturación, PcComponentes tiene un plan ambicioso que pasa por entrar en el territorio de Amazon con un marketplace propio.

Alfonso Tomás, CEO y co-fundador de PcComponentes, nos explicaba esta decisión argumentando que es una cuestión de ofrecer más posibilidades a los consumidores: "Si nosotros no tenemos en catálogo un producto y uno de nuestros socios del marketplace sí, es una nueva venta que generaremos y será positivo para todos". Positivo para todos porque, entre otras cosas, PcComponentes, al igual que Amazon, se llevará una comisión por cada venta de terceros que se produzca en su tienda.

El marketplace lleva en pruebas unas semanas y se espera que esté operativo a partir de verano de este año. Su lanzamiento se dividirá en dos fases: una en la que PcComponentes servirá de escaparate para esos socios terceros (de los pedidos y entregas se seguirá encargando cada tienda) y otra en la que PcComponentes asumirá todo el proceso (almacenamiento, pedidos, entrega y postventa). En esta última fase lo interesante para la empresa, según Alfonso Tomás, es poder intervenir directamente con su propio equipo y que se anteponga una buena experiencia de cliente.

El 50% de las ventas de Amazon en 2016 fueron a través de vendedores externos

Teniendo en cuenta que las ventas de Amazon a través de terceros aumentaron un 70% en 2016 y que suponen la mitad de las ventas que se producen en el comercio, esta decisión de PcComponentes pretende obtener los mismos resultados: ofrecer más productos sin tener que pagar por tenerlos en stock (porque los ofrecen terceros) y, por supuesto, tener un catálogo mayor de cara al usuario.

Eso sí, PcComponentes seguirá centrándose en tecnología e informática, un sector en el que quieren seguir haciéndose fuertes a pesar de la gran marca que tiene Amazon y los cientos de vendedores terceros con los que ya cuenta la compañía de Jeff Bezos. ¿Cómo atraerán a los socios al marketplace de PcComponentes? Están convencidos de que las 300.000 visitas diarias con las que cuentan serán un buen argumento de partida.

¿Podrá hacerle sombra el David del e-commerce al Goliat Amazon desde Alhama de Murcia? El tiempo lo dirá.

En Xataka | PcComponentes se rearma para la gran guerra contra Amazon, Corte Inglés y los chinos: así va a competir

Emisión a la carta: ¿llegará el día en que desaparezca la televisión tradicional?

-

La noticia

PcComponentes entrará al territorio de Amazon con su propio marketplace este mismo año

fue publicada originalmente en

Xataka

por

Cesar Muela

.

Las hojas de cálculo no son útiles solo para aquellos que llevan enormes y complicadas cuentas en libros de contabilidad y similares, la verdad es que pueden servir para organizar casi cualquier cosa que se te ocurra. Desde hacer simples listas de tareas, hasta organizar nuestros horarios, dietas, calendarios, presupuestos, eventos, planes etc.

Así como podemos crear nuestras hojas y documentos desde cero con un objetivo en mente, también podemos aprovecharnos de las plantillas creadas por otros usuarios, ahorrarnos ese paso y simplemente empezar a rellenar los campos para que el programa nos ayude con los cálculos. Si eres de los que prefiere usar el programa gratuito de Google, en lugar del Excel de Microsoft, muchas de sus plantillas también son compatibles, pero también hay algunas creadas especialmente para las Hojas de Cálculo de Google.

Muchas de estas plantillas están en inglés, pero en muchos casos si entiendes lo básico del idioma, podrás sustituir los campos fácilmente, pues el esqueleto está hecho y tu solo tienes que rellenarlo con tu propia información.

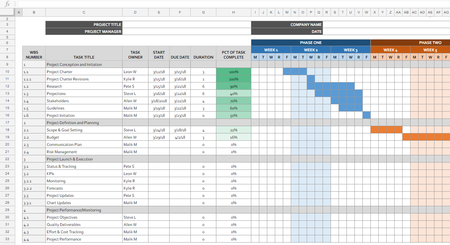

Project Timeline. Con esta plantilla puedes organizar un proyecto en el tiempo. La hoja está dividida en meses, semanas y años. Cada uno está enlazado con diferentes fases de planificación a las que puedes asignar una duración y un dueño. Es bastante simple y la puedes extender cuanto quieras.

Project Tracker. Esta plantilla sirve también para gestionar un proyecto, pero en este caso divide el mismo en varias metas y cada meta en diferentes tareas. Puedes asignar fechas, dueños, dificultad, notas y estatus de cada una.

Gantt Chart. Una plantilla que combina la gestión de un proyecto con una agenda y un gráfico de barras para que tengas una representación visual de las tareas y el progreso.

Weight training workout. Son varias hojas de cálculo para que ayudarte a poner tu cuerpo en forma. Te muestra los ejercicios que deberías hacer durante la semana y te ayuda a llevar los números de tu progreso.

Rutina de ejercicios. Esta plantilla también te ayuda a planificar tu rutina de ejercicios durante la semana, pero también explica diferentes rutinas más complejas de aerébicos y pesas.

Peso. Esta plantilla te ayuda a calcular tu perdida o ganancia diaria de peso dependiendo de la ingesta de calorías diarias que lleves. Muestra también la tendencia que llevas cada diez días.

Weight/Measurement Tracker. Te sirve para llevar el control de la evolución de tu peso y tus medidas. Incluye casillas para el peso, la masa de grasa corporal, y tus medidas de pecho, cintura y caderas.

Calendario 2017. Un simple calendario del año actual que puedes editar para añadir los feriados de tu país y que se marquen en rojo automáticamente en cada mes.

Calendario en blanco. Un calendario sin nombre de mes ni números en los días de la semana. Puedes rellenarlo como prefieras.

Calendario perpetuo. Un calendario que funciona con casi cualquier año. Puede usarse como anual o mensual, calendario escolar, o calendario de eventos.

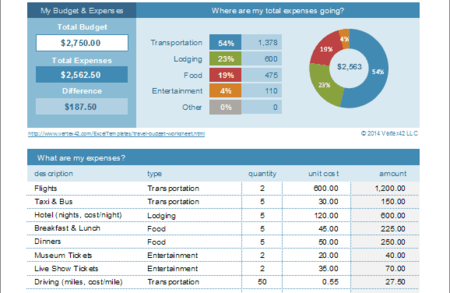

Presupuesto de viaje. Con esta hoja puedes calcular al detalle los gastos de tu próximo viaje. Ingresas lo que vas a gastar en cada cosas por día y la plantilla calcula el presupuesto que necesitas para el total del viaje.

Cálculo de costo de alquiler. Con esta plantilla puedes calcular y comparar los montos de alquiler que ofrecen en el mercado con ajustes semestrales iguales, ajustes semestrales escalonados y ajustes anuales.

Gastos compartidos. Si vives con un grupo de amigos o familiares y comparten gastos ya sea por comida, servicios o pago del alquiler, esta plantilla es perfecta para llevar el control de lo que paga cada quien y hacer los cálculos correctos para evitar disputas.

Control de gastos. Una plantilla simple para registrar los gatos de cada mes por categoría y subcategoría. Cada mes arroja el gasto total, el gasto máximo y el mínimo.

Gastos con tarjeta de crédito. Con esta plantilla puedes llevar un seguimiento detallado de tus gastos con tarjeta de crédito incluyendo el porcentaje de interés.

Planificador de presupuesto familiar. Una plantilla que incluye una categoría de gastos para casi cualquier cosa, desde el agua, la luz y el gas, a simplemente regalos o la visita al barbero.

Tareas del hogar. Esta es perfecta para pegarla en la puerta de la nevera y llevar un control bastante organizado de lo que debe hacer cada quien en la casa.

Horario de limpieza del hogar. Una plantilla bastante completa organizada por días y semanas que incluye varias tareas de limpieza de la casa perfecta para llevar el control sin tener que perseguir a cada miembro de la familia dando gritos.

Lista de tareas. Una plantilla de to do list extremadamente simple. Puedes añadir nombre de la tarea, notas, estatus, prioridad, fecha establecida y propietario.

Checklist. Una lista de tareas simple con un cajón al lado de cada item para marcar como completado, además de un espacio para información adicional.

Itinerario de viajes. Con esta plantilla puedes añadir todo tipo de detalles importantes sobre tus viajes. Números de confirmación, horarios de vuelo, horarios de llegada, servicios de hotel y renta de vehículos, etc.

Conversión de unidades. Una plantilla que te permite hacer todo tipo de transformación de una unidad a otra en cualquier dimensión (peso, volumen, superficie, etc).

Lista de equipaje y preparación de viaje. Si eres de los que siempre se olvida de algo a la hora de empacar, o que nunca sabe si dejó el horno prendido justo cuando está abordando el avión, esta plantilla es para ti. Te ayuda a preparar todo lo que tienes que hacer antes de tu viaje, y también a crear una lista de todo lo que tienes que llevar contigo.

Calculadora de costos de mudanza. Con lo estresante y costoso que puede ser mudarse, es importante llevar un control detallado de todo el dinero que necesitamos gastar en cada cosa. Esta plantilla te ayuda a hacerlo mezclando tus ingresos con el costo de la casa, y todas sus necesidades.

Linea de tiempo personal. Con esta hoja de cálculo puedes registrar absolutamente cada aspecto de tu vida para llevar un registro de todo lo que haces, incluyendo a donde viajes, las relaciones que tienes, tu salud, tus estudios, etc.

-

La noticia

25 plantillas de las Hojas de Cálculo de Google para organizarlo TODO

fue publicada originalmente en

Genbeta

por

Gabriela González

.

Click here to view the embedded video.

Si el mismo domingo de madrugada os presentaba Setbeat, la aplicación para Android clon de Spotify que nos permite la descarga de música gratuita, hoy os traigo la solución para aquellos que no quieren instalar aplicación alguna en su Android, o la solución para aquellos que demandaban o solicitaban una aplicación o versión web para poder ser utilizada desde cualquier tipo de dispositivo o incluso desde ordenadores personales.

Así en este completo vídeo tutorial práctico, un vídeo tutorial que os he dejado justo al principio de este post, os enseño como utilizar la versión web o versión de escritorio de Setbeat, o lo que viene a ser lo mismo, el perfecto clon de Spotify premium aunque de manera totalmente gratuita y sin limitación alguna.

Cómo os digo, en el vídeo que podéis encontrar justo al principio del post, os muestro lo sencillo que es el loguearse en Setbeat en su versión de escritorio y disfrutar de las mismas funcionalidades y calcada interfaz de usuario que nos ofrece la propia aplicación gratuita y sin limitación alguna para Android.

En el citado vídeo, al principio del mismo os enseño la manera de utilizar Setbeat en Android desde vuestro propio navegador web, incluso os muestro la manera de crear un acceso directo en la pantalla de inicio o escritorio principal de nuestros Androides para poder utilizar esta versión web de Setbeat tal y como si fuese una aplicación instalada en nuestro dispositivo.

Es justo allá por el minuto 5 del vídeo, más o menos, cuando os muestro la interfaz de usuario de la aplicación en su versión de escritorio a través de mi ordenador de sobremesa utilizando Windows 10 y con el navegador web de Firefox actualizado a su última versión disponible a día de hoy.

Para entrar en esta aplicación web o versión de escritorio de Setbeat desde cualquier ordenador personal, ya sea este un portátil u ordenador de sobremesa y esté ejecutando el sistema operativo que sea, tan solo vais a tener que clicar en este enlace, enlace que lleva a la página principal o home de setbeat.com. Esto lo vais a poder realizar desde cualquier navegador web actualizado, ya sea Internet Explorer de Microsoft, el propio Edge, Firefox, Chrome, Chromium, y un largo etcétera de navegadores web compatibles.

Si lo que queréis es disfrutar de todo lo que nos ofrece la aplicación gratuita para Android y aprender a utilizarla adecuadamente, entonces o tenéis que pasar por este enlace en donde os explico al detalle como utilizar la aplicación de Setbeat para Android, como crear vuestras propias Playlist, como descargar música en formato mp3 con una calidad de 320 Kbps y sin codificar así como también os explico la ruta predeterminada del almacenamiento de las canciones descargadas desde la aplicación oficial de Setbeat para Android.

Para acabar este post, comentarles que tanto en la versión de escritorio de Setbeat como en la aplicación para Android, nos vamos a tener que loguear con nuestra cuenta de Facebook o con nuestras cuentas de Google para poder crear nuestras propias Playlists y descargar la música que consideremos oportuno de la extensa biblioteca con la que cuenta Setbeat.

Esto además nos va a servir para los usuarios que tengamos instalada la aplicación para Android, tener nuestras listas perfectamente sincronizadas en la versión de escritorio de Setbeat y viceversa para poder escucharlas en modo online.

El artículo Así funciona la versión de escritorio de Setbeat el clon de Spotify gratis ha sido originalmente publicado en Androidsis.

|

Conducir y escuchar música son dos actividades que van de la mano. Dado que los conductores usan su smartphone para navegar y poner sus canciones favoritas, ¿por qué no unir las dos cosas? Eso es lo que han debido pensar los responsables de Waze y Spotify para asociarse, según se recoge en TechCrunch.

¿Qué significa esta asociación? Que ahora podrás usar las funciones de navegación de Waze desde Spotify, y acceder a listas de reproducción del servicio de streaming desde el GPS social. Además, podrás navegar por las listas de reproducción y cambiar de una aplicación a la otra cuando tu vehículo esté parado.

La asociación de ambas aplicaciones resulta ciertamente sorpendente. ¿Por qué? Básicamente porque Google es la propietaria de Waze, y porque también tiene un servicio de streaming musical, Google Play Store, que compite con Spotify. Claro que, con 50 millones de usuarios de pago, la app sueca empequeñece a sus rivales. Ahora bien, podría ser una forma de que Google intente atraer a toda esa base de usuarios a Waze.

Ahora bien, ¿qué ganan ambas plataformas? Para Google significa mejorar la precisión de Waze, y posiblemente atraer usuarios a Waze Carpool, su nueva plataforma para viajes en vehículos compartidos. Este último servicio necesita más usuarios, sobre si desde Google se planea expandirlo a nivel global.

Lo que significa para Spotify, que lleva tiempo buscando una asociación firme con una empresa sólida (como aquella con el New York Times), es otra historia. Tener como partner a Waze puede suponer más millones de usuarios para la plataforma musical, algo que seguramente no les disgustará.

Sea la razón que sea, que estas dos apps funcionen interrelacionadas parece bastante útil, especialmente para suscriptores de Spotify que ya estaban usando Waze. La función llegará a usuarios de Android de todo el mundo (no hay noticias de una versión para iOS por ahora) a lo largo de las próximas semanas, así que por ahora sólo se puede esperar.

Vía | TechCrunch

En Genbeta | Cómo es Spotify Premium, ¿merece la pena pagar por él a día de hoy?

Apple Music es el competidor que Spotify necesitaba

Spotify prepara funciones premium para usuarios gratuitos en sus listas de reproducción

Cuando la ley de Moore toque fondo: ¿qué vendrá después?

-

La noticia

Spotify y Waze se unen para reproducir música y navegar juntos

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

¡Hola amigas y amigos!

Índice general de la serie: Redes de Computadoras para las PYMES: Introducción

Aun no hemos dedicado un artículo al tema que origina el título de éste. Tampoco hemos leído algún comentario pidiendo se escriba sobre él. Dimos por sentado que era del conocimiento de todos y tal vez fue la causa de que lo obviamos hasta hoy. No obstante, escribiremos un sucinto post al respecto para aquellos que necesiten refrescar o aprender sobre el tema.

Para propósitos prácticos, una Red – Network consiste de dos o mas dispositivos de redes tales como computadoras, servidores, impresoras, teléfonos móviles, u otros equipos de redes, que se conectan mediante cables físicos o enlaces inalámbricos con el propósito de compartir y distribuir información entre los dispositivos conectados.

Para más información visite:

Recuerden que los enlaces los damos con plena intención y no por gusto.

Los sistemas operativos que utilizamos a lo largo de ésta serie disponen de herramientas gráficas para la configuración de los diferentes dispositivos de red. Sin embargo, este post se centrará en el uso de la consola de comandos o terminal.

Como hemos visto en artículos anteriores, en la mayoría de las ocasiones configuramos la interfaz de red -o las interfaces- durante el proceso de instalación para garantizar que, una vez se haya instalado el sistema operativo base, el equipo cuente con una eficaz conexión de red.

La correcta configuración de al menos la primera interfaz de red -principal- es vital para el posterior trabajo del Desktop, Workstation, o Server que estemos implementando.

Para simplificar la redacción de éste artículo, centrar la atención en la configuración de servidores, y facilitar su lectura, asumiremos que no se está utilizando el servicio que brinda el paquete network-manager. En caso contrario debemos ejecutar las siguientes acciones:

buzz@sysadmin:~$ sudo systemctl stop network-manager.service buzz@sysadmin:~$ sudo systemctl status network-manager.service buzz@sysadmin:~$ sudo systemctl disable network-manager.service buzz@sysadmin:~$ sudo ifconfig

Si la configuración de las tarjetas de red que dependían del servicio network-manager son correctas, entonces podemos continuar trabajando. No obstante es saludable ejecutar:

buzz@sysadmin:~$ sudo ifdown eth0 && sudo ifup eth0

para volver a comprobar que todo funciona bien.

En el libro en formato PDF “Configuración De Servidores Con GNU/Linux“, Edición de Julio 2016, se dedica el capítulo 48.2.2 al tema del servicio NetworkManager. Les adelanto que a su autor Joel Barrios Dueñas, no le agrada para nada -lo considera absurdo- el uso del NetworkManager en Servidores.

Por regla general, cuando trabajamos con máquinas virtuales sobre Qemu-KVM, el sistema operativo identifica a las Interfaces Ethernet con nombres como ethX, donde la X representa a un valor numérico. La primera interfaz Ethernet se identifica como eth0, la segunda como eth1 y así sucesivamente.

Si se trata de los sistemas operativos Debian -y derivados- ejecutados sobre máquinas físicas, también se cumple la notación anterior.

Si trabajamos sobre máquinas físicas con los sistemas operativos CentOS y openSUSE, el sistema operativo las identifica como enoX. Tanto parecido puede suceder con máquinas virtuales -con éstos sistemas operativos- sobre hipervisores de la VMware.

En máquinas virtuales creadas a partir del sistema operativo FreeBSD -que es también Software Libre- se identifican generalmente como emX o vtnetX según sean sobre Qemu-KVM o sobre VMware respectivamente. Si son físicas se identifican típicamente como emX.

Para identificar todas las interfaces de red disponibles en mi equipo sysadmin.desdelinux.fan, ejecutamos:

buzz@sysadmin:~$ sudo ifconfig -a

eth0 Link encap:Ethernet HWaddr 70:54:d2:19:ad:65

inet addr:10.10.10.1 Bcast:10.10.10.255 Mask:255.255.255.0

inet6 addr: fe80::7254:d2ff:fe19:ad65/64 Scope:Link

...

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

...

virbr0 Link encap:Ethernet HWaddr 52:54:00:c8:35:5e

inet addr:192.168.10.1 Bcast:192.168.10.255 Mask:255.255.255.0

inet6 addr: fe80::5054:ff:fec8:355e/64 Scope:Link

...

virbr0-nic Link encap:Ethernet HWaddr 52:54:00:c8:35:5e

BROADCAST MULTICAST MTU:1500 Metric:1

...

vmnet8 Link encap:Ethernet HWaddr 00:50:56:c0:00:08

inet addr:192.168.20.1 Bcast:192.168.20.255 Mask:255.255.255.0

inet6 addr: fe80::250:56ff:fec0:8/64 Scope:Link

...

Como tengo instalado sobre el sistema operativo Debian 8 “Jessie” a dos programas soporte de máquinas virtuales, o sea, Qemu-KVM y VMware Workstation Server 10.0.6, el comando devuelve todas las interfaces existentes.

Veamos que información podemos obtener de la salida anterior:

El VMware Workstation Server vía su Virtual Network Editor, configura de forma distinta a los Puentes que crea con cada una de las interfaces físicas del Anfitrión – Host. ¿Les suena conocida la jerga utilizada en artículos anteriores?.

Otra aplicación -que no la única ni última- para obtener información acerca de las interfaces de red es lshw – List Hardware. lshw es una herramienta que extrae información detallada sobre la configuración de la máquina. Si ejecutamos en una consola:

buzz@sysadmin:~$ aptitude search lshw p lshw - information about hardware configuration p lshw-gtk - graphical information about hardware configuration

Observamos que incluso tiene su interfaz gráfica la cual dejamos para que Usted la pruebe. Instalemos la del modo consola y ejecutemos a continuación:

buzz@sysadmin:~$ sudo lshw -class network

[sudo] password for buzz:

*-network

description: Ethernet interface

product: 82579V Gigabit Network Connection

vendor: Intel Corporation

physical id: 19

bus info: pci@0000:00:19.0

logical name: eth0

version: 05

serial: 70:54:d2:19:ad:65

size: 100Mbit/s

capacity: 1Gbit/s

width: 32 bits

clock: 33MHz

capabilities: pm msi bus_master

...

*-network DISABLED

description: Ethernet interface

physical id: 1

logical name: virbr0-nic

serial: 52:54:00:c8:35:5e

size: 10Mbit/s

capabilities: ethernet physical

En algunas ocasiones, sobre todo cuando cambiamos una tarjeta de red física por cualquier motivo, observamos que el número X que identifica a la interfaz aumentó en 1 y solo nos percatamos de ello cuando ejecutamos ifconfig -a, en medio de la situación que ocurrió después del cambio. También puede suceder cuando quitamos una interfaz de red virtual por cualquier razón, y después volvemos a añadir otra.

Lo anterior puede resultar molesto cuando hemos configurado y enlazado – bind a uno o mas servicios, un determinado nombre lógico de interfaz, sea ésta eth0, eno1 o em0. Lo mas inoportuno es que casi siempre sucede mucho tiempo después -años quizás- de la inicial configuración. Entonces aparecen nuevas interfaces con nombres como eth1,eth2, eno2, em1, etcétera, y algunos servicios dejan de funcionar correctamente. Los que han atravesado por parecidas situaciones saben a que me refiero.

Los nombres lógicos de las interfaces de red en Debian -y algunos de sus derivados- se encuentran el archivo /etc/udev/rules.d/70-persistent-net.rules. En CentOS 7 se encuentra en el archivo /etc/udev/rules.d/90-eno-fix.rules, mientras que en sus versiones anteriores es el mismo archivo que en Debian.

En Debian, si Usted quiere cambiar el nombre lógico de una interfaz de red en particular, busque la línea correspondiente a su dirección MAC y modifique el valor NAME=ethX por el valor de nombre lógico que necesite. Para que los cambios se realicen correctamente, debe reiniciar el equipo.

Para CentOS 7, consulte la obra “Configuración De Servidores Con GNU/Linux” de Joel Barrios Dueñas, en la que se brinda un detallado método.

En Debian, si queremos modificar los parámetros de una tarjeta de red de forma permanente, debemos editar el archivo /etc/network/interfaces como veremos mas adelante.

Para conocer en detalle -y más- todas las opciones que puede utilizar consulte man interfaces. También recomendamos lea la documentación existente en la carpeta:

buzz@sysadmin:~$ ls -l /usr/share/doc/ifupdown/ total 44 drwxr-xr-x 2 root root 4096 ago 7 2016 contrib drwxr-xr-x 2 root root 4096 ago 7 2016 examples -rw-r--r-- 1 root root 976 jun 21 2012 copyright -rw-r--r-- 1 root root 18243 mar 13 2015 changelog.gz -rw-r--r-- 1 root root 297 jun 21 2012 NEWS.Debian.gz -rw-r--r-- 1 root root 454 nov 29 2014 README -rw-r--r-- 1 root root 946 jun 21 2012 TODO

Programa ethtool

Por medio del programa ethtool podemos consultar, listar y modificar los parámetros de una tarjeta de red tales como velocidad de conexión, negociación automática, suma chequeo fuera de carga – check sum offload, etcétera. Se encuentra disponible en los repositorios de casi todas las distribuciones.

buzz@sysadmin:~$ sudo aptitude install ethtool

[sudo] password for buzz:

buzz@sysadmin:~$ sudo ethtool eth0

Settings for eth0:

Supported ports: [ TP ]

Supported link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Full

Supported pause frame use: No

Supports auto-negotiation: Yes

Advertised link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Full

Advertised pause frame use: No

Advertised auto-negotiation: Yes

Speed: 100Mb/s

Duplex: Full

Port: Twisted Pair

PHYAD: 1

Transceiver: internal

Auto-negotiation: on

MDI-X: on (auto)

Supports Wake-on: pumbg

Wake-on: g

Current message level: 0x00000007 (7)

drv probe link

Link detected: yes

Los cambios que realicemos mediante ésta herramienta son temporales y se perderán en el próximo reinicio del equipo. Si necesitamos de modificaciones permanentes hechas mediante ethtool, debemos agregar en el archivo /etc/network/interfaces una directiva “pre-up” o “antes de levantar la interfaz” de la forma siguiente:

auto eth1 iface eth1 inet dhcp pre-up /sbin/ethtool -s eth1 speed 1000 duplex full

Así, la tarjeta de red eth1 la cual obtiene su dirección IP de un servidor DHCP, queda modificada de forma permanente para que funcione a la velocidad de 1000 Mb/s en modo Full Duplex.

Veremos a continuación cómo configurar la dirección IP del equipo, así como la puerta de enlace – gateway por defecto, necesarias para la comunicación con el resto de la red local y directamente con Internet a través de su gateway.

Mediante comandos estándares de cualquier distribución Linux como ip, ifconfig y route, podemos configurar de manera temporal una interfaz de red como veremos a continuación.

Para asignar una dirección IP y su máscara de subred y después comprobar la operación ejecutemos:

buzz@sysadmin:~$ sudo ifconfig eth0 172.16.10.2 netmask 255.255.0.0

buzz@sysadmin:~$ sudo ifconfig

eth0 Link encap:Ethernet HWaddr 70:54:d2:19:ad:65

inet addr:172.16.10.2 Bcast:172.16.255.255 Mask:255.255.0.0

inet6 addr: fe80::7254:d2ff:fe19:ad65/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:659 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:115601 (112.8 KiB)

Interrupt:20 Memory:fe600000-fe620000

Acabamos de asignar temporalmente a la tarjeta eth0 la dirección IP estática 172.16.10.2 con máscara de subred 255.255.0.0 perteneciente a una Red Privada Internet Clase “B”.

Para configurar el Gateway por defecto y después comprobar la operación ejecutemos:

buzz@sysadmin:~$ sudo route add default gw 172.16.10.1 eth0 buzz@sysadmin:~$ sudo route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 172.16.10.1 0.0.0.0 UG 0 0 0 eth0 0.0.0.0 172.16.10.1 0.0.0.0 UG 1024 0 0 eth0 172.16.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth0 192.168.10.0 0.0.0.0 255.255.255.0 U 0 0 0 vmnet8 192.168.20.0 0.0.0.0 255.255.255.0 U 0 0 0 virbr0

Acabamos de asignar temporalmente el Gateway 172.16.10.1 a la interfaz eth0 172.16.10.2, mientras que las demás interfaces mantienen sus valores anteriores.

Para eliminar TODAS las configuraciones de la tarjeta de red, ejecutemos:

buzz@sysadmin:~$ sudo ip addr flush eth0

buzz@sysadmin:~$ sudo ifconfig

eth0 Link encap:Ethernet HWaddr 70:54:d2:19:ad:65

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:718 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:125388 (122.4 KiB)

Interrupt:20 Memory:fe600000-fe620000

buzz@sysadmin:~$ sudo route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.10.0 0.0.0.0 255.255.255.0 U 0 0 0 vmnet8

192.168.20.0 0.0.0.0 255.255.255.0 U 0 0 0 virbr0

Para regresar el mundo a como estaba antes podemos reiniciar el equipo. Sino queremos parar de trabajar ejecutemos:

buzz@sysadmin:~$ sudo ifconfig eth0 10.10.10.1 netmask 255.255.255.0

buzz@sysadmin:~$ sudo ifconfig eth0

eth0 Link encap:Ethernet HWaddr 70:54:d2:19:ad:65

inet addr:10.10.10.1 Bcast:10.10.10.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:729 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:129009 (125.9 KiB)

Interrupt:20 Memory:fe600000-fe620000

buzz@sysadmin:~$ sudo route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

10.10.10.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

192.168.10.0 0.0.0.0 255.255.255.0 U 0 0 0 vmnet8

192.168.20.0 0.0.0.0 255.255.255.0 U 0 0 0 virbr0

y así regresamos a la configuración original.

En muchas ocasiones nos movemos con una Portátil – Laptop a otra Red PYME que solicitó nuestros servicios o ayuda y no queremos modificar la configuración general de su interfaz de red. Para lograrlo podemos utilizar el comando ip.

El comando ip se instala con el paquete iproute, o el iproute2 según la distribución y versión. En Debian 6 “Squeeze” –a nuestro juicio muy personal– las páginas del manual del comando ip eran mucho mas explícitas que las de por ejemplo, Wheezy y Jessie. ip si se continúa utilizando para mostrar, o manipular el encaminamiento – routing, dispositivos, políticas de encaminamiento y túneles.

Puede consultar las páginas del manual de la versión instalada mediante man ip.

Lo he utilizado solamente para asignar otra dirección IP correspondiente a la subred de la LAN PYME de otra empresa. Ejemplo, asignemos la dirección IP 192.168.1.250 además de la que ya tiene y que es la 10.10.10.1 a la tarjeta de red de mi computadora:

buzz@sysadmin:~$ ip addr show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 70:54:d2:19:ad:65 brd ff:ff:ff:ff:ff:ff

inet 10.10.10.1/24 brd 10.10.10.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 fe80::7254:d2ff:fe19:ad65/64 scope link

valid_lft forever preferred_lft forever

buzz@sysadmin:~$ sudo ip addr add 192.168.1.250/24 broadcast 192.168.1.255 dev eth0

buzz@sysadmin:~$ ip addr show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 70:54:d2:19:ad:65 brd ff:ff:ff:ff:ff:ff

inet 10.10.10.1/24 brd 10.10.10.255 scope global eth0

valid_lft forever preferred_lft forever

inet 192.168.1.250/24 brd 192.168.1.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 fe80::7254:d2ff:fe19:ad65/64 scope link

valid_lft forever preferred_lft forever

Aunque en la salida del comando se refleje que el cambio es válido para siempre

valid_lft forever preferred_lft forever

realmente no sucede tal cosa, lo cual podemos comprobar si inhabilitamos e inmediatamente después habilitamos la interfaz en cuestión mediante los comandos ifdow eth0 && ifup eth0. Si no queremos reiniciar la interfaz y devolver a eth0 a su estado inicial, ejecutamos:

buzz@sysadmin:~$ sudo ip addr del 192.168.1.250/24 broadcast 192.168.1.255 dev eth0 buzz@sysadmin:~$ ip addr show eth0

Para conocer los comandos que instala el paquete iproute2 ejecutemos:

buzz@sysadmin:~$ sudo dpkg -L iproute2 | grep /bin buzz@sysadmin:~$ sudo dpkg -L iproute2 | grep /sbin

Si queremos que un equipo obtenga una dirección IP dinámica debemos configurar su interfaz de red de forma que la obtenga vía el dhclient. Solo debemos declarar en el archivo /etc/network/interfaces las siguientes líneas para esa interfaz:

auto eth0 iface etho inet dhcp

Si durante el proceso de instalación se decidió que la tarjeta de red obtenga una IP dinámica, el paso anterior no es necesario pues debe estar correctamente configurada para que arriende una IP del servidor DHCP existente en la Red PYME.

Si se trata de que cambiamos de una IP Estática a una Dinámica, o que agregamos una nueva interfaz y queremos adquiera una IP dinámica, para habilitar a esa interfaz ejecutamos

buzz@sysadmin:~$ sudo ifup eth0

comando que en éste caso instruye al programa dhclient que inicie el proceso DHCP. Para inhabilitar la interfaz ejecutamos

buzz@sysadmin:~$ sudo ifdown eth0

comando que inicia el proceso de liberación – release de la configuración mediante DHCP y apaga la interfaz de red.

Ejecute man dhclient para obtener mas información sobre el programa cliente DHCP.

Hemos visto en muchos artículos anteriores como se configura una IP estática en una interfaz de red. El archivo de configuración principal es /etc/network/interfaces. Ejemplo:

buzz@sysadmin:~$ cat /etc/network/interfaces

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

allow-hotplug eth0

iface eth0 inet static

address 10.10.10.1/24

netmask 255.255.255.0

network 10.10.10.0

broadcast 10.10.10.255

gateway 10.10.10.101

# dns-* options are implemented by the

# resolvconf package, if installed

dns-nameservers 192.168.10.5

dns-search desdelinux.fan

Los parámetros de configuración de la interfaz de red eth0 del archivo anterior indican:

El contenido del archivo anterior se puede simplificar a :

buzz@sysadmin:~$ cat /etc/network/interfaces

auto lo

iface lo inet loopback

allow-hotplug eth0

iface eth0 inet static

address 10.10.10.1/24

buzz@sysadmin:~$ ip addr show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 70:54:d2:19:ad:65 brd ff:ff:ff:ff:ff:ff

inet 10.10.10.1/24 brd 10.10.10.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 fe80::7254:d2ff:fe19:ad65/64 scope link

valid_lft forever preferred_lft forever

Todos los demás parámetros tomarán los valores por defecto, sin olvidar los valores que tenemos declarados en el archivo /etc/resolv.conf al NO tener instalado el paquete resolvconf.

Para hacer un Puente – Bridge es necesario instalar el paquete bridge-utils:

buzz@sysadmin:~$ sudo aptitude install bridge-utils

Los Puentes son muy utilizados en la Virtualización. Digamos que tenemos un servidor HP Proliant ML 350 Gen 8 o Gen 9 con 4 interfaces de red. Podemos dejar a una de ella para comunicarnos directamente con el Anfitrión – Host que da soporte a las máquinas virtuales. Con las tres restantes podemos hacer un Puente Anónimo –sin asignarle alguna dirección IP– y conectar a ese puente las máquinas virtuales para que accedan a la LAN PYME, tengan éstos equipos virtuales direcciones IP estáticas o dinámicas.

Éste muy útil tip me lo dio mi amigo y colega Eduardo Noel. También, en el archivo /usr/share/doc/ifupdown/examples/bridge encontraremos un guión – script sobre cómo hacer un bridge con varias interfaces de red.

buzz@anfitrion:~$ sudo nano /etc/network/interfaces

auto lo

iface lo inet loopback

allow-hotplug eth0

iface eth0 inet static

address 192.168.10.27

iface eth1 inet manual

iface eth2 inet manual

iface eth3 inet manual

# Bridge Anónimo

auto br0

iface br0 inet manual

bridge_ports eth1 eth2 eth3

El tema de las Telecomunicaciones es peliagudo y requiere de mucho estudio y práctica. Los Sysadmin necesitamos conocer lo esencial. Éste artículo es solo un Mínimo Puntito de Entrada. No más.

No hemos tocado -ni tocaremos- el Modelo OSI “Open System Interconnection” que es el modelo de referencia para los protocolos de la red con arquitectura en capas creado en el año 1980 por la Organización Internacional de Normalización “ISO“.

Descender en los aspectos teóricos del Modelo OSI, casi que equivale a descender a la Web Profunda o Deep Web… al menos para mi que no soy un Hacker.

Introducción al Servicio de Autenticación

El artículo Configuración y gestión de redes – Redes PYME aparece primero en Configuración y gestión de redes – Redes PYME.

¿Cómo? Pero si el explorador de archivos de Windows 10 no tiene publicidad, dirás. Puede que aún no, pero tarde o temprano acabarás viendo un pequeño banner en la popular herramienta de Windows. Microsoft está añadiendo está función, pero afortunadamente puede desactivarse.

|

Como monitorear #MicrosoftWindows desde #Nagios facilmente. https://t.co/2FeiyNAeyV pic.twitter.com/G7ANPoIZNv

— Manuel Cabrera C (@drivemeca) March 9, 2017

Siempre se ha dicho que más vale prevenir que curar, y en informática esta expresión tiene muchísimo sentido. A todos nos han dicho alguna vez que tengamos copias de respaldo, cuantas más mejor, para evitar males mayores. Nunca sabemos cuándo un equipo informático puede fallar, y más cuando hay riesgo de perder trabajos importantes.

Existen muchas herramientas para crear copias de seguridad e incluso clones del disco duro, pero a través de Windows podemos crear una imagen de restauración para devolverle la vida a nuestro equipo en caso de que algo haya ido mal, y podamos tener el PC más o menos como lo dejamos.

Lo primero es ir al Menú Inicio y teclear "Crear unidad de recuperación". Aparecerá la aplicación específica para hacerlo, así que hacemos clic en ella. Aparecerá esta pantalla:

Como nos interesa recuperar el PC en el punto más cercano al último uso, dejamos marcada la opción Realizar una copia de seguridad de los archivos de sistema en la unidad de recuperación. Hacemos clic en "Siguiente". El programa necesitará realizar unas operaciones previas y nos pedirá que esperemos.

Cuando el proceso termine, nos mostrará las unidades USB conectadas al equipo, de las que tendremos que elegir una donde crear la imagen de restauración (en este ejemplo sólo hay una):

Si hacemos clic en "Siguiente", el sistema nos advertirá de que todos los datos serán borrados, con lo que tendremos que asegurarnos de que, si hay algún archivo importante o información personal en la unidad, la guardemos antes en otra parte. Tras confirmar que todo está correcto, hacemos clic en "Crear":

A partir de aquí, déjalo todo en manos de Windows. El programa se tomará su tiempo, recuerda que tiene que copiar todo el sistema operativo. Cuando termine te mostrará esta ventana:

Es importante tener en cuenta que la unidad USB que utilicemos tiene que ser al menos de 16 GB, que es lo mínimo que necesita Windows para crear una imagen de restauración.

En Genbeta | Si quieres actualizar a Windows 10 totalmente gratis, todavía puedes hacerlo

Cómo asignar una letra permanente a una unidad USB en Windows

Cómo añadir un mensaje personalizado al inicio de Windows

17 imágenes espectaculares hechas con un móvil con las que aprender los mejores trucos fotográficos

-

La noticia

Cómo crear una unidad de recuperación para reparar Windows 10

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

|

Muchas veces cuando buscamos un router para la casa pensamos en costosos dispositivos de altas prestaciones y sin embargo nada está más alejado de la realidad. Lo cierto es que para un usuario medio cualquier casi cualquier router mejora al que ofrece la operadora de turno no siendo necesario gastar mucho dinero para tener acceso a unas prestaciones más que dignas.

Muchas veces cuando buscamos un router para la casa pensamos en costosos dispositivos de altas prestaciones y sin embargo nada está más alejado de la realidad. Lo cierto es que para un usuario medio cualquier casi cualquier router mejora al que ofrece la operadora de turno no siendo necesario gastar mucho dinero para tener acceso a unas prestaciones más que dignas.

Por eso hemos elaborado un pequeño listado con una serie de routers que por menos de 60 euros, ofrecen unas prestaciones interesantes, al menos para la gran mayoría de los usuarios. Son sólo cinco modelos y aunque el abanico donde elegir es mucho mayor, nos pueden servir para tener una idea de lo que se puede encontrar sin tener que rascarnos demasiado el bolsillo.

Estamos ante un router discreto y sencillo equipado con Wi-Fi 802.11n con capacidad para alcanzar hasta los 300Mbps. Un modelo con el que no vamos a tener problema para realizar streaming de contenido en alta definición gracias al uso de tres antenas fijas que distribuyen la señal de forma correcta.

Estamos ante un router discreto y sencillo equipado con Wi-Fi 802.11n con capacidad para alcanzar hasta los 300Mbps. Un modelo con el que no vamos a tener problema para realizar streaming de contenido en alta definición gracias al uso de tres antenas fijas que distribuyen la señal de forma correcta.

En cuanto a conectividad ofrece cuatro puertos Ethernet para poder usar con otros dispositivos y para mejorar la seguridad añade controles parentales. Está disponible en Amazon por unos 20 euros.

Estamos ante otro router sencillo que cuenta con Wireless-N 802.11n y es capaz de transferir hasta a 300 Mbps. Un router que trabaja en la banda de 2.4GHz (nada de hacer uso de dos bandas como en modelos avanzados) y que a diferencia del modelo anterior cuenta con una antena interna de tipo MIMO.

Con un diseño más estilizado gracias a la ausencia de antenas externas, en lo referente a la conectividad ofrece cuatro entradas Ethernet para conectarlo por cable a otros equipos. Está disponible en Amazon por un precio de unos 30 euros.

Este router está pensado para proporcionar al usuario una señal Wi-Fi más rápida gracias al uso del estándar 802.11ac. Ofrece una velocidad Wi-Fi de 450Mbps en la banda de 2,4GHz y de 867Mbps en la banda de 5GHz de forma que su funcionamiento no se resienta pese a que estemos llevando a cabo distintas actividades.

Este router cuenta con tecnología MIMO 3X3 e integra cinco antenas para ofrecer una mejor cobertura; tres antenas de 2,4GHz y dos de 5GHz. Las antenas están colocadas de forma alterna con el objetivo de optimizar el Wi-Fi 802.11ac de doble banda. Está disponible en Amazon por 49,99 euros.

El AC1200 es un router que trabaja en dos bandas, ofreciendo hasta 300 Mbps en 2.4GHz y 867 Mbps en los 5GHz lo que permite que sea idóneo para trabajar con contenido en alta definición sin problemas. Cuenta con tres antenas de gran alcance si bien no ofrecen la tecnología MIMO.

En lo referente a conectividad ofrece cuatro entradas Ethernet en su parte posterior además de un puerto USB para compartir archivos en red. Además ofrece una configuración fácil gracias a la app Tether, disponible tanto para dispositivos Android como iOS. Con ella se pueden optimizar y gestionar todos los ajustes de red. Está disponible en Amazon por un precio de unos 55,99 euros.

Estamos ante otro modelo que hace uso de las bandas de 2,4GHz y 5GHz con las que obtiene velocidades de transmisión de 300 y 867 Mbps respectivamente. Cuenta con 4 antenas de alta ganancia y un diseño estilizado que facilitan la distribución de la señal.

Con soporte para Wi-Fi 802.11g, 802.11n y 802.11ac, permite que se pueda hacer uso de contenido en UHD sin problemas. Cuenta con un puerto USB 2.0 que permite compartir archivos o hacer uso de impresoras compartidas. Además gracias a la app ASUS AiCloud podemos acceder, compartir y reproducir los archivos almacenados en tu PC en cualquier dispositivo vía streaming. Está disponible en Amazon por un precio de unos 59,95 euros.

En Xataka SmartHome | ¿Problemas con la señal Wi-Fi? Los puedes solucionar mejorando la ubicación del router en casa

17 imágenes espectaculares hechas con un móvil con las que aprender los mejores trucos fotográficos

El dual IgniteNet Gateway AC1200 es un router sencillo que llega para buscar un hueco en el mercado

TP-LINK trae a España un nuevo router que hace uso de la tecnología 802.11 ad

-

La noticia

Si buscas un router bueno y barato puedes echar un ojo a estos cinco modelos por menos de 60 euros

fue publicada originalmente en

Xataka Smart Home

por

Jose Antonio

.