En 1986 se produjeron en torno a 50 series. En 2006 el número había subido a 192. En 2016 hubo 455 series. Sólo en Estados Unidos. A eso hay que sumarle todas las series producidas en España, las siempre prestigiosas series inglesas, la revolucionaria ficción televisiva nórdica, el anime japonés... Muchas series, demasiadas series y además cada vez es más fácil acceder a ellas a través de Internet.

Lo que hace tan sólo unos años era sólo un sueño ahora mismo se ha convertido en realidad... y casi en pesadilla. Porque seamos sinceros, no nos da la vida para tanta serie. Drama. First world problem que diría un cínico pero problema al fin y al cabo.

De Megaupload a Netflix

Lejos quedan los tiempos en los que sólo tenías dos opciones para acceder a tus series internacionales favoritas: o esperar a que alguna cadena la comprara y la emitiera de cualquier manera, sin respeto ninguno, o buscar alternativas en Internet, normalmente de dudosa legalidad. Tiempos del emule, los torrents, los subtítulos en latino y las cuentas premium de Megaupload.

Si estos tiempos parecen lejanos ya para muchos es en buena medida a la proliferación de los servicios de vídeo bajo demanda por suscripción (SVOD a partir de ahora gracias a sus iniciales en el idioma de Shakespeare). Wuaki y Filmin ya llevan bastantes años en el mercado pero fue la llegada de Netflix en octubre de 2015, la que sirvió de verdadero catalizador. Al calor de los de Reed Hastings han llegado recientemente HBO España y Amazon Prime Video y lo mismo no son los únicos ya que las poderosas Sky (Reino Unido) e incluso Vivendi (Francia) no quitan ojo a como evoluciona el mercado del SVOD español.

Pero, ¿qué oferta puede encontrar el seriéfilo en estas plataformas? La calidad es algo subjetivo de cada uno así que nos centraremos en algo más objetivo y tangible: la cantidad.

| Plataforma | Nº de series (a 23/01/2017) |

|---|---|

| Netflix | 364 |

| HBO España | 93 |

| Filmin | 63 |

| Amazon Prime Video | 36 |

| Wuaki Selection | 32 |

Si no se me ha olvidado sumar (que todo es posible), y quitando las series duplicadas, eso hace un total de 553 series disponibles (datos obtenidos del agregador JustWatch). Y a eso hay que sumarle las que tienen disponibles los canales generalistas en sus plataformas web (RTVE A la carta, Atresplayer, Mitele...) y las que ofrecen los canales de pago a través de las plataformas online de las operadoras de telefonía (Movistar+, VodafoneTV, OrangeTV...).

Es decir, hay una cantidad realmente ingente de series a nuestra disposición en Internet de manera totalmente legal. Tantas que necesitamos ayuda para que el caos no nos domine.

Poniendo orden en el caos

Hay diferentes tipos de seriéfilos. De los más casuales, que ven como mucho 10-15 series al año (que suelen ser los greatest hits), a los más hardcore, que pueden llegar a ver más de 50 series al año, siempre atentos a la última novedad y a los productos más fuera del radar. Entre medias, claro está, todas las tonalidades de gris que te puedas imaginar.

Lo que está claro es que a poco que estés un poco por encima del seriéfilo casual, vas a necesitar organizarte para poder sobrevivir a la avalancha de series y no perderte ninguna de tus favoritas.

Hay varias opciones para conseguirlo. Desde recursos de la época dorada de las descargas (de los viejos tiempos de Megaupload, The Pirate Bay y la Edad de Oro de las series norteamericanas) como el calendario de EspoilerTV de Hernán Casciari a propuestas más sociales como Tviso, en lo que se convirtió Series.ly cuando les prohibieron poner links de descargas y streaming. Tampoco vienen mal los calendarios mensuales que su trabajan nuestros compañeros de ¡Vaya Tele!.

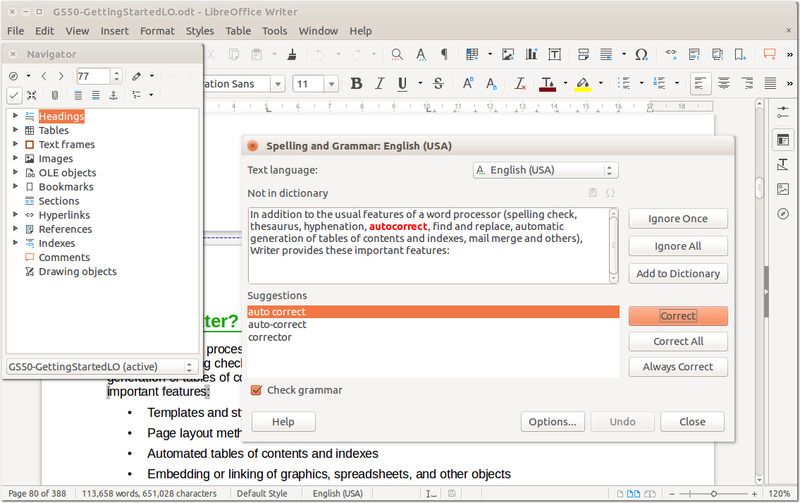

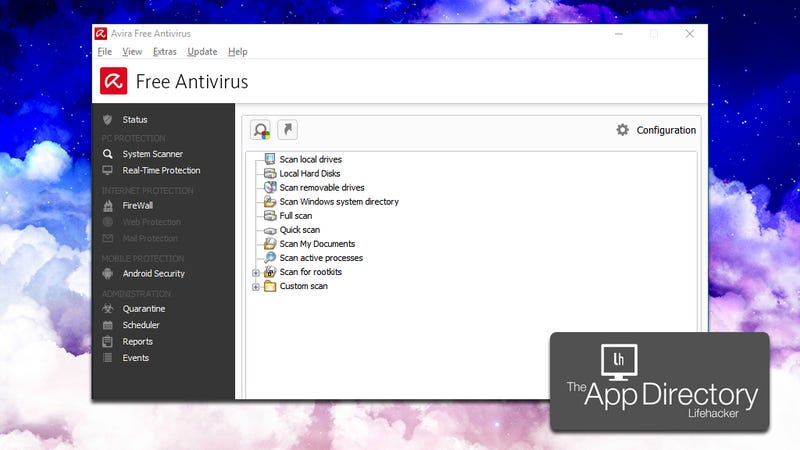

Sin embargo, muy posiblemente, la mejor herramienta sea TVShow Time, una app de origen francés y que da todo lo que un seriéfilo de pro (un viciado vamos) necesita: calendario, notificaciones, recomendaciones (porque nunca viene mal conocer más series aún), elevado factor social, badges... y estadísticas.

TVShow Time te dice los capítulos que ves a la semana, el tiempo que has invertido en ver series a lo largo de tu vida (6 meses y 24 días en mi caso... y eso que no vienen todos los capítulos de 'Al Salir de Clase' y que seguro me falta alguna serie por añadir), el tiempo que necesitarías invertir para ver todo lo que tienes pendiente (3 meses, 23 días y 18 horas... voy pillándome la excedencia, que me va a hacer falta) o el número de series que sigo y que siguen actualmente en emisión.

Mirando la imagen encima de estas líneas se puede ver que he añadido 169 series y que de ellas 61 siguen en producción. ¿Quiere decir eso que sigo actualmente 61 series? No, porque aquí se incluyen también aquellas que he añadido y que todavía no han comenzado y, sobre todo, muchas las he ido abandonando con el paso del tiempo. Lo cual nos lleva al siguiente epígrafe.

El síndrome de la serie empezada y como combatirlo

Empiezas una serie. Ves unos capítulos, una temporada, dos incluso. Y luego llega una nueva serie y se apodera del tiempo que le dedicabas a la serie anterior. No pasa nada, te dices, en el puente me pongo al día. Pues no. Bueno, mejor la dejo para maratonearla (me niego en rotundo a usar ese americanismo de binge-watch) esa semana de vacaciones que tengo suelta. Tampoco. Venga, antes de la nueva temporada me pongo al día. Y claro, menos aún.

Esa serie se queda ahí, en el limbo de las series empezadas y nunca terminadas. Un limbo muy concurrido en algunos casos. En el mío están (y sólo hablo de series actualmente en emisión) 'Gotham', 'Agentes de SHIELD', 'Brooklyn 99', 'Elementary', 'Silicon Valley', 'Halt and Catch Fire', 'Wayward Pines', 'The Get Down', 'Orphan Black' y muchas otras. Si hablo de series ya terminadas, nunca llegué a terminar 'Prison Break', 'Heroes', 'House', 'Entourage', 'Damages' o '24'. Shame on me. Lo se.

¿Y qué podemos hacer contra esto? Lo de la excendencia del trabajo y hacer la compra online es una opción que suena muy bien para conseguir mucho tiempo libre y ponernos al día pero no todos podemos permitírnoslo.

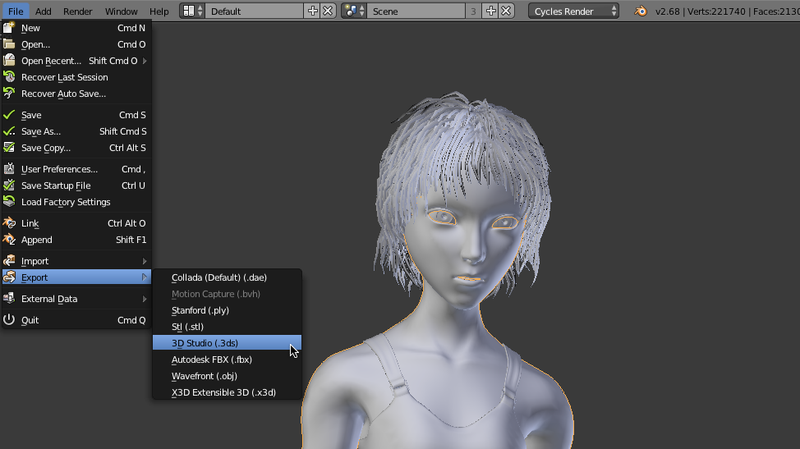

Lo que si podemos hacer es intentar que este limbo no se llene más. Para ello, un propósito para este 2017 puede ser el listar todo lo que queremos ver a lo largo del año, calcular el tiempo que nos llevaría hacerlo y reservarlo. Ahí va mi lista (realizada tirando de TVShow Time, IMDB, las cuentas de Twitter de las distintas plataformas y canales y unos cuantos redbulles):

28 series, 35 temporadas, 310 horas. Reservando unas 10 horas semanales, necesitaríamos unas 31 semanas para verlo todo.

Lo ideal sería no ver nada que no esté en esta lista a lo largo del año que para ello la hemos confeccionado a largo plazo, a 365 días vista. Sin embargo ya sabemos que no será fácil, las tentaciones serán multitud.

Por ejemplo todavía no conocemos las nuevas series de las networks americanas para la temporada 2017/18 (que se conocerán en los habituales Upfronts de mayo) y seguro que hay alguna que nos llama la atención y queremos mirar por lo menos los pilotos. También es factible que Netflix o alguna otra plataforma SVOD se marque un tanto y suba entera algún clásico que tienes ganas de revisitar o ver por primera vez.

Luego están, claro, los que te ponen los dientes largos por Twitter. Es el caso de las compañeras Adriana Izquierdo y Marina Such siempre atentas a todas las novedades americanas. O de Lorenzo Mejino y sus exóticas y frescas recomendaciones internacionales. O de Basura&TV siempre al loro de lo que surge en temas de ficción de la Pérfida Albión.

Pero el reto está ahí. Será duro (casi que prefiero que alguna de las nuevas sea bastante mala y abandonarla sin remordimientos y ganar tiempo y espacio para otras) pero vamos a intentarlo. El año que viene nos leemos de nuevo y vemos si hemos conseguido atajar de verdad ese síndrome de la serie empezada o, por contra, hemos fracasado miserablemente.

También te recomendamos

Lo que llega en junio a Netflix, Wuaki y Filmin

Las cinco propiedades saludables del tomate que te interesa conocer

-

La noticia

La pesadilla de las series acumuladas: necesito 31 semanas para ver todas las series que quiero ver en 2017

fue publicada originalmente en

Xataka

por

Fernando Siles

.

Las diferencias de entendimiento según el comando y el receptor (humano o no).

Las diferencias de entendimiento según el comando y el receptor (humano o no).

El ejemplo más antiguo de vehículo aéreo no tripulado (VANT) fue desarrollado después de la primera guerra mundial, y se emplearon durante la segunda guerra mundial para entrenar a los operarios de los cañones antiaéreos. Sin embargo, no es hasta finales del siglo XX cuando operan los VANT operan mediante radio control con todas las características de autonomía y estabilidad. Y ahora los llamamos drones.

El ejemplo más antiguo de vehículo aéreo no tripulado (VANT) fue desarrollado después de la primera guerra mundial, y se emplearon durante la segunda guerra mundial para entrenar a los operarios de los cañones antiaéreos. Sin embargo, no es hasta finales del siglo XX cuando operan los VANT operan mediante radio control con todas las características de autonomía y estabilidad. Y ahora los llamamos drones.