Hoy toca hablaros de un artilugio muy de moda en las últimas semanas, un proyector, el Excelvan BL. Hasta el momento no habíamos hecho la review de ningún modelo de proyector, y creemos que ha llegado el momento. Sobre todo cuando el producto que hemos probado resulta tan útil y polivalente.

Parecía que éste tipo de accesorios audiovisuales había pasado a la historia, pero nada más lejos de la realidad. Ante las novedades en el mundo de los contenidos multimedia han optado por una buena estrategia: “renovarse o morir”. Y hoy podemos contaros que la renovación ha sido a lo grande.

El proyector vuelve a estar de moda

Hemos podido ver como las pantallas, ya sea de nuestros móviles, del ordenador, o las televisiones de casa no paran de crecer. Cada vez son más grandes y cuentan con mayor resolución y calidad. Y esto es algo que los fabricantes de proyectores han sabido aprovechar actualizando un dispositivo que parecía obsoleto. ¿Quieres comprar ya tu proyector Excelvan BL?

La tendencia por pantallas cada vez más y más grandes ha creado una necesidad que por norma resulta costosa. Las pantallas crecen en tamaño, en calidad de definición y en prestaciones como la conexión a internet. Pero acceder a los modelos más grandes y mejor equipados no está al alcance de todos.

Excelvan BL nos propone una excelente solución a esta demanda, y lo mejor de todo es que lo hace a un precio muchísimo más accesible. Tamaño de imagen de sobra, calidad, definición y conectividad “infinita”. Gracias a una parte trasera repleta de conexiones, además de las inalámbricas, podremos disfrutar de los contenidos de todos nuestros dispositivos.

Conecta tu smartphone, tu ordenador, tu video consola, la cámara de vídeo, lo que quieras. Y disfrútalo a todo tamaño y toda calidad. ¿Creías que no podías tener en casa una pantalla más grande? Te equivocabas. Con el proyector Excelvan BL podrás disfrutar de un tamaño de hasta 200 pulgadas. Una auténtica pasada en el salón de casa a un precio inmejorable.

Ficha técnica

| Marca |

Excelvan |

| Modelo |

BL |

| Sistema operativo |

Android 6.0.1 |

| Tecnología |

TFT + LCD + tecnología LED |

| Resolución |

1280 x 768 con soporte para 1080P |

| Brillo |

3200 lúmenes |

| Distancia de proyección |

de 1 a 6 metros |

| Tamaño de proyección |

desde 32 hasta 200 pulgadas |

| Lente |

126 mm |

| Conexiones |

USB – HDMI – VGA – Audio y vídeo |

| GPU |

Mali 450 penta core |

| Memoria RAM |

1 GB |

| Almacenamiento |

8 GB |

| Precio |

164.37 € |

| Enlace de compra |

Excelvan BL

|

Contenido de la caja y accesorios

En esta ocasión, la caja en la que viene este dispositivo llama la atención por su enorme tamaño. Y viendo el tamaño del proyector es normal que sea de semejantes medidas. En su interior, además del Excelvan BL encontramos varios accesorios. En general todos muy diferentes a lo que acostumbramos encontrar en la caja de un smartphone cuando hacemos unboxing.

Lo más importante es un compuestísimo mando a distancia. Y es completo porque nos da la posibilidad de controlarlo todo sin necesidad de interactuar físicamente con el dispositivo. Algo de agradecer cuando hablamos de un proyector porque son gagjets que no siempre se ubican en lugares fácilmente accesibles. Para acceder al menú, para cambiar de canal, para controlar el volumen o la reproducción. Todo en la palma de nuestra mano, realmente muy cómodo y fácil de usar.

Además, tenemos dentro de la caja el cable de corriente y unos cables que servirán para conectar dispositivos de audio/vídeo. La documentación para la garantía y el manual de uso. Y por último, a parte de algunos tornillos sueltos, una pata para ubicar en la parte frontal que se puede regular en altura.

Diseño y particularidades del proyector Excelvan BL

A diferencia de lo que pudiéramos esperar, el proyector Excelvan BL no es un dispositivo pequeño. Queda lejos de esas propuestas de proyectores de bolsillo que alguna firma llegó a comercializar no hace muchos años sin mucho éxito. En este caso el concepto no es precisamente la portabilidad y la comodidad de su transporte. Alcanza unas medidas de 32 x 24 x 12 centímetros.

Podría ser un aspecto negativo, pero si lo vemos como un producto para el hogar tampoco es algo que podamos reprochar. No se nos ocurriría cargar con nuestra televisión cada vez que salimos de casa. Y una vez bien ubicado en casa, como ocurre con la tv no creo que necesitemos moverlo mucho, aunque aún así podríamos hacerlo. ¿Como quedará el Excelvan BL en tu casa?

En la parte frontal del proyector Excelvan BL se encuentra, en su lado derecho, el objetivo, que viene con un tapón protector de goma. A su lado tenemos un de los dos receptores infrarrojos con los que cuenta éste proyector. De éste modo podremos usar el mando a distancia si nos encontramos detrás o delante del proyector.

En su parte superior se sitúan los botones de control para poder acceder al menú y opciones de reproducción desde el propio aparato. Tenemos de izquierda a derecha botones para seleccionar el dispositivo externo y el menú. En el botón central tenemos para subir y bajar de canal, control de volumen y un botón “enter”. Y por último, el botón de encendido, junto al que se sitúa el otro puerto de infrarrojos.

Además de los botones tenemos dos ruedas que nos servirán para enfocar correctamente la imagen. Aunque éste sistema parezca algo arcaico, es la mejor y más rápida solución para dar con una definición adecuada. Tendremos que ajustarlo en función de la distancia a que se encuentre la pared donde queramos proyectar la imagen. Un sistema anticuado pero efectivo.

Conexiones para todo

Si algo nos gusta en un dispositivo es lo polivalente que éste pueda llegar a ser. Por eso el proyector Excelvan BL nos ha gustado tanto. Sólo hay que echar un vistazo rápido a la parte trasera del dispositivo para ver que los fabricantes no han escatimado en el apartado de la conectividad. ¡Podrás conectarlo con todo! No escatimes tu con el mejor precio.

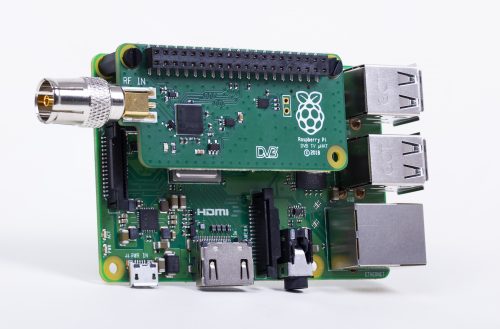

Encontramos: 2 puertos USB, otros 2 puertos para HDMI, un puerto para VGA, todo tipo de conexiones para aparatos externos de audio, y hasta un puerto para conectar antena de televisión. Pero por si fuera poco, el Excelvan BL también cuenta con conexión bluetooth y con conexión wifi. Pocos dispositivos hemos probado que nos ofrezcan tantas posibilidades, y eso nos ha encantado.

Un proyector que es mucho más

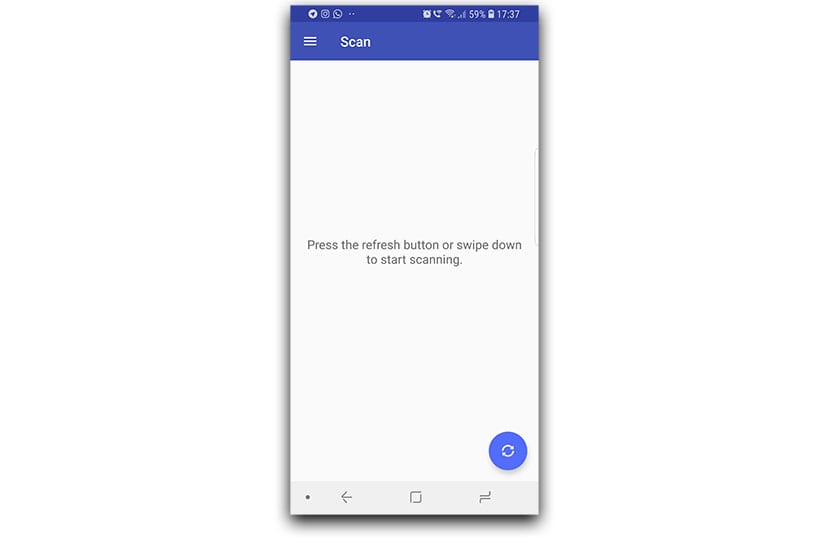

Como hemos ido diciendo, el Excelvan BL nos ha gustado mucho por muchos motivos distintos. Pero sin duda hay algo importante que lo diferencia del resto de protectores convencionales. El Excelvan BL es un proyector que tiene sistemas operativo propio basado en Android. Por lo que podremos usarlo sin necesidad de conectarlo a ningún otro dispositivo. ¿Te faltaban posibilidades?

Sólo necesitas internet y una pared lisa. Con éste proyector y estas dos cosas ya puedes comenzar a disfrutar de tus vídeos favoritos de Youtube. Con un sistema Android desde el que puedes descargar aplicaciones como si de un smartphone cualquiera se tratara. Descarga Netflix, entra en tu cuenta y proyecta donde quieras el último capítulo de tu serie favorita.

Es también muy importante, saber que el Excelvan BL viene equipado con un par de altavoces. Por lo que tampoco necesitarás buscar un equipo de sonido externo. Busca un peli, compra palomitas y disfruta del cine a todo tamaño sin necesidad de salir del salón de casa.

Los Pros y los Contras del proyector Excelvan BL

Pros

Poder contar con un tamaño de hasta 200 pulgadas para ver una peli en casa no suele estar al alcance de todos, con el Excelvan BL es posible por muy poco.

La conectividad que ofrece es extraordinaria, podrás conectarlo todo sin excepciones.

Es otro punto a favor que el proyector cuente con altavoces integrados. Otros modelos necesitan unos altavoces extras, o el sonido se reproduce en el dispositivo conectado.

Que un proyector cuente con sistema operativo propio basado en Android y pueda usarse de forma autónoma con una conexión de internet es algo novedoso.y nos encante.

Pros

- Tamaño de pantalla de hasta 200 pulgadas

- Conectividad "infinita"

- Altavoces integrados en el dispositivo

- Sistema operativo propio

Contras

El excesivo tamaño del Excelvan BL lo hace un dispositivo no muy “portable”.

Hace ruído y desprende calor, debido a la temperatura de la luz, pero es algo hasta ahora normal en proyectores de éste tamaño.

Contras

- Tamaño que lo hace poco portátil

- Ruído de sus ventiladores y sobrecalentamiento

Opinión del editor

En verde: soporte activo

En naranja: solo actualizaciones de seguridad

En rojo: sin soporte

En verde: soporte activo

En naranja: solo actualizaciones de seguridad

En rojo: sin soporte

El chip implantado en las placas bases, que puedes ver dentro del círculo blanco, es tan pequeño que no se observa a primera vista.

El chip implantado en las placas bases, que puedes ver dentro del círculo blanco, es tan pequeño que no se observa a primera vista.

Los nuevos permisos de Google para apps de terceros ahora son individuales y más granulares para que terceros no tengan acceso a toda la información si sólo necesitan parte de ella.

Los nuevos permisos de Google para apps de terceros ahora son individuales y más granulares para que terceros no tengan acceso a toda la información si sólo necesitan parte de ella.