La banca móvil ha evolucionado de forma notable con el paso del tiempo. Ahora, es muy sencillo poder gestionar nuestra cuenta bancaria usando nuestro teléfono Android. Aunque ahora llega una aplicación que va a hacer las cosas mucho más simples, cómodas y te permitirá ahorrar dinero. Se trata de Bnext, que te va a permitir crear una cuenta sin banco desde tu teléfono con sencillos pasos, sin comisiones ni condiciones. Además, te devuelve las comisiones que otros te cobran y te regalan 10 € por registrarte y otros 10€ si invitas a un amigo y él también se registra. La alternativa perfecta a un banco.

La combinación perfecta para todos los usuarios. Una tarjeta que podrás usar en todo momento sin que importe el lugar en el que estás. Y la ausencia de comisiones hace que sea realmente ventajoso. Se acabó tener que pagar por servicios que tu banco tendría que darte de manera gratuita. Bnext llega para dar mucho que hablar.

¿Qué es Bnext?

Bnext es una aplicación que podemos instalar en nuestro teléfono Android. Gracias a ella vamos a poder crear nuestra propia cuenta, que vamos a gestionar de forma sencilla en la aplicación. Con esta cuenta en la app recibiremos además una tarjeta, con la que vamos a poder hacer pagos en tiendas o sacar dinero en cajeros en todos los bancos. Todo lo que hagas lo vas a poder controlar desde tu teléfono móvil.

Una tarjeta en la que vas a poder tener dinero ahorrado, pero podrás llevar a cabo multitud de acciones. Bnext permite enviar o recibir dinero de amigos de forma tan sencilla como mandar un Whatsapp. Si quieres hacer algo con tu dinero, te dan acceso a una gran selección de productos financieros, para que puedas llevar tus propios proyectos a cabo. Además, si tenemos dudas, hay disponible un chat para poder hablar con trabajadores en todo momento y consultar cualquier aspecto que nos genere dudas.

La ausencia de comisiones es una de las grandes ventajas de Bnext. No nos van a cobrar comisiones por usar la tarjeta. Además, con la tarjeta vamos a poder sacar dinero en cualquier cajero. Y si en dicho cajero se nos cobra una comisión, ellos nos van a devolver dicha comisión en todo momento. Así podremos sacar dinero en cualquier parte, en España, sin preocupación alguna.

Abrir una cuenta en Bnext es realmente sencillo, se tarda apenas cinco minutos en tenerlo todo listo. Por lo que no vais a tener problema alguno en este proceso. Además, la aplicación estrena ahora un nuevo diseño, que hace que el uso de la misma os vaya a resultar mucho más simple que antes.

Tarjeta Bnext

Cuando te haces de Bnext, descargándote la aplicación, debes solicitar la tarjeta para poder hacer pagos o sacar dinero en cajeros automáticos en toda España y en todo el mundo. Es una tarjeta VISA, lo que facilita su uso en todo tipo de situaciones y comercios, ya que VISA es aceptada en todo el mundo, lo que nos resulta de gran comodidad.

Se trata de una tarjeta prepago, por lo que vamos a cargar saldo en la misma para poder hacer compras o pagos de cualquier tipo. Esto evita que se gaste más dinero del que hay en la tarjeta.

Cuando abramos una cuenta con Bnext, vamos a tener que llevar ciertos pasos a cabo. Al tratarse de una aplicación fintech, el usuario tiene que enviar una foto del DNI por ambas caras. Se trata de un requisito legal que la empresa debe cumplir en todo momento, para evitar que se abran cuentas fraudulentas en su aplicación.

Llévate 10 euros de saldo extra en Bnext

Con motivo del rediseño de su aplicación, desde Bnext traen una promoción especial para los usuarios. Si descargas la app, creas una cuenta, activas la tarjeta y cargas los 25€ de saldo necesarios, vas a obtener 10 euros gratis por parte de la empresa. Los podrás usar para lo que quieras, ya sean compras o sacar el dinero en un cajero. Puedes saber más sobre la aplicación y registrarte para descargarla en este enlace.

Si además invitas a un amigo y él también activa su tarjeta, los dos recibiréis otros 10€ gratis. Es decir, en total ganáis 20€ al activar.

Sin duda, una buena oportunidad para disfrutar de la mejor alternativa a la banca móvil del mercado. Te vas a olvidar de las comisiones y las complicaciones con Bnext. Eres tú el que decide si quiere cargar saldo en la tarjeta, no vas a tener que pagar nunca comisiones por nada de lo que hagas y la app para Android es realmente fácil y cómoda de usar.

Al pedir la tarjeta, el usuario va a tener que añadir 25 euros a dicha tarjeta, en forma de saldo. Aunque la propia empresa te va devolver este dinero luego. Lo podrás sacar luego en cajeros o pedirlo a la empresa, como ya hemos mencionado. Una de las grandes ventajas que Bnext ofrece es que la tarjeta está vinculada a la app pero no a tu cuenta bancaria.

Esto quiere decir que puedes recargar saldo en la tarjeta, de manera que la podrás usar para hacer pagos en comercios siempre que quieras. También la puedes usar para compras online. En tus compras, solo se podrá gastar el saldo que hay en la misma, nunca será posible gastar más de lo que hay. Esto es una medida que protege a los usuarios en caso de robo o pérdida de la tarjeta. Y al no estar vinculada a tu cuenta, nunca le va a pasar nada a tu dinero.

No dejes escapar esta oportunidad de tener la mejor aplicación de banca móvil en tu teléfono Android, además de poder llevarte 10 euros gratis de saldo para tu cuenta. Todo lo que tienes que hacer está en la en la propia web de Bnext. Descarga ya la nueva app rediseñada que ya disfrutan más de 90.000 usuarios activos.

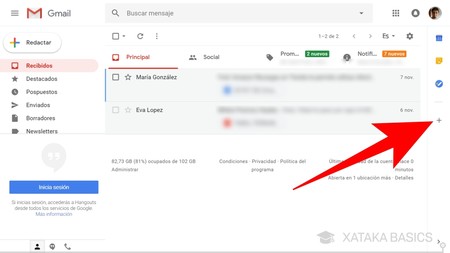

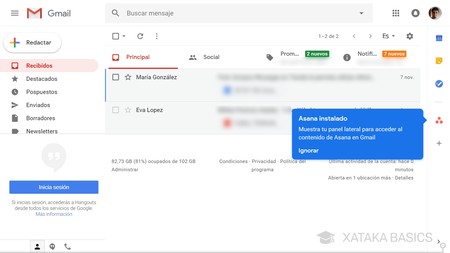

El resultado final es algo parecido a esto.

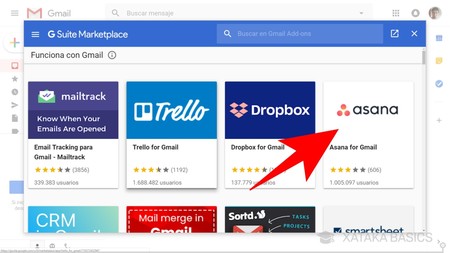

El resultado final es algo parecido a esto.