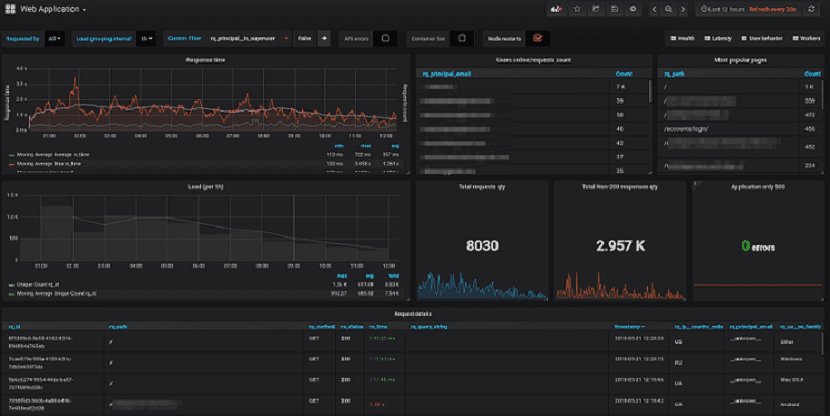

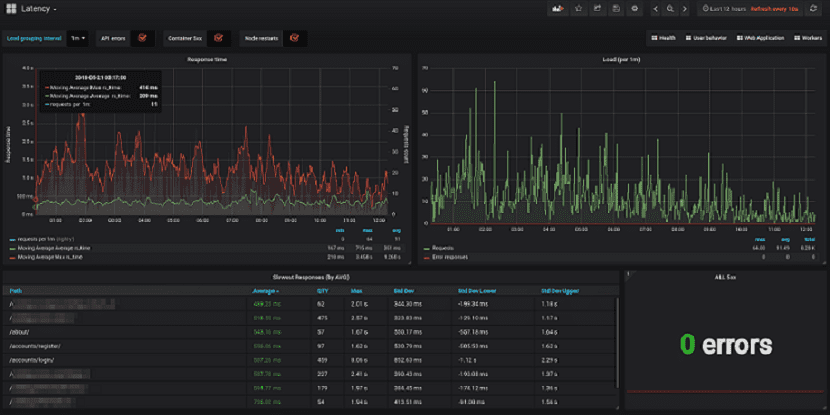

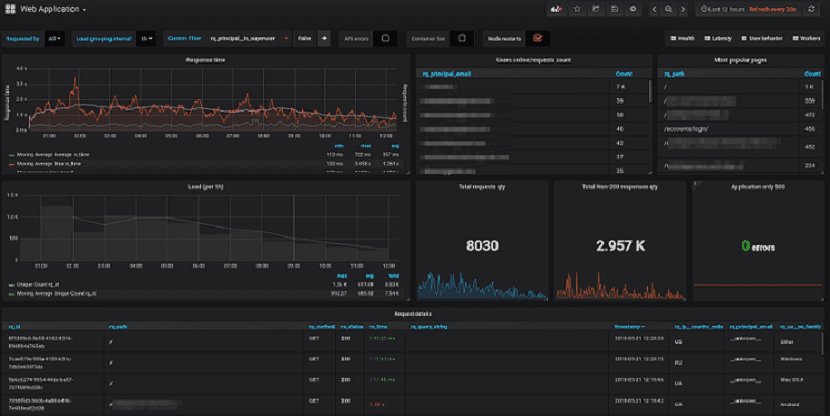

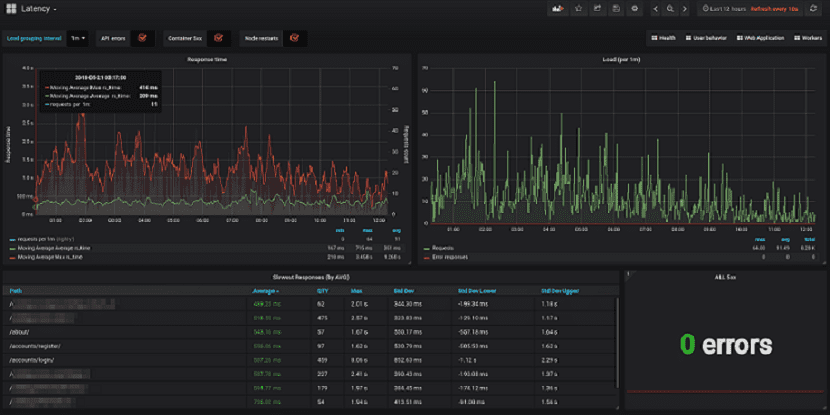

Graylog es una plataforma poderosa que permite una fácil gestión de registros de datos estructurados y no estructurados junto con aplicaciones de depuración. Se basa en Elasticsearch, MongoDB y Scala.

Cuenta con un servidor principal, que recibe datos de sus clientes instalados en diferentes servidores, y una interfaz web, que visualiza los datos y permite trabajar con registros agregados por el servidor principal.

Sobre Graylog

Graylog es efectivo cuando se trabaja con cadenas en bruto (es decir, syslog): la herramienta lo analiza en los datos estructurados que necesitamos.

También permite la búsqueda personalizada avanzada en los registros utilizando consultas estructuradas.

En otras palabras, cuando se integra correctamente con una aplicación web, Graylog ayuda a los ingenieros a analizar el comportamiento del sistema casi por línea de código.

La principal ventaja de Graylog es que proporciona una única instancia perfecta de recopilación de registros para todo el sistema.

Esto es útil si la infraestructura del sistema es grande y compleja. Podría distribuirse en múltiples lugares y no todos los miembros del equipo podrían tener acceso inmediato a todos sus componentes.

Con Graylog, abordamos estos problemas y aseguramos que nuestro tiempo de respuesta a incidentes sea rápido.

En Logicify, se puede utilizar tanto para las aplicaciones en desarrollo como para las que ya se han lanzado públicamente. En ambos casos, algunos modos de aplicación de Graylog son únicos, mientras que otros se cruzan.

Instalación de Graylog

Esta herramienta puede ser encontrada dentro de la mayoría de las distribuciones de Linux, pero es necesario realizar algunas configuraciones previas a su instalación.

En el caso de los que son usuarios de Debian, Ubuntu y derivados deben de realizar lo siguiente.

Vamos abrir una terminal y en ella vamos a teclear los siguientes comandos:

sudo apt install apt-transport-https openjdk-8-jre-headless uuid-runtime pwgen

Después de configurar los paquetes básicos, deben de configurar el sistema MongoDB con:

sudo apt-key adv --keyserver hkp://keyserver.ubuntu.com:80 --recv 2930ADAE8CAF5059EE73BB4B58712A2291FA4AD5

echo "deb [ arch=amd64,arm64 ] https://repo.mongodb.org/apt/ubuntu xenial/mongodb-org/3.6 multiverse" | sudo tee /etc/apt/sources.list.d/mongodb-org-3.6.list

sudo apt update

sudo apt install -y mongodb-org

Tras la instalación de MongoDB, inicien la base de datos con:

sudo systemctl daemon-reload

sudo systemctl enable mongod.service

sudo systemctl restart mongod.service

Siguiendo a MongoDB, debes instalar la herramienta Elasticsearch, ya que Graylog la usa como backend.

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add -

echo "deb https://artifacts.elastic.co/packages/5.x/apt stable main" | sudo tee -a /etc/apt/sources.list.d/elastic-5.x.list

sudo apt update && sudo apt install elasticsearch

Modifiquen el archivo YML de Elasticsearch con:

sudo nano /etc/elasticsearch/elasticsearch.yml

Ahora deben de buscar la siguiente línea:

#cluster.name: graylog

Y quitar la # de este, guardan y cierran nano y teclean en la terminal:

sudo systemctl daemon-reload

sudo systemctl enable elasticsearch.service

sudo systemctl restart elasticsearch.service

Ahora que Elasticsearch y MongoDB están configurados, podemos descargar Graylog e instalarlo en Ubuntu.

Para su instalación deben de teclear lo siguiente:

wget https://packages.graylog2.org/repo/packages/graylog-2.4-repository_latest.deb

sudo dpkg -i graylog-2.4-repository_latest.deb

sudo apt-get update && sudo apt-get install graylog-server

Usando la herramienta pwgen , generan una clave secreta.

pwgen -N 1 -s 96

Hecho esto deben de copiar lo que les muestre la terminal y después editar el archivo server.conf y van a reemplazar la parte de “password_secret” con lo que les arrojo el comando anterior:

sudo nano /etc/graylog/server/server.conf

Después en la parte de “contraseña ” en el siguiente comando, deben de colocar su contraseña de root:

echo -n "contraseña " && head -1 </dev/stdin | tr -d '\n' | sha256sum | cut -d" " -f1

Una vez más, copien la salida que les muestre la terminal y abran el archivo server.conf en Nano. Y peguen la salida de la contraseña después de “root_password_sha2”.

Ahora deben de establecer la dirección web predeterminada.

En el mismo archivo deben de buscar la línea que contenga “rest_listen_uri” y “web_listen_uri”. Ya ubicados deben de borrar los valores predeterminados y cambiarlos por su dirección de ip, algo similar a esto:

rest_listen_uri =http://ip:12900/

web_listen_uri =http://ip:9000/

Al final guarden el archivo y salgan de nano, posterior a esto deben de teclear:

sudo systemctl daemon-reload

sudo systemctl restart graylog-server

Y ya con ello podrán entrar desde un navegador web tecleando la dirección ip que ustedes tienen.

El artículo Graylog, una herramienta para la administración y análisis de registros aparece primero en Graylog, una herramienta para la administración y análisis de registros.

Vox ha denunciado ante las Fuerzas y Cuerpos de Seguridad del Estado un ataque a su página web que ha hecho públicos los datos de 30.000 usuarios del dominio del partido político que en las pasadas elecciones andaluzas sorprendió al conseguir doce diputados.

El presidente del partido, Santiago Abascal, denunció en su perfil de Twitter la estrategia de derribo que, dice, están sufriendo: «El “cordón sanitario” de uno, la "alerta" violenta de los unos, la etiqueta "inconstitucional" de los otros, teles y prensa marcando familias, criminalizando y buscando a nuestros votantes casa a casa.... y ahora los criminales robando datos. Unos apuntan y otros disparan».

El “cordón sanitario” de uno, la "alerta" violenta de los hunos, la etiqueta "inconstitucional" de los otros, teles y prensa marcando familias, criminalizando y buscando a nuestros votantes casa a casa.... y ahora los criminales robando datos. Unos apuntan y otros disparan.— Santiago Abascal (@Santi_ABASCAL)

12 de diciembre de 2018Quien está detrás de este ataque es Anonymous, concretamente el grupo La Nueve, que hizo pública la autoría de este ataque a los datos privados de Vox. «Las tablas sensibles y los cerca de 30.000 registros están en la red y en la prensa. Lo que pase a continuación, nos resbala», señalaron en su perfil de Twitter.

La Nueve se jactó de lo fácil que les resultó a los datos de miembros y donantes del partido, e incluso incluyeron amenazas: «Hasta a la gentuza más despreciable le damos un tiempo prudencial para que cure sus heridas y las tape. Tenéis hasta las 20 horas para poner en mantenimiento vuestro dominio http://voxespana.es, porque luego se va a saturar que "pentesters" buscando el agujero».

El RGPD-GDPR no será aplicado a esta pandilla. Dirán que sus datos estaban protegidos y cifrados (FALSO, passwords en plano o en MD5). Las tablas sensibles y los cerca de 30.000 registros están en la red y en la prensa. Lo que pase a continuación, nos resbala pic.twitter.com/ZbQucz9DNY— La Nueve (@La9deAnon)

12 de diciembre de 2018Durante el rato que duró el ataque, Anonymous incluyó un mensaje que decía: «Hola, guapis: hemos estado mirando un rato en vuestra base de datos. Esperamos no haber molestado mucho por bajarnos una copia de tantso españoles, muchos españoles y tal».

Vox ha denunciado ante las Fuerzas y Cuerpos de Seguridad del Estado un ataque a su página web que ha hecho públicos los datos de 30.000 usuarios del dominio del partido político que en las pasadas elecciones andaluzas sorprendió al conseguir doce diputados.

El presidente del partido, Santiago Abascal, denunció en su perfil de Twitter la estrategia de derribo que, dice, están sufriendo: «El “cordón sanitario” de uno, la "alerta" violenta de los unos, la etiqueta "inconstitucional" de los otros, teles y prensa marcando familias, criminalizando y buscando a nuestros votantes casa a casa.... y ahora los criminales robando datos. Unos apuntan y otros disparan».

El “cordón sanitario” de uno, la "alerta" violenta de los hunos, la etiqueta "inconstitucional" de los otros, teles y prensa marcando familias, criminalizando y buscando a nuestros votantes casa a casa.... y ahora los criminales robando datos. Unos apuntan y otros disparan.— Santiago Abascal (@Santi_ABASCAL)

12 de diciembre de 2018Quien está detrás de este ataque es Anonymous, concretamente el grupo La Nueve, que hizo pública la autoría de este ataque a los datos privados de Vox. «Las tablas sensibles y los cerca de 30.000 registros están en la red y en la prensa. Lo que pase a continuación, nos resbala», señalaron en su perfil de Twitter.

La Nueve se jactó de lo fácil que les resultó a los datos de miembros y donantes del partido, e incluso incluyeron amenazas: «Hasta a la gentuza más despreciable le damos un tiempo prudencial para que cure sus heridas y las tape. Tenéis hasta las 20 horas para poner en mantenimiento vuestro dominio http://voxespana.es, porque luego se va a saturar que "pentesters" buscando el agujero».

El RGPD-GDPR no será aplicado a esta pandilla. Dirán que sus datos estaban protegidos y cifrados (FALSO, passwords en plano o en MD5). Las tablas sensibles y los cerca de 30.000 registros están en la red y en la prensa. Lo que pase a continuación, nos resbala pic.twitter.com/ZbQucz9DNY— La Nueve (@La9deAnon)

12 de diciembre de 2018Durante el rato que duró el ataque, Anonymous incluyó un mensaje que decía: «Hola, guapis: hemos estado mirando un rato en vuestra base de datos. Esperamos no haber molestado mucho por bajarnos una copia de tantso españoles, muchos españoles y tal».

Ejemplo de un mensaje de autenticación en un sitio web malicioso que no se puede cerrar en Firefox

Ejemplo de un mensaje de autenticación en un sitio web malicioso que no se puede cerrar en Firefox

Detalle de la disposición transitoria con las tasas para cada tipo de dispositivo o solución de copia y reproducción de contenidos. Fuente:

Detalle de la disposición transitoria con las tasas para cada tipo de dispositivo o solución de copia y reproducción de contenidos. Fuente:

La hotelera Marriott International ha informado este viernes que una base de datos de reservas de huéspedes de su marca Starwood Hotel ha sido hackeada, lo que podría revelar información sobre unos 500 millones de clientes.

La compañía asegura que una investigación iniciada en septiembre ha determinado que alguien no autorizado había copiado y cifrado la información, y que había habido acceso no autorizado a la red de Starwood desde 2014.

Según Marriott, la información incluye nombres, direcciones postales, números de teléfono, direcciones de correo electrónico, números de pasaporte, información de la cuenta de Starwood Preferred Guest, fecha de nacimiento y género, entre otros datos personales.

La información también podría incluir números de tarjetas de crédito y fechas de vencimiento, pero esos números estaban cifrados, según la cadena hotelera.

Marriott ha informado de este incidente a las autoridades pertinentes a las que apoya en su investigación. Además ha comenzado a notificar a las autoridades reguladoras.

«Lamentamos profundamente que este incidente haya ocurrido. Estamos trabajando para que atender a nuestros huéspedes y trabajando con expertos líderes en seguridad para mejorar. Estamos dedicando los recursos necesarios para acelerar las mejoras de seguridad en nuestra red», ha asegurado el presidente de la compañía, Arne Sorenson.

La hotelera Marriott International ha informado este viernes que una base de datos de reservas de huéspedes de su marca Starwood Hotel ha sido hackeada, lo que podría revelar información sobre unos 500 millones de clientes.

La compañía asegura que una investigación iniciada en septiembre ha determinado que alguien no autorizado había copiado y cifrado la información, y que había habido acceso no autorizado a la red de Starwood desde 2014.

Según Marriott, la información incluye nombres, direcciones postales, números de teléfono, direcciones de correo electrónico, números de pasaporte, información de la cuenta de Starwood Preferred Guest, fecha de nacimiento y género, entre otros datos personales.

La información también podría incluir números de tarjetas de crédito y fechas de vencimiento, pero esos números estaban cifrados, según la cadena hotelera.

Marriott ha informado de este incidente a las autoridades pertinentes a las que apoya en su investigación. Además ha comenzado a notificar a las autoridades reguladoras.

«Lamentamos profundamente que este incidente haya ocurrido. Estamos trabajando para que atender a nuestros huéspedes y trabajando con expertos líderes en seguridad para mejorar. Estamos dedicando los recursos necesarios para acelerar las mejoras de seguridad en nuestra red», ha asegurado el presidente de la compañía, Arne Sorenson.