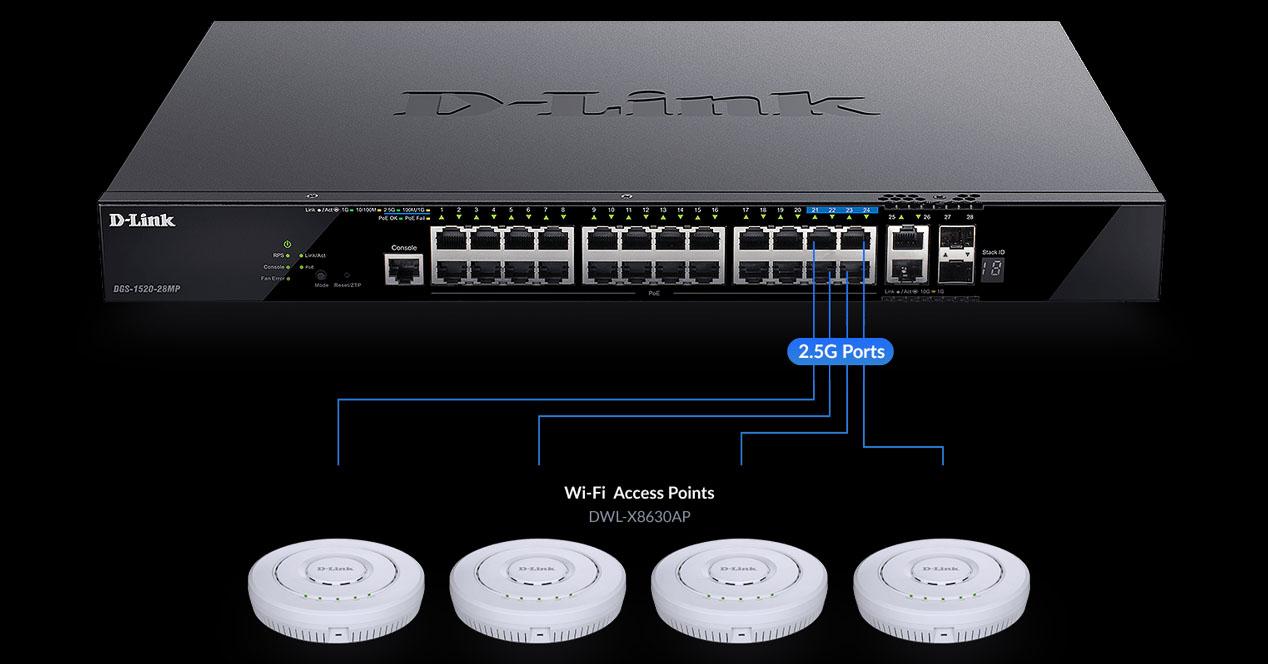

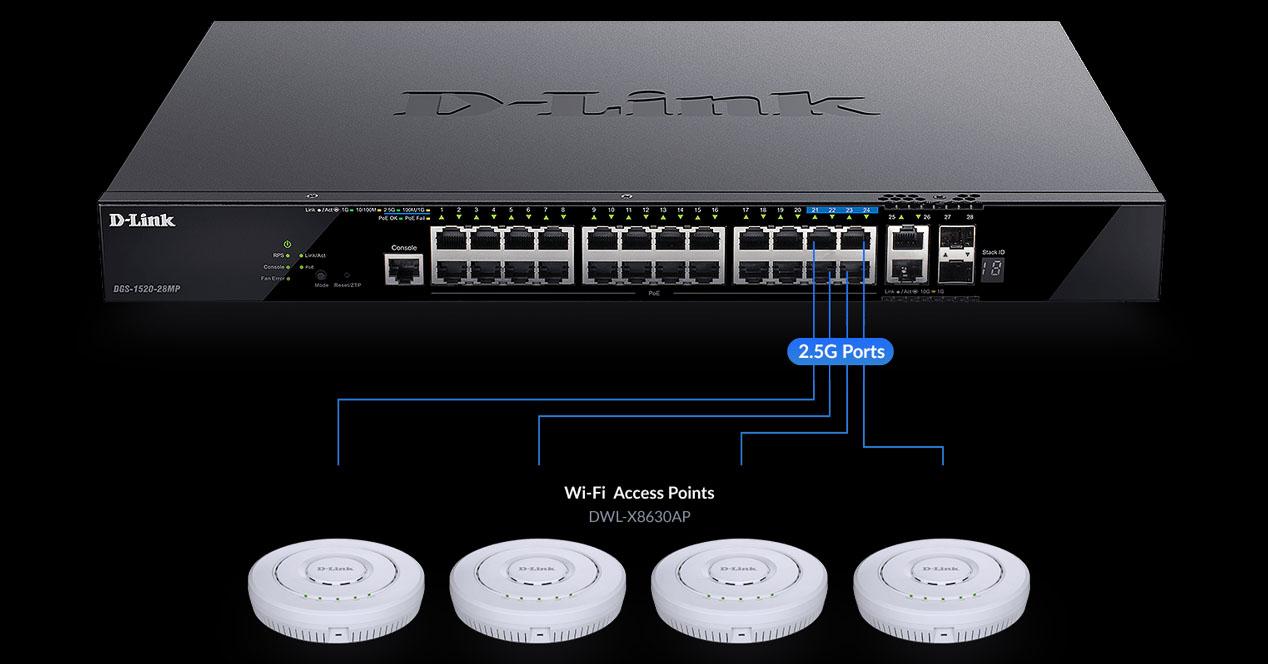

Os presentamos un completo análisis de un switch L3 con opciones muy avanzadas de configuración, el nuevo D-Link DGS-1520-28MP, que es el hermano mayor de la popular serie DGS-1510 que tan buenos resultados le ha dado al fabricante D-Link. Este nuevo switch gestionable L3 incorpora todas las funciones Layer 2 que conocemos de otros switches gestionables del fabricante D-Link, pero también dispone de muchas funciones L3, como enrutamiento estático y dinámico (RIP y OSPF) así como VRRP. Por tanto, este equipo es ideal para el core de la red y también para la capa de distribución. Además, este modelo en concreto dispone de PoE+, por lo que podremos alimentar puntos de acceso profesionales con Wi-Fi 6 gracias a los puertos Multigigabit 2.5G que incorpora. Teniendo en cuenta que este switch está orientado a medianas y grandes empresas, tanto para core como para distribución, os podéis hacer una idea de la gran cantidad de opciones de configuración que incorpora.

La introducción de este análisis, debido a la gran cantidad de características y opciones disponibles, la hemos dividido en dos secciones: características hardware y características software.

Características Hardware

Este switch gestionable D-Link DGS-1520-28MP que hemos tenido la oportunidad de probar gracias a D-Link, incorpora un total de 20 puertos Gigabit Ethernet (10/100/1000 Mbps) con PoE+ (estándar 802.3af/at), por lo que es capaz de proporcionar una potencia de hasta 30W por puerto. También dispone de un total de 4 puertos Multigigabit 2.5G (2500/1000/100) con PoE+ (estándar 802.3af/at), por lo que en estos puertos también es capaz de proporcionar una potencia de hasta 30W por puerto. Por último, dispone de 2 puertos 10GBASE-T y 2 puertos SFP+ funcionando a 10Gbps para realizar uplinks, stacking, o conectar equipos a una gran velocidad. D-Link permite hacer stacking en un entorno híbrido donde utilicemos los puertos de cobre y fibra, permite un aplicado físico de un total de 8 switches. Justo en la parte derecha de este switch es donde encontramos un display que nos indicará el ID del stack de switches.

D-Link ha tomado la decisión de incorporar puertos Multigigabit solamente a las versiones PoE+ de esta nueva gama de switches DGS-1520, el motivo es que estos switches nos permitirán alimentar los nuevos puntos de acceso Wi-Fi 6 del fabricante. Dependiendo de la clase de Wi-Fi 6 de los puntos de acceso, es posible que tengamos cuello de botella en la red cableada, es decir, la red Wi-Fi es más rápida que el puerto Gigabit Ethernet que suelen incorporar los APs profesionales. Gracias a este puerto Multigigabit, no tendremos ningún tipo de cuello de botella en la red cableada, y podremos aprovechar al máximo los nuevos puntos de acceso Wi-Fi 6. Estos switches tienen un PoE Budget de 370W con la fuente de alimentación predeterminada, pero podemos instalar una fuente de alimentación adicional y podremos proporcionar hasta 740W de potencia PoE, ideal para alimentar una gran cantidad de dispositivos vía Ethernet.

Otros puertos que tenemos en este switch son el puerto de consola RJ-45, este puerto sirve para gestionar este switch fuera de banda a través de CLI. Este switch se puede administrar a través de CLI vía Telnet o SSH, y también vía web (HTTP y HTTPS) con una interfaz gráfica de usuario intuitiva pero muy avanzada.

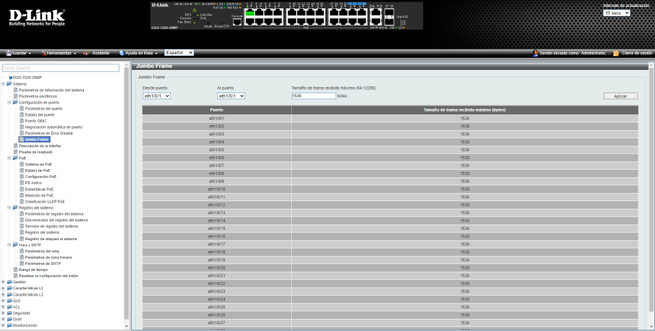

Otras características de este D-Link DGS-1520-28MP son que tiene una capacidad de switching de 140Gbps, una tasa de reenvío de paquetes de 104,16Mpps, una tabla de direcciones MAC de hasta 16K entradas, una tabla de enrutamiento de hasta 8192 entradas ARP para IPv4, y hasta 4096 entradas ND para IPv6. En cuanto al enrutamiento, podremos crear un total de 512 rutas estáticas IPv4, y un total de 256 rutas estáticas con IPv6. Como no podía ser de otra manera, el D-Link DGS-1520-28MP soporta Jumbo Frames de hasta 12KB.

Por último, este switch D-Link DGS-1520-28MP al máximo rendimiento consume 45,2W sin el PoE activado, dependiendo de los dispositivos que alimentemos, consumirá más o menos. Respecto a las dimensiones del switch, mide 441 x 308.5 x 44 mm y pesa un total de 4,29Kg. Un detalle muy importante es que este switch incorpora un total de cuatro ventiladores para extraer el aire caliente del interior y refrigerar los componentes del equipo, y tiene la posibilidad de instalar una fuente de alimentación redundante, concretamente el modelo D-Link DPS-700 (modelo PoE).

Características Software

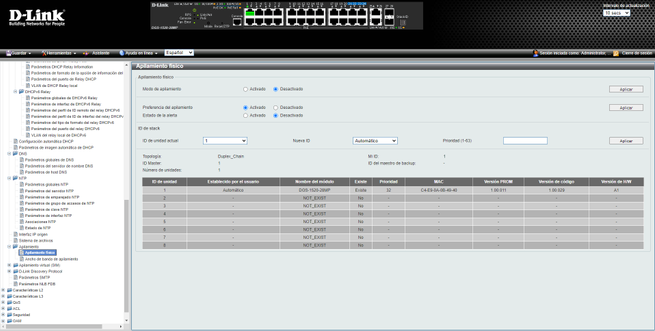

Apilado físico

Este switch D-Link DGS-1520-28MP permite un apilado físico de hasta 8 switches, todo ello gracias a sus puertos 10GBASE-T y SFP+, ambos tipos de puerto (cobre y fibra) podremos usarlos sin problemas para realizar el stacking. El apilado lo podemos realizar a través de 2 puertos (con 40Gbps de ancho de banda en total), o de 4 puertos (con 80Gbps de ancho de banda en total). Soporta tanto topología cadena como anillo. Otro detalle importante es que también soporta Virtual Stacking/Clustering de hasta 32 enlaces por pila virtual.

Características Layer 2

Este switch tiene todas las características de un switch L2 tope de gama del mercado. Tiene una tabla MAC de hasta 16K entradas, control de flujo con 802.3x y prevención HOL blocking, Spanning Tree Protocol (STP, RSTP y MSTP), Link Aggregation con el estándar 802.1ad/AX, y posibilidad de configurar un total de 32 grupos como máximo de hasta 8 puertos por cada grupo como máximo, además también nos permite configurar el algoritmo de balanceo de carga. Por supuesto, soporta VLAN Mirroring, RSPAN, Port MIrroring, túnel de protocolo L2 y ERPS v1/v2.

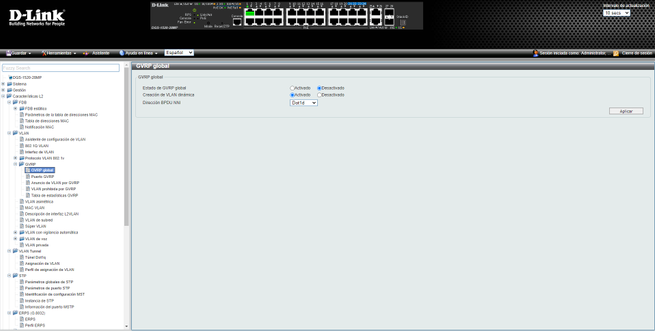

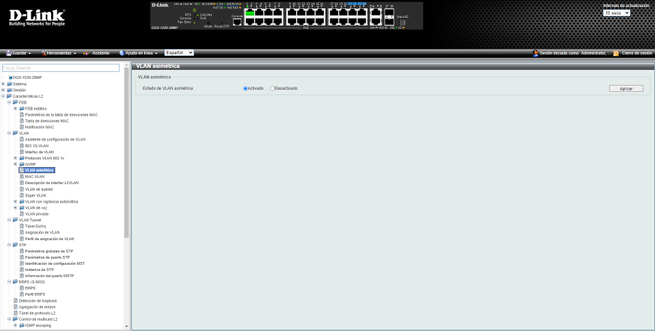

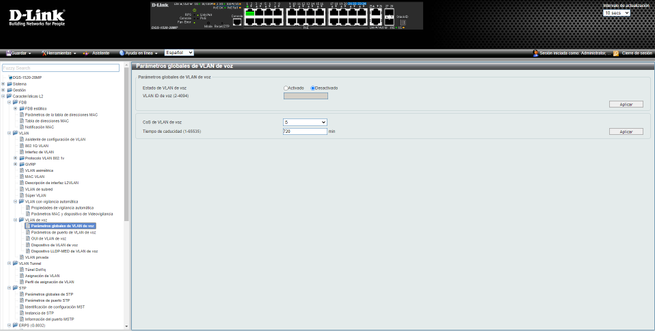

Otras características Layer 2 son las VLAN, este switch soporta el estándar 802.1Q, 802.1V VLAN basado en protocolo, basada en puerto físico, MAC y subred. También tenemos la posibilidad de configurar Double VLAN (Q-in-Q), Private VLAN y SuperVLAN. En este switch podremos crear un total de 4K grupos VLAN, y gestionar un máximo de 4094 VIDs. Otras características son que soporta Multicast VLAN, Voice VLAN, Auto Surveillance VLAN, VLAN Trunking, GVRP de hasta 4K VLAN dinámicas, y por supuesto, Asymmetric VLANs.

Respecto al L2 Multicast, este switch soporta IGMP v1/v2/v3 Snooping y también multidifusión IP limitada, también dispone de MLD Snooping para redes IPv6. En cuanto al QoS, tenemos el estándar 802.1p con 8 colas por puerto, gestión de colas con prioridad estricta, WRR, Strict + WRR y WDRR. Otras funcionalidades son la posibilidad de configurar QoS basado en CoS, usando para ello puerto de switch, VLAN ID, colas de prioridad 802.1p, dirección MAC, dirección IPv4, puerto TCP/UDP etc. También vamos a poder configurar el limitador de ancho de banda, tanto de entrada como de salida, y basado en puerto, flujo o cola.

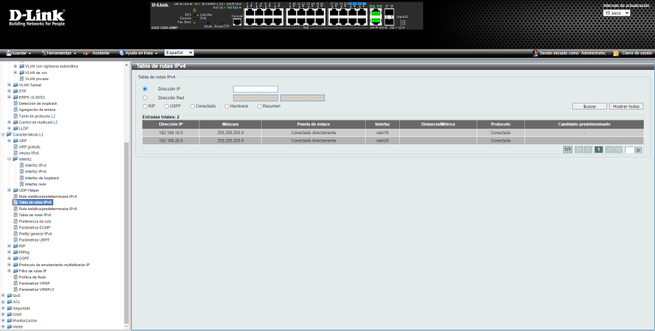

Características Layer 3

Este switch D-Link DGS-1520-28MP soporta un total de 512 entradas de rutas estáticas para IPv4, y otras 256 entradas de rutas estáticas para IPv6 en la tabla de enrutamiento. Además, tenemos la posibilidad de crear hasta 16 interfaces IP, y soporta ARP proxy. Este switch L3 también soporta los protocolos RIPv1, RIPv2 para redes IPv4, y RIPng para redes IPv6. En el firmware también podremos configurar OSPFv2 (para redes IPv4) e incluso OSPFv3 (para redes IPv6). Otras funcionalidades Layer 3 son la posibilidad de configurar el protocolo VRRP, y utilizar el protocolo IPv6 ND para redes IPv6, e incluso crear políticas de routing. Respecto al L3 Multicast, también tenemos IGMP Filtering, basado en puerto y también en VLANs.

Al ser un switch L3 de Core, incorpora ACL con una gran cantidad de opciones. Las ACL disponibles en este modelo están basadas en prioridad 802.1p, VLAN ID, MAC Address, EtherType, IPv4 y IPv6, DSCP, protocolo TCP/UDP, clase de tráfico IPv6 y etiqueta de flujo IPv6. El equipo tiene una limitación de hasta 1536 ACL para la entrada, y hasta 512 para la salida. Por último, también tiene ACLs basada en tiempo, y podemos crear servidores DHCPv4 y también soporta servidores DHCPv6.

Otras características

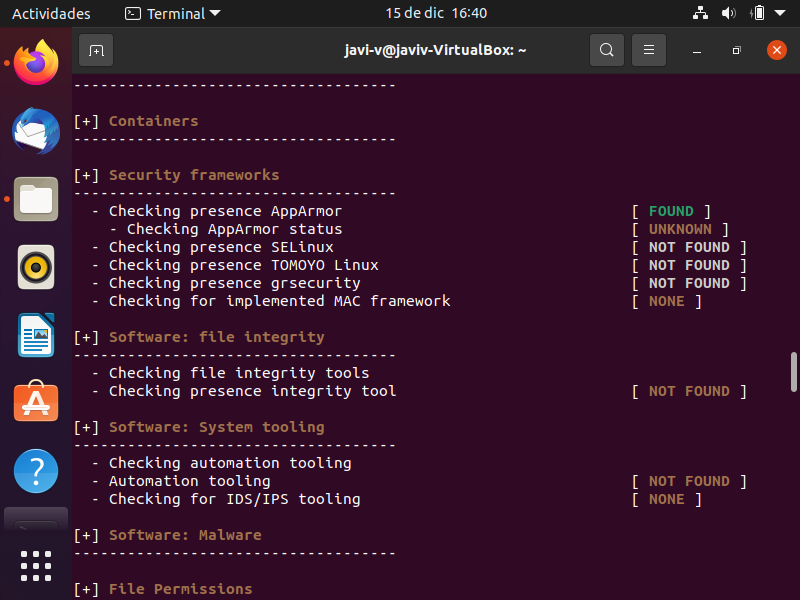

En cuanto a la seguridad, tenemos Port Security con hasta 64 direcciones MAC por puerto, control de tormentas Unicast/Multicast/Broadcast, D-Link Safeguard Engine, DHCP Server Screening, inspección dinámica ARP, DHCP Snooping, IPv6 ND Snooping, prevención ARP Spoofing, segmentación de tráfico, soporte para administración vía SSL y SSHv2, prevención de ataques DoS y BPDU y mucho más.

Respecto a la autenticación (AAA), soporta autenticación 802.1X, control de acceso basado en puerto y en host, también disponemos de control de acceso basado en MAC utilizando el puerto y host, Guest VLAN, compatibilidad con autenticación RADIUS y TACACS+ externo, e incluso dar de alta nosotros en una base de datos.

En cuanto a la gestión y administración del D-Link DGS-1520-28MP, tenemos la posibilidad de administrarlo vía web (HTTP y HTTPS), vía Telnet, SSH y a través del puerto de consola. También podremos monitorizar y gestionar el equipo a través de SNMPv1/v2c/v3 y RMON. Por último, también disponemos de servidor y cliente Telnet, cliente TFTP, cliente DNS y DHCP, así como SNTP y NTP.

Una vez que hemos conocido en detalle todas las características del switch D-Link DGS-1520-28MP, vamos a irnos a nuestro análisis externo donde podréis ver cómo es este completo switch L3.

Análisis Externo

Este nuevo switch L3 D-Link DGS-1520-28MP viene en una caja de grandes dimensiones, y como suele ser habitual en todos los equipos profesionales de D-Link, no encontramos ninguna referencia a sus características. En este caso ni siquiera tenemos una pequeña pegatina que nos indique el modelo exacto del equipo, el número de serie o la dirección MAC, todo está en su interior, pero no encontraremos ninguna referencia en la parte exterior.

En el interior de la caja encontramos el propio switch L3 D-Link DGS-1520-28MP, y también una gran cantidad de accesorios. El contenido de la caja de este switch profesional es el siguiente:

- D-Link DGS-1520-28MP

- Cable de alimentación con conector shucko

- Cable de alimentación con conector tipo G para UK

- Cable de consola RJ-45 a puerto serie para el PC. Hoy en día deberemos usar un adaptador de puerto serie a USB para usar este cable.

- Soportes para enrackar este switch, junto con la tornillería necesaria.

- Bridas para asegurar el cable de alimentación y evitar que un tirón desconecte el equipo de alimentación.

- Cuatro soportes de goma para ubicarlos en la base del switch.

- Documentación: guía de instalación rápida, CD con guía de instalación en PDF y más información sobre esta familia D-Link DGS-3130, garantía del producto, declaración de conformidad.

Los dos soportes que incorpora este switch L3 nos servirá para instalarlo en el rack típico de 19», incluye los tornillos necesarios para atornillar estos soportes al propio switch, posteriormente deberemos utilizar los tornillos del propio rack para ponerlos. También disponemos de bridas para evitar que el cable de alimentación se salga de manera fácil, si sin querer damos un tirón al cable de alimentación, podríamos quedarnos sin conectividad en la red, este retenedor del cable de alimentación nos permite que esto sea más difícil. En la caja también tendremos un soporte de 3M para ponerlo en la parte inferior del switch.

Algo que nos ha llamado la atención es la incorporación de un cable de consola, gracias a este cable con conector RJ-45 en un extremo, y puerto serie en otro, podremos administrar este switch a través del puerto «Console». Hoy en día ningún ordenador utiliza este puerto serie, por tanto, tendremos que comprar un adaptador puerto serie a USB para usarlo.

En el interior de la caja también encontramos dos cables de alimentación, uno con conector shucko y otro tipo G para mercado de UK. Este switch incorpora la fuente de alimentación en su interior, por tanto, no tendremos transformador de corriente externo. Además, un detalle importante es que este switch L3 D-Link DGS-3130-30TS dispone de un hueco para instalar una fuente de alimentación adicional, y tener redundancia.

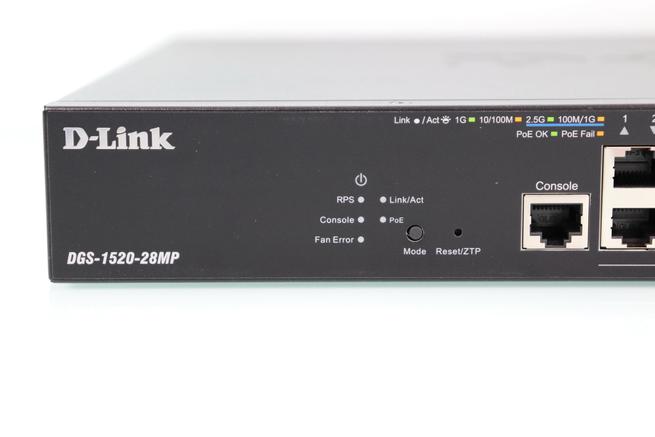

En la parte frontal de este switch L3 D-Link DGS-1520-28MP es donde tenemos todos los LEDs de estado del switch, y también todos y cada uno de los puertos Ethernet del equipo. Tal y como podéis ver, físicamente este switch L3 D-Link DGS-1520-28MP es muy parecido al de otros switches de la familia D-Link, aunque este equipo dispone de funciones avanzadas L2 y también de muchas funcionalidades L3.

En la parte de la izquierda es donde tendremos los LEDs de estado, nos informarán si ocurre algún tipo de problema con el ventilador, si estamos utilizando la fuente de alimentación redundante (RPS), el puerto de consola RJ-45 y también el estado del PoE por si existe algún tipo de problema.

En la parte central es donde tenemos el puerto de consola RJ-45 para administrar el switch fuera de banda vía CLI. En esta zona central también tendremos los 20 puertos Gigabit Ethernet para la LAN, los cuatro puertos Multigigabit 2.5GbE (todos estos puertos son PoE), y finalmente, disponemos de dos puertos 10GBASE-T y otros dos puertos SFP+ con velocidades de 10Gbp. Por último, en la parte derecha veremos el stack ID, debemos recordar que este switch permite configuración en stack de hasta 8 equipos.

En el lateral derecho de este switch L3 D-Link DGS-1520-28MP tenemos un total de cuatro ventiladores para refrigerar los componentes internos del equipo, estos ventiladores se regulan de forma automática, pero ya os anticipamos que sí hacen bastante ruido debido a que son cuatro. En el lateral izquierdo encontraremos una rejilla de ventilación que nos permitirá tener las temperaturas de sus componentes bajo control.

En la parte trasera del switch L3 D-Link DGS-3130-30TS es donde encontraremos el conector Kensington para evitar robos, el hueco para la fuente de alimentación redundante que soporta este switch, la toma de tierra del equipo, una pegatina con la versión de hardware y firmware, así como la dirección MAC y número de serie, y también el conector de alimentación de la fuente de alimentación principal del switch.

En la parte inferior de este equipo es donde tendremos la típica pegatina con el modelo exacto del equipo, la versión de hardware y software predeterminado.

Tal y como podéis ver, este D-Link DGS-1520-28MP es físicamente parecido a otros modelos del fabricante, pero lo más diferencial es que dispone de todas las funciones L2, y también tenemos funcionalidades L3 como enrutamiento estático, RIP, OSPF e incluso VRRP entre otras funciones. También debemos destacar la incorporación de los puertos Multigigabit 2.5G para proporcionar el mejor rendimiento posible en los APs con Wi-Fi 6.

Hasta aquí hemos llegado con nuestro análisis externo del switch, una vez que sabemos sus principales características y cómo es, nos vamos a ir al laboratorio de pruebas donde podréis ver el rendimiento real de este equipo, probaremos todos y cada uno de sus puertos, tanto los Gigabit Ethernet, Multigigabit como también los puertos 10G.

Laboratorio de Pruebas

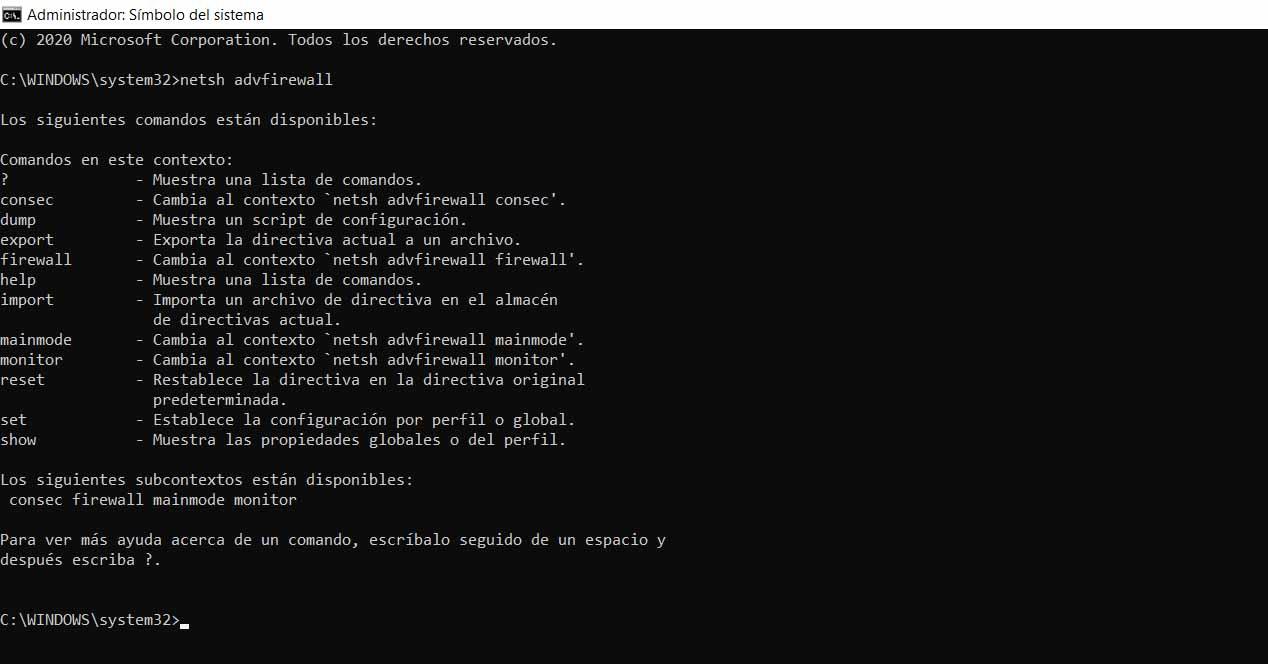

Un switch gestionable trabaja en la capa 2 de la pila de protocolos TCP/IP, es decir, trabaja en la capa de enlace. Al estar en la capa de enlace, si conectamos este dispositivo a un router, y dos ordenadores con cliente-servidor iperf3 al switch, el tráfico no pasará por el router (capa de red) sino directamente por el switch (capa de enlace). No obstante, vamos a conectar dos ordenadores directamente al switch, y el switch sin estar conectado con ningún router, ya que este switch al ser L3 puede enrutar diferentes subredes sin problemas (pero no tenemos NAT).

Este switch al ser L3 y disponer de un servidor DHCP, lo podemos configurar y no necesitar asignar IP privadas en cada uno de los ordenadores, y proceder a las pruebas de rendimiento.

Pruebas LAN-LAN a 1Gbps

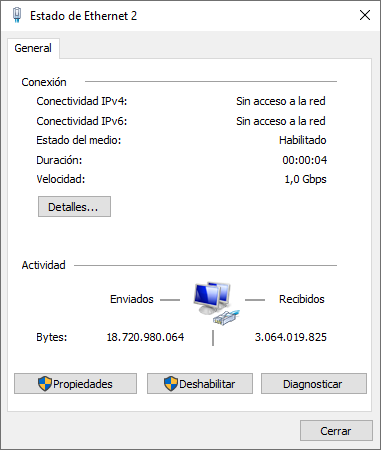

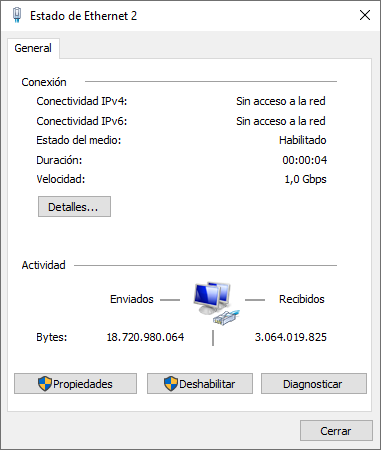

En esta prueba de velocidad hemos configurado dos PC en la misma subred y con la misma VLAN en el switch, hemos activado los Jumbo Frames a 9K en las tarjetas de red, y también en el switch D-Link. La velocidad de sincronización de los puertos Gigabit Ethernet es la siguiente:

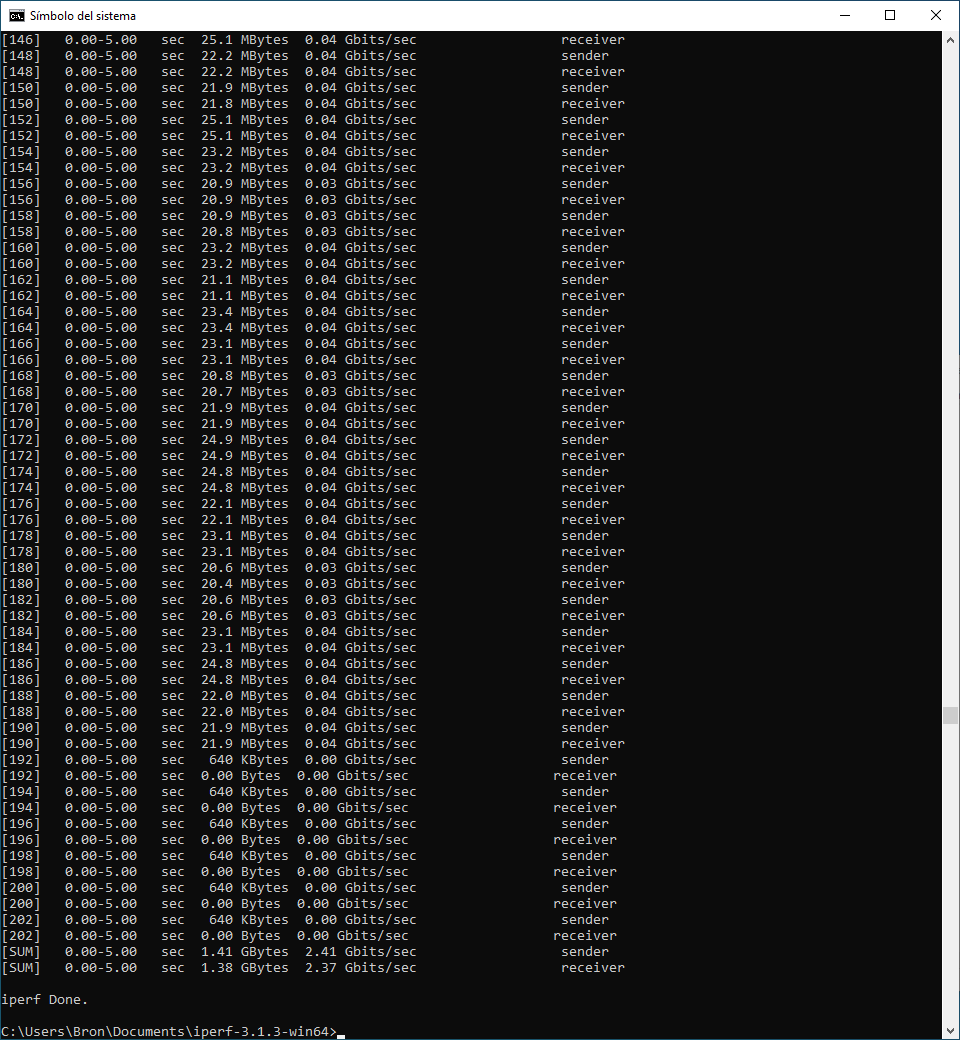

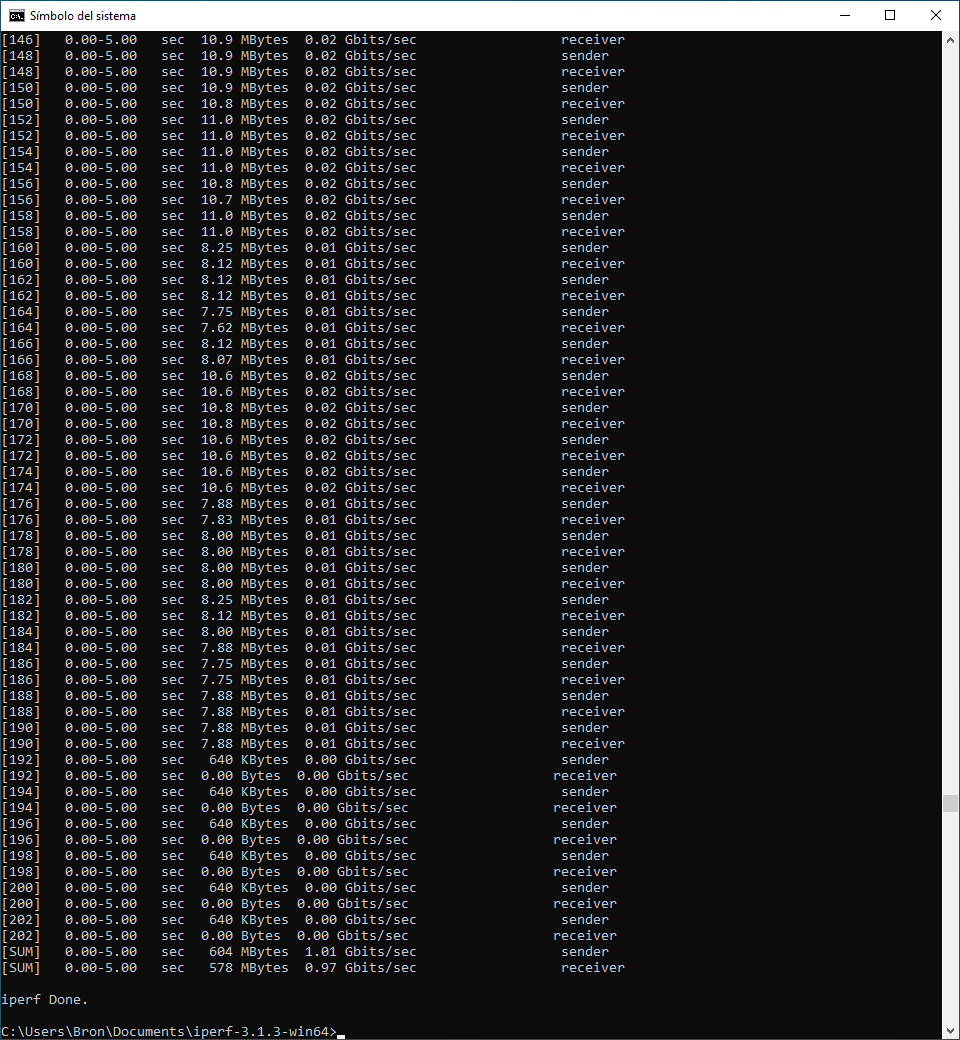

La velocidad que hemos obtenido con iperf3 y 100 hilos concurrentes es la siguiente:

Tal y como podéis ver, llegamos hasta 1Gbps sin ningún problema, el rendimiento es excelente y es el esperado para un switch de esta gama.

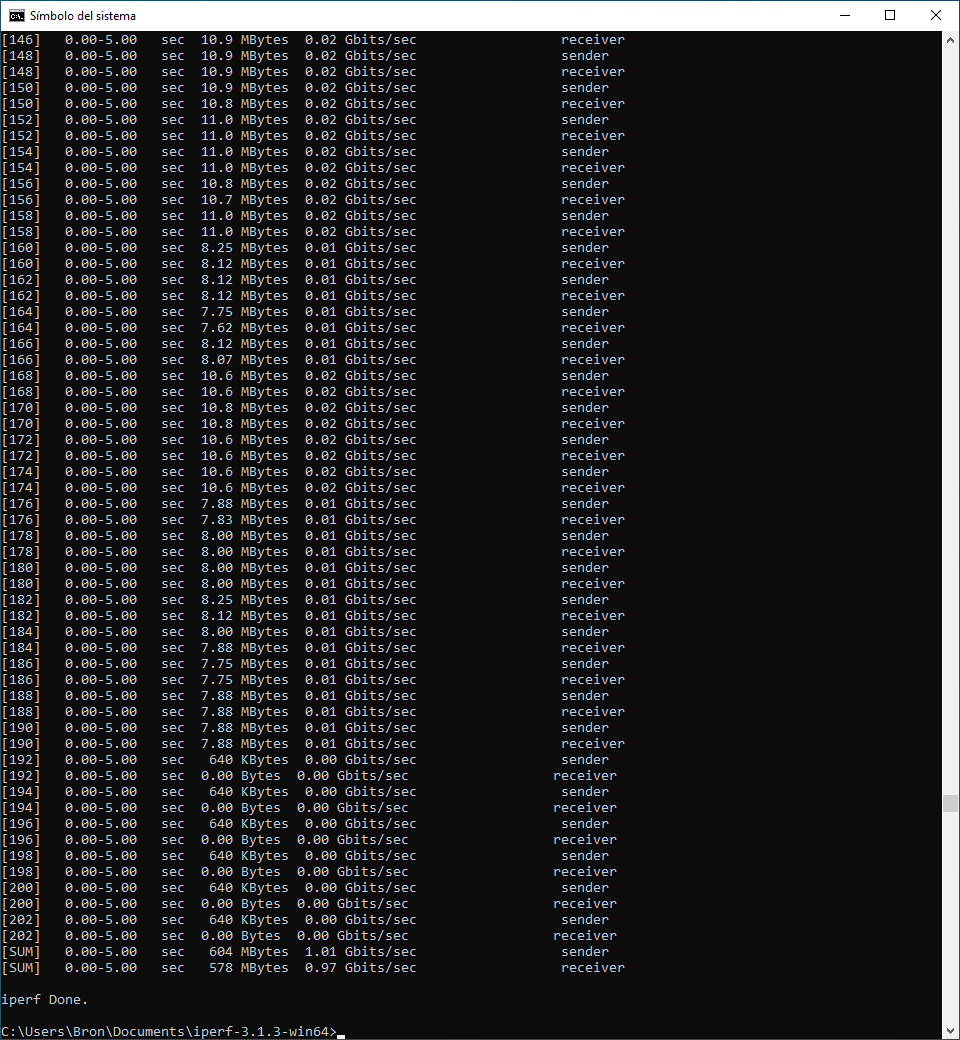

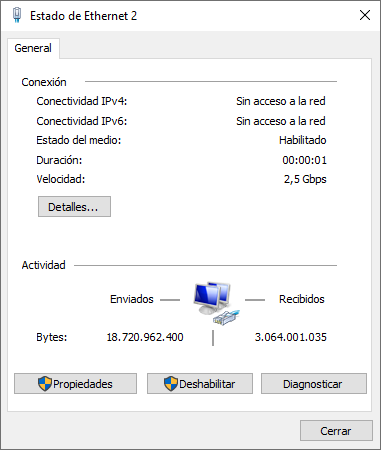

Pruebas LAN-LAN a 2.5G con los puertos Multigigabit

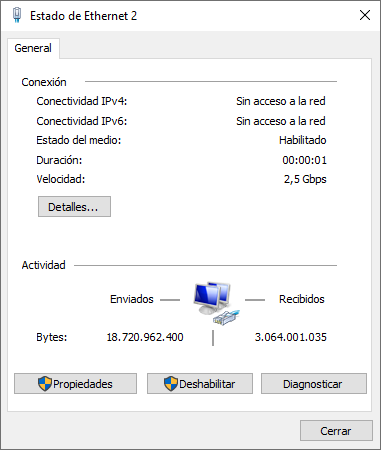

En esta prueba de velocidad hemos configurado dos PC en la misma subred y con la misma VLAN en el switch, hemos activado los Jumbo Frames a 9K en las tarjetas de red, y también en el switch D-Link. La velocidad de sincronización de los puertos Multigigabit 2.5G es la siguiente:

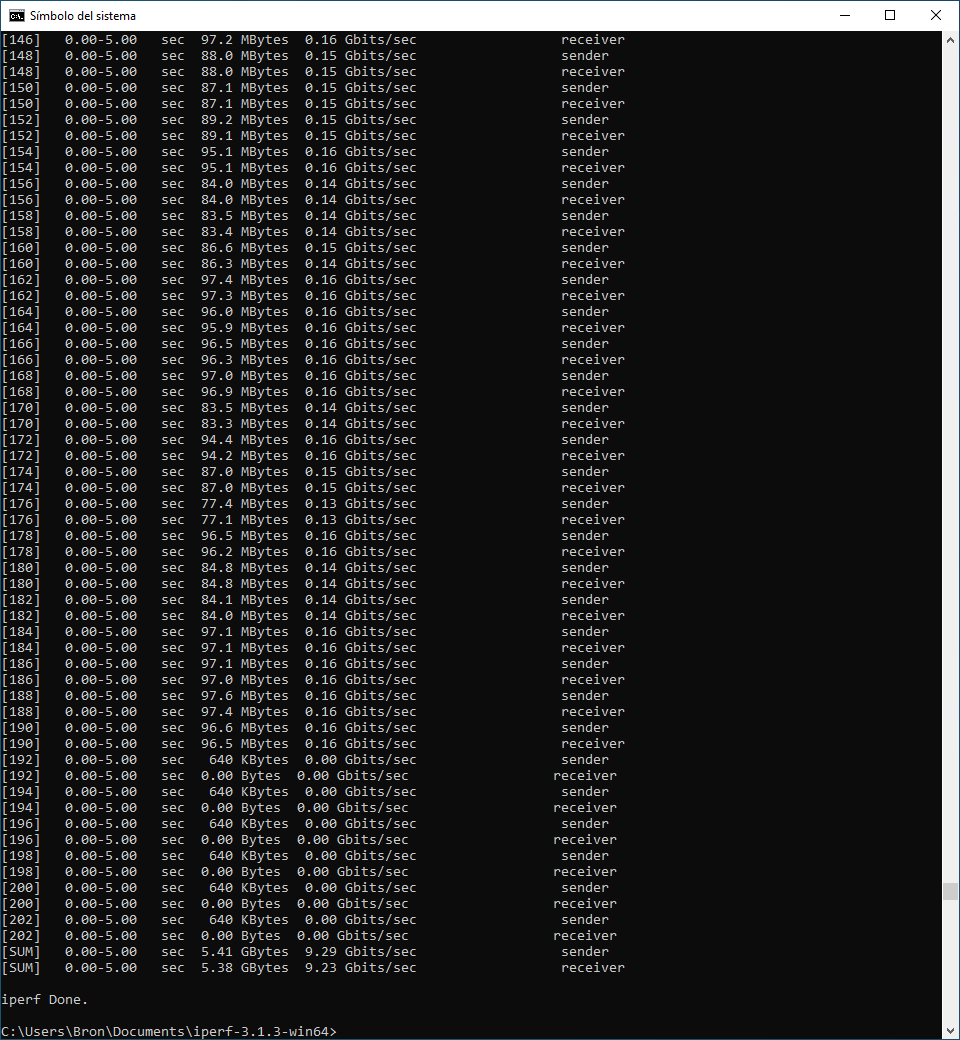

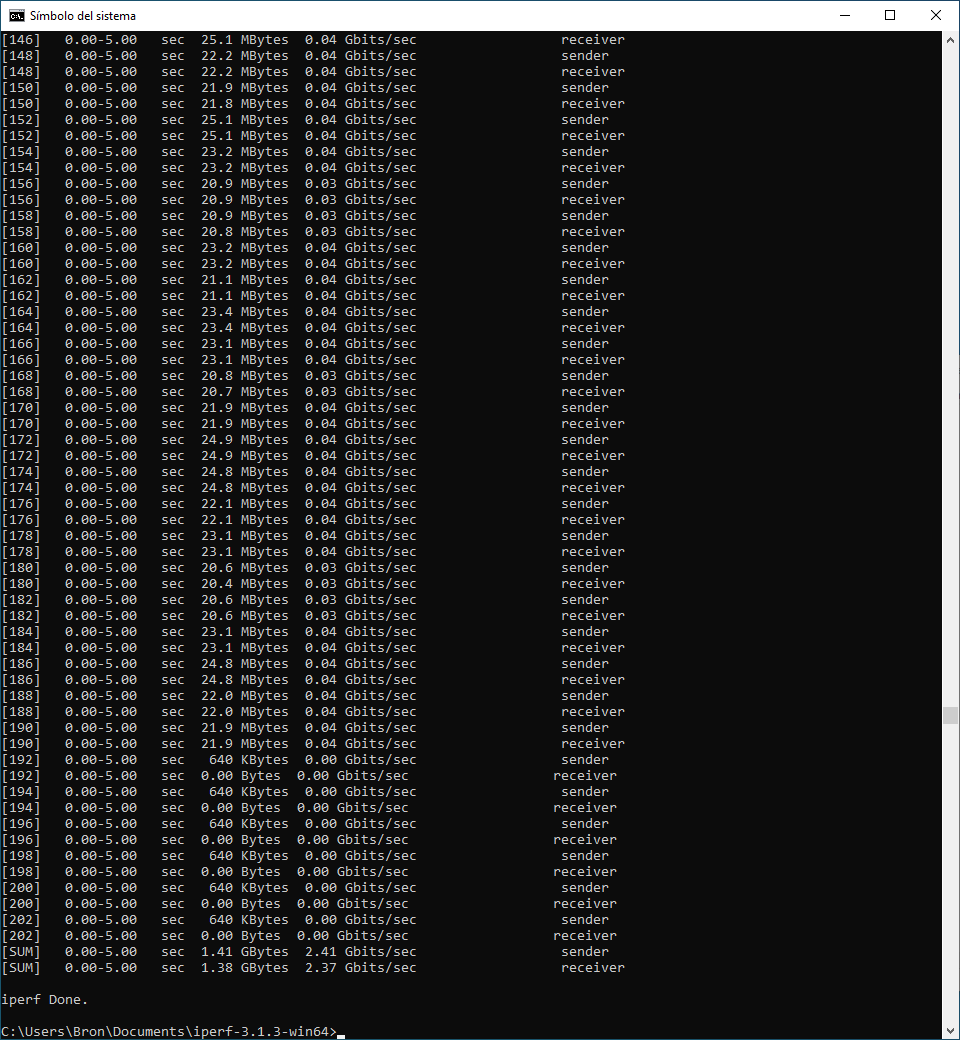

La velocidad que hemos obtenido con iperf3 y 100 hilos concurrentes es la siguiente:

Tal y como podéis ver, llegamos hasta 2.4Gbps sin ningún problema, el rendimiento es excelente y es el esperado para un switch de esta gama en los puertos Multigigabit 2.5G.

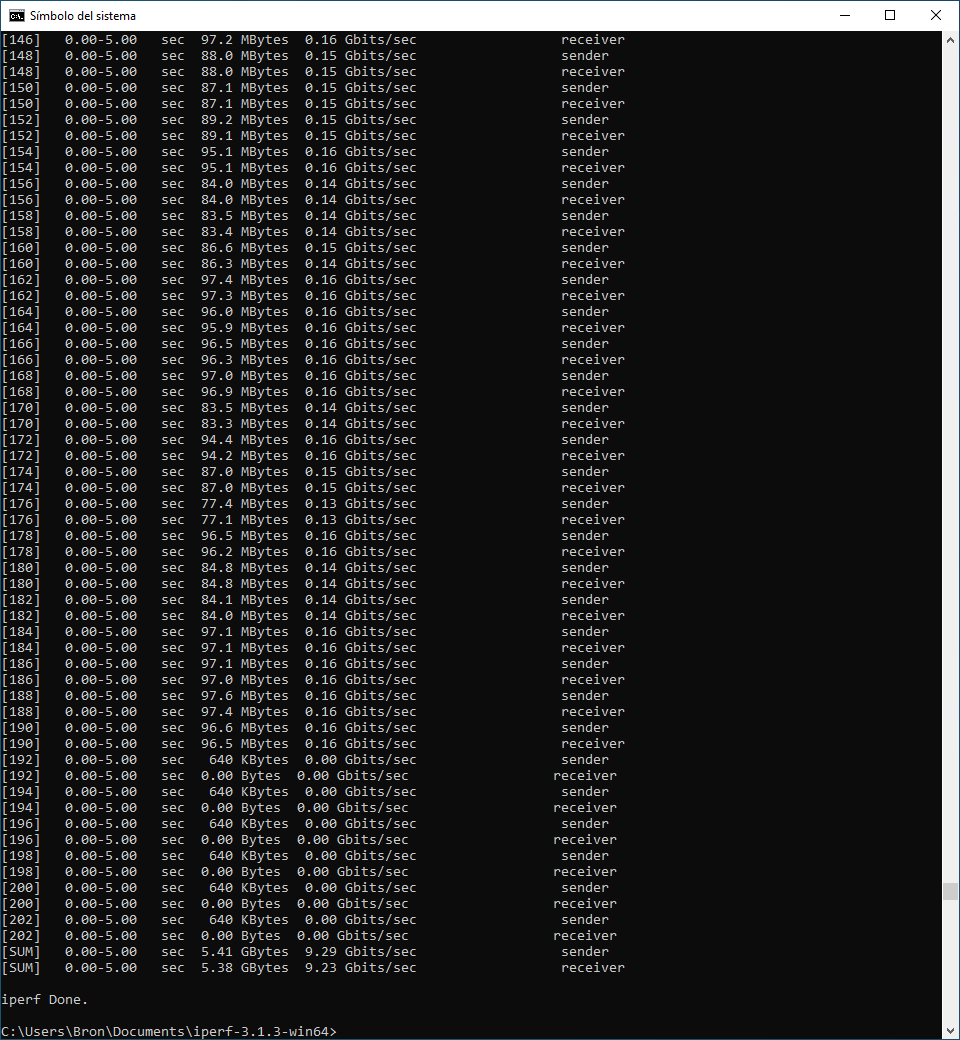

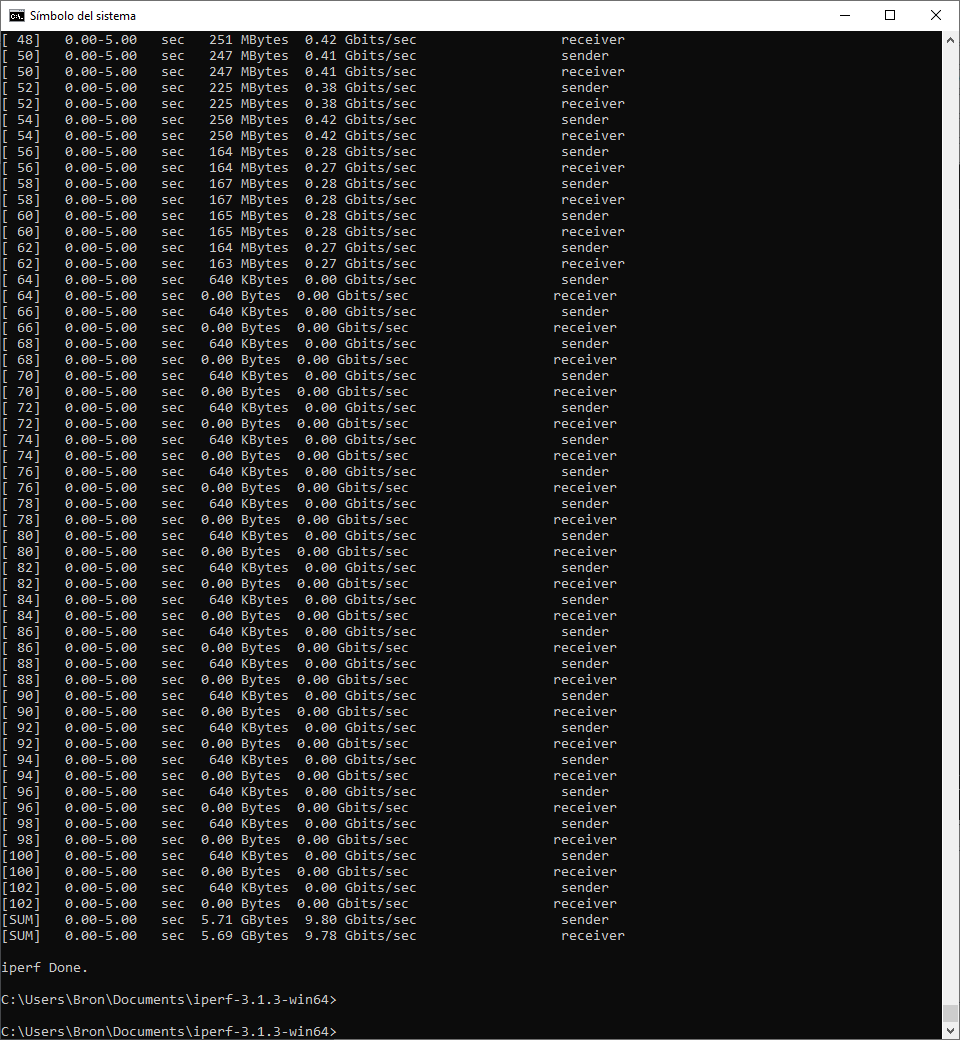

Pruebas LAN-LAN a 10G con los puertos Multigigabit

En esta prueba de velocidad hemos configurado dos PC en la misma subred y con la misma VLAN en el switch, hemos activado los Jumbo Frames a 9K en las tarjetas de red, y también en el switch D-Link. La velocidad de sincronización de los puertos 10GBASE-T (cobre) es la siguiente:

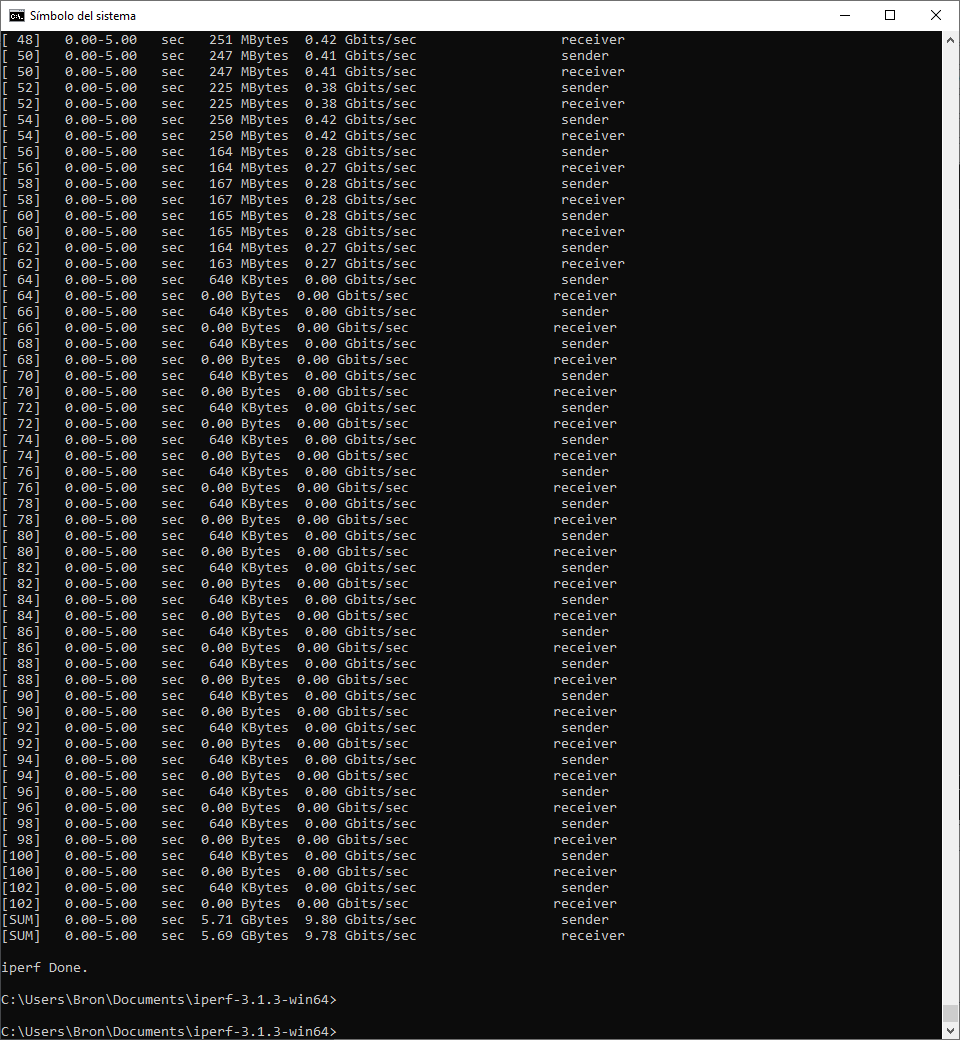

La velocidad que hemos obtenido con iperf3 y 100 hilos concurrentes es la siguiente:

Tal y como podéis ver, llegamos hasta 9,2Gbps sin ningún problema, el rendimiento es excelente y es el esperado para un switch de esta gama en los puertos 10G.

Conclusiones LAN-LAN

Tal y como habéis podido ver, este switch tope de gama es capaz de proporcionar el máximo rendimiento de su interfaz Gigabit Ethernet, Multigigabit y también de sus puertos 10G. Hemos utilizado iperf3 porque es más eficiente con puertos de alta velocidad, y es capaz de exprimirlos al máximo. Con este switch gestionable L3 no tendremos ningún tipo de problema al transferir múltiples archivos a través de la red local ya que el rendimiento es excelente.

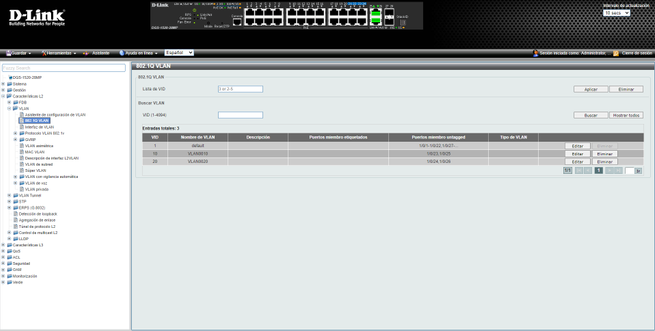

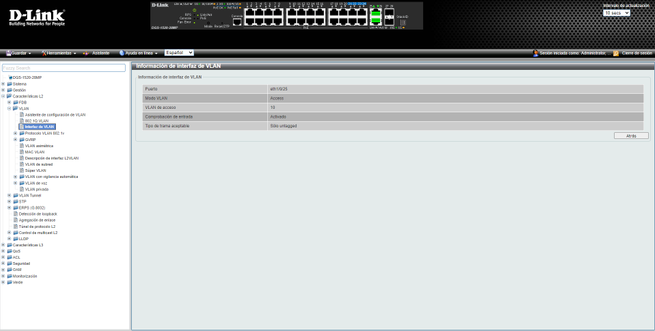

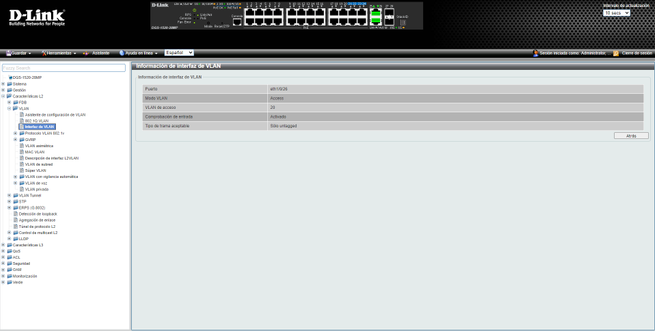

Pruebas Inter-VLAN

Este switch es L3, por lo que podemos crear diferentes subredes y ver el rendimiento entre ellas, es como si estuviéramos realizando pruebas de velocidad de un router desde la LAN a la WAN y viceversa (pero SIN NAT, que es muy importante), por lo que vamos a crear dos subredes en este switch y comprobar la velocidad. Hemos configurado dos VLANs, VLAN ID 10 y 20, y dos subredes asociadas a estas VLANs. Además, hemos puesto los puertos 10GBASE-T en modo acceso, uno con la VLAN ID 10 y otro con la 20, para comprobar el rendimiento entre ellas.¡

Un detalle muy importante para conseguir el mejor rendimiento posible en este escenario, es configurar correctamente el IP MTU, por defecto es 1.500 bytes, pero el firmware permite aumentarlo. Nosotros lo hemos aumentado hasta los 9K de los Jumbo Frames. El resultado con iperf3 y 100 hilos concurrentes es el siguiente:

Hemos sido capaces de conseguir una velocidad de 9.8Gbps en unos puertos 10G, por tanto, tenemos un rendimiento excelente en inter-vlan.

Conclusiones LAN-WAN

En esta prueba de rendimiento inter-vlan ha quedado demostrado cómo la velocidad conseguida es excelente. Este equipo no solo funcionará perfectamente actuando como un switch L2 normal, sino que también lo hará siendo un switch Full L3. Ya sabíamos antes de probarlo que este equipo se comportaría de manera excelente, ya que estamos ante uno de los topes de gama empresariales del fabricante D-Link, por lo que el rendimiento que debe proporcionar debe ser simplemente perfecto.

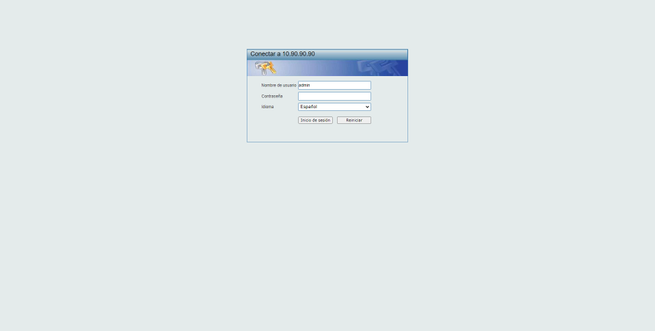

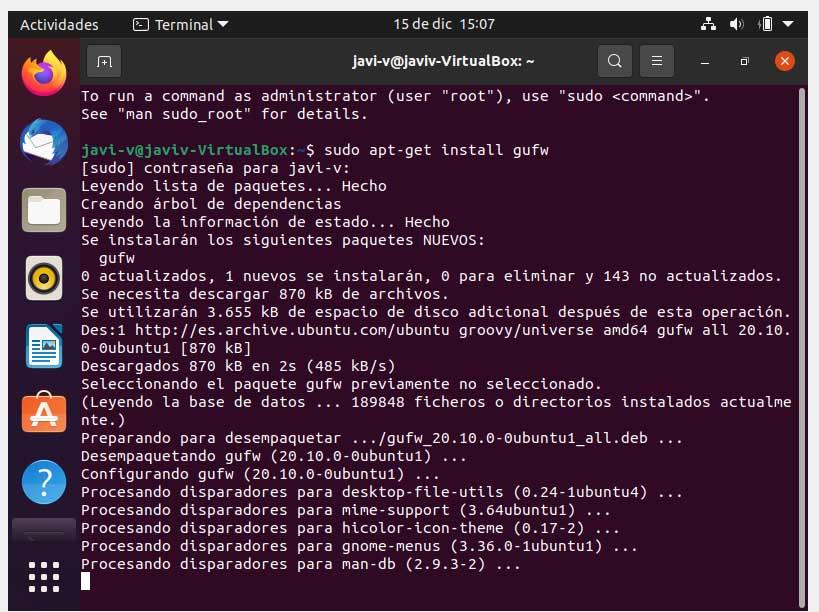

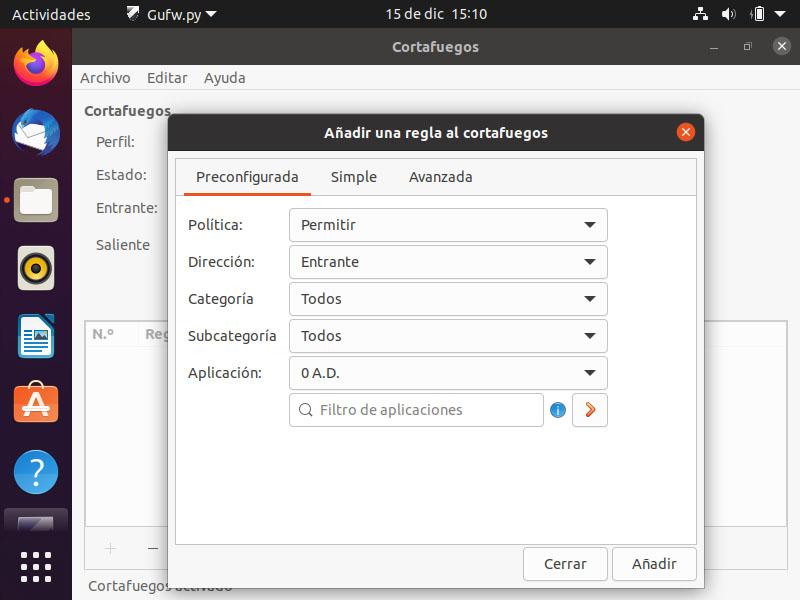

Firmware de este switch L3

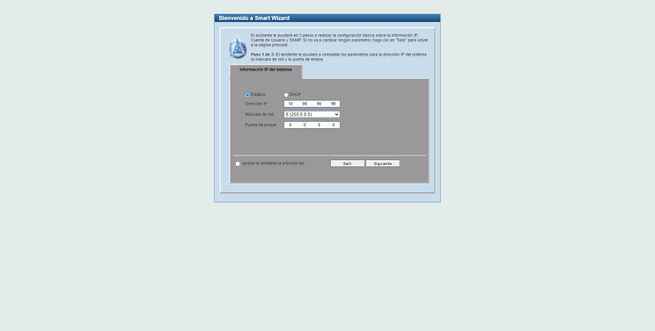

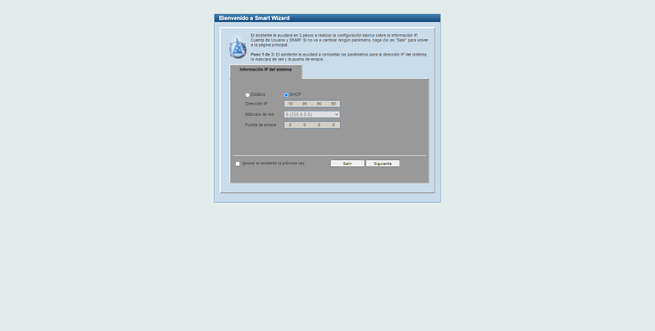

Este switch tiene un firmware realmente completo al que podremos acceder vía web, lo único que tenemos que hacer para acceder a la administración de este equipo es conectar un ordenador vía cable de red a cualquiera de sus puertos Ethernet. Una vez que lo hayamos conectado, tendremos que poner una IP fija como la 10.90.90.91, el acceso a la administración del switch se realiza vía http://10.90.90.90 como suele ser habitual en el fabricante D-Link.

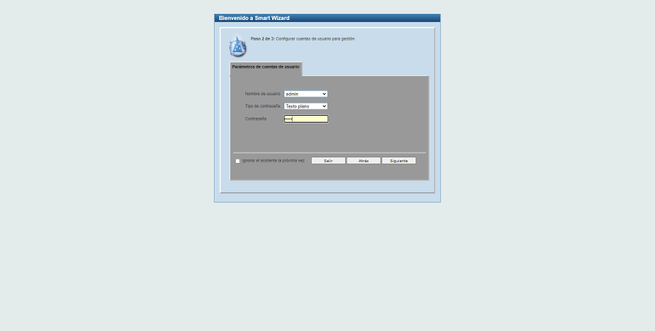

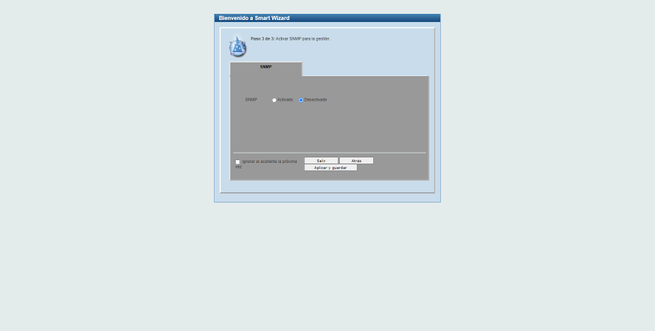

Una vez que entremos vía web, nos saldrá un menú para introducir las credenciales de administración, por defecto es «admin/admin». Al entrar, podremos elegir si queremos fijar una IP privada fija en la VLAN1, o si queremos activar el cliente DHCP. A continuación, nos permitirá cambiar la contraseña de administración, y también activar o no el SNMP para administrarlo y monitorizarlo de forma remota.

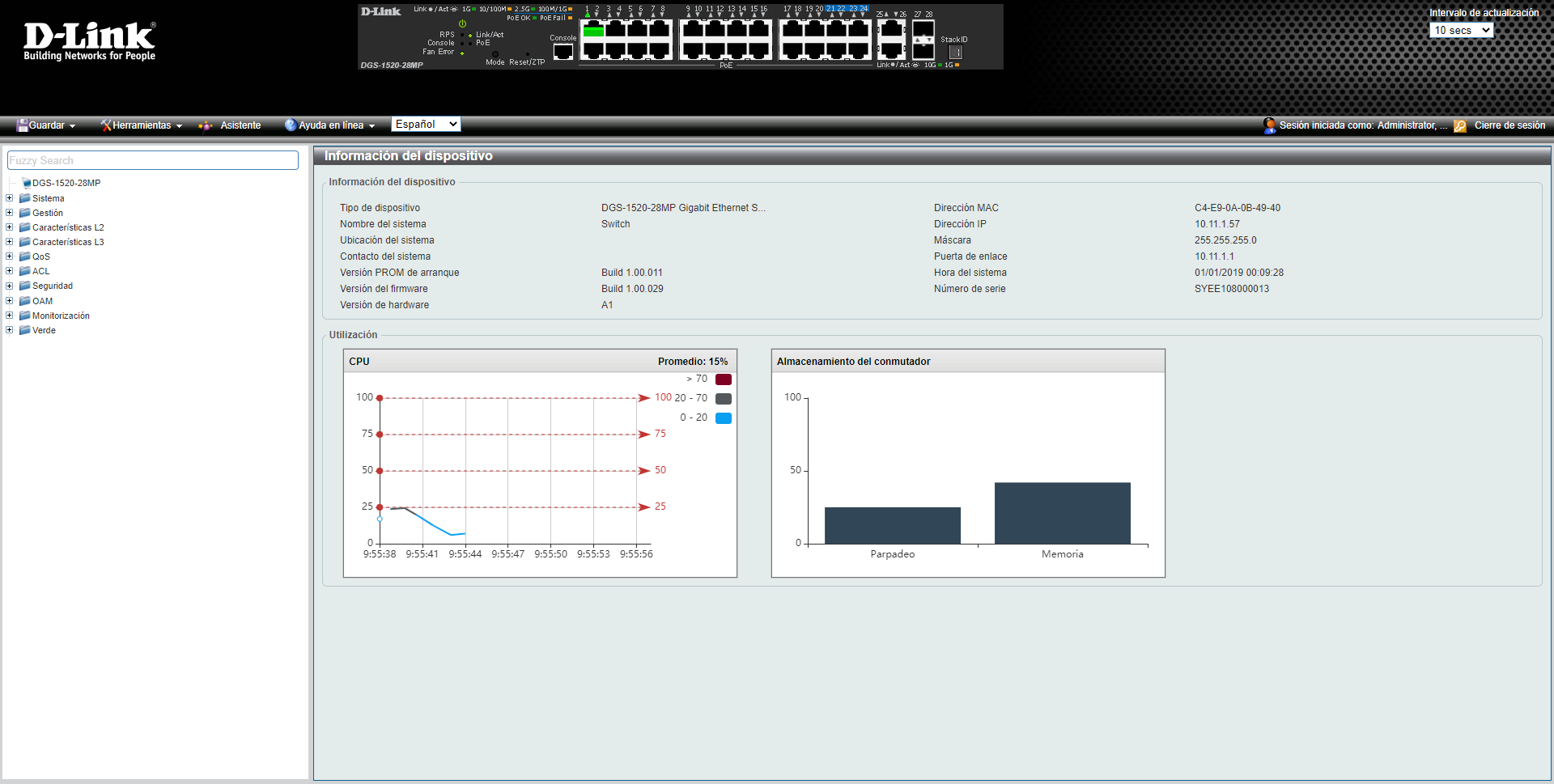

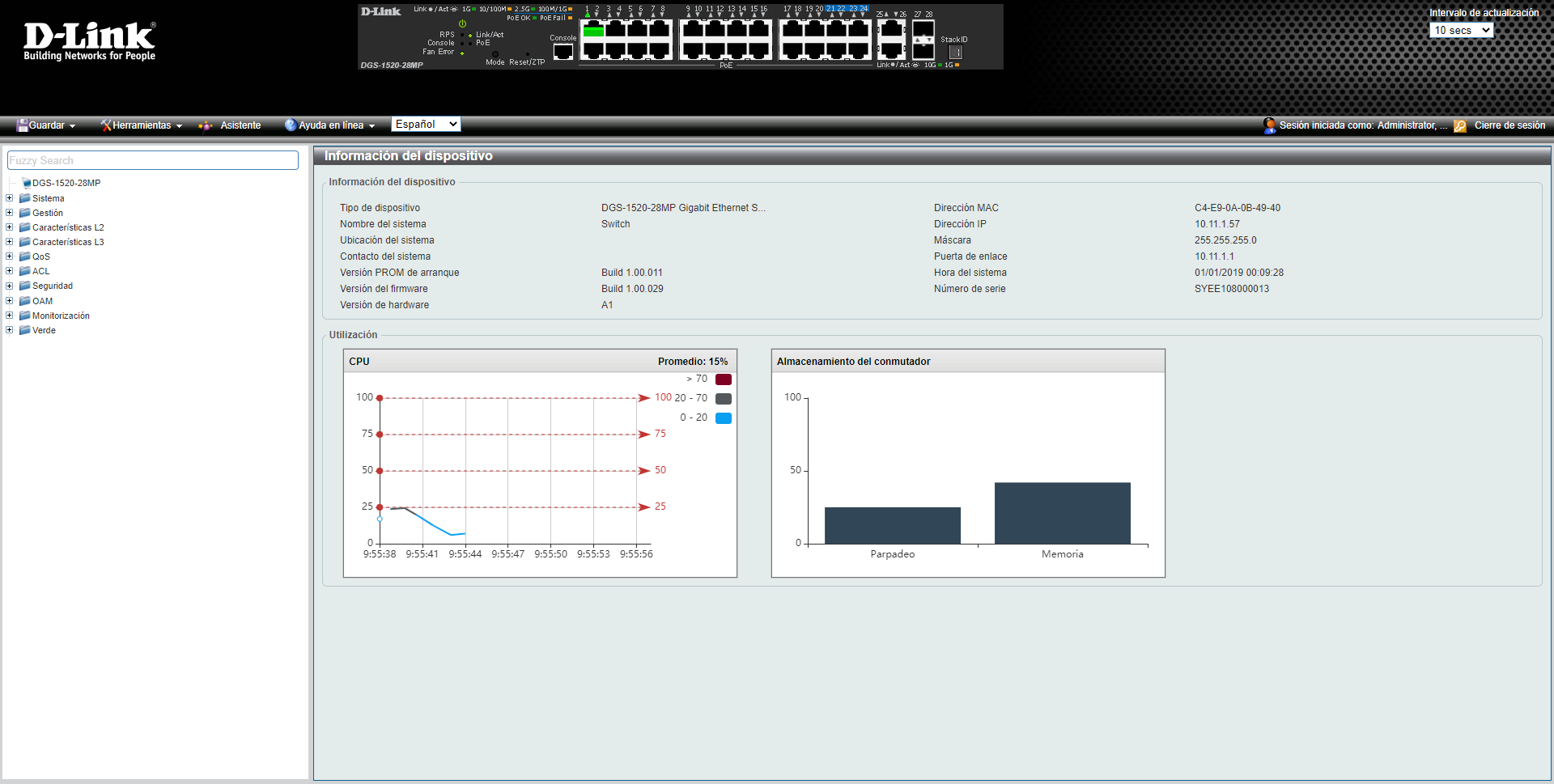

Una vez realizada esta configuración del asistente, podremos entrar nuevamente al switch de D-Link con la nueva dirección IP privada que ha obtenido vía DHCP. En caso de no tener DHCP, pues podremos acceder con la misma IP 10.90.90.90 que os hemos comentado anteriormente. Una vez dentro del firmware, veremos una interfaz gráfica de usuario muy similar al resto de switches gestionables que hemos analizado del fabricante D-Link, como el del D-Link DGS-3130.

En la parte superior del firmware podremos ver el estado de los puertos físicos del propio switch, también podremos realizar un guardado de la configuración en “Guardar” y entrar en las herramientas administrativas en “Herramientas” donde podremos actualizar el firmware por diversos protocolos, guardar la configuración y restaurarla, resetear a valores de fábrica el equipo, así como reiniciarlo fácilmente. Un aspecto interesante es que el firmware está en español, y podremos seleccionar diferentes idiomas.

En el menú izquierdo es donde iremos desplegando las diferentes opciones del switch L3, y en el menú derecho es donde tendremos todas las opciones para configurar en detalle este equipo de alto rendimiento.

En este menú principal podremos ver el modelo exacto del equipo, la versión del firmware, hardware, dirección IP, direccionamiento IP, hora del sistema e incluso el número serie. También podremos ver el estado de la CPU en tiempo real, la memoria RAM y memoria FLASH. Este switch L3 dispone de una memoria FLASH donde podremos almacenar varios firmwares y también varias configuraciones, ideal para adaptarse a nuestras necesidades.

Debido a la gran cantidad de opciones de configuración que tenemos en este switch, vamos a hablar de algunos de sus principales menús, pero si ya tienes experiencia en switches L3 de D-Link, las configuraciones son las mismas de siempre.

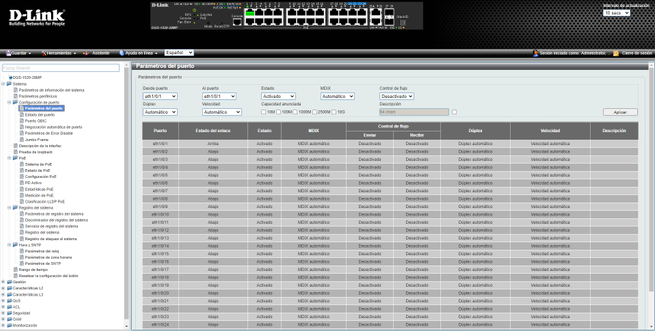

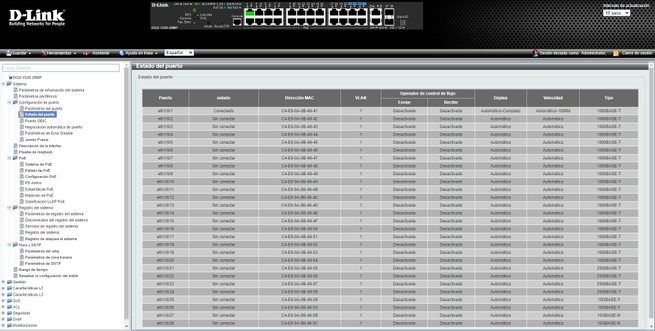

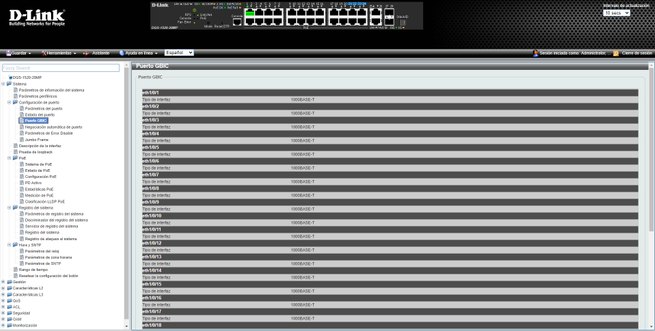

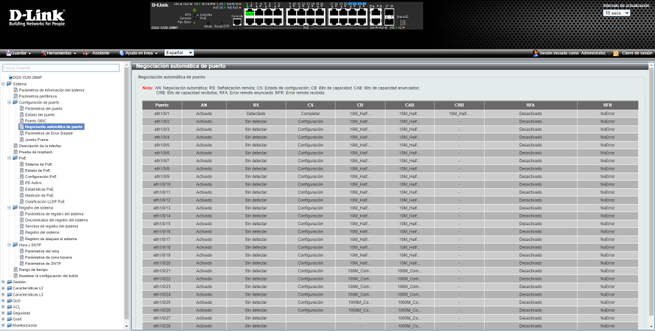

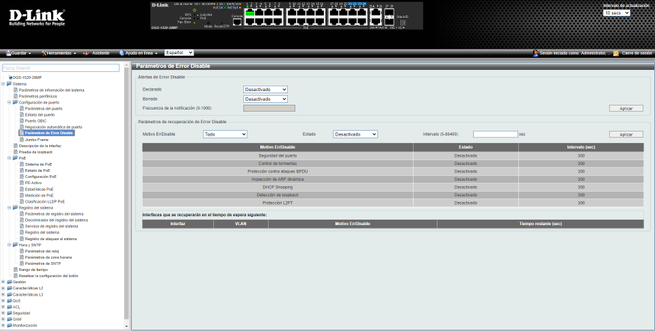

Sistema

En la sección de sistema es donde podremos modificar parámetros del sistema y también de la configuración y comportamiento de los diferentes puertos. Aquí podremos activar o desactivar los puertos, el MDIX, duplex, velocidad y incluso el control de flujo. También podremos ver el estado de los puertos junto con la negociación del enlace en tiempo real, configurar los parámetros del «Err disable» cuando es disparado por el «Port Security», e incluso configurar los Jumbo Frames hasta 12K de tamaño.

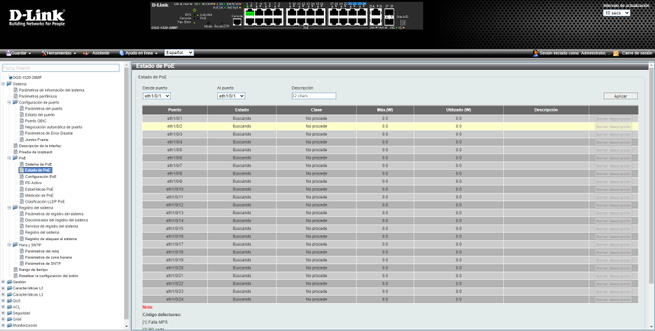

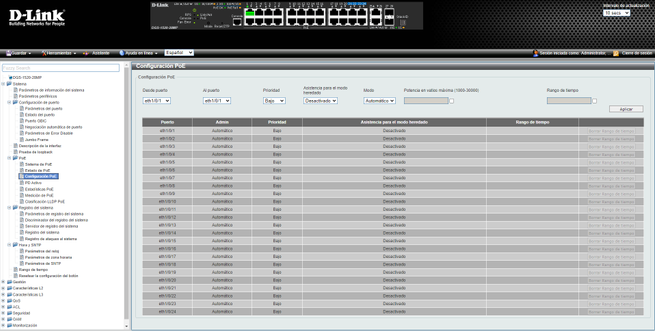

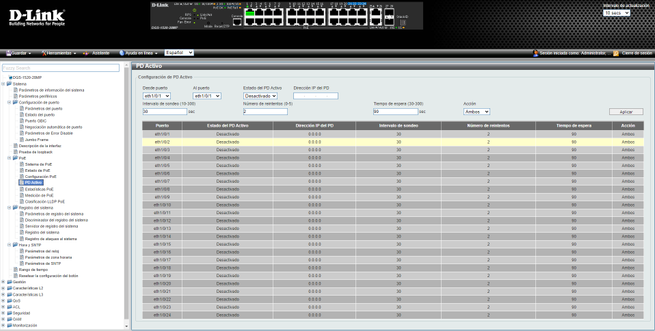

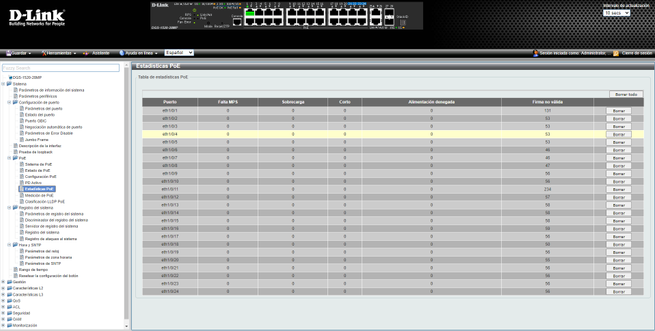

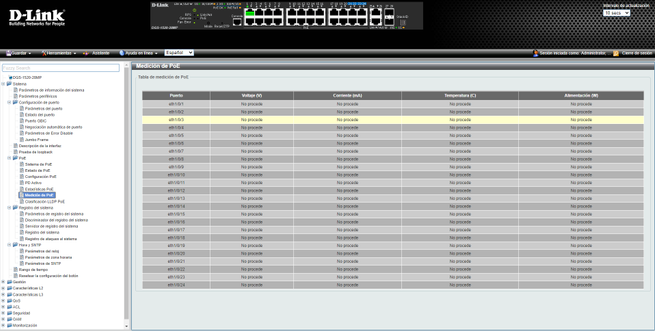

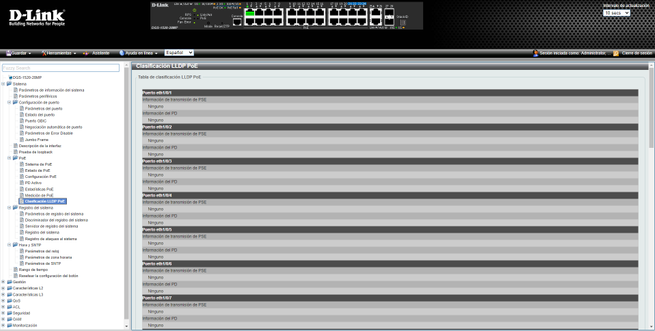

Las opciones PoE de este switch son tan completas como el resto de switches de D-Link, podremos ver el estado de la potencia suministrada y la restante, además, podremos poner un umbral de uso y configurar una política y estado de alerta. También podremos ver el estado del PoE clasificado perfectamente por puerto, la potencia máxima y la utilizada. También podremos configurar el PoE con la prioridad de los diferentes puertos, e incluso podremos configurar el PD activo para confirmar que los APs o cámaras siempre están levantados y sin problemas.

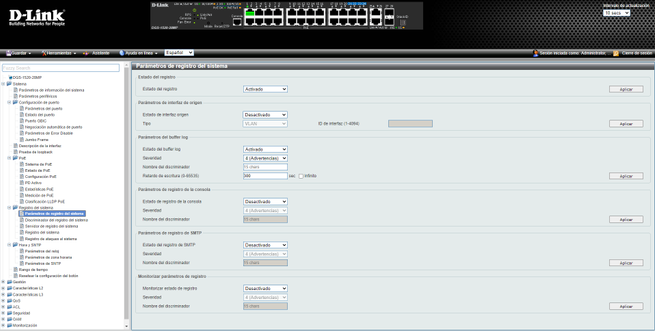

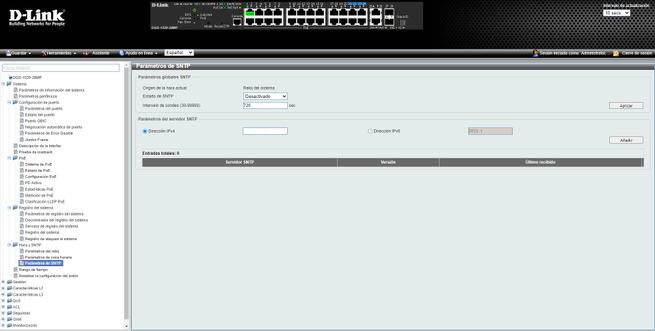

En la sección de registro del sistema es donde podremos configurar todo el logging del equipo, por último, podremos configurar la hora y el SNTP del switch L3 para que obtenga la hora de manera automática.

Una vez que hemos visto todas las opciones de sistema, vamos a ver todas las opciones de «Gestión».

Gestión

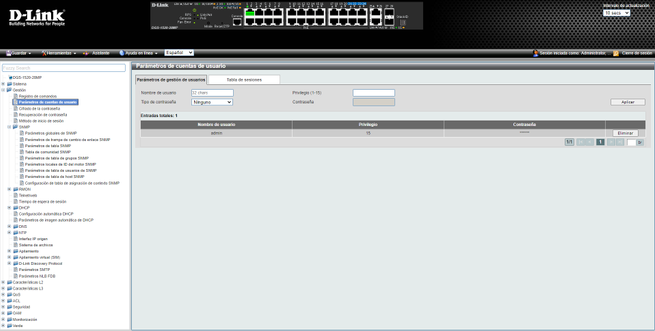

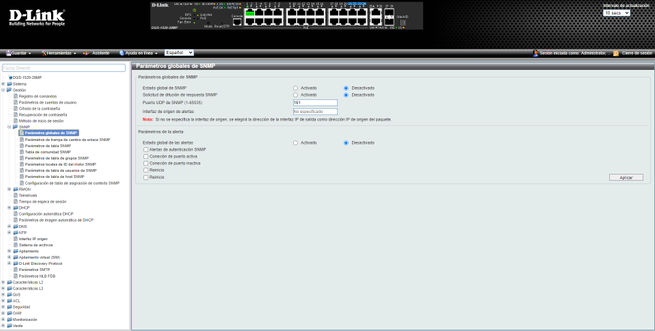

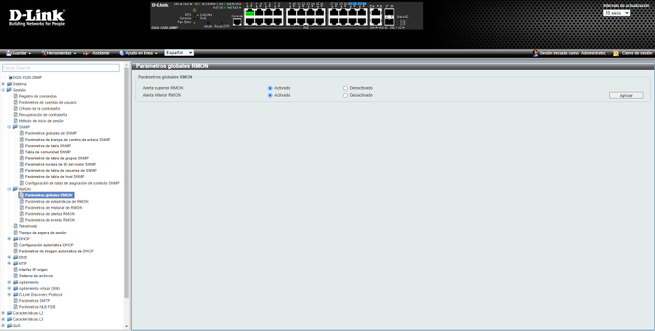

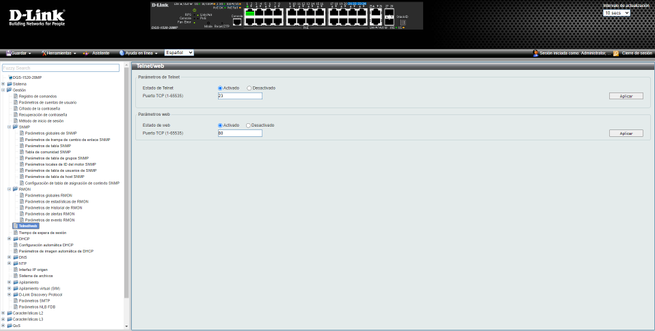

En la sección de gestión es donde podremos configurar las diferentes cuentas de usuario de administrador o usuario invitado para solamente ver la configuración, también podremos ver el estado y configurar los protocolos SNMP, RMON e incluso podremos configurar el Telnet y estado de acceso vía web HTTP.

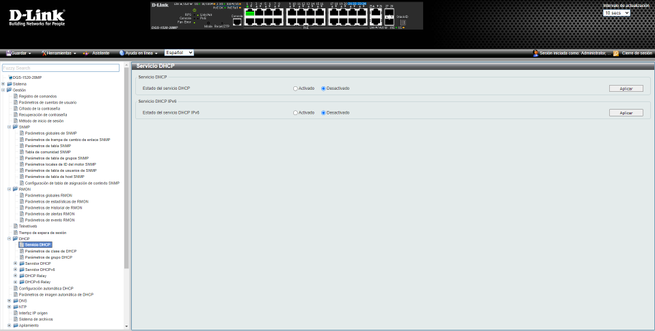

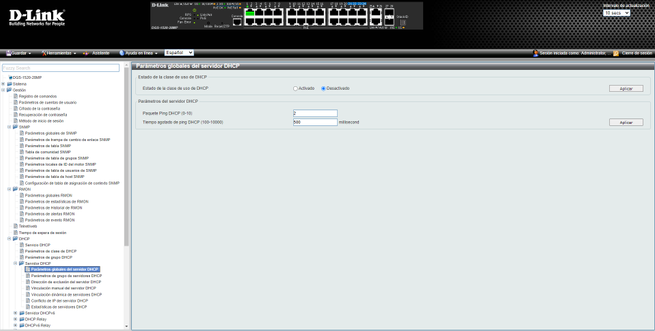

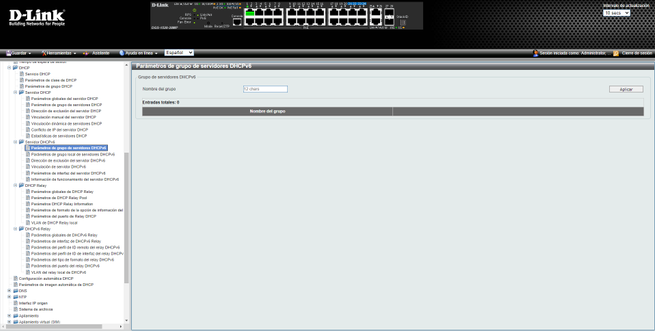

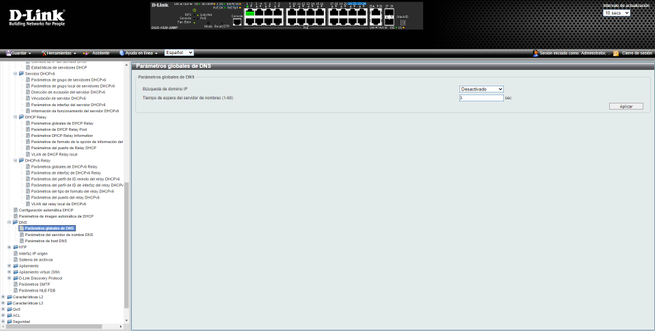

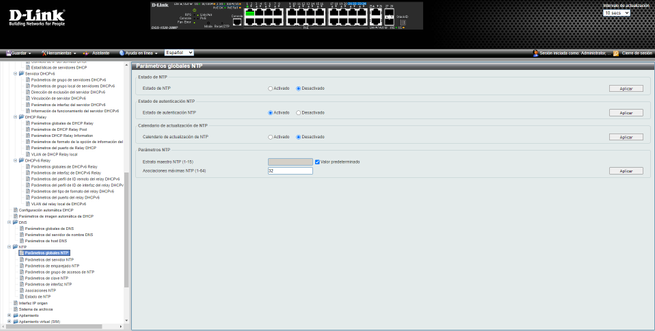

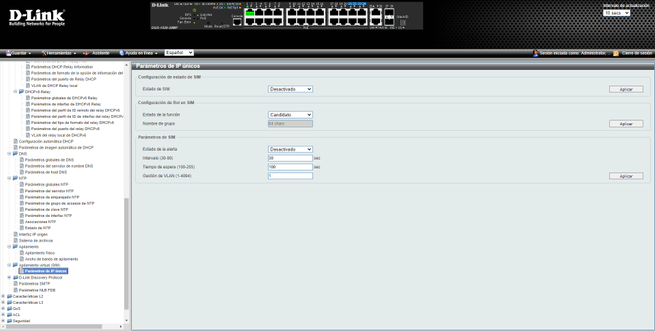

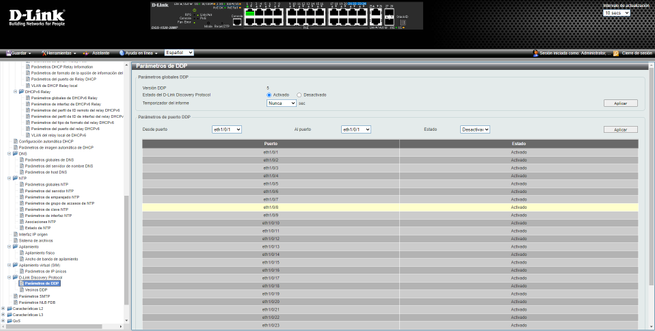

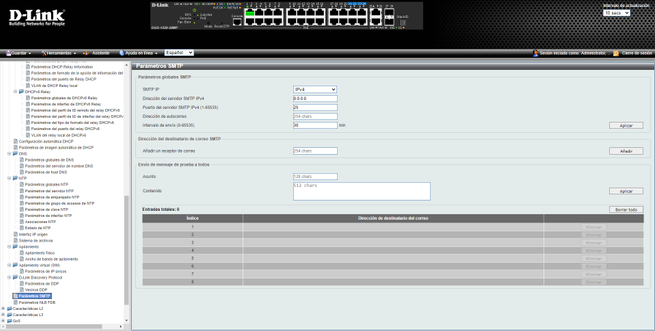

Este switch L3 tiene la posibilidad de configurar servidores DHCP, tanto DHCPv4 como también DHCPv6, podremos prescindir de un servidor DHCP externo y utilizar este. También podremos configurar los servidores DNS del equipo, el servidor NTP para proporcionar la hora, e incluso ver el sistema de archivos, configurar el apilamiento físico y virtual, así como configurar el protocolo D-Link Discovery Protocol, SMTP y más.

Una vez que hemos visto todas las opciones de gestión, vamos a ver todas las opciones de configuración L2.

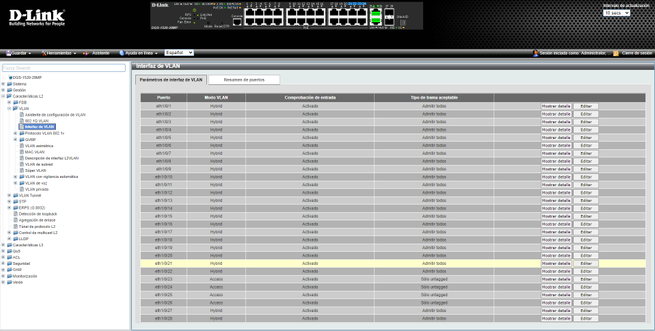

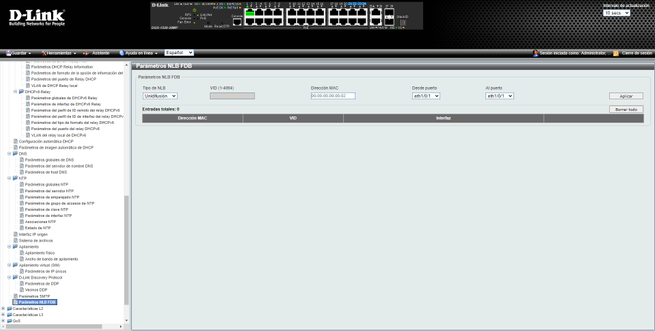

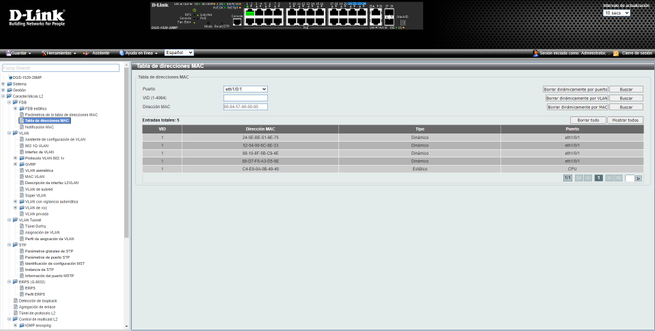

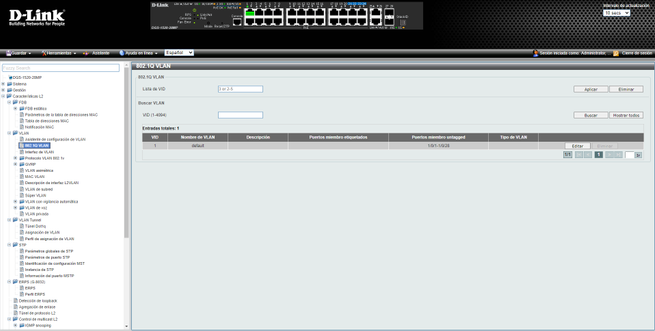

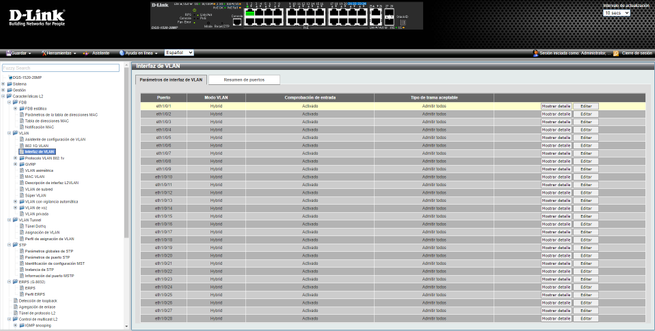

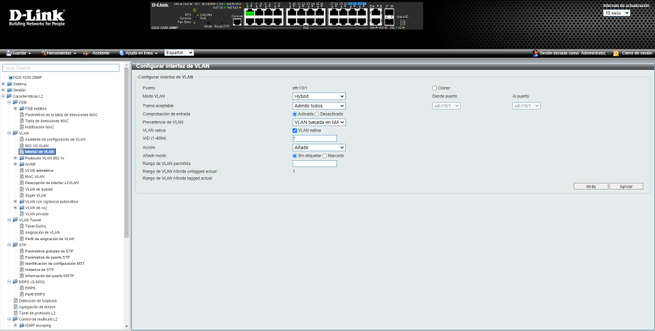

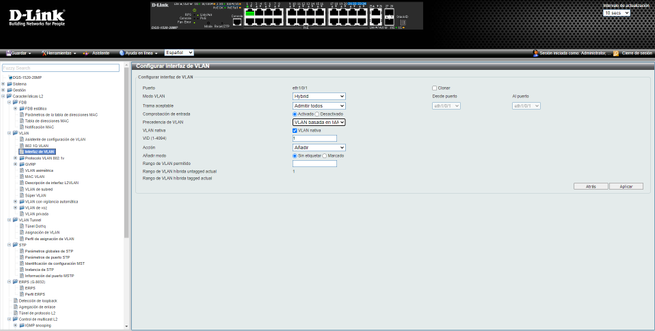

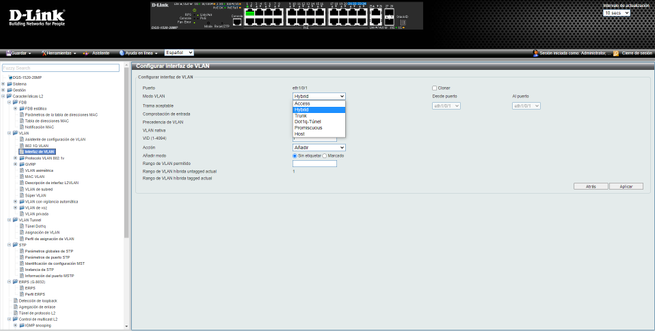

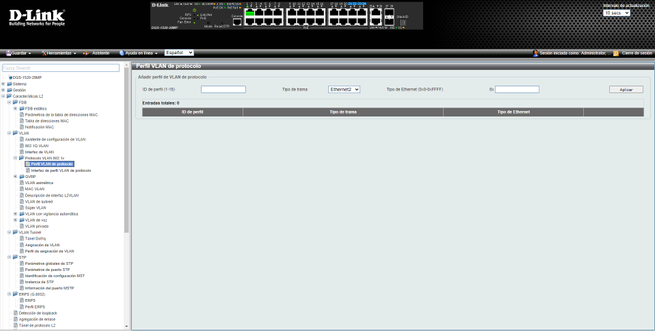

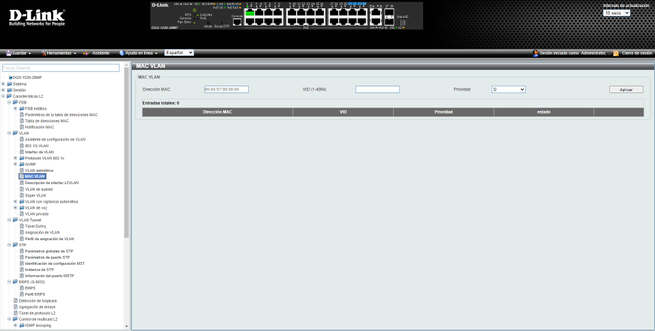

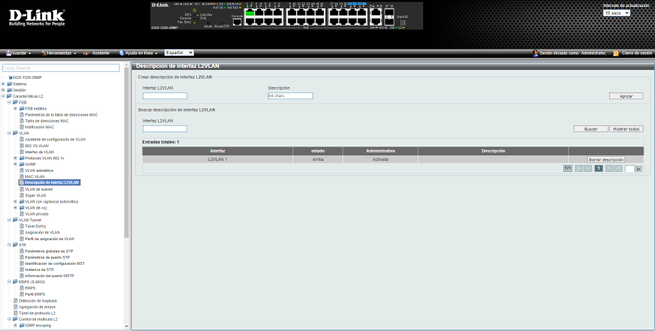

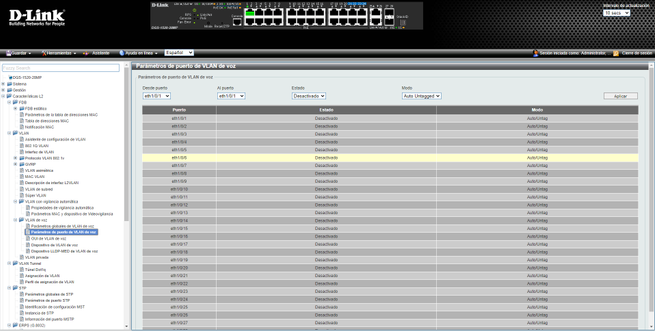

Características L2

En la sección de características L2 es donde tendremos todas las opciones de configuración de VLANs, STP, ERPS y mucho más. En estos menús podremos ver la tabla de direcciones MAC con su correspondiente VID, también podremos configurar parámetros de la tabla de direcciones MAC, las VLANs con 802.1Q, la interfaz VLAN para configurar los diferentes puertos como acceso, híbrido, troncal, e incluso las configuraciones específicas de las Private VLAN y túneles VLAN. Un detalle importante es que nos permite configurar VLAN basadas en MAC.

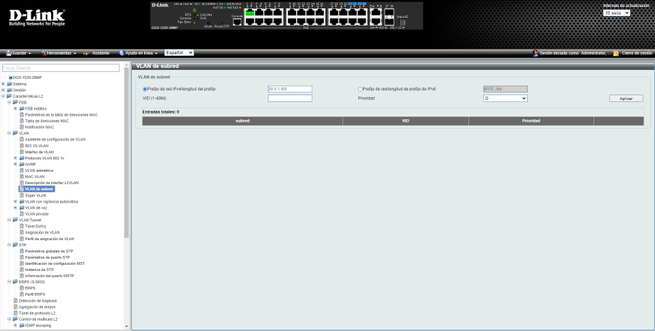

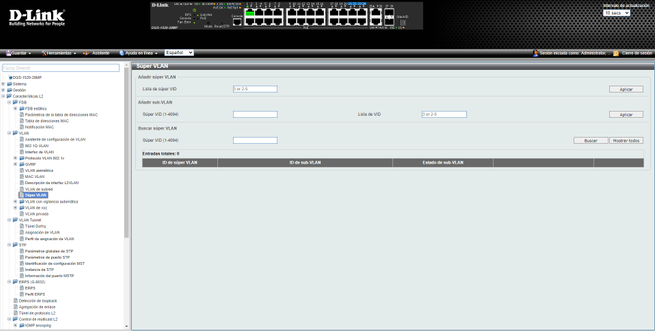

Otros protocolos que tenemos disponibles son el 802.1v, GVRP para desplegar las VLANs masivamente a muchos switches de forma automática, VLAN asimétrica, MAC VLAN, VLAN de subred, Super VLAN y mucho más.

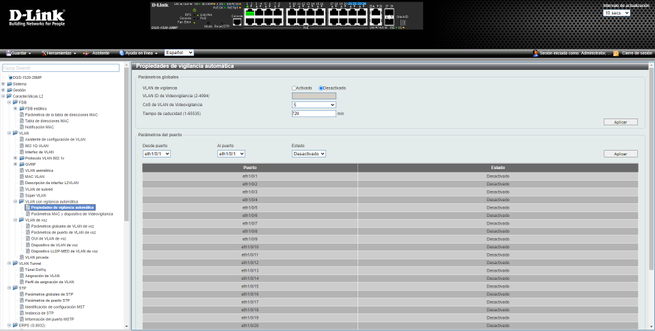

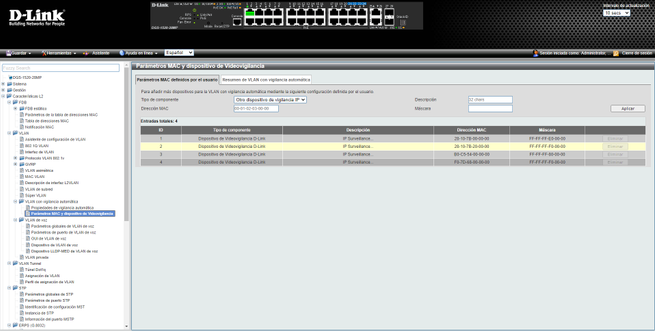

Aunque este equipo está orientado para entornos de core de red, también incorpora las funcionalidades de VLAN para videovigilancia y voz, e incluso Private VLANs, esto hace que este switch L3 sea muy versátil y podamos ubicarlo en cualquier parte de la red. Por último, este switch también soporta túneles VLAN.

Según las etiquetas de privacidad de la App Store, estos son los (meta)datos recolectados por aplicaciones de mensajería como Signal, iMessage, WhatsApp y Facebook Messenger. Fuente: Forbes.

Según las etiquetas de privacidad de la App Store, estos son los (meta)datos recolectados por aplicaciones de mensajería como Signal, iMessage, WhatsApp y Facebook Messenger. Fuente: Forbes.

Un ejemplo de código fuente escrito en el lenguaje de programación Java, que imprimirá el mensaje "Hello World!" a la salida estándar cuando es compilado y ejecutado

Un ejemplo de código fuente escrito en el lenguaje de programación Java, que imprimirá el mensaje "Hello World!" a la salida estándar cuando es compilado y ejecutado

NFC Tools.

NFC Tools.