El Tribunal Superior de Justicia de Castilla y León ha confirmado la condena de dos años de cárcel al becario de la Universidad de Valladolid que dañó una veintena de ordenadores del Instituto de Biología y Genética Molecular de la UVA, en el que realizaba su doctorado, utilizando un usb-killer que atacó la placa base de los aparatos y los dejó 'fundidos'.

La sentencia de la Sala de lo Civil y Penal del TSJCyL, con sede en Burgos, desestima el recurso de apelación de la defensa de Daniel U.H, quien utilizó un 'usb-killer' para dañar la placa base de los ordenadores, y confirma en todos sus términos el fallo condenatorio dictado en junio por la Sección Segunda de lo Penal de la Audiencia vallisoletana, según informaron a Europa Press fuentes jurídicas.

El tribunal de primera instancia le consideró culpable de un delito continuado de daños en sistemas informáticos, en concurso medial ideal con otro de adquisición para su uso de un programa informático, con intención de cometer el anterior, y, amén de la citada pena privativa de libertad de dos años, le condenó a indemnizar con más de 20.000 euros al Instituto de Biología y Genética Molecular (CBGM) por el coste de la reparación de los ordenadores y por los daños causados por el tiempo que el ataque informático obligó a mantener cerrado el laboratorio, donde realizaba su doctorado.

El usb-killer, según la sentencia, es un dispositivo de fácil porte, entre cuyas funciones se encuentra el probar puertos usb contra ataques de sobretensión. Funciona conectándose al puerto usb de un ordenador, recolectando energía de las conexiones de alimentación hasta que alcanza alrededor de los 220 voltios, para posteriormente descargar rápidamente y varias veces por segundo la tensión almacenada sobre la placa base.

Este proceso que continuará sucesivamente mientras esté conectado a un ordenador o no pueda realizar la carga/descarga, en el caso que el circuito electrónico sobre el que esté conectado dejase de funcionar.

Teniendo presente que un puerto usb únicamente soporta alrededor de 5 voltios y el killer recolecta energía hasta alrededor de los 220 voltios para después descargarla, la utilización alrededor de 30 segundos de este dispositivo produce una sobrecarga casi instantánea en el ordenador al que se acopla, lo cual produce un daño que afecta inmediatamente a la placa base de cualquier dispositivo que contenga algún puerto USB, como un ordenador de sobremesa o portátil.

El Tribunal Superior de Justicia de Castilla y León ha confirmado la condena de dos años de cárcel al becario de la Universidad de Valladolid que dañó una veintena de ordenadores del Instituto de Biología y Genética Molecular de la UVA, en el que realizaba su doctorado, utilizando un usb-killer que atacó la placa base de los aparatos y los dejó 'fundidos'.

La sentencia de la Sala de lo Civil y Penal del TSJCyL, con sede en Burgos, desestima el recurso de apelación de la defensa de Daniel U.H, quien utilizó un 'usb-killer' para dañar la placa base de los ordenadores, y confirma en todos sus términos el fallo condenatorio dictado en junio por la Sección Segunda de lo Penal de la Audiencia vallisoletana, según informaron a Europa Press fuentes jurídicas.

El tribunal de primera instancia le consideró culpable de un delito continuado de daños en sistemas informáticos, en concurso medial ideal con otro de adquisición para su uso de un programa informático, con intención de cometer el anterior, y, amén de la citada pena privativa de libertad de dos años, le condenó a indemnizar con más de 20.000 euros al Instituto de Biología y Genética Molecular (CBGM) por el coste de la reparación de los ordenadores y por los daños causados por el tiempo que el ataque informático obligó a mantener cerrado el laboratorio, donde realizaba su doctorado.

El usb-killer, según la sentencia, es un dispositivo de fácil porte, entre cuyas funciones se encuentra el probar puertos usb contra ataques de sobretensión. Funciona conectándose al puerto usb de un ordenador, recolectando energía de las conexiones de alimentación hasta que alcanza alrededor de los 220 voltios, para posteriormente descargar rápidamente y varias veces por segundo la tensión almacenada sobre la placa base.

Este proceso que continuará sucesivamente mientras esté conectado a un ordenador o no pueda realizar la carga/descarga, en el caso que el circuito electrónico sobre el que esté conectado dejase de funcionar.

Teniendo presente que un puerto usb únicamente soporta alrededor de 5 voltios y el killer recolecta energía hasta alrededor de los 220 voltios para después descargarla, la utilización alrededor de 30 segundos de este dispositivo produce una sobrecarga casi instantánea en el ordenador al que se acopla, lo cual produce un daño que afecta inmediatamente a la placa base de cualquier dispositivo que contenga algún puerto USB, como un ordenador de sobremesa o portátil.

Fernando Garcia

Shared posts

El TSJCyL confirma dos años de prisión al becario que 'fundió' una veintena de ordenadores de la UVA

El Tribunal Superior de Justicia de Castilla y León ha confirmado la condena de dos años de cárcel al becario de la Universidad de Valladolid que dañó una veintena de ordenadores del Instituto de Biología y Genética Molecular de la UVA, en el que realizaba su doctorado, utilizando un usb-killer que atacó la placa base de los aparatos y los dejó 'fundidos'.

La sentencia de la Sala de lo Civil y Penal del TSJCyL, con sede en Burgos, desestima el recurso de apelación de la defensa de Daniel U.H, quien utilizó un 'usb-killer' para dañar la placa base de los ordenadores, y confirma en todos sus términos el fallo condenatorio dictado en junio por la Sección Segunda de lo Penal de la Audiencia vallisoletana, según informaron a Europa Press fuentes jurídicas.

El tribunal de primera instancia le consideró culpable de un delito continuado de daños en sistemas informáticos, en concurso medial ideal con otro de adquisición para su uso de un programa informático, con intención de cometer el anterior, y, amén de la citada pena privativa de libertad de dos años, le condenó a indemnizar con más de 20.000 euros al Instituto de Biología y Genética Molecular (CBGM) por el coste de la reparación de los ordenadores y por los daños causados por el tiempo que el ataque informático obligó a mantener cerrado el laboratorio, donde realizaba su doctorado.

El usb-killer, según la sentencia, es un dispositivo de fácil porte, entre cuyas funciones se encuentra el probar puertos usb contra ataques de sobretensión. Funciona conectándose al puerto usb de un ordenador, recolectando energía de las conexiones de alimentación hasta que alcanza alrededor de los 220 voltios, para posteriormente descargar rápidamente y varias veces por segundo la tensión almacenada sobre la placa base.

Este proceso que continuará sucesivamente mientras esté conectado a un ordenador o no pueda realizar la carga/descarga, en el caso que el circuito electrónico sobre el que esté conectado dejase de funcionar.

Teniendo presente que un puerto usb únicamente soporta alrededor de 5 voltios y el killer recolecta energía hasta alrededor de los 220 voltios para después descargarla, la utilización alrededor de 30 segundos de este dispositivo produce una sobrecarga casi instantánea en el ordenador al que se acopla, lo cual produce un daño que afecta inmediatamente a la placa base de cualquier dispositivo que contenga algún puerto USB, como un ordenador de sobremesa o portátil.

El Tribunal Superior de Justicia de Castilla y León ha confirmado la condena de dos años de cárcel al becario de la Universidad de Valladolid que dañó una veintena de ordenadores del Instituto de Biología y Genética Molecular de la UVA, en el que realizaba su doctorado, utilizando un usb-killer que atacó la placa base de los aparatos y los dejó 'fundidos'.

La sentencia de la Sala de lo Civil y Penal del TSJCyL, con sede en Burgos, desestima el recurso de apelación de la defensa de Daniel U.H, quien utilizó un 'usb-killer' para dañar la placa base de los ordenadores, y confirma en todos sus términos el fallo condenatorio dictado en junio por la Sección Segunda de lo Penal de la Audiencia vallisoletana, según informaron a Europa Press fuentes jurídicas.

El tribunal de primera instancia le consideró culpable de un delito continuado de daños en sistemas informáticos, en concurso medial ideal con otro de adquisición para su uso de un programa informático, con intención de cometer el anterior, y, amén de la citada pena privativa de libertad de dos años, le condenó a indemnizar con más de 20.000 euros al Instituto de Biología y Genética Molecular (CBGM) por el coste de la reparación de los ordenadores y por los daños causados por el tiempo que el ataque informático obligó a mantener cerrado el laboratorio, donde realizaba su doctorado.

El usb-killer, según la sentencia, es un dispositivo de fácil porte, entre cuyas funciones se encuentra el probar puertos usb contra ataques de sobretensión. Funciona conectándose al puerto usb de un ordenador, recolectando energía de las conexiones de alimentación hasta que alcanza alrededor de los 220 voltios, para posteriormente descargar rápidamente y varias veces por segundo la tensión almacenada sobre la placa base.

Este proceso que continuará sucesivamente mientras esté conectado a un ordenador o no pueda realizar la carga/descarga, en el caso que el circuito electrónico sobre el que esté conectado dejase de funcionar.

Teniendo presente que un puerto usb únicamente soporta alrededor de 5 voltios y el killer recolecta energía hasta alrededor de los 220 voltios para después descargarla, la utilización alrededor de 30 segundos de este dispositivo produce una sobrecarga casi instantánea en el ordenador al que se acopla, lo cual produce un daño que afecta inmediatamente a la placa base de cualquier dispositivo que contenga algún puerto USB, como un ordenador de sobremesa o portátil.

LineageOS maravilla: resucita al Samsung Galaxy S2 de 2011, pero también pone Android en la RPi 4 y en terminales (muy) baratos

La mayoría de los fabricantes lanzan sus terminales Android con la versión más reciente que pueden instalar en ellos, pero el soporte de nuevas versiones de esta plataforma es muy irregular, y en muchas ocasiones es raro ver más de una o dos grandes actualizaciones a nuevas versiones de Android.

Eso no significa que no podamos tener lo último de lo último, y en muchos casos LineageOS, la ROM personalizada por excelencia, es capaz de permitirnos darle nueva vida a nuestro dispositivo de hace tres o cuatro años. El "milagro" no es ese, sino que LineageOS sea capaz hoy en día de revivir terminales como el Samsung Galaxy S2 que se lanzó en 2011, de ser una opción excepcional para terminales muy (pero muy) baratos o incluso de ofrecer un escritorio Android en las polivalentes Raspberry Pi 4.

Reviviendo a las viejas glorias de la movilidad

En 2011 llegaba el Galaxy S2 (o S II), el buque insignia de una Samsung que se posicionaba como la referencia clara del mercado Android. Contaba con una pantalla Super AMOLED de 4,3 pulgadas y 800x480 píxeles, un Exynos 4210 dual-core, 1 GB de RAM y 16 o 32 GB de capacidad, además de 1.650 mAh de batería y una cámara de 8 MP f/2.6 que para la época era una pequeña maravilla. ¿Su otro detalle importante? Que el sistema operativo preinstalado era Android 2.3.4 'Gingerbread'.

Este terminal llegó a tener actualizaciones oficiales hasta Android 4.1 'Jelly Bean', pero a partir de entonces Samsung dejó de ofrecer nuevas grandes actualizaciones, y el teléfono, como tantos otros, quedó a merced de un mercado inmisericorde en el que lo normal era cambiar de móvil cada dos años como mucho.

Lo curioso es que si aún tenéis ese móvil guardado en algún cajón (o si lo seguís utilizando, que también puede ser) estáis de enhorabuena, porque podéis darle una nueva vida gracias a la versión no oficial de LineageOS 18.1 que un desarrollador (o "cocinero", como se les suele conocer) ha preparado para que este terminal pueda disfrutar de las ventajas de esta ROM basada en Android 11. Alucinante.

Este es un buen ejemplo de cómo LineageOS permite rescatar dispositivos del pasado sin aparentes problemas. El soporte a viejos dispositivos sigue siendo excepcional, y entre los móviles míticos en los que aún puedes instalar este sistema operativo están el Xiaomi Mi 3 (2013), LG Nexus 4 (2012), HTC One (2013), LG G2 (2013), Motorola Moto G (2013), y cómo no uno de los referentes de la comunidad de cocineros, el OnePlus One (2014).

Y eso si solo tenemos en cuenta el soporte oficial, porque el Galaxy S2 es un ejemplo de ese otro soporte "oficioso" que cocineros que van por libre acaban ofreciendo a terminales que quieren seguir soportando. Aquí hay ejemplos como el del mítico HTC HD2 de 2009 que no tiene versión tan actual, pero que sí es posible actualizar a LineageOS 15.1 (basado en Android 8.1), algo alucinante para un terminal que ya tiene 11 años de vida.

También móviles muy baratos (por ser antiguos) o hasta la Rasbperry Pi 4

Ese soporte prodigioso de LineageOS a móviles "defenestrados" por sus propios fabricantes no solo se queda ahí: esta ROM se ha convertido además en una forma singular de potenciar terminales muy baratos que en realidad lo son no porque sean modestos, sino porque son ya casi reliquias que muchos usuarios se los quieran quitar de encima.

En Reddit comentaban hace tiempo algunos ejemplos que pueden dar buen servicio a sus propietarios como un Galaxy S5, un ZTE Axon mini, un Nexus 5 o un Moto G4 Play. Muchos de ellos se pueden conseguir por 50 euros o menos si sabemos buscar.

Pero es que LineageOS también sorprende por su versatilidad a la hora de plantear alternativas en otras plataformas como la Raspberry Pi 4, que hace unas semanas también recibió una versión preliminar de Android 11 en este miniPC que teóricamente no está orientado a correr este sistema operativo. Maravilloso.

Vía | XDA Developers

-

La noticia

LineageOS maravilla: resucita al Samsung Galaxy S2 de 2011, pero también pone Android en la RPi 4 y en terminales (muy) baratos

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Una grave vulnerabilidad tecnológica para Estados Unidos y el mundo: Microsoft suena las alarmas sobre el ciberataque a SolarWinds

Esta semana un sofisticado ciberataque contra SolarWinds encendió las alarmas en Estados Unidos, puesto que se trata del proveedor de soluciones IT de no solo grandes empresas en el país, sino de organizaciones gubernamentales como las NASA, el Pentágono y las fuerzas aéreas.

Apenas ayer la agencia de armas nucleares de EEUU confirmaba que habían sido hackeados en el ataque a SolarWinds. Al mismo tiempo Microsoft también confirmaba que sus sistemas habían sido expuestos al malware. Brad Smith, presidente de la empresa, escribió en detalle cómo de serio es el problema y cómo han identificado víctimas en Canadá, México, Bélgica, España, Reino Unido, Israel y los Emiratos Árabes Unidos.

"Necesitamos una respuesta de ciberseguridad sólida y global"

Microsoft explicó que como otros clientes de SolarWinds, han estado buscando indicaciones del malware y encontraron binarios maliciosos en su entorno, pero lograron aislarlos y eliminarlos. Le empresa dice que hasta ahora no han encontrado evidencia de que se haya accedido a datos de sus clientes o servicios de producción.

Sin embargo, Microsoft también ha estado notificando esta semana a más de 40 clientes a que los atacantes apuntaron con más precisión y que fueron comprometidos a través de métodos más sofisticados.

Aunque aproximadamente el 80% de esos clientes están en Estados Unidos, la empresa ha identificado más víctimas en el resto del mundo y esperan que el número de afectados siga creciendo y se extienda a más paises.

Mapa que muestra los clientes afectados por el malware en Orion - Imagen de Microsoft

Mapa que muestra los clientes afectados por el malware en Orion - Imagen de Microsoft

Smith advierte por ello que se trata de un ataque de rango muy amplio y que sigue en marcha. Las investigaciones de Microsoft hasta ahora concluyen que se trata de "un ataque notable por su alcance, sofisticación e impacto".

El presidente de Microsoft cree que "no es sólo un ataque a objetivos específicos, sino a la confianza y fiabilidad de la infraestructura crítica del mundo para hacer avanzar la agencia de inteligencia de una nación". Aunque Smith no llega a acusar explícitamente a Rusia, si deja en la mesa que creen que hay pruebas indiscutibles sobre el origen de estos ataques.

Smith citó al CEO de FireEye, Kevin Mandia, que tras revelar el reciente ataque dijo que estaban siendo "testigos de un ataque de una nación con capacidades ofensivas de primer nivel".

Mientras que los expertos en seguridad de Microsoft ayudan en la respuesta, hemos llegado a la misma conclusión. Lamentablemente, el ataque representa un amplio y exitoso asalto basado en el espionaje tanto a la información confidencial del Gobierno de los Estados Unidos como a las herramientas tecnológicas utilizadas por las empresas para protegerlas. El ataque está en curso y está siendo investigado y abordado activamente por los equipos de seguridad de los sectores público y privado, incluida Microsoft.

Este ataque apuntó directamente al sistema de monitorización y administración de redes Orion de SolarWinds. Se cree que se introdujo una puerta trasera con la última actualización en marzo de 2020 que comprometió Orion y por ende la infraestructura de las empresas que lo utilizan.

De esas empresas, 425 forman parte del Fortune 500, desde las 10 mayores empresas de telecomunicaciones hasta la cinco agencias militares de Estados Unidos. Como reportó SolarWinds, los atacantes instalaron su malware en una actualización de Orion que puede haber sido instalada por más de 17.000 clientes.

-

La noticia

Una grave vulnerabilidad tecnológica para Estados Unidos y el mundo: Microsoft suena las alarmas sobre el ciberataque a SolarWinds

fue publicada originalmente en

Genbeta

por

Gabriela González

.

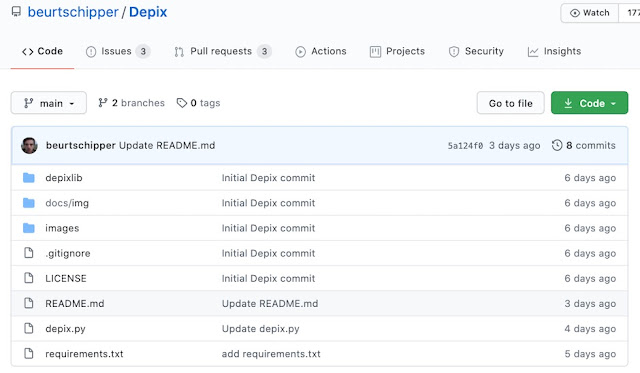

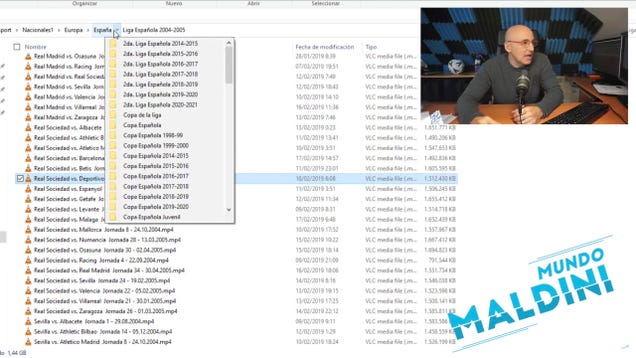

El sueño de todo aficionado al fútbol: un servidor privado con 150.000 partidos, 200 TB y subiendo

Julio Maldonado es uno de los periodistas que más sabe de fútbol en todo el mundo, pero si hay algo que los aficionados del deporte le envidian por encima de todas las cosas es su alucinante colección de partidos.

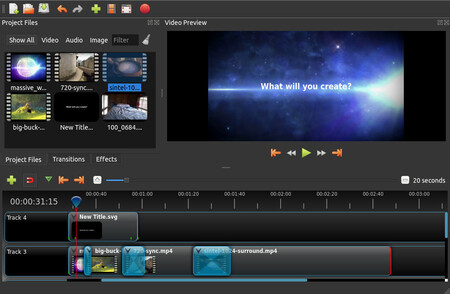

21 programas gratis para hacer vídeos con fotos y música

Te traemos una colección con 21 programas gratis para hacer vídeos con foto y música, un tipo de composición bastante sencilla y resultona, especialmente en fechas y acontecimientos señalados. Existen una gran cantidad de editores de vídeo para todas las plataformas, pero nosotros nos vamos a centrar hoy en esos que te lo ponen más fácil para trabajar con tus fotos y tu música.

En nuestra lista, vas a ver los programas ordenados por orden alfabético, pero estos podrán ser para ordenadores de escritorio, dispositivos móviles o para navegador. De esta manera, tendrás varias opciones a las que recurrir independientemente del dispositivo desde el que quieras realizar las ediciones.

Nosotros hemos incluido los que hemos considerado los más fiables o populares, pero siempre cabe la posibilidad de que nos hayamos dejado alguna joya oculta. Por eso, te invitamos a que si conoces otros editores que sirvan para hacer vídeos con fotos y música nos dejes tus ideas y aportaciones en la sección de comentarios, y que así el resto de lectores pueda beneficiarse de los conocimientos de nuestros xatakeros.

Avidemux

Vamos a empezar con este potente editor de vídeo de código abierto, lo que quiere decir que no esconde ninguna sorpresa desagradable cuando lo instales, y que es totalmente gratuito. Además, tiene versiones para Windows, macOS, GNU/Linux y PC-BSD, lo que quiere decir que podrás utilizarlo prácticamente en cualquier ordenador.

La aplicación tiene todas las funciones básicas de cualquier editor de vídeo, pudiendo añadir pistas de audio e imágenes para poder crear composiciones con fotos y músicas. También tiene varios filtros, y la posibilidad de añadir subtítulos. Es compatible con los principales formatos de vídeo como MKV, AVI o MP4.

- Enlace: Web oficial

AVS

Seguimos con este interesantísimo y potente editor de vídeo gratuito para Windows. Tiene todas las funciones básicas, pudiendo recortar vídeos, dividirlos, combinarlos, rotarlos y mezclarlos. También vas a poder aplicar diferentes subtítulos o incluso añadir subtítulos.

Con una interfaz que recuerda mucho a Windows Movie Maker, pero con una apariencia más moderna manteniendo su simplicidad, también puedes añadir fotos o audios para crear pases de diapositivas en vídeo y añadirles música de fondo. Además de esto, permite adaptar tus vídeos a teléfonos móviles o a diferentes plataformas online.

- Enlace: Wen oficial

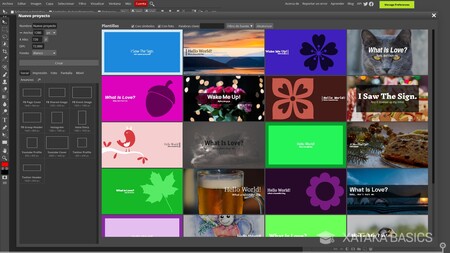

Filmora

Filmora es un excelente editor de vídeo, con una interfaz bonita y moderna, y con versiones para Windows y macOS. Intenta destacar entre otros editores avanzados ofreciendo más facilidad de uso, con la línea temporal y sus capas abajo, y arriba una ventana para la previsualización y otra para las fotos y los vídeos que puedes ir añadiendo.

Es una aplicación de pago, aunque en la versión de pruebas puedes usar casi todas las funciones sin limitaciones... aunque a cambio de tener que aguantar que se te inserte una marca de agua. También tiene música y efectos de sonido, y la versión completa y de pago apenas cuesta cuarenta dólares.

- Enlace: Web oficial

FilmoraGo

Pasamos ahora a una aplicación móvil, que es una versión adaptada de la anterior. Se trata de una versión algo más simplificada y orientada a la facilidad de uso, aunque suficiente para poder editar vídeos o crear clips a partir de vídeos y/o fotografías que tengas en tu móvil, mezclándolos incluso. También tienes transiciones entre los elementos de un clip y listas de filtros para que se vean de determinadas maneras.

Es fácil de usar, con los vídeos y fotos en la parte inferior como iconos para elegirlos y tocar sobre ellos para editarlos o añadirlos. Puedes añadir capas encima con música, voz en off, títulos y o filtros. Mucho de este contenido es gratis, pero también hay algunos elementos de pago para descargar. En este caso, es una aplicación gratis con contenido gratis, aunque opciones de bajar añadidos de pago por separado. Lo malo es que hay una marca de agua que sólo se elimina pagando un par de euros.

- Enlace: Google Play y App Store

Google Fotos

Si lo que quieres es crear tus vídeos en el móvil, una de las soluciones más sencillas que tienes es la aplicación de Google Fotos, la misma donde puedes tener subidas una gran cantidad de ellas. Esta app tiene un sencillo editor de vídeo en el que puedes elegir fotografías y vídeos y hacer una película con ellos.

Por lo tanto, es una manera muy sencilla de crear vídeos personalizados con tus fotos, pudiendo elegir cuánto dura la reproducción de una foto o vídeo dentro de la propia composición. También podrás añadir música de fondo o quitarle el sonido... y poco más, porque es una herramienta limitada pero muy fácil de utilizar por cualquiera.

- Enlace: Google Play y App Store

iMovie

Quien tiene un iPhone o iPad tiene iMovie, la aplicación de Apple para la creación de vídeos. Viene preinstalada, y es tan buena que difícilmente vas a necesitar otra en tu móvil a no ser que busques funciones más específicas. Ofrece un enorme elenco de opciones muy cercanas a las que ofrecen los editores para escritorio sin que tengas que buscar otras aplicaciones de terceros.

Tiene prácticamente de todo, desde temas para los títulos hasta música y transiciones, con varios filtros para los vídeos o efectos de sonido. También puedes subir tu música, usar fotos, añadir naracciones... y todo ello presentado de una manera elegante y sencilla, y pudiendo añadir las fotos y los vídeos que quieras de tu teléfono para componer un vídeo o un tráiler. Los resultados los puedes guardar en resoluciones de 4K o 1080p a 60 FPS.

- Enlace: App Store

InShot

En la lista de hoy vas a encontrarte con aplicaciones móviles interesantes, pero una de las mejores además de las nativas de Google y Apple es este editor InShot. Su punto negativo siempre ha sido que quizá ha abusado demasiado de la publicidad, pero a cambio tienes una aplicación versátil, fácil de utilizar y con bastantes opciones.

Puedes componer un nuevo vídeo y usar las fotos o los vídeos que tengas en tu móvil con él. También tienes varias maneras de añadir música, desde tu móvil o incluso extrayéndola de vídeos de YouTube. También tienes opciones básicas como recortar, añadir textos, música o voz en off, modificar la velocidad, y usar filtros que pueden ser gratuitos o de pago.

- Enlace: Google Play y App Store

ivsEdits

Un editor de vídeo bastante flexible y modular, y que tiene soporte para altas resoluciones como el 4K. Uno de sus puntos a favor es que la versión gratuita tiene muy pocas limitaciones, y que está asociado con Vimeo, por lo que tiene opciones para subir fácilmente tus videos a esa plataforma. Eso sí, tendrás que registrarte para poder bajar el programa.

Una de las limitaciones de la versión gratuita está en los formatos de vídeo en los que puedes exportar tus creaciones. Y también en las aplicaciones incluidas, ya que es un programa modular compuesto de varias. Pero para las tareas básicas de edición sigue funcionando.

- Enlace: Web oficial

Kdenlive

Una aplicación de código abierto que fue creada para KDE, uno de los entornos de escritorio más populares de GNU/Linux. Con el tiempo, fue creciendo y acabó llegando a otros sistemas operativos, siendo ahora una potente herramienta gratuita y multiplataforma disponible también para Windows, macOS y BSD.

Este editor de vídeo es bastante avanzado y versátil, con soporte para múltiples formatos de vídeo, atajos de teclado, y posibilidad de montar vídeo y audio multicanal, además de poner efectos y transiciones.

- Enlace: Web oficial

KineMaster

KineMaster es un editor de vídeo de interfaz apaisada sencillo, y que destaca porque te permite crear varias capas con clips, textos, pegatinas, efectos o garabatos. Tiene un aspecto muy parecido a los editores de escritorio, por lo que si no estás cómodo con interfaces adaptadas al móvil puede ser interesante de utilizar.

Lo que hemos dicho sobre las capas significa que podrás poner un clip encima de otro, creando un efecto peculiar. La mala noticia es que tiene un precio bastante alto de 4,99 euros al mes o 29,99 euros al año. En su versión gratuita tendrás una marca de agua y opciones limitadas.

- Enlace: Google Play y App Store

Kizoa

Kizoa es un editor de vídeo online que lleva la sencillez y la extrema facilidad de uso como bandera. Su funcionamiento es sencillo, y sólo tienes que ir pulsando para añadir el vídeo o la imagen que quieras a la composición en el orden que quieras que aparezca, y luego ir añadiendo si quieres transiciones.

En el modo gratuito del servicio tienes un espacio máximo de 1 GB, y los vídeos aparecerán con marcas de agua. Aun así, te permite añadir efectos, textos, transiciones, GIFs y música, y puedes compartir tus creaciones por correo electrónico, redes sociales o por un enlace que puedes enviar por cualquier otra aplicación,

- Enlace: Web oficial

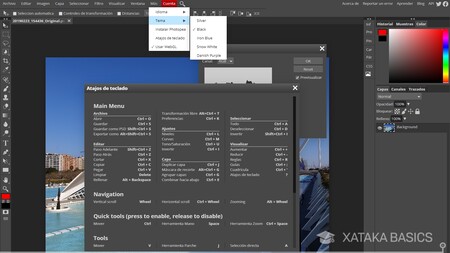

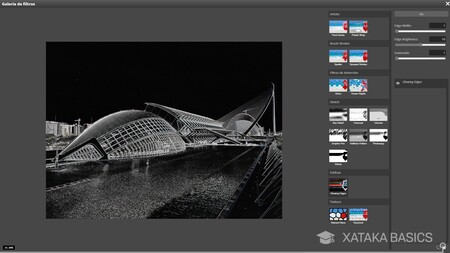

Lightworks

Una de las mejores aplicaciones de pago que hay para editar vídeo, aunque si no quieres pagar los 134,99 dólares anuales de su licencia, puedes recurrir a su versión gratuita con opciones algo más limitadas, pero que igualmente te va a servir para pequeñas composiciones. Además, es compatible con Windows, macOS y GNU/Linux.

La manera de funcionar es sencilla, ya que puedes ir a la carpeta donde tienes los elementos multimedia e ir arrastrándolo todo al vídeo que quieras crear, pudiendo unir fotos, música o varios vídeos. Es un método sencillo para trabajar, aunque la resolución máxima de su versión gratuita es de 720p.

- Enlace: Web oficial

Movie Maker

No puedo decir que sea la herramienta más aconsejable, ya que Microsoft hace tiempo que la abandonó y ya no está mantenida ni actualizada desde hace unos años. Sin embargo, si te gustan los clásicos, tienes la manera de instalar el Movie Maker en Windows 10 instalando Windows Live Essentials 2012 desde los repositorios de Internet Archive.

Aquí, lo que debes tener en mente es que estarás utilizando una versión obsoleta y discontinuada, por lo que te vas a encontrar errores, bugs e incompatibilidades por doquier. Sin embargo, para algunas ediciones básicas todavía puede servir.

- Enlace: Internet Archive

Movie Maker Online

Se trata de un editor de vídeo online que utiliza el nombre del mítico programa de Microsoft, pero que no tiene ningún tipo de relación. Eso sí, lo que sí tienes es prácticamente la misma interfaz y facilidad de uso, y no necesita que te registres ni deja marcas de agua en su versión gratuita, lo cual es un importante punto a favor.

El editor funciona de manera sencilla, y tiene un botón para ir subiendo y añadiendo tus vídeos, tus fotos o tu música para que se agregue a la composición. Luego, tienes unos menús muy intuitivos y herramientas como filtros, textos superpuestos y transiciones, además de una selección de imágenes libres de derechos que puedes utilizar. Su única limitación es que los vídeos sólo los podrás guardar en formato MP4.

- Enlace: Web oficial

OpenShot

OpenShot Video Editor es otra aplicación que ha sido diseñada con la intención de ofrecerte una herramienta sencilla para tus ediciones básicas de vídeo. Es tan fácil de utilizar como arrastrar las pistas de vídeo, imágenes o música que quieras utilizar a la interfaz de la aplicación para que las cargue y las puedas añadir a tu creación. Además, tiene varias pistas para poder añadir diferentes contenidos y tenerlos bien organizados.

Se trata de un editor gratuito y multiplataforma, con versiones para Windows, macOS y GNU/Linux y la posibilidad de empezar un trabajo en un SO y terminarlo en otro. También podrás añadir efectos 3D, subtítulos, mapear el tiempo de los clips de sonido o editarlos, poner marcas de agua o recortar los clips y su tamaño, incluso pudiendo añadir transiciones entre ellos.

- Enlace: Web oficial

PowerDirector

Se trata de otro potente editor de vídeos para móviles, con versiones para Android e iOS. Puedes crear clips utilizando vídeos y fotos, con una gran cantidad de plantillas y efectos, transiciones, stickers, filtros de color o títulos. La cuestión es que habrá unos pocos gratuitos, y luego por otras funciones tendrás que ir a su versión de pago.

También tiene herramientas de edición para ajustar brillo, color y saturación, con transiciones entre los diferentes vídeos y fotos de tu clip, y la posibilidad de añadir textos o poner música de fondo. Luego, los resultados podrás exportarlos a 720p en su versión gratuita o ir a la de pago para resoluciones hasta 4K.

- Enlace: Google Play y App Store

Powtoon

Si lo que buscas es una herramienta online para hacer vídeos pequeño s y cortos, Powtoon es una interesante solución. Los límites de su plan gratuito son claros, sólo puedes almacenar 100MB, y tus vídeos no pueden pasar de 3 minutos además de tener marcas de agua.

Por lo tanto, es algo que enseguida se te quedará pequeño para ediciones algo más completas y complejas, aunque eso no quita que sea un recurso sencillo al que ir para las pequeñas. Su interfaz es también bastante sencilla de utilizar, y necesitarás crearte una cuenta para usarlo.

- Enlace: Web oficial

Quik

Quik es una aplicación diseñada para Go Pro, aunque puedes utilizar simplemente en cualquier otro móvil. Se trata de una app pensada para que tú no tengas que hacer casi nada, por lo que es perfecta para usuarios que casi no tengan conocimientos y quieran lanzarse a crear sus propios vídeos o composiciones.

La app se encarga de analizar tu biblioteca de fotos y vídeos en busca de las mejores. Además, puedes crear clips utilizando tus vídeos y fotos, e incluso puedes añadir tu propia música en el caso de que la amplia biblioteca que tiene la app no sea suficiente. No te da mucho control sobre el resultado final, sino que acepta tus sugerencias sobre qué puntos de cada clip son claves. Usando esa información junto a la música y la duración deseada del vídeo final, la app genera el vídeo sin mucha intervención por tu parte.

- Enlace: Google Play y App Store

VideoPad

Un poco más arriba te hemos hablado del mítico Video Maker, y a VideoPad podríamos considerarlo como uno de sus sucesores espirituales. Es uno de los mejores editores con versión gratuita que te puedes encontrar, e incluye opciones de exportación como la de quemar los vídeos en un DVD, guardarlos en tu disco duro o compartirlos directamente en redes sociales, aunque estas opciones son de pago, aunque en este caso la licencia apenas cuesta 25 dólares.

Por lo demás, esta aplicación ofrece varios efectos transicionales combinables, y te permite decorar tus vídeos con diferentes brillos, saturación y configuraciones de color. Todo ello te lo ponen en una interfaz muy sencilla y que recuerda irremediablemente a la del Movie Maker, incluyendo un cuadro donde tienes tu música, tus fotos y tus vídeos para añadirlos arrastrando.

- Enlace: Web oficial

VSDC Video Editor

Otro editor de pago que tiene una versión gratuita con algunos anuncios y menos opciones, aunque suficientes para la edición de archivos de vídeo o la creación de vídeos. En la creación, podrás utilizar tus pistas de audio e incluso fotografías, pudiendo añadir transiciones y efectos visuales, e incluso filtros del estilo de Instagram.

Lo más importante de este programa es que tiene un diseño minimalista y fácil de utilizar. Aun así, también incluye algunas opciones más allá de las básicas, como la creación de máscaras para la ocultación, el desenfoque o el subrayado de elementos en el vídeo. También te permite exportar las creaciones a tus redes sociales.

- Enlace: Web oficial

WeVideo

Y vamos terminando ya con WeVideo, que es un editor de vídeo online que despunta entre los mejores. Lo único que vas a necesitar para usarlo es registrarte, y a cambio podrás trabajar con archivos de hasta 1 GB en la versión gratuita, con resoluciones de 720p... aunque con marcas de agua al guardar el vídeo.

Ahora las buenas noticias, y es que tiene una interfaz sencilla del estilo de Video Maker que te pondrá las cosas fáciles para añadir tus fotos y tu música a los vídeos. Además, podrás hacer ediciones colaborativas, y se incluye en Google Drive para guardar en la nube tus creaciones. Tienes también una biblioteca de cientos de canciones para darle algo de vida a tus vídeos, los cuales podrás subir a YouTube y otros servicios una vez hayas terminado.

- Enlace: Web Oficial

Bonus: DaVinci Resolve

Posiblemente esta aplicación se quede un poco arriba en complejidad para los usuarios más básicos, pero siendo una de las más completas que existen hemos decidido añadirla al final de la lista. Es un editor de pago que es de lo mejor que te puedes encontrar en Windows en el ámbito profesional, con una versión gratuita muy, pero muy completa.

En esta versión gratuita tienes herramientas para procesos de edición, efectos visuales, animaciones gráficas, etalonaje y posproducción de audio en una sola aplicación. La de pago está a 269 euros, incluyendo un motor neuronal, opciones de colaboración, herramientas estereoscópicas, y decenas de otras opciones avanzadas, pero la gratuita es un buen punto de acceso.

- Enlace: Web Oficial

-

La noticia

21 programas gratis para hacer vídeos con fotos y música

fue publicada originalmente en

Xataka

por

Yúbal Fernández

.

Animation Desk para Windows: una aplicación para crear animaciones y storyboards fotograma a fotograma

La gente de Kdan Mobile acaba de lanzar Animation Desk para Windows, su aplicación de animación multiplataforma que también está disponible en macOS, iOS y Android. Animation Desk ofrece un entorno de dibujo sencillo para dibujar tus propias animaciones fotograma a fotograma o armar guiones gráficos.

La nueva versión para Windows 10 está disponible en la Microsoft Store de forma gratuita y también cuenta con un periodo de prueba de su versión de pago que puedes comenzar tan pronto como instalas la aplicación en tu ordenador.

Múltiples herramientas de dibujo

Entre las principales características de Animation Desk destacan:

- 25 tipos de pínceles con varios patrones, borrador y herramienta de pintura.

- Tamaño de pincel ajustable y opacidad de color.

- Esquema HSV ajustable y espacio infinito para guardar sus colores favoritos en cada secuencia.

- Importar imágenes y video como fondo.

- Creación de múltiples niveles de animación en una escena.

- Compatibilidad con Surface Dial.

- Reglas, cuadrilátero, elipse, triángulo, transportador.

- Añadir efectos de sonido a tu animación.

La app puede ser usada para crear animaciones a lápiz y bocetos. Ofrece múltiples opciones de exportación, ya sea como capas de Photoshop, hojas PDF o GIFs de gran tamaño.

También se puede continuar editando una animación a través de múltiples dispositivos, ya sea en Android, iOS, macOS y Windows 10, siempre que se tenga una licencia de pago.

Puedes usar Animation Desk de forma gratuita de forma bastante limitada. Solo tienes 500MB de espacio de almacenamiento en la nube, solo puedes usar cuatr pinceladas, un fondo y tres capas, un solo storyboard y solo tienes reglas de líneas.

Puedes pagar un plan suscripción anual que cuesta 59,99 euros, un un plan trimestral de 6,99 euros por mes. También ofrecen una licencia permanente por 64,99 euros.

-

La noticia

Animation Desk para Windows: una aplicación para crear animaciones y storyboards fotograma a fotograma

fue publicada originalmente en

Genbeta

por

Gabriela González

.

El 5G traerá una nueva posibilidad: portátiles cuya potencia no importe conectados en remoto a PCs domésticos

En estas semanas prenavideñas, planeando la visita al domicilio familiar (con diez días previos de aislamiento voluntario y doble mascarilla solo quitada para comer a dos metros unos de otros), uno piensa en sus opciones para llevarse la tecnología detrás. En mi caso, un portátil, que es lo que tengo, punto y final. Lo cual me lleva a pensar también en qué otras opciones podría tener si el día de mañana quisiese algo más potente y modular tal vez, algo en forma de sobremesa.

Primer problema: ¡me muevo! Soy un expatriado autonómico y mi trabajo no puede limitarse a un ordenador anclado a un escritorio. Cuando finalice la pandemia, menos aún, ya que volverán los viajes recurrentes a Madrid. Veamos algunas posibles combinaciones:

- Un sobremesa más una tablet con teclado y trackpad. Inconveniente: la tablet puede limitarme a la hora de trabajar fuera de casa.

- Un portátil potente para todo, como ahora. Inconveniente: tampoco es lo más aconsejable para pasar la inmensa mayoría del tiempo en un escritorio conectado a un monitor externo.

- Un ordenador de sobremesa digno más un portátil decente para moverme. Inconveniente: esto supone una suma que supera lo que pueda presupuestar para una inversión así.

Iconos: Danilo de Marco.

Iconos: Danilo de Marco. En esas ideas, haciendo cábalas y sumas mentales así como valoraciones de satisfacción futura, me planteé una cuarta vía que no tenía contemplada porque la realidad de las telecomunicaciones todavía no la hace tan viable como a priori lo será en el futuro:

- Un sobremesa potente y un portátil o una tablet con teclado y trackpad en los que la potencia no importe y el precio sea bajo. Esta es una posibilidad que a día de hoy no tiene mucho sentido, pero cuando el 5G deje de ser el 4G+ con sombrero nuevo para ser 5G de pleno derecho, 5G-SA, entonces sí lo tendrá.

Esperando al 5G SA

La miga estará en que si se cumple la teoría y el 5G nos trae anchos de banda mucho mayores, menos problemas de conectividad en zonas alejadas de las antenas LTE actuales, más velocidad y una latencia parecida a la de la fibra vía WiFi, entonces podemos pensar en conectarnos remotamente a nuestro ordenador doméstico allá donde estemos. Las tarifas de datos móviles ilimitadas que ya se han normalizado en la oferta de las telecos también anima a soñar con este panorama.

Sin 4G no hubiésemos podido asumir las 'stories' o el vídeo en directo desde cualquier lugar; sin 5G tampoco podemos asumir posibilidades que están al caer

La idea sería contar con un portátil más bien básico conectado vía escritorio remoto al PC de casa, y con la baja latencia del 5G y el resto de bondades que ya tenemos grabadas a fuego de tanto leerlas, poder ejecutar sin apenas retraso perceptible el escritorio doméstico. Y editar imágenes pesadas, audio, etc. sin que nuestro portátil modesto se despeine, porque la potencia de cálculo la pone otro.

Es una solución similar a la de los ordenadores headless a los que conectarnos en remoto con cualquier pantalla, ya sea de un portátil o de una tablet. Solo que sin descabezarlo.

Por soñar, hasta podemos soñar con una suerte de Stadia o xCloud propio con nuestros juegos en local a los que jugar desde cualquier parte, sin necesidad de un portátil gamer que ponga a prueba nuestras cervicales cuando tengamos que llevarlo en la mochila.

Lo mismo con nuestra colección de películas o series en local, y por supuesto con las aplicaciones (AKA "programas") de trabajo pesado, como pueda ser Final Cut Pro ejecutándose en un iPad, como en la imagen que encabeza este artículo.

¿Es posible todo esto con el 4G? Tal vez, pero la experiencia queda lejos de ser satisfactoria, sobre todo en cierta movilidad o en áreas donde la cobertura no sea óptima, o haya una leve saturación de usuarios conectados a la misma antena.

De la misma forma que solo se pudo normalizar la proliferación de 'stories' en múltiples plataformas sociales o la emisión de vídeo en directo con la llegada del 4G, solo con la llegada del 5G empezaremos a asumir como normales usos en movilidad que ahora ni siquiera conocemos, pero que irán llegando. De momento voy valorando la opción de mirar un sobremesa potente para 2024, cuando el 5G ya estará plenamente asentado. O con eso queremos soñar.

-

La noticia

El 5G traerá una nueva posibilidad: portátiles cuya potencia no importe conectados en remoto a PCs domésticos

fue publicada originalmente en

Xataka

por

Javier Lacort

.

SweynTooth: el Bluetooth en el punto de mira

Las comunicaciones inalámbricas engloban un conjunto de protocolos que son muy utilizados en algunos sectores industriales. En concreto, la automatización de edificios se basa en estos protocolos, utilizando principalmente los protocolos BACNET y Lontalks, pero también haciendo uso de nuevos dispositivos para IIoT basados en ZigBee y Bluetooth. En este artículo se aportará información sobre SweynTooth, un conjunto de vulnerabilidades que afectan a la tecnología Bluetooth.

Introducción a trabajos previos de Bluetooth

El protocolo Bluetooth se ha tratado anteriormente en el blog de INCIBE-CERT, abarcando los aspectos de ciberseguridad que afectan a este protocolo y los posibles ataques que pueden ejecutarse aprovechando sus vulnerabilidades. En el artículo “Analizando Bluetooth” se comentaban las diferentes tecnologías relacionadas con Bluetooth, su uso dentro de los sistemas de control, algunos problemas de seguridad y sus posibles mitigaciones. Completando la información aportada por este primer artículo se publicó “Seguridad en Bluetooth: fortalezas y debilidades” donde, a través de pruebas de laboratorio, se efectuaban diferentes ataques a las comunicaciones Bluetooth para terminar exponiendo unos consejos de seguridad.

Pero todas las medidas de seguridad expuestas en esos dos artículos, o en la guía “Ciberseguridad en las comunicaciones inalámbricas en entornos industriales” y todas las configuraciones de seguridad que pueda tener el protocolo, no tienen validez si el problema se da por un fallo en la implementación de la tecnología en los propios chips de comunicaciones. Este es el origen de un conjunto de vulnerabilidades agrupadas bajo el nombre SweynTooth y que afectan a la tecnología BLE (Bluetooth Low Energy - Bluetooth de baja energía).

Explicación de vulnerabilidades SweynTooth

Hace relativamente poco tiempo, una serie de investigadores de la Universidad de Diseño y Tecnología de Singapur han publicado el informe “SweynTooth: Unleashing Mayhem over Bluetooth Low Energy” en el que se recogen las deficiencias y vulnerabilidades de Bluetooth, y clarifican que, a menos que se solucionen estas vulnerabilidades, el protocolo corre gran peligro de quedarse obsoleto y en desuso.

SweynTooth se compone de un total de 12 vulnerabilidades que afectan al SDK (Software Development Kits – Kits de desarrollo de software) de seis de los principales fabricantes de chips Bluetooth, que a su vez son usados por multitud de fabricantes en sus dispositivos. Dentro del mundo industrial se han identificado dispositivos afectados por estos problemas en el sector médico (con fabricantes como VivaCheck Laboratories, Syqe Medical o Medtronic) y en la automatización de edificios (Eve Systems o August Home, además de casi todos los fabricantes de dispositivos IIoT) principalmente, aunque otros sectores también se han visto afectados.

Las vulnerabilidades que aquí se recogen se clasifican en fallos dentro de los flujos de tráfico, errores de conexión o la evasión de métodos de seguridad. Las vulnerabilidades en detalle son las que se muestran a continuación, ninguna es explotable de forma remota. (Fuentes: ASSET Research Group y CISA):

- Desbordamiento de longitud de la capa de enlace (CVE-2019-16336, CVE-2019-17519): Un atacante podría llevar a cabo una condición de denegación de servicio al modificar la longitud del campo capa de enlace (LL, Link Layer). Los atacantes podrían llegar a hacer ingeniería inversa del firmware y realizar una inyección de comandos.

- Bloqueo en la capa de enlace LLID (CVE-2019-17061, CVE-2019-17060): Un atacante podría manipular los paquetes hasta hacer que la implementación del SDK descarte todos los paquetes recibidos por el dispositivo del usuario, concluyendo en una denegación de servicio al no realizar un correcto tratamiento de la información.

- L2CAP Truncado (CVE-2019-17517): Un atacante podría enviar una secuencia de comandos concreta a un dispositivo hasta conseguir escribir en posiciones de memoria cercanas al búfer de L2CAP, y con ello generar una condición de denegación de servicio.

- Desbordamiento de longitud silencioso (CVE-2019-17518): Este desbordamiento es similar al anterior. En este caso, un periférico responde al dispositivo del usuario con paquetes de longitud LL no esperada. Las consecuencias serían una denegación de servicio, aunque también es posible la ejecución de comandos.

- Fallo no espetado en la clave pública (CVE-2019-17520): Esta vulnerabilidad se produce al utilizar un protocolo de gestión de la seguridad (SMP, Secure Manager Protocol) antiguo. El dispositivo que utiliza este SMP envía la clave pública antes de que el procedimiento de emparejado comience. Es posible que se genere un fallo en la memoria del dispositivo que conlleva una condición de denegación de servicio.

- Bloqueo por secuencia ATT (CVE-2019-19192): El envío de dos peticiones ATT (Attribute Protocol) de forma secuencial en cada conexión puede bloquear un dispositivo. Si no existe un mecanismo tipo watchdog para resetear en caso de bloqueo, el dispositivo quedará en estado bloqueado originando una denegación de servicio.

- Petición de conexión invalida (CVE-2019-19193): Los códigos de petición en la fase de establecimiento de conexión no son interpretados adecuadamente, y los periféricos pueden quedar en estado de “espera” por el dispositivo del usuario. Si no se gestiona adecuadamente ese estado en los dispositivos, estos pueden quedar permanentemente en dicho estado sin tratar de hacer una nueva conexión.

- Instalación de cero LTK (CVE-2019-19194): Se trata de una variación del desbordamiento por tamaño de clave. En esta ocasión se envía una petición de cifrado fuera de las opciones con LTK (Long Term Key) a cero. Entonces, se produce una validación de las claves por parte del dispositivo del usuario, permitiendo saltarse los mecanismos de seguridad de autenticación establecidos.

- Fragmento L2CAP inválido (CVE-2019-19195): El tamaño mínimo y máximo de los paquetes L2CAP está definido. Sin embargo, es posible enviar un tamaño diferente (tamaño igual a 1) y provocar un fallo en el receptor y, como consecuencia, una condición de denegación de servicio.

- Desbordamiento por tamaño de clave (CVE-2019-19196): El origen de esta vulnerabilidad de debe a varias deficiencias en el sistema de emparejamiento. La primera es la aceptación de un tamaño de clave mayor del máximo establecido (16 bytes), para rechazarlo posteriormente con un comportamiento anómalo. La segunda se trata de la utilización del procedimiento de cifrado LL, previamente al procedimiento de emparejado.

Protección y mitigación de las vulnerabilidades

Los principales afectados por este problema ya están tratando de poner medidas y desarrollando parches de seguridad para corregir y solucionar todas las vulnerabilidades.

No obstante, es aconsejable seguir algunas medidas de protección y mitigación para el caso de que nuestros dispositivos de control pudieran estar afectados. A continuación, se muestran algunos puntos a seguir por todos los sectores industriales, especialmente sanidad y automatización de edificios:

- Contactar con los fabricantes de los dispositivos que hacen uso de Bluetooth, y de aquellos que disponen de esta tecnología, aunque no hagan uso de ella, para determinar cuáles pueden estar afectados.

- Hacer seguimiento de las páginas web de los fabricantes para conocer los últimos parches o versiones de firmware publicados,

- Monitorizar los dispositivos para detectar comportamientos anómalos o inusuales.

- Realizar un análisis de riesgos para determinar el impacto y poder priorizar actuaciones.

En el caso concreto de dispositivos médicos, la gran mayoría son implantes o dispositivos que utilizan los pacientes, por lo que también es conveniente hacer un seguimiento de ellos:

- Informar a los pacientes e identificar aquellos que puedan disponer de un equipo vulnerable.

- Los pacientes deben notificar cualquier comportamiento anómalo en su dispositivo.

- Los pacientes traten de aislarse de entornos con otras emisiones Bluetooth.

Hasta que se desarrollen los parches correspondientes y se puedan instalar en los dispositivos, siguiendo los procedimientos de instalaciones de parches adecuados, tal como se explicó en “Gestión de parches en sistemas de control”, es conveniente valorar la necesidad de utilizar las comunicaciones Bluetooth y su posible desactivación y sustitución por otros protocolos equivalentes.

Conclusión

Las comunicaciones inalámbricas favorecen enormemente la operación en determinados entornos. Es labor de cada industrial configurar en cada dispositivo las opciones de seguridad requeridas para asegurar al máximo su infraestructura, pero poco pueden hacer los clientes finales frente a una debilidad de los propios fabricantes.

Este tipo de vulnerabilidades pone de manifiesto la debilidad de algunos test de funcionamiento que se hacen a dispositivos, siendo necesaria la incorporación de controles de seguridad en estos test, no solo pruebas funcionales. La norma IEC 62443-4-2, ayudaría a mejorar los test de seguridad de todos los productos a integrar en un sistema de control.

Etiquetas: Amenazas, Buenas prácticas, IIoT, Infraestructuras críticas, Protocolo industrial, Smart Grid, Vulnerabilidad, Wireless

Linux 5.10 llega con optimizaciones significativas de Ext4, ompatibilidad mejorada con AMD SEV y mas

Kernel

Kernel

Después de dos meses de desarrollo, Linus Torvalds dio a conocer el lanzamiento de la nueva versión del kernel de Linux 5.10, versión que llega con el estado de una rama con un período de soporte prolongado, cuyas actualizaciones se publicarán durante al menos dos años.

Los cambios notables incluyen de esta nueva versión incluyen la compatibilidad con el mecanismo de protección MemTag para sistemas ARM64, opción de montaje «nosymfollow», optimizaciones significativas de Ext4, corrección de XFS 2038, nueva llamada al sistema process_madvise, compatibilidad mejorada con AMD SEV mediante el cifrado de registros de CPU, la capacidad de pausar programas BPF.

La nueva versión recibió 17470 correcciones de 2062 desarrolladores, tamaño del parche: 64 MB (los cambios afectaron a 15101 archivos, agregaron 891932 líneas de código, eliminaron 619716 líneas). Aproximadamente el 42% de todos los cambios introducidos en 5.10 están relacionados con los controladores de dispositivos, aproximadamente el 16% de los cambios están relacionados con la actualización de código específico para arquitecturas de hardware, el 13% están relacionados con la pila de red, el 3% están relacionados con los sistemas de archivos y el 3% están relacionados con los subsistemas internos del kernel.

Principales novedades de Linux 5.10

De los principales cambios que se presentan, podremos encontrar que para ext4 se ha agregado el modo de confirmaciones rápidas (fast_commit), que permite reducir significativamente los retrasos en muchas operaciones de archivos debido al vaciado más rápido de metadatos al disco al ejecutar una llamada fsync(). En circunstancias normales, la ejecución de fsync () sincroniza un conjunto redundante de metadatos. En el modo fast_commit, solo los metadatos necesarios para recuperar el sistema de archivos en caso de un bloqueo se transfieren al registro, lo que acelera las llamadas a fsync () y mejora el rendimiento de las operaciones que manipulan metadatos de forma activa.

Mientras que para Btrfs se incluye importantes optimizaciones de rendimiento relacionadas con las operaciones fsync(). La reducción en la contención de log mutex dio como resultado un aumento del 4% en el rendimiento y una reducción del 14% en la latencia cuando se ejecuta el punto de referencia dbench con 32 clientes. La eliminación de confirmaciones adicionales para enlaces y cambios de nombre aumentó el ancho de banda en un 6% y redujo la latencia en un 30%. Limitar fsync para esperar solo en reescrituras aumentó el rendimiento en un 10-40%.

Además, la implementación de Btrfs de E/S directa (io directo) se ha trasladado al marco de iomap.

XFS agrega cambios de metadatos de inodo para abordar problemas de desbordamiento en el tipo de datos time_t de 32 bits en 2038. Se agregaron cambios similares, que movieron el desbordamiento del contador de tiempo al año 2468, al código para calcular los tiempos de cuota de disco. El formato XFS V4 se declara obsoleto, se recomienda al usuario actualizar el FS al formato V5, pero hay tiempo más que suficiente para la actualización, ya que el soporte V4 se mantendrá hasta 2030. XFS también ha cambiado el tamaño de la entrada de inodo btree, lo que permite más comprobaciones de redundancia y tiempos de montaje más rápidos.

Para el subsistema FUSE implementado el soporte de operaciones DAX para acceder directamente al sistema de archivos, eludiendo la caché de la página sin dispositivo de bloqueo a nivel de aplicación que se utiliza para evitar el doble caché virtiofs la organización del acceso conjunto a los sistemas invitados, directorios y archivos. Virtiofs también agrega soporte para el montaje separado de particiones con diferentes puntos de montaje en el sistema host.

El sistema de archivos F2FS agrega un nuevo modo de recolección de basura ATGC (Recolección de basura por umbral de edad), soporte mejorado para dispositivos NVMe por zonas y mayor velocidad de descompresión de datos comprimidos.

En F2FS y Ext4, se ha rediseñado el modo de trabajar con nombres de archivo sin tener en cuenta las mayúsculas; se ha decidido unificar la implementación de los nombres de archivo que no distinguen entre mayúsculas y minúsculas moviendo el código asociado a una biblioteca común.

Otro cambio importante, es en la interfaz de E/S asincrónica io_uring que agrega la capacidad de crear anillos restringidos que se pueden compartir de manera segura con un proceso que no es de confianza. Esta característica permite que la aplicación base restrinja selectivamente el acceso solo a sus descriptores de archivos individuales para su uso en aplicaciones de terceros a través de io_uring, además de que se agregó el indicador PIDFD_NONBLOCK a la llamada al sistema pidfd_open() para crear un descriptor de archivo sin bloqueo (análogo a O_NONBLOCK para pidfd).

Publicado un exploit para el firmware 7.02 de PlayStation 4

|

La scene de PlayStation 4 vuelve a dar un importante paso después de que se haya logrado asaltar con éxito el firmware 7.02 de la consola. La implantación de la vulnerabilidad a nivel de kernel está en sus primeras etapas de desarrollo y en consecuencia aún no podemos hablar de un jailbreak completo, pero es cuestión de días (o incluso horas) de que todos los beneficios de este descubrimiento estén disponibles para cualquier usuario de PS4. Hasta ahora la última versión vulnerable del software del sistema era la 6.72. Que el firmware 7.02 de PlayStation 4 tenía un fallo de seguridad… Leer noticia completa y comentarios »

Tendencias 2021: 21 Tendencias en el ámbito tecnológico para el 2021

Tendencias 2021: 21 Tendencias en el ámbito tecnológico para el 2021

Debido a que, ya estamos llegando al final de este último mes del año, diciembre 2020, hoy haremos una especie de repaso para vislumbrar las futuras «Tendencias 2021», es decir, las Tendencias TI para el año 2021 desde el punto de vista o relación con el Software Libre y Código Abierto.

Por ende, en esta publicación realizaremos un pequeño «Resumen Tecnológico» de lo mejor y más interesante del Mundo TI durante los últimos 3 años, para formarnos una buena idea de lo que está por venir en ciertos ámbitos de la tecnología.

Tendencias 2021: Pasado, Presente y Futuro

De donde venimos y donde estamos en tecnologías libres y abiertas

La siguiente muestra de publicaciones anteriores elaboradas por nosotros en los siguientes 21 ámbitos, durante los últimos 3 años son una muestra clara de hacia donde apuntan los cambios tecnológicos (tendencias) de forma favorable mediante el uso de metodologías y tecnologías cada vez más libres y abiertas:

1.- Nuevas Organizaciones Pro Software Libre y Código Abierto (2018 – 2020)

- Red de Invención Abierta (OIN)

- Fundaciones Ceph y ASWF

- Proyectos OpenChain, Asylo, ELISA, CHIPS, Equipo Rojo, Edge, Masakhane y CHOIP.

- Consorcio de Computación Confidencial

- OpenTitan

- Movimiento TODO

- Iniciativa de Infraestructura Básica (CII)

- Coalición de Seguridad de Código Abierto

02.- Seguridad de la Información: Ciberseguridad, Privacidad y Seguridad Informática

03.- Innovación Tecnológica

04.- Hardware y Software Libre

05.-Transformación digital

06.- Infraestucturas composibles

07.- Desarrollo Espacial

08.- De las Apps a las WebApps

09.- Interoperabilidad

10.- Todo como un servicio

11.- Inteligencia Artificial

12.- Computación Cuántica

13.- Desarrollo de Software de bajo código

14.- Big Data

15.- Redes Descentralizadas

16.- Microservicios

17.- Edge Computing

18.- Internet de las Cosas (IoT)

19.- Minería Digital de Criptoactivos

20.- Blockchain, FinTech y DeFi

21.- Educación y Desarrollo personal/profesional

De donde estamos y hacia donde vamos en tecnologías libres y abiertas

Cuarta Revolución Industrial

Una vez explorado cada contenido de cada publicación de cada ámbito de la Computación y la Informática, o la Ciencia y la Tecnología aquí mencionados, seguramente le quedará a muchos la fuerte impresión de un auge apabullante del Software Libre y el Código Abierto en esta naciente etapa del desarrollo humano que muchos suelen llamar la Cuarta Revolución Industrial.

Recordemos que, en esta Cuarta Revolución Industrial, el existente Ecosistema de herramientas (Aplicaciones, Sistemas y Plataformas) de Software Libre y el Código Abierto favorece la adopción de dichas nuevas tecnologías, permitiendo que las organizaciones puedan ser más competitivas y rentables en estos tiempos. Aunque también el factor humano es clave, sobre todo en el ámbito de formación y dominio de las personas en estas herramientas.

“La Cuarta Revolución Industrial es una revolución que se caracteriza por el uso de una amplia gama de nuevas tecnologías que integran los existentes mundos físico, digital y biológico, lo cual impacta en todas las disciplinas, economías e industrias, y que incluso llega a desafiar las ideas existentes sobre lo que significa el Ser humano. Y precisamente, el Software Libre y el Código Abierto en las Organizaciones facilita que cada día dichas nuevas tecnologías puedan ser implementadas a costos accesibles o cero costo, en pro del objetivo del negocio de cada una.” Cuarta Revolución Industrial: El papel del Software Libre en esta nueva era.

Panorama futuro inmediato

Y para finalizar, esta demás decir, que como creadores, usuarios y/o activistas de la Comunidad de SL/CA, nuestro norte debe ser y seguir siendo:

“El crear, usar, trabajar y apoyar el Software Libre y Código Abierto, en el ámbito de los Gobiernos y Organizaciones comunitarias, publicas o privadas, ya que, estas tienen como beneficio inmediato el aumento del impacto de los recursos tecnológicos y económicos, en pro del progreso y desarrollo de los mismos y sus Ciudadanos y/o Usuarios.” Progreso y desarrollo social con Software Libre y Código Abierto.

Para así mitigar y/o evitar que el mismo se desvirtúe en medio de este panorama actual, caracterizado por un enorme proceso de expansión, desde el tradicional nicho de las Comunidades y Organizaciones sociales hacia las grandes organizaciones empresariales y corporaciones privadas. Tal como reflejamos en su momento en la siguiente publicación:

Conclusión

Esperamos que esta “pequeña y útil publicación” sobre «Tendencias 2021», es decir, las Tendencias TI para el año 2021, no solo en el ámbito de las Tecnologías Libres y Abiertas sino en todas en su conjunto y de forma global; sea de mucho interés y utilidad, para toda la «Comunidad de Software Libre y Código Abierto» y de gran contribución a la difusión del maravilloso, gigantesco y creciente ecosistema de aplicaciones de «GNU/Linux».

Y para mayor información, no dudes siempre en visitar cualquier Biblioteca en línea como OpenLibra y JedIT para leer libros (PDFs) sobre este tema u otras áreas del conocimiento. Por ahora, si te ha gustado esta «publicación», no dejes de compartirla con otros, en tus sitios web, canales, grupos o comunidades favoritas de redes sociales, preferiblemente libres y abiertas como Mastodon, o seguras y privadas como Telegram.

Los planes de almacenamiento en la nube de Google One de 10, 20 y 30 TB son ahora un 50 % más baratos

Los planes de almacenamiento en la nube más conocidos de Google son los de 100 y 200 GB. También el de 2 TB. Pero hay tres más altos, de 10, 20 y 30 TB, que los de Mountain View acaban de rebajar un 50 %. Un sustancial ahorro.

Hasta ahora, el plan de 10 TB tenía un coste de 99,99 euros, el de 20 costaba 199,99 y el de 30 alcanzaba los 299,99 euros. Desde este martes, los precios actuales de estos planes de Google One son de 49,99 euros para 10 TB, 99,99 euros para 20 TB y 149,99 euros para 30 TB. Todos ellos precios mensuales.

Una rebaja para los que más guardan

Este movimiento de Google se produce días después de que se anunciase que a partir de junio de 2021 los servicios Google Fotos y Google Docs dejarán de ofrecer almacenamiento gratuito ilimitado. Si hasta el momento Google Fotos. nuestros documentos de texto, hojas de cálculo y presentaciones de Google no cuentan para el plan básico y gratuito de 15 GB de almacenamiento, desde la mencionada fecha sí.

No se incluirán en el cambio los archivos cargados antes de ese mes, a menos que los modifiquemos, pero sí los que vayamos a almacenar a partir de entonces. La decisión ha empujado a los usuarios a plantearse si les compensa pasarse a una de las modalidades de pago de Google One que ofrece planes desde 100 GB de almacenamiento.

El plan de pago básico, así como el de 200 GB y 2 TB no han cambiado de precio, por lo que la rebaja en los planes superiores y menos conocidos puede obedecer a una forma de darlos a conocer. No en vano, aunque dichas cifras de almacenamiento puedan resultar astronómicas para alguno, no hay que olvidar que los planes de Google One se pueden compatir con hasta cinco miembros de la unidad familiar, por lo que en determinados caso puede resultar interesante.

-

La noticia

Los planes de almacenamiento en la nube de Google One de 10, 20 y 30 TB son ahora un 50 % más baratos

fue publicada originalmente en

Genbeta

por

Toni Castillo

.

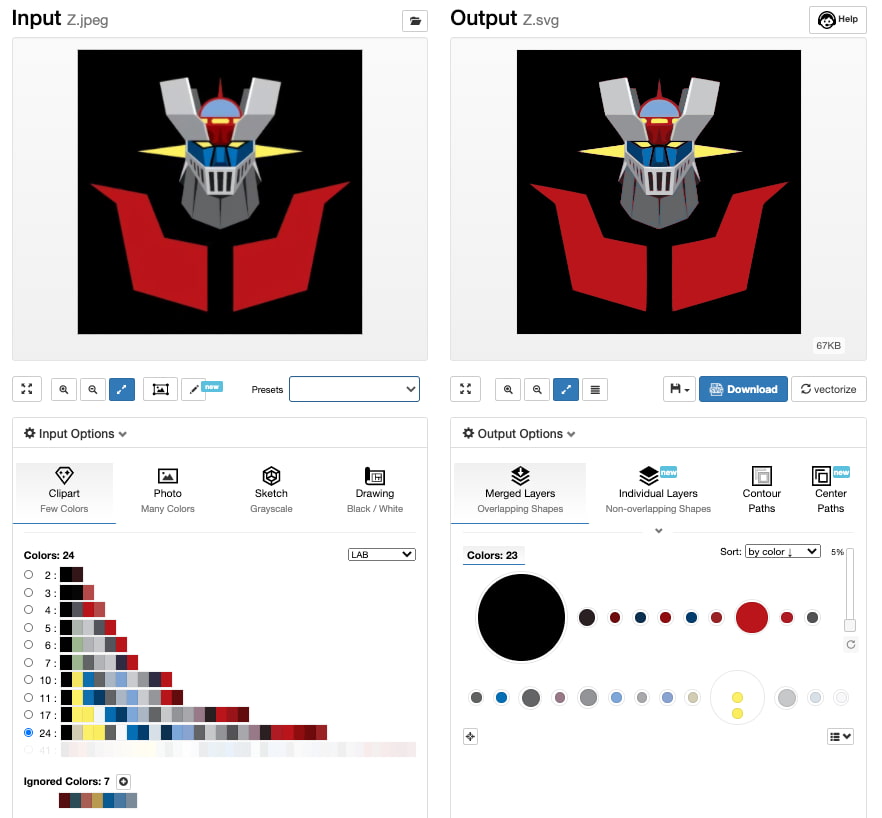

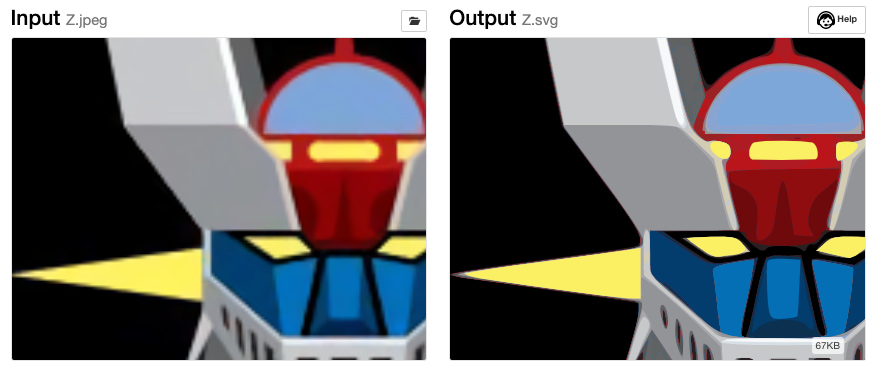

Vectorizer: una sencilla utilidad para convertir imágenes bitmap en gráficos vectoriales

Esta herramienta online llamada Online Image Vectorizer resulta bastante práctica para convertir en gráficos vectoriales algunas imágenes bitmap sencillas: logotipos, iconos, bocetos… Los resultados se pueden descargar como imágenes vectoriales .SVG, compatibles con otras aplicaciones. En este formato se pueden ampliar a cualquier tamaño sin pérdida de calidad.

Está claro que una herramienta así no es el Santo grial, ni es tan potente como las herramientas de los programas de diseño más avanzados. Pero que esté siempre a mano y funcione con unos pocos clics es interesante. Los archivos originales pueden estar en PNG, BMP o JPEG, con un tamaño de hasta 1 MB.

Entre las opciones que ofrece están recortar o editar la imagen original, elegir varios tipos de imagen predefinidas (fotos, dibujos, clip-arts, tatuajes) para «acertar» con mejor criterio. También permite elegir el número de colores planos a utilizar, así como varios filtros (anti-alias, reducción de ruido, etcétera).

Como opciones de salida, otras cuantas: organizar el archivo vectorial por capas, definir el número máximo de colores y elegir los parámetros de la vectorización: área mínima, tipo de líneas, colores.

Hay dos versiones de Image Vectorizer: una para uso personal que permite crear hasta 3 imágenes por hora y otra de pago (5€/mes) sin tantas limitaciones.

Fujifilm consigue almacenar 580 TB en un cartucho de cinta magnética

Colocar un terabyte de almacenamiento en una tarjeta microSD del tamaño de la uña de un bebé es una hazaña loable, pero cuando se tiene en cuenta el coste y la fiabilidad, la cinta magnética sigue siendo el método preferido para archivar datos durante décadas. Incluso a medida que los discos duros continúan aumentando…

La Agencia de Protección de Datos se pone seria: multa récord al BBVA de 5 millones de euros por el uso de datos sin consentimiento

La Agencia Española de Protección de Datos (AEPD) ha impuesto al BBVA una sanción de 5 millones de euros, la mayor multa de la agencia en su historia. Después de imponer multas como la de 600.000 euros a WhatsApp y la de 1,2 millones de euros a Facebook en 2017, la más alta hasta la fecha, ahora la AEPD da un salto importante con esta multa récord, dividida en dos infracciones.

En la resolución de la agencia se recogen cinco reclamaciones de distintos usuarios que recibieron llamadas telefónicas por parte del BBVA, pese a que habían denegado la cesión de sus datos con fines publicitarios.

Las agencias empiezan a ponerse serias con la aplicación del reglamento

La primera infracción del BBVA ha sido catalogado como “muy grave” por parte de la AEPD, por una infracción del artículo 6 del RGPD. La segunda de ellas, calificada como leve, se trata de una infracción de los artículos 13 y 14 del mismo reglamento. Respectivamente, estas infracciones han sido multadas con 3 y 2 millones de euros. Sanciones que por si solas representarían cantidades récord.

La sanción más grave está relacionada con el consentimiento del usuario, mientras que la segunda sanción está relacionada con que no se informó al usuario correctamente de cómo se recogerían sus datos.

Los argumentos esgrimidos por la AEPD son muy similares a los del procedimiento de la Agencia de Protección de Datos francesa, que esta misma semana multaba a Google y a Amazon por valor de 100 y 35 millones de euros en una resolución equivalente.

Resolución de la AEPD. Procedimiento Nº: PS/00070/2019

Resolución de la AEPD. Procedimiento Nº: PS/00070/2019 Para la AEPD, la política de privacidad del BBVA no ha sido suficiente clara. El banco daba por hecho que al no marcar una casilla, se ofrecía consentimiento para gestionar algunos datos personales. Algo que va en contra de lo establecido por el Reglamento General de Protección de Datos.

La sanción todavía puede ser recurrida por la vía judicial, algo que desde el BBVA ya han anunciado que realizarán. El banco considera que su actuación “ha sido correcta” y presentará recurso ante la Audiencia Nacional. Precisamente este mismo organismo anuló en mayo de 2019 una multa a Google por valor de 150.000 euros, en aquel caso por el derecho al olvido a los medios.

Más información | AEPD

-

La noticia

La Agencia de Protección de Datos se pone seria: multa récord al BBVA de 5 millones de euros por el uso de datos sin consentimiento

fue publicada originalmente en

Xataka

por

Enrique Pérez

.

Google compra Neverware, la empresa detrás del software libre que permite convertir ordenadores viejos en un Chromebook

No todas las compras de las grandes compañías tecnológicas deben ser millonarias. También hay hueco para esas pequeñas adquisiciones que pueden generar mucho valor. Un caso sería la realizada durante esta semana por Google, con la compra de Neverware.

Neverware es la compañía detrás de CloudReady, un proyecto de código abierto que desde hace años permite resucitar viejos ordenadores con Windows y convertirlos en una especie de Chromebooks, con su propia versión de Chromium OS.

CloudReady, un proyecto abierto para instalar Chromium OS en portátiles antiguos

CloudReady dispone de dos versiones, una gratuita y otra de pago, enfocada al mundo educacional y con funciones extra. Con el paso de los años, Neverware ha sabido posicionarse como una herramienta muy práctica para aquellos usuarios u organizaciones con portátiles antiguos y que buscan un sistema operativo ligero como ChromeOS para darle una segunda vida.

Ahora que el proyecto pasa a manos de Google, es de esperar que la compañía integre esta posibilidad en ChromeOS. Una posibilidad es que Google ofrezca a escuelas y negocios la posibilidad de transformar sus equipos. Una alternativa adicional al hecho de enviar directamente nuevos equipos.

Por el momento Neverware no ha anunciado qué ocurrirá con sus usuarios de pago, pero no se descarta que se les ofrezca una cuenta de Google Suite.

La compra de Google son excelentes noticias para los usuarios de CloudReady. Por un lado recibirán soporte oficial y por otro podrían ver como algunas funciones que todavía no estaban disponibles, por fin estén a su disposición. En concreto se habla del soporte de Google Play, ya que al no ser la versión oficial de ChromeOS todavía no podían aprovechar esta función.

Desde el FAQ oficial creado por Neverware explican que no habrá cambios para los actuales ordenadores que utilicen la versión básica Home Edition y que cualquier novedad les será avisada en el futuro.

Google sigue impulsando su oferta de Chromebooks y la compra de Neverware, pese a no estar entre las más relevantes, sí puede ser muy útil para ayudar a ampliar la base de ChromeOS. En vez de intentar vender nuevos portátiles, esta vez Google quiere atraer a aquellos que ya poseen un equipo.

En Xataka | Cómo instalar Linux en tu viejo ordenador para darle una segunda vida

-

La noticia

Google compra Neverware, la empresa detrás del software libre que permite convertir ordenadores viejos en un Chromebook

fue publicada originalmente en

Xataka

por

Enrique Pérez

.

JustBeamIt es la mejor web que he encontrado en 2020 para enviar archivos gratis, de cualquier tamaño y a máxima velocidad

A menudo me encuentro queriendo enviar archivos de gran tamaño por trabajo, o por el mero hecho de compartir vídeos con amigos o familiares. Por defecto, mi pregunta suele ser "¿tienes Telegram?", para saber si esa persona puede recibirlo sin tener que recurrir yo a subir a las típicas plataformas de envío de archivos o a Google Drive. Sin embargo, cuando la persona no tiene Telegram o el archivo ocupa más de 2 GB, hay que buscar alternativas.

Y JustBeamIt es la mejor herramienta que he encontrado. No se trata de ninguna novedad, y de hecho su cuenta de Twitter es de 2011, por lo que podemos hacernos una idea del tiempo que lleva entre nosotros, como poco. JustBeamIt es literalmente una web a la que arrastramos un archivo y nos genera un enlace que podemos compartir con quien queramos. En el momento en que el destinatario abre el enlace en su navegador, móvil o PC, la descarga da comienzo.

Enviar archivos sin límite de tamaño y a la velocidad máxima de nuestra línea

JustBeamIt me impresionó la primera vez que lo probé con un amigo. Yo, desde mi casa en Sevilla, le envié un archivo de 2 GB, y él, desde su casa de Madrid, recibía a la velocidad de subida máxima de mi línea, que son 280 Mbps de subida desde el punto donde tengo colocado el portátil.

Unos 35 MB por segundo que chocan radicalmente con los 5 MB por segundo a los que envío archivos por Telegram, o a los muy decentes 20 MB por segundos a los que envío por WeTransfer. En una prueba realizada con un familiar que viene en Alemania, la experiencia ha sido similar.

La diferencia con WeTransfer, que puede ser un servicio más cómodo, es que el tamaño de archivo no importa, pues no tiene límites, frente a los limitados 2 GB del mencionado servicio. Así, haciendo otras prueba, a mi amigo le mandé un archivo de 10 GB en menos de 10 minutos. El funcionamiento es muy sencillo, pero también poco flexible. Si remitente o destinatario cierran la ventana del navegador, el envío y la recepción se abortan y hay que comenzar de cero. Otro punto negativo es que el enlace que generamos solamente es válido durante 10 minutos.

La compañía que desarrolla JustBeamIt asegura que no guarda nada en sus servidores, y por el funcionamiento, parece real, pues con intermediarios la entrega suele ser más lenta, y aquí la sensación es la prometida: que se trata de una conexión de punto a punto entre dos personas utilizando WebRTC.

JustBeamIt me ha dado problemas tratando de enviar archivos MKV, pero al comprimir en Zip se ha enviado y recibido correctamente. Si enviamos varios archivos a la vez, la web genera un zip que aglutina todo en destino.

-

La noticia

JustBeamIt es la mejor web que he encontrado en 2020 para enviar archivos gratis, de cualquier tamaño y a máxima velocidad

fue publicada originalmente en

Genbeta

por

Antonio Sabán

.

España pierde la Agencia de Ciberseguridad y suma otro fracaso para las ambiciones europeas de Sánchez

El fracaso de la candidatura de la ciudad de León para albergar la sede de la Agencia Europea de Ciberseguridad es el último de una serie de reveses que ha cosechado el gobierno de Pedro Sánchez en sus planes de de obtener cierto reconocimiento en instituciones europeas.

El más sonoro de estos fracasos fue la candidatura de la vicepresidenta económica Nadia Calviño a la presidencia del Eurogrupo, que se daba prácticamente por conseguida, pero que en el último momento fue a parar al irlandés Paschal Donohoe.

Borrell, la única influencia en Europa

En puestos europeos de alta responsabilidad, el empeño del presidente Pedro Sánchez por sacar a Josep Borrell del Gobierno para contentar a los independentistas catalanes, y convertirlo en Alto Representante para la política exterior de la UE ha consumido prácticamente todas las opciones en un cargo que en el fondo es el que menos influencia tiene en las políticas europeas reales.

Le pasó también con la candidatura, lanzada sin ninguna preparación, de la actual ministra de Exteriores, Arancha González Laya, a la Organización Mundial de Comercio, un proceso que espera incluso que se instale la nueva administración norteamericana.

Las opciones de Pedro Duque para dirigir la Agencia Europea del Espacio (ESA) también han desaparecido después de la designación del austriaco Josef Aschbacher, hasta ahora responsable del departamento de observación terrestre, que será confirmado la semana que viene como nuevo director de la agencia

León, eliminada en la primera votación

La candidatura de León propuesta por el Gobierno para albergar la nueva Agencia de Ciberseguridad fue eliminada en la primera votación en la que tuvo 2 votos, en penúltima posición, empatada con Varsovia, solo por delante de Múnich (1 voto) y por detrás de Vilna (Lituania) (5) y Luxemburgo (3). Entre dos finalistas, Bruselas (8 votos) y Bucarest (6 apoyos), la decisión se decantó en favor de la segunda.

La candidatura se presentó coincidiendo con la polémica publicación de la orden ministerial que se interpretó como un mecanismo para fiscalizar la veracidad de las informaciones en internet y se habló de que se consideraba un «ministerio de la verdad». Entre los más graves inconvenientes de la candidatura de Leon figuran que carece de aeropuerto internacional o de colegios para atender a las necesidades de una población multinacional de funcionarios que tendrían que haberse instalado allí.