Shared posts

Warhammer 40 000 - Eternal Crusade : « La guerre totale » de Warhammer 40K Eternal Crusade

HabuInterressant.

La Xbox One serait limitée à sa région d'origine

HabuLa vache, mais elle a rien pour elle cette console.

La Xbox One aurait de sérieux problèmes de fonctionnement si elle ne réside pas dans son pays de vente.

La Xbox One aurait de sérieux problèmes de fonctionnement si elle ne réside pas dans son pays de vente.

L'abonnement au PlayStation Plus sera facultatif pour les jeux free-to-play

Garantie de deux ans chez Apple : rien n'a changé

Supprimer une vidéo YouTube - Tous les navigateurs Web

Insolite : le rapport femmes / hommes à la WWDC résumé en une image

Apple affiche désormais la garantie légale de deux ans sur ses produits en France et en Europe

Activez iOS 7 bêta 1 sans être développeur certifié Apple

Nouvelle astuce pour les personnes qui ont du mal à activer leur iPhone avec la première bêta d’iOS 7…

© DR

Avant-hier, nous vous proposions une petite astuce pour profiter de la première version bêta d’iOS 7, sans pour autant de disposer de compte développeur certifié chez Apple et donc d’avoir enregistré son UDID sur le site de la firme à la pomme. Même si cette astuce a permis à de nombreuses personnes d’installer le nouvel OS sur leur iPhone, certaines d’entre elles se tout de même retrouvées avec l’écran d’activation leur indiquant que le UDID de leur iPhone n’était pas enregistré chez Apple. Pour cette personne, une nouvelle astuce a émergé ce jeudi sur le Web. Étant donné qu’à la rédaction, nous avons tous réussi du premier coup à passer sous iOS 7, nous ne sommes pas en mesure de pouvoir tester cette nouvelle méthode. Quoiqu’il en soit et selon l’un de nos internautes qui nous a transmis l’info, cela fonctionnerait…

Concrètement, lorsque vous avez téléchargez le fichier iOS 7 sur votre ordinateur, puis installé ce dernier sur votre iPhone et que vous vous retrouvez par manque de chance sur l’écran d’activation, procédez de la manière suivante :

1. Retirez la carte SIM de votre iPhone.

2. Appuyez sur le bouton Home.

3. Sur le pavé numérique du téléphone, glissez votre doigt en haut à droite de l’écran.

4. Cliquez ensuite sur « Cancel ». À cet instant, l’iPhone va tenter d’appeler une messagerie vocale.

5. Cliquez quelques fois sur le bouton Home, ensuite sur le bouton « Call back », et le tour est joué!

Faites-nous savoir si cela fonctionne! Et si cela vous semble compliqué, regardez la vidéo ci-dessous…

Merci à Erico pour l’info!

La vidéo :

Arma 3 beta available June 25

Bohemia Interactive has confirmed the Arma 3 beta will be released on June 25.

The beta will include some new weapons, a few new vehicles and a new independant faction.

-

Quote :

Additions will include new arsenals and vehicles to test and new scenarios that include a co-op and multi-team, wave-based defense scenario. Additionally, a new “Independent” faction consisting of a military native to Altis and Stratis was mentioned. You know, in case you were tired of Blufor and Opfor.

Another change is that uploading player-created missions to Steam Wor

Read the full article on Armaholic

Oculus Rift 1080p HD Prototype Being Demonstrated at E3 2013

It seems that the guys at Oculus are already working hard on the consumer version of the Rift that will probably feature a Full HD display and the good news is that the first HD prototypes of the HMD device are being demonstrated at the E3 expo, so if you are visiting you might ant to check them out. Have in mind that this is just a prototype with a better resolution display and not a what the consumer version of the device might be like, but apparently the upgrade of the screen from 1280×800 to 1920×1080 (split in two for each eye) does make a difference.

Above you can see a screenshot of Epic Citadel (Unreal Engine 3) in the 720p development kit (left) and in the 1080p prototype (right) as a reference released by Oculus, even though the image is low res you should be able to see that the higher resolution HD prototype provides more detail and sharper image. The lower resolution of the Development kit of the Rift is one of the most noted disadvantages by people that have tried the device, so going for the higher resolution 1080p display should really make a lot of difference even though that each eye will get 960×1080 resolution.

- For more interesting information about the Oculus Rift HD prototype…

Other similar posts you might be interested in:

- Sony is Taking Pre-Orders for the HMZ-T1 Personal 3D Viewer

- Some More Interesting Oculus Rift Development Kit Updates

- Adding a Web Camera to the Oculus Rift Can be Quite Helpful

- The Waiting is Finally Over, I Just Got my Oculus Rift Dev Kit

- Sony Has Announced a New HMZ-T2 Personal 3D Viewer

- Map of Oculus Rift Dev Kit Users Willing to Demo their Units

- The First Oculus Rift Unboxing Video and Shipping Update

- The Game Hawken with Support for the Oculus Rift 3D VR Headset

Les radars pédagogiques à la merci des pirates ?

Je ne sais pas si dans votre ville, la mairie a investi dans des radars pédagogiques, mais si c'est le cas, je pense que cette news va vous faire marrer.

Spiwit m’a envoyé un tweet hier pour me signaler que ce genre de panneau fonctionnait en Bluetooth. Ce qui est drôle, c’est qu’un code PIN à 4 chiffres pour protéger du Bluetooth, ça peut se casser rapidement avec un petit bruteforce. M’enfin, pas la peine de pousser jusque là, puisque le code de ces panneaux est celui par défaut, à savoir 0000. C'est d'ailleurs un code classique qu'on retrouve sur la plupart des appareils bluetooth, et il appartient à l'acheteur de cet appareil de le changer. Évidemment, l’installateur ou la Mairie ne prend pas la peine de le changer.

Et alors ? me direz-vous...

Connecter un téléphone en Bluetooth à ce genre de panneau ne va pas vous emmener très loin sans le logiciel qui permet de le configurer... Sauf que ces logiciels sont librement accessibles sur le net. Par exemple, les logiciels Windows à destination des panneaux EKO et Tomi de marque Jcbetco sont librement accessibles ici.

Vous l’aurez compris, en théorie, n’importe qui peut donc configurer ces panneaux à partir d’un ordinateur Windows. Je dis en théorie, car je n’ai pas poussé plus loin mes recherches pour ne rien hacker.

Mais si je me base sur la documentation, ce qu’on peut modifier sur ce genre de panneau est plutôt sommaire... Seuils des vitesses, clignotements, affichage des points perdus, récupération des statistiques liées au trafic routier, et surtout un petit texte "libre" où vous pouvez indiquer ce que vous voulez... D’ailleurs, si j’en crois la dernière news disponible sur le site de Jcbetco, certains ont déjà joué avec ...

Oui, oui, comme si un installateur allait mettre "Fuck You !" pour faire une démo... surtout que si j’en crois la capture logicielle ci-dessus, il y a déjà un mode "démo" intégré (et sans insulte).

Moi je pense plutôt à un petit malin qui a piraté le bousin.

Je sais que Spiwit se penche actuellement sur un radar pédagogique d’une autre marque. Il semblerait que le fonctionnement de celui-ci soit assez similaire. Il est beaucoup plus pointu que moi techniquement sur ce genre de choses donc on risque d’en apprendre un peu plus dans les jours à venir.

Quoiqu’il en soit ce serait bien que ces sociétés fassent rapidement une petite mise à jour avec au moins un code PIN Bluetooth aléatoire (et pas 0000), un vrai mot de passe pour accéder à l’interface et allez, soyons fous, qu’elles retirent leurs logiciels pros du net.

PS4 : l'utilisation de DRM ou le besoin de connexion, au choix de l'éditeur

Apple se plie finalement à la loi belge en matière de garantie

Selon nos confrères du blog iRevolution, Apple s’est finalement plié à la loi belge en matière de garantie.

© AFP

Excellente nouvelle dénichée par nos confrères du blog iRevolution. D’après un document récemment mis en ligne sur le site d’Apple, ce dernier s’est finalement décidé à se plier à la loi belge en matière de garantie sur ses produits. D’après le document déniché par nos confrères et qui présente les conditions de garantie de la firme à la pomme, cette dernière offre désormais deux ans de garantie sur ses produits tant vendu par ses soins (sur sa boutique en ligne) que par ses revendeurs agréés (Apple Premium Resellers) à travers le pays. Une modification des conditions générales de ventes qui a de quoi surprendre, d’autant plus qu’il s’agit ici de pratiques en vigueur chez nous, ainsi qu’en Europe, depuis bien longtemps en vertu des lois sur les pratiques commerciales.

Concrètement, un consommateur qui achète maintenant un produit de la firme à la pomme (ou s’il l’a acheté depuis moins de deux ans) peut être désormais couvert par la garantie pour autant que son achat présente un dysfonctionnement ou un défaut de conformité. Une information qui se retrouve désormais également sur le site d’Apple : « En Belgique, les consommateurs ont droit à une réparation ou à un remplacement sans frais, par le vendeur, des produits non conformes au contrat de vente dans les deux ans suivant leur livraison, conformément au Code civil belge »

Mise en demeure, puis citée à comparaître par Test-Achats

Rappelons qu’en janvier dernier, Test-Achats a fait citer à comparaître la filiale belge d’Apple devant le Tribunal de commerce de Bruxelles. L’organisme de défense des consommateurs avait introduit une plainte contre Apple pour non-respect du droit à la garantie. À l’époque, Test-Achats expliquait avoir constaté de nombreuses « zones d’ombre » relatives à l’information fournie par le géant américain, ainsi que par ses distributeurs agréés, en ce qui concerne l’articulation entre la garantie légale de 2 ans, la garantie commerciale d’un an offerte par le constructeur et l’éventuelle extension de garantie.

Après avoir été mise en demeure en mars de l’année dernière, puis citée à comparaître début 2013, il semblerait que la firme américaine a décidé de rentrer finalement dans le droit chemin.

Une amende de 900.000€ en Italie.

Ce problème des conditions contractuelles d’Apple a été a été relevé fin 2011 par l’Autorité italienne de surveillance de la concurrence, pour qui une simple référence sommaire aux «garanties légales» sans clarifier le contenu de celle-ci ne suffit pas. Cette dernière a estimé que les informations données par Apple « incitaient les consommateurs à souscrire un contrat supplémentaire payant recouvrant en partie la garantie légale gratuite », a encore dénoncé l’autorité, qui a aussi ordonné à Apple de publier sa décision sur son site Internet. Cette autorité a infligé à Apple une lourde amende de 900.000 euros. La firme de Cupertino a fait appel de cette décision qui contrarie sa stratégie commerciale mais a vu sa requête refusée en appel, et elle a même été condamnée à une amende de 200.000€.

Le Hobbit : La Désolation de Smaug : Découvrez la première bande-annonce française du film !

Comme promis, la première bande-annonce pour Le Hobbit : La Désolation de Smaug est disponible un peu partout dans le monde et dans toute les langues comme le français depuis 19h tapante. Vous serez donc contents de découvrir dans la suite la bande-annonce française de cette nouvelle réalisation de Peter Jackson avec Martin Freeman, Ian McKellen, Cate Blanchett, Orlando Bloom, Ian Holm, Christopher Lee, Hugo Weaving, Elijah Wood, Evangeline Lilly, Andy Serkis et Richard Armitage.

Synopsis :

Les aventures de Bilbon Sacquet, paisible hobbit, qui sera entraîné, lui et une compagnie de Nains, par le magicien Gandalf pour récupérer le trésor détenu par le dragon Smaug. Au cours de ce périple, il mettra la main sur l’anneau de pouvoir que possédait Gollum…

Le Hobbit : La désolation de Smaug – Bande… par Lyricis

Version International :

The Hobbit : The Desolation of Smaug… par Lyricis

Le film sortira en France le 11 Décembre 2013 par Warner Bros.

Original article: Le Hobbit : La Désolation de Smaug : Découvrez la première bande-annonce française du film !

©2013 Lyricis Interactive. All Rights Reserved.

Warhammer 40 000 - Eternal Crusade : E3 2013 - Behaviour annonce le MMORPG Warhammer 40 000: Eternal Crusade

HabuA surveiller.

[Brève] [MàJ] Vingt plateformes de VoD légales testées : PUR foutage de gueule

HabuInterressant.

Sony dévoile enfin sa PlayStation 4 à 399 € et rassure les joueurs

PRISM en résumé

HabuC'est beau tout ces gens qui communiquent sur vous, via les infos que vous leur donner, en croyant que personne ne les exploite.

Bon, voilà, je pars quelques jours et PAF, un scandale mondial éclate !

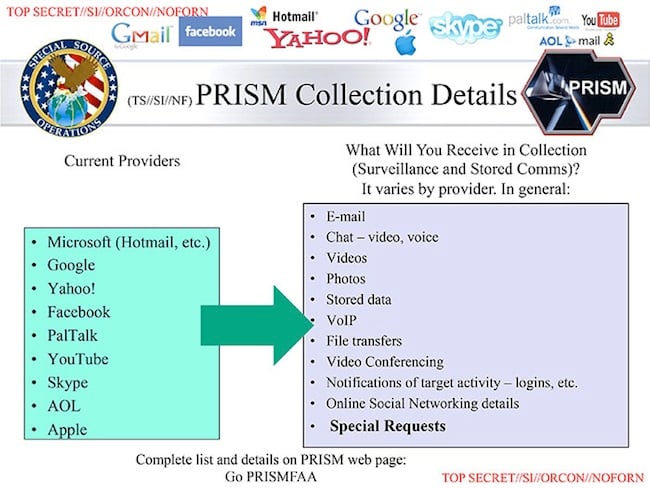

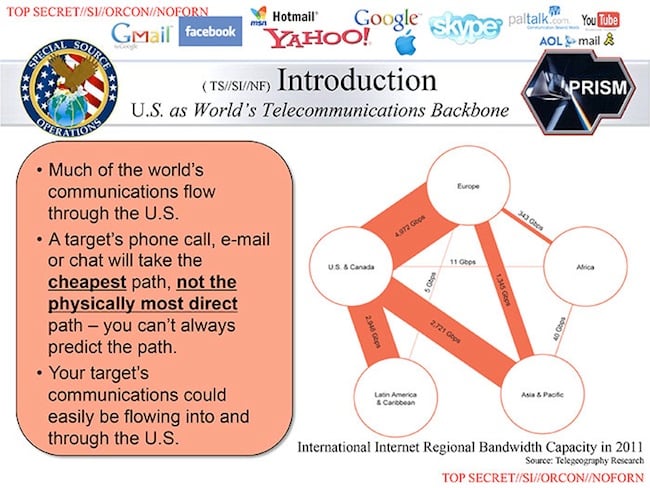

Le Washington Post nous explique que les services de renseignement américain (NSA, FBI et compagnie) disposent d'un accès direct pour piocher des infos directement sur les serveurs de grandes entreprises du web comme Microsoft, Yahoo, Google, Facebook, PalTalk, AOL, Skype, YouTube, Apple...etc.

A l'origine de la fuite, un ancien employé des renseignements américains qui a transmis un PowerPoint dans lequel figure ce slide :

Je vous avoue que je n'ai pas été surpris par une telle annonce. C'était tellement logique... On s'en doutait tous un peu beaucoup, non ? Ce qui est étrange c'est que la Maison-Blanche a confirmé, mais que les acteurs du web ont nié l'existence d'un tel système. Je viens d'ailleurs de lire pas mal de trucs contradictoires au sujet de cette histoire de PRISM alors je vais essayer de vous résumer tout ça.

- PRISM concerne à priori uniquement les demandes FISA (Foreign Intelligence Surveillance Act) qui sont des demandes de renseignements sur les non-Américains uniquement. Mais même si le gouvernement le nie en bloc, il est possible que ce système aille bien au-delà des demandes FISA et touche aussi la vie privée des Américains aujourd'hui ou demain.

- Pas besoin d'autorisation spéciale de la justice pour effectuer une demande FISA. C'est relativement open-bar si ça concerne les étrangers (puisqu’étranger = terroriste potentiel).

- Il n'y a pas de backdoor chez les géants du web. En réalité cet accès direct se traduit par des portails mis en place par les sociétés, qui permettent au gouvernement d’effectuer des demandes FISA sur des comptes précis. On ne sait pas par contre si ces demandes sont validées ensuite par les sociétés du web où si le gouvernement fait comme il l'entend. Ce point reste flou.

- Twitter serait le seul à ne pas avoir mis en place ce système, mais répond quand même manuellement aux demandes FISA.

- Le gouvernement Français qui travaille en collaboration avec les États-Unis profite aussi de ces données FISA de manière indirecte.

- Les agences de renseignement américaines disposent aussi d'accords avec les sociétés de télécommunication pour intercepter tout ce qui passe dans les tuyaux et qui les intéresse. Autant dire que l'accès aux communications est direct aussi par ce biais.

- L'homme qui a dévoilé l'affaire s'appelle Edward Snowden. Il a 29 ans et a travaillé pour la CIA et la NSA. Il a choisi lui-même de révéler son identité, car selon ses propres mots, il n'a rien fait de mal. Je pense aussi que c'est pour se protéger grâce à une couverture médiatique comme l'a fait avant lui Julian Assange.

- S'il a pris ce risque, c'est parce qu'il a constaté dans son travail, des abus de ce système de la part du gouvernement américain et a choisit d'informer le public.

- Il s'est exilé à Hong Kong et ne se sent pas en sécurité. Il cherche un pays qui voudra bien lui accorder l'asile politique. (L'Islande ?)

- Pour collecter ces données, Backblaze pense même que la NSA utilise son pod open source de stockage.

- Après la collecte vient l'exploitation de ces données et pour ça, les agences gouvernementales américaines disposent d'un outil baptisé Boundless Informant qui permet de parcourir visuellement ces (meta)données collectées.

Voilà tout ce que j'ai pu synthétisé de ce "buzz" très riche. Ces données récoltées peuvent avoir plusieurs usages... Tout d'abord, officiellement repérer les terroristes potentiels. Mais pourquoi pas aussi exercer un chantage ou une pression sur des militants/politiques/activistes étrangers ou encore pratiquer l'espionnage industriel pour garder une longueur d'avance sur la concurrence.

Même si tout cela ne change absolument rien puisqu'on savait déjà que Big Brother mettait son nez partout, cette histoire fait pousser des hauts cris à la population américaine et permet quand même de faire un gros rappel sur la confidentialité de vos données lorsqu'elles se trouvent sur des serveurs américains ou britanniques.

En tant qu'étranger, nous pouvons nous faire ponctionner nos données sans même être au courant... Récupération de nos documents, lecture de nos messages, écoute de nos conversations, détails de nos fréquentations ou encore de nos habitudes.

Gagner en confidentialité peut faire perdre en confort. Mais une fois que vous avez compris ça, rien ne vous empêche de basculer sur des services 100% français ou Européens. Pour les emails, j'ai arrêté avec Gmail et j'ai pris un truc chez OVH. Pour les backups, j'ai mon NAS (qui fait sauvegarde, owncloud en remplacement de dropbox, VPN, backup IMAP...etc.). Facebook, je ne l'utilise pas même si je suis inscrit. Et je considère que tout ce que je poste sur Twitter est de toute façon public. Pour Skype, vous pouvez le remplacer aisément par une messagerie XMPP ouverte. Pensez aussi à utiliser un moteur de recherche qui vous respecte comme DuckDuckGo.

C'est un réflexe à prendre et vous n'y arriverez pas du jour au lendemain, mais dans la mesure du possible, essayez de relocaliser vos données en France ou pensez chiffrement fort.

Après, il faut bien garder à l'esprit aussi que même si vous faites tous ces efforts, si vous envoyez des messages à vos amis et qu'ils sont sur Gmail, ça ne servira pas à grand-chose. Mais rien n'est parfait dans la vie... Essayons de faire au mieux.

Autre chose importante, qu'on peut tous faire à notre niveau, c'est d'en parler autour de nous. D'expliquer à ceux qui utilisent les services US que leurs données sont à la merci du gouvernement américain. L'important c'est de faire passer le message et de leur donner des pistes pour faire différemment.

En tout cas, je salue le courage ou l'inconscience de Edward Snowden qui a décidé au péril de sa vie de rendre publiques cette information, parce que comme il le dit lui-même, il ne veut pas vivre dans une société qui pratique ce genre d'espionnage qui n'est ni plus ni moins qu'une menace sérieuse contre la démocratie.

Ah et pour ceux qui me répondraient qu'ils n'ont rien à cacher et que tout cela ne les gêne pas, allez lire cet article.

Ps: A l'heure où j'écris ces lignes, ça n'arrête pas niveau info donc il se peut que certaines choses évoluent encore.

Dans la peau d’un hacker black hat

HabuTrés interressant, et qui confirme ce que je peux voir au boulkot, c'est que la sécurité est le cadet des soucis des employeurs.

Robert Hansen, du site WhitehatSec a mis en ligne sur son blog, une interview passionnante. Durant plusieurs jours, il a eu l'occasion d'échanger avec un black hat, c'est à dire un hacker qui pratique son art illégalement essentiellement pour l'argent. Il a pu lui poser toutes les questions qu'il avait en tête et ainsi mieux connaitre l'envers du décor.

J'ai trouvé intéressant de vous la retranscrire ici en français. Merci à Robert Hansen qui a réalisé cette interview.

---------------------------------------------------------------

Ces dernières années, je me suis efforcé de me mettre à l’écoute de la "communauté black hat". Celle-ci, souvent considérée comme la face sombre du web, est l’appellation donnée aux individus qui s’adonnent sans hésiter à la cybercriminalité, qui outrepassent volontairement les contrats de licence de logiciels et autres conditions d’utilisation, et qui font commerce de warez, de failles, de botnets, de numéros de cartes de crédit ou de sécurité sociale, d’informations bancaires volées, etc. Pour ces individus, ou les groupes qu’ils composent, le profit est souvent la motivation principale, mais ce n’est pas la seule.

La plupart du temps, malgré leurs réticences, mes interlocuteurs dans le domaine de la sécurité informatique ont conscience de l’utilité d’un dialogue avec les cybercriminels. Malgré cela, on me demande souvent d’expliquer mon raisonnement, en partant du principe qu’à force de fréquenter le diable, on finit par le devenir. Certains vont même jusqu’à insinuer que, pour côtoyer des criminels, il faut soi-même être un peu délinquant.

Je crois au contraire qu’il est extrêmement important que les experts en sécurité informatique maintiennent un dialogue ouvert avec la communauté black hat. C’est assez semblable, en fait, aux discussions régulières entre certains trafiquants de drogue et des officiers de police, dans le cadre de leur profession : si vous ne connaissez pas votre adversaire, comment espérer le vaincre ?

Un "black hat", qui a choisi le pseudonyme Adam, et avec qui j’ai beaucoup discuté, a récemment déclaré vouloir rentrer dans le droit chemin. Pour accompagner cette reconversion radicale, il a proposé de répondre à mes questions, afin que le milieu de la sécurité informatique puisse en apprendre un peu plus sur lui et sur son point de vue. Pour des raisons évidentes, rares sont les black hats qui veulent bien se confier ; cet aperçu unique de leur monde est donc inestimable, même s’il nous est impossible de vérifier les déclarations d’Adam.

Espérons qu’en apprenant comment pensent Adam et les autres black hats, et comment ils communiquent, les spécialistes pourront mettre au point de nouvelles solutions, abandonner certaines technologies inefficaces, et régler les problèmes les plus flagrants.

À l’identique, peut-être que certaines personnes imagineront, à la lecture de cette interview, des peines plus dissuasives, qui empêcheront les actes criminels avant qu’ils ne se produisent ; ou bien trouveront-ils un moyen de tarir les flux financiers, d’abattre les marchés parallèles, voire tout bonnement de détourner les internautes de la tentation de la cybercriminalité, avant qu’il ne soit trop tard. Il y a beaucoup d’informations inestimables à extraire des confessions d’Adam et de celles d’autres black hats comme lui. Mieux encore : nous pourrons peut-être, comme dans le cas présent, amener certains black hats à laisser derrière eux leur vie de délinquant.

L’interview d’Adam s’est déroulée sur plusieurs jours, et a demandé de nombreux échanges. Par conséquent, ces derniers ont exigé un travail de révision conséquent, afin de rendre le texte lisible ; cependant, ces révisions se sont limitées à l’orthographe, la ponctuation, et autres corrections de ce type. Le sens premier du texte, lui, est resté inchangé, et retranscrit parfaitement les mots d’Adam.

Q : Pouvez-vous décrire quelles sont, selon vous, vos compétences en matière de piratage et de sécurité informatique ?

R : Mon domaine d’expertise, ma spécialité, c’est vraiment l’ingénierie sociale. Je suis très clairement un black hat, aussi j’utilise l’ingénierie sociale pour pirater des cartes de crédit. Un autre domaine du « piratage » (j’utilise des guillemets, car le DDoS n’est pas vraiment du piratage), c’est la construction de botnet, et l’abattage de serveur. D’après moi, c’est là que se trouve le profit réel : en une journée, on peut gagner plusieurs centaines de milliers de dollars. Le milieu black hat a évolué, pour passer d’actions manuelles à une automatisation générale des logiciels.

Qui plus est, de nombreux sites sont ciblés par le biais de méthodes très simples et banales. Entre autres, les injections SQL (SQLi), le XSS basique et avancé, le CSRF, et l’empoisonnement de cache DNS. Et bien que les injections continuent de représenter une partie non négligeable des méthodes employées, le XSS constitue vraiment la plus grosse part du gâteau. Je dirais qu’environ 50 à 60 % des attaques menées par mon groupe l’année dernière (du premier janvier au premier janvier) relevaient du XSS. J’ai aussi appris de nombreux langages de programmation, comme le Python, le Perl, le C, le C++, le C#, le Ruby, le SQL, le PHP, l’ASP, et j’en passe.

Q : Vous souvenez-vous de la première fois où vous avez volontairement enfreint le droit de l’informatique ? Pourquoi l’avez-vous fait, et comment avez-vous alors justifié votre acte ?

R : Hum, c’était il y a de nombreuses années. Mon souvenir le plus ancien remonte à l’école, lorsque j’avais environ 14 ans. Les administrateurs systèmes étaient plutôt compétents (enfin, pour des administrateurs scolaires). Un jour, je me trouvais dans la bibliothèque, et je savais que les administrateurs, ainsi que le bibliothécaire, avaient un accès à distance à tous les PC. Comme par hasard, la bibliothèque était l’endroit où ils corrigeaient nos contrôles, et entraient nos notes dans le système. Je n’ai jamais été le petit génie de l’école, et j’avais des notes assez médiocres. Aussi je me suis dit que peut-être, je pourrais obtenir des A et des A+ en travaillant deux fois moins, et j’ai commencé à me renseigner. Jusqu’à ce que je découvre les keyloggers.

Cela me paraissait à la fois étrange et fascinant qu’un simple programme, que je pouvais écrire moi-même (avec un peu de travail), soit en mesure de me donner les meilleures notes possibles. Aussi je m’y suis mis, j’ai installé le keylogger sur le PC du bibliothécaire, et j’ai utilisé le logiciel d’accès à distance pour installer le même programme sur les autres ordinateurs. J’ai été suspendu pendant deux semaines.

Q : Où avez-vous acquis la plus grande partie de vos compétences ?

R : Dans les livres, avec Google, et en discutant avec des interlocuteurs sur divers forums et sur l’IRC. Contrairement aux "Haxorz 1337" de maintenant (rires), à l’époque, nous partagions tout, nous échangions, et nous nous aidions mutuellement. On ne craignait pas d’être ridiculisé pour nos lacunes.

Q : Qu’est-ce qui vous a attiré dans le mode de vie des black hats ?

R : L’argent. Je trouvais amusant que quelques heures passées devant la télévision, à taper sur mon portable, puissent me rapporter l’équivalent du salaire mensuel d’un travailleur consciencieux. En fait, c’était presque trop simple.

Q : Vous souvenez-vous du moment où vous avez commencé à vous considérer comme un black hat ? Qu’est-ce qui a déclenché cette prise de conscience ?

R : C’est assez difficile à dire, en fait. Ni moi, ni le groupe que je fréquentais, ne nous sommes jamais appelés "black hats". Cela faisait trop "James Bond". On se considérait uniquement comme un groupe d’individus ayant trouvé un moyen de gagner de l’argent. On se moquait complètement de la catégorie dans laquelle on nous rangeait. C’était juste amusant, et très facile. Cela dit, la première fois que j’ai pris conscience que l’on pouvait me considérer comme un black hat, c’est lorsque l’un de mes amis "dans la vraie vie" a été victime d’une fraude à la carte bancaire. J’ai alors réalisé que mes actions avaient un impact sur des victimes bien réelles, et que je ne jouais pas uniquement avec des chiffres et de l’argent virtuels.

Q : Au plus fort de votre activité botnet, combien de machines contrôliez-vous ?

R : Hum, ça dépend. J’avais deux botnets distincts (bien que certains bots fassent parfois double emploi). Le botnet de DDoS regroupait des ordinateurs publics et de bureau, qui fonctionnaient comme bots. Et ce pour deux raisons : non seulement ces ordinateurs sont allumés toute la journée, et possèdent généralement des connexions rapides à internet, mais en plus, les gens sont suffisamment intelligents pour ne pas utiliser de tels ordinateurs publics pour effectuer leurs opérations financières (et s’ils le faisaient, autant laisser un script kiddie s’occuper d’eux).

Et puis il y avait mon botnet pour cartes bancaires, clairement le plus précieux des deux. Ces PC étaient des ordinateurs de banques, d’agents immobiliers, de supermarchés, et évidemment, des PC domestiques. Je préférais largement cibler les PC sur lesquels un employé avait l’habitude d’entrer les informations de sa clientèle : autrement dit, les banques (oui, l’ordinateur d’une banque est particulièrement facile à transformer en bot). Tout cela m’a permis d’obtenir une réserve inépuisable de cartes de crédit, et d’adresses à spammer. Le botnet de DDoS regroupe actuellement environ 60000-70000 bots, la plupart en Occident. L’autre botnet, lui, n’en comprend que 5000 à 10000, principalement en Asie. Mon record, c’est probablement d’avoir contrôlé quelque chose comme 570000 bots simultanés.

Q : D’après vous, au plus fort de votre activité, combien d’argent vous restait-il chaque année, une fois vos frais de fonctionnement pris en compte ?

R : Je ne peux pas vraiment entrer dans les détails, mais lorsque le 11 septembre s’est produit, nous en étions à plusieurs millions de dollars par an.

Q : Et combien d’argent avez-vous gagné l’année dernière ?

R : Comme ça, au jugé ? Environ 400000-500000 dollars. L’année dernière était assez merdique. Les gens se sont assagis, la fréquence des correctifs a augmenté. Cette année, nous avons déjà atteint les trois quarts de cette somme.

Q : Lorsque vous avez commencé, est-ce que vous aviez en tête un objectif précis, par exemple une certaine somme d’argent ?

R : Beaucoup de nouveaux me posent cette question sur les forums. Avant ces quatre dernières années, je ne m’étais jamais fixé d’objectif. Au début, je faisais uniquement ça pour m’amuser, pour me vanter (rires), et pour l’argent très, très facile.

Q : Est-ce que vous pouvez décrire le processus par lequel vous gagnez de l’argent avec votre botnet ?

R : Honnêtement, c’est encore plus simple que de se brosser les dents, en particulier si l’on a recours à des logiciels automatisés. Chaque groupe a plusieurs membres. Le responsable des bots, le chercheur, le rétro-ingénieur, le distributeur, l’ingénieur social, le vendeur, et le fudder*. La moitié du temps, les individus qui vendent des exploits 0-day ne font que ça. Les acheteurs, eux, sont des responsables de bots qui n’appartiennent à aucun groupe.

Notre groupe a développé un outil qui explore le cache de l’ordinateur bot, à la recherche de comptes Twitter ou Facebook. Ensuite, il vérifie les listes d’intérêts du compte Facebook (comme Justin Bieber), puis l’âge, le nom, le lieu… Par exemple, disons que le bot n° 2 est connecté à Facebook. La propriétaire du compte est une fille de seize ans, qui vit en Amérique (c’est important pour avoir la bonne langue), et qui aime Bieber. L’outil choisit alors automatiquement une liste de liens préexistants, comme "sextape de Justin Bieber".

Utiliser des 0-day pour pirater un site, et y insérer une iframe, c’est assez lassant, et ça ne produit que rarement les résultats attendus… à moins bien sûr de s’attaquer à un site au classement Alexa élevé, auquel cas cela en vaut la peine. Combiner un 0-day défigurant un site, avec un 0-day en Java (par exemple), afin de pirater l’ordinateur à la volée (par drive-by), est nettement plus efficace que d’essayer d’inciter l’utilisateur à télécharger volontairement un programme infecté. Et ce que beaucoup de gens ne réalisent pas, c’est que les adresses mails disponibles sur leur page Facebook peuvent être revendues à des fins de spam. Là encore, on peut gagner plus d’argent en automatisant le tout.

* un fudder est un outil qui se lie à un virus, pour le rendre beaucoup plus difficile à détecter par les antivirus ; par extension, le terme décrit aussi une personne spécialisée dans l’utilisation d’un tel outil.

Q : À quel point le piratage d’un site est-il facile pour vous ?

R : Les débutants n’ont qu’à chercher "inurl:money.php?id=" dans Google. Allez-y, essayez. Mais la plupart des sites auront déjà été vidés ou fermés. Aussi, il faut cibler les sites plus importants. J’aime beaucoup surveiller les informations, en particulier économiques. Prenons un site qui vient de se lancer sur le marché, et dont les ventes en ligne explosent : aussitôt, il devient une cible intéressante. La plupart des sites de ce genre sont gérés par des administrateurs ne connaissant rien au milieu du piratage informatique, et ignorant tout de la manière dont fonctionne l’esprit des pirates. Cela les laisse particulièrement vulnérables. Ils utilisent les correctifs SQL, mais choisissent un DNS vulnérable à l’empoisonnement de cache DNS. On peut s’y introduire et être reparti en moins d’une heure.

Q : À quel point les informations Whois, et autres données publiques vous facilitent-elles la tâche pour prendre le contrôle d’un compte piraté ?

R : Autrefois, Whois était essentiel pour acquérir des informations. Mais maintenant, les gens les affichent partout, sur Facebook, Twitter, etc. Des compagnies comme Amazon n’ont besoin que du nom, de l’adresse et du mail d’un compte pour lui associer une nouvelle carte de crédit. Ensuite on raccroche le téléphone, puis on appelle le département de réinitialisation du mot de passe, pour leur donner, en guise de vérification d’identité, le nom, l’adresse, le mail et le numéro de carte de crédit que vous venez d’ajouter au compte (ces informations n’ont même pas besoin d’être valides, il suffit d’utiliser un générateur de nom aléatoire).

Et voilà, on y est : on peut alors voir les quatre derniers chiffres de la vraie carte de crédit enregistrée. Ensuite, il suffit de demander un email de réinitialisation du mot de passe, et c’est fini. Amazon prétend qu’ils ont corrigé cette faille il y a deux ans, mais je continue d’utiliser cette méthode constamment. Franchement, Amazon, vous devriez mieux former vos employés.

Q : Quel type de sites préférez-vous pirater ? Ou bien vos tentatives sont-elles totalement aléatoires ? Quels sont les sites les plus simples à rentabiliser ?

R : La plupart des attaques sont aléatoires, mais il est arrivé qu’une compagnie (que je ne citerai pas) refuse de m’offrir une réduction sur un achat, ce qui m’a profondément agacé. Alors on a rendu publics les numéros de cartes bancaires de tous ses clients. Sinon, j’aime beaucoup cibler les compagnies de sécurité informatique, comme les fabricants d’antivirus.

Au moment des soldes d’été, il n’y a rien de mieux (sites pornographiques mis à part) que les magasins de vêtements. Ce sont les sites les plus simples et les plus rentables à pirater, d’après moi. Je vais commencer par les magasins de vêtements, qui sont particulièrement vulnérables à deux types d’attaques :

1. Les administrateurs de tels sites n’emploient jamais de double authentification. J’ignore pourquoi, mais j’ai piraté des milliers de sites de ce genre, et jamais aucun administrateur ne l’a utilisée.

2. De tels "administrateurs" travaillent généralement en arrière-boutique, ou dans les bureaux. Ils n’ont aucune idée de ce qu’ils font : ils se contentent de payer quelqu’un pour construire leur site, pour ensuite s’en occuper eux-mêmes. Comme ils n’ont jamais de HTTPS, ils ont d’énormes vulnérabilités SQLi (par exemple, "inurl :product.php?id="). Une fois que vous avez repéré cette vulnérabilité, deux choix s’offrent à vous. Soit vous choisissez de voler les informations bancaires, et de disparaître, soit vous défigurez le site, en gardant le code HTML original, et en installant une iframe qui redirige vers un téléchargement de cheval de Troie à la volée.

Et maintenant, mes préférés : les sites pornographiques.

Pourquoi sont-ils si simples à pirater ? Parce que leurs administrateurs ne vérifient jamais les pages vers lesquelles leurs publicités redirigent les internautes. Mettez une publicité montrant une femme à forte poitrine sur Facebook, quelqu’un clique dessus, et voilà, un autre cheval de Troie installé à la volée. Mais le plus compliqué, c’est de trouver plus d’informations (par exemple, pour faire chanter un homme d’affaires) : on peut alors utiliser un toolkit d’ingénierie sociale (SET) pour obtenir les vrais détails du compte Facebook, qui, à leur tour, peuvent être exploités via l’ingénierie sociale.

Q : Quel est votre exploit préféré/le plus efficace contre les sites internet, et pourquoi ?

R : Si c’est un 0-day, alors forcément je le mets en tête de mon classement personnel. Avec juste dessous, les XSS. C’est connu de tous, mais pourtant, personne ne s’en protège. Je suppose que le DDoS n’est pas vraiment un exploit, mais ça peut quand même nous rapporter un "salaire" mensuel, en échange de notre "protection". Mais les 0-days restent les exploits les plus intéressants.

Q : Comment rentabilisez-vous les DDoS ?

R : Les gens achètent des comptes. Par exemple, vous louez mille bots, pour un temps de DDoS de trente minutes. Certains clients n’achètent qu’une seule fois. Le racket est une grande part de ce commerce : on abat un site pendant une heure, on envoie un email aux propriétaires, ou on les appelle pour leur demander 200 dollars, ou bien le site sera abattu pour de bon. Généralement, ils paient. Et s’ils ne le font pas, ils perdent des jours, des semaines, ou des mois de transactions.

Q : Comment choisissez-vous quelles cibles attaquer au DDoS, pour ensuite les faire chanter ?

R : Hum, ça dépend. S’il y a un grand événement sportif, comme le Super Bowl, vous pouvez être sûr que 95 % des sites de paris sportifs se sont fait extorquer de l’argent. J’ai connu un groupe qui s’en était pris à un site de recherche contre le cancer, juste avant le lancement d’une grande campagne de collecte de fonds. Et c’est triste à dire, mais le groupe a eu son argent.

Q : Qui sont les clients qui paient pour accéder à votre botnet, et à quoi cela leur sert-il, d’après vous ?

R : Certains disent que les gouvernements s’en servent, ou même des entreprises pour s’en prendre à leurs concurrents. Mais pour être franc, je m’en moque. C’est simple : si vous payez, je vous offre mes services.

Q : Y a-t-il des erreurs récurrentes faites par les sites web lorsqu’ils tentent de se défendre contre vous ?

R : Je pourrais écrire un livre sur ce sujet, mais je vais me limiter à trois choses.

1. Employer un administrateur idiot, un privilégié qui n’a jamais été un pirate, et qui a été à la Fac, tous frais payés par Papa et Maman. Si j’étais le président d’une compagnie, j’emploierais plus volontiers quelqu’un ayant un casier judiciaire de pirate informatique qu’un diplômé de l’université. Le pirate avec un casier a l’expérience nécessaire pour empêcher les intrusions, et n’est pas limité à ce qu’il a appris dans les livres.

2. Les employés qui répondent au téléphone sont stupides, mal formés, jeunes, et sans expérience.

3. Les compagnies ne se protègent pas contre les DDoS. Cloudflare, par exemple, propose une protection contre le DDoS très efficace, pour 200 dollars par mois (qui plus est, un domaine Cloudflare est plus difficile à pirater). Si je vous extorque 200 à 1000 dollars en une journée, ne vaut-il pas mieux vous protéger définitivement pour le même prix ?

Q : En tant que black hat, y a-t-il des techniques/services/équipements de sécurité qui vous rendent vraiment la vie difficile ? Et à l’inverse, y en a-t-il qui vous semblent être totalement inutiles ?

R : Hum. Une protection contre le DDoS est généralement un obstacle notable, même si certains groupes ont, de par le passé, prouvé que c’était assez simple à contourner (par exemple, le système de résolution de Cloudflare, avant qu’ils ne changent leur méthode de protection. En somme, c’est "presque" contournable.)

Parmi les choses inutiles… hum… un antivirus ne sert à rien. Il vous protègera peut-être des script-kiddies utilisant des fichiers partiellement détectables, mais c’est à peu près tout. Chaque botnet est, par défaut, totalement indétectable (fud). C’est tellement facile à faire qu’on le fait gratuitement. Les logiciels anti-spam ne servent pas à grand-chose, eux non plus (CAPTCHAs exceptés, bien qu’ils entraînent des évaluations négatives des utilisateurs).

Ce dont il faut se souvenir, c’est que le milieu black hat a dix coups d’avance sur les solutions commerciales. Lorsqu’un exploit 0-day est rendu public, c’est que les black hats l’utilisent déjà depuis des mois. La double authentification est assez difficile à contourner, et oui, ça arrête net une tentative de piratage, notamment dans le domaine de l’ingénierie sociale ; mais comme l’a prouvé Cosmo (un pirate de quinze ans, membre de UGNazi), cela reste contournable. C’est un peu comme acheter un jeu vidéo. Après sa sortie, il reçoit de nombreux correctifs, mais il faut attendre un long moment avant que leurs effets ne se fassent ressentir.

Q : Quel type de navigateur est le plus vulnérable ? Et d’après vous, pourquoi ?

R : Il y a quelques années, j’aurais probablement répondu Internet Explorer, sans hésiter. C’est toujours le cas, mais progressivement, les gens sont passés à des navigateurs plus rapides et plus performants, comme Chrome et Firefox. IE domine toujours 52 % du marché, mais Chrome vient juste après.

Je pense que IE reste dominant, parce que les gens se sentent à l’aise avec. Mais comme, à moins de s’informer vraiment sur ses vulnérabilités, on ne peut pas se rendre compte de la dangerosité de IE, aussi pourquoi en changer ? L’arrivée de Chrome l’a déjà contraint à s’améliorer. Et une chose qui a énormément influencé le taux d’infection des bots est la suppression massive de Java. Lorsque l’annonce d’un exploit 0-day de Java est rendue publique, les gens paniquent (à raison), et le désinstallent, ou alors appliquent des correctifs… mais comme nous le savons tous, Java ne reste jamais très longtemps sécurisé.

Q : Comment restez-vous anonyme lorsque vous devez interagir avec des acheteurs ?

R : Je passe par des bots pour discuter. Pas dans le sens "utiliser un bot comme proxy pour y faire passer mon trafic internet", mais bien en créant du code pour que le bot reçoive et traite lui-même la commande. Le client obtient le code du bot acheteur sur le marché, l’installe, et fait son achat. Son PC se connecte en secret à mon IRC, qui me transmet la commande, et le mode de paiement. Mais, bien évidemment, je ne suis pas censé être au courant de tout ça.

Q : Parmi les technologies émergentes, en existe-t-il qui, selon vous, pourraient poser des problèmes à la communauté des pirates ?

R : Non, pas le moins du monde. Le marché ne s’attarde jamais plus d’une semaine sur un domaine ; s’il le fait, c’est un marché saturé.

Q : Y a-t-il des limites que vous vous refusez à franchir ? Des crimes que vous vous refusez à commettre, quelle que soit la somme en jeu ?

R : Je refuse que mes botnets servent à attaquer des opérations caritatives, ou des pages en souvenir de soldats. À part ça, je n’ai pas de limites. On me demande souvent si mes botnets servent parfois dans la concurrence entre sites pédophiles. En fait, les pédophiles ont leurs propres botnets. Mais si quelqu’un veut attaquer un site pédophile, je le fais généralement gratuitement. Le "revenge porn" est un autre domaine que j’attaque volontiers bénévolement. Vous voyez, nous ne sommes pas si méchants.

Q : Qui, d’après vous, sont les personnages les plus dangereux de votre milieu, et pourquoi ?

R : Clairement, les trafiquants de drogue. N’importe quel pirate digne de ce nom refuse de les aider. Ils sont violents. Un pirate assez connu pour ses attaques contre des sites liés aux trafiquants de drogue a été traqué et abattu. Apparemment, ils ont aussi tué sa famille, mais ce n’est pas à moi de raconter cela.

Q : D’après vous, ces personnages dangereux (les cartels, etc.) ont-ils une influence sur la cybercriminalité, et sur ses stratégies ? Rendent-ils le travail du black hat lambda plus simple ou plus difficile ?

R : Ah, les cartels de la drogue. Ils tentent de te faire chanter avec des menaces de mort, etc., donc on publie tout simplement leurs informations sur le web. Tout le monde les déteste, mais comme tout est clandestin, je suppose que ça passe. On ne peut pas vraiment aller se plaindre aux autorités.

Q : Comment avez-vous réussi à gagner la confiance des gens contrôlant l’accès aux forums clandestins ?

R : Il faut se faire un nom dans l’un des IRCs, créer des botnets gratuits ou bon marché, et les gens commenceront à parler de vous. Mais dans l’intervalle, c’est comme si vous frappiez sur une immense porte en fer, qui refuse de s’ouvrir.

Q : Quels sont vos principes moraux ? Comment percevez-vous les propriétaires des sites que vous piratez, et les victimes infectées par votre botnet ?

R : J’ai un peu de peine pour les victimes des fraudes à la carte bancaire, même si vous méritez ce qui vous arrive si vous êtes assez stupide pour cliquer sur n’importe quel lien. Les administrateurs, eux, je les déteste. Si vous n’êtes pas capable de corriger une SQLi ou un XSS, vous ne devriez pas être responsable des cartes de crédit d’autrui. C’est tout simplement dangereux, stupide et risible.

Q : Et quel est votre point de vue sur les risques de prison encourus ? Cette peine potentielle ne vous incite-t-elle pas à arrêter ?

R : J’ai dû y penser pendant dix minutes, tout au plus. Je suppose que ce serait dramatique. Je me demande si en prison, le personnel s’occupe de transactions bancaires ? Hum. Et puis, les gens me demandent : "La prison ne te fait pas peur ?" Ou bien, "Ne crains-tu pas de perdre tout ton argent ?".

Si les autorités parviennent à découvrir cent de mes dollars, ils peuvent bien les garder. Vous comprenez, travailler de manière clandestine signifie que tout le monde possède des centaines de noms différents, de faux passeports, etc. Si les autorités parviennent à en trouver un seul, ils peuvent bien tous les avoir. On utilise de fausses identités, on blanchit de l’argent grâce à un café que l’on possède, et qui alimente une banque… tout cela a l’apparence de la légalité. Ce n’est pas forcément un café, ça peut être un nightclub, etc. Ou bien on peut vendre ses services à une entreprise légitime, qui, en échange, blanchit votre argent.

Pour ce genre de crimes, il est extrêmement difficile de réunir suffisamment de preuves, et même si l’on y parvient, l’argent est impossible à retrouver. Dix ou onze millions de dollars, gagnés sur dix à treize ans, pour une peine de prison de quinze ans maximum : je ne peux vraiment pas imaginer ce que serait ma vie en étant enfermé, puisque j’ai toujours été libre, et que je ne parviens pas à envisager le contraire.

Q : Selon vous, quelle est la différence entre un black hat doué, et un script kiddie ? Où vous placeriez-vous ?

R : Tout le monde commence en bas de l’échelle ; l’important, c’est d’y grimper. Un script kiddie n’accèdera jamais au vrai niveau clandestin : les anciens obligent tous ceux qui veulent y accéder à développer des botnets, des vers, des virus, etc. C’est comme un droit de passage. Les kiddies servent de paillasson. Est-ce que je suis un kiddie ? Je n’espère pas, sinon la création du premier botnet automatisé d’infection de serveur n’aura été qu’une belle perte de temps. *rires*

Q : Combien d’heures par semaine consacrez-vous à vos activités de black hat ?

R : Lorsque j’aborde un nouveau projet (par exemple lorsqu’un nouvel exploit 0-day est rendu public), je peux y consacrer jusqu’à quarante-huit heures d’affilée. Puis je m’accorde huit à neuf heures de sommeil, avant de m’y remettre pendant deux jours. En moyenne, je dirais huit à dix heures par jour. Après tout, c’est un job à plein temps.

Q : Avant de vous lancer dans de telles activités criminelles, quelles étaient les offres d’emploi, dans votre région, pour quelqu’un possédant vos compétences ? Combien d’argent pourriez-vous gagner si vous exerciez un métier légal ?

R : On m’a offert un poste de spécialiste en sécurité informatique pour une compagnie assez importante. Mais ce que je gagnerais en un an dans cette entreprise, je peux l’obtenir en deux semaines de piratage.

Q : D’après vous, quelles idées reçues les plus courantes inspirez-vous au monde de la sécurité informatique ?

R : Ils pensent que nous sommes tous liés au crime organisé, que nous voulons voir le monde sombrer dans le chaos, et que nous sommes tous russes. 90 % des pirates de cartes bancaires que je connais reversent des sommes importantes (80000 à 90000$ par an) à des opérations caritatives. Je connais aussi des pirates qui sont partis en Afrique, pour y apporter des milliers de moustiquaires. Ce n’est pas parce que nous avons trouvé un moyen très rapide de gagner énormément d’argent que nous voulons voir le monde s’effondrer, les gens mourir, ou vivre dans la rue. Ce n’est qu’un business. Si quelqu’un mourait d’un cancer, et que vous aviez le médicament miracle, je suis certain que vous le feriez payer un prix exorbitant. C’est le même état d’esprit : j’exploite le problème de quelqu’un pour mon bénéfice personnel. Nous sommes de braves gens.

Q : Qu’est-ce qui vous a incité à revenir dans le droit chemin ?

R : Il arrive un moment où l’on a fait le tour de toutes les cartes de crédit de la planète ! *rires* Et puis je suppose qu’être payé pour dénicher légalement des exploits, et pirater des systèmes, c’est plus intéressant.

Q : Est-ce que la peur d’être pris en flagrant délit a provoqué chez vous beaucoup de stress ?

R : Être arrêté a toujours été l’une de mes craintes. Dans le cas contraire, j’aurais été vraiment stupide. Parfois je passe des jours et des nuits sans dormir, à me demander quand la police débarquera chez moi. À d’autres moments, je fais pire, en dormant la journée, et en piratant la nuit. Je me sens plus à l’aise en me disant qu’au moins, je serai réveillé lorsque les autorités viendront m’arrêter.

Q : Que diront vos amis black hats lorsqu’ils découvriront que vous avez rejoint la légalité ? Est-ce que cela vous inquiète, ou pensez-vous qu’ils vous laisseront faire ce que vous désirez ?

R : Non, je pense qu’ils accepteront ma décision. J’ai déjà demandé l’opinion de plusieurs de mes amis, et ils n’avaient aucune objection à mon désir de devenir white hat. Les black hats ne détestent pas vraiment les white hats. En fait, c’est même plutôt l’inverse. Si personne ne s’opposait à nous, et ne nous forçait constamment à nous remettre en question, nous serions restés avec des virus de l’an 2000, et nous ne parviendrions même pas à gagner le dixième des sommes récoltées aujourd’hui. C’est pour cela que la plupart des black hats apprécient les white hats.

Q : Qu’allez-vous faire, maintenant que vous n’êtes plus un pirate ?

R : J’ai de nombreuses idées, et des projets en cours. J’aimerais lancer une étude sur le laps de temps entre le moment où les black hats découvrent un exploit 0-day, et celui où les white hats s’en aperçoivent à leur tour. Cela m’a toujours intéressé. J’ai aussi prévu de rendre publics les exploits et les correctifs que j’utilisais régulièrement, et d’approfondir la recherche des 0-days pour être compétitif face aux black hats.

Q : Êtes-vous inquiet de voir votre passé vous rattraper dans l’avenir ?

R : Si quelqu’un parvient à découvrir des preuves, alors oui, c’est un sujet d’inquiétude. Mais tant que ce n’est pas le cas, mon passé reste uniquement un avantage de taille que je conserve.

Un ex-agent de la CIA à l'origine des fuites sur le programme PRISM

HabuOn s'en doutait, mais là on en a la confirmation.

« Nexus Edition » : Sony serait le prochain, ce qui va changer pour Google

La mort de Clément Méric ? La faute aux jeux vidéo selon Bernard Debré

HabuEncore un qui a tout compris.

Canal+ met en pause la diffusion d'une série à son épisode 13/22 : Scandal

Xbox One : Microsoft parle occasion et connexion permanente, on fait le point

HabuSuper la connexion toutes les 24h. Si la connexion internet saute, plus de console.

Calibre sait générer des eBooks à parti de fichiers Word docx

Neverwinter Nights 2 : Un module Baldur's Gate pour NWN2

Acer Auctioning Limited Edition Star Trek-Themed Aspire R7

Acer has created 25 units of a Star Trek-themed Aspire R7 notebook.

Acer has created 25 units of a Star Trek-themed Aspire R7 notebook.

This Neverwinter Nights 2 Mod Revives Baldur's Gate

The amount of work that communities put into mods never fails to impress.

The amount of work that communities put into mods never fails to impress.