Una de esas mañanas de lunes en las que entra una luz gris y perezosa por la ventana, cuando fuera llueve y hace frío y lo que más te apetece es irte a casa a envolverte en una manta con un buen libro y morirte lo que le quede al día, llegó ella.

MKII y yo estábamos apaciblemente en el despacho haciendo el equivalente a lo antedicho pero en plan informático: “documentarnos y formarnos como informáticos de bien”. Y entonces llegó ella.

Vino de la mano de la jefa de Recursos Humanoides. Literalmente. La jefa altiva y taconazo, con aire de dominio. De la mano le colgaba una muchacha que no llegaba a la veintena. Así a bote pronto no destacaría por nada en especial si me la encontrase por la calle. La hubiese tomado por una psicópata cualquiera, del montón. Pero está aquí, en mis dominios. Con esos ojos. La cara sin maquillaje, despejada, con su mechoncito de flequillo como al descuido, ropa más o menos normal dentro de lo que mis conocimientos de moda pueden considerar normal.

Pero con esos ojos.

No tenían nada de especial. Ojos, al fin y al cabo. Uno a cada lado de la nariz, marrones y húmedos. Lo normal en unos ojos. Salvo que éstos se movían con una rapidez ansiosa. Mientras la cara componía un rictus sereno, casi inerte, los ojos escrutaban cada rincón deteniéndose sólo una décima de segundo. Rápida y metódicamente escaneaba todo el perímetro mientras avanzaba por el departamento hacia mi mesa. Casi podía escuchar los chasquidos de la cámara de fotos que parecía llevar incrustada en la cabeza la criatura.

Al fin llegan a nuestros aposentos y se sitúan en medio.

-Hola chicos-, dice la señora Havenocon, nuestra flamante jefa de Recursos Pseudo-Humanos.- Os presento a Daisy.

Me levanto y le doy la mano a Daisy. Qué bonito nombre. Y qué mano más fría. Más que el culo de Esperanza Aguirre. Daisy aprovecha el momento del apretón para hacerme un escáner completo, un inventario de huesos y una medida de masa corporal al vuelo.

-Encantado, Daisy.

-Daisy viene para hacer las prácticas de un curso de informática que está haciendo.

-¿Ah si? ¿Y de qué es el curso?-, pregunto sin dirigirme a nadie en particular.

-De microinformática, ¿no, Daisy?

-S..sí-, dice tímidamente.

-Estupendo. Y que te la cuidemos, ¿no?

-Tratadla como una más, ¿eh?

-Vale. ¿Come sola? ¿Hay que sacarla a la calle a que haga pis?- Daisy deja de escanear el techo, frunce el ceño y me mira fijamente. Se me recalienta la frente y me aparto de su campo visual para que no pueda concentrar durante más tiempo su láser mortífero. Me sigue con la mirada.- ¡Pues claro que la cuidaremos, mujer! ¡Como si fuese de tu familia, hombre!

-No, pero no es…

-¡A que sí, MKII! ¡Una pupila a la que ilustrar con tu Emececosas! – MKII asiente con una sonrisa.

-Vale, vale, bueno, ya me contearéis…- dice Havenocon con cierta desconfianza-. Hasta luego.

-¡Hasta luego tita!- dice con una vocecita 8 años menor que ella. Ojalá diga pronto “Os voy a comer el corazón a todos” cuando esté rodeada de lusers. Así que es su sobrina. Mola.

Havenocon se marcha por el pasillo con cierta prisa, y en la curva del final, incluso da una carrerita. Daisy sigue escaneando el departamento. Se percata de que la estoy mirando y enfoca de nuevo su láser. Frunce el ceño. Los labios, una raya pequeña.

-Bueno. Así que estás estudiando Microinformática. Es divertido, ¿no te parece?

-Sí. Me gusta desmontar cosas.

-A mi también. Bien, si aquí a mi amigo MKII, que es el que parte el bacalao aquí le parece bien, creo que tu primera tarea será montarte un ordenador para ti.

Sus ojos se iluminan como los de un niño en una juguetería cuando abro los armarios de repuestos en plan escoge un arma, Neo. Le doy una carcasa vacía y con una reverencia le dejo vía libre a los componentes y le digo: “hala, llénala”.

Me vuelvo a mi sitio con intriga. Hago como que trabajo pero estoy pendiente de si sabrá, primero, montarse un ordenador con los cachos que hay en los armarios. Debería, por su formación. Y de paso, si atinará con los componentes a la primera.

Se pasea de armario en armario con avidez y de vez en cuando saca una pieza y la pone sobre una mesa. Cuando se da por satisfecha viene hacia mi puesto. MKII la mira desde su mesa. Se coloca delante de mi mesa, envarada y me mira con sus ojos inhumanos, como si pudiese ver a través de mi.

-Destornillador- me dice la criatura, con la educación de un motor diésel-. Y tornillos.

-En el banco, ahí detrás hay de todo.

Se va al banco de trabajo, coge lo que le parece y se va hacia su criatura por montar.

Veo que comienza metiendo las espigas para la placa base. Muy bien. Después atornilla la fuente. Yo hubiese metido primero la placa base, pero bueno, ésto es como limpiarse el culo: hay quien arruga el papel y otros lo doblan. Va metiendo componentes, pero desde esta distancia no veo qué le pone.

¡Bimbambidubi! ¡Dubi!

-Hola, hermano, ¿has encontrado a Jesús?

-¿Qué Jesús?- vaya, Auspiciano Lag.

-¡Por el culo te la hinco!

-¡Wardog! ¡Que tengo un problema!

-Pues qué suerte. Yo tengo más de uno. Te gano.

-No… que no imprime.

-¿Y le has dado a imprimir?

-¡Claro!

-¿Con el ratón o con el teclado?

-¿Se puede imprimir con el teclado?

-No. Hay que imprimir con la impresora.

-No te entiendo.

-Que si le has dado al muñequito de la impresora.

-Sí. Un montón de veces.

-Vale. ¿Y por qué impresora lo mandas?

-¿Y cómo voy yo a saberlo?

-Claro. Qué tonto soy. Disculpa por haber pensado que sabías qué coño estabas haciendo.

Veo pasar en ese momento a Daisy hacia el banco moviendo la coleta y con la mirada fija al frente.

-Y dime, si no sabes por qué impresora has mandado, ¿cómo sabes que no imprime?

-¡Porque no sale nada!

-¿Por qué impresora?

-¡No sale nada por ninguna! ¡Deja de perder el tiempo!

-¡Eso intento pero no me dejas!

Daisy pasa otra vez de vuelta a su PC a medio montar con uno alicates de corte en la mano. Hija de puta. Esta criatura no atasca.

-Espera, Auspiciano, que te mando a alguien.

-¡No! ¡Ven tú!

-No, que me tocas el culo, guarro.

Clic.

-Daisy, bonita, ¿qué vas a hacer con los alicates?

-No entra la RAM.

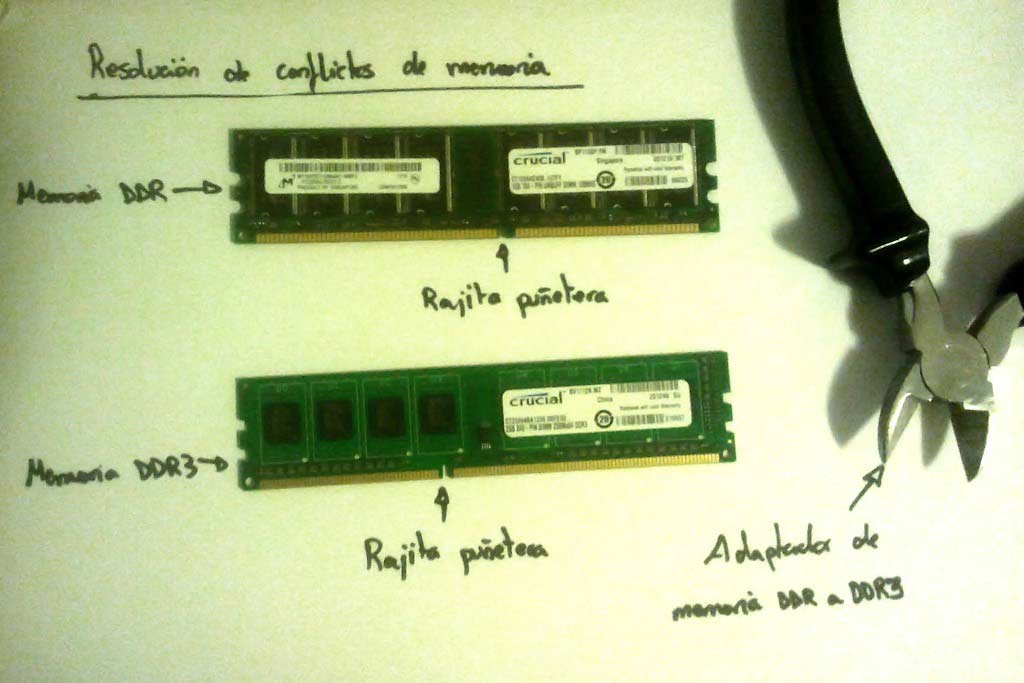

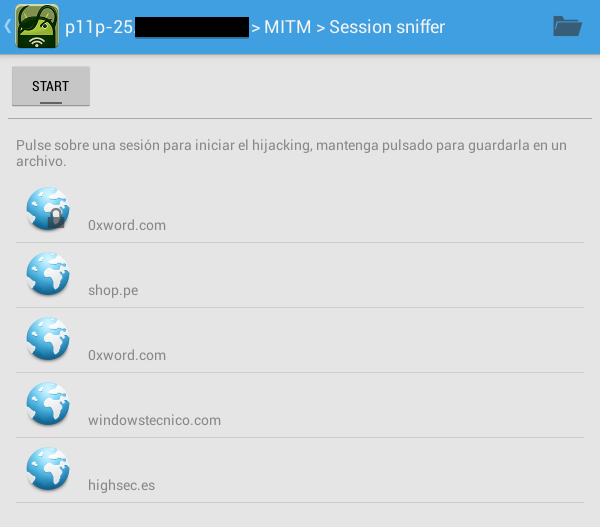

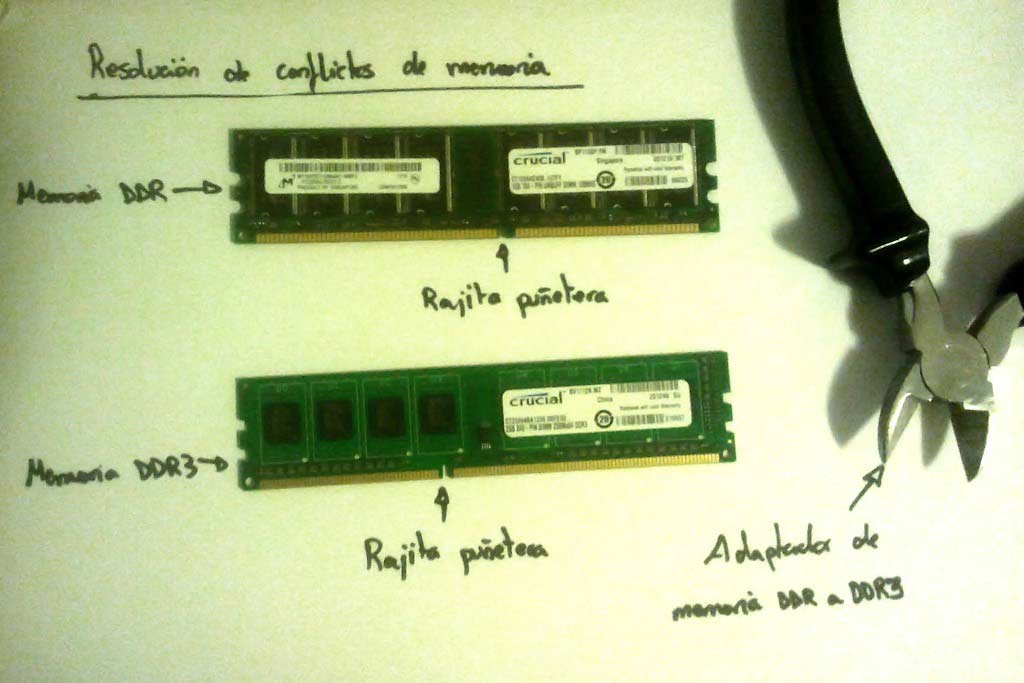

-Déjame ver… – me acerco a ver el interior de la carcasa. Ha elegido una placa AMD AM3 y dos módulos de memoria DDR. Si hay algún lego en la materia en la sala, por favor, sírvase de visualizar la siguiente imagen para comprender por qué Daisy, en ese momento perdió mi respeto.

Adaptador de memoria DDR a DDR3 por cojones edition.

Que de todo tiene que haber en la vida. Y yo, que inocentemente pensaba que tenía ante mi un ser puro, libre de todo condicionamiento social, de remordimiento y de compasión. Y no. Simplemente es que está asilvestrada, la criatura.

Pero no se puede negar que tiene iniciativa y recursos. Si no entra la memoria, se le corta un cacho. Ya resolveremos después el tema del número de contactos y voltajes.

Decido en ese momento que mejor, la aprovechamos para otras cosas. Ya que la vamos a tener un tiempo en prácticas, que desarrolle habilidades más acordes a su natural disposición.

-Mira, Daisy, que tenemos que atender una incidencia de un señor con una impresora. ¿Te apuntas?

Me mira largo rato. Miro su mano derecha y tiene los dedos blancos de apretar los alicates. Al final afloja la presión, pero no los suelta.

-Vale. Luego termino esto.

Me la llevo hacia el hábitat de Auspiciano.

-Ya que estamos aquí voy a por un café. ¿Quieres?

-Yo no bebo-, me dice. Y yo la creo. Estoy convencido de que, por su falta de humanidad ni bebe, ni caga, ni siente dolor.

-Espera aquí entonces.

Voy hasta la máquina del café, saco uno y vuelvo hacia donde la dejé. No se ha movido ni medio milímetro.

-Mira, es aquel señor.

-¿El calvo con gafas?

-No seas maleducada. Es el otro, el señor mayor con cara de gilipollas con la camisa con manchas de sudor en los sobacos.

-Ah.

-Ve, a ver si eres capaz de solucionarlo.

Ni me mira ni me dice nada. Se va de mi vera como se va una roca gigantesca montaña abajo. Con la sencilla inevitabilidad de una puta avalancha.

Desde mi puesto de guardia, vigilo la estepa. Auspiciano sentado en su silla. Daisy delante de él. Ella no mueve la boca. Él si. Ella permanece impasible y le mira, sujetando unos alicates de corte en su mano derecha. Por fin, Daisy dice algo. Auspiciano se vuelve en todas direcciones hasta que me localiza. Me hace señas con la mano para que me acerque. Querrá que le traduzca.

-¿Qué pasa, Auspiciano?

-¿Quién es esta chica?

-La sobrina de la jefa de RRPHH.

-¿Y no puede decir qué es lo que quiere?

-Quiere arreglar tu problema con la impresora.

-¡Ah! Por eso ha dicho “impresora”…

-Pues claro, si no, hubiese dicho psiquiatra. Es que es tímida. Explícale, que está de prácticas.

-Mira, bonita-, Daisy aprieta los labios hasta que forman una fina línea. En este momento está planteándose arrancarle el bazo vía pabellón auditivo.- Resulta que yo le doy aquí al muñequito de la impresora y no hace nada. ¿Lo ves?

Daisy se agacha, mira por debajo de la mesa, mira en derredor.

-¿Por qué impresora estás imprimiendo?

-Por… ¡y cómo quieres que lo sepa! ¿Es que todos los informáticos sois iguales?

-No, Auspiciano-, intervengo-. Sois vosotros los que sois iguales. ¿Qué impresoras usas?

-Las del pasillo.

-¿Ves cómo no era tan difícil?

Daisy sale disparada hacia el pasillo. La sigo por ver qué hace, porque tiene los alicates en la mano y me da miedo que se encuentre con Gargamel y le mutile la pichorrilla.

Se va hacia las impresoras y las mira. Enseguida una de ellas le llama la atención. La que dice “Cargue papel en bandeja 2″. Tantea los cajones de la impresora. Sabe qué hay que hacer. Pero no identifica la bandeja 2. Me mira. La dejo hacer.

Para mi sorpresa, me da los alicates, que a la sazón están calientes como salidos de un horno. Parece tener un momento de epifanía. Saca la bandeja uno. Y la dos. Y la tres y la cuatro. Todas vacías. Las amontona, las carga y se vuelve para el despacho de Auspiciano. Da cosica ver una cosa tan pequeña con un bulto tan grande. Pesar no pesa pero no veas lo que abulta, si parece un seto con patas.

Llegamos de vuelta al despacho de Auspiciano. El hombre está trabajando absorto con su calculadora cuando se le presenta Daisy con cuatro bandejas de la impresora en el despacho, las suelta en el suelo con la delicadeza de una ballena azul haciendo una histerectomía. El estruendo asusta levemente a Auspiciano. Cuando el hombre acierta colocarse las gafas y se traga de nuevo el corazón, por fin enfoca la vista. Mira las bandejas y mira a Daisy, de pie a la entrada de su cubículo.

-Llénalas-. Dice la niña con la naturalidad y la llaneza de una nevada de quince metros.

-¿Qué… qué es ésto?

-Bandejas de impresora, Auspiciano. Ahí es donde se mete el papel, hijo.

-¿Y cómo se pone?

-Joder. Veinte años en la empresa y no has cargado nunca papel a la impresora. Habría que darte una medalla en vagancia.

-Llénalas-, repite Daisy .

-Pero…

-Yo le haría caso, Auspiciano. O le devuelvo los alicates.

Auspiciano, refunfuñando, se levanta, coge unos paquetes de folios y, tras darse cuenta de que sólo caben en una posición, carga las bandejas y termina sudando por el esfuerzo mental.

Daisy las amontona de nuevo e intenta levantarlas pero no puede.

-Ayúdame-, le dice. Auspiciano ni rechista. Coge dos bandejas y ella otras dos. Yo voy tocando las palmas mientras alucino por todo lo alto. Llegan a la impresora. Daisy mete sus dos bandejas en la impresora-. Mete las bandejas-, le dice a Auspiciano. El hombre, como en trance, ni se lo piensa. Coloca las bandejas en las guías y empuja hasta que encajan. Al poco, la impresora se pone en marcha y saca todas las impresiones de Auspiciano.

-Pero ésto está mal-, dice, meneando la cabeza-. Sale todo repetido.

-Pero eso es por el dedo, macho. Como no se está quietecito cuando las cosas no funcionan a la primera, repite las impresiones. Pero si quieres le digo a Daisy que te lo arregle-, le digo al tiempo que le devuelvo los alicates a la chica. Un brillo acerado refulge en sus ojos.

-No, no, da igual. Ya me lo guardo para tomar notas por detrás.

-Ale, pues a seguir bien.

Auspiciano se larga pasillo adelante, con muestras de haber sufrido un shock. Daisy me mira fijamente, esperando comandos. Hago una reverencia.

-Milady, me ha impresionado usted.

Daisy apenas curva la comisura de los labios hacia arriba dos milímetros. Es una sonrisa.

Volvemos al despacho y la ayudo para que termine de montar su ordenador aportándole las piezas correctas. Quizá me precipité juzgándola por su falta de experiencia. Esta criatura tiene un don natural para el BOFHing y para desarrollar varias psicopatías en cadena.

A la hora de comer, vuelve su tía para llevársela, pues ya ha terminado su jornada de prácticas por hoy.

-¿Qué tal se le da?-nos pregunta.

-Bien, un poco verde. Ha montado su equipo y está preparado para instalar el sistema operativo mañana.

-Ah, muy bien, muy bien…- dice Hasnocon sin tener ni puta idea de qué le he dicho.

-Y ha resuelto un problema que llevaba enquistado en la empresa desde hace veinte años-, añado.

-¿En serio?- me pregunta incrédula-. ¿Qué problema?

-No te puedo contar, porque es muy técnico, pero su solución me ha sorprendido por su sencillez y eficacia.

-¡Madre mía mi niña! ¡Qué orgullosa me tienes! Para que Wardog diga algo bueno de alguien tiene que ser… ¡Ay mi niña!

Se marchan de la mano entre besos y mimos. Daisy hace su papel de sobrina humana y se va tan pancha.

Cuando ya se han ido, MKII se me acerca y me pregunta:

-¿Qué problema ha resuelto si casi monta el ordenador a martillazos?

-Ha conseguido que Auspiciano Lag ponga papel en la impresora.

-Jo-der. Es buena.

-Tiene un don. Es una fuerza de la naturaleza.