В прошлую пятницу, 25 августа 2017 года, интернет в Японии практически не работал в течение часа. Виной тому стала ошибка компании Google.

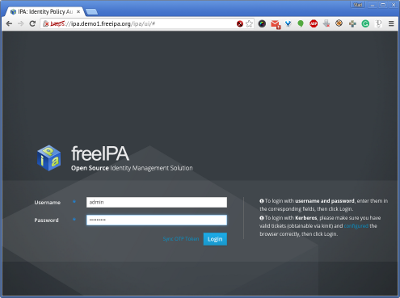

Недавно была выпущена новая версия популярного дистрибутива Kali Linux 2017.1. В данной статье мы рассмотрим более подробно, что изменилось в новом релизе и как начать пользоваться нововведениями.

АнтонComment

X5 Retail Group тестирует систему предсказания спроса на товары со скидками в «Пятёрочках», её разработала Yandex Data Factory. X5 тестировала сервис в Липецкой области в начале 2016 года. Прогноз делался для промоакций типа «регулярные скидки, действующие в течение одной недели», после модель была применена и для всех других типов промоакций. По словам представителя YDF, в 87% случаев прогноз оказался верен с точностью до одной упаковки, в 61% случаев число упаковок было предсказано безошибочно.

О сотрудничестве сообщили «Ведомости» со ссылкой на представителей обеих компаний. Издание отмечает, что большинство других крупных ритейлеров использует системы собственной разработки. Суть системы в том, что товары со скидкой раскупают быстрее обычных и необходимо рассчитать точное количество товара, которое покроет спрос. Клиенты, которые не находят товар с обещанной скидкой, теряют лояльность к компании. С другой стороны избыток акционного товара приведёт к дополнительным расходам на хранение излишков и из-за порчи товара.

Представители X5 отмечает, что товары со скидками составляют около 30% оборота компании. Более точное планирование спроса на промотовары позволяет сократить фактические потери на 2–10% в зависимости от вида товара.

YDF уже сотрудничала с ритейлом. В начале августа стало известно, что компания заключила контракт с ЦУМ. Для ЦУМ Yandex Data Factory разработала систему персональных рекомендаций, которая позволила увеличить средний чек на 7%.

Антон/

Не пытайтесь стереть прошлое. Оно формирует вас сегодняшнего и помогает вам стать тем, кем вы будете завтра.

Зиад К. Абдельнуар

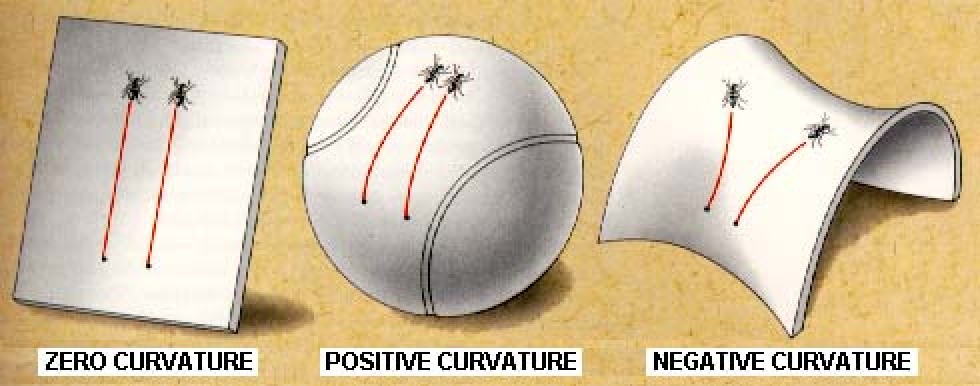

Я так понимаю, что у вселенной форма седла. Интересно, почему в момент Большого взрыва вся материя не разлетелась равномерно во все стороны и не придала вселенной шарообразную форму?

Программа Wifiphisher с открытым исходным кодом может быть использована для автоматизации фишинговых атак по сбору учётных данных пользователей через WiFi. В отличие от других методов, здесь применяется социальная инженерия и никакого брутфорса. Можно собирать различные секретные фразы, пароли и т.д.

Предназначен для работы в пентестерском дистрибутиве Kali Linux и распространяется под свободной лицензией MIT.

С точки зрения жертвы, атака проходит в три этапа.

1. Жертва отключается от активного хотспота. Wifiphisher постоянно подавляет все устройства, подключенные к целевой точке доступа, рассылая пакеты deauth клиентам от точки доступа и к точке доступа от клиента, а также транслируя адрес.

2. Жертва подключается к враждебному хотспоту. Wifiphisher сканирует округу и копирует настройки точек доступа. Затем создаётся враждебный хотспот, смоделированный на пример настоящего. Также поднимается сервер NAT/DHCP, который перенаправляет нужные порты с нашего компьютера к настоящей точке доступа. В результате, из-за джамминга клиенты начинают подключаться к враждебной точке (правда, это происходит не полностью автоматически: пользователю нужно подтвердить действие в ОС). После этого клиенты становятся жертвой атаки MiTM.

3. Жертве отправляется реалистично выглядящая страница с настройками конфигурации маршрутизатора. Wifiphisher использует минимальный веб-сервер, который реагирует на запросы HTTP и HTTPS. Как только жертва запрашивает страницу из интернета, Wifiphisher отвечает реалистично выглядящей страницей с запросом учётных данных. Например, можно спросить подтверждение пароля WPA по причине апгрейда программного обновления маршрутизатора.

Автор программы обращается к Python-программистам и веб-дизайнерам за помощью в улучшении программы.

Прочитать полностью на сайте: Фальшивый хотспот Wifiphisher автоматически собирает пароли

В своей предыдущей статье «Простое решение для использования ЭЦП» я описал идею для реализации приложения для использования ЭЦП. С того времени довольно многое изменилось. Самое главное — мы решили перейти к модели без использования промежуточных прокси-серверов и более активно использовать QR-коды. Так-же у нас появился более симпатичный демо-сайт, позволяющий попробовать как работает наше приложение для различных вариантов применения: для подписания петиции, для голосования, для подтверждения своих действий на сайте.

В своей предыдущей статье «Простое решение для использования ЭЦП» я описал идею для реализации приложения для использования ЭЦП. С того времени довольно многое изменилось. Самое главное — мы решили перейти к модели без использования промежуточных прокси-серверов и более активно использовать QR-коды. Так-же у нас появился более симпатичный демо-сайт, позволяющий попробовать как работает наше приложение для различных вариантов применения: для подписания петиции, для голосования, для подтверждения своих действий на сайте.

Исследователи из шведской компании Detectify изучили довольно распространённую угрозу безопасности: забытые поддомены. Многие крупные компании открывают на основном домене десятки поддоменов, связывая DNS-записи с посторонними доменами для служебных целей, а потом забывают про них. Со временем срок регистрации сторонних доменов истекает — и их может подобрать любой посторонний. В результате перед ним открывается сразу несколько векторов атаки.

Во-первых, на зарегистрированном домене можно поднять вредоносный сайт, куда заманивать жертв, показывая им вызывающий доверие адрес.

Авторы исследования продемонстрировали такую атаку на практике. Они обнаружили, что компания Microsoft много лет назад запустила поддомен racing.msn.com и связала его DNS-запись с доменом msnbrickyardsweeps.com. С тех пор прошло много времени, и срок регистрации указанного домена истёк. Соответственно, шведы зарегистрировали адрес msnbrickyardsweeps.com и перенаправили его на поиск Bing. Так что если вы попробуете сейчас набрать в адресной строке racing.msn.com, то попадёте на поиск Bing. Это просто proof-of-concept, а на месте Bing могло быть что-нибудь гораздо более опасное.

Кроме того, почти всегда можно использовать забытый поддомен для рассылки почты с адреса @racing.msn.com. Опять же, ценная возможность для фишинга.

Проведённое сканирование выявило более 200 крупных организаций, подверженных этой уязвимости, говорит Шимон Грушецки (Szymon Gruszecki) из компании Detectify. Среди них есть довольно крупные корпорации и сайты, входящие в топ-100 самых посещаемых сайтов по версии Alexa.

Для проверки домена на подобную уязвимость, которой дали название Red October, исследователи запустили онлайновый сканер redoctober.detectify.com.