¡Hola a todos! Por falta de tiempo hace mucho que no escribo, pero me pareció oportuno volver para compartir con Uds. algo que para mí es un gran hallazgo. Se trata de MyTourBook, un software libre que permite importar, extraer, editar, visualizar y exportar recorridos grabados con un dispositivo GPS, ya sea el de tu celular, dispositivo para correr o andar en bici, GPS tradicional, etc. El objetivo central de este programa es administrar tus entrenamientos deportivos. También se puede utilizar para editar archivos generados por el GPS de tu auto pero, como dije, está más orientado a poder realizar un seguimiento de tus entrenamientos, de forma visual y resumiendo los resultados en diferentes gráficos. Al igual que gran parte de la competencia, el programa es desarrollado en Java y es multi-plataforma (incluye soporte para GNU/Linux y Windows, no así para Mac OS X).

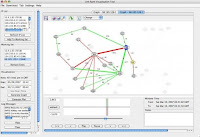

Contemplen a la criatura en todo su esplendor:

Por cierto, esta es una captura que aparece en la página oficial del programa. Lamentablemente no encontré ninguna que muestre al programa corriendo en GNU/Linux. De aquí en más, todas las capturas son mías, usando Ubuntu 15.04.

Antes de comenzar

Antes de pasar a hablar sobre esta pequeña gema, déjenme contarles cómo ocurrió su hallazgo. Hace ya unos meses que estoy completamente abocado en la noble tarea de pasarme enteramente (o lo más posible) a alternativas libres en mi viejo celular Samsung Galaxy S (más conocido como i9000 o galaxysmtd). Algo así como lo que hice al pasar de Windows a Linux en su momento. Yo creo que llega un punto en el que hay que tratar de dar el salto al vacío y pasarse enteramente, abandonando el uso de soluciones intermedias. Al menos, eso es lo que quería intentar. Esto no sólo por cuestiones filosóficas o éticas, sino también por razones prácticas. Mi pobre teléfono cada vez iba más lento con cada actualización de Cyanogenmod. Traté de borrar aplicaciones, toqueteé el teléfono con cuanta aplicación me crucé, hice un overclock (que el CPU/GPU vayan más rápido de lo que vienen configurados de fábrica). Nada funcionó e incluso creí que Android 4.4 tal vez era demasiado para mi humilde Galaxy S. En fin, probé de todo. Después de varios intentos, decidí re-instalar Cyanogenmod desde cero y probar F-Droid (en vez de Google Play) como mercado de aplicaciones.

No les voy a mentir, la transición no ha sido fácil y tiene sus pros y sus contras. En el futuro tengo pensado escribir un post sobre este tema. Por el momento, puedo adelantarles que entre las ventajas, sin lugar a dudas, cabe mencionar el ENORME salto de velocidad que ha pegado mi teléfono. Es increíble la cantidad de recursos que chupaban todas las aplicaciones de Google. Ahora que no las uso más me doy cuenta de ello. Sí claro, me esperaba un pequeño “boost”, pero nunca imagine que fuera tanto. En fin, la cuestión es que una de las aplicaciones que me costó mucho reemplazar por una alternativa libre fue Adidas Micoach. Esta aplicación es equivalente a Endomondo, Runkeeper, etc. Básicamente la usaba para registrar con el teléfono mis entrenamientos semanales por el parque. Finalmente encontré dos aplicaciones que pueden ser buenos reemplazos y que todavía hoy sigo utilizando: MyTracks y RunnerUp. La primera fue desarrollada en su momento por Google y aunque el código fuente está todavía disponible, Google ha decretado que lo quitará en cualquier momento. RunnerUp, en cambio, goza de buena salud pero todavía no fue agregado a los repositorios de F-Droid, así que hay que instalar el paquete APK a mano.

Si bien ambas aplicaciones permiten sincronizar los datos registrados con diferentes servicios online (Google Fit, etc.), al ser éstos generalmente privativos, decidí que era mejor ir por una sincronización manual. Es decir, exportar los datos a un archivo y después analizarlos desde mi computadora, sin pasar por ningún servicio en la nube. Fue ahí cuando me enfrenté al gran problema de encontrar un programa que estuviera a la altura de las circunstancias, que fuera software libre y que funcionara bajo GNU/Linux. Si bien encontré algunas alternativas relativamente decentes -como Turtle Sport o Pytrainer– MyTourBook es infinitamente superior. Déjenme mostrarles por qué…

MyTourBook

No les voy a mentir, MyTourBook es un programa complejo, con el cual se pueden hacer un montón de cosas, y es fácil perderse entre tantas opciones y botones. Aun así, es relativamente fácil de usar y posee una interfaz bastante intuitiva en comparación con otros programas similares.

Lo primero que posiblemente te vas a ver tentado a hacer es importar un archivo GPX o TCX, creado por MyTracks, RunnerUp o prácticamente cualquier programa o servicio de entrenamiento, ya que estos formatos son los más populares para guardar este tipo de datos.

Esto es lo que se ve una vez que importamos los datos:

Como pueden ver, no sólo importa el archivo a la perfección sino que también señala los diferentes waypoints (los números) y marca las diferencias de ritmo (pace) con distintas tonalidades, conforme el gradiente que aparece a la izquierda. De esta forma es posible ver de una forma muy intuitiva dónde corrimos más rápido o más lento. Esta misma lógica se puede aplicar al ritmo cardíaco, la altura o la velocidad utilizando los triangulitos de diferentes colores que aparecen en la barra superior. MyTourBook utiliza por defecto OpenStreetMap (un proyecto colaborativo para crear mapas libres y editables), aunque pueden seleccionarse otros proveedores de mapas.

En la pestaña Tour Editor que se ve en la parte superior es posible editar algunos datos generales del recorrido: título, descripción, punto de partida y de llegada, fecha, distancia, pulsaciones totales, calorías quemadas, datos climáticos, etc.

Finalmente, debajo del mapa que vimos en la primera captura aparece un gráfico dinámico que permite ver y entrecruzar los datos del recorrido.

Como pueden apreciar, mi ritmo promedio ronda los 6 minutos por kilómetro, lo cual no habla muy bien de mi estado físico. Por deducción, tardaría 60 minutos (1 hora) en correr los 10 K. La lógica de este gráfico es muy similar a la del mapa: con los triangulitos de la parte superior podemos ver otros datos, como el ritmo cardíaco, la velocidad, etc. No obstante, en este caso es posible entrecruzar los datos a gusto y piacere, por ejemplo así:

En este caso, la línea roja es mi ritmo cardíaco, la verde la altitud y la violeta el ritmo (pace).

Este sistema es realmente excelente para analizar en detalle cada actividad física y encontrar posibles puntos que mejorar. Por ejemplo, yo tengo un ritmo tal vez demasiado uniforme. Las pequeñas lomadas violetas que ven posiblemente tengan que ver con algún parón cuando intentaba cruzar una calle o algo así. Quitando eso, mi ritmo es muy estático, lo cual no es malo para algunos entrenamientos (por ejemplo, para recuperarse de una actividad muy cansadora reciente), pero no para todas, ya que está demostrado que correr parejo no quema tantas calorías como los pequeños arranques de fuerza sucesivos e intercalados con momentos de descanso.

Pero, MyTourBook permite mucho más que analizar un recorrido en forma aislada. Como su nombre bien lo indica, permite llevar un registro de todos nuestros recorridos en un único lugar. Algo así como un diario o libro donde almacenar todos ellos. A continuación pueden ver mi “tour book”, con algunos de los recorridos que subí al programa.

También se puede mostrar la misma información en forma de calendario:

Como ven, MyTourBook muestra que la semana pasada salí a correr dos veces. A la derecha, señala la cantidad de kilómetros recorridos, el tiempo, el ritmo y otros datos, agregados por semana.

Por último, es posible ver estadísticas generales de nuestros recorridos y filtrar los datos por día, semana, mes o año, lo cual permite llevar un control bastante preciso de nuestro entrenamiento:

En términos generales, hemos cubierto las funcionalidades más importantes del programa. No obstante, no crean que MyTourBook no es más que lo que se muestra en este artículo. Créanme, con él se pueden hacer muchas otras cosas. Por ejemplo, es posible exportar todos los recorridos a GPX, TCX o CSV; importar datos desde el puerto serial; comparar recorridos entre sí; hacer un test de Conconi; incorporar fotos de tus recorridos; o ajustar la altitud de tu recorrido usando los datos provistos por la NASA. No, no es broma… y esto resultó ser una funcionalidad súper útil porque mi teléfono calcula la altitud en base a los datos del GPS, que de por sí no son 100% confiables. Por otra parte, MyTracks tiene algunos problemas para grabar bien la altitud. Gracias a MyTourBook esto ya no es más un problema.

En fin, sería demasiado engorroso contarles todo lo que se puede hacer con esta maravilla de programa. Si son fanáticos del deporte, les gusta salir a correr o andar en bici y utilizan algún dispositivo para rastrear su entrenamiento no duden en probar MyTourBook.

Instalación

1. MyTourBook requiere Java 7 o superior.

En Debian/Ubuntu y derivados eso se consigue a través del siguiente comando:

sudo apt-get install openjdk-7-jre

2. Luego, hay que descargar el archivo mytourbook_x.x.x.linux.gtk.x86.zip y descomprimirlo.

3. El archivo mytourbook tiene que tener permisos de ejecución. En caso de que no los tenga podemos asignárselos con el comando:

sudo chmod +x mytourbook

Nuestros amigos usuarios de Arch Linux y derivados tienen la vida más fácil. MyTourBook se encuentra disponible en los repositorios AUR.

Para ejecutar MyTourBook en idioma español, basta con utilizar los parámetros “nl -es” de la siguiente manera:

./mytourbook -nl es

De lo contrario, MyTourBook se ejecutará utilizando el idioma por defecto del sistema operativo.

Eso es todo, amigos. Espero que lo disfruten. No se olviden de dejar sus comentarios una vez que lo hayan probado.

Muchas empresas no planifican los cambios informáticos en sus equipos y simplemente sustituyen cuando tienen una avería o un problema. En estos casos muchas pueden verse en la tesitura de adquirir equipos con Windows 7,

Muchas empresas no planifican los cambios informáticos en sus equipos y simplemente sustituyen cuando tienen una avería o un problema. En estos casos muchas pueden verse en la tesitura de adquirir equipos con Windows 7,

Muchas empresas tienen puestas muchas expectativas en Windows 10. La posibilidad de actualizar gratuitamente desde Windows 7 y desde Windows 8.1 supone un aliciente que no quieren dejar escapar. Una

Muchas empresas tienen puestas muchas expectativas en Windows 10. La posibilidad de actualizar gratuitamente desde Windows 7 y desde Windows 8.1 supone un aliciente que no quieren dejar escapar. Una

Uno de los problemas que más molesta a los usuarios novatos es el comportamiento del Grub de Ubuntu ya que su funcionamiento es bastante raro y más aún en Ubuntu. Los principales problemas vienen del comportamiento del Grub en el arranque y de la configuración que el equipo de Ubuntu ha marcado por defecto.

Uno de los problemas que más molesta a los usuarios novatos es el comportamiento del Grub de Ubuntu ya que su funcionamiento es bastante raro y más aún en Ubuntu. Los principales problemas vienen del comportamiento del Grub en el arranque y de la configuración que el equipo de Ubuntu ha marcado por defecto.

Amazon Lending es un servicio que ofrece préstamos a las pequeñas empresas que venden con esta compañía que hasta hace poco sólo estaba disponible en Estados Unidos. Hoy

Amazon Lending es un servicio que ofrece préstamos a las pequeñas empresas que venden con esta compañía que hasta hace poco sólo estaba disponible en Estados Unidos. Hoy

Durante los últimos meses se ha conseguido que a través de nuestro smartphone podamos compartir la conexión de datos con nuestro ordenador, pero no hemos conseguido que se pueda compartir información de otro tipo de sensores o características como el sensor de huella dactilar o el GPS.

Durante los últimos meses se ha conseguido que a través de nuestro smartphone podamos compartir la conexión de datos con nuestro ordenador, pero no hemos conseguido que se pueda compartir información de otro tipo de sensores o características como el sensor de huella dactilar o el GPS. Hace unas semanas que Dell volvió a lanzar modelos con Ubuntu instalado como sistema operativo principal. Aquí os lo contamos aunque en principio no era una novedad ni para la propia empresa, pero era una noticia alegre para la Comunidad.

Hace unas semanas que Dell volvió a lanzar modelos con Ubuntu instalado como sistema operativo principal. Aquí os lo contamos aunque en principio no era una novedad ni para la propia empresa, pero era una noticia alegre para la Comunidad.