A partir de la próxima versión del navegador web de Mozilla, Firefox 32, este enviará información a los servidores de Google de todos los archivos que el usuario se descargue para poder compararlas con las listas de malware de la compañía y poder advertir al usuario si se trata de un archivo fiable o puede tratarse de un malware que infecte al usuario.

Este hecho mejorará la seguridad del navegador en cuanto a las descargas, ya que si intentamos descargar un archivo potencialmente malicioso seremos advertidos y podremos bloquear la transferencia antes de que el mismo se copie a nuestro sistema, sin embargo, muchos de los usuarios de Firefox utilizan este navegador precisamente para que Google no reciba ningún dato suyo como ocurre con Google Chrome, por lo que muchos usuarios pueden estar en contra de esta nueva medida que va a ser implementada.

En la actual versión 31 de Firefox se utilizan listas locales para determinar si el archivo se trata de un malware o no, sin embargo, para la próxima versión esta función comenzará a trabajar en la nube, concretamente en los servidores de Google. Cuando el usuario descargue un archivo se enviará un valor hash SHA-256 a los servidores donde se comparará con la base de datos de la compañía.

Esta función puede ser fácilmente desactivada desde los ajustes avanzados, por lo que los usuarios que quieran evitar el envío de datos a Google simplemente deberán seguir los siguientes pasos:

- Escribiremos en la barra de direcciones about:config y confirmamos el mensaje.

- Buscamos la entrada browser.safebrowsing.appRepURL.

- La abrimos con doble click y borramos su contenido.

Al reiniciar el navegador el envío de datos sobre las descargas a Google quedará totalmente desactivado y los usuarios podrán volver a utilizar el navegador de forma anónima y sin enviar datos a ningún servidor en segundo plano.

Firefox 32 llegará a todos los usuarios dentro de 6 semanas, hasta entonces, los que quieran probar el nuevo motor de detección de malware y las nuevas funciones y características que llegarán con esta nueva versión deberán descargar la versión de desarrollo Nighty disponible en los servidores de Mozilla.

¿Qué opinas del envío de datos sobre las descargas a Google para detectar malware? ¿Dejarás esta función habilitada o la deshabilitarás?

Fuente: gHacks

El artículo Evita que Firefox envíe información de las descargas a Google se publicó en SoftZone.

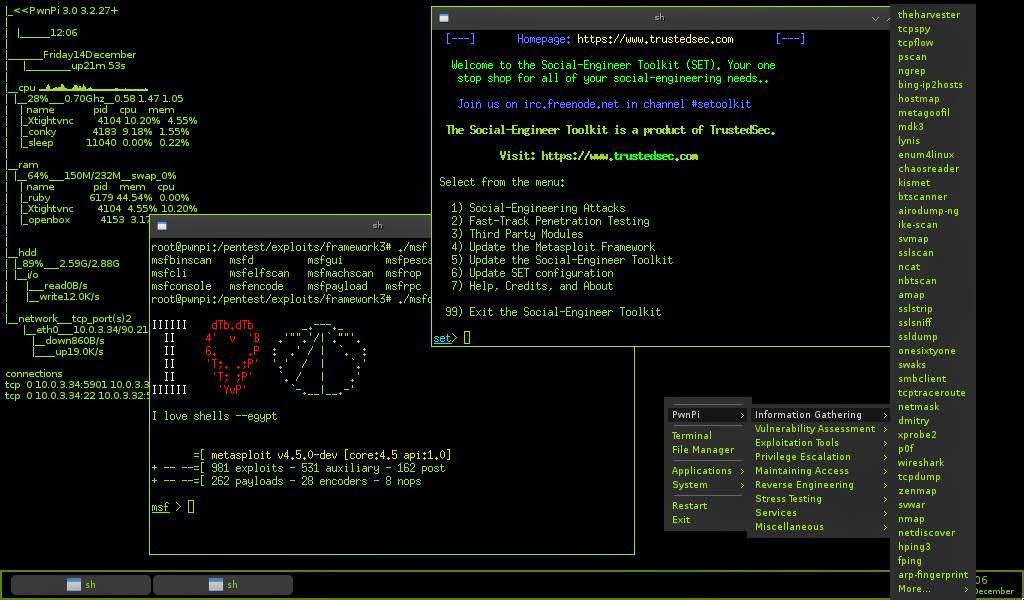

Cuando tu trabajo está relacionado con la tecnología y tienes que dar soporte a usuarios y equipos aprendes a tener soluciones de emergencia siempre contigo. Desde hace tiempo un pendrive con aplicaciones portables ha sido un fiel compañero, pero de un tiempo a esta parte también he decidido incluir un sistema operativo en mi pendrive, la solución de emergencia perfecta para trabajar de forma productiva.

Cuando tu trabajo está relacionado con la tecnología y tienes que dar soporte a usuarios y equipos aprendes a tener soluciones de emergencia siempre contigo. Desde hace tiempo un pendrive con aplicaciones portables ha sido un fiel compañero, pero de un tiempo a esta parte también he decidido incluir un sistema operativo en mi pendrive, la solución de emergencia perfecta para trabajar de forma productiva. La navegación móvil es una tendencia al alza. Cada día es más el tiempo que dedicamos a consultar la web desde los smartphones y menos el que pasamos sentados delante de un ordenador. Por eso son muchas las empresas que buscan un app móvil para ofrecer un valor añadido a sus clientes. Una forma interesante de crearlas es GoodBarber, un servicio web para crear tu app móvil sin tener conocimientos de programación.

La navegación móvil es una tendencia al alza. Cada día es más el tiempo que dedicamos a consultar la web desde los smartphones y menos el que pasamos sentados delante de un ordenador. Por eso son muchas las empresas que buscan un app móvil para ofrecer un valor añadido a sus clientes. Una forma interesante de crearlas es GoodBarber, un servicio web para crear tu app móvil sin tener conocimientos de programación. Si hay alguien interesado en que la navegación web, las páginas web además de las propias empresas que las crean es Google. Quizás por eso apoya a los desarrolladores con herramientas para tener una web de calidad, y esto hoy en día pasa por tenerla adaptada a la navegación multidispostivo. Por eso Google ha lanzado una herramienta como Web Starter Kit.

Si hay alguien interesado en que la navegación web, las páginas web además de las propias empresas que las crean es Google. Quizás por eso apoya a los desarrolladores con herramientas para tener una web de calidad, y esto hoy en día pasa por tenerla adaptada a la navegación multidispostivo. Por eso Google ha lanzado una herramienta como Web Starter Kit.