Gmail lleva muchos años con nosotros, y la mayoría pensamos que ya sabemos todo lo que deberíamos saber sobre él. Pero la aplicación web de este servicio está llena de pequeños trucos que para facilitarte un poco la vida, y aunque seguro que algunos los conoces es posible que aún te queden por descubrir unos cuantos.

Por eso hoy tenemos una pequeña lista con 27 trucos y algún extra para exprimir Gmail al máximo y aumentar tu eficiencia a la hora de leer y enviar correos. Tenemos de todo, desde trucos para configurar la bandeja de entrada hasta otros para olvidarte para siempre de los correos no deseados, pasando por la gestión de múltiples cuentas o la optimización de etiquetas.

1. No lo envíes a Spam, bloquea al usuario

Si estas recibiendo correos especialmente molestos o mucho spam de una única cuenta de correo no merece la pena que pierdas el tiempo añadiéndola al filtro de Spam. Gmail también te deja bloquear cuentas, un método rotundo con el que podrás hacer que nunca más te llegue ningún correo de una cuenta en concreto.

Lo único que tienes que hacer es ir a uno de los correos de la persona a la que quieres bloquear y a la derecha, al lado de la opción Responder, darle al menú Más que se muestra con el icono de una flecha hacia abajo. Entre las opciones del menú aparecerá la de bloquar a esa persona. Ten cuidado no bloquees a compañeros de trabajo.

2. Configura tu bandeja de entrada

Cuando estás en la bandeja de entrada de Gmail verás que en la parte superior te aparecen diferentes pestañas para organizar tus correos. Estas diferentes bandejas de entrada las puedes configurar a tu gusto, sólo tienes que darle al "+" que aparece a la derecha de la última para que te salte la pantalla de configuración.

En ella podrás elegir entre las pestañas predefinidas, pudiendo añadir o eliminar varias otras a tu bandeja de entrada. También tienes una opción para que todos los mensajes destacados aparezcan automáticamente en la pestaña principal.

3. Organiza los correos que recibes con etiquetas

Si recibes varias decenas de correos electrónicos al día seguramente ya sepas lo caótico que puede ser organizarlos todos. Por eso Gmail implementa un sistema de etiquetas. Es una especie de sistema de carpetas con el que puedes crear todas las etiquetas que quieras para clasificar manual o automáticamente los mensajes que quieras.

Para crearlas sólo tienes que ir al menú Configuración, y en él hacer click sobre la pestaña Etiquetas. Te aparecerán todas las pregeneradas por Gmail, pero debajo del todo tendrás la opción para crear nuevas. Al pulsar sobre ella sólo tendrás que ponerle un nombre y, si quieres que pertenezca a otra, activar la opción Añadir etiqueta en: y elegir cual.

Esta opción permite crear subetiquetas, de manera que teniendo una principal como pueda ser Personal puedas tener varias dentro de esa categoría como Familia, Proyectos o lo que quieras. Pero vamos, si lo que quieres es crear una etiqueta principal no tienes que activar nada, sólo elegir el nombre y empezar a etiquetar los correos que quieras.

4. Crea filtros para automatizar acciones

Los filtros de Gmail son una especie de comandos que se ejecutan cuando llega un correo que responde a ciertas características que hayas configurado. Por poner un ejemplo, podrías crear uno para que cuando te llegue un correo de un familiar este establezca automáticamente la etiqueta Personal.

Para crearlos ve al menú de configuración y elije la opción Filtros y direcciones bloqueadas. Si usas Inbox verás que tienes algunos filtros automáticos creados. Baja a la parte inferior de la pestaña y encontrarás la opción Crear un filtro nuevo en la que tendrás que pulsar para que te salga una ventana Filtrar en la que configurar uno a tu medida.

En la ventana podrás configurar el filtro por el remitente del correo, por el destinatario, por asunto, por si lleva un archivo adjunto o por ciertas palabras clave que puede tener o no tener. Una vez determinados los criterios le das a la opción de crear un filtro que aparece abajo a la derecha, e irás al siguiente paso donde configurar qué quieres que haga Gmail cuando recibas un correo que cumpla con las características que has definido.

5. Cancela el envío de un correo

Posiblemente, la de cancelar el envío de un correo electrónico es una de las mejores opciones que han sido añadidas a Gmail e Inbox en los últimos años. La opción nos permite configurar un retardo desde que pulsamos enviar hasta que el correo se envíe para que, si nos hemos equivocado en algo, podamos deshacer la opción.

Para configurar la opción tienes que ir al menú de configuración de Gmail, donde en la pestaña General verás la opción Habilitar opción Deshacer el envío. Podrás establecer un retardo de 5, 10, 20 o 30 segundos, o sea que configúralo dependiendo de lo seguro que estés de ti mismo y la tendencia que tengas a enviar mensajes sin querer.

6. Organiza tus correos con estrellas de prioridad

Por defecto Google tiene habilitado un icono de estrella para que puedas marcar tus mensajes más importantes. Pero puede que una única medida de prioridad a veces no sea insuficiente, por lo que también nos da la opción de implementar otras cinco estrellas con diferentes colores así como otros símbolos de exclamación, de visto, interrogación o información.

Para activar la opción de al menú de configuración, y en la pestaña General busca la opción Estrellas. Podrás elegir entre tres configuraciones predefinidas con una, cuatro estrellas o todos los símbolos, aunque también tienes la opción de mover los disponibles a la zona En uso para activar los que quieras. Con todo esto podrás ir etiquetando los correos con diferentes prioridades.

7. Sincroniza varias cuentas de Gmail

Hay muchos usuarios que tienen más de una cuenta de Gmail. Ya sea porque tienen a parte una para las Google Apps o porque simplemente tienen un correo para el trabajo, otro para el ocio o incluso otros más para diferentes funciones. ¿No sería genial poder tenerlos todos sincronizados para no tener que ir abriendo y cerrando Gmail para alternar entre ellos? Pues puedes.

Sólo tienes que ir a las opciones de Gmail y entrar a la pestaña Cuentas e importación. En ella verás una opción llamada Añadir otra dirección de correo tuya, a la cual tendrás que darle para que te abra el proceso para añadir otras cuentas. Pon la tuya de Gmail y listo. También podrás elegir cual de las cuentas utilizar por defecto para enviar correos.

8. Utiliza tus otras cuentas de correo

Aunque desde la web de Gmail el proceso de añadir una nueva cuenta puede ser complicado y tedioso, en la app para móviles todo se ha simplificado para que puedas añadir a Gmail tus otras cuentas de correo. Puedes utilizar la opción para añadir cuentas de Yahoo, Hotmail y Outlook o cualquier otra mediante la configuración de su POP3 o IMAP.

Lo único que tienes que hacer es ir a los ajustes de la aplicación y elegir la opción Añadir cuenta. Una vez hecho el proceso, podrás aplicarle a estas cuentas todos los beneficios de Gmail, desde los filtros hasta las etiquetas.

9. Crea un tema personalizado

Si eres de los que cree que una aplicación no es realmente tuya hasta que no personalizas a tu gusto su aspecto, te gustará saber que Gmail te da la opción de personalizarlo mediante temas. Para ello dale a la rueda de opciones arriba a la derecha y elige la opción Temas. Te saldrá una ventana emergente en el que elegir uno a tu gusto.

Esencialmente, los temas son una imagen de fondo, y además de los que vienen predefinidos podrás poner tu foto personalizada. Una vez elegido uno tendrás la opción de cambiar el color de fondo entre claro y oscuro, aplicar un efecto viñeta para oscurecer los bordes de la imagen o uno de desenfoque para que sea más diáfana.

10. Utiliza el símbolo de suma en tu dirección de correo

Aquí un pequeño truco. Gmail ignora todo lo que venga después de un símbolo de suma en las direcciones de correo, por lo que los correos enviados a tucorreo+newsletter@gmail.com van a la dirección tucorreo@gmail.com. Parece un truco chorra, pero como a la hora de recibir el correo Gmail sí lo detecta, puede ser útil para registrarte en newsletters y demás y que luego puedas crear filtros a partir de las direcciones de destino con la palabra +newsletters o cualquier otra.

11. Los puntos en el nombre de correo tampoco cuentan

Otro de los grandes secretos de Gmail es que también ignora los puntos que le pongamos a nuestra dirección de correo. De esta manera, los correos enviados a tu.nombre@gmail.com y tunombre@gmail.com le llegarán a la misma persona que t.u.n.o.m.b.r.e@gmail.com. Puede parecer una curiosidad poco útil, pero también puede utilizarse para dar diferentes combinaciones a diferentes servicios y ver cual vende o no tus datos.

12. Crea una lista de tareas con tus correos

Gmail tiene una opción para crear una lista de tareas con los títulos de los correos que recibes. Puede ser más útil de lo que parece, sobre todo si recibes muchos correos al día y quieres tener listados cuales son los de máxima prioridad a los que has de contestar antes de cerrar la pestaña y dedicarte a otras cosas.

Para crear esta lista sólo tienes que entrar en ese correo que quieres añadir a ella, darle al menú desplegable Más, y elegir la opción Añadir a las tareas. Puedes añadir todas las que quieras, marcarlas como hechas y/o borrarlas una vez hayas terminado con ellas. También puedes configurar recordatorios para que no se te olviden.

13. Utiliza los comandos de búsqueda

Gmail implementa una barra de búsqueda para poder encontrar correos concretos, aunque si manejas grandes volúmenes de mensajes recibidos puede ser complicado dar con uno concreto. Por eso puede ser útil utilizar comandos de búsqueda como los del propio Google.

Por ejemplo, con "in:trash" e "in:spam" reducirás los resultados de búsqueda a los correos que aparezcan en las carpetas de reciclaje o en el buzón de entrada. También puedes utilizar "label:" para elegir la carpeta donde buscar, "filename:" para buscar el nombre concreto de un archivo adjunto. El símbolo "-" te ayudará a buscar una cosa pero no otra, como "móvil -tablet", para evitar las menciones a las tablet, y el comando "OR" cuando lo escribes en mayúsculas. La lista completa de comandos la tienes aquí.

14. Evita que cualquiera en Google+ te pueda enviar correos

Google+ fue el último intento de Google por ser relevante en el mundo de las redes sociales, aunque con el tiempo ha acabado olvidando y maltratando su proyecto. Aún así, la red social en su día fue tan ambiciosa que Google la combinó con prácticametne todos sus servicios para darle relevancia, y aún quedan algunos restos de eso.

Por ejemplo, por defecto cualquier usuario de Google+ te puede enviar un correo a tu email. Si quieres ajustar esta opción tendrás que ir a la configuración de Gmail, y en la pestaña General buscar el apartado Enviar correo electrónico a través de Google+:. Ahí podrás limitar los círculos que quieres que te puedan enviar correos si aún utilizas la red social, o desactivarlo para que nadie que no sepa tu dirección de correo pueda hacerlo.

15. Anula tus suscripciones

Si estás suscrito a demasiadas listas de correos Gmail tiene una solución sencilla para poner orden sin vértelas con las opciones de cada newsletter. Al lado de la dirección del remitente tienes una pequeña opción llamada Anular suscripción que seguro te alegra la vida, sólo tienes que hacer click y olvidarte para siempre.

16. Activa los indicadores personales

Gmail también tiene un sistema de indicadores visuales para que puedas saber si un correo se te ha enviado únicamente a ti o también a un grupo de usuairos. Viene desactivado por defecto, y al activarlo aparecerá un icono amarillo con una o dos flechas (> o >>) al lado del título de cada correo. Cuando veas sólo una flecha el correo se te habrá enviado a ti y a un grupo de personas, y cuando aparezcan dos te lo habrán enviado únicamente a ti.

Activarlo es sencillo, y nuevamente lo único que tienes que hacer es entrar en la pestaña General del menú de configuración de Gmail. En ella verás opción de Indicadores personales, que aunque viene desactivada o sin indicadores, puedes activar siempre que quieras.

17. Saber cuándo y desde dónde se accede a tu cuenta

Uno de los miedos que todos tenemos en nuestros servicios online es que alguien pueda estar accediendo a ellos sin que nos demos cuenta. Para tener el control y saber cuándo pasa esto, Gmail nos permite consultar un historial de accesos en el que vemos quién y desde dónde ha entrado a nuestra cuenta de correo.

Para acceder a él ve a la bandeja de entrada, y abajo del todo verás un enlace que pone Información detallada junto a la información de la última actividad de la cuenta. Pincha sobre él y podrás ver la IP, la procedencia, mediante qué medio y durante cuánto tiempo se ha estado accediendo a tu correo electrónico. Si hay algo que nos mosquea podremos ver los detalles de cada acceso e incluso editar los permisos para que cierta aplicación sospechosa no pueda entrar.

18. Chats y videollamadas con Hangouts en Gmail

Google tiene cada vez más aplicaciones de mensajería, pero por lo menos de momento la principal sigue siendo Hangouts. Está integrada en Gmail, por lo que en todo momento podrás comenzar a hablar con tus contactos y/o iniciar videoconferencias personales o grupales con quien quieras. Todo mientras lees tu correo.

19. Responde y archiva tus correos recibidos

Imagina que has estado tratando un tema por correo electrónico y que después de solucionarlo quieres ponerle punto y final, pero sin borrar para siempre el correo y sin que siga apareciéndote en la bandeja de entrada. Gmail te permite hacerlo si activas la función Enviar y archivas en los correos a los que respondes.

Para hacerlo ve al menú de configuración, y en la pestaña General ve a la sección Enviar y archivar. Si lo activas la opción Enviar pasará a ser secundaria, y en su lugar aparecerá en azul la opción para enviar y archivar el correo. Te desaparecerá de la bandeja de entrada pero podrás recuperarlo siempre que quieras.

20. Haz copias de seguridad de tus correos

Si quieres no depender únicamente de Google para preservar tus correos más importantes, la empresa del buscador te ofrece una opción para bajarte cualquiera de los datos que tiene sobre ti. Entre los datos que puedes descargar están tus correos electrónicos, y puedes bajarlos todos a la vez o únicamente los de una determinada etiqueta.

21. Permite que otra persona entre en tu cuenta

Si estás demasiado ocupado para encargarte de tu correo o si simplemente tienes una cuenta de empresa en Gmail a la que no vas a poder acceder, Google te permite delegar en otra persona concediéndole acceso a tu cuenta sin necesidad de que le digas tu dirección o contraseña.

Sólo tienes que entrar en la configuración de Gmail e ir a la pestaña Cuentas e importación. En ella verás la opción Conceder acceso a tu cuenta que te abrirá otra pestaña para que escribas el correo de quien quieres que acceda a ella. Podrás configurar que los correos que mire esta persona se marquen como leídos o se queden como si nadie los hubiera mirado.

22. Acelera Gmail cargándolo en HTML básico

Si tienes un ordenador poco potente y Gmail te carga con lentitud hay un pequeño truco para cargar el cliente de correo en HTML plano, sin componentes HTML5 ni Javascript. Lo único que tienes que hacer es añadirle "/?ui=html" a la URL, o directamente agregar a marcadores la dirección https://mail.google.com/mail/?ui=html.

23. Usa emoticonos y adjunta archivos de Drive

Si eres un fanático de los emoticonos y emojis hay buenas noticias para ti, porque Google te permite utilizarlos en tus correos de Gmail. Lo único que tienes que hacer es, cuando escribes un correo, mirar en el menú inferior y buscar el icono de una cara sonriente. Te mostrará un popup con diferentes tipo de emojis para añadir.

En el mismo menú también tienes el icono de Google Drive, y pulsándolo podrás adjuntar un archivo no de tu ordenador, sino uno de los que tengas subidos a la nube de la empresa del buscador. Si prefieres buscar entre tus archivos locales, tanto al lado de ese icono como en el mismo menú de adjuntar desde Drive tienes el dibujo de un clip para adjuntar como siempre.

24. ¿Te vas de viaje? Deja un contestador automático

Si entras al menú de configuración, y en la pestaña General bajas abajo del todo verás una opción que se llama Respuesta automática. Sirve para que configures una especie de contestador automático, de manera que cuando recibas un correo los días que lo tienes activado Gmail responda automáticamente con un mensaje predefinido con el que avisar que no estás y tardarás en leerlo.

Una vez habilitada esta respuesta automática puedes definir el periodo de tiempo durante el que quieras que esté activo y el asunto con el que se enviará la respuesta. En el cuadro de texto podrás escribir lo que quieras, pudiéndole dar el mismo formato que le darías a cualquier otro mensaje. También tienes la opción de que la respuesta se envíe a todos los mensajes que recibas o sólo a los de tus contactos.

25. Descarga la versión offline de Gmail

En esta lista de trucos hemos intentado centrarnos en Gmail puro y no añadir trucos que requieran descargar ningún complemento para el navegador. Pero vamos a hacer una excepción con la la que te permite poder consultar tu correo cuando no tienes conexión, ya que enlazan a ella desde la propia página de Gmail.

Ve a configuración, donde entre las pestañas de Labs y Temas verás una que se llama Sin conexión. En ella verás un enlace Instalar Gmail sin conexión que te llevará a la extensión, cuando la instales te aparecerá ahí mismo la opción. Todo lo que hagas utilizando Gmail offline se sincronizará una vez te conectes a la red.

26. Buscar los servicios experimentales de Labs

Google Labs va experimentando con nuevas funciones para Gmail cada poco, pero las mantiene ocultas para no molestar a los usuarios que no quieran más opciones que las convencionales. Pero si quieres puedes activar uno o varios de estos servicios entrando en la pestaña Labs del menú de configuración.

Puedes activar todo tipo de opciones como cambiar de sitio el chat, activar la opción de citar un texto al responder un correo, la creacción enlaces rápidos, etiquetas inteligentes, opciones extra para Google Maps o el poder configurar atajos de teclado personalizados.

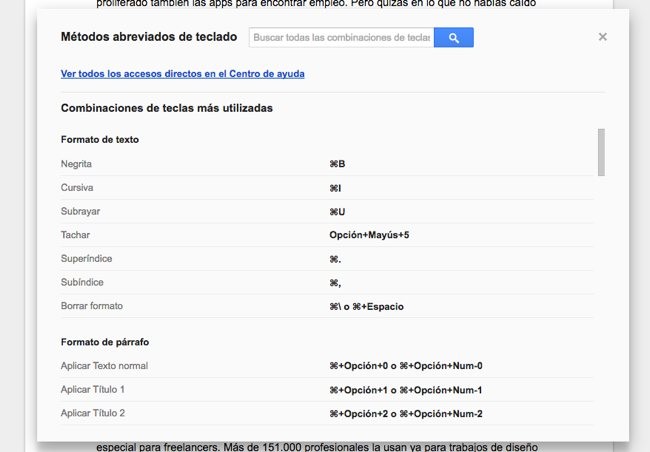

27. Atajos de teclado

Y para acabar vamos a mostrarte la lista completa de atajos de teclado para Gmail. Puedes consultarla siempre que quieras pulsando Sift + ?, un comando que hará que te aparezca en una ventana emergente como la de la imagen. Los atajos de teclado de redacción y de formato son universales, mientras que el resto tendrás la opción de desactivarlos si quieres.

Redacción y chat

- Shift + Esc : Destacar la ventana principal

- Esc : Destacar el chat o redacción más reciente

- Ctrl + . : Ir al chat o redacción siguiente

- Ctrl + , : Ir al chat o redacción anterior

- Ctrl + Intro> : Enviar

- Ctrl + Shift + c : Añadir destinatarios a Cc

- Ctrl + Shift + b : Añadir destinatarios a Cco

- Ctrl + Shift + f : Acceder a dirección de remitente personalizada

- Ctrl + k : Insertar un enlace

- Ctrl + ; : Ir a la palabra anterior con errata

- Ctrl + ' : Ir a la palabra siguiente con errata

- Ctrl + m : Abrir sugerencias de ortografía

Formato

- Ctrl + Shift + 5 : Fuente anterior

- Ctrl + Shift + 6 : Siguiente fuente

- Ctrl + Shift + - : Reducir el tamaño del texto

- Ctrl + Shift + + : Aumentar el tamaño del texto

- Ctrl + b : Negrita

- Ctrl + i : Cursiva

- Ctrl + u : Subrayado

- Ctrl + Shift + 7 : Lista numerada

- Ctrl + Shift + 8 : Lista con viñetas

- Ctrl + Shift + 9 : Citar

- Ctrl + [ : Reducir sangría

- Ctrl + ] : Aumentar sangría

- Ctrl + Shift + l : Alinear a la izquierda

- Ctrl + Shift + e : Centrar

- Ctrl + Shift + r : Alinear a la derecha

- Ctrl + Shift + , : Configurar de derecha a izquierda

- Ctrl + Shift + . : Configurar de izquierda a derecha

- Ctrl + \ : Eliminar formato

Saltos

- g y después i : Ir a Recibidos

- g y después s : Ir a Conversaciones destacadas

- g y después t : Ir a Enviados

- g y después d : Ir a Borradores

- g y después a : Ir a Todos

- g y después c : Ir a Contactos

- g y después k : Ir a Tareas

- g y después l : Ir a etiqueta

Selección de conversaciones

- * y después a : Seleccionar todas las conversaciones

- * y después n : Eliminar selección de todas las conversaciones

- * y después r : Seleccionar conversaciones leídas

- * y después u : Seleccionar conversaciones no leídas

- * y después s : Seleccionar conversaciones destacadas

- * y después t : Seleccionar conversaciones sin destacar

Navegación

- u : Volver a la lista de conversaciones

- k / j : Conversación más reciente/anterior

- o o Intro : Abrir conversación; ampliar/minimizar conversación

- p / n : Leer mensaje anterior/siguiente

- ` : Te lleva a la siguiente sección de Recibidos.

- ~ : Te lleva a la anterior sección de Recibidos.

Aplicación

- c : Redactar

- d : Redactar en una pestaña (solo en la nueva interfaz)

- / : Buscar mensaje

- q : Buscar contactos de chat

- . : Abrir el menú Más acciones

- v : Abrir el menú Mover a

- l : Abrir el menú Asignar la etiqueta

- ? : Abrir la ayuda de las combinaciones de teclas

Acciones

- **, :** Cambia el cursor a la barra de herramientas

- x : Seleccionar conversación

- s : Destacar/rotar entre superestrellas

- y : Eliminar etiqueta

- e : Archivar

- m : Silenciar la conversación

- ! : Marcar como spam

- # : Eliminar

- r : Responder

- Shift + r : Responder en una ventana nueva

- a : Responder a todos

- Shift + a : Responder a todos en una ventana nueva

- f : Reenviar

- Shift + f : Reenviar en una ventana nueva

- Shift + n : Actualizar la conversación

- ] / [ : Eliminar la conversación de la vista actual e ir a anterior/siguiente

- } / { : Archiva la conversación y dirige a la conversación anterior/siguiente

- z : Deshacer última acción

- Shift + i : Marcar como leído

- Shift + u : Marcar como no leído

- _ : Marca como no leídos los mensajes a partir del seleccionado.

- + o = : Marcar como importante

- - : Marcar como irrelevante

- ; : Mostrar toda la conversación

- : : Ocultar toda la conversación

- Shift + t : Añadir conversación a Tareas

Hangouts

- h y después m : Mostrar menú

- h y después a : Mostrar conversaciones archivadas

- h y después i : Mostrar solicitudes de conversaciones

- h y después c : Concentrarse en la lista de conversaciones

- g y después p o h y después p : Abrir teléfono

También te recomendamos

Gboard ofrece accesos rápidos para Gmail

Immersion, el singular experimento del MIT que te espía a ti mismo

Bigote, barba, perilla, afeitado… Brad Pitt es todo un kamikaze del grooming

-

La noticia

Gmail: 27 trucos y algún extra para exprimir al máximo tus correos

fue publicada originalmente en

Xataka

por

Yúbal FM

.

La mayoría de usuarios de Windows están acostumbrados a ver el famoso "pantallazo azul" de vez en cuando. La llamada blue screen of death ("pantalla azul de la muerte") ha formado parte del sistema operativo de Microsoft desde Windows NT 3.1, como una forma de avisar de que se a producido un error fatal de sistema y Windows simplemente no puede funcionar.

La mayoría de usuarios de Windows están acostumbrados a ver el famoso "pantallazo azul" de vez en cuando. La llamada blue screen of death ("pantalla azul de la muerte") ha formado parte del sistema operativo de Microsoft desde Windows NT 3.1, como una forma de avisar de que se a producido un error fatal de sistema y Windows simplemente no puede funcionar.

Aunque

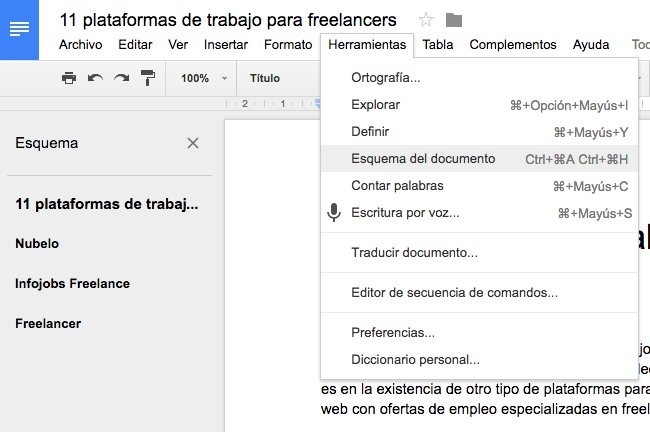

Aunque  Cuando un documento alcanza una longitud considerable, navegar por él empieza a ser complicado. En estos casos, lo más práctico es contar con un índice que te permita moverte de un capítulo a otro o saltar de sección en sección de forma fácil y rápida. Y para eso ni siquiera tienes que hacerlo, porque Docs lo crea automáticamente.

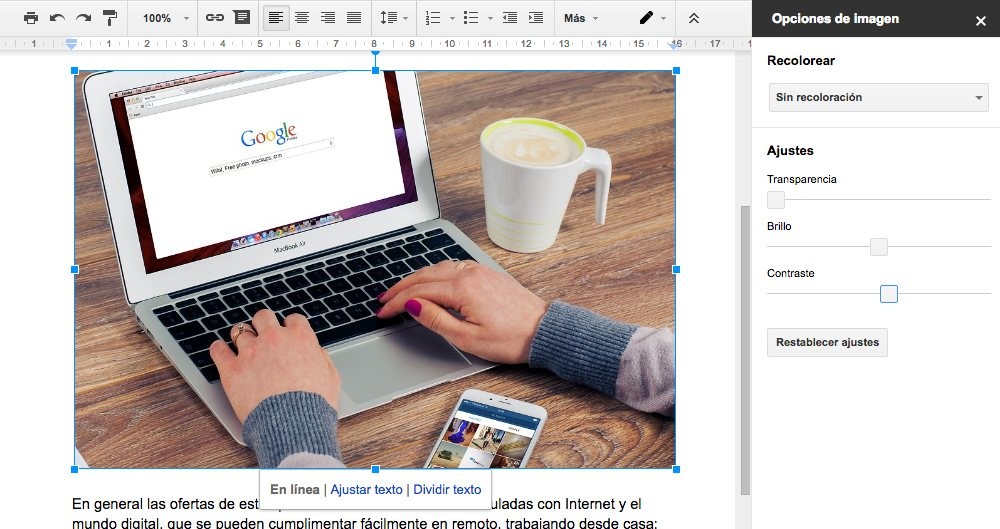

Cuando un documento alcanza una longitud considerable, navegar por él empieza a ser complicado. En estos casos, lo más práctico es contar con un índice que te permita moverte de un capítulo a otro o saltar de sección en sección de forma fácil y rápida. Y para eso ni siquiera tienes que hacerlo, porque Docs lo crea automáticamente. En Google Docs tienes varias opciones para insertar imágenes en tu documento. La más simple es ir al menú Insertar > imagen, y desde ahí seleccionar una foto que tengas en el disco duro.

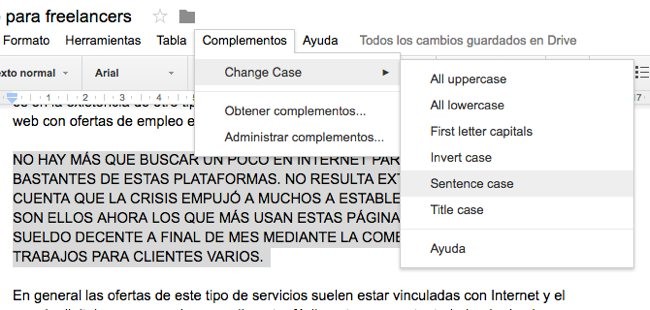

En Google Docs tienes varias opciones para insertar imágenes en tu documento. La más simple es ir al menú Insertar > imagen, y desde ahí seleccionar una foto que tengas en el disco duro.  Ésta es una de esas pequeñas funcionalidades que puedes echar de menos en Google Docs en alguna ocasión, pero que por suerte puedes añadir fácilmente gracias al uso de un complemento: Change Case.

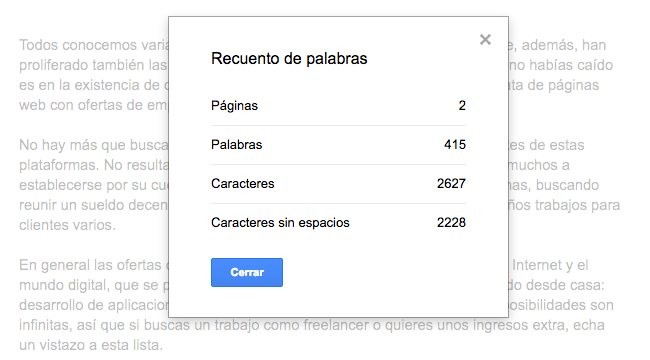

Ésta es una de esas pequeñas funcionalidades que puedes echar de menos en Google Docs en alguna ocasión, pero que por suerte puedes añadir fácilmente gracias al uso de un complemento: Change Case. Esta otra función, en cambio, sí que está integrada en Google Docs y resulta muy útil cuando tienes que escribir un texto dentro de un determinado rango de longitud - o si, por ejemplo, lo que cobres por tu trabajo depende de palabras que escribas-.

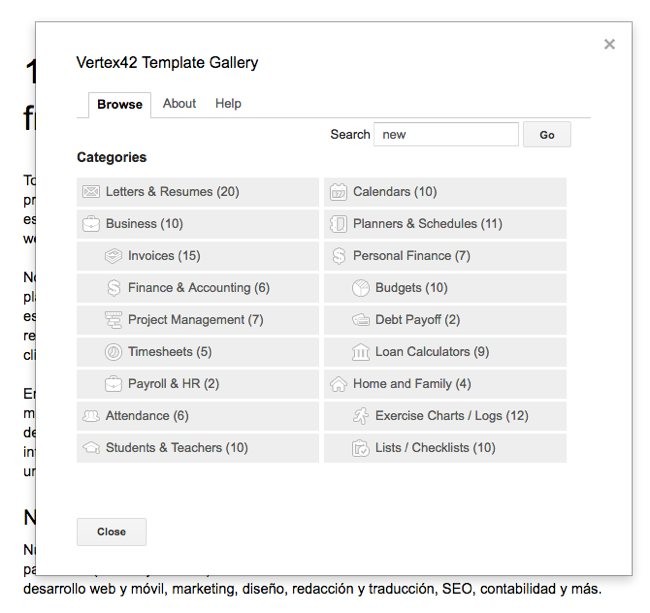

Esta otra función, en cambio, sí que está integrada en Google Docs y resulta muy útil cuando tienes que escribir un texto dentro de un determinado rango de longitud - o si, por ejemplo, lo que cobres por tu trabajo depende de palabras que escribas-. Hace unos meses hablábamos de Vertex42, una web con docenas de

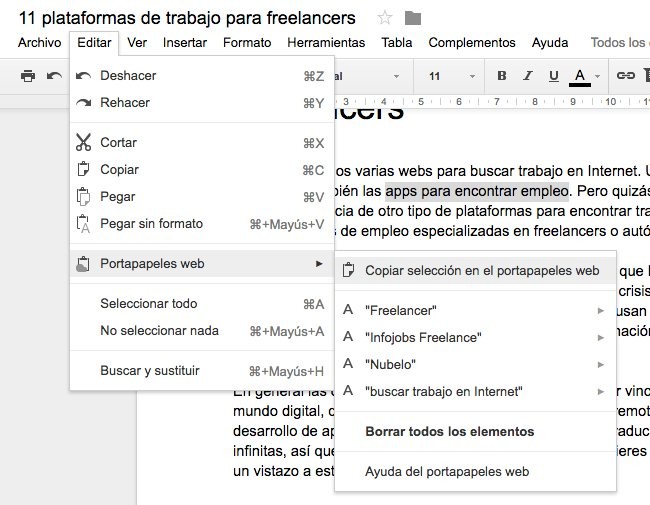

Hace unos meses hablábamos de Vertex42, una web con docenas de  Siendo una suite ofimática online, Google Docs no tiene un portapapeles cualquiera... tiene uno online. Además de la función estándar de copiar y pegar un fragmento de texto, puedes usar el llamado Portapapeles web, accesible desde el menú Editar.

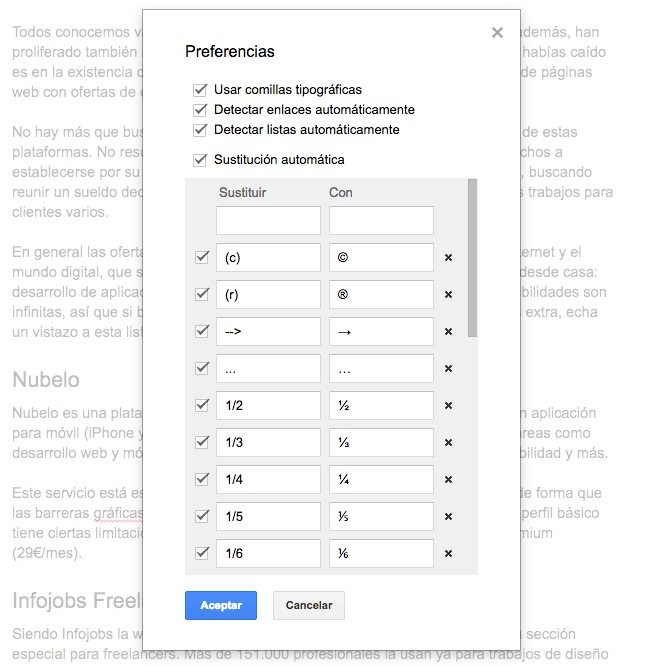

Siendo una suite ofimática online, Google Docs no tiene un portapapeles cualquiera... tiene uno online. Además de la función estándar de copiar y pegar un fragmento de texto, puedes usar el llamado Portapapeles web, accesible desde el menú Editar. Aunque Google Docs cuenta con sus propios atajos de teclado (como veremos más adelante), también tienes la opción de crear los tuyos. No tanto para cosas como añadir un enlace o poner un texto en negrita, sino para usarlos con textos que escribas con frecuencia.

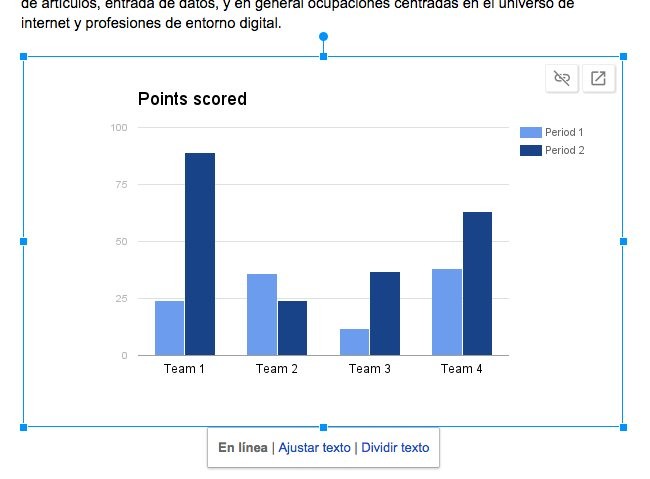

Aunque Google Docs cuenta con sus propios atajos de teclado (como veremos más adelante), también tienes la opción de crear los tuyos. No tanto para cosas como añadir un enlace o poner un texto en negrita, sino para usarlos con textos que escribas con frecuencia. Aunque Google Docs no tiene una herramienta de creación de gráficas en sí, cuenta con utilidades que te permiten insertarlas en tus documentos de forma muy sencilla. Por un lado, desde el menú Insertar > Gráfico puedes añadir un esquema a tu documento, eligiendo entre varios diseños. Y si haces clic en él y luego en el icono de "Abrir en Hojas de Cálculo" (en la esquina superior derecha) podrás editarlo directamente en esa aplicación, y actualizar los cambios en tu documento.

Aunque Google Docs no tiene una herramienta de creación de gráficas en sí, cuenta con utilidades que te permiten insertarlas en tus documentos de forma muy sencilla. Por un lado, desde el menú Insertar > Gráfico puedes añadir un esquema a tu documento, eligiendo entre varios diseños. Y si haces clic en él y luego en el icono de "Abrir en Hojas de Cálculo" (en la esquina superior derecha) podrás editarlo directamente en esa aplicación, y actualizar los cambios en tu documento. Quizás una de las funciones menos aprovechadas de Google Docs es su pestaña Explorar, a la que puedes acceder desde el menú Herramientas (o activar desde el menú contextual de un término o texto seleccionado).

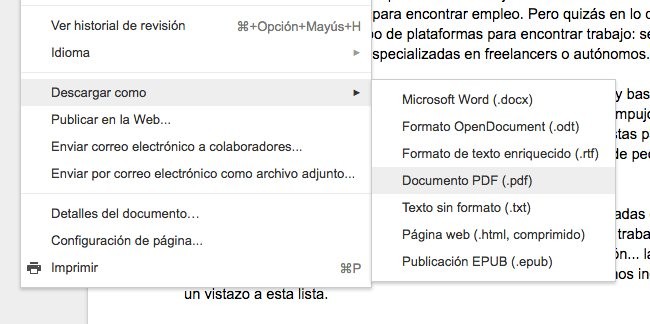

Quizás una de las funciones menos aprovechadas de Google Docs es su pestaña Explorar, a la que puedes acceder desde el menú Herramientas (o activar desde el menú contextual de un término o texto seleccionado). Google Docs está muy bien para redactar documentos en tu propio navegador web, y tenerlos accesibles desde cualquier sitio. Pero en ocasiones necesitas descargar esos documentos a tu PC, y compartirlos en un formato determinado.

Google Docs está muy bien para redactar documentos en tu propio navegador web, y tenerlos accesibles desde cualquier sitio. Pero en ocasiones necesitas descargar esos documentos a tu PC, y compartirlos en un formato determinado. Hace algo más de un año, Google integraba en su suite ofimática online la

Hace algo más de un año, Google integraba en su suite ofimática online la  Como buena

Como buena